Wenn Sie eine Virtualisierungsanwendung auf einem Windows-System installieren, auf dem Hyper-V oder verwandte Dienste installiert sind, können sich häufig Fehler einstellen. Fehler, die auftreten, wenn Sie virtuelle Maschinen (VMs) auf nicht-Hyper-V-Virtualisierungsanwendungen ausführen, verursachen bedeutende Probleme. In diesem Blogbeitrag erklären wir, was diese Fehler verursacht, wie Sie sie beheben und wie Sie andere Virtualisierungsanwendungen auf einem mit Hyper-V ausgestatteten Computer verwenden können.

Hintergrund und Arbeitsprinzip

Nach der Installation von VMware Workstation, VMware Player oder Oracle VirtualBox auf einem Windows-System könnten Sie beim Starten einer VM in diesen Virtualisierungsanwendungen Fehler erhalten. Diese Fehler auftreten auch dann, wenn Hyper-V-VM nicht aktiv sind. Sie können VMware Workstation und VirtualBox installieren und VMware VMs sowie VirtualBox VMs auf demselben Computer ausführen, jedoch nicht gleichzeitig. Was für ein Problem löst Hyper-V aus? Lassen Sie uns genauer anschauen.

VMware Workstation, VMware Player und VirtualBox sind Typ-2-Hypervisoren, während Hyper-V ein Typ-1-Hypervisor ist. Ein Typ-2-Hypervisor ist auf einem Betriebssystem installiert, das auf dem Hardware ausgeführt wird. Ein Typ-1-Hypervisor ist direkt auf dem Hardware installiert. Alle Hypervisoren erfordern Prozessor-Virtualisierungsvorrichtungen, die als Instruktionssets für Hardware-Virtualisierung fungieren – Intel VT-x oder AMD-V. Hyper-V übernimmt die Kontrolle über diese Virtualisierungsvorrichtungen beim Start von Windows. Diese Virtualisierungsvorrichtungen sind während des Windows-Ladens für VMware Workstation und VirtualBox nicht verfügbar. Gleichzeitig kann nur ein Software-Komponenten Intel VT-x oder AMD-V verwenden.

Diese Inkompatibilität wird durch Hyper-V verursacht, da Virtualisierungserweiterungen nicht für Typ-2-Hypervisoren freigegeben sind, die auf einem Windows-System installiert sind, auf dem die Hyper-V-Rolle aktiviert ist.

VMware Workstation-Fehler:

VMware Workstation und Hyper-V sind nicht kompatibel. Entfernen Sie die Hyper-V-Rolle vom System, bevor Sie VMware Workstation ausführen.

VMware Workstation und Device/Credential Guard sind nicht kompatibel. VMware Workstation kann ausgeführt werden, nachdem Device/Credential Guard deaktiviert wurde.

VirtualBox-Fehler:

BSOD, wie BSOD mit SYSTEM_SERVICE_EXCEPTION

VT-x ist nicht verfügbar (VER_VMX_NO_VMX). E_FAIL (0x80004005).

A VirtualBox VM works too slowly and uses the paravirtualisation (emulation) mode.

Die interessanteste Situation tritt auf, wenn ein Benutzer Hyper-V nicht installiert und dennoch einen der zuvor genannten Fehler beim Verwenden von VMware Workstation oder VirtualBox feststellt. Der Fehler tritt auf, wenn automatische Windows-Updates aktiviert sind. Mit den Updates (Windows 10 v1607 und den entsprechenden Windows Server-Versionen ab Windows Server 2016) werden automatisch einige neue Hyper-V-bezogene Funktionen installiert und aktiviert, ohne dass der Windows-Benutzer zustimmt. Diese Funktionen sind Device Guard und Credential Guard. Windows-Updates beheben bekannte Sicherheitslücken, können jedoch Probleme hinzufügen und eine funktionierende Konfiguration zerstören. Deshalb mögen viele Benutzer automatische Updates nicht.

Device Guard ist eine Gruppe von Sicherheitsfunktionen in Windows. Die Idee bei der Implementierung dieser Funktion besteht darin, die Ausführung bösartigen Codes zu erschweren. Device Guard ist verfügbar in Windows 10, Windows Server 2019 und Windows Server 2019. Die Hauptanforderungen sind: UEFI im nativen Modus und Secure Boot aktiviert.

Credential Guard ist eine Funktion zur Minimierung der Auswirkungen von Angriffen, wenn bösartiger Code bereits ausgeführt wird, indem sie System- und Benutzergeheimnisse isoliert, um es schwieriger zu machen, sie zu kompromittieren.

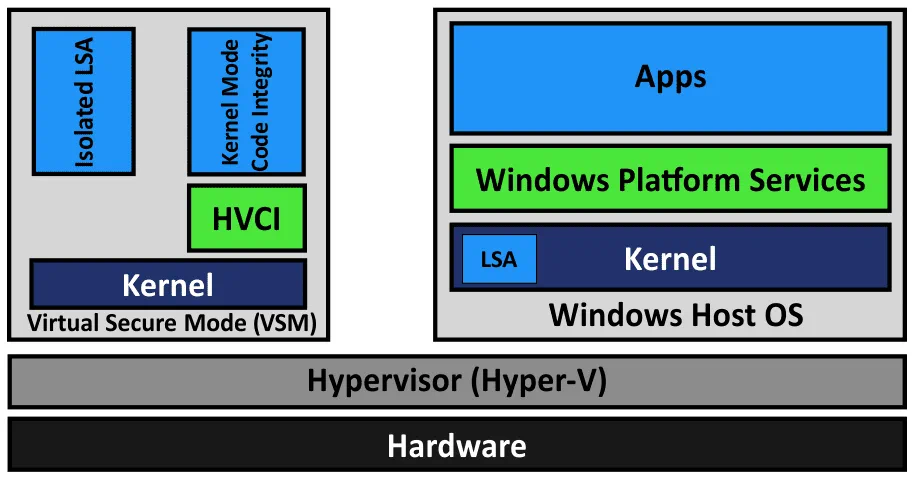

Virtual Secure Mode (VSM) ist eine Funktion zur Nutzung von Prozessorvirtualisierungserweiterungen, die Daten in einem isolierten Speicherbereich sichert. HVCI steht für Hypervisor-geschützte Codeintegrität. LSA ist die lokale Sicherheitsbehörde.

Virtualization Based Security (VBS) ist eine Klasse von Technologien, die Virtualisierungserweiterungen, einschließlich VSM, verwenden, um Sicherheit in Windows bereitzustellen. Die Hyper-V-Rolle ist erforderlich, um diese Funktionen zu aktivieren (Hyper-V-Verwaltungstools sind nicht erforderlich).

Der Hypervisor (Hyper-V) lädt zuerst, und dann das Betriebssystem (Windows). Hyper-V bietet eine Abstraktionsschicht zwischen Hardware und Betriebssystem. Ein VSM ermöglicht das Markieren bestimmter kritischer Prozesse und des von ihnen verwendeten Speichers, da sie zu einem separaten unabhängigen Betriebssystem gehören, das von Hyper-V gesteuert wird. Das Prinzip ähnelt der Isolierung von zwei VMs, die auf einem Hyper-V-Host ausgeführt werden, wobei jede VM nur auf die ihr zugewiesenen Hardwareressourcen zugreifen kann.

Hinweis: Wenn Sie einen Type-1-Hypervisor von VMware benötigen, verwenden Sie VMware ESXi und die VMware vSphere-Umgebung. Erfahren Sie mehr in diesen Blogbeiträgen: Hyper-V vs. VMware, VMware Workstation vs. VMware Player und So installieren Sie ESXi auf Hyper-V.

Lassen Sie uns untersuchen, wie man das Inkompatibilitätsproblem von Hyper-V und anderen Virtualisierungsprogrammen im Detail löst.

Methode 1: Deinstallieren von Hyper-V im GUI

Überprüfen Sie Systeminformationen über die Windows-Konfiguration, indem Sie in CMD den folgenden Befehl ausführen:

msinfo32.exe

A System Information window opens. On the following screenshot, you see that Hyper-V is enabled (a hypervisor has been detected), and Device Guard Virtualization-based security is running. Now you can remove these features.

Sie sollten wissen, dass die folgenden Hyper-V-bezogenen Funktionen nach dem Entfernen von Hyper-V nicht verfügbar sein werden:

- Hyper-V

- Credential Guard und Device Guard

- Virtueller Maschinen-Plattform

- Windows Sandbox

- WSL2.

Entfernen Sie die Hyper-V-Funktion im grafischen Benutzerinterface (GUI) über die Systemsteuerung, den Add Roles, und Features-Assistenten.

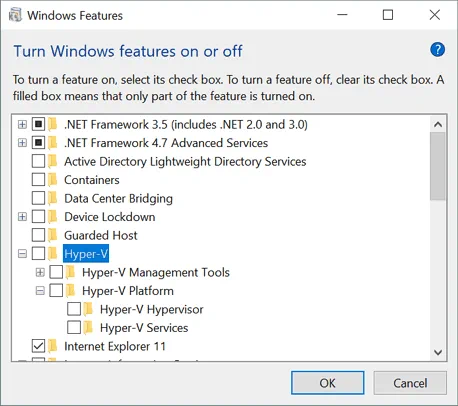

Öffnen Sie in Windows 10 die Systemsteuerung, klicken Sie auf Programme und Features, dann auf Windows-Funktionen aktivieren oder deaktivieren.

Das Fenster „Windows-Features“ wird geöffnet.

Deaktivieren Sie das Kontrollkästchen Hyper-V und klicken Sie auf OK.

Um die Deinstallation von Hyper-V abzuschließen, starten Sie den Computer neu.

Die Schritte zur Deinstallation von Hyper-V unter Windows 10 und Windows Server 2016 sind ähnlich.

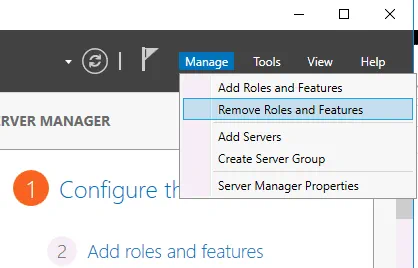

Unter Windows Server 2016 öffnen Sie Server-Manager und klicken Sie auf Verwalten > Rollen und Features entfernen. Im Assistenten zum Entfernen von Rollen und Funktionen gehen Sie zum Schritt Serverrollen und deaktivieren Sie Hyper-V. Klicken Sie bei jedem Schritt auf Weiter, um fortzufahren. Ein Neustart ist erforderlich, um das Entfernen der Hyper-V-Rolle abzuschließen.

Methode 2: Verwenden von PowerShell zum Deaktivieren der Hyper-V-Funktion

Sie können eine ähnliche Aktion durchführen, indem Sie die Befehlszeilenschnittstelle anstelle der grafischen Benutzeroberfläche verwenden.

Melden Sie sich bei PowerShell als Administrator an und führen Sie den Befehl zum Deaktivieren der Hyper-V-Funktion aus:

Disable-WindowsOptionalFeature -Online -FeatureName Microsoft-Hyper-V-Hypervisor

Starten Sie Ihr Hostgerät neu:

shutdown -r -t 0

Methode 3: Deaktivieren von Hyper-V mithilfe von Bcdedit

Die Idee hinter dieser Methode besteht darin, die Bootkonfigurationsdaten zu bearbeiten und den Hyper-V-Boot ohne Deinstallation der Hyper-V-Rolle zu deaktivieren.

Melden Sie sich bei PowerShell als Administrator an oder führen Sie den Befehl von einer erhöhten Eingabeaufforderung aus, um Hyper-V zu deaktivieren:

bcdedit /set hypervisorlaunchtype off

Wenn Sie Hyper-V wieder aktivieren und den Standardwert wiederherstellen möchten, führen Sie diesen Befehl aus:

bcdedit /set hypervisorlaunchtype auto

Um mehr Kontrolle und Bequemlichkeit zu erhalten, deaktivieren Sie den schnellen Boot in Windows 10. Öffnen Sie den Windows-Registrierungs-Editor und navigieren Sie zu:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Power

Setzen Sie den Parameter HiberbootEnabled auf 0

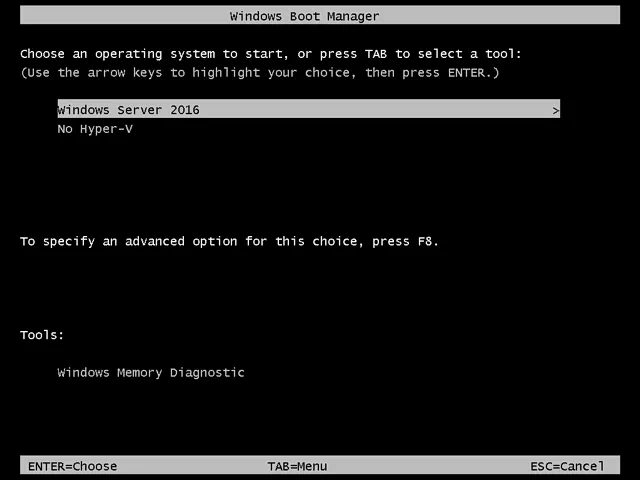

Wenn Sie gelegentlich Hyper-V-VMs verwenden müssen, erstellen Sie zwei Einträge für einen Windows-Startlaoder: einen zum Booten von Windows mit Hyper-V und einen zum Booten von Windows ohne Hyper-V. Wählen Sie dann die benötigte Option, bevor Sie Windows starten. Dieser Ansatz verhindert, dass Sie jedes Mal Befehle in PowerShell manuell ausführen müssen, wenn Sie Hyper-V aktivieren oder deaktivieren müssen.

bcdedit /copy “{current}” /d “Kein Hyper-V”

“Der Eintrag wurde erfolgreich in {xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx} kopiert.”

Kopieren und Einfügen Sie Ihren Wert anstelle von xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx.

bcdedit /set “{xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx}” hypervisorlaunchtype off

Starten Sie den Computer neu.

Nachdem Ihr Computer neu gestartet wurde, sollten Sie zwei Optionen im Windows Boot Manager sehen.

Wenn Sie den Kein Hyper-V Boot-Eintrag entfernen möchten, verwenden Sie die /delete Option für bcdedit.

Holen Sie sich eine Liste der aktuellen Boot-Einträge:

bcdedit /v

A list of all entries with their identifiers is displayed in the output. Copy the ID of the entry which you want to remove, and run the following command:

bcdedit /delete “{xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx}”

Methode 4: Deinstallieren Sie die Hyper-V-Rolle in PowerShell mit dism.exe

Die Idee hinter dieser Methode ist die Verwendung des Deployment Image Servicing and Management-Tools in der Kommandozeile, um Hyper-V zu deinstallieren.

Melden Sie sich bei CMD oder PowerShell als Administrator an. Führen Sie den folgenden Befehl aus, um Hyper-V zu deinstallieren:

dism.exe /Online /Disable-Feature:Microsoft-Hyper-V

Wenn Sie Hyper-V wieder installieren möchten, verwenden Sie diesen Befehl:

dism.exe /Online /Enable-Feature:Microsoft-Hyper-V /All

Methode 5: Deaktivieren Sie die Sicherheit basierend auf Virtualisierung in Windows

Diese Methode wird verwendet, um Device Guard und Credential Guard zu deaktivieren, die Hyper-V-bezogene Funktionen sind.

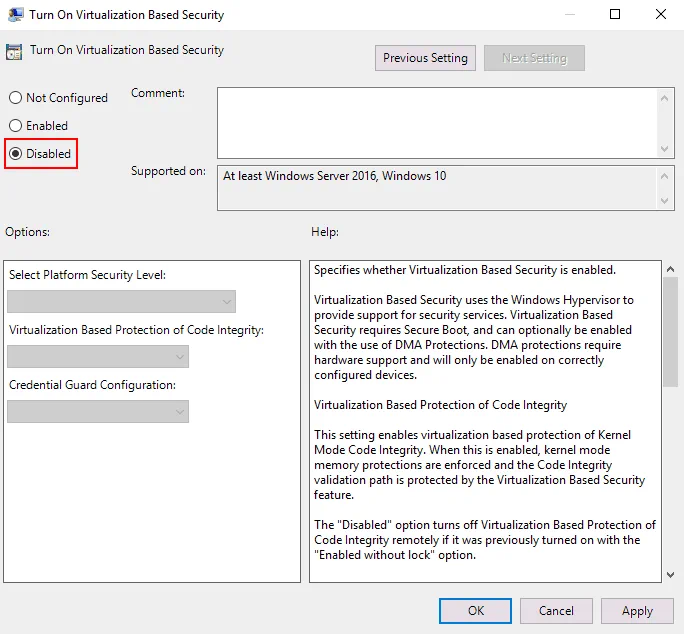

Öffnen Sie den Gruppenrichtlinien-Editor für ein lokales Gerät. Der Gruppenrichtlinien-Editor ist in Windows 10 Pro, Enterprise und Education verfügbar. Führen Sie im Kommandozeilenfenster gpedit.msc aus.

Gehen Sie zu Lokale Computerrichtlinie > Computerkonfiguration > Verwaltungs-Templates > System > Device Guard

Doppelklicken Sie auf Virtualisierung basierte Sicherheit aktivieren. Standardmäßig ist der Status dieser Einstellung Nicht konfiguriert.

Wählen Sie im geöffneten Fenster Deaktiviert aus und klicken Sie auf OK, um die Einstellungen zu speichern und das Fenster zu schließen.

Registrierungs-Editor als Alternative bearbeiten

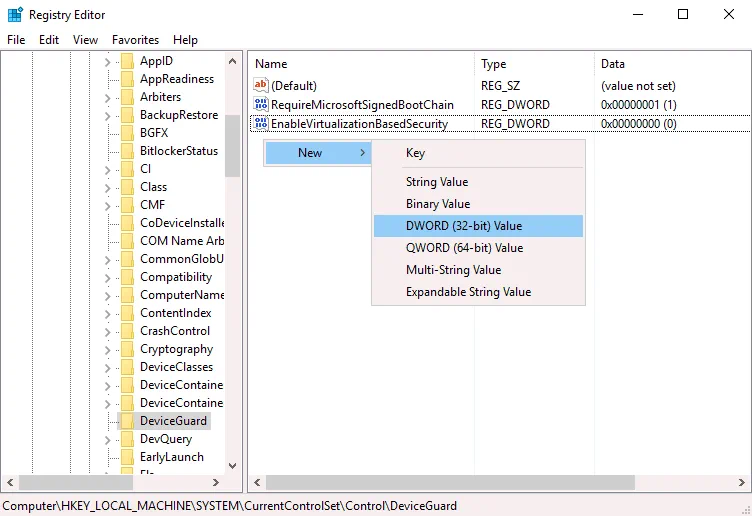

In Windows 10 Home, wo der Gruppenrichtlinien-Editor nicht vorhanden ist, können Sie die Virtualisierung basierte Sicherheit im Windows-Registrierungs-Editor deaktivieren.

Erstellen Sie vor dem Ändern von Registrierungseinstellungen eine Sicherung der Windows-Registrierung, um Fehler und Probleme zu vermeiden.

Öffnen Sie den Registrierungs-Editor. Führen Sie regedit im Befehlszeilenfenster aus, das als Administrator geöffnet werden sollte.

Gehen Sie zu HKEY_LOCAL_MACHINE > SYSTEM > CurrentControlSet > Control > DeviceGuard

Erstellen Sie den Eintrag EnableVirtualizationBasedSecurity, falls dieser Eintrag fehlt. Um einen neuen Eintrag zu erstellen, klicken Sie mit der rechten Maustaste an einer leeren Stelle im DeviceGuard-Verzeichnis und wählen Sie im Kontextmenü Neu > DWORD (32-Bit) Wert. Geben Sie den Namen EnableVirtualizationBasedSecurity für diesen Registrierungseintrag ein. Standardmäßig sollte der Wert für diesen Eintrag 0 sein (siehe folgendes Screenshot). Sie können den Eintrag EnableVirtualizationBasedSecurity doppelklicken und den Wert 0 manuell einstellen.

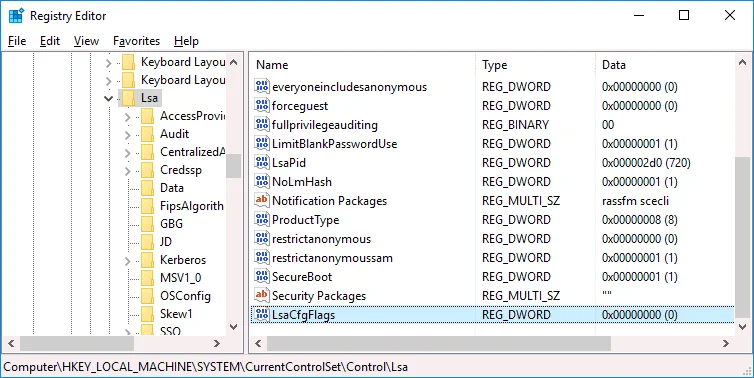

Gehen Sie zu HKEY_LOCAL_MACHINE > SYSTEM > CurrentControlSet > Control > Lsa

Erstellen Sie einen neuen Registrierungseintrag im Lsa-Verzeichnis. Klicken Sie mit der rechten Maustaste an einer leeren Stelle im rechten Bereich des Registrierungs-Editor-Fensters. Wählen Sie im Kontextmenü Neu > DWORD (32-Bit) Wert.

Geben Sie den Namen LsaCfgFlags für diesen Wert ein. Dieser Wert muss auf 0 gesetzt werden.

Schließen Sie den Registrierungs-Editor und starten Sie Ihr Computer neu.

Sie können die folgenden Befehle in PowerShell (als Administrator) ausführen, um Device Guard und Credential Guard beim nächsten Windows-Boot zu deaktivieren.

Erstellen Sie eine UEFI-Systempartition auf der Festplatte X: (wählen Sie eine ungenutzte Festplatten-Laufwerkbuchse):

mountvol X: /s

Kopieren Sie die C:\Windows\System32\SecConfig.efi nach X:\EFI\Microsoft\Boot\SecConfig.efi mit einer Option zum Überschreiben der Datei, falls die Datei vorhanden ist. Diese Datei ist ein Bootbild für das Windows-Sicherheitskonfigurationswerkzeug.

copy %WINDIR%\System32\SecConfig.efi X:\EFI\Microsoft\Boot\SecConfig.efi /Y

Erstellen Sie eine neue Option im Bootmenü mit der ID {0cb3b571-2f2e-4343-a879-d86a476d7215} und dem DebugTool Namen:

bcdedit /create {0cb3b571-2f2e-4343-a879-d86a476d7215} /d “DebugTool” /application osloader

Setzen Sie die im vorherigen Schritt erstellte Bootoption auf \EFI\Microsoft\Boot\SecConfig.efi:

bcdedit /set {0cb3b571-2f2e-4343-a879-d86a476d7215} path “\EFI\Microsoft\Boot\SecConfig.efi”

Setzen Sie den Windows Boot Manager dazu, die neue Eintragung als Standard für das nächste Neustart zu verwenden. Danach sollte Ihr Windows wieder zum normalen Boot zurückkehren.

bcdedit /set {bootmgr} bootsequence {0cb3b571-2f2e-4343-a879-d86a476d7215}

Setzen Sie den Bootloader dazu, die Optionen DISABLE-LSA-ISO,DISABLE-VBS an die SecConfig.efi Datei weiterzugeben, wenn der Bootloader die Datei startet.

bcdedit /set {0cb3b571-2f2e-4343-a879-d86a476d7215} loadoptions DISABLE-LSA-ISO,DISABLE-VBS

Legen Sie den Partition für das gebootete Laufwerk auf das X: Laufwerk fest:

bcdedit /set {0cb3b571-2f2e-4343-a879-d86a476d7215} device partition=X:

Entmountern Sie das X: Laufwerk aus dem System:

mountvol X: /d

Methode 6: Aktualisieren Sie VMware Workstation

Wenn Sie Windows 10 Version 2004 (20H1) Build 19041 oder neuer auf Ihrem physischen Computer haben, können Sie VMware Workstation auf VMware Workstation 15.5.6 oder neuer aktualisieren und VMware VMs auf Ihrem Windows-Gerät ohne Deaktivierung/Deinstallation von Hyper-V und Virtualisierung basierter Sicherheit (VBS) Funktionen, einschließlich Device Guard und Credential Guard, ausführen.

Aufgrund vieler Beschwerden von Kunden haben Microsoft und VMware beschlossen, ein gemeinsames Projekt zu entwickeln, das Microsoft Windows Hypervisor Platform (WHP) APIs nutzt, um Type 2 Hypervisoren wie VMware Workstation auf einem Host auszuführen, auf dem Hyper-V aktiviert ist. Diese APIs ermöglichen Anwendungen die Verwaltung von CPU-Ressourcen, Lesen/Schreiben von Registrierungsdaten, Beenden von CPU-Betrieb und Generieren von Unterbrechungen.

VMware Workstation vor Version 15.5.5 verwendet einen Virtual Machine Monitor (VMM), der direkten Zugriff auf eine CPU und Virtualisierungs-Befehlssätze (Intel VT-x oder AMD-V) hat. Ein VMM arbeitet in einer privilegierten Modus. Wenn Virtualisierung basierte Sicherheitsfunktionen auf einem Windows-Host aktiviert sind, wird eine zusätzliche Hypervisor-Schicht (Hyper-V) zwischen Hardware und Windows hinzugefügt. Hyper-V hat direkten Zugriff auf CPU-Funktionen, die für die Hardwarevirtualisierung verwendet werden, und VMM hat keinen Zugriff auf CPU-Virtualisierungsfunktionen.

VMware hat Änderungen an der Architektur von VMware Workstation 15.5.6 vorgenommen, um ihr Produkt die Microsoft WHP-APIs nutzen zu lassen und das Kompatibilitätsproblem zu beheben. VMM kann nun auf Benutzerebene (nicht im privilegierten Modus) mit Hilfe der WHP-APIs ausgeführt werden und VMs ohne direkten Zugriff auf die CPU-Virtualisierungserweiterungen ausführen. Dieser Modus wird als User Level Monitor (ULM) oder Host VBS-Modus bezeichnet. Wenn Sie Hyper-V-bezogene Funktionen von Ihrem Windows-Host deinstallieren, erkennt VMware Workstation dies automatisch und VMM wird auf den direkten Zugriff auf die CPU-Virtualisierungserweiterungen umgestellt (im privilegierten Modus ausgeführt).

Windows Hypervisor Platform (WHP) muss auf einer physischen Windows-Maschine installiert sein, auf der Hyper-V aktiviert ist, um VMware Workstation das Ausführen von VMware-VMs auf dieser Maschine zu ermöglichen. Installieren Sie das Feature Windows Hypervisor Platform in der Systemsteuerung, indem Sie auf Windows-Features ein- oder ausschalten klicken.

Somit können Sie Windows 10 und VMware Workstation auf Ihrer physischen Maschine auf Versionen aktualisieren, die das Ausführen von Hyper-V-bezogenen Funktionen und VMware Workstation-VMs auf derselben Maschine unterstützen.

Einschränkungen des Host VBS-Modus:

- Windows Hypervisor Platform wird nicht auf Windows Server 2016 und anderen Windows Server-Versionen und -Editionen unterstützt. Daher kann VMware Workstation keine VMs im Host VBS-Modus auf physischen Maschinen ausführen, auf denen Windows Server läuft.

- Verschachtelte Virtualisierung wird nicht unterstützt. Sie können keine verschachtelten VMs (VMs innerhalb von VMware Workstation-VMs) ausführen.

- VMware-VMs können langsamer ausgeführt werden.

- X86-Leistungsüberwachungszähler (PMC) werden nicht unterstützt.

- Die Fähigkeit zum Schutz von Schlüsseln im Benutzermodus (PKU) ist nicht verfügbar.

- Die Fähigkeiten zur eingeschränkten Transaktions-Speicherung (RTM) und zur Hardware-Lock-Vermeidung (HLE) stehen nicht zur Verfügung.

VirtualBox und Hyper-V

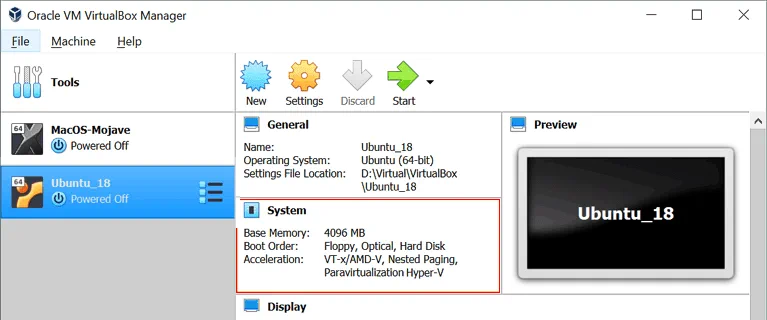

VirtualBox kann neben Hyper-V, Device Guard und Credential Guard ab VirtualBox 6.0 koexistieren. VirtualBox 6 kann mit Hyper-V-APIs ähnlich wie VMware Workstation unter Windows 10 v1803 x64 arbeiten.

Diese Funktionen müssen auf einem Host-Windows-Rechner aktiviert sein, um VirtualBox die Arbeit mit Hyper-V-APIs zu ermöglichen:

- Hyper-V

- Windows Hypervisor Platform

Wenn die Hyper-V-Funktion aktiviert ist, jedoch die Windows Hypervisor Platform-Funktion deaktiviert ist, sehen Sie im Bereich System > Beschleunigung der VM-Konfigurationsübersicht, dass der Paravirtualisierungsmodus aktiviert ist. Wenn Sie versuchen, eine VM zu starten, erinnert Sie VirtualBox daran, dass Sie die Windows Hypervisor Platform aktivieren sollten, und zeigt die Fehlermeldung an.

Die Fehlermeldung:

WHvCapabilityCodeHypervisorPresent ist FALSE! Stellen Sie sicher, dass Sie die Funktion „Windows Hypervisor Platform“ aktiviert haben.

(VERR_NEM_NOT_AVAILABLE).

VT-x ist nicht verfügbar (VERR_VMX_NO_VMX).

Wenn die erforderlichen Hyper-V-bezogenen Funktionen in Windows aktiviert sind, werden für die VM im Abschnitt System folgende Informationen angezeigt:

Beschleunigung: VT-x/AMD-v, Nested Paging, Paravirtualisierung Hyper-V

Die VM sollte erfolgreich starten. Ein grünes Schildkrötensymbol wird im unteren Bereich des VirtualBox-Fensters angezeigt. Dieses Symbol zeigt an, dass eine VM im Hyper-V-Paravirtualisierungsmodus läuft, anstatt im nativen Modus, der normalerweise von VirtualBox verwendet wird, wenn sie direkt mit den CPU-Virtualisierungserweiterungen interagiert. Die Leistung von VirtualBox-VMs verschlechtert sich auf Maschinen, auf denen Hyper-V und verwandte Funktionen aktiviert sind. Sie können Hyper-V wie zuvor erklärt deaktivieren oder entfernen, um VMs in VirtualBox im nativen Modus unter Verwendung von CPU-Virtualisierungserweiterungen direkt auszuführen.

Lesen Sie auch den Vergleich zwischen VirtualBox und Hyper-V sowie den Vergleich zwischen VirtualBox und VMware.

Fazit

Neue Windows-Funktionen wie Virtualization Based Security (Geräteschutz und Anmeldeinformationenschutz), Windows Sandbox, WSL, die den Hyper-V-Engine verwenden, verursachen viele Probleme für Benutzer, Administratoren und Softwareentwickler, die andere Hypervisoren wie VMware Workstation, VirtualBox, QEMU und den Google Android Emulator auf Windows-Maschinen verwenden. Es gibt zwei Ansätze, um diese Inkompatibilitätsprobleme zu lösen: Deaktivieren/Deinstallieren von Hyper-V oder Verwenden neuer Versionen von Virtualisierungsanwendungen, die die Arbeit mit Hyper-V-APIs unterstützen, wie beispielsweise die von Microsoft bereitgestellte Windows Hypervisor Platform API.

Das Ausführen von VMs auf VirtualBox, VMware Workstation und anderen Hypervisoren auf Maschinen mit Hyper-V unter Verwendung von APIs kann die Leistung von Nicht-Hyper-V-VMs beeinträchtigen. Die Datensicherung ist entscheidend für den Fall, dass Virtualisierungsanwendungen fehlschlagen. Wenn Sie noch keine geeignete Hyper-V-Backup-Lösung für Ihre Umgebung gewählt haben, sollten Sie NAKIVO Backup & Replication in Betracht ziehen. Die Lösung bietet robuste Datensicherung, Ransomware-Schutz, Notfallwiederherstellung und mehr. Laden Sie die kostenlose Edition herunter, um die Lösung in Aktion zu sehen.