عند تثبيت تطبيق الافتراضية على جهاز Windows الذي يكون عليه Hyper-V أو الخدمات ذات الصلة، يمكن أن تحدث الأخطاء في كثير من الأحيان. تسبب الأخطاء التي تحدث عند تشغيل VMs على تطبيقات الافتراضية غير Hyper-V مشاكل كبيرة. يشرح هذا المنشور في المدونة ما هي أسباب هذه الأخطاء، وكيفية إصلاحها، وكيفية تشغيل تطبيقات الافتراضية الأخرى على جهاز كمبيوتر يحتوي على Hyper-V.

الخلفية ومبدأ العمل

بعد تثبيت VMware Workstation أو VMware Player أو Oracle VirtualBox على جهاز Windows، قد تواجه أخطاء عند بدء تشغيل VM في هذه التطبيقات الافتراضية. تحدث الأخطاء حتى إذا لم تكن VMs Hyper-V تعمل في تلك اللحظة. يمكنك تثبيت VMware Workstation وVirtualBox، وتشغيل VMware VMs وVirtualBox VMs على نفس الكمبيوتر، ولكن ليس بشكل متزامن. ما الذي يتسبب في هذه المشكلة مع Hyper-V؟ دعنا نلقي نظرة أقرب.

VMware Workstation وVMware Player وVirtualBox هي أنواع من مشغلات الأنظمة الافتراضية من النوع 2، بينما Hyper-V هو نوع من مشغلات الأنظمة الافتراضية من النوع 1. يتم تثبيت مشغل الأنظمة الافتراضية من النوع 2 على نظام التشغيل الذي يعمل على الأجهزة. يتم تثبيت مشغل الأنظمة الافتراضية من النوع 1 في الجزء العلوي من الأجهزة. تتطلب جميع مشغلات الأنظمة الافتراضية ملحقات تحويل المعالج، وهي مجموعات تعليمات لتحويل الأجهزة – Intel VT-x أو AMD-V. يتولى Hyper-V التحكم في ملحقات التشغيل الافتراضية عند تشغيل Windows. هذه الملحقات التشغيل الافتراضية غير متاحة لـ VMware Workstation وVirtualBox عند تحميل Windows. يمكن لمكون البرنامج الواحد فقط استخدام Intel VT-x أو AMD-V في وقت واحد.

يحدث هذا التعارض بسبب برنامج Hyper-V حيث لا تظهر ملحقات المحاكاة الافتراضية في أجهزة المحاكاة الافتراضية من النوع 2 المثبتة على جهاز كمبيوتر يعمل بنظام Windows حيث تم تمكين دور برنامج Hyper-V.

أخطاء برنامج VMware Workstation:

برنامجا VMware Workstation و Hyper-V غير متوافقين. قم بإزالة دور برنامج Hyper-V من النظام قبل تشغيل برنامج VMware Workstation.

برنامجا VMware Workstation و Device/Credential Guard غير متوافقين. يمكن تشغيل برنامج VMware Workstation بعد تعطيل جهاز Device/Credential Guard.

أخطاء برنامج VirtualBox:

شاشة الموت الزرقاء، مثل شاشة الموت الزرقاء مع SYSTEM_SERVICE_EXCEPTION

VT-x غير متوفر (VER_VMX_NO_VMX). الخطأ E_FAIL (0x80004005).

A VirtualBox VM works too slowly and uses the paravirtualisation (emulation) mode.

أكثر المواقف إثارة للاهتمام هو عندما لا يقوم المستخدم بتثبيت برنامج Hyper-V ولا يزال يواجه أحد الأخطاء المذكورة سابقًا عند استخدام برنامج VMware Workstation أو VirtualBox. يحدث الخطأ عندما يتم تمكين تحديثات Windows التلقائية. مع التحديثات (إصدار Windows 10 v1607 وإصدارات Windows Server المناسبة بدءًا من Windows Server 2016)، يتم تثبيت بعض الميزات الجديدة المتعلقة ببرنامج Hyper-V وتمكينها تلقائيًا دون موافقة مستخدم Windows. هذه الميزات هي Device Guard و Credential Guard. تصلح تحديثات Windows نقاط الضعف المعروفة ولكن يمكن أن تضيف مشكلات وتدمر التكوين العامل. لهذا السبب لا يحب العديد من المستخدمين التحديثات التلقائية.

جهاز Device Guard هو مجموعة من ميزات الأمان في نظام التشغيل Windows. تتمثل فكرة تنفيذ هذه الميزة في تقوية تنفيذ التعليمات البرمجية الضارة. يتوفر جهاز Device Guard في نظام التشغيل Windows 10 و Windows Server 2019 و Windows Server 2019. المتطلبات الرئيسية هي: تشغيل برنامج UEFI في الوضع الأصلي وتمكين التمهيد الآمن.

حارس الاعتمادات هو ميزة لتقليل تأثير الهجمات إذا كان الرمز الخبيث قد بدأ بالتشغيل بالفعل عن طريق عزل النظام والأسرار الخاصة بالمستخدم لجعل الاختراق أكثر صعوبة.

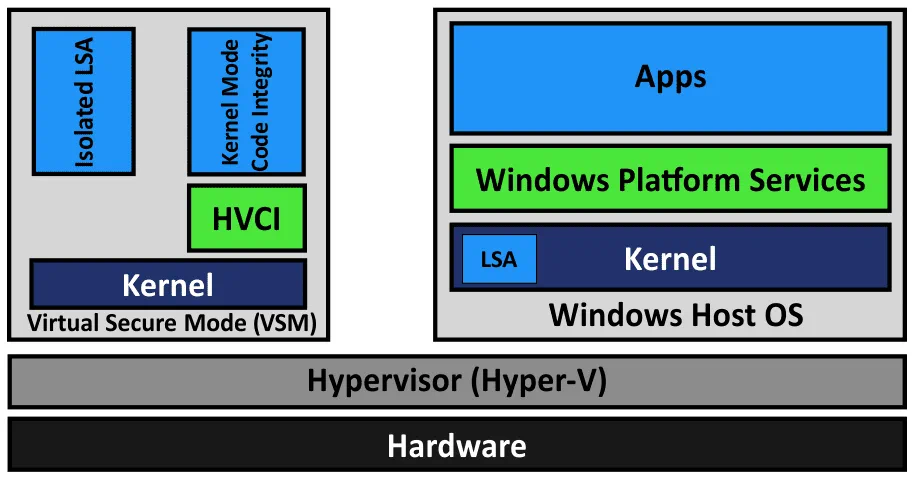

الوضع الآمن الافتراضي هو ميزة للاستفادة من تمديدات تجازؤ المعالج التي تأمن البيانات في منطقة منفصلة من الذاكرة. HVCI هو تكامل رمز الأمان المحمي بواسطة المراقب الافتراضي. LSA هو سلطة الأمان المحلية.

الأمان القائم على الافتراضيات هو فئة من التقنيات تستخدم تمديدات الافتراضيات، بما في ذلك الوضع الآمن الافتراضي، لتوفير الأمان في نظام التشغيل Windows. دور Hyper-V مطلوب لجعل هذه الميزات تعمل (أدوات إدارة Hyper-V غير مطلوبة).

يتم تحميل المراقب الافتراضي (Hyper-V) أولاً، ثم يتم تحميل نظام التشغيل (Windows). يوفر Hyper-V طبقة تجريد بين الأجهزة ونظام التشغيل. يتيح الوضع الآمن الافتراضي وضع علامات على العمليات الحرجة المحددة والذاكرة المستخدمة من قبلها حيث تنتمي إلى نظام تشغيل مستقل منفصل تحكمه Hyper-V. المبدأ مشابه لعزل اثنين من الآلات الافتراضية التي تعمل على مضيف Hyper-V حيث يمكن لكل آلة افتراضية استخدام موارد الأجهزة التي تم تخصيصها لها.

ملاحظة: إذا كنت بحاجة إلى نظام تشغيل فائق التخطيط من VMware من النوع 1، استخدم VMware ESXi وبيئة VMware vSphere. تعرف على المزيد في هذه المدونات: Hyper-V مقابل VMware، VMware Workstation مقابل VMware Player، و كيفية تثبيت ESXi على Hyper-V.

دعونا نستكشف كيفية حل مشكلة التوافقية التي تواجه Hyper-V وتطبيقات التخطيط الأخرى بالتفصيل.

طريقة 1: إلغاء تثبيت Hyper-V في واجهة المستخدم الرسومية

تحقق من معلومات النظام حول تكوين Windows عن طريق تشغيل الأمر التالي في CMD:

msinfo32.exe

A System Information window opens. On the following screenshot, you see that Hyper-V is enabled (a hypervisor has been detected), and Device Guard Virtualization-based security is running. Now you can remove these features.

يجب أن تدرك أن الميزات ذات الصلة بـ Hyper-V التالية ستصبح غير متاحة بعد إزالة Hyper-V:

- Hyper-V

- Credential Guard و Device Guard

- منصة الآلة الافتراضية

- Windows Sandbox

- WSL2.

قم بإزالة ميزة Hyper-V في واجهة المستخدم الرسومية (GUI) باستخدام نافذة التحكم، وإضافة الأدوات والميزات المعجلة.

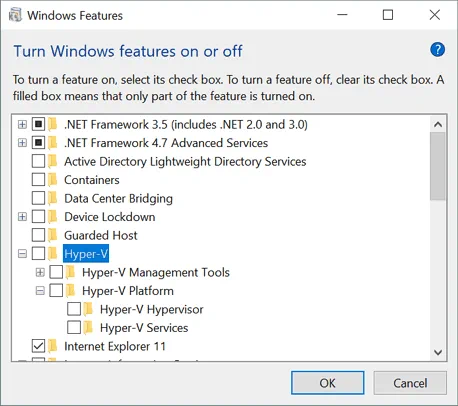

في Windows 10، افتح نافذة التحكم، انقر فوق البرامج والميزات، ثم انقر فوق تشغيل ميزات Windows أو إيقاف تشغيلها.

يفتح نافذة خصائص Windows.

قم بإلغاء تحديد مربع الاختيار Hyper-V، واضغط على موافق.

لإنهاء إزالة Hyper-V، أعد تشغيل الكمبيوتر.

تتشابه خطوات إزالة Hyper-V على Windows 10 و Windows Server 2016.

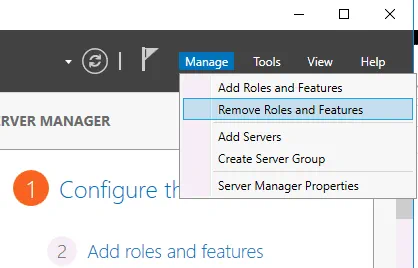

في Windows Server 2016، افتح وحدة التحكم في الخادم وانقر على إدارة > إزالة الأدوار والميزات. في خادم إزالة الأدوار والميزات، انتقل إلى خطوة الأدوار الخادم، وقم بإلغاء تحديد Hyper-V. اضغط على التالي في كل خطوة للمتابعة. يلزم إعادة التشغيل لإنهاء إزالة دور Hyper-V.

طريقة 2: استخدم PowerShell لتعطيل ميزة Hyper-V

يمكنك القيام بعملية مماثلة باستخدام واجهة القائمة النصية بدلاً من الواجهة الرسومية.

قم بتسجيل الدخول إلى PowerShell كمسؤول، وقم بتشغيل الأمر لتعطيل ميزة Hyper-V:

Disable-WindowsOptionalFeature -Online -FeatureName Microsoft-Hyper-V-Hypervisor

أعد تشغيل جهاز المضيف الخاص بك:

shutdown -r -t 0

طريقة 3: تعطيل Hyper-V باستخدام BCDedit

الفكرة وراء هذه الطريقة هي تحرير بيانات تكوين التشغيل وتعطيل تشغيل Hyper-V دون إلغاء تثبيت دور Hyper-V.

قم بتسجيل الدخول إلى PowerShell كمسؤول، أو قم بتشغيل الأمر من موجه الأوامر المرفق لتعطيل Hyper-V:

bcdedit /set hypervisorlaunchtype off

إذا كنت بحاجة إلى تفعيل Hyper-V مرة أخرى وإعادة القيمة الافتراضية، قم بتشغيل هذا الأمر:

bcdedit /set hypervisorlaunchtype auto

للحصول على مزيد من التحكم والراحة، قم بتعطيل طريقة التشغيل السريعة في Windows 10. افتح محرر تسجيل Windows، وانتقل إلى:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Power

قم بتعيين معاملة HiberbootEnabled إلى 0

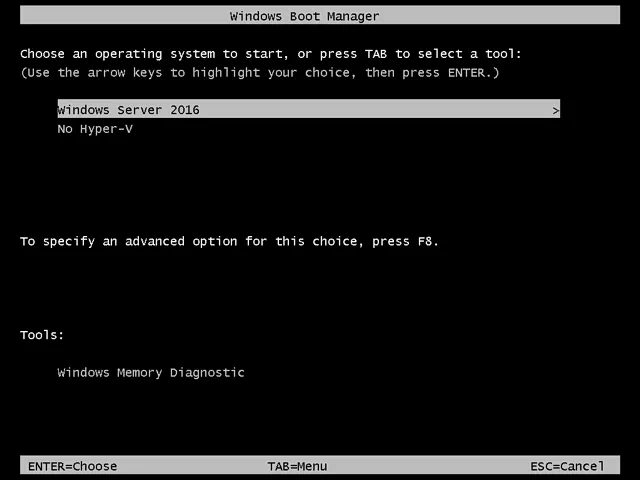

إذا كنت بحاجة إلى استخدام أوامر Hyper-V VMs أحيانًا، قم بإنشاء إدخالين لمحرك التشغيل Windows: واحد لتشغيل Windows مع Hyper-V والآخر لتشغيل Windows بدون Hyper-V. ثم، حدد الخيار المطلوب قبل تشغيل Windows. هذا الأسلوب يمنعك من تشغيل أوامر في PowerShell يدويًا في كل مرة يحتاج فيها إلى تمكين أو تعطيل Hyper-V.

bcdedit /copy “{current}” /d “No Hyper-V”

“تم نسخ الإدخال بنجاح إلى {xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx}.”

انسخ والصق قيمتك بدلاً من xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx.

bcdedit /set “{xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx}” hypervisorlaunchtype off

قم بإعادة تشغيل الكمبيوتر.

بمجرد إعادة تشغيل الكمبيوتر، يجب أن تشاهد خيارين في مدير تشغيل Windows.

إذا كنت ترغب في إزالة الإدخال No Hyper-V، استخدم خيار /delete لـ bcdedit.

احصل على قائمة بالإدخالات الحالية للتشغيل:

bcdedit /v

A list of all entries with their identifiers is displayed in the output. Copy the ID of the entry which you want to remove, and run the following command:

bcdedit /delete “{xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx}”

الطريقة 4: إلغاء تثبيت دورة Hyper-V في PowerShell باستخدام dism.exe

الفكرة وراء هذه الطريقة هي استخدام أداة الصيانة والإدارة التخزينية للصورة في واجهة القائمة التوجيهية لإلغاء تثبيت Hyper-V.

قم بتسجيل الدخول إلى CMD أو PowerShell كمسؤول. اجر الأمر التالي لإلغاء تثبيت Hyper-V:

dism.exe /Online /Disable-Feature:Microsoft-Hyper-V

إذا كنت ترغب في تثبيت Hyper-V مرة أخرى، استخدم هذا الأمر:

dism.exe /Online /Enable-Feature:Microsoft-Hyper-V /All

الطريقة 5: إيقاف تشغيل الأمان المبني على التخزين المضمن في Windows

تُستخدم هذه الطريقة للإيقاف عن التشغيل Device Guard و Credential Guard، وهي ميزات مرتبطة بـ Hyper-V.

افتح محرر Police المجموعة لجهاز محلي. محرر Police المجموعة متاح في Windows 10 Pro و Enterprise و Education. في موجه الأوامر، اجر الأمر gpedit.msc

انتقل إلى Police المحلية الكمبيوتر > تكوين الكمبيوتر > الإعدادات الادارية > النظام > Device Guard

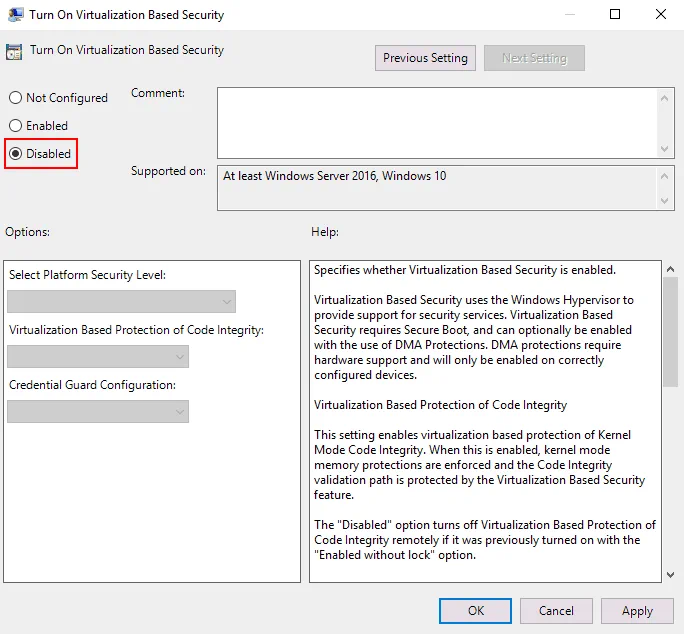

انقر مرتين على تشغيل الأمان المبني على التخزين المضمن. بشكل افتراضي، حالة هذا الإعداد هي غير معد.

في النافذة التي تفتح، حدد معطل واضغط على موافق لحفظ الإعدادات، وأغلق النافذة.

تعديل Registry كبديل

في نظام التشغيل Windows 10 Home حيث لا يتوفر محرر سياقات السير الجماعية، يمكنك تعطيل الأمان المبني على التخيل من خلال دواليب Windows.

قم بإنشاء نسخة احتياطية من دواليب Windows قبل تغيير إعدادات دواليب لتجنب الأخطاء والمشاكل.

افتح محرر الدواليب. ادخل regedit في سطر الأوامر الذي يجب فتحه كمسؤول.

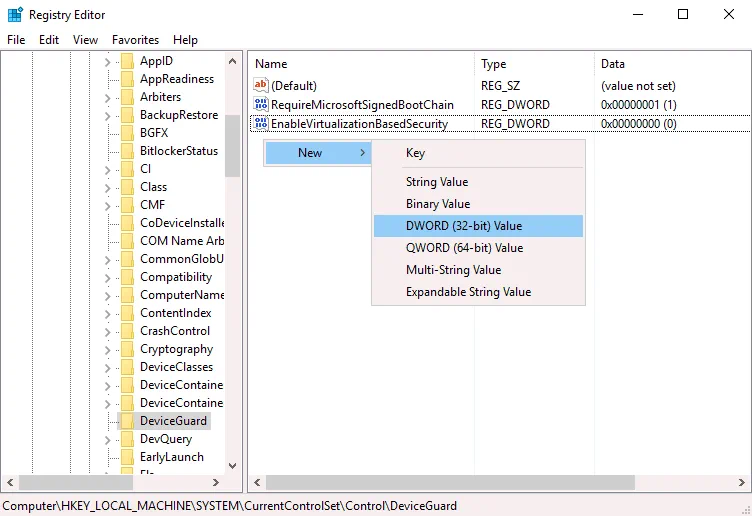

انتقل إلى HKEY_LOCAL_MACHINE > SYSTEM > CurrentControlSet > Control > DeviceGuard

إنشاء إدخال EnableVirtualizationBasedSecurity إذا كان هذا الإدخال مفقودًا. لإنشاء إدخال جديد، انقر بزر الماوس الأيمن على مكان فارغ في دليل DeviceGuard، وفي قائمة السياق، انقر على New > DWORD (32-bit) Value. أدخل اسم EnableVirtualizationBasedSecurity لهذا الإدخال في دواليب. بشكل افتراضي، يجب أن يتم تعيين البيانات لهذا الإدخال على 0 (انظر لقطة الشاشة التالية). يمكنك النقر بزر الماوس الأيمن على EnableVirtualizationBasedSecurity وتعيين 0 يدويًا.

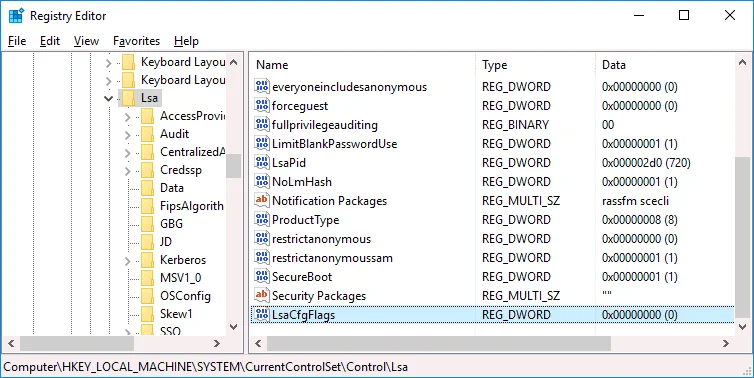

انتقل إلى HKEY_LOCAL_MACHINE > SYSTEM > CurrentControlSet > Control > Lsa

إنشاء إدخال دواليب جديد في دليل Lsa. انقر بزر الماوس الأيمن على مساحة فارغة في الجزء الأيمن من نافذة محرر الدواليب. في قائمة السياق، انقر على New > DWORD (32-bit) Value.

أدخل اسم LsaCfgFlags لهذا القيمة. يجب أن يتم تعيين هذه القيمة إلى 0.

أغلق محرر الدواليب، وأعد تشغيل جهاز الكمبيوتر الخاص بك.

يمكنك تشغيل الأوامر التالية في PowerShell (كمسطر) لتعطيل Device Guard و Credential Guard في بدء تشغيل Windows التالي.

قم بإنشاء مقطع جهاز UEFI على القرص X: (اختر حجرة لم تستخدم):

mountvol X: /s

انسخ C:\Windows\System32\SecConfig.efi إلى X:\EFI\Microsoft\Boot\SecConfig.efi مع خيار التغلب على الملف إذا كان الملف موجودًا. هذا الملف صورة تشغيل لأداة التكوين الأمني لـ Windows.

copy %WINDIR%\System32\SecConfig.efi X:\EFI\Microsoft\Boot\SecConfig.efi /Y

قم بإنشاء خيار جديد في قائمة التشغيل بأيدي {0cb3b571-2f2e-4343-a879-d86a476d7215} واسم DebugTool:

bcdedit /create {0cb3b571-2f2e-4343-a879-d86a476d7215} /d “DebugTool” /application osloader

قم بتعيين خيار التشغيل الذي أنشأته في الخطوة السابقة لتشغيل \EFI\Microsoft\Boot\SecConfig.efi:

bcdedit /set {0cb3b571-2f2e-4343-a879-d86a476d7215} path “\EFI\Microsoft\Boot\SecConfig.efi”

قم بتعيين مدير تشغيل Windows لجعل الإدخال الجديد هو الافتراضي للإعادة تشغيل التالي. بعد ذلك، أعد تشغيل Windows يجب أن يعود إلى تشغيل طبيعي.

bcdedit /set {bootmgr} bootsequence {0cb3b571-2f2e-4343-a879-d86a476d7215}

قم بتعيين محرك التشغيل لتمرير الخيارات DISABLE-LSA-ISO,DISABLE-VBS إلى SecConfig.efi عندما يطلق محرك التشغيل الملف.

bcdedit /set {0cb3b571-2f2e-4343-a879-d86a476d7215} loadoptions DISABLE-LSA-ISO,DISABLE-VBS

اضبط القسم للقرص المهتز على قرص X:

bcdedit /set {0cb3b571-2f2e-4343-a879-d86a476d7215} device partition=X:

ازل قرص X: من النظام:

mountvol X: /d

طريقة 6: تحديث VMware Workstation

إذا كان لديك نسخة Windows 10 2004 (20H1) بنسخة 19041 أو أحدث على الكمبيوتر الفيزيائي، يمكنك ترقية VMware Workstation إلى VMware Workstation 15.5.6 أو أحدث وتشغيل VMware VMs على جهاز Windows بدون تعطيل/إزالة خاصيات Hyper-V والأمن القائم على التوظيف الافتراضي (VBS)، بما فيها Device Guard و Credential Guard.

نظراً لمئات الشكاوى من العملاء، قررت مايكروسوفت و VMware أن يطوروا مشروع مشترك يتبنى واجهات برمجة Microsoft Windows Hypervisor Platform (WHP) لتسمح للمشغلات الافتراضية النوع 2، مثل VMware Workstation، بتشغيلها على مضيف حيث يتم تمكين Hyper-V. تسمح هذه الواجهات بتسيير موارد المعالج، وقراءة/كتابة قيم السجل، وإنهاء عمليات المعالج، وتوليد إعتراضات.

VMware Workstation قبل الإصدار 15.5.5 تستخدم مراقب الآلة الافتراضية (VMM) الذي يملك حق الوصول المباشر إلى المعالج والأوامر التفاعلية للتوظيف (Intel VT-x أو AMD-V). يعمل VMM في وضع مميز. إذا تم تمكين خاصيات الأمن القائم على التوظيف على جهاز Windows، يتم إضافة طبقة مشغلة افتراضية إضافية (Hyper-V) بين الأجهزة وWindows. يملك Hyper-V حق الوصول المباشر إلى ميزات المعالج المستخدمة للتوظيف الأجهزة، ولا يملك VMM حق الوصول إلى ميزات التوظيف الافتراضي للمعالج.

قامت VMware بإجراء تغييرات في بنية VMware Workstation 15.5.6 للسماح لمنتجها باستخدام واجهات برمجة تطبيقات Microsoft WHP APIs وإصلاح مشكلة التوافق. يمكن لـ VMM الآن تشغيل مستوى المستخدم (وليس في وضع مرتفع الامتياز) باستخدام WHP APIs وتشغيل الآلات الظاهرية دون وصول مباشر إلى امتدادات تقوية المعالج المركزي. يُطلق على هذا الوضع اسم مراقب مستوى المستخدم (ULM) أو وضع VBS المضيف. إذا قمت بإلغاء تثبيت ميزات Hyper-V المتعلقة بنظام التشغيل Windows الخاص بك، فإن VMware Workstation يكتشف ذلك تلقائيًا، ويتم تبديل VMM إلى وصول مباشر لامتدادات تقوية المعالج المركزي (يعمل في وضع مرتفع الامتياز).

يجب تثبيت Windows Hypervisor Platform (WHP) على جهاز Windows فيزيائي حيث تم تمكين Hyper-V للسماح لـ VMware Workstation بتشغيل آلات VMware على هذا الجهاز. قم بتثبيت ميزة Windows Hypervisor Platform في لوحة التحكم عن طريق النقر فوق تشغيل ميزات Windows أو إيقافها.

بالتالي، يمكنك تحديث Windows 10 و VMware Workstation على جهازك الفيزيائي إلى الإصدارات التي تدعم تشغيل ميزات ذات صلة بـ Hyper-V وآلات VMware Workstation على نفس الجهاز.

قيود وضع VBS المضيف:

- Windows Hypervisor Platform غير مدعوم على Windows Server 2016 وإصدارات وطبعات Windows Server الأخرى. نتيجة لذلك، لا يمكن لـ VMware Workstation تشغيل آلات ظاهرية في وضع VBS المضيف على الأجهزة الفيزيائية التي تعمل بنظام التشغيل Windows Server.

- غير مدعوم تشغيل الآلات الظاهرية المتداخلة. لا يمكنك تشغيل الآلات الظاهرية المتداخلة (آلات ظاهرية داخل آلات VMware Workstation).

- قد تعمل آلات VMware ببطء.

- لا يتم دعم عدادات مراقبة الأداء X86 (PMC).

- قدرة مفاتيح الحماية في وضع المستخدم (PKU) غير متاحة.

- الذاكرة التجارية المحدودة (RTM) وقدرات تجنب القفل الأجهزة (HLE) غير متاحة.

VirtualBox وHyper-V

يمكن أن يتعايش VirtualBox مع Hyper-V، Device Guard، وCredential Guard ابتداءً من VirtualBox 6.0. يمكن لـ VirtualBox 6 العمل مع واجهات Hyper-V بشكل مماثل لـ VMware Workstation على Windows 10 v1803 x64.

يجب تمكين هذه الميزات على جهاز Windows المضيف للسماح لـ VirtualBox بالعمل مع واجهات Hyper-V:

- Hyper-V

- Windows Hypervisor Platform

إذا كانت ميزة Hyper-V ممكنة، ولكن ميزة Windows Hypervisor Platform معطلة، في نظام > التسريع في ملخص تكوين VM، يمكنك رؤية أن وضع السيرة الافتراضية مشغل. إذا حاولت بدء VM، يذكرك VirtualBox بأنه يجب تمكين Windows Hypervisor Platform ويعرض رسالة الخطأ.

رسالة الخطأ:

WHvCapabilityCodeHypervisorPresent هو خطأ! تأكد من تمكين ميزة “Windows Hypervisor Platform”.

(VERR_NEM_NOT_AVAILABLE).

VT-x غير متاح (VERR_VMX_NO_VMX).

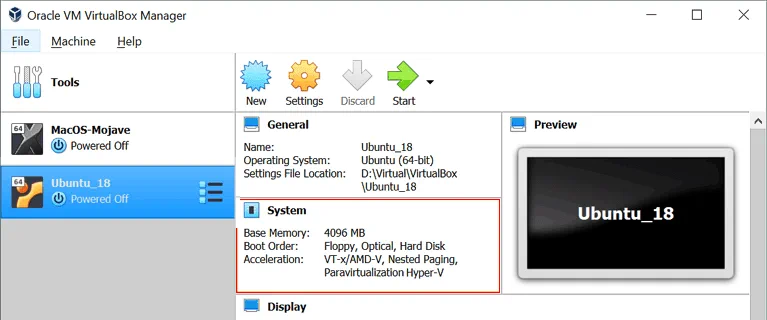

إذا تم تمكين ميزات Hyper-V المطلوبة في Windows، يتم عرض المعلومات التالية للـ VM في قسم النظام:

التسريع: VT-x/AMD-v، Nested Paging، Paravirtualization Hyper-V

يجب أن تبدأ الآلة الظاهرية بنجاح. يتم عرض أيقونة السلحفاة الخضراء في اللوحة السفلية لنافذة VirtualBox. تشير هذه الأيقونة إلى أن آلة افتراضية تعمل في وضع التخضي بارافي الفي هايبر في مكان الوضع الأصلي الذي عادة ما يتم استخدامه بواسطة VirtualBox عند التفاعل مباشرة مع تمديدات تخضي الوحدة المركزية. يتدهور أداء آلات VirtualBox على الأجهزة التي يتم تمكين Hyper-V والميزات المتعلقة به. يمكنك تعطيل أو إزالة Hyper-V كما هو موضح سابقًا لتشغيل آلات افتراضية على VirtualBox في الوضع الأصلي باستخدام تمديدات تخضي الوحدة المركزية مباشرة.

اقرأ أيضًا مقارنة VirtualBox مقابل Hyper-V ومقارنة VirtualBox مقابل VMware.

الاستنتاج

ميزات نظام التشغيل Windows الجديدة مثل الأمان القائم على الافتراض (Device Guard و Credential Guard) ، وWindows Sandbox ، وWSL التي تستخدم محرك Hyper-V تسبب العديد من المشاكل للمستخدمين والمسؤولين ومطوري البرامج الذين يستخدمون أنظمة هايبرفيزور أخرى مثل VMware Workstation وVirtualBox وQEMU وGoogle Android Emulator على أجهزة Windows. هناك نهجان لحل هذه المشكلات غير المتوافقة: تعطيل/إلغاء تثبيت Hyper-V أو استخدام الإصدارات الجديدة من تطبيقات التخضي الافتراضية التي تدعم العمل مع Hyper-V APIs ، مثل Windows Hypervisor Platform API المقدم من Microsoft.

تشغيل الآليات الافتراضية على VirtualBox، VMware Workstation، وغيرها من البرامج المضيفة على الأجهزة التي تعمل بنظام Hyper-V باستخدام واجهات برمجة التطبيقات يمكن أن يؤدي إلى تدهور أداء الآليات الافتراضية غير Hyper-V. النسخ الاحتياطي للبيانات أمر أساسي في حال فشل تطبيقات الافتراض. إذا لم تكن قد اخترت بعد أفضل حل للنسخ الاحتياطي لـ Hyper-V لبيئتك، فاعتبر حلاً مثل NAKIVO Backup & Replication. يوفر الحل نسخ احتياطية قوية، وحماية من الفدية، واستعادة بالكوارث، والمزيد. قم بتنزيل الإصدار المجاني لرؤية الحل في العمل.