Einführung

Nach der Einrichtung des grundlegenden Konfigurations für einen neuen Server sind in den meisten Fällen einige zusätzliche Schritte empfohlen, die in den meisten Fallen sehr empfehlenswert sind. In diesem Guide setzen wir uns fort, die Konfiguration unserer Servern durch zu erledigen, indem wir einige empfohlene, aber optionale Prozesse anhand einer Reihe von Schritten durchführen.

Voraussetzungen und Ziele

Bevor Sie mit diesem Guide beginnen sollten, sollten Sie die CentOS 7 initial server setup durchlaufen. Dies ist notig, um Benutzerkonten einzustellen, sudo zur Berechtigungsverteilung einzustellen und SSH für Sicherheit zu schützen.

Sobald Sie die oberen Schritte abgeschlossen haben, können Sie mit diesem Artikel fortfahren. In diesem Guide werden wir auf einige optional, aber empfohlene Komponenten fokusieren. Dies wird darin bestehen, dass wir das System mit einem Basisfirewall und einem Swap-Datei konfigurieren sowie Netzwerkzeitprotokoll synchronisieren.

Einstellung eines Grundlegenden Feuwalls

Firewalls stellen Ihrem Server eine grundlegende Sicherheitsschicht bereit. Diese Anwendungen sind verantwortlich für die Verweigerung von Verkehr an allen Ports Ihres Servers mit Ausnahmen für Ports/Dienste, die Sie freigeschaltet haben. CentOS wird mit einer Firewall namens firewalld geliefert. Ein Tool namens firewall-cmd kann verwendet werden, um Ihre Firewallpolitiken einzurichten. Unser grundlegender Strategie wird darin bestehen, alles zu sperren, was Sie nicht ausreichend Gründe haben, offen zu lassen. Erstellen Sie zuerst firewalld:

Der Dienst firewalld besitzt die Fähigkeit, Änderungen vorzunehmen, ohne die laufenden Verbindungen zu unterbrechen, weshalb wir ihn aktivieren können, bevor wir unsere Ausnahmen erstellen:

Nun, da der Dienst aktiv ist und laufend, können wir das Werkzeug firewall-cmd verwenden, um Informationen für die Firewall zu erhalten und zu setzen. Die Anwendung firewalld verwendet das Konzept der „Bereiche“, um die Vertrauenswürdigkeit anderer Hosts auf einer Netzwerks zu kennzeichnen. Diese Kennzeichnung gibt uns die Möglichkeit, unterschiedliche Regeln basierend auf dem Grad unserer Vertrauen in ein Netzwerk zuzuweisen.

In diesem Leitfaden werden wir nur die Politiken für den Standardbereich anpassen. Wenn wir unsere Firewall neu laden, wird dieser Bereich auf unseren Schnittstellen angewendet. Wir sollten zunächst Ausnahmen für unsere Firewall für genehmigte Dienste hinzufügen. Der wichtigste von ihnen ist SSH, da wir Zugriff auf den Server von entfernter Position behalten müssen.

Wenn Sie nicht die Portnummer geändert haben, auf der der SSH-Daemon läuft, können Sie den Dienst durch Name aktivieren, indem Sie tippen:

Wenn du für deinen Server die SSH-Portnummer geändert hast, musst du sie explizit angeben. Außerdem musst du den Dienstprotokoll angeben, das der Service verwendet. Nur schreibe folgendes, wenn dein SSH-Server bereits mit dem neuen Port restarted wurde:

Dies ist die grundlegende Anforderung, um administrativen Zugriff auf den Server zu behalten. Falls du weitere Services ausführen möchtest, musst du auch die Firewall für diese öffnen.

Wenn du einen konventionellen HTTP-Web-Server benötigen, musst du den Dienst http aktivieren:

Falls du einen Web-Server mit SSL/TLS aktivieren möchtest, solltest du auch Traffic für https zulassen:

Wenn du SMTP-E-Mail unterstützen möchtest, kannst du folgendes eingeben:

Um eine Liste aller weiteren Services anzuzeigen, die du durch Namen aktivieren kannst, schreibe:

Wenn du fertig ist, kannst du die zu implementierenden Ausnahmen sehen, indem du folgendes schreibst:

Wenn alles funktioniert wie erwartet, solltest du sicherstellen, dass die Firewall beim Boot starten wird:

Wenn du bereit ist, die Änderungen zu implementieren, reload die Firewall:

Wenn nach Tests alles wie erwartet funktioniert, solltest du sicherstellen, dass die Firewall beim Start des Computers startet:

Zeitzonen und Netzwerkzeitprotokoll synchronisieren

Die nächste Schritte ist die Anpassung der Lokalisierungs-Einstellungen für den Server und die Konfiguration des Netzwerkzeitprotokolls (NTP) zur Synchronisierung.

Der erste Schritt besteht darin, sicherzustellen, dass der Server unter dem richtigen Zeitzonenbetrieb operiert. Der zweite Schritt konfiguriert das System, seine Systemuhr mit einem globalen Netzwerk von NTP-Servern synchronisiert zu halten, die die Standardzeit verwalten. Dadurch können Sie einige inkonsistentes Verhalten verhindern, das sich aus unsynchronisierten Uhren entwickelt kann.

Konfigurere Zeitzonen

Unser erstes Ziel ist, die Zeitzone unseres Servers festzulegen. Dies ist ein sehr einfaches Prozeduum, das mit dem Befehl timedatectl durchgeführt werden kann:

Zuerst schauen wir uns an, welche Zeitzonen für Ihren Server verfügbar sind, indem Sie schreiben:

Dies wird ihnen eine Liste der verfügbaren Zeitzonen zeigen. Wenn Sie die Region/Zeitzone eingeben, die für Ihren Server richtig ist, können Sie sie wie folgt festlegen:

Beispielsweise, um es auf die östliche Zeit der Vereinigten Staaten zu setzen, können Sie schreiben:

Ihr System wird nach der gewählten Zeitzone aktualisiert. Sie können dies bestätigen, indem Sie schreiben:

Konfigurieren Sie NTP-Synchronisierung

Nachdem Sie Ihren Zeitzonen-Einstellung festgelegt haben, sollten wir die NTP konfigurieren. Dadurch können sich Ihr Computer mit anderen Servern synchronisieren und es wird mehr Zuverlässigkeit in Operationen bringen, die auf die richtige Zeit basieren.

Für die Synchronisierung mit NTP verwenden wir einen Dienst namens ntp, der von den Standard-Repositorys von CentOS installiert ist:

Zum nächsten Schritt müssen Sie das Service für diese Sitzung starten und auch so einrichten, dass es automatisch bei jedem Start des Servers gestartet wird:

Ihr Server wird jetzt automatisch seine Systemuhrzeit nach anderen Servern ausrichten, damit sie mehr zuverlassig sind.

Erstellen Sie eine Swap-Datei

Die Erstellung einer Swap-Datei in einem Linux-Server erlaubt dem System, die weniger häufig benötigten Informationen eines laufenden Programms von RAM auf einen Speicherplatz auf dem Festplattent auszuweisen. Auf Festplattenzugriff ist sehr langsam im Vergleich zu RAM, aber die Verfügbarkeit von Swap kann oft zwischen dem Überleben Ihres Anwendungsprogramms und einem Absturz unterscheiden. Dies ist insbesondere wichtig, wenn Sie auf Ihrem System Datenbanken hosten planen.

Die Empfehlungen über die optimale Größe für eine Swap-Speicherplatz variieren signifikant, je nach Einzelnachweis. Generell ist eine Größe gleich oder doppelte der auf Ihrem System vorhandenen RAM eine gute Anfangsgröße.

Den gewünschten Speicherplatz für Ihre Swap-Datei mit dem fallocate-Werkzeug allocateren. Beispielsweise können wir eine 4 Gigabyte große Swap-Datei unter /swapfile erstellen, indem wir folgende Befehle eingeben:

Nachdem Sie die Datei erstellt haben, müssen Sie den Zugriff auf die Datei einschränken, damit andere Benutzer oder Prozesse nicht das darin geschriebene Ergebnis sehen können:

Wir haben nun eine Datei mit den richtigen Berechtigungen. Um unser System zu informieren, dass es die Datei für einen Swap-Bereich formatieren soll, können Sie folgendes schreiben:

Nun können Sie dem System mitteilen, dass es die Swap-Datei für diese Sitzung verwenden soll, indem Sie folgendes schreiben:

Unser System nutzt jetzt die Swap-Datei für diese Sitzung, aber wir müssen ein Systemdatei anpassen, damit unser Server automatisch bei jedem Boot diese Datei verwenden kann. Dazu können Sie folgendes schreiben:

Mit dieser Anpassung sollte Ihr System automatisch bei jeder Boot die Swap-Datei verwenden.

Woher geht es hier her?

Sie haben jetzt einen sehr guten Anfang für Ihren Linux-Server. Von hier aus können Sie viele verschiedene Wege gehen. Zuerst könnten Sie Ihre aktuelle Konfiguration als Basis für zukünftige Installationen festlegen.

Einen Snapshot Ihrer aktuellen Konfiguration erstellen

Falls Sie mit Ihrer Konfiguration und mit der Verwendung dieser Basis für zukünftige Installationsversuche zufrieden sind, können Sie Ihren Server durch das DigitalOcean-Kontrollpanel unternehmen lassen, um einen Snapshot seiner aktuellen Konfiguration zu erstellen. Seit Oktober 2016 kostet ein Snapshot je Gigabyte des beanspruchten Speichers im Filesystem 0,05 US-Dollar pro Monat.

Um das zu tun, sollten Sie Ihren Server von der Kommandozeile her herunterfahren. Es ist möglich, ein System während der Laufzeit zu snapshotten, aber Herunterfahren stellt sicher, dass die Dateien auf der Festplatte alle in einem konsistenten Zustand sind:

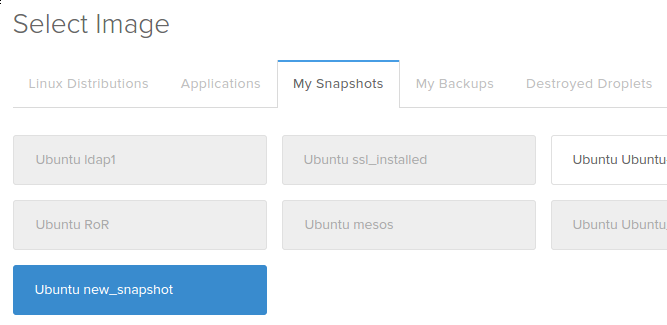

Nun können Sie im DigitalOcean-Kontrollpanel ein Snapshot durch einen Blick in den Abschnitt „Snapshots“ Ihres Servers aufnehmen:

Nachdem Sie Ihr Snapshot aufgenommen haben, können Sie dieses Image als Basis für künftige Installationen auswählen, indem Sie das Snapshot von der Seite „Meine Snapshots“ aus wählen für die Images während des Erstellungsprozesses:

Zusätzliche Ressourcen und Nächste Schritte

Von hier aus hängt Ihre Weiterführung ganz davon ab, was Sie mit Ihrem Server tun möchten. Die untenstehende Liste der Anleitungen ist in keinster Weise vollständig, repräsentiert jedoch einige der allgemeineren Konfigurationen, die Benutzer anschließend durchführen:

- Einrichten eines LAMP-(Linux, Apache, MySQL/MariaDB, PHP)-Stacks

- Einrichten eines LEMP-(Linux, Nginx, MySQL/MariaDB, PHP)-Stacks

- Installation der Content Management System (CMS) WordPress

- Node.js installieren

- Puppet installieren, um Ihre Infrastruktur zu verwalten

Schlussfolgerung

Bis zu diesem Punkt sollten Sie wissen, wie Sie eine solide Grundlage für Ihre neuen Server einrichten können. Hoffentlich haben Sie auch eine gute Idee für Ihre nächsten Schritte. Freie dich frei, die Webseite weiter zu durchsuchen, um weitere Ideen zu finden, die du auf deinem Server umsetzen kannst.