هل وجدت نفسك يومًا ما ضائعًا في متاهة الأوامر، تتساءل عن هويتك داخل نظام الكمبيوتر الخاص بك؟ تخمينك مصيب! أنت لست وحيدًا في هذا السعي لاكتشاف الذات داخل العالم الرقمي. لا تقلق، ومع ذلك! يمكن لأمر whoami أن يساعد في كشف هويتك الرقمية.

في هذا البرنامج التعليمي، ستفهم وجهة نظر نظامك عنك وتكتسب رؤى سترفع مستوى ذكائك التكنولوجي إلى مستوى جديد تمامًا.

استعد لاكتشاف جانب من نفسك كان يختبئ أمامك وأنت لا تدري!

الشروط الأولية

قبل أن تغمر نفسك في عالم تعريف المستخدم في نظام التشغيل، تأكد من أن لديك وصول إلى جهاز يعمل بنظام Windows أو macOS أو Linux. يستخدم هذا البرنامج التعليمي Windows 11 وmacOS 12.5 (Monterey) للتوضيح.

استرجاع اسم المستخدم المسجّل الدخول عن طريق أمر whoami

لكل مستخدم هوية مميزة تحكم في وصولهم وأفعالهم. استكشاف هويتك ليس مجرد كتابة الأوامر؛ بل يتعلق الأمر بكشف طبقات هويتك الرقمية.

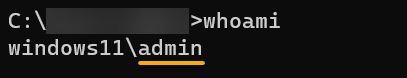

افتح وحدة التحكم أو برنامج PowerShell، وقم بتشغيل الأمر whoami أدناه للحصول على معلومات حول المستخدم المسجّل الدخول حاليًا.

أدناه، يتم عرض اسم المستخدم (مثال، admin) المرتبط بالجلسة الحالية.

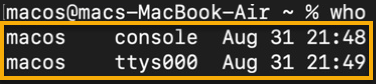

الآن، قم بتشغيل الأمر who التالي، على macOS، لعرض جميع المستخدمين المسجلين في نظام macOS الخاص بك.

? هذا الأمر غير موجود على نظام Windows.

الناتج أدناه يشير إلى المستخدم macos قام بتسجيل الدخول مرتين، مرة واحدة من خلال الواجهة ومرة أخرى من خلال الطرفية ttys000. بدأ كل من الدخولين في 31 أغسطس في أوقات مختلفة (21:48 و 21:49).

المستخدمين الذين يفتحون عدة نوافذ للطرفية أو يقومون بتسجيل الدخول عدة مرات قد يتم تعيين أسماء أجهزة الطرفية المختلفة مثل ttys001، ttys002، وهكذا. تساعد هذه الأسماء في تحديد وإدارة الجلسات الأخرى للطرفية التي تحدث في نفس الوقت على النظام.

التحقق من انضمام المستخدم لمجموعة

بالإضافة إلى الاستخدام الأساسي، يقدم أمر whoami خيارات إضافية لتوفير معلومات أكثر تفصيلًا حول المستخدم الحالي. خطوة إضافية في فهم الشبكة المعقدة لانتساب الجماعات.

يتيح لك أمر whoami كشف طبقة رائعة من هويتك الرقمية – الجماعات التي تنتمي إليها. تزوّدك هذه الرؤية القيمة بالقدرة على التنقل بشكل أفضل في أذونات النظام وحقوق الوصول وبيئات التعاون بشكل أكثر فعالية.

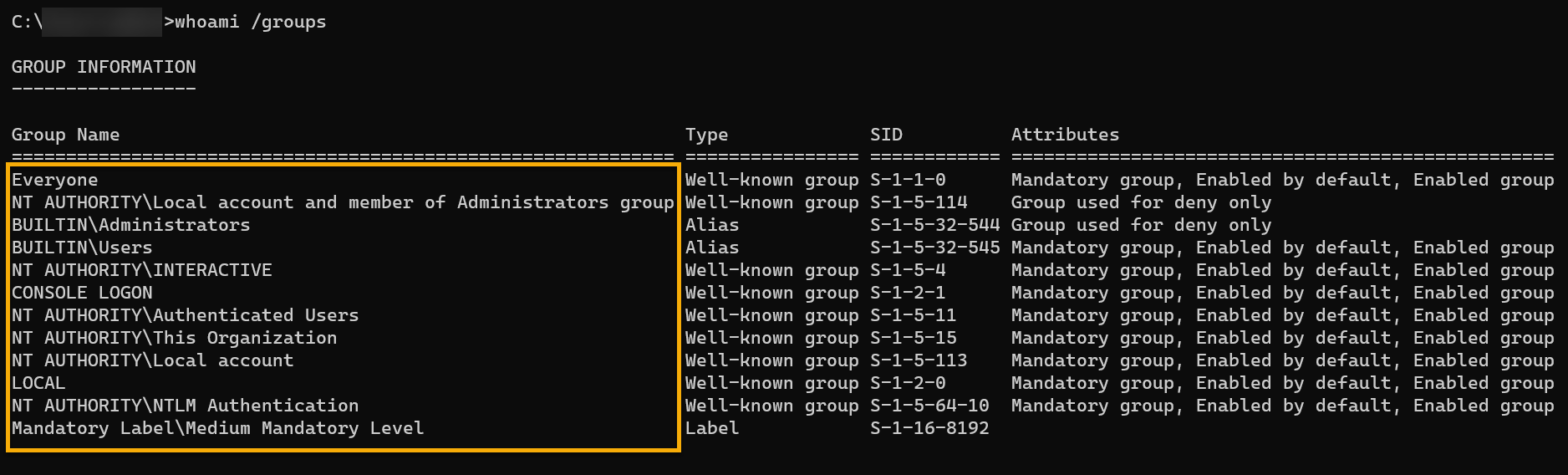

قم بتشغيل الأمر whoami أدناه لرؤية انتماء حسابك للجماعة (/groups).

الناتج أدناه يعرض قائمة بالمجموعات التي ينتمي إليها مستخدمك الحالي، مما يوفر رؤى قيمة حول حقوق الوصول والامتيازات.

تبسيط عملية تخصيص الأذونات وحقوق الوصول من خلال مجموعات المستخدمين. بدلاً من تعيين الأذونات الفردية لكل مستخدم، يمكنك تعيين الأذونات للمجموعات وللمستخدمين الذين هم أعضاء في تلك المجموعات ليكونوا ورثة لأذونات المجموعة.

الحصول على معرف الأمان للمستخدم (SID)

معرف المستخدم الخاص بك هو بطاقة هوية رقمية داخل نطاق Windows الخاص بك. تمامًا كما يساعدك هويتك الفعلية في الوصول إلى أماكن معينة، يساعد المعرف الأماني في نظامك على إدارة من يمكنه الوصول إلى ماذا.

يعمل المعرف الأماني كبوابة، مضمونة فقط للمستخدمين المفوضين للوصول إلى الموارد والملفات والمجلدات المحددة من خلال إعداد أذونات تفصيلية.

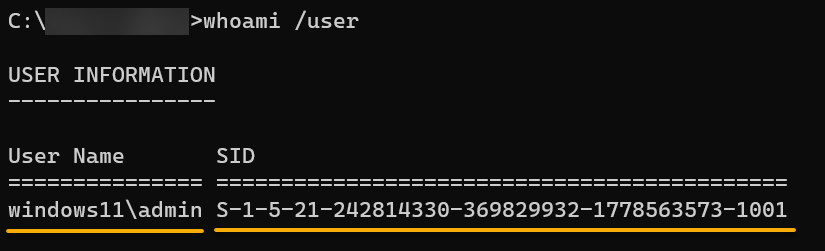

قم بتنفيذ الأمر التالي لاسترجاع معرف المستخدم الحالي (/user) SID.

أدناه، إلى جانب اسم المستخدم، يوجد معرف المستخدم المقابل (لنظام التشغيل Windows)، الذي يتضمن سلسلة من المكونات الرقمية التي تحدد ما يلي:

- تنقيح – يشير إلى إصدار هيكل معرف المستخدم الأماني.

- سلطة التعرف – قيمة فريدة تم تعيينها لكل سلطة توليد معرفات المستخدمين.

- معرف النطاق – يمثل النطاق أو السلطة الأمانية.

- المعرف النسبي (RID) – رقم فريد يتم تعيينه لكل مبدأ أماني داخل النطاق.

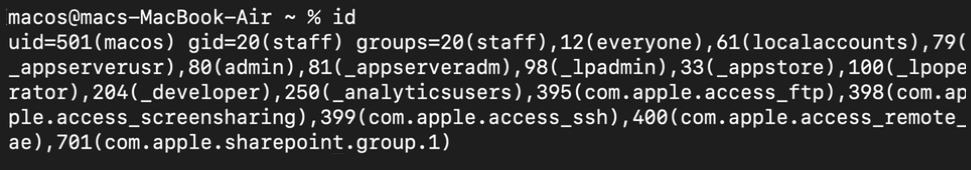

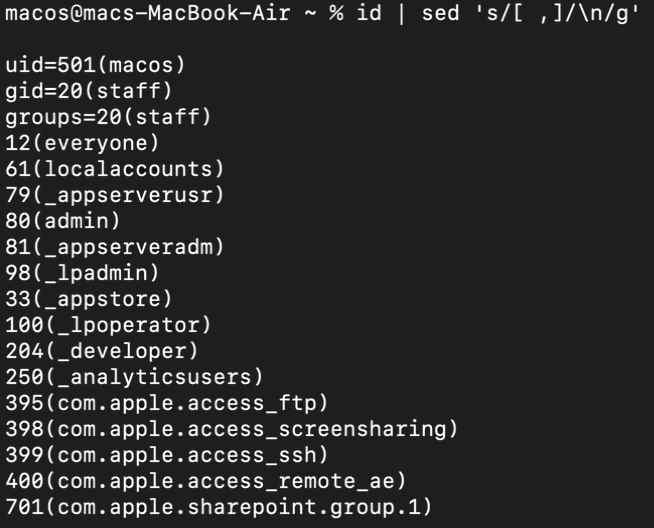

في نظام macOS/Linux، يعرض أمر id معلومات المستخدم والمجموعة، بما في ذلك اسم المستخدم، ومعرف المستخدم (UID)، ومعرف المجموعة (GID)، ومعرفات المجموعات الإضافية كما هو موضح أدناه.

عرض امتيازات الأمان للمستخدم المسجل الدخول

أمر whoami ليس فقط حول معرفة اسم المستخدم الخاص بك ولكن أيضًا مفتاح لفهم مدى سلطتك الرقمية. انتقل إلى عالم يؤثر مباشرة على كيفية تفاعلك مع بيئتك الرقمية – الامتيازات الأمنية.

الامتيازات تشير إلى الحقوق والأذونات المحددة التي تتحكم في أفعال حساب المستخدم الخاص بك على النظام. من خلال فهم الامتيازات التي تمكينها أو تعطيلها، يمكنك تحديد الثغرات المحتملة واتخاذ التدابير المناسبة للتخفيف من تأثيرها.

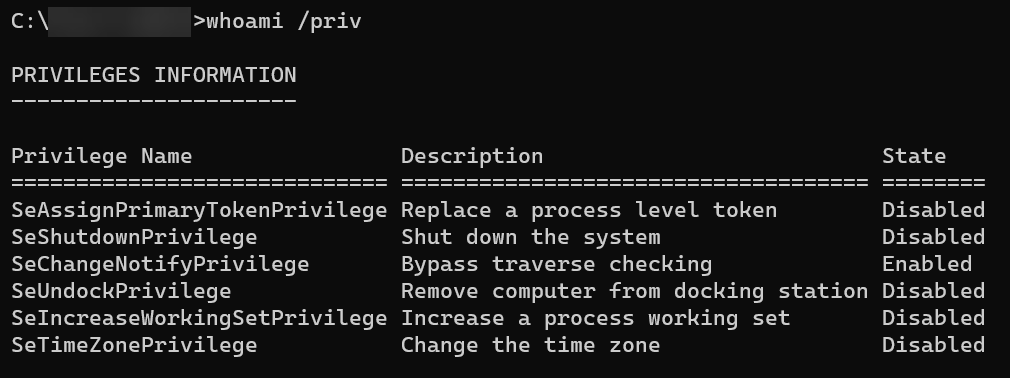

قم بتشغيل الأمر أدناه لعرض امتيازات الأمان الحالية للمستخدم الحالي (/priv).

? نظم Unix-based ليس لديها ما يعادل مباشر لأمر ويندوز

whoami /priv. بدلاً من ذلك، يمكن أن يكون الأمرidأوgroupsبديلاً. يتم إدارة الامتيازات الأمنية من خلال أذونات الملفات وحسابات المستخدمين وآليات التحكم في الوصول.

سوف ترى إخراجًا مماثلًا كما هو موضح أدناه حيث:

- اسم الامتياز – يعرض أسماء الامتيازات المختلفة المتاحة للمستخدم.

- الوصف – وصف موجز لما يسمح كل امتياز للمستخدم بالقيام به.

- الحالة – يشير إلى الحالة الحالية لكل امتياز للمستخدم، وهناك حالتان ممكنتان على النحو التالي:

| State | Details |

|---|---|

| Enabled | Indicates the user has been granted that specific privilege and can exercise the associated actions on the system. |

| Disabled | Indicates the user does not have the corresponding privilege and is not allowed to perform actions associated with that privilege. |

تنسيق إخراج الأمر whoami

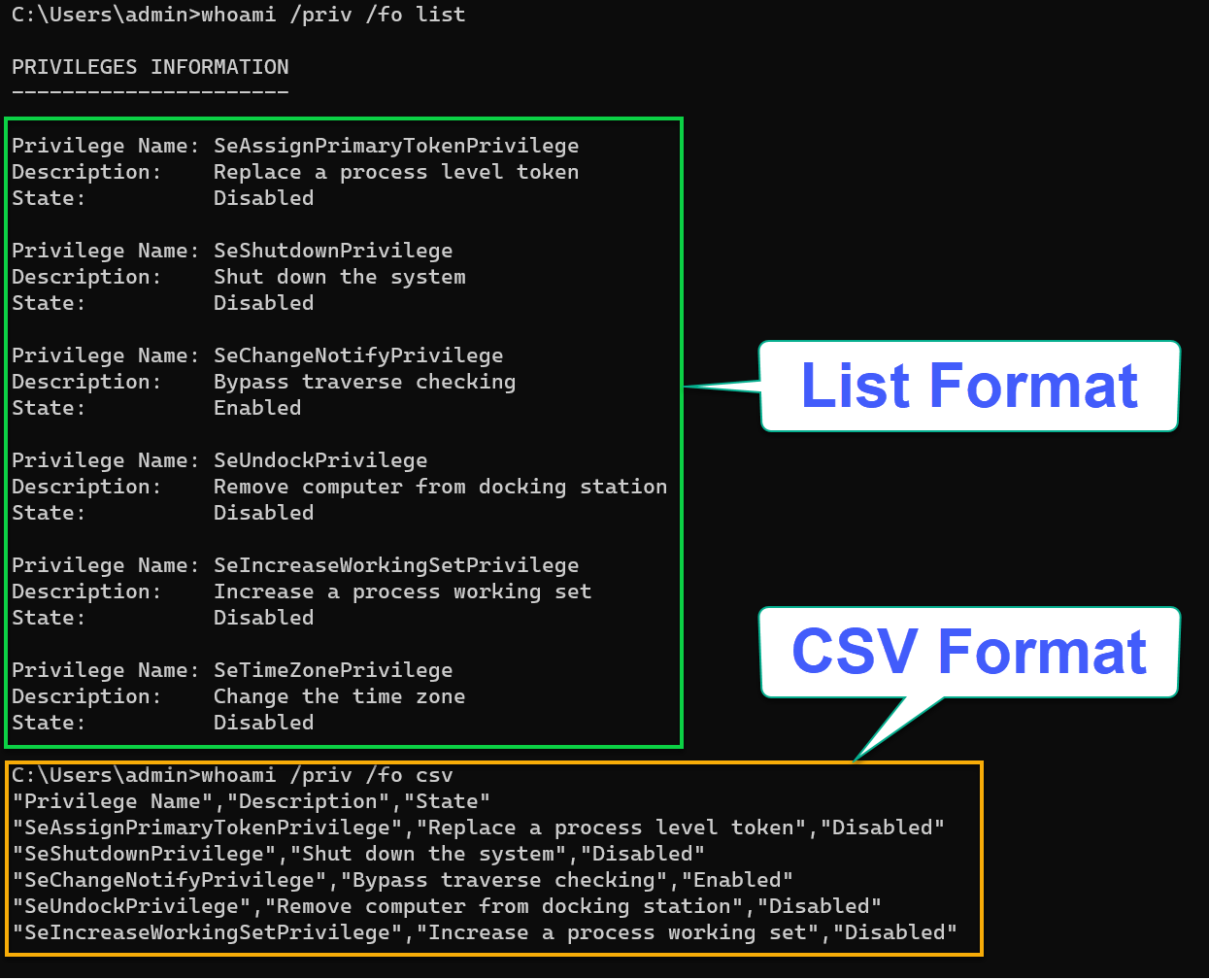

قد يبدو تنسيق إخراج الأمر whoami أمرًا صغيرًا، لكنه خدعة ممتازة يمكن أن تجعل حياتك في وحدة التحكم أكثر سلاسة بكثير. يحتوي الأمر whoami على خيارات لاختيار تنسيق الإخراج الذي يناسب احتياجاتك أفضل: قائمة أو تنسيق CSV.

قم بتنفيذ كل أمر whoami أدناه لعرض امتيازات الأمان الحالية للمستخدم (/priv) بتنسيقين مختلفين.

يمكن أن يكون تنسيق القائمة (/fo list) مفيدًا إذا كنت ترغب في عرض مضغوط أكثر. ولكن إذا كنت بحاجة إلى معلومات للمعالجة أو التحليل اللاحق في تطبيق جدول بيانات، فإن تنسيق CSV (/fo csv) هو الأنسب.

كما هو موضح أدناه، بدلاً من التحديق في تجمع من الأحرف، ستحصل على إخراج منظم ومرتب.

سواء كنت مستخدمًا عاديًا أو محترفًا في وحدة التحكم، فإن تنسيق إخراج الأمر whoami ليس فقط مسألة جمالية ولكنها مسألة اتصال فعالة.

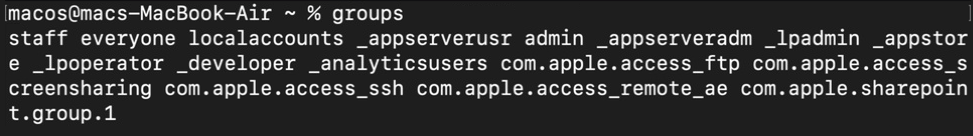

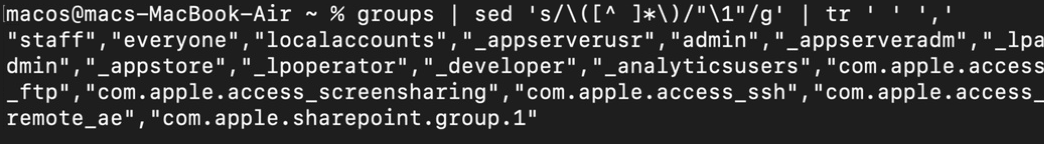

whoami command’s outputبدلاً من ذلك، قم بتشغيل الأمر id أو groups، مرفوقًا بأمر تحرير البيانات (sed) لتنسيق الإخراج، كما هو موضح أدناه. الأنظمة القائمة على Unix ليست لديها أوامر مكافئة لـ whoami /priv /fo list أو whoami /priv /fo csv.

الأوامر أدناه تستخدم التعبيرات العادية لتنفيذ ما يلي:

- استبدال المحددات الفارغة والفواصل (

[ ,]) بسطر جديد (/\n/) لكل سلسلة. - استبدال المسافات بفواصل (

tr ' ' ','), التقاط النصوص غير الفارغة (\([^ ]*\)), وتضمينها بين علامات اقتباس مزدوجة ("\1").

id command’s output in list format

groups command’s output in csv formatالاستنتاج

طوال هذا البرنامج التعليمي، لقد غوصت في فن دقيق لاكتشاف وفهم هويات المستخدمين عبر الأمر whoami. لقد تعلمت كيفية الحصول على اسم المستخدم وعضوية المجموعة، وحتى معرف الأمان للمستخدم (SID).

بفهمك لتحديد هوية المستخدم للمهام الإدارية المختلفة، وتصحيح أذونات الوصول، وضمان الوصول الآمن للنظام في متناول يديك.

الآن، لما لا تغمر نفسك في عالم آليات المصادقة والتفويض؟ ماذا عن المصادقة متعددة العوامل (MFA)، والتحكم في الوصول بناءً على الأدوار (RBAC)، والتحكم في الوصول بناءً على السمات (ABAC)? فهم كيفية عمل هذه الآليات يمكن أن يعزز بشكل كبير فهمك لإدارة المستخدم وأمان النظام.