加密技術廣泛應用於安全目的,因為它可以防止未經授權的第三方訪問和傳播私有數據。備份也不例外,它們經常是數據入侵的目標。作為數據保護策略的一部分,您可以對您的備份實施加密,作為額外的安全層級。

在這篇博客文章中,我們將介紹備份加密如何幫助您在網絡攻擊的情況下保護數據,並提高整體數據保護水平,為更安全的備份基礎設施。

什麼是備份加密?

備份加密是一個將備份數據從可讀格式轉換為無法在沒有特殊解密金鑰或密碼的情況下讀取的安全格式的過程。這確保了即使備份數據被未授權的人員訪問,無法擁有適當的憑證,也無法被閱讀、使用或暴露。備份加密是保護敏感信息在存儲和傳輸過程中免於被盜、丟失或暴露的重要安全措施。

加密的一個例子是將所有人都可以閱讀的純文本轉換為加密數據(在這個例子中為密文),如果以通常的方式打開,沒有密鑰則無法閱讀。因此,在使用秘密代碼將原始數據轉換後,這些數據的真正含義被扭曲,沒有解密金鑰則無法理解。

備份加密的重要性

資料加密備份至關重要,可防止未授權第三方竊取數據及發生資料外洩。網絡犯罪分子可能竊取您的數據,將這些數據賣給競爭對手或將竊取的數據發布於互聯網上,對您的組織造成更大損害,這可能導致重大的聲譽和財務損失。

現代病毒、間諜軟件和勒索軟件是不良分子實現不良意圖的常見工具,他們的攻擊越來越複雜且頻繁。除了為避免未授權訪問的數據保護目的外,還有其他原因說明為什麼備份加密很重要,這些包括:

- 遵守法規。某些類別的企業必須達到某些監管要求,如歐盟的通用數據保護條例(GDPR)、支付卡業界數據安全標準(PCI DSS)、加州消費者隱私法案(CCPA)、健康保險移動性和責任法(HIPAA)、關鍵基礎設施報告法(CIRCIA)、SOC 3(系統和組織控制3)等。這些監管標準要求組織在存儲和傳輸過程中對數據進行加密。

- 提升整體安全性。加密備份為安全層次增加了一個保護層,並提高了數據保護策略。將備份存儲為加密格式,使得將備份數據通過可移動存儲媒體(例如硬盤驅動器)運輸到另一個位置(例如,位於另一個地理區域的災難恢復場所)更加安全。如果帶有加密備份的移動媒體丟失或被盜,第三方無法訪問關鍵和敏感數據。

加密備份對抗勒索軟件

備份用於通過創建原始數據至少一個額外副本來保護數據,以實現在需要時的快速恢復。因此,如果原始數據副本被勒索軟件破壞或刪除,則可以從備份中恢復數據。攻擊者知道這種策略,並試圖訪問數據備份以摧殘它們,從而使數據恢復變得不可能。在破壞或摧殘備份之前,網絡攻擊者可以將備份副本複製到他們的服務器上,從而被盜的備份中提取您的數據。

如果備份以加密文件形式存儲,則這種方法無法保護這些文件免受勒索軟件的破壞或刪除。勒索軟件通常使用強大的加密演算法來加密數據,從而使這些數據無法閱讀,或者換句話說,變得損壞。勒索軟件可以重新加密您或您的備份應用程序先前加密的備份文件,以使您無法訪問它們。

同時,如果勒索軟件將您加密的備份文件發送到攻擊發起者,如果使用了強大的加密算法並將密钥、密碼和憑證存儲在安全的地方,攻擊者將無法訪問您的數據。攻擊者喜歡要求贖金以防止公布被竊的數據,但是如果您加密了您的備份,且備份數據對攻擊者不可訪問,那麼被竊的加密備份數據對他們來說是無用的。加密備份更具有抵抗篡改的能力。

在有些情況下,硬件加密對於勒索軟件攻擊可能更有效,但這種方法有其自身的缺點。硬件安全模塊(HSMs)可以用於硬件加密。它可以是一張PCIe卡,加密密钥可以存儲在特殊的USB設備上(外觀上類似於U盤)。智能卡或HASP密钥是存儲加密/解密硬件密钥的其他例子。從這些設備中提取密钥更加困難。在這種情況下,必須在計算机上安裝適當的驅動程序。

使用氣隙存儲來保護您的備份免受勒索軟件的侵害。這種存儲類型可以防止勒索軟件修改數據。勒索軟件無法從與計算机和網絡物理斷開的氣隙存儲中複製數據。使用不可變存儲或具有備份不可變性功能的存儲,其目的與氣隙存儲對備份保護相似。

數據在存儲和傳輸過程中的加密

備份在寫入目標存儲媒體時可以進行加密。由於備份的數據在寫入目標存儲之前通常會通過網絡傳輸,因此對這些數據進行網絡流量加密是非常重要的。不良分子可以使用流量嗅探器截獲(捕獲)網絡流量並以此訪問備份數據。數據在傳輸過程中的加密可以降低這種事件發生的風險。傳輸中的加密是在數據源和備份目標存儲之間進行的。

數據静止加密涉及對硬盤驅動器上的備份存儲庫、磁帶卡匣、雲等備份存儲上的備份數據進行加密。當黑客訪問網絡時,備份數據在傳輸過程中的加密可以保護這些數據,而備份在静止狀態下的加密則可以在黑客訪問備份存儲時保護它們。

傳輸中的加密和静止狀態下的加密可以一起使用,以對備份進行加密並提高安全等級。

加密演算法

使用複雜的數學演算法和加密/解密金钥來實現數據加密。為了方便起見,軟件可以將密碼或密語轉換為適當長度的加密金钥。這種方法使用戶可以記住他們的密碼,這比學習冗長的加密金钥要容易。備份的加密效率與其他數據一樣,取決於加密演算法。

存在對稱和非對稱加密演算法。在對稱演算法中,使用一個金钥對數據進行加密和解密。在非對稱演算法中,使用一對金钥:公钥用於加密數據,私钥用於解密數據。

以下是兩種範例:

- 對稱加密算法包括AES、DES、3DES、Blowfish、Twofish等。

- 非對稱加密算法包括RSA(1024、2048和4096位)、ECC、DSA、Diffie-Hellman等。

高级加密标准(AES)是现今最常用的加密算法之一,因其高安全性水平而受到推崇。密钥長度非常重要,它决定了加密數據能被視為安全保護的時間。128位密钥應該足以保護數據達三年。更長支持的密钥有192位和256位。

AES-256憑藉256位密钥長度確保了最高安全级别。要破解AES-256解密密钥需要数千年的时间(考虑到现代计算机的最大性能)。自2003年以來,美國政府一直在使用AES來保護數據。這種加密算法經過良好測試,並得到了密码學專家的認可。

使用安全套接字層/傳輸層安全(SSL/TLS)的網絡交易在傳輸過程中会被加密。最典型的例子是HTTPS協議。應使用TLS 1.1或更高版本以实现強加密。

更長的加密密钥確保了更高安全级别,但也需要更多的CPU資源進行數據加密。從加密備份中恢復數據也需要更長的時間。當涉及到網絡傳輸中的數據加密時,較長的加密密钥也會導致有用數據的傳輸速度降低。這是因為:

- 加密數據有時會因為添加了填充以確保數據與加密演算法的塊大小對齊而稍微變大。

- 加密連接通常包括用于管理加密過程的附加元數據和頭部信息。這包括證書、加密金鑰和握手信息等元素。

- 這些額外的元數據字節會使數據有效負載變大,從而稍微增加了需要傳輸的數據量。

- 數據大小的增加可能會降低有效網絡吞吐量,因為為了傳輸相同量的原始信息需要傳輸更多的數據。

根據輸入類型,加密演算法可以分為流加密和塊加密對稱演算法。在流加密中,一次加密一個塊。塊加密是一種對稱金鑰加密演算法:

- 塊加密以固定大小的塊(例如,64位或128位塊)加密數據。

- 塊加密使用對稱金鑰,意味着加密和解密使用相同的金鑰。

- 常見的塊加密演算法包括AES、DES和Blowfish。

加密與散列

散列函數是一種不可逆的函數,能夠將文本字符串或其他數據集轉換為散列值。計算出的散列值可以用於檢查數據完整性(文件)和真實性(密碼散列),或生成唯一標識符(指紋)。散列函數的例子有SHA-256和MD5。

與加密備份相關的風險

加密備份增加了備份子系統的複雜性和開銷。丟失密钥或密碼會導致嚴重問題,因為將無法從加密備份中恢復數據。如果第三方人士或攻擊者訪問加密密钥,可能會發生數據竊取和數據丟失。因此,組織應使用可靠的策略來存儲加密備份的密钥並管理這些密钥,密钥輪換方案和安全政策,以提供僅限授權用戶使用密钥。

加密帶式備份也存在風險。LTO-4至LTO-7帶式標準支持使用AES-256對帶式媒體進行加密。對稱加密/解密密钥存儲在磁帶機上,當此磁帶機將數據寫入磁帶時,但時間不會超過那個時候。這些密钥不會寫入磁帶,出於安全原因。如果災難損壞數據中心並摧壞備份伺服器,可能會發生數據恢復問題,因為解密密钥與之一起被摧壞。

為了降低風險,建議您定期進行備份測試,以確保在不同情況下可以從加密備份中恢復數據。

在使用硬碟驅動器級別的加密或全磁盘加密時,如果硬碟驅動器故障,實驗室中的數據恢復可能不可行。備份副本有助於降低將備份存儲在加密HDD或SSD上的風險。

密钥管理

使用單一密钥對所有數據進行加密存在風險。如果攻擊者能夠獲得這個密钥,那麼攻擊者就可以解密並訪問所有數據。為了達到高安全標準,建議組織對不同的數據集使用多個加密密钥。這些密钥應該存放在安全的地方,只有授權用戶才能訪問。

為了改善在加密/解密密钥整個生命周期中的密钥管理過程,以及保護密钥免受丟失和洩露,可以實施密钥管理系統或KMS。KMS可以用於控制誰可以訪問密钥,以及如何分配和輪換密钥。密钥管理的一個標準是密钥管理互操作性協議(KMIP)。密钥保護庫可以用于存儲和管理加密密钥。

在NAKIVO Backup & Replication中為備份加密做準備

NAKIVO Backup & Replication是一個支持加密備份的數據保護解決方案,它可以使用以下方法對備份的數據進行加密:

- 源端加密,在數據離開源頭之前對其進行加密,並在數據傳輸過程中以及其在備份倉庫中的整個生命周期內保持加密狀態

- 網絡加密,在數據通過網絡傳輸到備份倉庫的過程中對其進行加密

- 備份倉庫加密,在數據靜止存儲時對其進行加密

NAKIVO解決方案使用強大的AES-256加密,這被認為是全球加密數據的行業標準。

源頭備份加密從版本11.0開始提供。此功能的優勢在於備份數據首先在源頭側進行加密,然後這些加密數據被傳送到備份倉庫並以加密形式存儲在備份倉庫中。這種方法簡化了配置和備份過程,並可用於雲端備份。

系統需求

源頭加密需求

在NAKIVO Backup & Replication 版本11.0中,引入了一個新的選項,允許您在備份作业級別配置備份加密。數據在源頭進行加密,並在網絡傳輸和備份倉庫的存儲過程中保持加密。

支持的備份目的地類型:

- 本地文件夹

- NFS和SMB共享

- Amazon EC2

- Amazon S3及兼容S3的對象存儲

- Wasabi

- 去重設備

- Azure Blob存儲

- Backblaze B2

- 磁帶

支持的備份倉庫類型:增量與完整

網絡加密需求

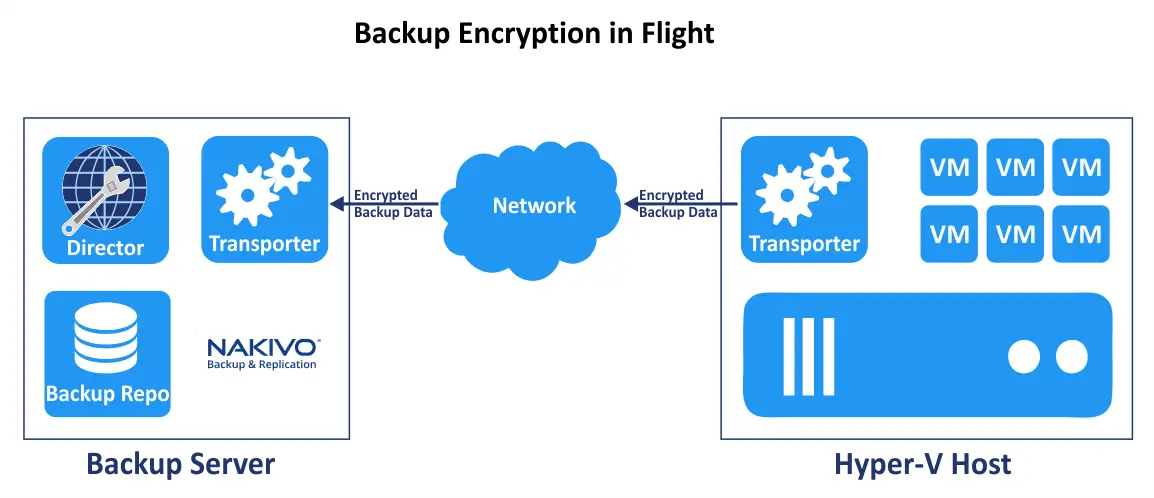

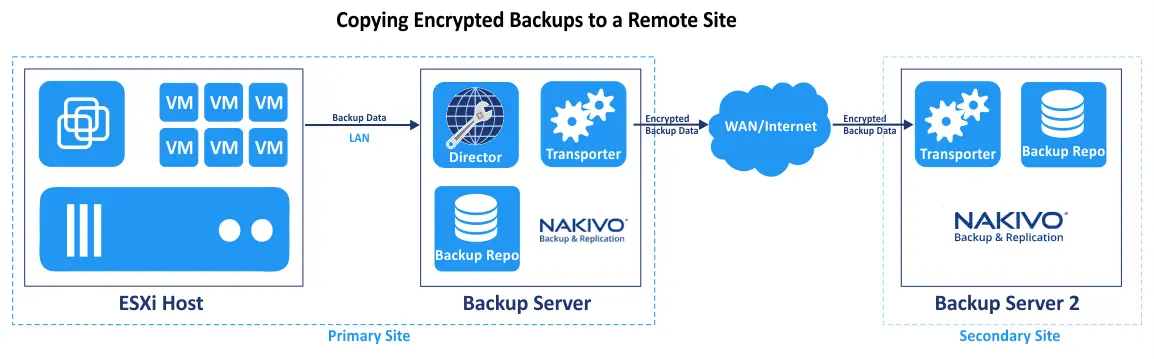

為版本10.11.2及更早版本配置網絡加密需要兩個傳輸器。一個傳輸器是NAKIVO Backup & Replication的核心组件,負責數據處理、傳輸、加密、壓縮等。

,網絡數據傳輸加密發生在兩個傳輸器之間:源頭的傳輸器在發送數據到目的傳輸器之前對數據進行壓縮和加密,目的傳輸器則對數據進行解密並將其寫入備份倉庫。

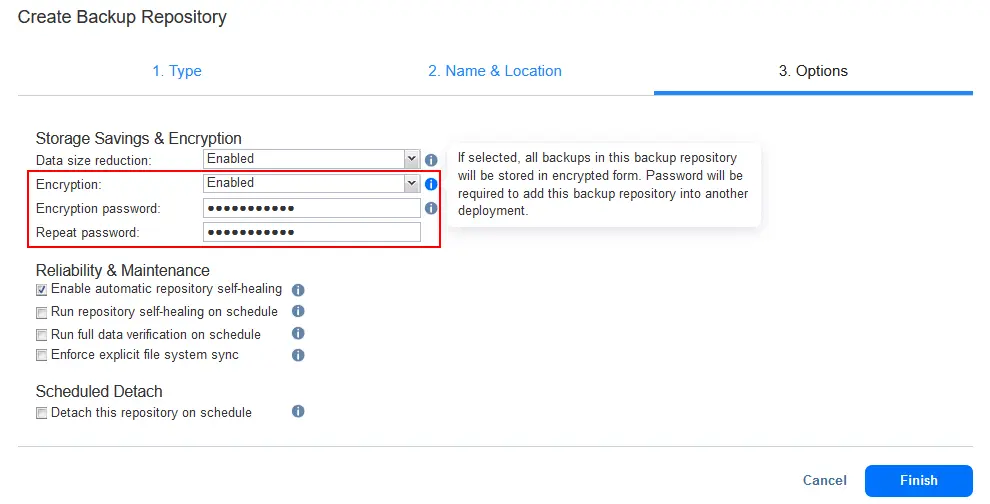

備份倉庫加密要求

在目的地存儲的備份加密可以在創建備份倉庫時,在NAKIVO Backup & Replication中的備份倉庫層級進行設置。

備份倉庫加密支持在Linux操作系統上的增量加完全以及永遠增量備份倉庫類型。

如何啟用備份加密

讓我們探討如何在NAKIVO數據保護解決方案中啟用不同類型的備份加密。

源頭備份加密(版本11.0及以上)

在NAKIVO Backup & Replication v11.0中,您可以在源頭為安全數據傳輸和存儲設置備份加密。您可以在備份或備份複製工作向導的選項步驟中配置這些選項。

源頭備份加密意味著數據在發送到倉庫之前即在源頭被加密。

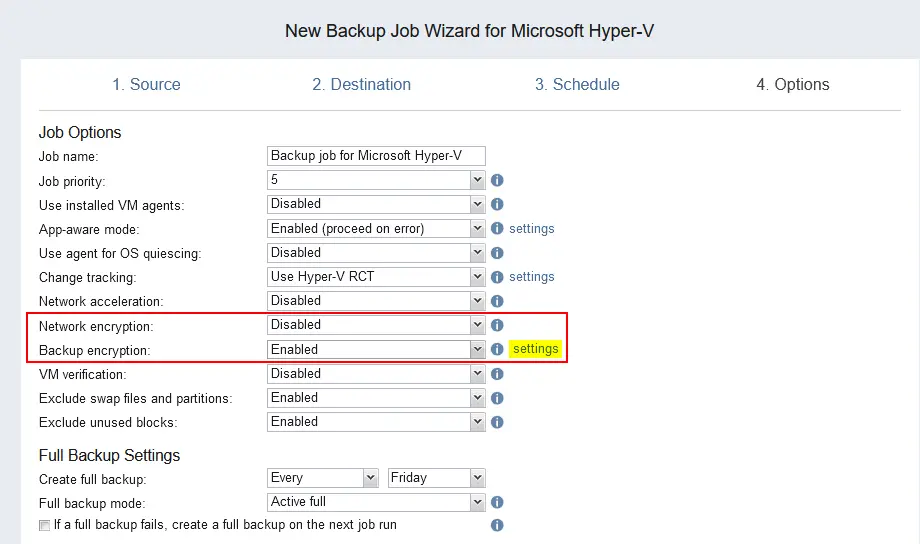

要在v11.0的備份工作級別啟用源頭備份加密,請按照以下步驟操作:

- 在備份加密的下拉菜單中,選擇啟用。

- 在備份加密行上點擊設定以設定加密密碼。

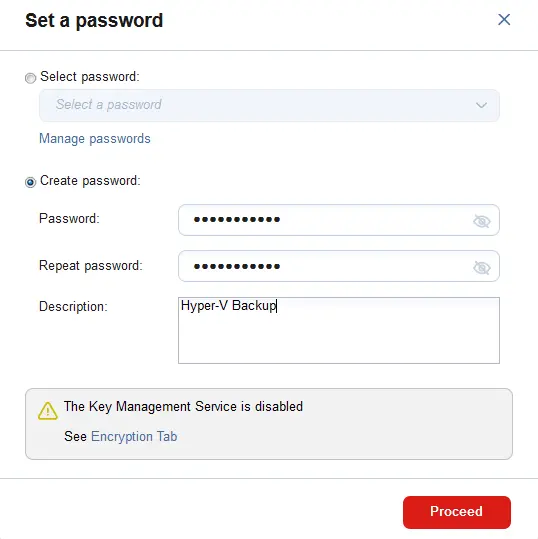

- 選擇創建密碼,輸入密碼,並確認密碼。

為此密碼輸入描述。輸入在描述中的名稱將會在密碼清單中顯示,您稍後可以為不同的備份任務選擇。我們使用Hyper-V Backup作為密碼的名稱。

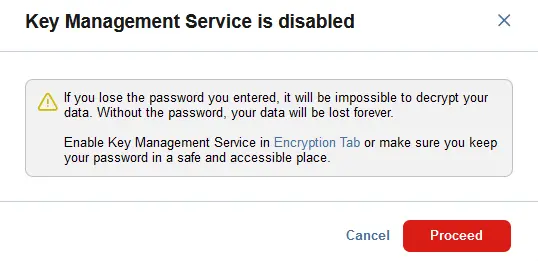

如果您不使用AWS KMS,則會看到以下信息:關鍵管理服務已禁用。請查看加密標籤。如果您已經配置並啟用了AWS KMS,則不會顯示此警告。請注意,要配置KMS管理您的密碼,您必須首先將您的AWS賬戶添加到NAKIVO Backup & Replication的庫存中。

點擊繼續。

- 您輸入的密碼將自動應用。

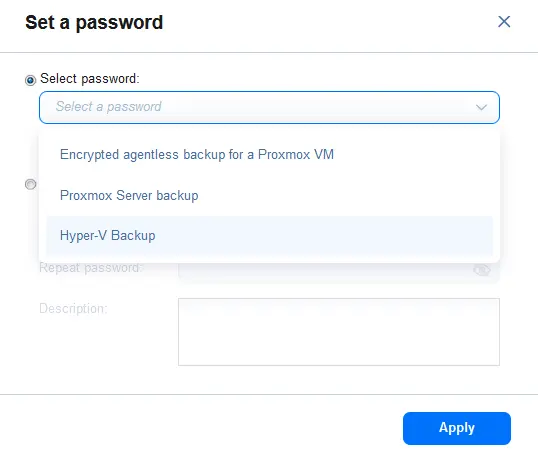

或者,您可以選擇一個已存在的密碼。

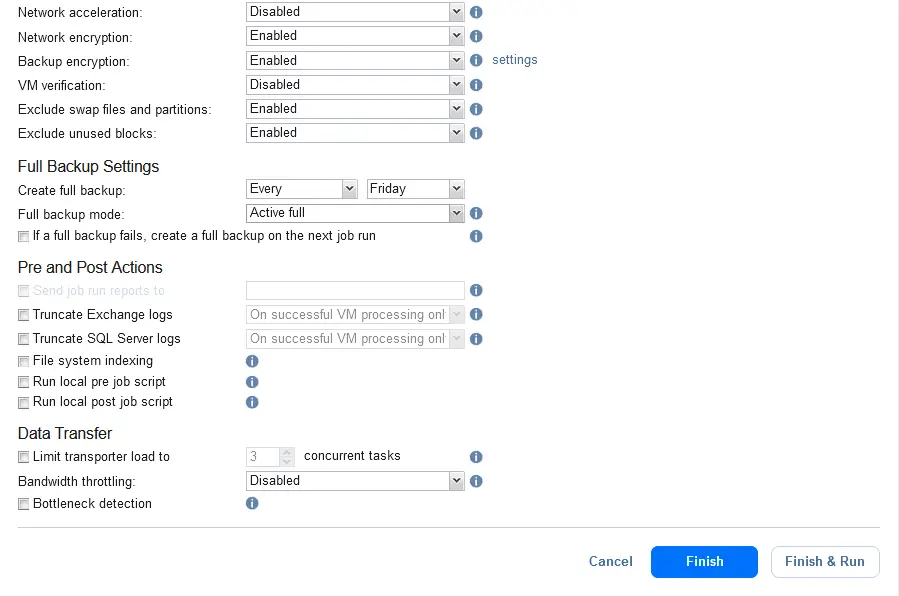

- 點擊完成以保存工作設置,或者點擊完成並運行以保存設置並運行配置了備份加密的工作。

- 在應用工作設置時,您會看到一個警告,告知備份已經被密碼保護,如果您丟失了密碼,將無法解密數據。如果您沒有啟用AWS Key Management Service,則會顯示此警告。點擊繼續。

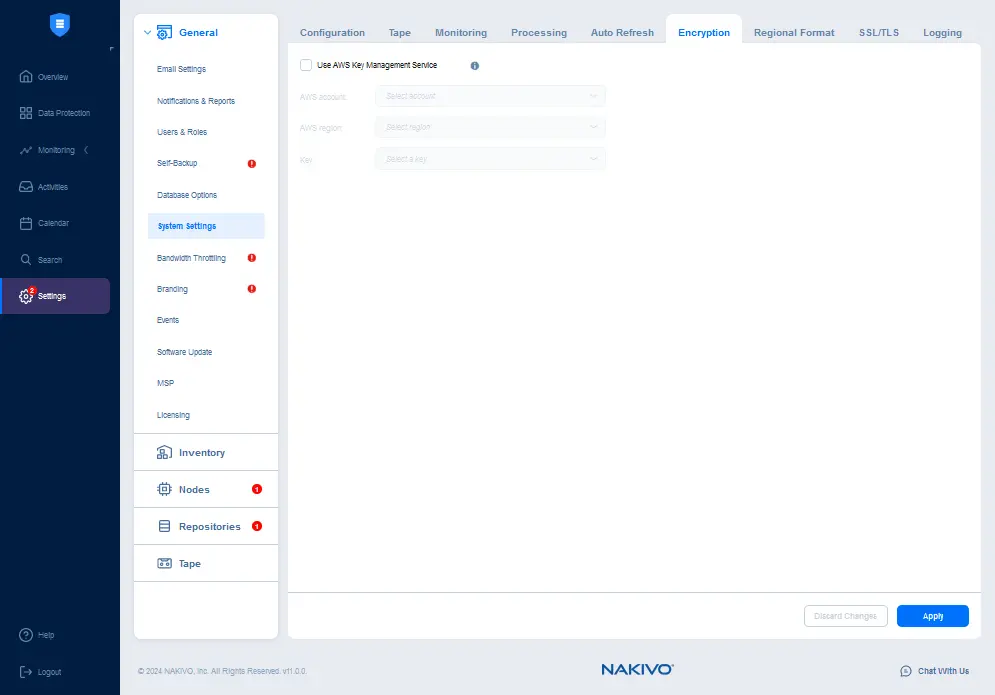

您可以使用AWS密鑰管理服務來確保您不會丟失為備份設置的加密密碼。要使用AWS KMS,在NAKIVO Backup & Replication的網頁界面中,前往設定>一般>系統設定,選擇加密標籤,並選擇使用AWS密鑰管理服務核取方塊。請記住,您必須先將AWS帳戶添加到NAKIVO Backup & Replication庫存中,才能啟用AWS KMS。

為備份配置網絡加密

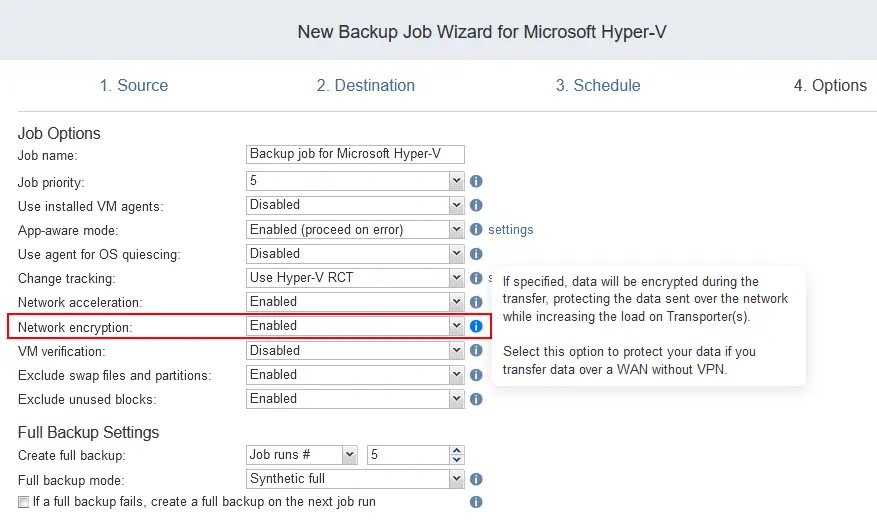

我們可以提升安全級別,並在備份數據通過網絡傳輸時配置加密。對於早於v10.11版本的此功能來說,主要要求之一是必須在兩台不同的機器上安裝兩個Transporters。

我們可以將Hyper-V主機添加到庫存中,並使用網絡加密將Hyper-V虛擬機備份到加密的備份存儲。當我們從NAKIVO解決方案的網頁界面將Hyper-V主機添加到NAKIVO庫存時,會在Hyper-V主機上安裝一個Transporter。

此配置在下圖中可視化。

現在,我們可以在備份工作選項中配置網絡加密以通過網絡傳輸備份。輸入工作的顯示名稱和其他參數。

在網絡加密下拉列表中,選擇啟用。此參數有效是因為使用兩個Transporters在機器間傳輸備份數據。

我們也可以在遠程機器上部署一個傳輸器,該機器位於本地站點,以增加備份的工作負載數量。傳輸器可以部署在遠程站點的遠程機器上,以存儲備份和備份副本,實現3-2-1備份規則。在這種情況下,即使您無法使用加密VPN連接,網絡上傳輸的備份數據也可以加密並防止入侵。

為備份倉庫啟用加密

在創建備份倉庫時,您可以為整個倉庫配置備份加密。這項功能自NAKIVO Backup & Replication 版本5.7起已經可用。如果您之前創建了沒有加密的備份倉庫,您需要創建一個新倉庫以在備份倉庫級別啟用加密。默認已安裝Onboard Transporter 。讓我們創建一個備份倉庫並著重於啟用備份加密。

注意:為整個備份倉庫啟用加密會禁用此倉庫中備份的不變性功能。此功能僅適用於基于Linux的機器上的備份倉庫。

整個備份倉庫的加密設置在備份倉庫創建向導的選項步驟中配置:

- 在加密下拉菜單中,選擇啟用。然後下方的密碼字段會出現。

- 輸入加密密碼並確認這個密碼。

- 點擊完成以完成創建加密備份倉庫。

從現在開始,所有存儲在此備份倉庫中的備份將被加密。

從加密備份中恢復

從加密備份中恢復數據與從未加密備份中恢復相似。如果未啟用KMS或如果備份倉庫被附加到新的NAKIVO解決方案實例,您必須再次提供密碼以允許恢復。換句話說,如果您將加密備份倉庫附加到NAKIVO Backup & Replication的實例(另一個實例或新安裝的Director實例),您必須輸入之前為此備份倉庫設置的加密密碼(如果您在倉庫級別啟用了加密)。

如果在附加備份倉庫到新的NAKIVO解決方案實例後啟用了KMS來加密備份,您只需再次啟用KMS並選擇上次使用的適當金鑰。在這種情況下,您將不需要重新輸入所有密碼。

Source:

https://www.nakivo.com/blog/how-to-enable-backup-encryption/