自2020年3月以來的世界事件凸顯了Office 365和基於雲的SaaS服務的一個關鍵好處:它們隨時隨地、在任何設備上都可用。隨著世界被迫在家工作,Office 365應用程式(如Teams、Outlook、SharePoint和OneDrive)可以輕鬆地在傳統公司網絡之外甚至在非公司設備上進行訪問。事實上,大多數Office 365和Microsoft 365訂閱都授權用戶在最多五個設備上安裝和使用他們的應用程式。

由於這一點,你可能最關心的之一是數據丟失預防。例如,默認情況下,用戶可以在個人設備上對其企業OneDrive或郵箱進行身份驗證,對於同步該服務中托管的所有文件和郵件的能力沒有任何限制。當該用戶離開組織時,本地數據副本會發生什麼情況?

Azure Active Directory條件訪問可以讓管理員重新控制。作為Azure Active Directory Premium P1許可證的一部分,憑藉條件訪問,您可以控制用戶獲得或被阻止訪問Azure AD資源的條件。即使您授予訪問權限,您也可以強制採取額外措施,例如回應多重身份驗證(MFA)提示,或者他們必須再次登錄前的時間長度。

條件訪問如何識別企業設備

在我們的情境下,我們將使用條件訪問,僅允許用戶在企業設備上登錄Office 365。我們基於設備狀態來實現這一點。

儘管在條件式存取中沒有稱為“公司設備”的裝置狀態,我們可以從一個裝置識別出兩件事並推斷出該裝置是公司所有的:

- 裝置是否是混合式 Azure AD 加入的?

- 裝置是否標記為符合標準?

混合式 Azure AD 加入指的是一種狀態,其中一個裝置加入了您的本地 Active Directory,但也同步並加入了基於雲端的 Azure AD。我們在這裡已經介紹了如何將您的裝置置於這種狀態。這只適用於 Windows 裝置。

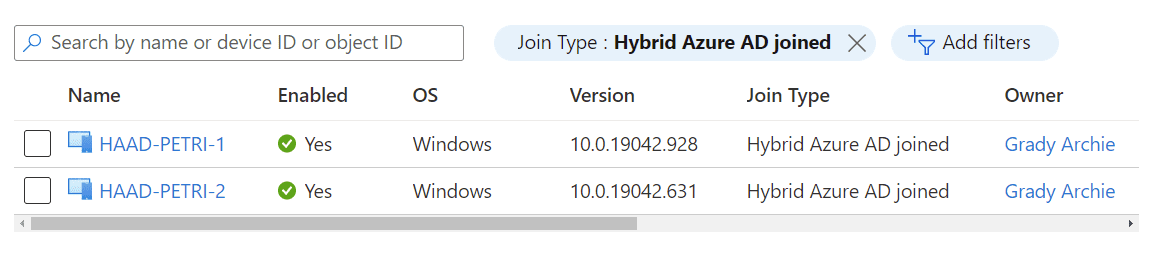

在下面的截圖中,您可以看到 Azure AD 回報了混合式 Azure AD 加入的類型。

標記為符合標準表示該裝置已註冊在行動裝置管理解決方案中,例如 Intune,並符合該行動裝置管理的符合性要求,例如具備主動防火牆。在許多方面,這比僅檢查裝置的域成員資格更為有效,因為您也確保了一定的安全姿態,這對於零信任策略是有益的。但是,如果您只想確認裝置是否已註冊在 Intune 中,您可以設置一個沒有特定安全要求的符合性政策。這種方法可用於“四大”現代平台:Windows 10、macOS、iOS 和 Android。

在下面的截圖中,您可以看到Intune如何回報設備合規性。

嚴格來說,這兩種狀態中任何一個設備的正確術語是受管理的設備。這意味著IT管理員對該設備具有某種程度的控制,例如能夠從群組原則或Intune中應用和控制設置。既不是這兩種狀態的設備被認為是未受管理的。假設我們僅限於企業設備才能註冊進入Intune,我們可以合理地將受管理和企業互換使用。

需要注意的重點是,如果使用基於設備狀態的條件存取策略,Azure AD可能會提示某些平台和瀏覽器提供憑證信息。這通常是非Microsoft平台,如蘋果和Google平台。它這樣做是因為設備狀態信息存儲在該設備的憑證中,並且並非所有軟體在驗證期間都會自動將此信息提供給Azure AD。

創建條件存取策略

條件存取策略是在Azure AD > 安全性 > 條件存取中創建的。最佳實踐是為您的策略命名,使其易於識別準確地該策略旨在實現什麼目標。這是因為如果多個策略符合驗證嘗試,則所有都應用,良好的命名慣例簡化了故障排除和管理。

政策分為分配和存取控制。分配相當於一份關於登錄所需符合的所有條件清單,以使該政策適用於登錄。對於大多數這些設置,您可以同時包括和排除條件。例如,包括所有使用者但排除IT 員工。如果政策適用,那麼 存取控制將確定是拒絕還是允許訪問,並且在允許時,還需適用或符合哪些其他步驟和措施。

在深入瞭解條件存取之前,重要的是考慮其功能強大之處:它使您能夠完全封鎖對所有應用程序的驗證。因此,您可能會配置錯誤並將重要使用者從重要應用程序中鎖定,甚至對所有管理員生效。您應考慮為您監視登錄活動的應急進入帳戶創建例外情況。個人而言,這是我創建任何條件存取政策時採取的第一步。

分配

使用者和群組 控制政策應適用於誰。如果不在此分配中,則不受其規則約束。對於一個在未管理裝置上阻止 Office 365 存取的政策,您可能希望將範圍限定於所有使用者,但排除訪客/外部使用者和緊急進入帳戶。或者,僅包括適當的 Azure AD 群組。

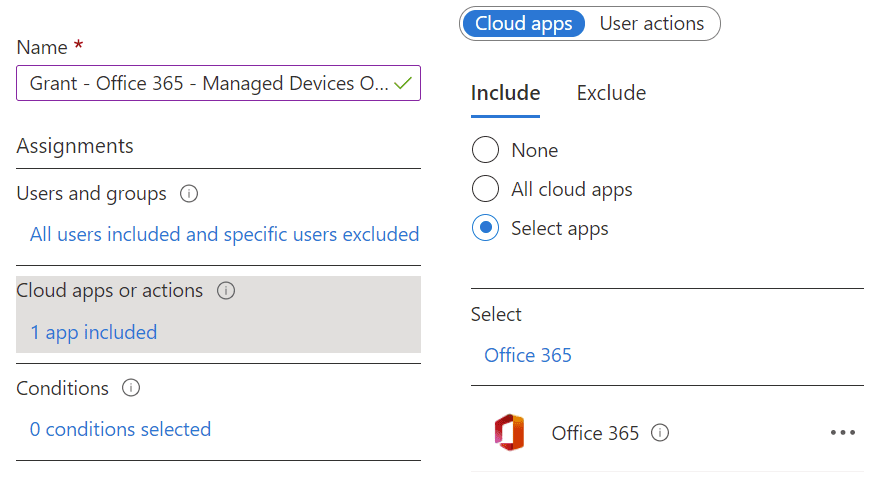

對於雲應用程序或操作,請選擇Office 365。您可以選擇多個雲應用程序,因此您可能希望創建一個限制所有您認為敏感的應用程序的策略,而不僅僅是 Office 365。在條件訪問中列出的 Office 365 應用實際上是您可以單獨選擇的其他應用程序的集合。例如,它包括 Exchange Online 和 SharePoint Online,但您可以理論上僅選擇組件應用程序。您希望選擇 Office 365 而不是其任何組成部分的原因是由於服務的集成性質。選擇統一平台可降低它們彼此之間相依性帶來的問題。

在條件中,您可以指定信號和驗證属性,例如 IP 地址、操作系統和應用程序(粗略地說,這意味著 Web 或客戶端應用程式訪問)。在我們的示例中,我們將阻止對所有 Office 365 訪問方法的訪問,因此不要指定任何條件。這意味著每個條件都適用。然而,這些條件的一個常見用法是對 Web 訪問和桌面應用訪問設置不同的規則。

您還會注意到這裡有裝置狀態條件,但實際上我們不會為此策略選擇它。繼續閱讀以了解原因。

訪問控制

現在我們已處理策略的“如果是這樣…”元素,該是執行“那樣…”的時候了。訪問控制分為授予和會話設置。

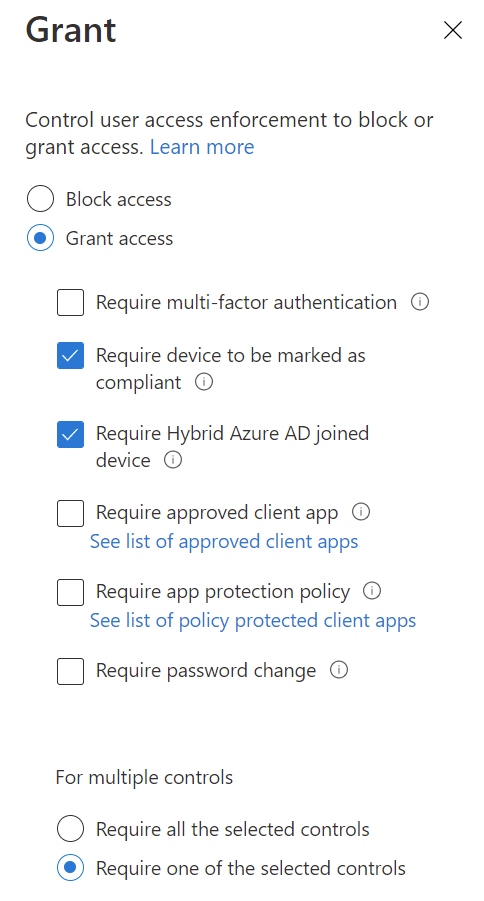

在授權窗格中,選擇授予訪問權限並勾選需要將設備標記為符合規定和需要混合 Azure AD 加入的設備的方塊。您還可以選擇設備必須是這兩種控制中的哪一種,或者任意一種。建議選擇需要所選控制之一,這樣既可以讓本地域加入和僅加入 Azure AD 的設備獲取訪問權限。

這裡所做的是說“您可以獲取訪問權限,但需要一個受管理的設備”。換句話說,這也表示“您無法獲取訪問權限,除非您使用受管理的設備”。假設我們的本地域加入流程是安全的,並且我們的 Intune 註冊僅限於企業設備,這將限制對所有 Office 365 的訪問僅限於企業設備。

會話設置控制用戶在獲得訪問權限後所允許做的事情。例如,在 Web 瀏覽器會話中,您可以使用應用程式強制限制來阻止從 Exchange Online 和 SharePoint Online 等服務進行下載。希望這能讓您思考如何塑造您的政策:可能有一個政策來阻止未受管理設備上完整應用程式的訪問,但另一個政策則僅允許訪問 Web 應用程式,實施不允許下載。

部署條件式訪問策略

設置全部應用後,您的條件存取策略現在可以處於僅報告或啟用狀態。報告僅的目的是允許 Azure AD 登錄記錄對生產環境進行審計,而不會中斷。然後,您可以使用此信息來了解策略的後果:例如,我們可以期望發生多大程度的中斷,因此我們應該為用戶提供什麼樣的教育?

在我們的情況下,報告僅模式存在一個重大警告。如前所述,為了確定設備狀態,Azure AD 需要查詢證書,但某些平台不會自動允許此操作。即使您處於報告僅模式,它仍然需要該證書來了解它可以做些什麼。如果您包含基於設備狀態的設置,策略中將始終對此進行警告。

當您確信已正確配置策略並且不會對業務產生不利影響時,只需將狀態更改為啟用,此時策略將立即對未來的 Azure AD 認證嘗試進行強制執行。

用戶體驗

如果用戶現在嘗試訪問非企業(Intune 兼容或混合 Azure AD 加入)設備上的任何 Office 365 資源,Azure AD 將告知他們訪問被阻止。這對於任何訪問方式都是真實的,無論是使用 Web 應用程序還是完整的客戶端應用程序。同樣,您可以使用條件為 Web 應用程序和客戶端應用程序制定不同的規則。

在企業設備上,驗證的過程對用戶來說並不會改變:他們將可以直接進入。唯一的例外是當應用無法檢查設備狀態時,這對於像 Office 365 套件這樣的一方應用來說不應該是問題,但例如,對於第三方瀏覽器,甚至在 Windows 中也會出現問題。您的用戶可能會收到類似於上述屏幕截圖中的錯誤。在 Windows 上,Chrome 支持設備狀態,如果使用Windows 10 帳戶擴展,而像基於 Chromium 的 Edge 則在標準版中支持設備狀態。

相關文章:

Source:

https://petri.com/guide-limit-microsoft-365-access-to-corporate-devices-with-conditional-access/