Precisa de uma maneira segura e criptografada de acessar a internet? Por que não recorrer ao OpenVPN no Windows Server? Configurar sua primeira VPN pode ser complicado, mas você veio ao lugar certo!

Neste tutorial, você aprenderá como configurar uma VPN gratuita e manter entidades maliciosas fora do seu Windows Server.

Pronto para proteger sua rede? Então, vamos lá!

Pré-requisitos

Este tutorial será uma demonstração prática. Se você quiser acompanhar, certifique-se de ter o seguinte:

- A Windows Server – This tutorial uses Window Server 2019 R2.

- A client machine to test the VPN server – This demo uses Windows 10 64 bit.

- Conecte-se à área de trabalho de um Windows Server usando o Remote Desktop (RDP) ou seu cliente de gerenciador de área de trabalho preferido – Esta demonstração utiliza o cliente de janela RDP padrão.

Instalando o OpenVPN no Windows Server

O OpenVPN funciona em diferentes sistemas operacionais, mas não vem com a instalação do seu sistema operacional. Inicie este tutorial instalando o OpenVPN no seu servidor.

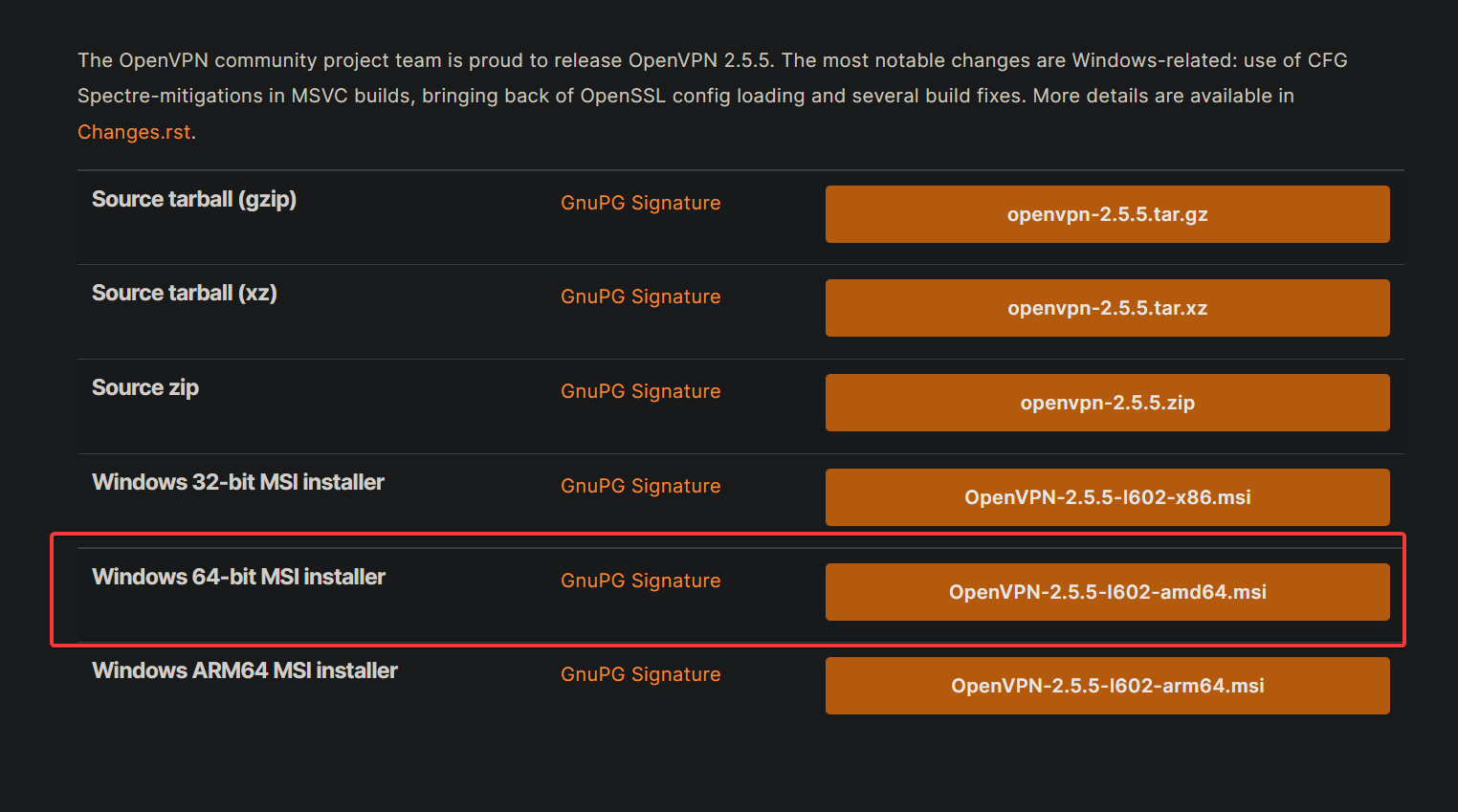

1. Abra seu navegador favorito e acesse a página de download do OpenVPN. Baixe o pacote do instalador MSI de 64 bits para Windows Windows 64-bit MSI installer para o seu servidor e execute o instalador.

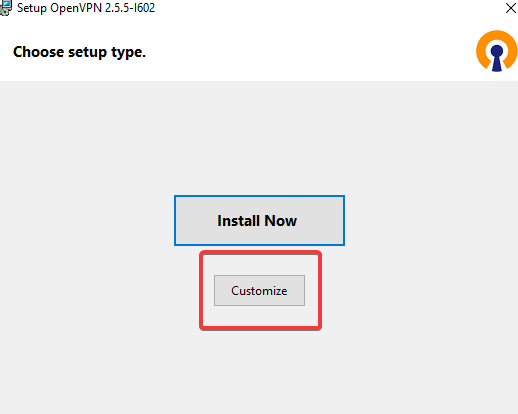

2. Em seguida, clique em Personalizar na página inicial do assistente de instalação, como mostrado abaixo. A opção Personalizar permite que você instale itens extras para o seu servidor VPN.

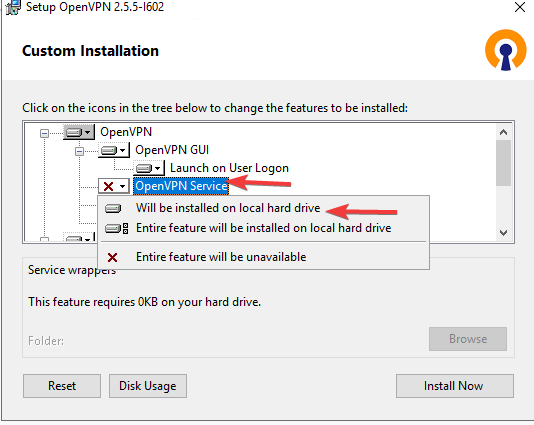

3. Na página de Instalação Personalizada, clique no menu suspenso Serviço OpenVPN —> Será instalado no disco rígido local para instalar o Serviço OpenVPN em seu sistema. Essa opção também habilita o Serviço OpenVPN na inicialização do sistema.

4. Agora, role para baixo e clique no menu suspenso Utilitários OpenSSL —> opção Será instalado no disco rígido local. Esta opção disponibiliza as Bibliotecas OpenSSL e os cabeçalhos de desenvolvimento para o Serviço OpenVPN e são necessários pelo Serviço OpenVPN para certas funções criptográficas.

Clique em Instalar Agora para instalar o OpenVPN em seu servidor.

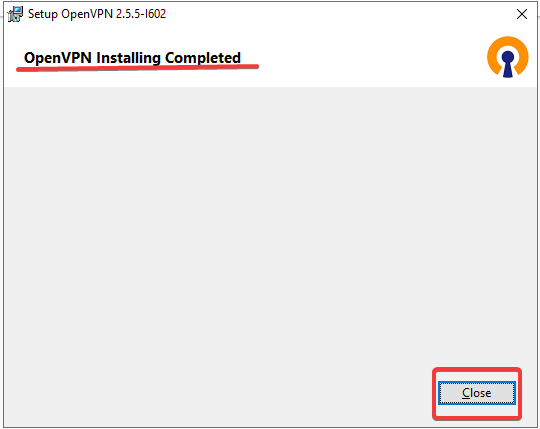

5. Por fim, clique em Fechar quando a instalação for concluída.

Gerando Certificados e Chaves para o Servidor e Clientes

Agora você tem o OpenVPN instalado em seu servidor, mas como você irá garantir a conexão do servidor com o(s) cliente(s)? Você irá gerar certificados e chaves para seu servidor e cliente(s).

Certificados e chaves são usados para fornecer uma conexão criptografada entre seu servidor e cliente(s). Você obtém uma chave pública e privada exclusiva ao gerar um certificado.

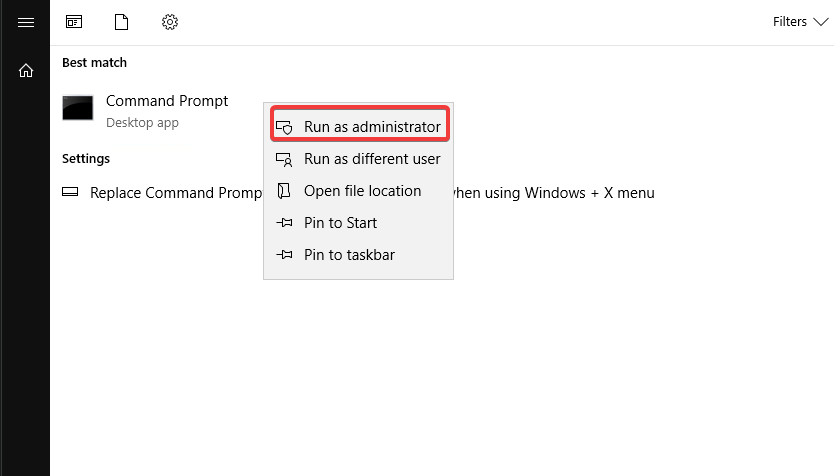

1. Abra o prompt de comando como administrador. Alguns comandos do OpenVPN exigem privilégios elevados para serem executados.

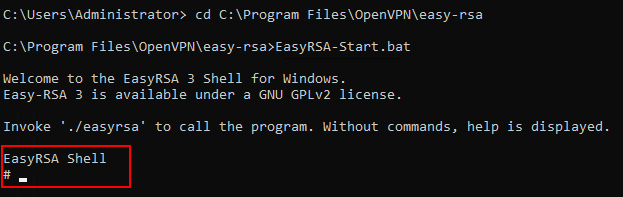

2. Em seguida, execute os comandos abaixo para iniciar o shell easy-rsa . O shell easy-rsa é usado para gerenciar certificados, chaves e configurações.

O EasyRSA será sua principal interface de linha de comando pelo resto do tutorial.

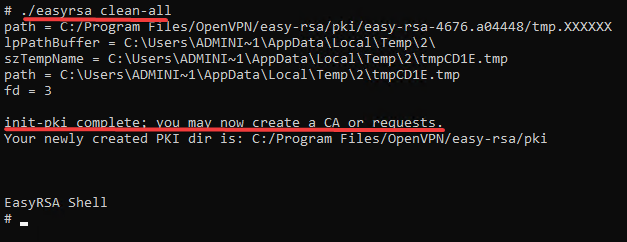

3. Execute o comando ./easyrsa clean-all abaixo para limpar quaisquer chaves e configurações existentes. Esse comando garante que você comece com uma configuração limpa.

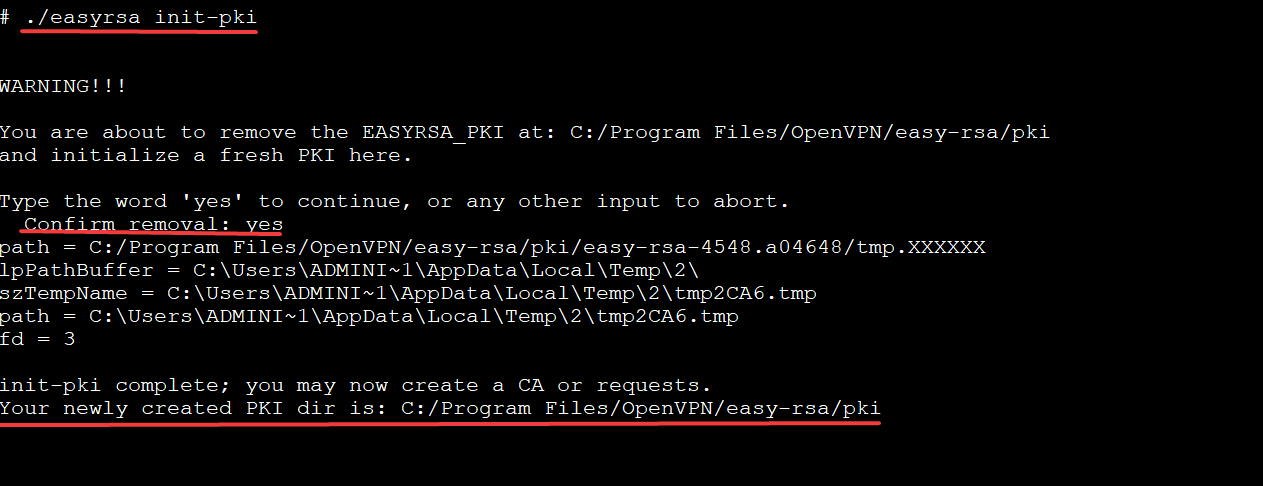

4. Agora, execute o comando ./easyrsa init-pki para inicializar a Infraestrutura de Chave Pública (PKI) e criar uma nova estrutura de diretórios para seus certificados e chaves.

A Infraestrutura de Chave Pública (PKI) é um framework que permite criar e gerenciar chaves públicas e privadas para seu servidor e cliente(s) usarem.

Digite sim e pressione Enter para confirmar que deseja destruir quaisquer chaves existentes e criar uma nova PKI, conforme mostrado abaixo.

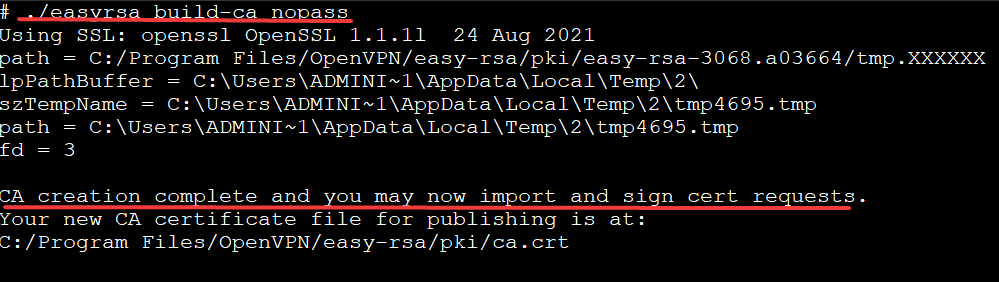

5. Execute o comando abaixo para criar a Autoridade de Certificação (CA) (build-ca). A CA é responsável por emitir certificados para servidores e clientes, assinar esses certificados, revogar certificados, e assim por diante.

A opção nopass é utilizada, para que você não precise inserir uma senha toda vez que copiar os certificados e chaves para seus clientes. ./easyrsa build-ca nopass

Ao configurar sua VPN, você precisará gerar um certificado para seu servidor e cliente(s) assinado pela Autoridade de Certificação (CA).

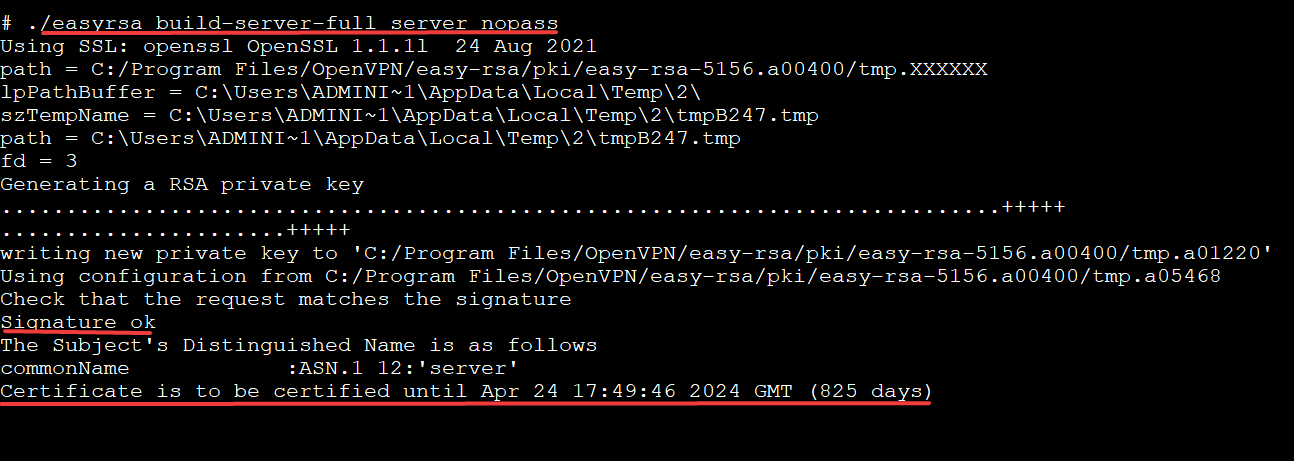

6. Execute o comando abaixo para criar o certificado e chave do servidor (build-server-full). Este comando cria o certificado e chave do servidor OpenVPN, os assina com sua CA e coloca os arquivos no subdiretório keys.

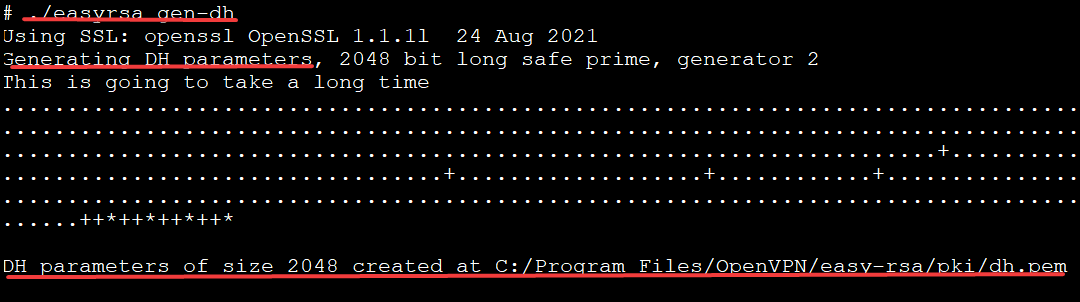

7. Em seguida, execute o seguinte comando para gerar os parâmetros Diffie-Hellman (gen-dh), e então feche seu shell easyrsa.

Diffie-Hellman é um protocolo que permite a dois usuários trocar chaves criptográficas sobre uma conexão não segura. Diffie-Hellman será necessário para garantir que sua VPN permaneça segura mesmo se suas chaves de criptografia forem roubadas.

Agora você possui todos os arquivos de chave SSL/TLS necessários para o seu serviço OpenVPN listados na tabela abaixo.

| Folder Path | Content |

| C:\Program Files\OpenVPN\easy-rsa\pki | CA file, DH file, and other OpenSSL-related files like a config file. |

| C:\Program Files\OpenVPN\easy-rsa\pki\private | Include the private key files of CA, Server, and Client certificates. |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued | Contains issued server and client certificates. |

8. Por fim, abra o seu Explorador de Arquivos e copie os arquivos listados abaixo para as pastas C:\Program Files\OpenVPN\config-auto e C:\Program Files\OpenVPN\easy-rsa\pki\private.

| C:\Program Files\OpenVPN\easy-rsa\pki\ca.cert |

| C:\Program Files\OpenVPN\easy-rsa\pki\dh.pem |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued\server.cert |

| C:\Program Files\OpenVPN\easy-rsa\pki\private\server.key |

Configurando as Regras do Firewall do Windows

Agora que você configurou o seu servidor OpenVPN, o próximo passo é garantir que você possa acessar o serviço. Você precisará configurar o Firewall do Windows para permitir o tráfego do OpenVPN.

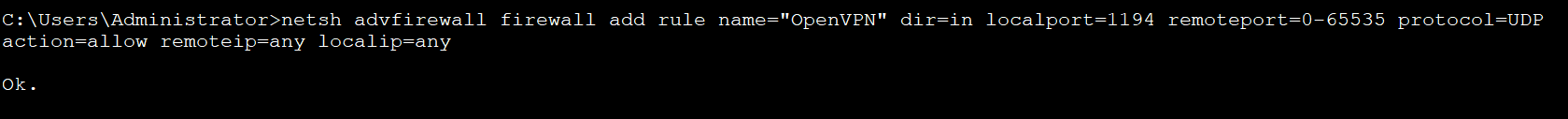

1. Execute o comando netsh abaixo para permitir o tráfego pelo seu Firewall do Windows conforme a seguir:

- Configura o Firewall do Windows (

advfirewall) adicionando uma regra chamadaOpenVPN(add rule name="OpenVPN") ao Firewall do Windows. - Permite (

action=allow) todas as localizações IP locais (localip=any) e dispositivos externos (remoteip=any) para se comunicarem por esta regra. - Indica ao servidor qual porta abrir (

localport=1194 remoteport=0-65535) e qual tipo de protocolo usar (protocol=UDP).

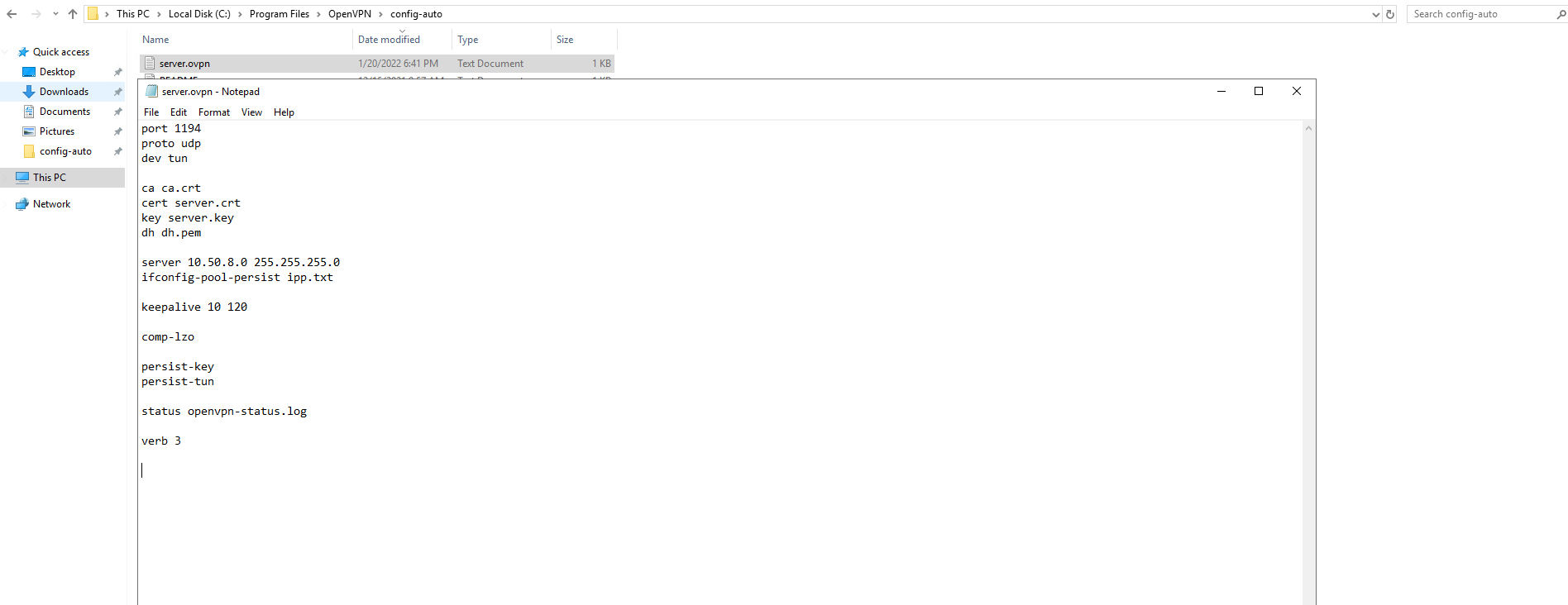

2. Abra o arquivo C:\Program Files\OpenVPN\config-auto\server.ovpn no seu editor de texto preferido para visualizar o seu conteúdo, conforme mostrado abaixo.

Um ficheiro .ovpn é um ficheiro de configuração OpenVPN. Contém toda a informação que o OpenVPN necessita para se ligar a uma VPN, como chaves de encriptação e autenticação. Para este tutorial, irá necessitar de um ficheiro .ovpn para configurar a ligação com o servidor VPN.

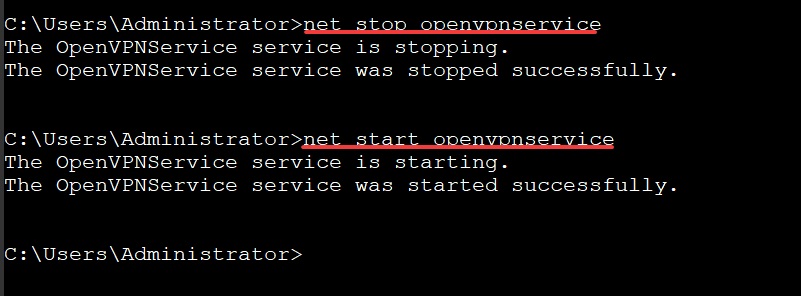

Finalmente, execute os seguintes comandos para reiniciar o serviço OpenVPN e aplicar as alterações.

Configurar o seu Cliente

Além de configurar o seu servidor para permitir o tráfego OpenVPN, também precisa de configurar o seu cliente. No OpenVPN, um cliente é qualquer máquina que se liga à VPN. Esta demonstração utiliza o Windows 10 para se ligar ao servidor.

1. Instale o OpenVPN no seu cliente, como fez na secção “Instalar OpenVPN no seu Servidor” ****.

2. Copie os ficheiros listados abaixo do seu servidor para a pasta C:\Program Files\OpenVPN\config do seu cliente.

| C:\Program Files\OpenVPN\easy-rsa\pki\ca.cert |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued\client.crt |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued\client.key |

3. Por último, abra o ficheiro C:\Program Files\OpenVPN\config\client.ovpn e preencha o ficheiro com o conteúdo abaixo. Substitua YOUR_OPENVPN_IP pelo seu endereço IP real do Windows Server.

Testando a Conexão VPN do seu Cliente

Agora que você instalou e configurou tanto o servidor quanto o cliente, é hora de testar se a conexão entre eles funciona corretamente.

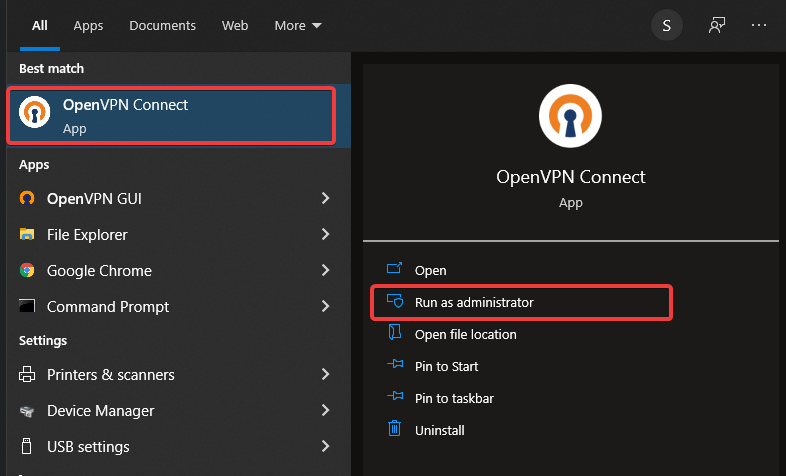

No seu cliente Windows 10, execute a GUI do OpenVPN.

Clique com o botão direito no ícone de status do OpenVPN (monitor com um ícone de cadeado) na área de notificação e escolha Conectar para conectar o cliente à sua VPN.

Uma vez que o cliente está conectado, o ícone de status do OpenVPN fica verde, e você receberá uma notificação vpn agora está conectada, como mostrado abaixo.

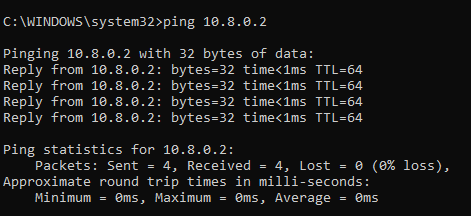

Para verificar novamente, você pode ping o seu servidor VPN usando o endereço IP atribuído (10.8.0.2).

O resultado abaixo confirma que sua VPN funciona como pretendido.

Conclusão

Neste tutorial, você aprendeu os passos corretos para instalar o OpenVPN no Windows Server. Você também aprendeu a configurar o servidor e o cliente OpenVPN por meio de um arquivo de configuração do OpenVPN (.ovpn). Neste ponto, você agora tem um serviço de VPN totalmente funcional que pode usar para proteger sua conexão com a internet e navegar na web com segurança.

Agora, por que não estender sua Conectividade VPN para Amazon AWS VPC usando o serviço AWS VPC VPN Gateway com esse conhecimento recém-adquirido?