Netwerkvereisten blijven elk jaar groeien. Moderne netwerken worden verwacht hoge snelheid, lage latentie en hoge schaalbaarheid te bieden. Een andere veelvoorkomende vereiste is de veilige isolatie van netwerksegmenten. Virtualisatie in datacenters verhoogt ook de eisen aan de fysieke netwerkinfrastructuur, en traditioneel netwerken wordt irrationeel met mogelijke netwerkproblemen.

Netwerkvirtualisatie wordt gebruikt om abstractie te maken van de onderliggende fysieke netwerken en schaalbare en logische netwerken te creëren. Het werkt op een vergelijkbare manier als virtualisatie van rekencapaciteit (zoals processor, geheugen en opslag), wat het mogelijk maakt om met deze resources te werken op een geabstraheerde laag.

Wat is VXLAN?

Virtual Extensible Local Area Network (VXLAN) is een overlay-netwerktechnologie. Het is een encapsulatieprotocol dat tunneling van laag 2 (L2) verbindingen biedt over een onderliggend laag 3 (L3) netwerk (hieronder vindt u een tabel met zeven OSI-lagen). Het overlay-netwerk is een netwerk dat boven op elk bestaand netwerk is gecreëerd. Het onderliggende netwerk is de fysieke infrastructuur die wordt gebruikt voor een bestaand netwerk waarboven het overlay-netwerk is gebouwd.

De componenten van het fysieke onderliggende netwerk omvatten fysieke hardware, kabels en netwerkprotocollen. Border Gateway Protocol (BGP) en Open Shortest Path First (OSPF) zijn veelgebruikte protocollen voor routering op L3. Veelvoorkomende voorbeelden van overlay-netwerken zijn verschillende soorten virtuele particuliere netwerken (VPNs), IPSec-tunnels en peer-to-peer-netwerken.

VXLAN-specificatie

VXLAN wordt gedefinieerd door de RFC 7348-standaard van de Internet Engineering Task Force (IETF). De gestandaardiseerde specificatie van het VXLAN-protocol werd ontwikkeld in samenwerking tussen Cisco, VMware en Arista, hoewel de standaard niet gebonden is aan een specifieke leverancier. VXLAN wordt ondersteund door oplossingen zoals de virtualisatiesoftware van VMware en hardwareapparaten zoals routers van verschillende leveranciers.

Beheersing van VXLAN

VXLAN stelt u in staat om zeer schaalbare logische netwerken te creëren met ondersteuning voor multi-tenant broadcast-domeinen en overspanning van fysieke netwerkgrenzen. Deze logische netwerken zijn overlay-netwerken. Wanneer u het virtuele netwerk loskoppelt van een fysiek netwerk, vereenvoudigt u het beheer van grote netwerken, ondanks de complexe initiële configuratie. Wanneer VXLAN wordt gebruikt, kunt u het overlay-netwerk opnieuw ontwerpen zonder de onderliggende (fysieke) netwerkconfiguratie opnieuw te hoeven configureren. Het is mogelijk om twee of meer onderliggende L3-netwerken te gebruiken om een virtueel overlay L2-netwerkdomein te implementeren. De Leaf-Spine-netwerktopologie is een goede oplossing voor het onderliggende netwerk om VXLAN-overlaynetwerken te configureren in grote datacenters.

Waar kan VXLAN worden gebruikt?

De meest voorkomende toepassing van VXLAN is het creëren van virtuele netwerken over bestaande fysieke en logische netwerkinfrastructuren bij het implementeren van een softwaregedefinieerd datacenter. Abstractie van de onderliggende fysieke infrastructuur wordt gedaan voor virtualisatie in softwaregedefinieerde datacenters (SDDC). VXLAN en VMware virtualisatieoplossingen stellen u in staat om een volledig gevirtualiseerd datacenter te configureren, waarin netwerken en rekenresources zijn gevirtualiseerd. De twee softwareproducten voor dit doel zijn VMware vSphere en VMware NSX. Er zijn twee edities van de VMware netwerkvirtualisatieoplossing: NSX-V en NSX-T.

Met VXLAN kunnen virtuele machines (VM’s) die draaien in VMware vSphere verbinding maken met het benodigde logische netwerk en met elkaar communiceren, zelfs als ze zich op verschillende ESXi-hosts in verschillende clusters of zelfs in verschillende datacenters bevinden. VXLAN-logische netwerken zijn geabstraheerd van de onderliggende fysieke netwerken, en VM’s zijn geabstraheerd van de onderliggende hardware.

Zonder VXLAN zijn er hogere eisen aan het werken met Media Access Control (MAC) adressen op fysieke netwerkapparatuur in datacenters waar VM’s draaien en verbonden zijn met het netwerk. Veel moderne datacenters (inclusief datacenters met virtualisatieservers) gebruiken de blad-nerf netwerktopologie en het top-of-rack (ToR) verbindingschema. Wanneer VM’s een fysiek netwerk gebruiken, zelfs met virtuele netwerk (VLAN) isolatie van netwerksegmenten op de tweede laag, moeten de ToR-switches (waaraan rack-servers zijn verbonden) werken met MAC-adressen van fysieke netwerkapparaten en VM-netwerkadapters om de L2-connectiviteit te bieden (in plaats van één MAC-adres per link te leren). MAC-adrestabellen worden te groot, wat leidt tot switch-overbelasting en aanzienlijk hogere capaciteitseisen van MAC-adrestabellen vergeleken met niet-gevirtualiseerde omgevingen. Wanneer er een tabeloverschrijding optreedt, kan een switch geen nieuwe MAC-adressen leren en treden er netwerkproblemen op.

Traditionele VLAN, spanning tree protocol (STP) en Equal-Cost Multipath (ECMP) kunnen niet alle netwerkproblemen perfect oplossen in een gevirtualiseerd datacenter. Het gebruik van overlay-netwerken met VXLAN helpt dit probleem op te lossen. VM-MAC-adressen werken alleen in een virtueel overlay-netwerk (VXLAN-netwerk) en worden niet verzonden naar fysieke switches van een onderliggend netwerk. Bovendien bieden VLAN’s die worden gebruikt voor netwerkisolatie van L2-domeinen en in multi-tenant omgevingen hogere limieten in vergelijking met VLAN. Laten we VXLAN versus VLAN vergelijken om de belangrijkste verschillen tussen de twee te zien.

VXLAN vs VLAN Vergelijking

Het belangrijkste verschil tussen deze netwerkprotocollen is dat VLAN een onderliggend netwerk van laag 2 gebruikt voor frame-encapsulatie, terwijl VXLAN laag 3 hiervoor gebruikt. Het maximale aantal overlay-netwerken is hoger voor VXLAN.

VLAN is gedocumenteerd in de IEEE 802.1Q-standaard. Het maximale aantal ondersteunde VLAN’s is 4094 vanwege de segment-ID van 12 bits: 2^12=4096, VLAN-ID’s 0 – 4095, 2 gereserveerde VLAN-ID’s (0 en 4095 zijn gereserveerd). Tegenwoordig is 4094 niet genoeg voor grote cloudserviceproviders. Bij het gebruik van VLAN-markering wordt de grootte van een Ethernet-frame verhoogd van 1518 naar 1522 bytes. Bij gebruik van VLAN worden netwerken logisch geïsoleerd op laag 2 door gebruik te maken van 802.1Q-tags. Configuratie van fysieke netwerkapparatuur wordt uitgevoerd voor netwerksegmentatie.

VXLAN is een uitgebreide analogie van VLAN. Enkele van de belangrijkste verschillen tussen VLAN en VXLAN zijn:

- Het maximale aantal virtuele netwerken dat door VXLAN wordt ondersteund, is meer dan 16 miljoen (2^24= 16.777.216) vanwege de 24-bits lengte van de netwerkidentifier.

- VXLAN en VLAN gebruiken verschillende encapsulatietechnieken. VXLAN vereist geen trunking, in tegenstelling tot VLAN, en STP is niet vereist. Het is niet nodig om VLAN-tags te gebruiken wanneer VXLAN-netwerkidentifiers worden gebruikt.

- Het opnieuw configureren van fysieke netwerkapparatuur is niet nodig voor een VXLAN-configuratie.

- Het beheren van grote L2-netwerken wordt moeilijk in grote gedistribueerde fysieke infrastructuren. Het beheren van L3-netwerken is handiger. VXLAN-overlaynetwerken die werken over bestaande L3-netwerken stellen beheerders in staat om de gebruikelijke nadelen van traditionele L2-netwerken te vermijden wanneer L2-netwerken worden gevirtualiseerd door VXLAN te gebruiken en niet afhankelijk zijn van de fysieke grenzen van echte netwerken.

Laten we de 7-laag OSI-model in herinnering roepen en het werkingsprincipe van VXLAN-netwerken verkennen in de volgende sectie van dit blogbericht.

Het 7-laag Open System Interconnection (OSI) model:

| Laag | Protocolgegevenseenheid | Voorbeelden van protocollen | |

| 7 | Toepassing | Data | HTTP, FTP, SSH, DNS |

| 6 | Presentatie | Data | SSL, IMAP |

| 5 | Sessie | Data | Diverse API’s, sockets |

| 4 | Transport | Segment, Datagram | TCP, UDP |

| 3 | Netwerk | Pakket | IP, IPSec, ICMP, IGMP |

| 2 | Datalink | Frame | Ethernet, PPP, FDDI |

| 1 | Fysiek | Bits | Draden, Glasvezel, Draadloos |

ruimte

Hoe werkt VXLAN?

VXLAN verpakt binnenste L2 Ethernet-frames in L3 IP-pakketten door UDP-datagrammen te gebruiken en verzendt ze over een bestaand IP-netwerk. Het VXLAN-verpakkings type staat bekend als MAC-in-UDP, wat een nauwkeurigere term is voor de technologie.

Waarom wordt UDP gebruikt? Waarom wordt de inkapseling van VXLAN-frames niet rechtstreeks in externe IP-pakketten gedaan? L3-netwerken zijn handig voor administratie, en, zoals we eerder vermeldden, is het L3-netwerk het onderliggende netwerk voor het VXLAN-netwerk (dat het overlay-netwerk is).

De VXLAN-header, die 8 bytes lang is, wordt toegevoegd aan het originele Ethernet-frame (het binnenste frame). Deze VXLAN-header is nodig om een schakelaar aan de andere kant in staat te stellen de VXLAN Network Identifier (VNI) te identificeren waartoe het frame behoort. De meesten van ons zouden waarschijnlijk het originele frame met de VXLAN-header in een IP-pakket willen verpakken, vergelijkbaar met het Generic Routing Encapsulation (GRE) protocol dat het L3-tunnelingprotocol is.

Er is een Protocol-veld in de IP-header (zie afbeelding hieronder) gebruikt om de gegevens van het hogere laagprotocol (zie de tabel met het OSI-model hierboven) te definiëren dat is verpakt in het huidige IP-pakket. GRE heeft protocolnummer 47, dat is gedefinieerd in het Protocol-veld van het externe IP-pakket. VXLAN heeft geen geassocieerd protocolnummer, en dergelijke verpakking rechtstreeks naar een extern IP-pakket zou problemen veroorzaken. Om deze reden wordt VXLAN verpakt door UDP te gebruiken en daarna wordt het ingekapseld in IP-pakketten. GPRS Tunneling Protocol (GTP) gebruikt een vergelijkbare aanpak. Het VXLAN UDP-poortnummer is 4789. Dit VXLAN-poortnummer moet standaard worden gebruikt als de bestemmings-UDP-poort.

Je zou kunnen denken: TCP is betrouwbaarder. Waarom wordt UDP gebruikt, niet TCP? TCP heeft een mechanisme om te controleren of gegevens ontvangen en verzonden zijn zonder verlies. Als de gegevens verloren zijn gegaan, worden de gegevens opnieuw verzonden. UDP heeft deze mechanismen niet. Als gegevens verloren gaan door verbindingsproblemen, worden deze gegevens nooit opnieuw verzonden. UDP maakt geen gebruik van sessies en time-outs zoals TCP.

Als we TCP over TCP zouden gebruiken, en pakketten gaan verloren in de onderliggende sessie, gaan ze ook verloren in de bovenliggende sessie. Packet retransmit wordt geïnitieerd in de onderliggende en bovenliggende TCP-sessies, wat leidt tot degradatie van de netwerkprestaties. Het feit dat UDP geen point-to-point (P2P) sessie initieert, is een voordeel in het geval van VXLAN-encapsulatie. Let op dat point-to-multipoint (P2MP) sessies niet beschikbaar zijn voor TCP-verbindingen.

VNI of VNID is de VXLAN-netwerkidentificatie. De 24-bits VXLAN-netwerkidentificatie (ook wel segment-ID genoemd) wordt gebruikt en definieert het maximale ondersteunde aantal VXLAN-netwerken.

De VXLAN Tunnel Endpoint (VTEP) is een object dat verantwoordelijk is voor encapsulatie en decapsulatie van L2-frames. VTEP is het analogon van een Provider Edge (PE) Router, dat een knooppunt is voor service-aggregatie. De VTEP kan worden geïmplementeerd als een hardware gateway of gevirtualiseerde oplossing zoals VMware NSX (de software VTEP). VXLAN-tunnels beginnen en eindigen op VXLAN Tunnel Endpoints.

VM’s die zijn verbonden met hetzelfde VXLAN-segment kunnen met elkaar communiceren. Als host 1 (VM1) zich achter VTEP A bevindt en host 2 (VM2) zich achter VTEP B bevindt, moeten beide hosts (VM’s) een netwerkinterface hebben die is verbonden met dezelfde VNI (vergelijkbaar met hoe hosts hetzelfde VLAN-ID moeten gebruiken in hun netwerkconfiguratie bij het gebruik van VLAN).

VXLAN-frame-inkapseling

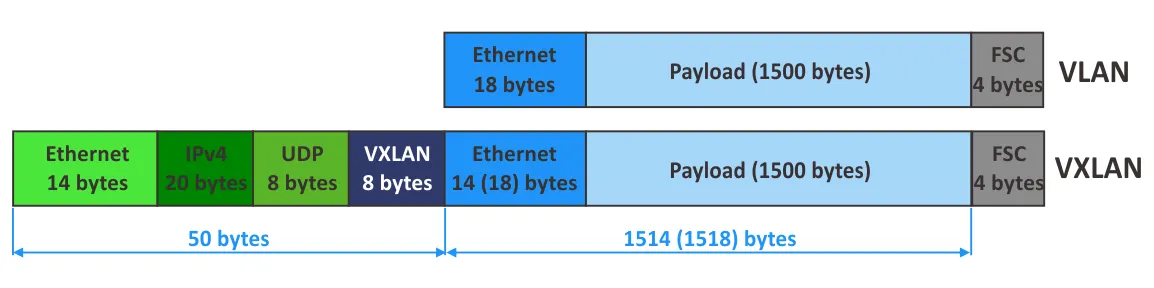

Het is nu tijd om de structuur van een VXLAN-frame-inkapseling in detail te verkennen. In de onderstaande afbeelding zie je de structuur van een VXLAN-gekapseld frame. De buitenste Ethernet-header, de buitenste IP-header, de UDP-header, de VXLAN-header en het binnenste Ethernet-frame dat wordt gebruikt in een VXLAN-netwerk worden getoond.

Buitenste Ethernet (MAC)-header

- Buitenste doel-MAC is het MAC-adres van een bestemmings-VTEP als de VTEP lokaal is bij de dichtstbijzijnde router, of het MAC-adres van een router als de VTEP zich achter de router bevindt.

- Buitenste bron-MAC is het MAC-adres van een bron-VTEP.

- VLAN-type (optioneel) is het optionele veld. 0x8100 geeft aan dat een frame is getagd met VLAN.

- Buitenste 802.1 VLAN-tag is het optionele veld om een VLAN-tag te definiëren (niet vereist voor VXLAN-netwerken).

- Ethertype definieert het type van het pakket dat door dit frame wordt gedragen. 0x800 verwijst naar een IPv4-pakket.

Buitenste IP-header

- IP-header diverse gegevens bevat versie, kop-lengte, type service en andere gegevens.

- IP-protocol. Dit veld wordt gebruikt om een onderliggend netwerkprotocol te definiëren waarmee gegevens worden gedragen door het IP-pakket. 0x11 definieert UDP.

- Header controlegetal wordt gebruikt om de gegevensintegriteit voor de IP-kop alleen te waarborgen.

- Externe bron-IP is het IP-adres van een bron VTEP.

- Externe bestemmings-IP is het IP-adres van een doel-VTEP.

UDP-kop

- UDP-bronpoort is een poort ingesteld door de VTEP die gegevens verzendt.

- UDP-doelpoort is de poort toegewezen door VXLAN IANA (4789).

- UDP-lengte is de lengte van een UDP-kop plus UDP-gegevens.

- UDP-controlegetal moet worden ingesteld op 0x0000 voor VXLAN. In dit geval vermijdt de ontvangende VTEP controlegetalverificatie en vermijdt het laten vallen van een frame in geval van een onjuist controlegetal (als een frame wordt laten vallen, wordt verpakte data niet gedecapsuleerd).

VXLAN-kop

- VXLAN-flags zijn verschillende vlaggen. De I-vlag is ingesteld op 1. De andere 7 bits zijn nu gereserveerd en moeten worden ingesteld op 0.

- Gereserveerd – gereserveerde velden die nog niet worden gebruikt en zijn ingesteld op 0.

- VNI is het 24-bits veld om de VNI te definiëren.

- Frame-controlesom (FCS) is het 4-byte veld om fouten te detecteren en te beheersen.

VXLAN-overhead

- Laten we de overhead berekenen bij het gebruik van VXLAN:

8 bytes (VXLAN-kop) + 8 bytes (UDP-kop) + 20 bytes (IPv4-kop) + 14 bytes (buitenste L2-kop) = 50 bytes (als VLAN-tagging niet wordt gebruikt in de innerlijke frames die zijn ingekapseld). Als klanten VLAN-tagging gebruiken, moeten er 4 bytes worden toegevoegd, en het resultaat is 54 bytes.

- Laten we de totale grootte van de buitenframes in het fysieke netwerk berekenen:

1514 (binnenframe) + 4 (binnenste VLAN-tag) + 50 (VXLAN) + 4 (VXLAN Transport VLAN-tag) = 1572 bytes

- Als IPv6 wordt gebruikt, wordt de grootte van de IP-header met 20 bytes verhoogd:

1514 (binnenframe) + 4 (binnenste VLAN-tag) + 70 (IPv6 VXLAN) + 4 (VXLAN Transport VLAN-tag) = 1592 bytes

- Er kunnen optioneel 8 extra bytes worden toegevoegd voor IPv6. In dit geval is de grootte van het buitenframe 1600 bytes.

- U kunt de Maximum Transmission Unit (MTU)-waarden in de switchconfiguratie dienovereenkomstig wijzigen (bijvoorbeeld met 50, 54, 70 of 74 bytes). Ondersteuning van Jumbo frames (frames met een grotere grootte dan de standaard 1518 bytes) is in dit geval vereist.

Het wordt aanbevolen om de framesize te vergroten bij het gebruik van virtuele VXLAN-netwerken in een echt netwerk. VMware raadt aan om de MTU in te stellen op 1600 bytes of meer op gedistribueerde virtuele switches.

Opmerking: De grootte van het Ethernet-frame en de MTU zijn belangrijke kenmerken van het frame. MTU wijst op de maximale grootte van een payload die is ingekapseld in het Ethernet-frame (de grootte van het IP-pakket, dat een standaardwaarde heeft van 1500 bytes wanneer er geen Jumbo-frames worden gebruikt). De grootte van het Ethernet-frame bestaat uit de payloads-grootte, de grootte van de Ethernet-header en de FCS.

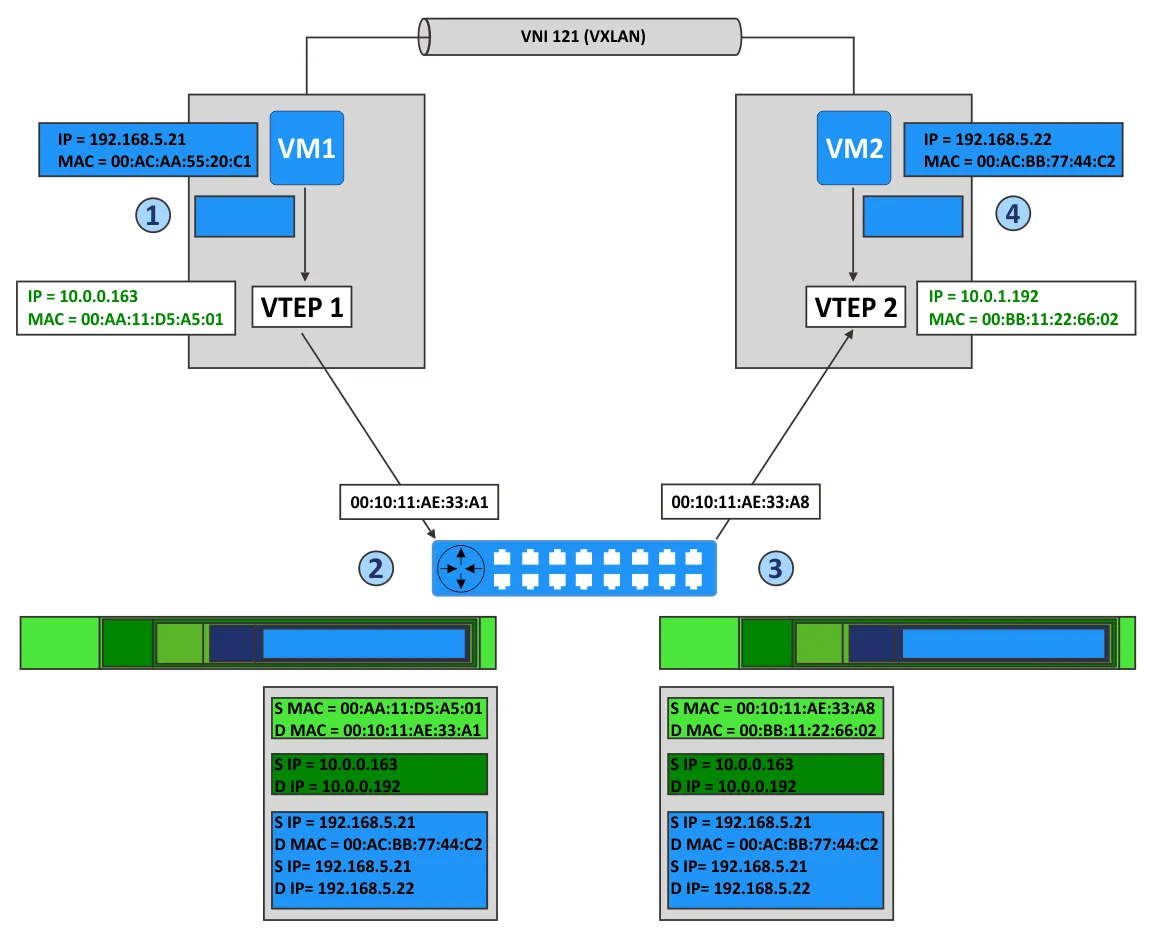

Voorbeeld van gegevensoverdracht in VXLAN

Laten we een voorbeeld bekijken van het overdragen van gegevens in een netwerk met VMware VXLAN om de VXLAN-configuratie en het werkingsprincipe beter te begrijpen.

We hebben twee ESXi-hosts in een VMware vSphere-omgeving met VMware NSX geconfigureerd. VM1 draait op de eerste ESXi-host en VM2 draait op de tweede ESXi-host. De virtuele netwerkadapters van beide VM’s zijn verbonden met hetzelfde VXLAN-netwerk met VNI 121. De ESXi-hosts zijn verbonden met verschillende subnets van het fysieke netwerk.

Fase 1

VM1 wil een pakket verzenden naar VM2. Laten we onderzoeken wat er in deze situatie gebeurt.

- VM1 stuurt het ARP-pakket om het MAC-adres op te vragen van de host met het IP-adres 192.168.5.22.

- VTEP1, gelegen op de eerste ESXi-host, verpakt het ARP-pakket in het multicast-pakket dat is geassocieerd met het virtuele netwerk met VNI 121.

- Andere VTEP’s die het multicast-pakket ontvangen, voegen de associatie VTEP1-VM1 toe aan hun VXLAN-tabellen.

- VTEP2 ontvangt het pakket, pakt dit uit en stuurt een broadcast op poortgroepen van virtuele switches die zijn geassocieerd met VNI 121 en het juiste VXLAN-netwerk.

- VM2, gelegen op een van deze poortgroepen, ontvangt het ARP-pakket en stuurt een antwoord met zijn MAC-adres (MAC-adres van VM2).

- VTEP2, op de tweede ESXi-host, creëert een unicast-pakket, verpakt het ARP-antwoord van VM2 in dit pakket en stuurt het pakket via IP-routing terug naar VTEP1.

- VTEP1 pakt het ontvangen pakket uit en geeft de uitgepakte gegevens door aan VM1.

ruimte

Fase 2

Nu weet VM1 het MAC-adres van VM2 en kan het pakketten naar VM2 sturen, zoals weergegeven in het schema hierboven voor VM-naar-VM-communicatie.

- VM1 stuurt het IP-pakket vanaf zijn IP-adres (192.168.5.21) naar het IP-adres van VM2 (192.168.5.22).

- VTEP1 verpakt dit pakket en voegt de headers toe:

- Een VXLAN-header met VNI=121

- Een standaard UDP-header met de VXLAN-poort (UDP 4789)

- Een standaard IP-header die het bestemmings-IP-adres van VTEP bevat en de waarde 0x011 om het UDP-protocol te definiëren dat wordt gebruikt voor encapsulatie

- Een standaard MAC-header met het MAC-adres van het volgende L2-apparaat (de volgende hop). In dit voorbeeld is dit de routerinterface met het MAC-adres 00:10:11:AE:33:A1. Deze router voert de routering uit om pakketten van VTEP1 naar VTEP2 over te dragen.

- VTEP2 ontvangt het pakket omdat het MAC-adres van VTEP2 als het doeladres is gedefinieerd.

- VTEP2 pakt het pakket uit en detecteert dat er VXLAN-gegevens zijn (VTEP2 identificeert de UDP-poort 4789 en identificeert vervolgens de gedragen VXLAN-headers).

- VTEP controleert of VM2 als doel is toegestaan om frames van VNI 121 te ontvangen en is verbonden met de juiste poortgroep.

- Na decapsulatie wordt het interne IP-pakket verzonden naar de virtuele NIC van VM2, die is verbonden met de poortgroep met VNI 121.

- VM2 ontvangt het interne pakket en behandelt dit pakket zoals elk gebruikelijk IP-pakket.

- Pakketten worden op dezelfde manier overgedragen van VM2 naar VM1.

Ondersteuning voor multicast

VXLAN-overlaynetwerken ondersteunen unicast-, broadcast- en multicast-communicatiemodi in het netwerk.

- Unicast-communicatie wordt gebruikt om gegevens over te dragen tussen twee hosts in het netwerk. Externe VTEPs worden meestal statisch gedefinieerd.

- Broadcast-communicatie is de modus waarin één host gegevens naar alle hosts in het netwerk stuurt.

- Multicast-communicatie is een ander type één-naar-veel-communicatie. Gegevens worden naar geselecteerde hosts in het netwerk gestuurd, niet naar alle hosts. Een veelvoorkomend voorbeeld van het gebruik van multicast is online videostreaming. Het Internet Group Management Protocol (IGMP) wordt gebruikt voor multicast-communicatie. IGMP-snooping op L2-switches en IGMP-querier op routers (L3) moeten zijn ingeschakeld.

Merk op dat de mogelijkheid om VXLAN te gebruiken voor multicast-verkeer voortkomt uit de MAC-in-UDP-encapsulatiemethode (hierboven uitgelegd), die het opzetten van P2MP-verbindingen mogelijk maakt. In multicast-modus kunnen externe VTEPs automatisch worden gevonden zonder dat alle buren handmatig moeten worden gedefinieerd. U kunt een multicast-groep definiëren die is gekoppeld aan een VNI, waarna VTEP begint te luisteren naar deze groep. Het gedrag van andere VTEPs is vergelijkbaar, en ze beginnen naar de groep te luisteren als VNIs correct zijn ingesteld.

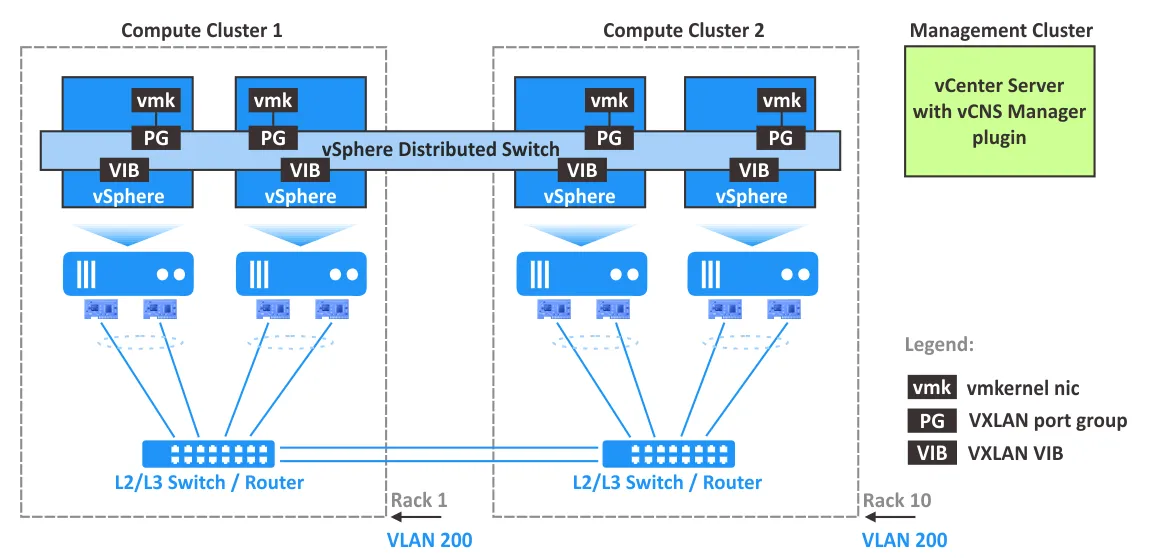

VMware VXLAN-componenten

VMware vSphere, met ESXi-hosts, vCenter en NSX, is de software suite die nodig is om netwerkvirtualisatie te configureren met ondersteuning van VXLAN. Laten we de VMware VXLAN-componenten en hun rol bij het implementeren van VXLAN-netwerken uitleggen.

NSX-V is een oplossing om virtuele netwerken te bouwen in een datacenter met VMware vSphere.

In VMware vSphere met VMware NSX-V worden gedistribueerde virtuele switches (distributed vSwitches of DVS) gebruikt met VXLAN voor netwerkabstractie. Het gebruik van een standaard vSwitch wordt niet aanbevolen.

VXLAN-encapsulatie wordt uitgevoerd tussen de virtuele interfacecontroller (NIC) van een VM en de logische poort van een gedistribueerde vSwitch, die transparantie biedt voor het onderliggende L3-netwerk en VM’s.

NSX Edge-servicesgateway-appliance fungeert als een gateway tussen VXLAN-hosts (VM’s) en niet-VXLAN-hosts. Voorbeelden van niet-VXLAN-hosts zijn een internetrouter, een fysieke server verbonden met een fysiek netwerk, enz. De edge-gateway kan VXLAN-ID’s van VXLAN-netwerksegmenten vertalen om niet-VXLAN-hosts in staat te stellen te communiceren met hosts of VM’s in VXLAN-netwerken.

NSX Controller, ook wel een centraal controlevlak genoemd, is een gedistribueerd toestandsbeheersysteem om overlay transporttunnels en virtuele netwerken te beheren, waarbij routerings- en logische schakelingsmogelijkheden worden geboden. NSX Controller is vereist om VXLAN-netwerken te configureren en moet worden ingezet als een cluster van zeer beschikbare virtuele appliances.VXLAN VIB-pakketten moeten worden geïnstalleerd op ESXi-hosts om VXLAN-mogelijkheden te ondersteunen, inclusief VTEP-functionaliteit.

Vmknic virtuele adapter draagt controleverkeer, reacties op DHCP-verzoeken, ARP-verzoeken en multicast-toetredingsverzoeken. Het unieke IP-adres wordt gebruikt voor VTEP op elke ESXi-host om VXLAN-verkeer te dragen in aangemaakte host-naar-hosttunnels.

VXLAN-poortgroepen op virtuele switches worden geconfigureerd om te definiëren hoe invoer- en uitvoerverkeer van VXLAN wordt overgebracht via VTEP en fysieke netwerkadapters van ESXi-hosts.

VTEP-configuratie op elke ESXi-host wordt beheerd in vCloud Networking and Security Manager, wat een centrale plaats is voor het beheren van gevirtualiseerde netwerken.

VXLAN-poortgroepen op virtuele switches worden geconfigureerd om te bepalen hoe invoer- en uitvoerverkeer van VXLAN wordt overgedragen via VTEP en fysieke netwerkadapters van ESXi-hosts.

VTEP-configuratie op elke ESXi-host wordt beheerd in vCloud Networking and Security Manager, wat een centrale plek is voor het beheren van gevirtualiseerde netwerken.

Het wordt aanbevolen dat u het NIC-teamingbeleid, failover-instellingen en load balancing plant op een gedistribueerde virtuele switch in VMware vSphere wanneer u VMware NSX implementeert met VMware VXLAN-ondersteuning.

Samenvatting van Voordelen en Nadelen van VXLAN

Met de werkingsprincipes van VXLAN-configuratie en VMware VXLAN-implementatie behandeld, laten we eens kijken naar de voordelen en nadelen van VXLAN.

VXLAN-voordelen:

- Hoog schaalbare netwerken: een groot aantal L2-domeinen die kunnen worden uitgebreid tussen meerdere datacenters.

- Ondersteuning van multicast, multi-tenancy en netwerksegmentatie.

- Flexibiliteit: STP is niet nodig. L3-netwerken worden gebruikt als het onderliggende netwerk.

- Geen overbelasting van fysieke netwerken op de tweede laag. Voorkomen van MAC-tabeloverloop op fysieke switches bij het verbinden van VM’s met de netwerken.

- Gecentraliseerd netwerkbeheer. Handig beheer na implementatie en configuratie.

VXLAN-nadelen:

- Implementatie en initiële VXLAN-configuratie zijn gecompliceerd.

- Het kan moeilijk zijn om een gecentraliseerde controller te schalen die wordt gebruikt voor het beheren van overlaynetwerken.

- Er is een overhead voor headers als gevolg van encapsulatietechnieken.

- Het onderliggende netwerk moet multicast ondersteunen voor broadcast, unknown-unicast en multicast (BUM) verkeer.

Conclusie

VXLAN is een netwerk-encapsuleringsprotocol dat wordt aangenomen voor virtualisatieomgevingen waar een groot aantal VM’s moet worden aangesloten op een netwerk. VXLAN stelt u in staat om een virtueel L2-netwerk op te bouwen over een bestaand L3-fysiek netwerk door gebruik te maken van de MAC-in-UDP-encapsulatietechniek. VXLAN-netwerkvirtualisatie is de volgende stap na de virtualisatie van rekenresources om een softwaregedefinieerd datacenter te implementeren. VMware NSX VXLAN-ondersteuning voor VMware-netwerkvirtualisatie in combinatie met VMware vSphere is de juiste oplossing voor dit doel. Deze combinatie wordt veel gebruikt door cloudserviceproviders, vooral in grote datacenters.

Als u VMware vSphere-VM’s in uw serverruimte of datacenter gebruikt, kies dan voor uitgebreide VMware ESX-back-upoplossingen zoals NAKIVO Backup & Replication. De oplossing van NAKIVO biedt krachtige functies, waaronder incrementele, app-bewuste back-ups.

NAKIVO Backup & Replication kan worden geïnstalleerd in de modus voor meerdere huurders om back-up als een service en noodherstel als een service aan te bieden. MSP-klanten kunnen vervolgens hun gegevens veilig back-uppen zonder andere klanten te beïnvloeden.

Download de gratis editie van NAKIVO Backup & Replication en probeer de oplossing!