Het beveiligen van SSH-toegang is cruciaal voor het behouden van de integriteit en beveiliging van serverinfrastructuur. Als u worstelt met het effectief beveiligen van servertoegang, maak u geen zorgen. Gravitational Teleport komt naar voren als een cutting-edge oplossing die de manier waarop teams SSH-beveiliging beheren en versterken, revolutioneert.

In deze tutorial zult u de complexiteit van Teleport ontrafelen, waardoor u de essentiële vaardigheden krijgt om uw serverinfrastructuur te beschermen. Van naadloos toegangsbeheer tot robuuste beveiligingsfuncties, u zult ontdekken hoe Teleport uw servertoegang beveiligt.

Meester serverbeveiliging met Gravitational Teleport en versterk uw infrastructuur!

Vereisten

Aan het begin van deze Gravitational Teleport tutorial is bepaalde basiskennis en bepaalde bronnen vereist. Zorg er daarom voor dat aan de vermelde vereisten wordt voldaan om deze tutorial te volgen:

- Twee Linux-servers: Een server (host) wordt gebruikt als bastionhost, en de andere wordt gebruikt om SSH-toegang te beperken met Teleport – Deze tutorial maakt gebruik van twee Ubuntu 22.04 EC2-instanties.

- Toegestane HTTPS-ingresverkeer voor de hostserver (raadpleeg de documentatie van uw cloudprovider).

💡 Opmerking: Deze zelfstudie maakt gebruik van AWS EC2-instanties. De benodigde wijzigingen worden aangebracht in Beveiligingsgroep > Inkomende regels. Zie de AWS-documentatie over hoe u inkomende regels voor beveiligingsgroepen configureert.

- A registered domain name with DNS A record pointing to your host server’s IP address.

- A multi-factor authenticator app such as Authy, Google Authenticator, or Microsoft Authenticator.

Gravitational Teleport installeren en configureren op Ubuntu

Met uw DNS-configuratie op zijn plaats, moet u uw Ubuntu-server voorzien van robuuste beveiligingsfuncties – Gravitational Teleport. Net als een kasteel met wijd open poorten, zonder de juiste beveiligingsmaatregelen is uw server kwetsbaar voor ongeautoriseerde toegang en mogelijke inbreuken.

Gravitational Teleport zorgt voor een robuuste versterking, waardoor alleen geautoriseerde personen toegang hebben tot uw serverfort.

Om Gravitational Teleport te installeren en configureren, voert u het volgende uit:

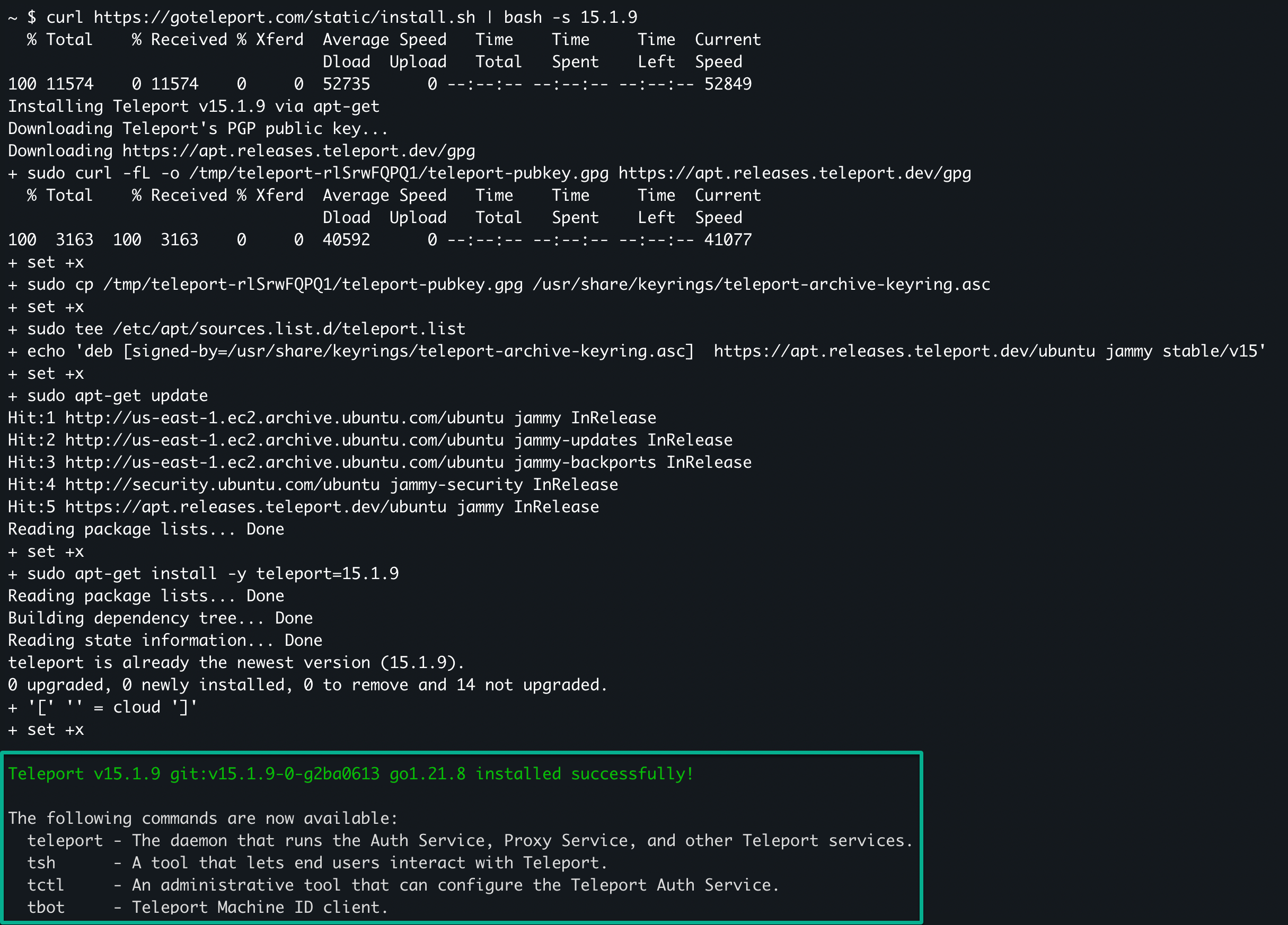

1. SSH in de hostserver, voer de volgende opdracht uit om de repository voor de pakketbeheerder bij te werken en Teleport te installeren. De laatste versie is 15.1.9 op het moment van schrijven, maar u kunt altijd alle releases bekijken.

? Let op: Deze zelfstudie maakt gebruik van de Advanced Package Tool (APT) pakketbeheerder. Als het installatiescript van Teleport niet goed werkt, ga dan naar de officiële Teleport-documentatie voor installatie-instructies die zijn afgestemd op uw pakketbeheerder.

Na het uitvoeren van het bovenstaande installatiescript, zou je een vergelijkbare uitvoer moeten krijgen.

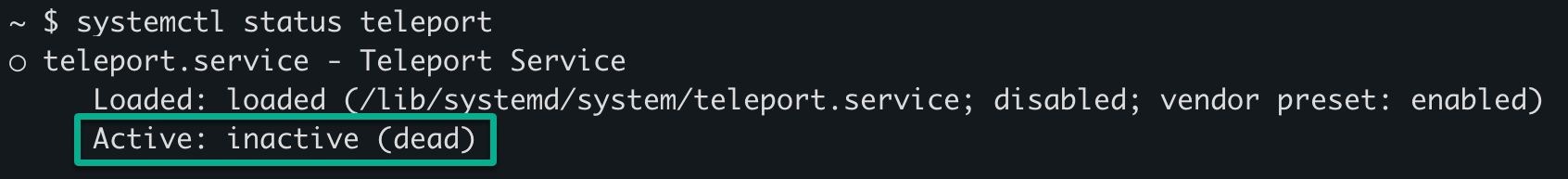

2. Nadat het is geïnstalleerd, voer de volgende systemctl opdracht uit om de status van de teleport service te controleren.

Zoals hieronder te zien is, is Teleport momenteel niet actief en uitgeschakeld.

Voordat u de Teleport-service inschakelt en start, moet u enkele configuraties instellen voor Teleport in de volgende stappen.

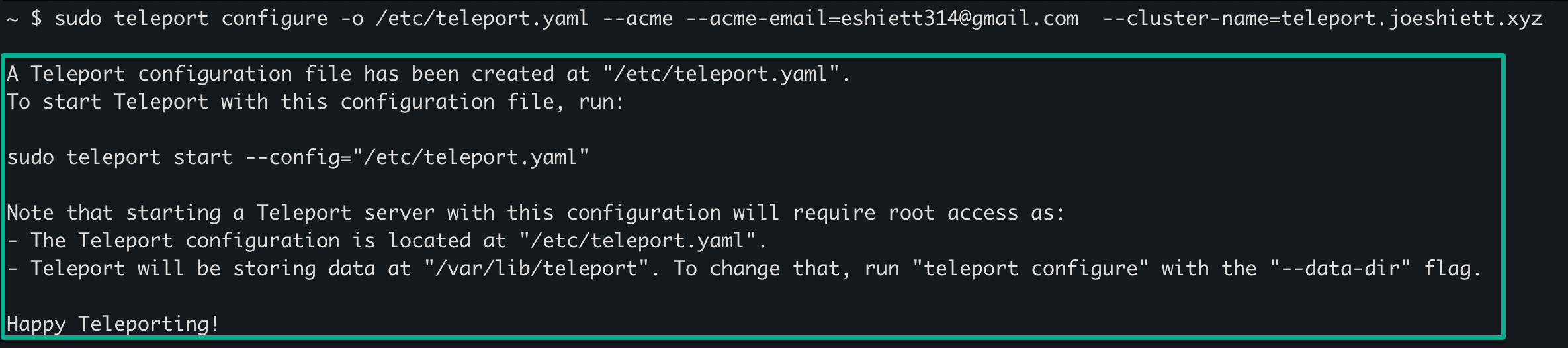

3. Voer vervolgens deze teleport opdracht uit om het volgende te bereiken:

- Genereer een configuratiebestand genaamd

/etc/teleport.yamlvoor Teleport. De Teleport Systemd-service, die tijdens de installatie is ingesteld, heeft dit bestand nodig om Teleport te starten.

- Specificeer het e-mailadres (vervang

<YOUR_EMAIL>) voor ACME-certificaatregistratie en meldingen. De--acmevlag vertelt Teleport om automatisch certificaten te verkrijgen van Let’s Encrypt.

- Specificeer de Teleport

--cluster-name, meestal weergegeven door de URL van de Teleport proxyserver (vervang<YOUR_TELEPORT_PROXY_URL>).

Als correct geconfigureerd, ziet u de volgende uitvoer op de terminal.

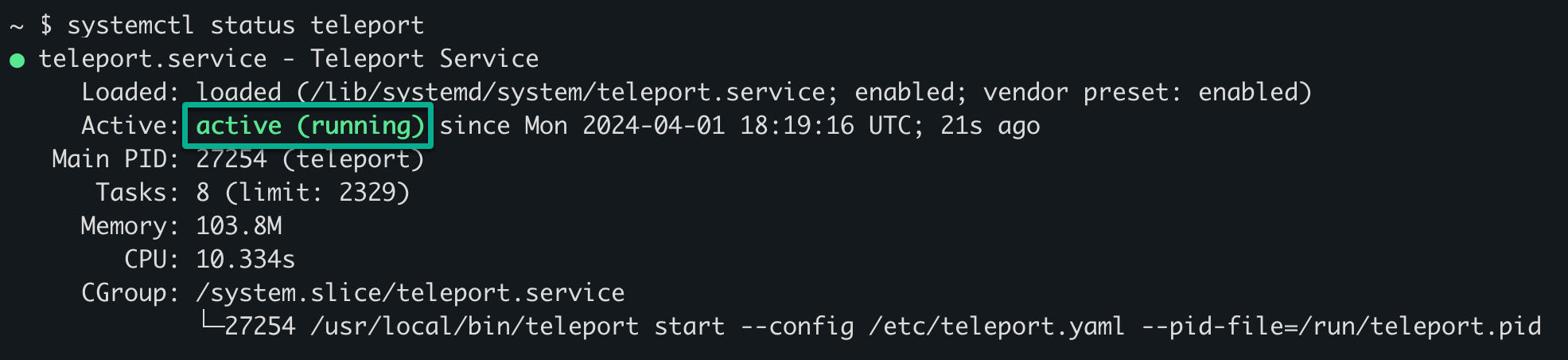

4. Voer nu elk van onderstaande opdrachten uit om de Teleport-service in te schakelen en te starten.

Deze opdrachten geven geen uitvoer op de terminal, maar u zult de wijzigingen verifiëren in de volgende stap.

5. Voer ten slotte de onderstaande systemctl-opdracht uit om de status van de Teleport-service te bevestigen.

De uitvoer hieronder bevestigt dat de Teleport-service actief en draaiende is, wat aangeeft dat u toegang heeft tot de UI en bewerkingen kunt uitvoeren.

Teleport Web-UI-toegang en beheerdersreferenties instellen

Teleport is operationeel, maar hoe beheert u naadloos de gebruikerstoegang, bewaakt u sessies en houdt u toezicht op uw serverinfrastructuur? U kunt communiceren met Teleport vanuit het comfort van uw webbrowser met zijn web-UI, maar eerst moet u de toegang tot de web-UI en de referenties van de beheerdersgebruiker instellen.

Om toegang te krijgen tot de Teleport-web-UI en beheerdersreferenties in te stellen, volgt u deze stappen:

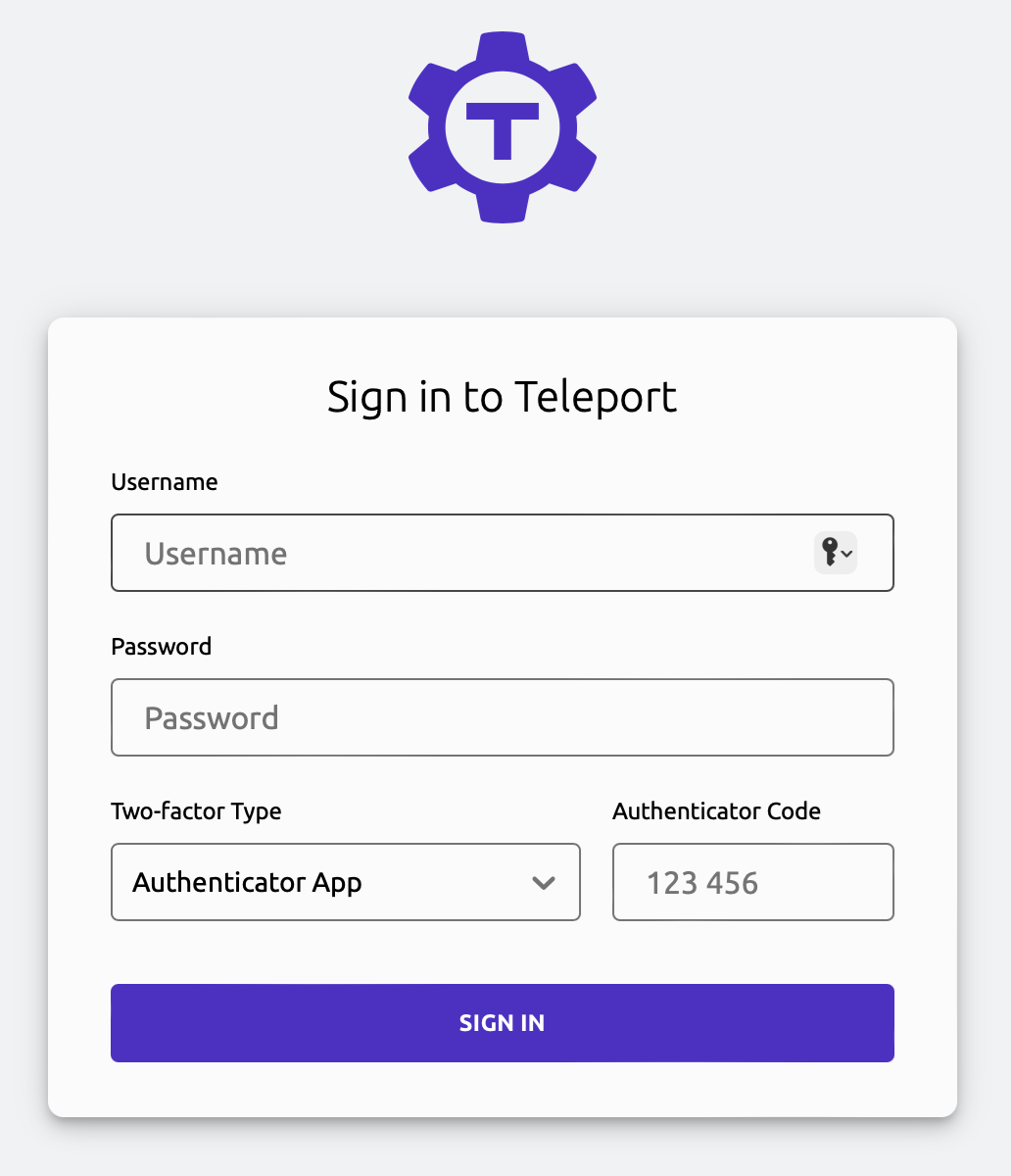

1. Bezoek de Teleport proxy-URL die je hebt geconfigureerd in stap drie van de sectie “Teleport van Gravitational installeren en configureren op Ubuntu” (d.w.z. https://teleport.example.com).

Als het succesvol is, word je begroet met de inlogpagina van Teleport hieronder. Helaas kun je nog niet inloggen. Je moet eerst een beheerdersgebruiker en tweestapsverificatie instellen (stap twee).

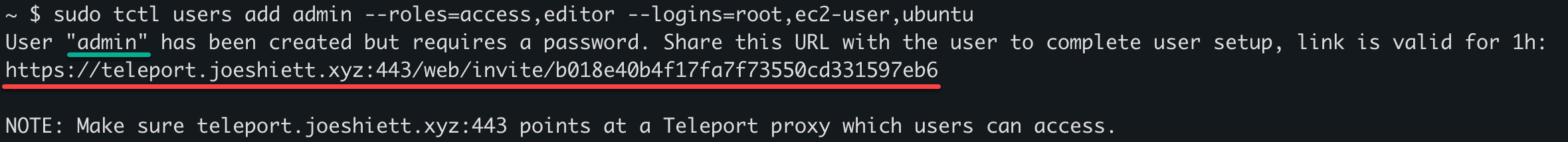

2. Voer op je hostserver het volgende Teleport CLI-tool (tctl) commando uit om het volgende uit te voeren:

- Maak (

add) een speciale Teleportadmingebruiker. - Sta de

admingebruiker toe om in te loggen op SSH-hosts met de aangewezen inloggegevens:root,ec2-userenubuntu. - Wijs de rollen

toegangenbewerkertoe aan de beheerdersgebruiker.

Zodra toegevoegd, kopieer de gegenereerde uitnodigingslink uit de output die succesvolle creatie van de beheerdersgebruiker aangeeft zodra deze is toegevoegd.

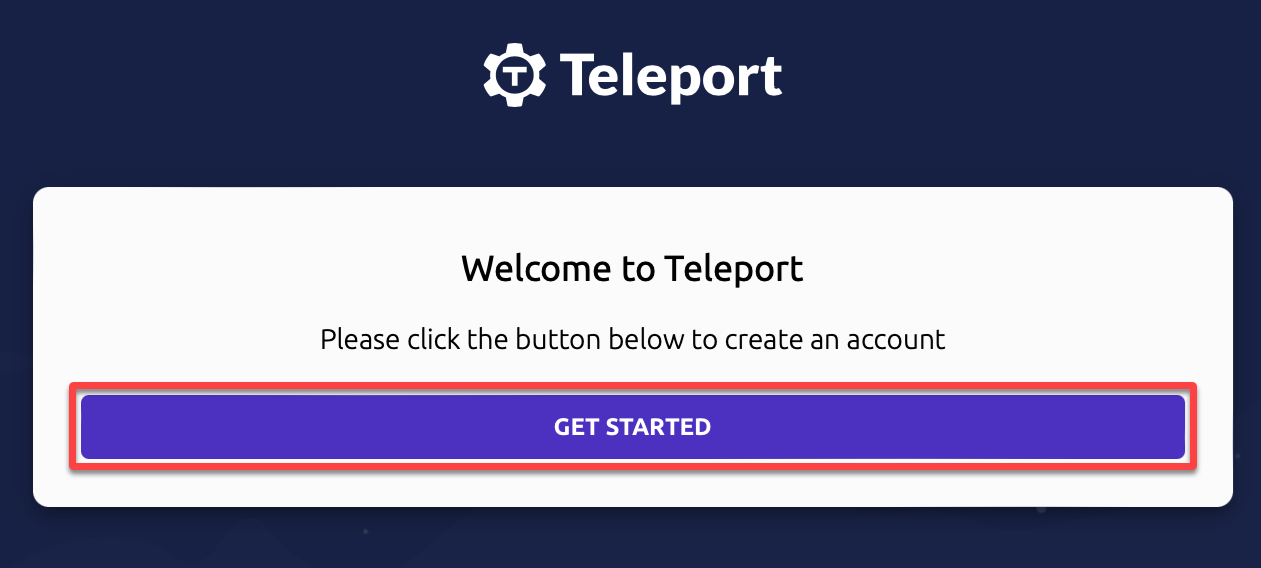

3. Navigeer naar de uitnodigingslink die je hebt gekopieerd in stap drie naar een nieuw browsertabblad en klik vervolgens op AAN DE SLAG op de welkomstpagina, zoals hieronder weergegeven. Deze actie stelt je in staat om te beginnen met het instellen van de beheerdersgebruiker.

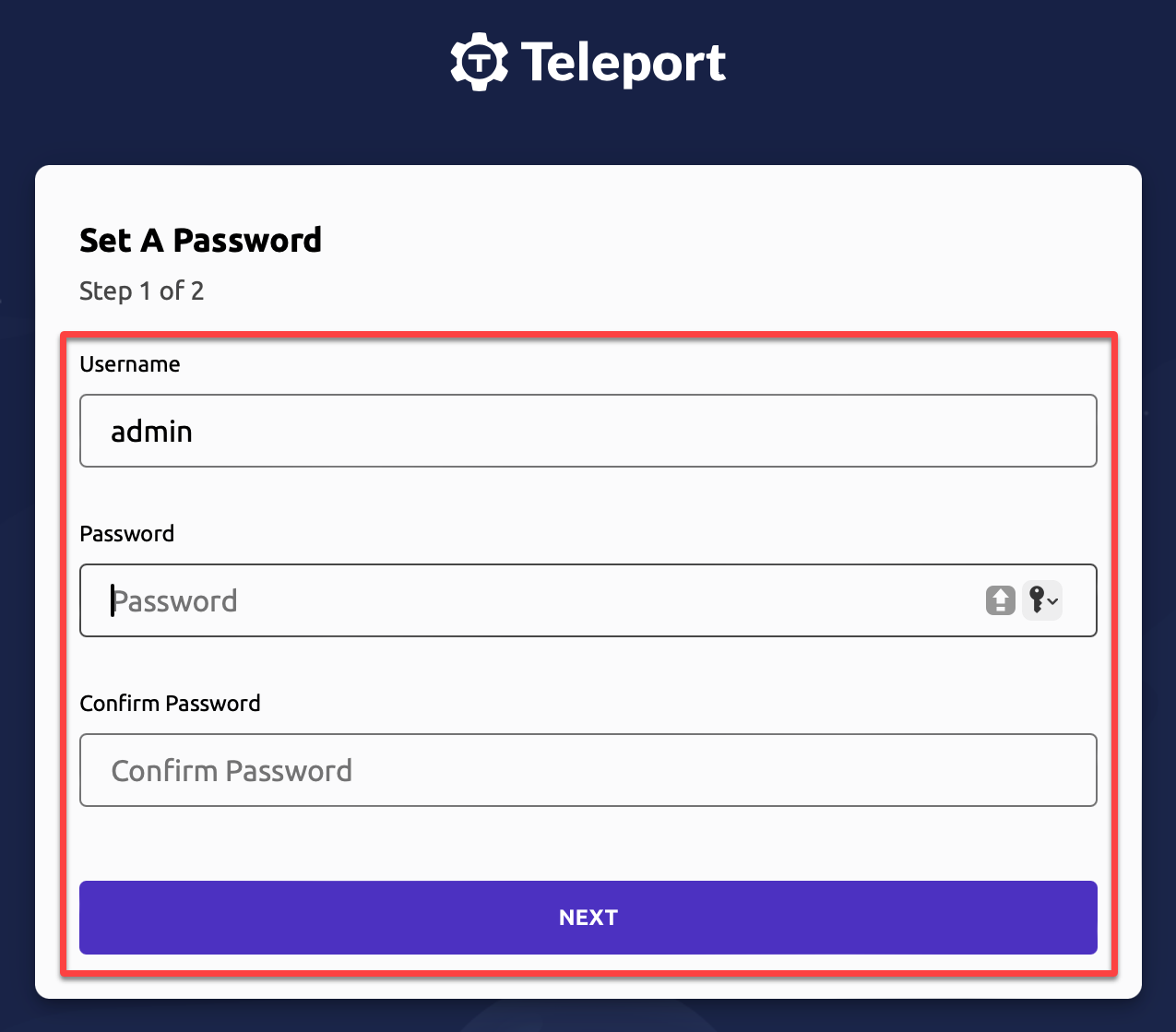

4. Vervolgens, verstrek en bevestig een sterk wachtwoord voor de beheerdersgebruiker, en klik op VERDER om door te gaan.

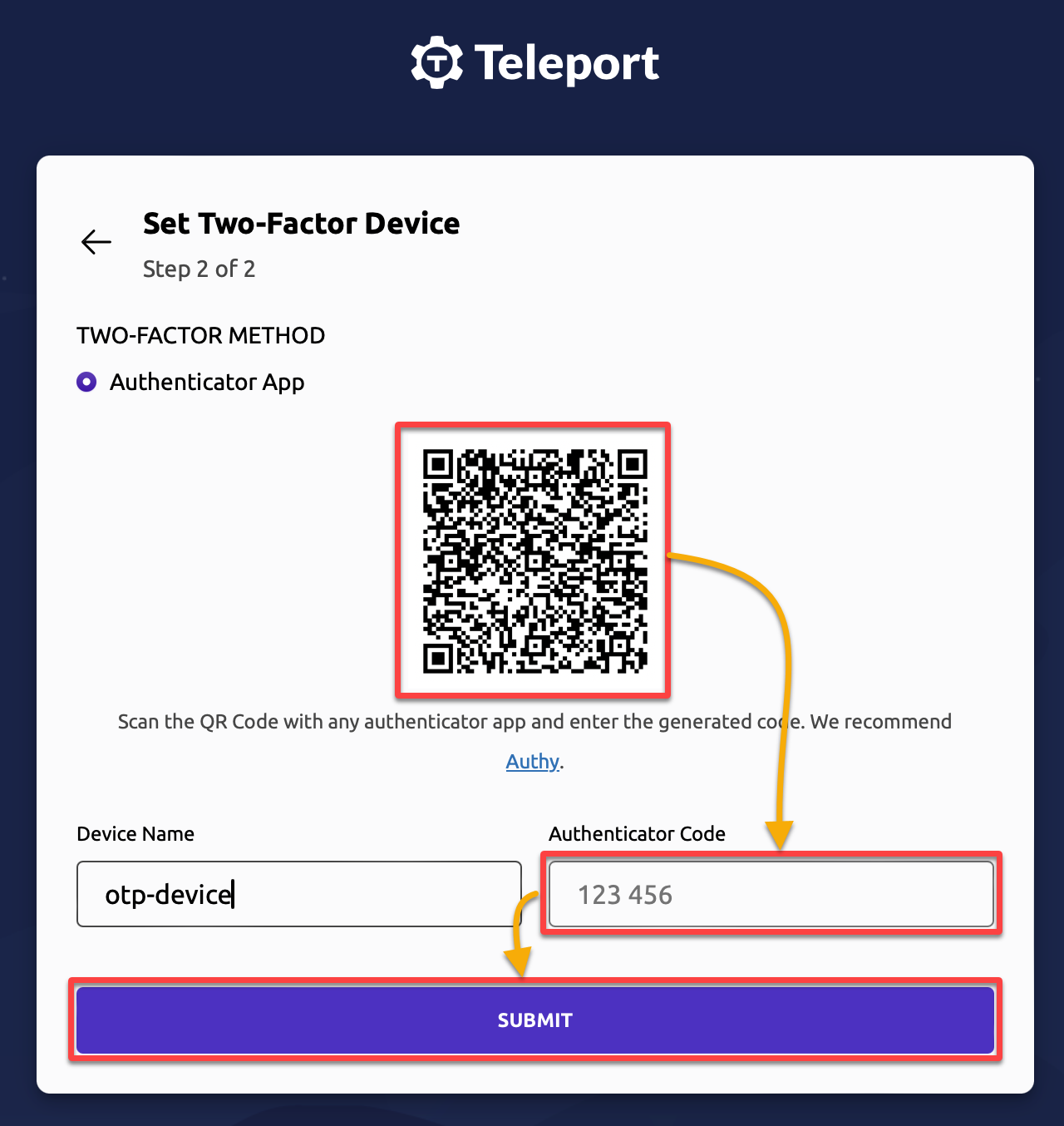

5. Open je authenticator-app, scan de QR-code, typ de gegenereerde Authenticator Code in het vereiste veld, en klik op VERZENDEN.

Dit proces stelt je in staat om tweestapsverificatie op je apparaat in te stellen voor een extra beveiligingslaag.

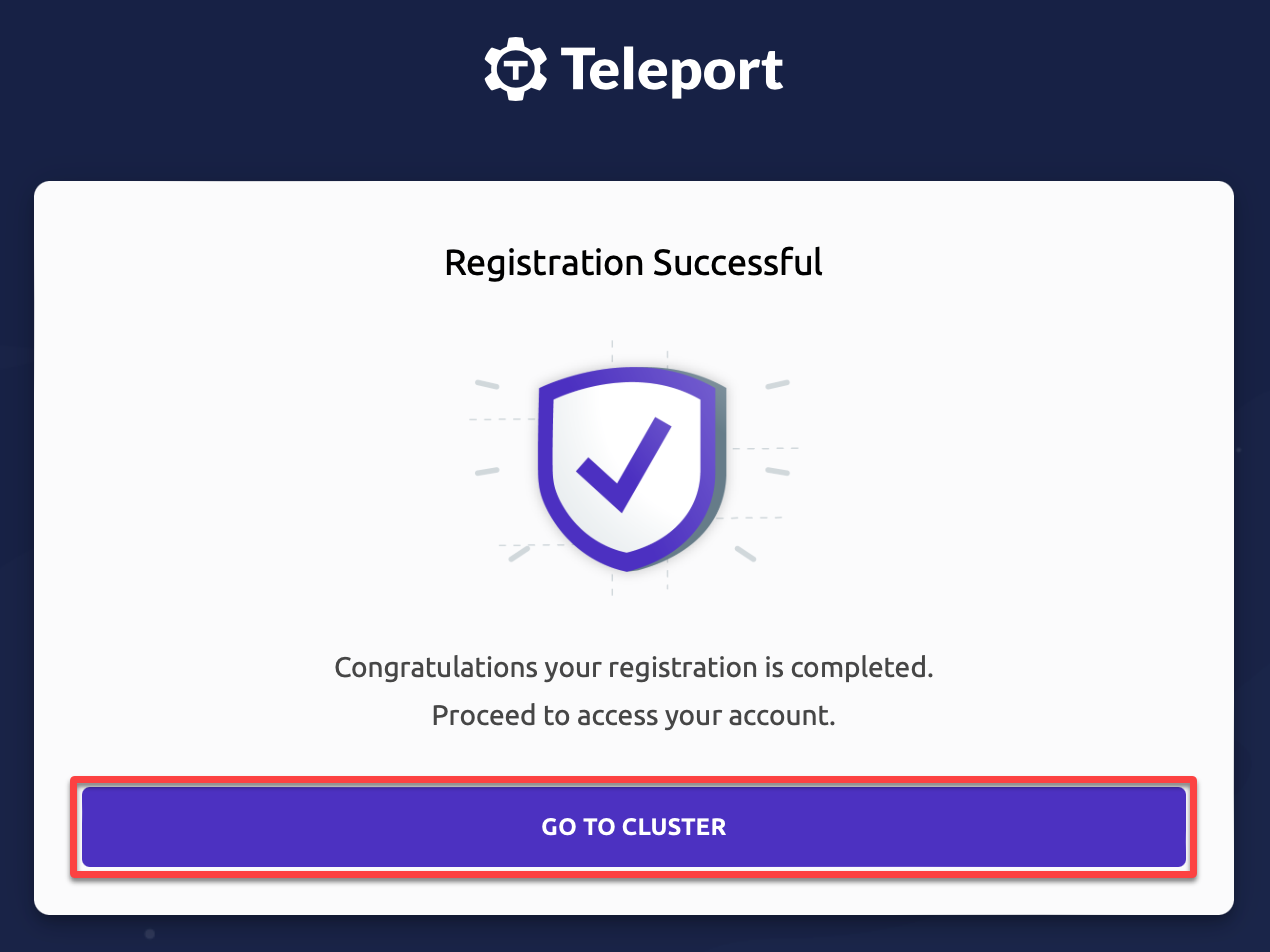

6. Klik nu op GA NAAR CLUSTER om toegang te krijgen tot uw Teleport-account.

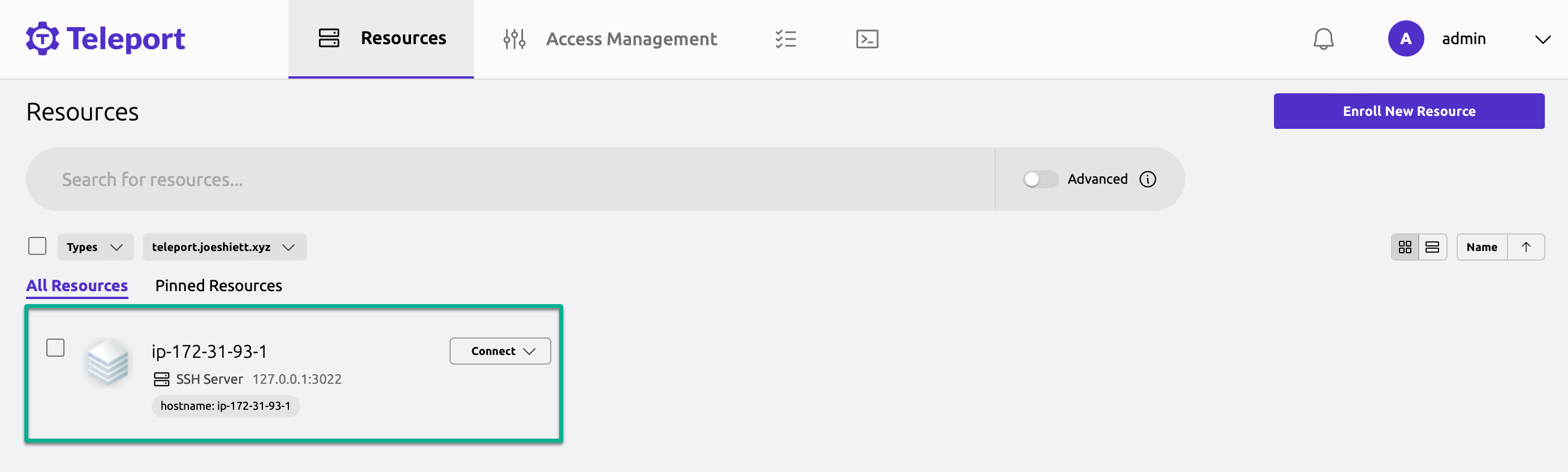

Uw browser wordt doorgestuurd naar het Teleport-dashboard zoals hieronder weergegeven, dat uw hostserver laat zien waar Teleport draait. Let op dat uw hostserver momenteel de enige beschikbare bron is die door Teleport wordt verwerkt.

Het toevoegen en beheren van bronnen met Teleport

U heeft nu toegang tot uw Teleport-dashboard, waar slechts één bron beschikbaar is. Maar een gecentraliseerd platform komt echt tot zijn recht wanneer u meerdere bronnen kunt beheren.

Met de krachtige mogelijkheden voor het beheren van bronnen van Teleport kunt u moeiteloos extra servers, databases of andere infrastructuurcomponenten aan boord brengen, allemaal vanuit een enkele interface.

Om bronnen te beheren met Teleport, volgt u deze stappen:

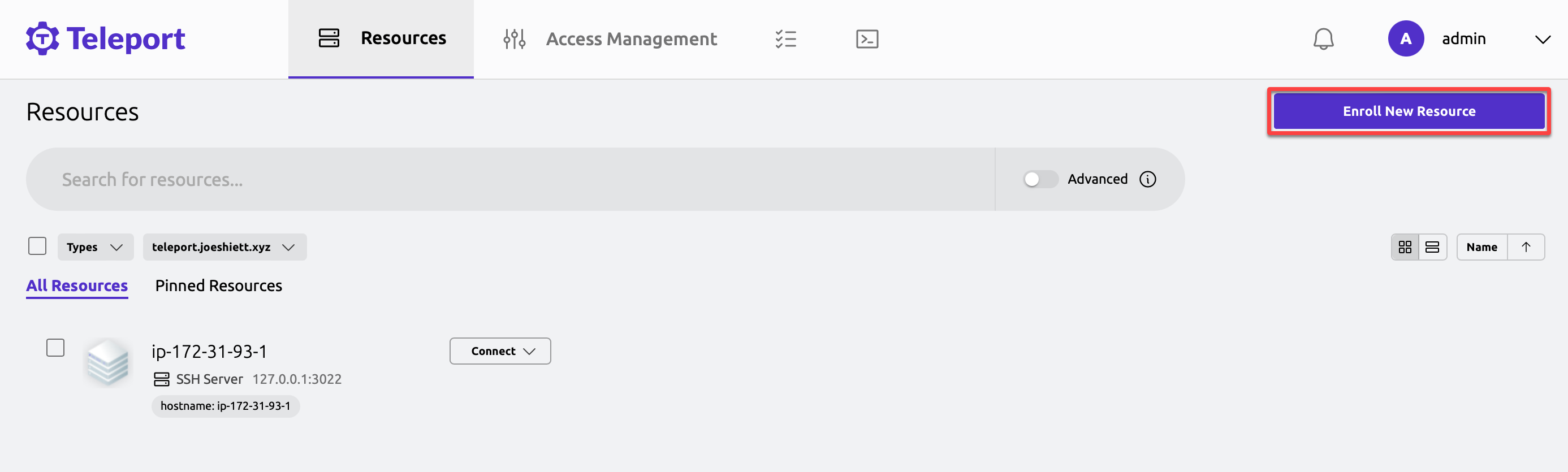

1. Klik op het Teleport-dashboard op Nieuwe bron inschrijven (rechtsboven) om het inschrijven van een nieuwe bron te starten.

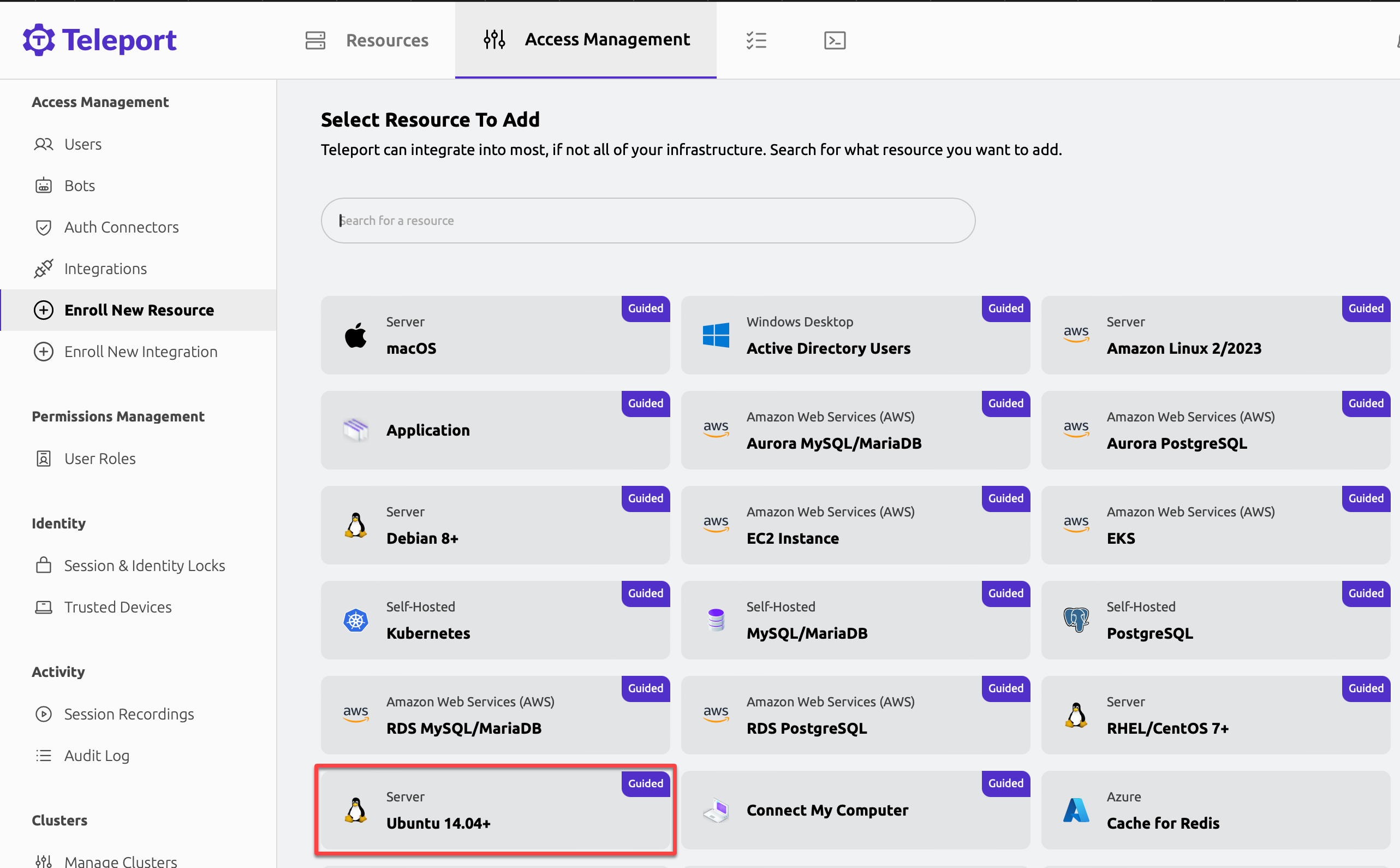

2. Kies een van de talrijke bronnen die u potentieel kunt toevoegen om veilige toegang tot te krijgen via Teleport. De keuze van deze tutorial is de Ubuntu 14.04+ Server, zoals hieronder aangegeven.

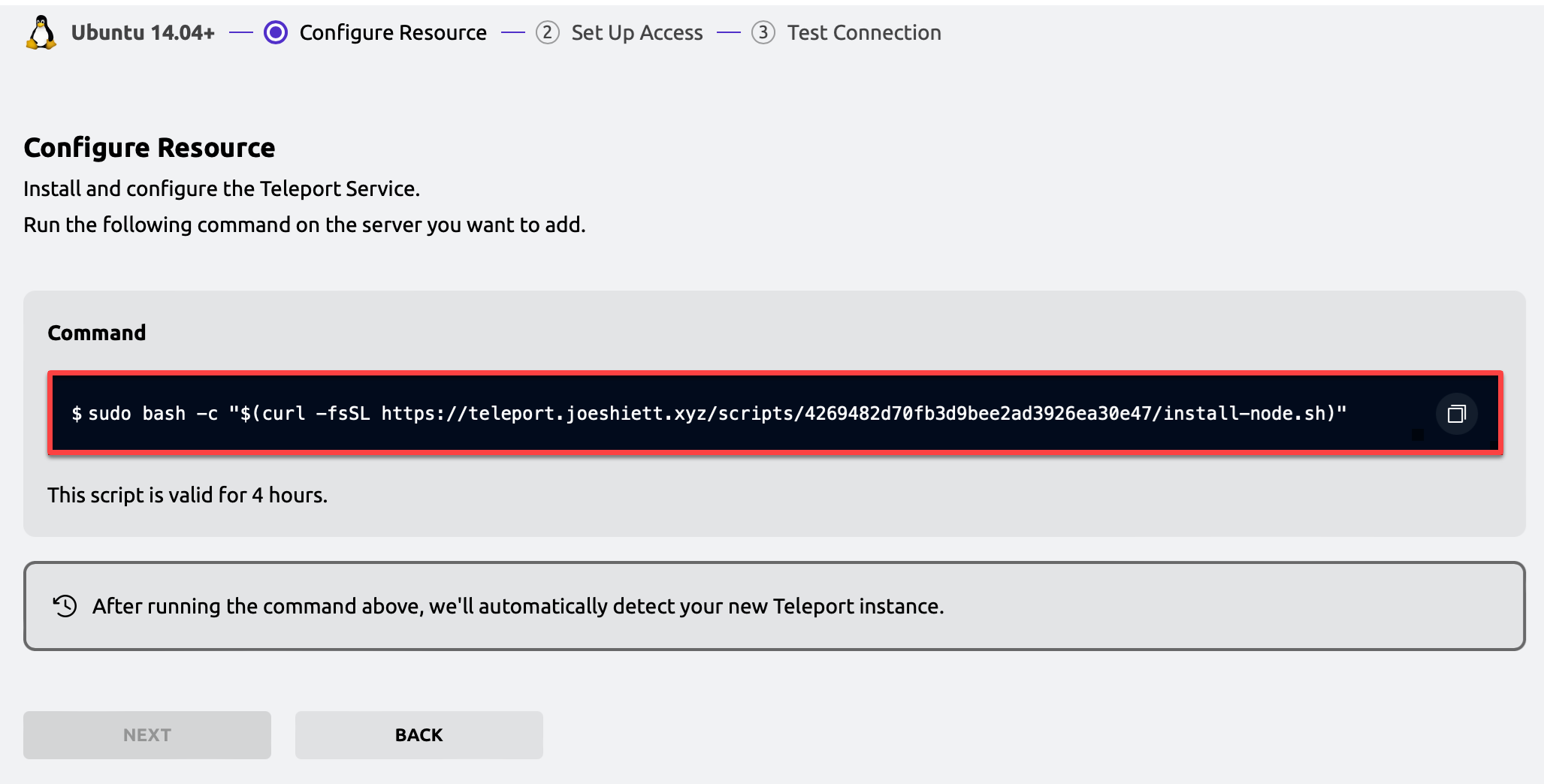

3. Kopieer het commando dat Teleport heeft gegenereerd, dat u in de volgende stap zult uitvoeren.

4. Open nu een terminal op uw tweede server en voer het commando uit dat u in stap drie hebt gekopieerd om de server toe te voegen voor toegangsbeheer.

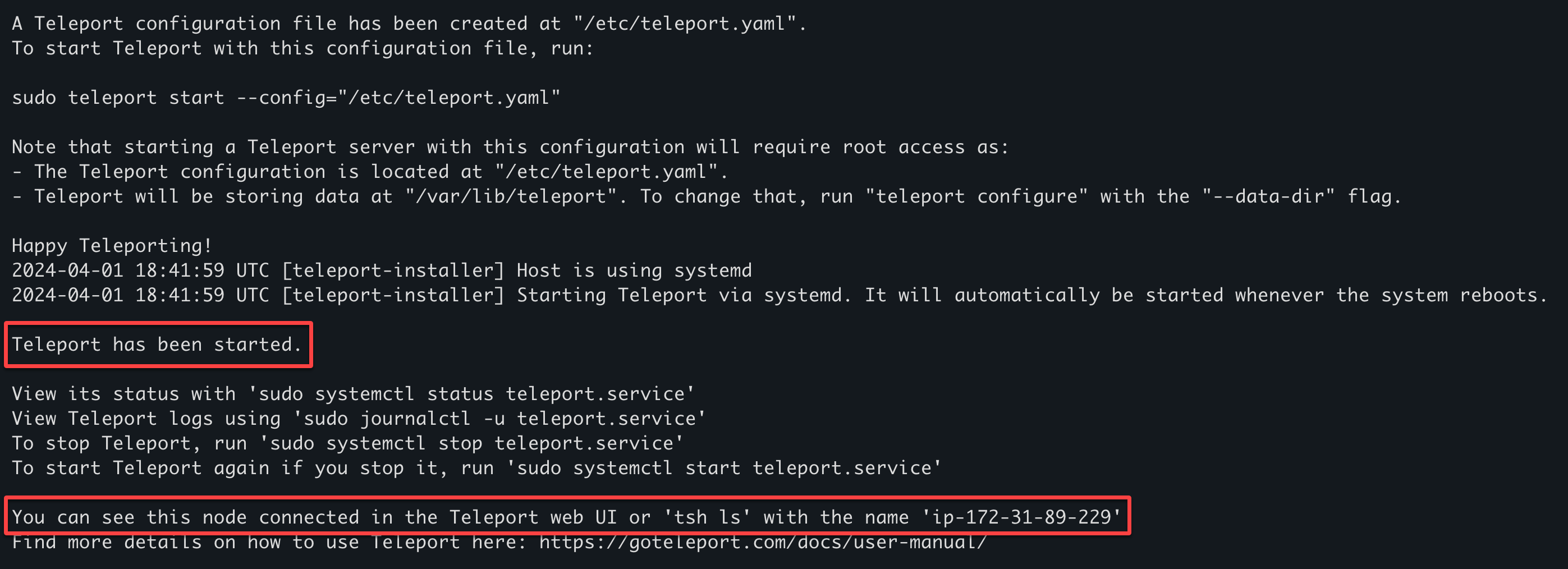

Als het succesvol is, ziet u een uitvoer zoals in de onderstaande screenshot.

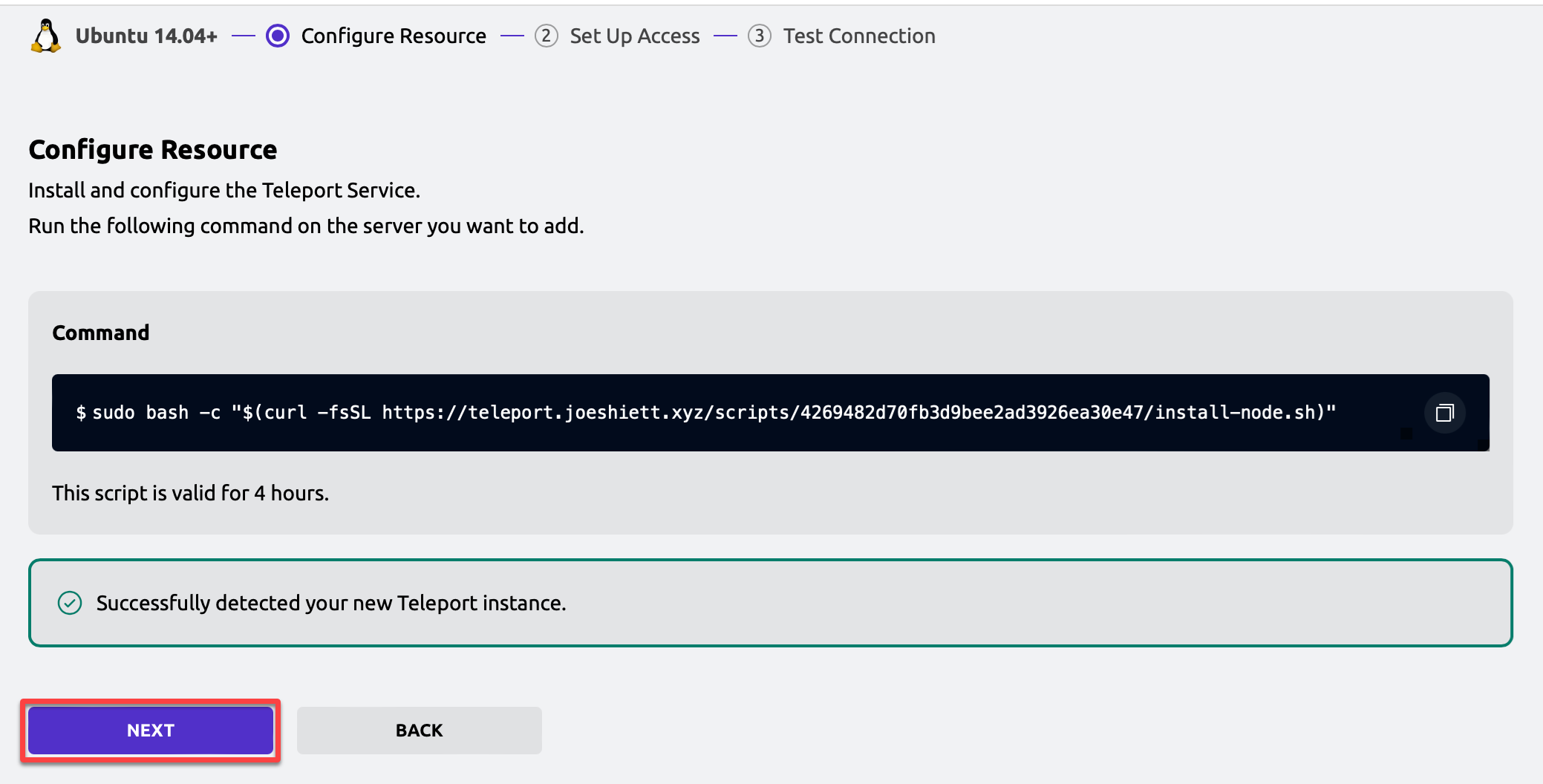

5. Zodra toegevoegd, klik op VERDER en voltooi de opeenvolgende prompts door op VERDER en AFRONDEN te klikken.

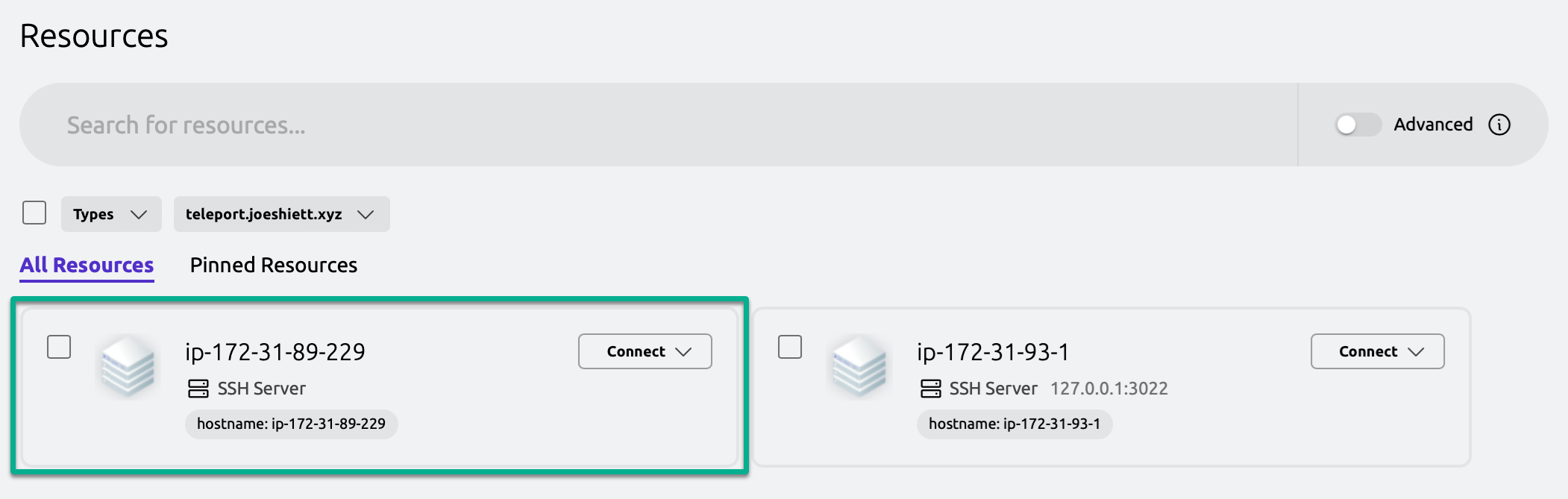

6. Ga tot slot naar je Teleport-dashboard en je zult je nieuw toegevoegde instantie zien, zoals hieronder geïllustreerd.

Conclusie

Dat is het dan – succesvol geïnstalleerd en geconfigureerd Gravitational Teleport, de Teleport Web UI opgezet, en beheerdersreferenties vastgesteld. Gedurende deze tutorial heb je waardevol inzicht verworven in het effectief beveiligen en beheren van servertoegang!

Waarom neem je deze nieuwe kennis niet naar een hoger niveau? Installeer de Teleport CLI (tsh) specifiek op je lokale machine en maak verbinding met je Teleport-server via CLI in plaats van de UI.

Implementeer toegangsbeheer voor meer bronnen zoals Kubernetes-clusters en nog veel meer!

Source:

https://adamtheautomator.com/gravitational-teleport/