La sécurisation de l’accès SSH est essentielle pour maintenir l’intégrité et la sécurité de l’infrastructure du serveur. Si vous avez du mal à sécuriser efficacement l’accès au serveur, ne vous inquiétez pas. Gravitational Teleport émerge comme une solution de pointe qui révolutionne la manière dont les équipes gèrent et renforcent la sécurité SSH.

Dans ce tutoriel, vous découvrirez les subtilités de Teleport, vous équipant des éléments essentiels pour protéger votre infrastructure de serveur. De la gestion d’accès sans couture aux fonctionnalités de sécurité robustes, vous explorerez comment Teleport sécurise l’accès à votre serveur.

Maîtrisez la sécurité du serveur avec Gravitational Teleport et renforcez votre infrastructure!

Prérequis

Pour suivre ce tutoriel sur Gravitational Teleport, il est nécessaire de disposer de certaines connaissances et ressources de base. Assurez-vous donc que les prérequis décrits sont respectés pour suivre ce tutoriel:

- Deux serveurs Linux: Un serveur (hôte) est utilisé comme hôte bastion, et l’autre est utilisé pour restreindre l’accès SSH avec Teleport – Ce tutoriel utilise deux instances EC2 Ubuntu 22.04.

- Trafic HTTPS entrant autorisé pour le serveur hôte (consultez la documentation de votre fournisseur de cloud).

💡 Note : Ce tutoriel utilise des instances AWS EC2. Les modifications requises sont apportées aux règles d’entrée du groupe de sécurité. Consultez la documentation AWS sur comment configurer les règles d’entrée du groupe de sécurité.

- A registered domain name with DNS A record pointing to your host server’s IP address.

- A multi-factor authenticator app such as Authy, Google Authenticator, or Microsoft Authenticator.

Installation et configuration de Gravitational Teleport sur Ubuntu

Avec votre configuration DNS en place, vous devez équiper votre serveur Ubuntu de fonctionnalités de sécurité robustes — Gravitational Teleport. Comme un château avec des portes grandes ouvertes, sans les mesures de sécurité appropriées, votre serveur est vulnérable aux accès non autorisés et aux violations potentielles.

Gravitational Teleport assure une fortification robuste, permettant uniquement aux individus autorisés d’accéder à votre forteresse serveur.

Pour installer et configurer Gravitational Teleport, suivez les étapes suivantes :

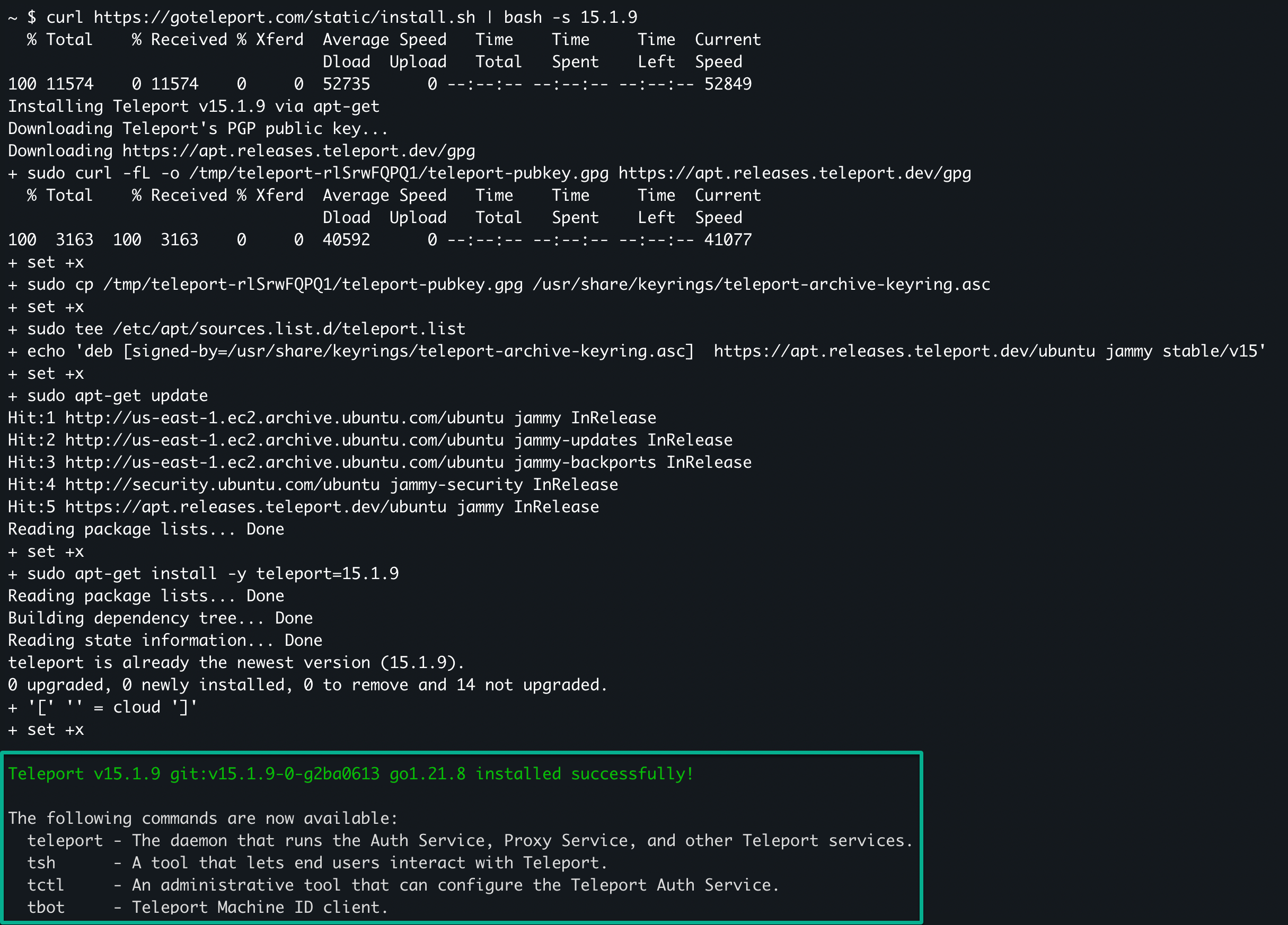

1. SSH dans le serveur hôte, exécutez la commande suivante pour mettre à jour le dépôt du gestionnaire de paquets et installer Teleport. La dernière version est 15.1.9 à l’heure où j’écris, mais vous pouvez toujours consulter toutes les versions.

💡 Remarque : Ce tutoriel utilise le gestionnaire de paquets Advanced Package Tool (APT). Si le script d’installation de Teleport ne fonctionne pas correctement, consultez la documentation officielle de Teleport pour des instructions d’installation adaptées à votre gestionnaire de paquets.

Après avoir exécuté le script d’installation ci-dessus, vous devriez obtenir une sortie similaire.

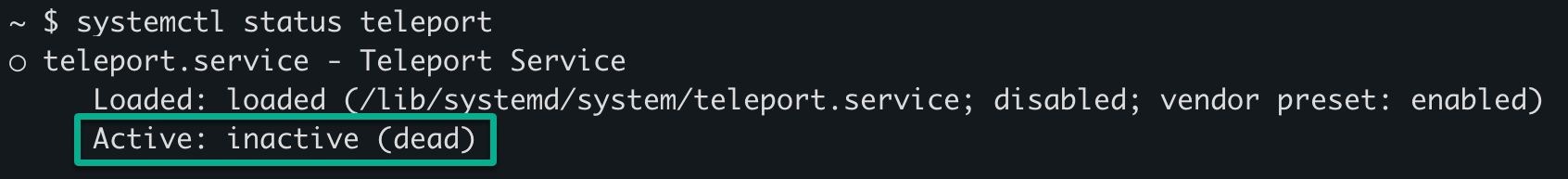

2. Une fois installé, exécutez la commande systemctl suivante pour vérifier le statut du service teleport.

Comme indiqué ci-dessous, Teleport n’est actuellement pas actif et désactivé.

Avant d’activer et de démarrer le service Teleport, vous devez configurer certains paramètres pour Teleport dans les étapes suivantes.

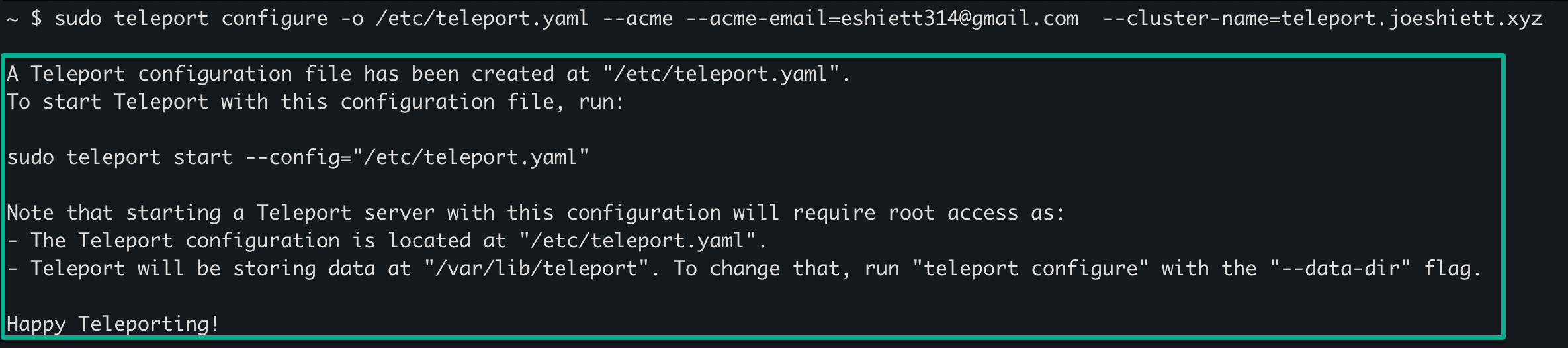

3. Ensuite, exécutez cette commande teleport pour accomplir ce qui suit :

- Générer un fichier de configuration appelé

/etc/teleport.yamlpour Teleport. Le service Systemd de Teleport, qui a été configuré lors de l’installation, nécessite ce fichier pour démarrer Teleport.

- Spécifiez l’adresse e-mail (remplacez

<VOTRE_EMAIL>) pour l’enregistrement et les notifications du certificat ACME. Le drapeau--acmeindique à Teleport de récupérer automatiquement les certificats auprès de Let’s Encrypt.

- Spécifiez le nom de cluster Teleport

--cluster-name, généralement représenté par l’URL du serveur proxy Teleport (remplacez<VOTRE_URL_PROXY_TELEPORT>).

Si configuré correctement, vous verrez la sortie suivante dans le terminal.

4. Maintenant, exécutez chaque commande ci-dessous pour activer et démarrer le service Teleport.

Ces commandes n’ont pas de sortie dans le terminal, mais vous vérifierez les modifications à l’étape suivante.

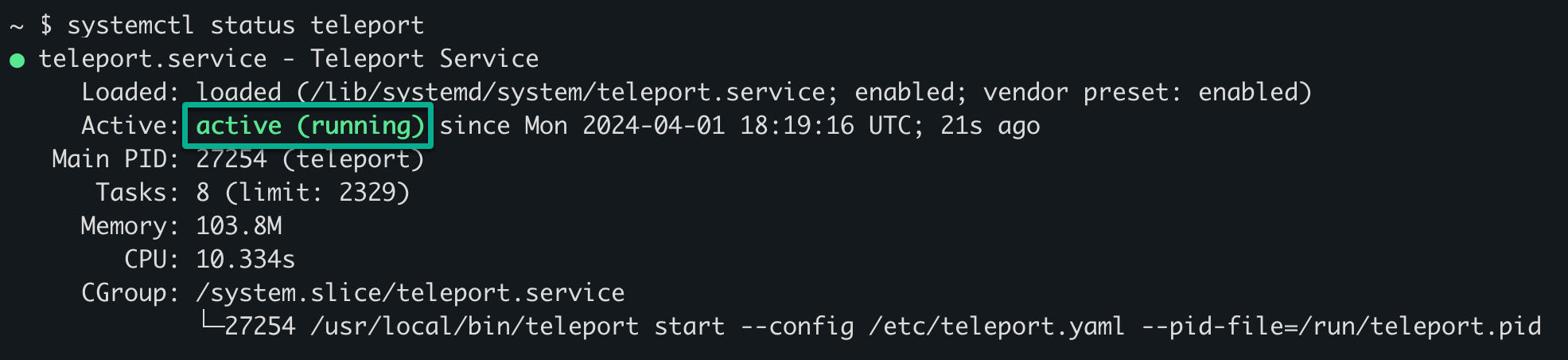

5. Enfin, exécutez la commande systemctl ci-dessous pour confirmer le statut du service Teleport.

La sortie ci-dessous confirme que le service Teleport est actif et en cours d’exécution, ce qui signifie que vous pouvez accéder à l’interface utilisateur et effectuer des opérations.

Configuration de l’Accès à l’Interface Web de Teleport et des Identifiants Administrateur

Teleport est opérationnel, mais comment gérez-vous de manière transparente l’accès utilisateur, surveillez-vous les sessions et supervisez-vous votre infrastructure de serveur? Vous pouvez interagir avec Teleport depuis le confort de votre navigateur Web avec son interface Web, mais d’abord, vous devez configurer l’accès à l’interface Web et les identifiants utilisateur admin.

Pour configurer l’accès à l’interface Web de Teleport et les identifiants administrateur, suivez ces étapes :

Visitez l’URL du proxy Teleport que vous avez configuré à l’étape trois de la section « Installation et configuration de Gravitational Teleport sur Ubuntu » (c’est-à-dire https://teleport.example.com).

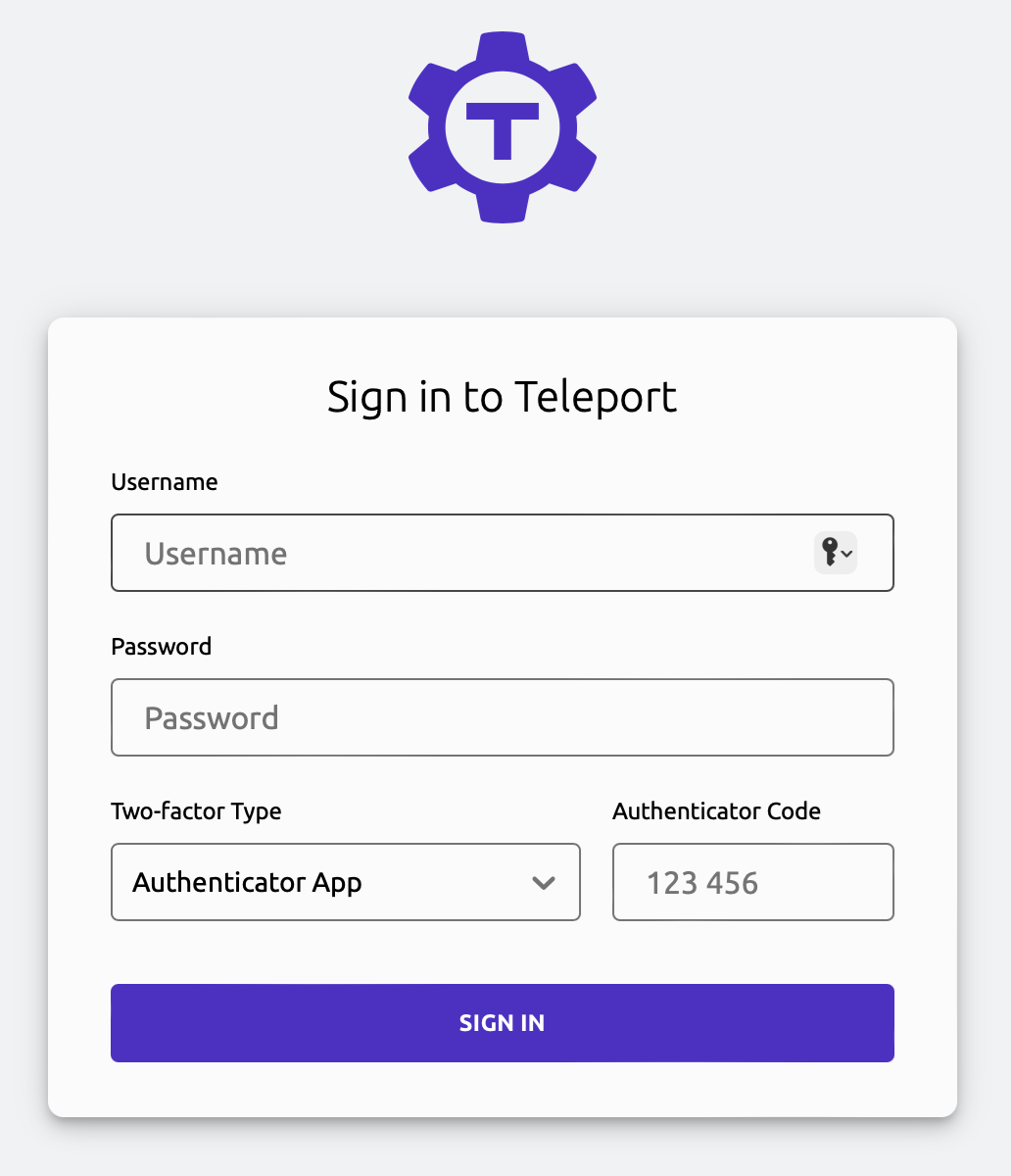

Si réussi, vous serez accueilli avec la page de connexion Teleport ci-dessous. Malheureusement, vous ne pouvez pas encore vous connecter. Vous devez configurer un utilisateur administrateur et une authentification à deux facteurs (étape deux).

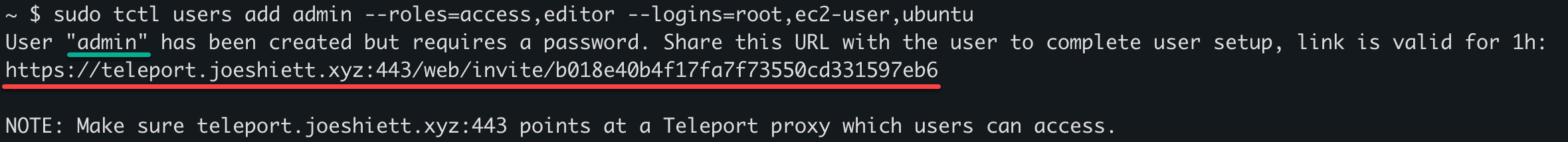

2. Sur votre serveur hôte, exécutez la commande suivante de l’outil CLI Teleport (tctl) pour effectuer ce qui suit:

- Créez (

add) un utilisateur administrateur Teleport dédié. - Autorisez l’utilisateur

adminà se connecter aux hôtes SSH avec les identifiants désignés :root,ec2-useretubuntu. - Attribuez les rôles

accesseteditorà l’utilisateur administrateur.

Une fois ajouté, copiez le lien d’invitation généré à partir de la sortie indiquant la création réussie de l’utilisateur administrateur.

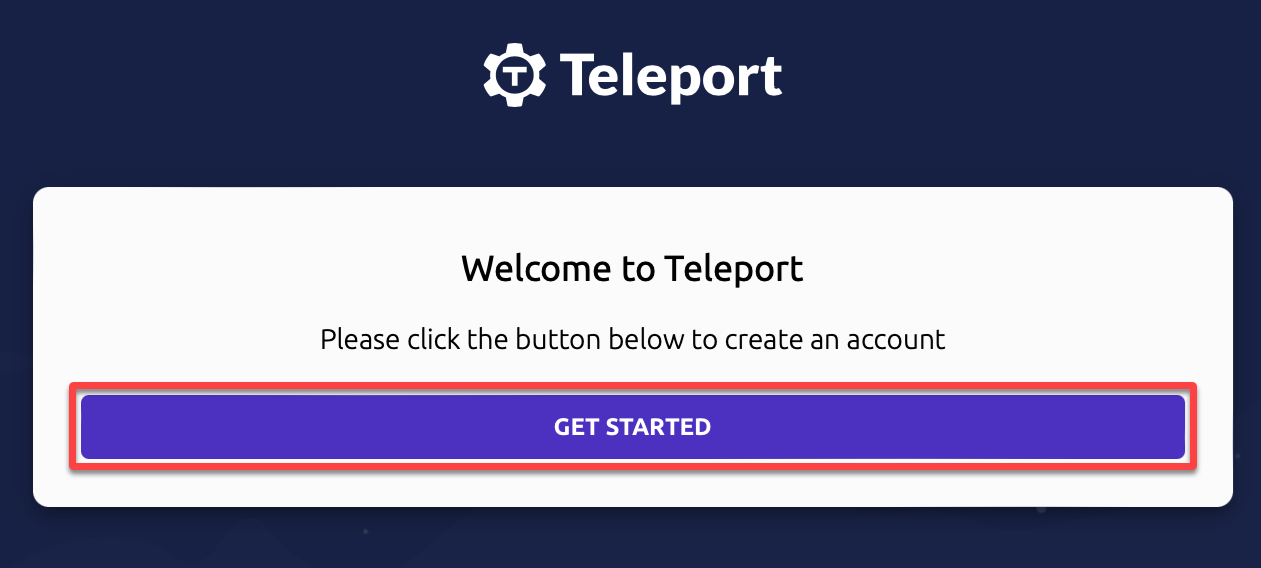

3. Accédez au lien d’invitation que vous avez copié à l’étape trois dans un nouvel onglet de navigateur, puis cliquez sur COMMENCER sur la page de bienvenue, comme indiqué ci-dessous. Cette action vous permet de commencer à configurer l’utilisateur administrateur.

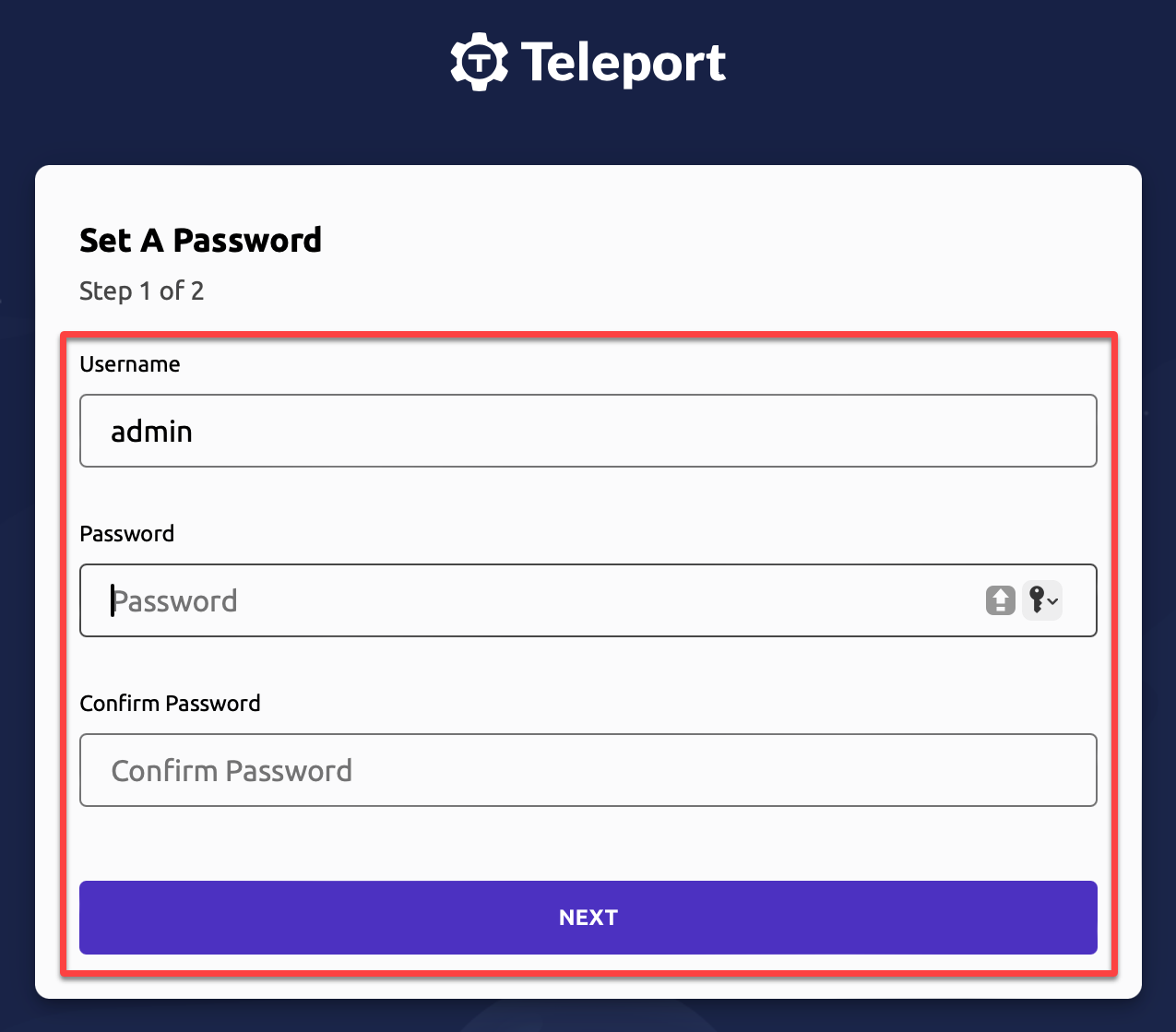

4. Ensuite, fournissez et confirmez un mot de passe fort pour l’utilisateur administrateur, et cliquez sur SUIVANT pour continuer.

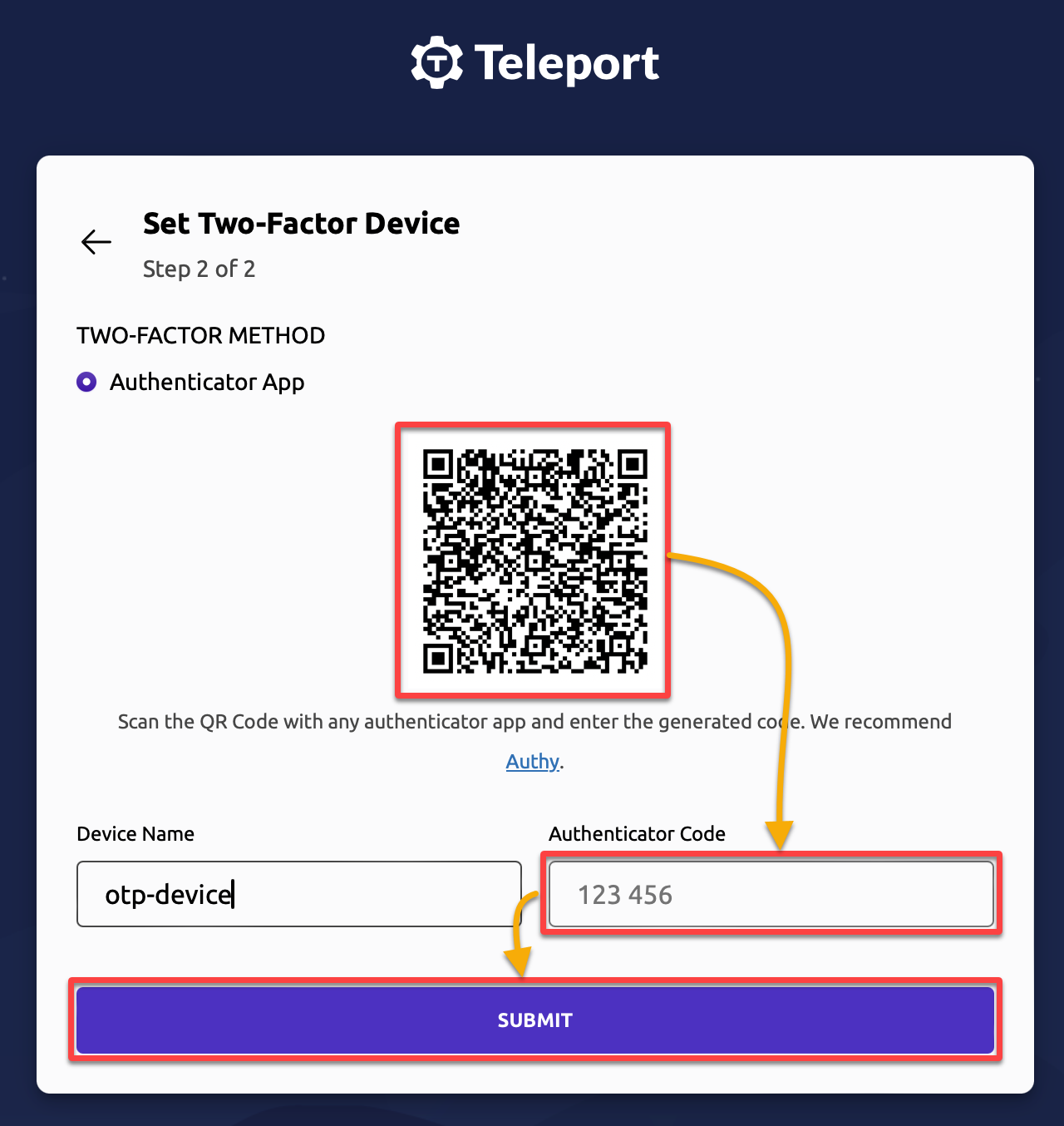

5. Ouvrez votre application d’authentification, scannez le code QR, saisissez le Code d’Authentification généré dans le champ requis, et cliquez sur SOUMETTRE.

Ce processus vous permet de configurer l’authentification à deux facteurs sur votre appareil pour une couche de sécurité supplémentaire.

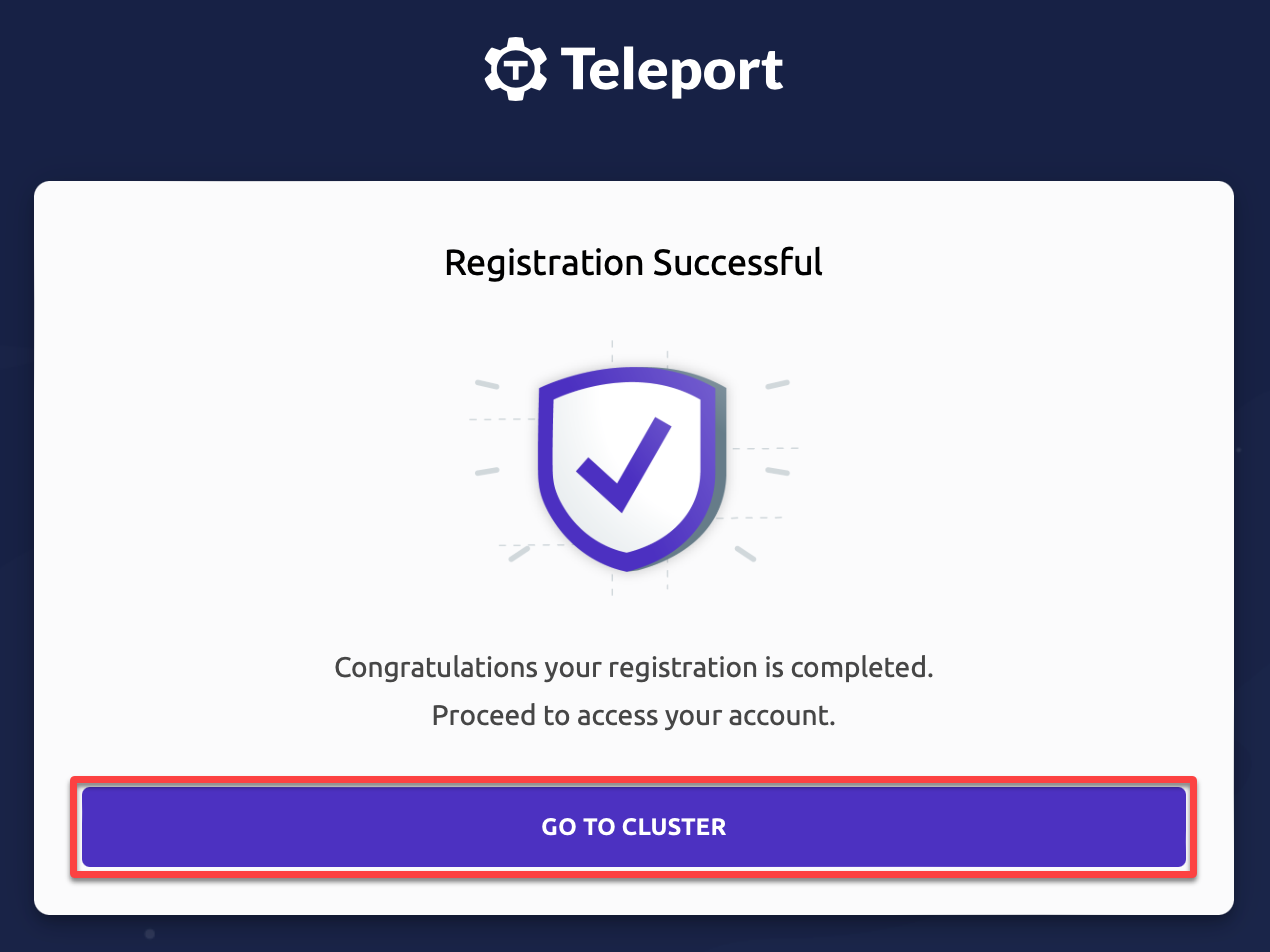

6. Maintenant, cliquez sur ALLER AU CLUSTER pour accéder à votre compte Teleport.

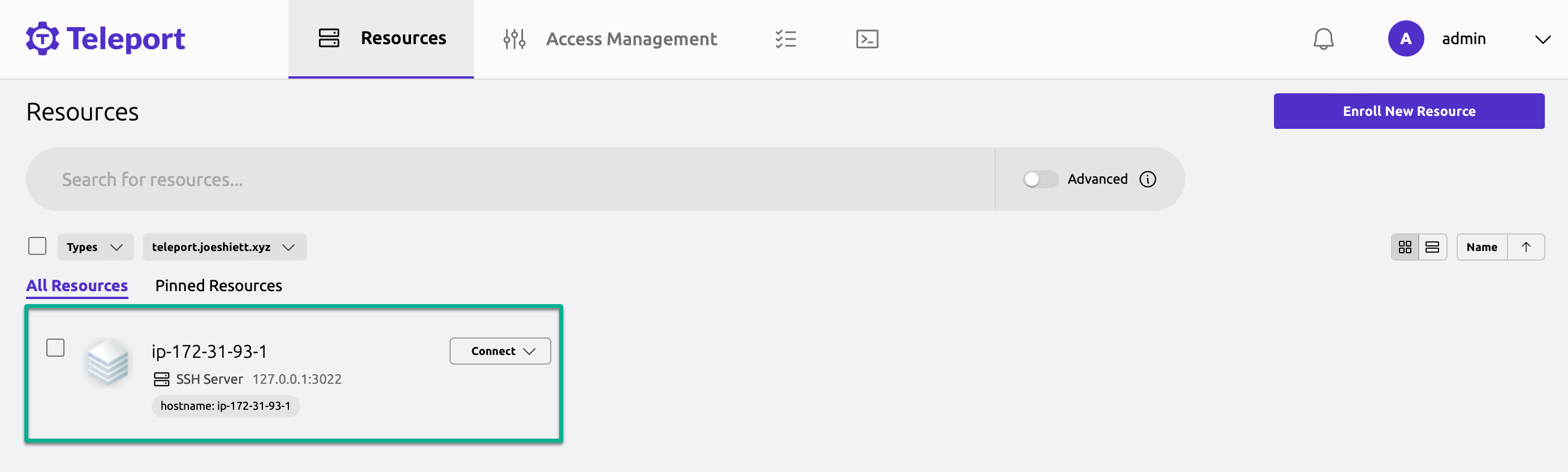

Votre navigateur est redirigé vers le tableau de bord Teleport, semblable à celui ci-dessous, qui affiche votre serveur hôte où Teleport s’exécute. Remarquez que votre serveur hôte est la seule ressource disponible actuellement gérée par Teleport.

Ajout et Gestion des Ressources avec Teleport

Vous avez maintenant accès à votre tableau de bord Teleport, qui n’a qu’une seule ressource disponible. Mais une plateforme centralisée brille vraiment lorsque vous pouvez gérer plusieurs ressources à l’intérieur.

Avec les puissantes capacités de gestion des ressources de Teleport, vous pouvez facilement intégrer des serveurs supplémentaires, des bases de données ou d’autres composants d’infrastructure, le tout depuis une seule interface.

Pour gérer les ressources avec Teleport, procédez comme suit :

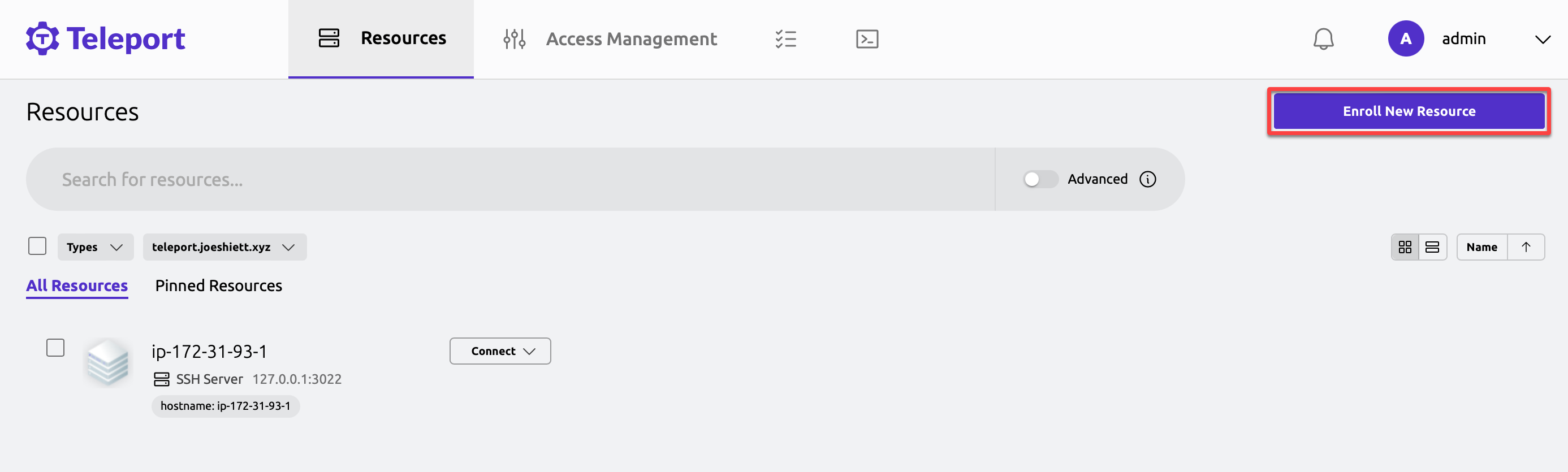

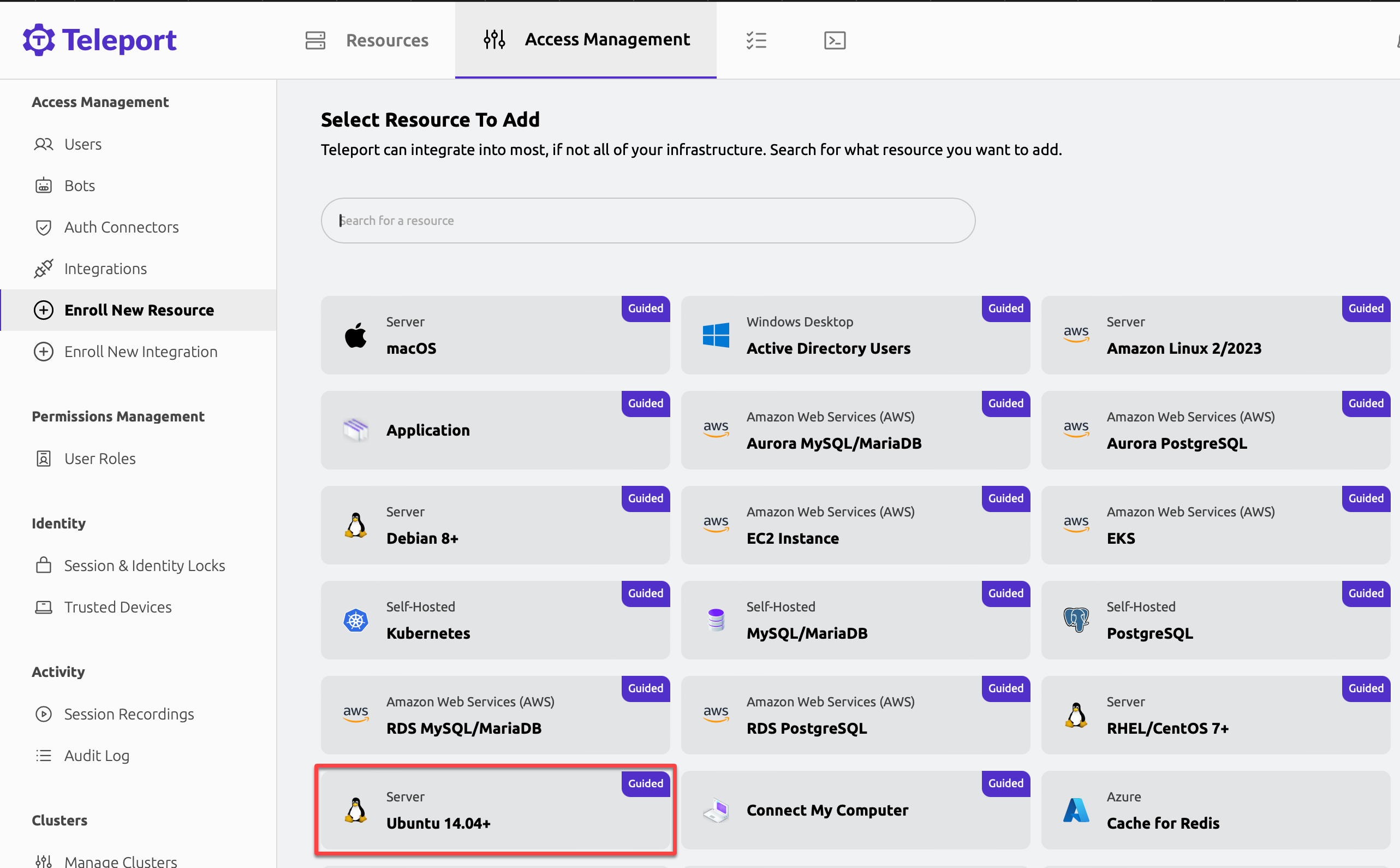

1. Sur le tableau de bord Teleport, cliquez sur Inscrire Nouvelle Ressource (en haut à droite) pour initier l’inscription d’une nouvelle ressource.

2. Choisissez parmi la multitude de ressources que vous pouvez potentiellement ajouter pour sécuriser l’accès à l’aide de Teleport. Le choix de ce tutoriel est le Serveur Ubuntu 14.04+, comme indiqué ci-dessous.

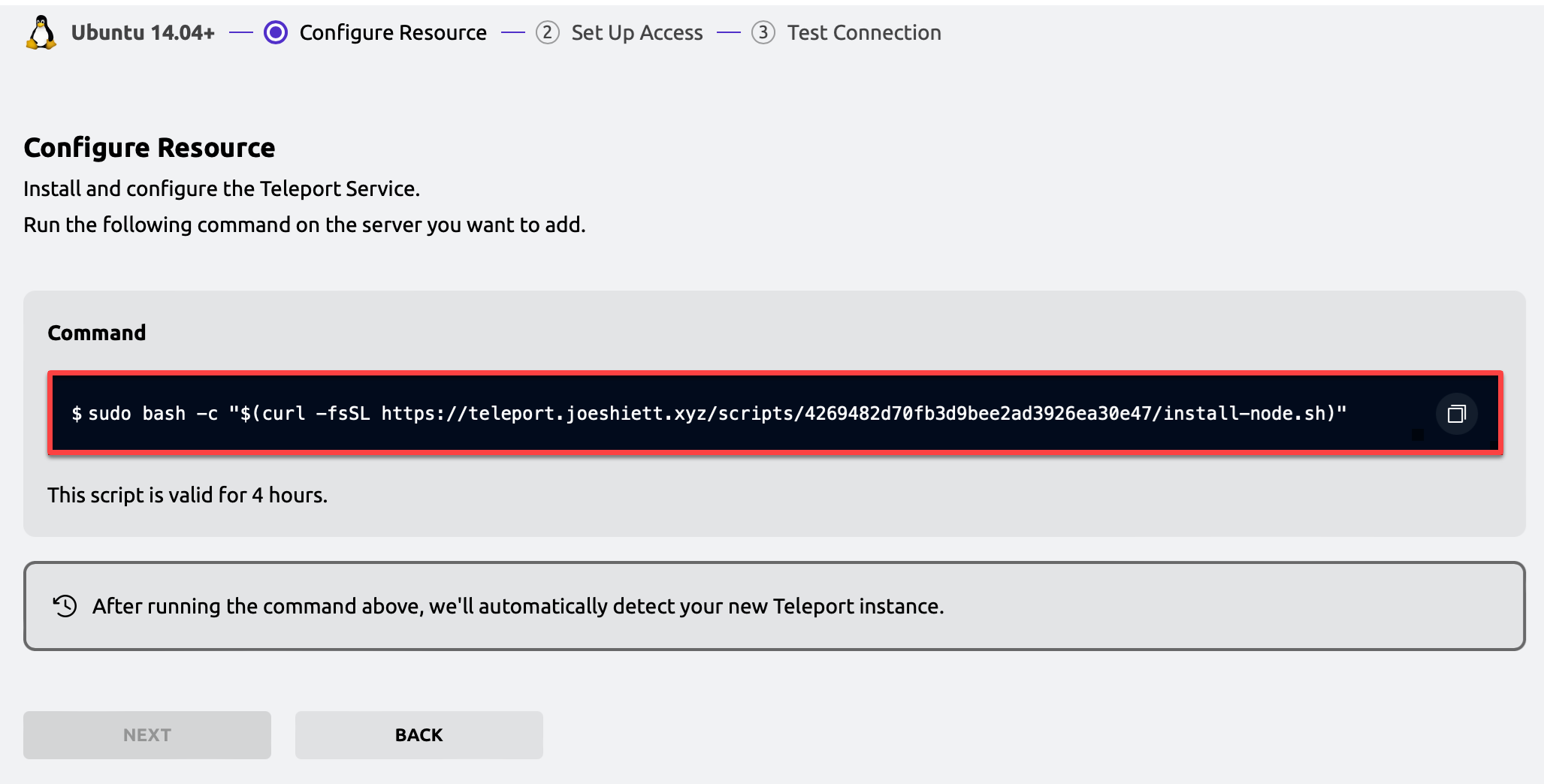

3. Copiez la commande générée par Teleport, que vous exécuterez à l’étape suivante.

4. Maintenant, ouvrez un terminal dans votre deuxième serveur et exécutez la commande que vous avez copiée à l’étape trois pour ajouter le serveur à la gestion des accès.

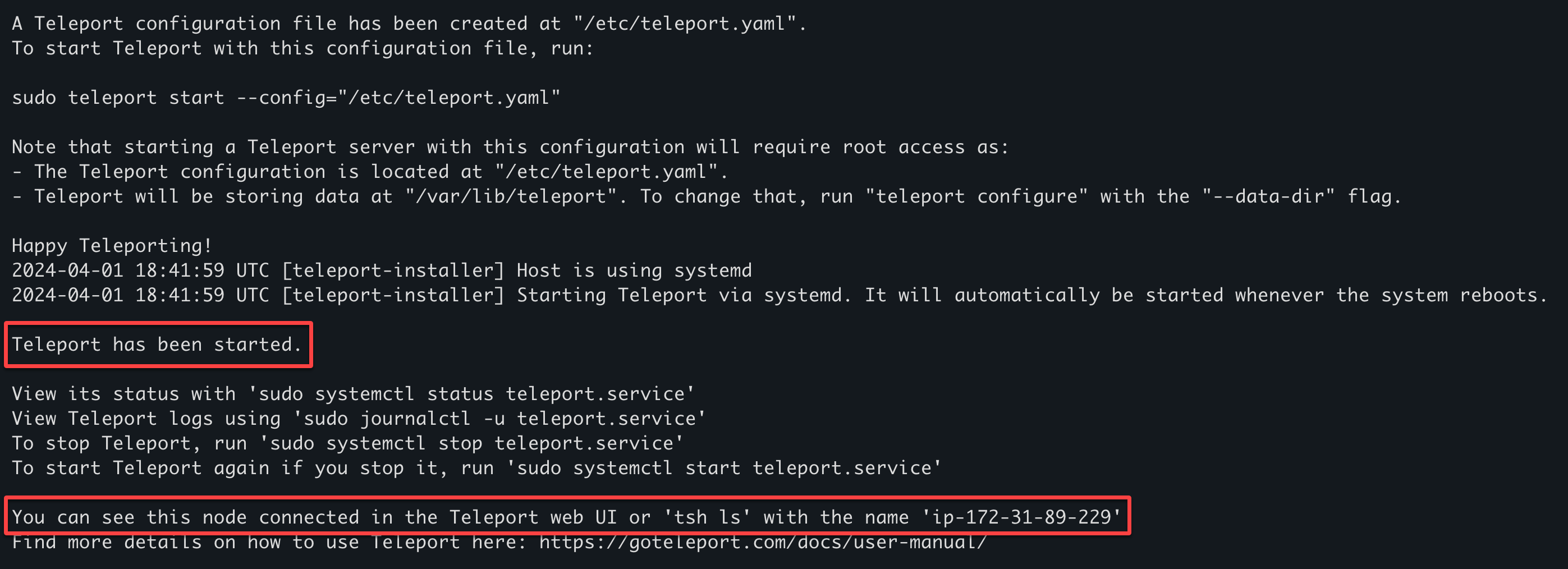

Si réussi, vous verrez une sortie comme dans la capture d’écran ci-dessous.

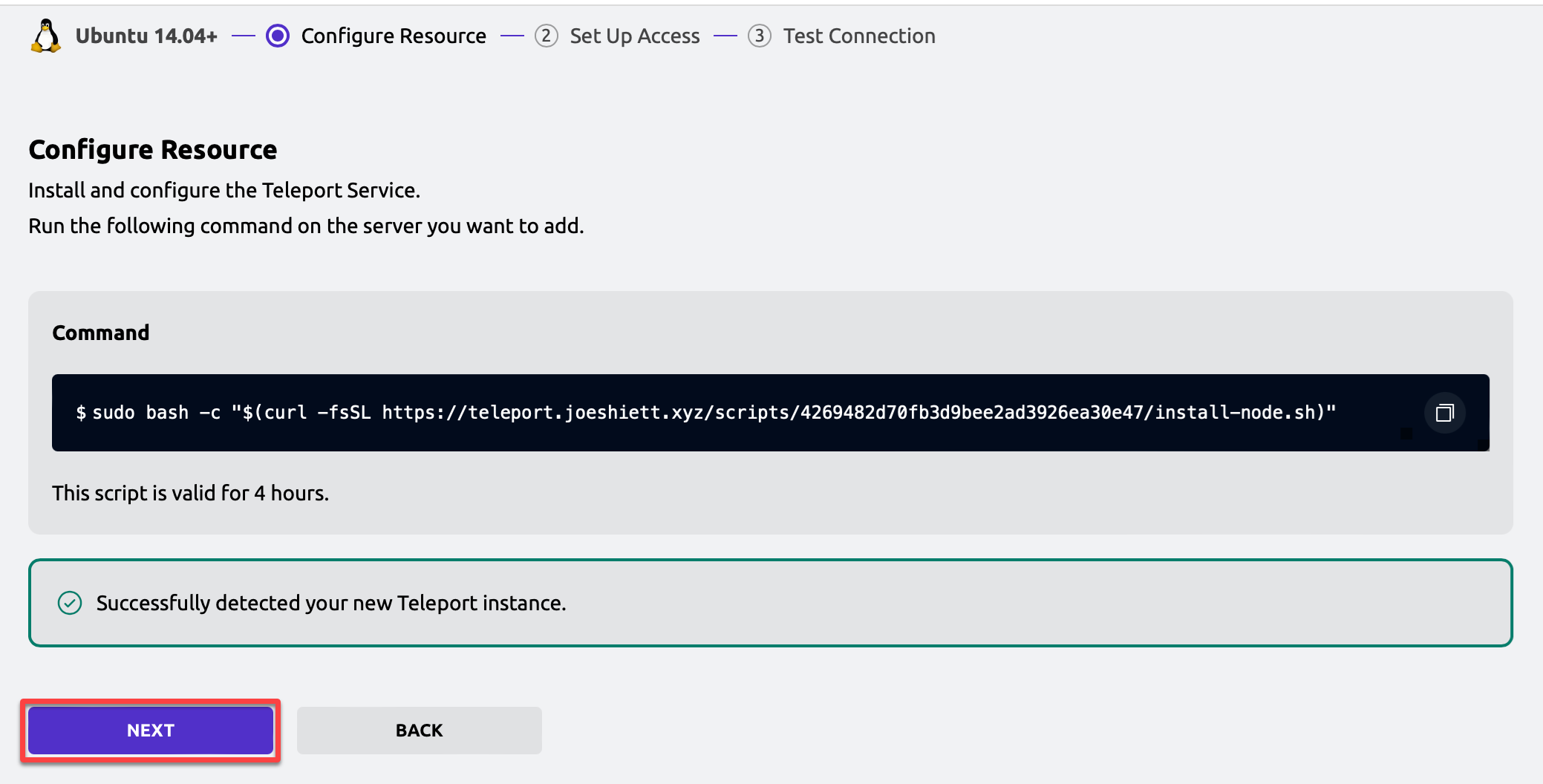

5. Une fois ajouté, cliquez sur SUIVANT et terminez les invites consécutives en cliquant sur SUIVANT et TERMINER.

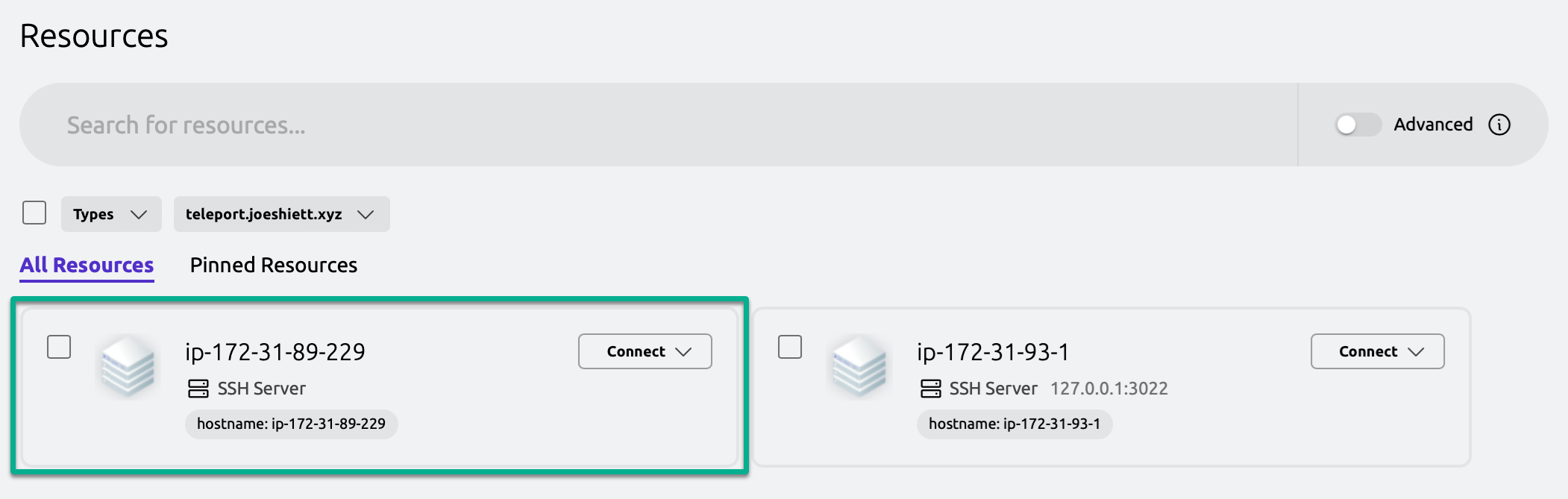

6. Enfin, naviguez jusqu’à votre tableau de bord Teleport, et vous verrez votre nouvelle instance ajoutée, comme illustré ci-dessous.

Conclusion

Voilà, vous avez réussi à installer et configurer Gravitational Teleport, à mettre en place l’interface Web Teleport et à établir les identifiants administrateurs. Tout au long de ce tutoriel, vous avez acquis une précieuse compréhension pour sécuriser et gérer efficacement l’accès aux serveurs!

Maintenant, pourquoi ne pas aller encore plus loin avec cette nouvelle connaissance ? Installez la CLI Teleport (tsh) spécifiquement sur votre machine locale et connectez-vous à votre serveur Teleport via CLI plutôt que via l’interface utilisateur.

Mettez en œuvre la gestion des accès pour davantage de ressources telles que les clusters Kubernetes et bien plus encore!

Source:

https://adamtheautomator.com/gravitational-teleport/