Hoe u de laatste aanmeldingstijd van Active Directory-gebruikers kunt vinden (met behulp van ADUC). Active Directory is een centraal onderdeel van veel op Windows gebaseerde netwerken en fungeert als een database van gebruikers, groepen en computers die systeembeheerders beheren. Een cruciale taak voor systeembeheerders is het identificeren van inactieve gebruikers accounts in Active Directory en deze verwijderen om de beveiliging te verbeteren en rommel in de directory te verminderen. Om dit te bereiken, moeten beheerders de laatste aanmeldingstijd van een gebruiker in de Active Directory vinden.

Er zijn verschillende methoden om dit te bereiken, waaronder de Active Directory Users and Computers-console, LDAP-query’s en PowerShell-opdrachten. In dit onderwerp gaan we dieper in op deze methoden en laten zien hoe systeembeheerders gemakkelijk de laatste aanmeldingstijd van een gebruiker in Active Directory kunnen vinden.

Zullen we doorgaan met het artikel Hoe de laatste aanmeldingstijd van Active Directory-gebruikers te vinden (Met behulp van ADUC).

Hoe de laatste aanmeldingstijd van Active Directory-gebruikers te vinden (Met behulp van ADUC)

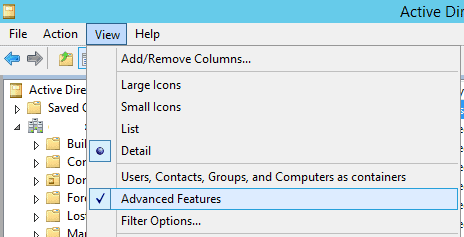

3. Zoek de gebruiker in de AD-boom en open de eigenschappen.

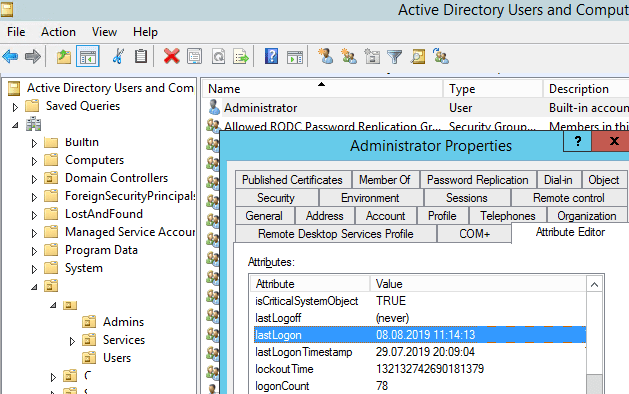

4. Klik op het tabblad Attribute Editor.

5. Zoek in de lijst met kenmerken naar het kenmerk laatste aanmelding, dat de meest recente domein aanmeldings tijd van de gebruiker weergeeft.

Opmerking. Het lastLogon en lastLogonTimestamp kenmerken op de screenshot hierboven zijn vergelijkbaar. Wat onderscheidt ze van elkaar?

Logontijdstempelkenmerken

- Wanneer een gebruiker zich aanmeldt bij een domein, wordt het laatstAangemeld kenmerk gewijzigd. Het wijzigt echter alleen de domeincontroller die de gebruiker heeft geverifieerd die niet is gerepliceerd naar andere domeincontrollers. Daarom moeten we dit kenmerk controleren op elke domeincontroller als er meerdere domeincontrollers zijn verspreid over verschillende Active Directory sites en subnetten. Vervolgens moeten we de verkregen informatie vergelijken. De waarde van dit kenmerk voor een gebruiker op meerdere DC’s kan verschillen of zelfs nul zijn (als de gebruiker een niet-geverifieerde gebruiker is op deze DC);

- Wanneer een gebruiker zich aanmeldt bij een domeincontroller, wordt de lastLogonTimeStamp eigenschap eveneens gewijzigd en wordt deze gerepliceerd naar andere DC’s. Echter, het duurt even voordat deze eigenschap gerepliceerd wordt (we repliceren deze alleen als de huidige waarde veertien (14) dagen ouder is dan de vorige). Hierdoor kan de informatie in deze eigenschap voor een bepaalde DC minder actueel zijn.

Vanaf het Windows Server 2008 AD schemaversie (AD Schema objectVersion = 44), gebruiken we meerdere alternatieve eigenschappen met betrekking tot aanmelden. Deze omvatten:

- msDS-LastFailedInteractiveLogonTime: toont de tijd van de meest recente mislukte aanmeldingspoging.

- msDS-LastSuccessfulInteractiveLogonTime: toont de tijd van de meest recente geslaagde aanmeldingspoging. Het is essentieel om de AD schemaversie te controleren om te bepalen of het updateren van het Active Directory schema noodzakelijk is.

Deze eigenschappen, die we gebruiken om gebruikersinteractieve aanmeldingspogingen bij te houden, worden vaak gedupliceerd tussen domeincontrollers van AD. Ze verzamelen echter niet automatisch informatie over gebruikersvoorkeuren.

Probeer onze Active Directory & Office 365 Rapportage & Controle Tools

Probeer ons uit voor Gratis. 100’s van rapportsjabloon beschikbaar. Maak gemakkelijk uw eigen rapporten aan op AD, Azure AD & Office 355.

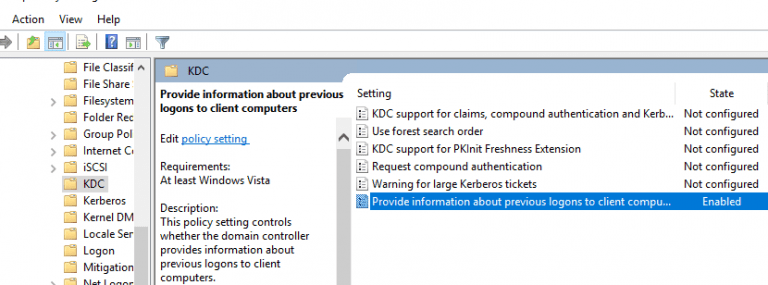

Aanmeldingseigenschappen inschakelen met Groepsbeleid

Om deze functies beschikbaar te maken:

- Schakel de Groepsbeleid Object (GPO) instelling “Bied informatie over eerdere aanmeldingen aan clientcomputers voor domeincontrollers” gelegen op Computerconfiguratie > Beheerdersjablonen > Systeem > KDC.

- Maak een GPO aan met deze parameter.

- Wees de GPO toe aan de container Domain Controllers.

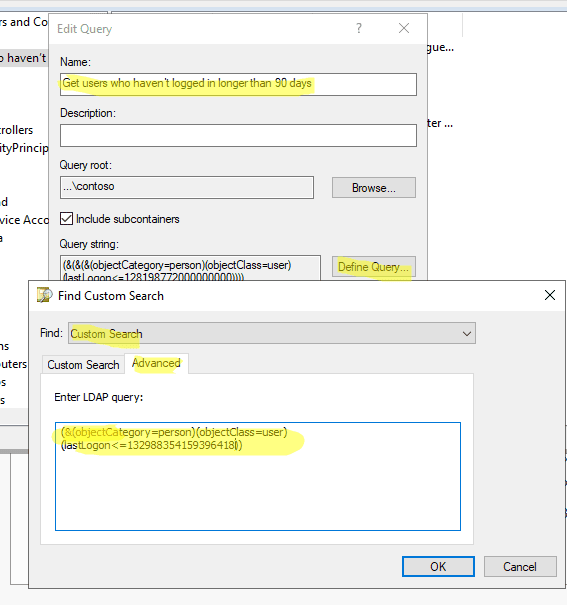

- Converteer de gewenste datum naar het ToFileTime formaat. Als we bijvoorbeeld gebruikers willen vinden die niet ingelogd zijn geweest voor meer dan 90 dagen, gebruiken we een PowerShell-commando om de waarde van de datum te krijgen:

(Get-Date).AddDays(-90).ToFileTime()Deze codefragment biedt een waarde in epoch-tijd zoals 132988354159396418 op basis van de opgegeven datum.

2. Voeg de FileTimeDate waarde in de LDAP-query in:

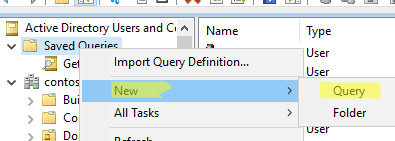

console.log( 'Code is Poetry' );3. Open de AD Users and Computers console, klik met de rechtermuisknop op het Saved Queries knooppunt en klik op New, vervolgens Query.

4. Geef de query een naam en klik op de Define Query knop.

5. Kies Aangepaste zoekopdracht uit de vervolgkeuzelijst en schakel over naar het Advanced tabblad.

6. Plak de LDAP-query in het veld Enter LDAP Query.

7. Sla de query op door op OK te klikken > bevestig vervolgens met nog een OK.

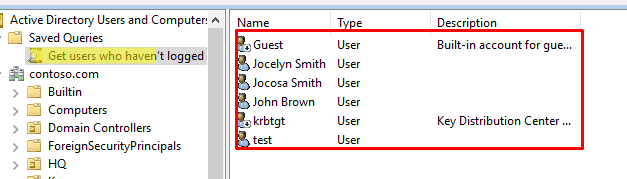

8. Selecteer de query in Saved Queries en druk op F5 om de lijst met objecten te vernieuwen. De ADUC-console toont een platte lijst van gebruikers die voor het laatst hebben ingelogd op het domein meer dan 90 dagen geleden.

9. Verwijder of deactiveer de inactieve domeingebruikersaccounts rechtstreeks vanuit de AD console.

Laatste inlogtijd vinden met CMD

Volgende met het artikel Hoe om de laatste aanmeldingstijd van Active Directory-gebruikers te vinden (met behulp van ADUC) is om te leren hoe u de laatste aanmeldingstijd kunt vinden met behulp van CMS. Met behulp van de net of dsquery tools vanaf de opdrachtregel kunnen we ontdekken wanneer de gebruiker voor het laatst in het domein is aangemeld. Bijvoorbeeld, voer de volgende opdracht uit in een command prompt-terminal (we hebben geen rechten van domeinbeheerder nodig om AD-gebruiker informatie te verkrijgen):

net user administrator /domain | findstr "Last"Als we de laatste aanmelding tijd van een lokale gebruiker willen krijgen, moeten we de /domain parameter verwijderen:

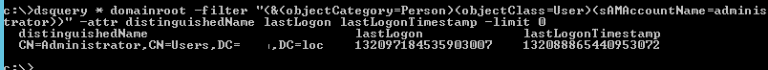

net user User | findstr "Last"We kunnen ook de laatste aanmeldingstijd krijgen met dsquery. Bijvoorbeeld:

dsquery * domainroot -filter "(&(objectCategory=Person)(objectClass=User)(sAMAccountName=admin))" -attr distinguishedName lastLogon lastLogonTimestamp -limit 0Het belangrijkste probleem is dat de kenmerken lastLogonTimestamp en lastLogon in AD in tijdstempelformaat zijn en we ze moeten converteren naar een normaal tijdformaat.

We gebruiken deze opdracht om alle inactieve gebruikers te vinden, bijvoorbeeld voor 10 weken:

dsquery user domainroot -inactive 10Bepaal de laatste inlogtijd met behulp van PowerShell

We gebruiken ook PowerShell om de laatste domein inlog tijd van de gebruiker te verkrijgen. Hiervoor moeten we het PowerShell Active Directory-module en PowerShell opdrachten gebruiken. Open eerst PowerShell en voer de Import-Module cmdlet uit om het Active Directory module te importeren:

Import-Module ActiveDirectoryLees ook Active Directory Gebruikers Aanmeldings- en Afmeldingsrapportage Tool (Geavanceerd Filter)Vind de Inactieve Gebruikers Binnen een Bepaald Aantal Dagen

Get-ADUser -Identity username -Properties LastLogon | Select-Object -Property Name, LastLogonOm accounts te vinden die gedurende een specifiek aantal dagen niet zijn aangemeld, zoals 90 dagen, gebruiken we een PowerShell-commando dat gebruikersaccounts filtert op basis van hun LastLogonTijdstempel-attribuut. Hier is een voorbeeldcommando:

Get-ADUser -Filter {Name -eq "username"} -Properties * |

Select-Object Name, @{N='LastLogon'; E={[DateTime]::FromFileTime($_.LastLogon)}}Dit commando zoekt naar accounts die gedurende 90 dagen of langer inactief zijn en selecteert alleen die gebruikersaccounts. Vervolgens worden de namen van die gebruikersaccounts en hun LastLogonTijdstempel-attribuutwaarde weergegeven, die de laatste keer vertegenwoordigt dat de gebruiker heeft ingelogd op het domein.We passen de TimeSpan-parameter aan om te zoeken naar accounts die gedurende een ander aantal dagen inactief zijn geweest. Als we bijvoorbeeld accounts willen zoeken die gedurende 60 dagen inactief zijn geweest, stellen we TimeSpan in op 60.00:00:00.Merk op dat AD het

Zoek inactieve gebruikers binnen een bepaalde hoeveelheid dagen

Om accounts te vinden die niet hebben ingelogd voor een specifieke hoeveelheid dagen, zoals 90 dagen, gebruiken we een PowerShell-opdracht die gebruikersaccounts filtert op basis van hun LastLogonTimestamp kenmerk. Hier is een voorbeeldopdracht:

Search-ADAccount -AccountInactive -TimeSpan 90.00:00:00 | where {$_.ObjectClass -eq 'user'} | Select-Object Name, LastLogonTimestampDeze opdracht zoekt naar accounts die 90 dagen of langer inactief zijn en selecteert alleen die die gebruikersaccounts zijn. Het toont vervolgens de namen van die gebruikersaccounts en hun LastLogonTimestamp kenmerkwaarde, die de laatste keer aangeeft dat de gebruiker inlogt op het domein.

We passen het TimeSpan parameter aan om te zoeken naar accounts die inactief zijn voor een ander aantal dagen. Als we bijvoorbeeld willen zoeken naar accounts die 60 dagen inactief zijn, zetten we TimeSpan op 60.00:00:00.

Let op dat AD de LastLogonTimestamp kenmerk bijwerkt nadat een gebruiker inlogt of uitlogt van het systeem, dus de waarde kan gedeeltelijk accuraat zijn. Bovendien wordt dit kenmerk standaard slechts elke 9-14 dagen gerepliceerd onder domeincontrollers, dus we kunnen alleen actuele informatie krijgen voor sommige gebruikersaccounts.

Exporteren naar CSV-bestand

Om de lijst met inactieve gebruikersaccounts te exporteren naar een CSV bestand, wijzigen we de eerder verstrekte PowerShell-opdracht om de Export-CSV cmdlet op te nemen. Hier is een voorbeeldopdracht:

Search-ADAccount -AccountInactive -TimeSpan 90.00:00:00 |

where {$_.ObjectClass -eq 'user'} |

Select-Object Name, LastLogonTimestamp |

Export-CSV C:\InactiveUsers.csv -NoTypeInformationDeze opdracht zoekt naar accounts die 90 dagen of langer inactief zijn en selecteert alleen degenen die gebruikersaccounts zijn. Vervolgens bepaalt het de Naam en LastLogonTimestamp eigenschappen van die gebruikersaccounts en exporteert ze naar een CSV-bestand gelegen op “C:\InactiveUsers.csv”.

De parameter “-NoTypeInformation” geeft aan dat het CSV-bestand geen .NET-typegegevens voor elk object moet bevatten, waardoor het bestand gemakkelijker te lezen is. Na het uitvoeren van deze opdracht openen we het CSV-bestand met Excel of een andere spreadsheettoepassing om de lijst met inactieve gebruikers en hun laatste aanmeldingstijdstippen te bekijken.

Bedankt voor het lezen van het artikel Hoe de laatste aanmeldingstijd van Active Directory-gebruikers te vinden (met behulp van ADUC). We zullen het nu afronden.

Hoe de laatste aanmeldingstijd van Active Directory-gebruikers te vinden (met behulp van ADUC) Conclusie

Conclusief, het vinden van de laatste aanmeldingstijd van een gebruiker in Active Directory is een essentiële taak voor systeembeheerders, aangezien het hen in staat stelt om inactieve gebruikersaccounts te identificeren die kunnen worden uitgeschakeld of verwijderd om de beveiliging te verbeteren en het uitzicht in de directory te verminderen. We bereiken dit met behulp van verschillende methoden, waaronder de Active Directory Users and Computers console, LDAP-query’s en PowerShell opdrachten.

Met de juiste tools en technieken kunnen systeembeheerders snel en gemakkelijk de laatste aanmeldingstijd van een gebruiker in Active Directory vinden en passende acties ondernemen om hun directory effectief te beheren.

Source:

https://infrasos.com/how-to-find-active-directory-users-last-logon-time-using-aduc/