現在、市場には多くのペネトレーションテストツールがあり、Kali Linuxが先頭を走っています。 Kali Linuxは、高度なセキュリティテストに適した、DebianベースのLinuxディストリビューションです。このプラットフォームには、セキュリティ評価に適した様々なツールやユーティリティが含まれています。理想的には、Kali Linuxには、ペネトレーションテスト、リバースエンジニアリング、コンピュータフォレンジックなどに向けた600以上のツールがあります。さらに、オープンソースであり、利用可能なパッケージを再構築または調整したいすべての開発者向けにコードが利用可能です。

25おすすめのKali Linuxペネトレーションテスティングツールから始めましょう。それでは、続きをお読みください!

25おすすめのKali Linuxペネトレーションテスティングツール

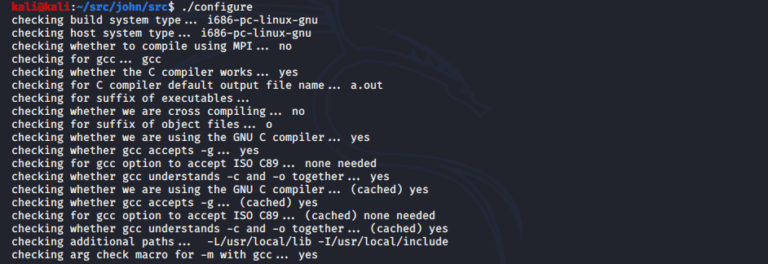

1. John the Ripper

このリストのトップ25おすすめのKali Linuxペネトレーションテスティングツールの1つ目はJohn the Ripperです。それは、パスワードクラッカーとして使用される機能豊富なペネトレーションテスティングツールです。無料でオープンソースのツールで、パスワードを解読し、システム全体のセキュリティを監査するために使用されます。要するに、このツールは多数のパスワードクラッキングモードを組み合わせています。また、個々のペネトレーションテスティングのニーズに合わせてカスタマイズすることもできます。

このツールには、生のパスワードとハッシュ化されたパスワードの両方があります。パスワードを解読するには、John the Ripperはハッシュ化された形式ですべての潜在的なパスワードを識別します。次に、ハッシュ化されたパスワードを元のハッシュ化されたパスワードと一致させて適切なマッチを見つけます。一致が見つかった場合、このツールは生の形式で解読されたパスワードを表示します。

John the Ripperの利点

- 複数のパスワードタイプを解読するのに最適です。

- 20以上の異なる言語を提供しています。

- 事前に構築され、証明済みのパッケージがあります。

- マルチスレッディングを自動的に検出します。

- WindowsとUNIXの使用に最適です。

John the Ripperの欠点

- 設定にかなりの時間がかかります。

- 新しい、高度なハッシュをクラックするために変更が必要です。SHA 256 および SHA 512など。

- コマンドラインの深い理解が必要です。

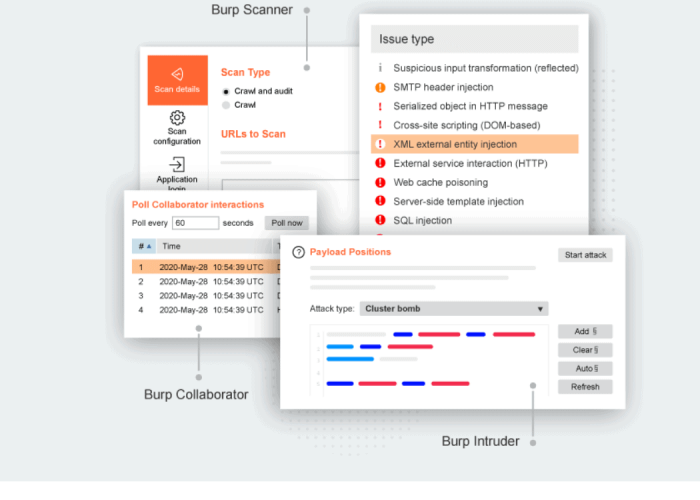

2. Burp Suite

画像ソース: Portswigger.net

Burp Suiteは、ウェブアプリケーションの透過性テストユーティリティのセットです。さらに、さまざまなツールが協力して脆弱性を検出して利用するために協力する統合プラットフォームです。これらのツールは、マッピングから分析段階まで、互いにシームレスに機能します。

Burpは完全な制御を提供し、手動や自動テストプロセスを組み合わせることができます。この組み合わせにより、より迅速で効果的な浸透テストが可能になります。

Burp Suiteツールは高度なセキュリティスキャンを実行します。Burp ProxyツールはHTTPおよびHTTPsトラフィックを傍受し、スパイダーは対象のウェブアプリケーションやウェブサイトをマッピングします。Intruderツールは異なる攻撃を実行し、セキュリティの脆弱性をすべて見つけるのに役立ちます。さらに、ウェブアプリケーションの弱点を検出するために同期して動作するさまざまな他のツールもあります。

Burp Suiteには3つのプランがあります:

- フリーのコミュニティエディション

- プロフェッショナルエディション

- エンタープライズエディション

コミュニティプランはオープンソースで無料ですが、プロフェッショナルおよびエンタープライズエディションはプレミアムです。

Burp Suiteの利点

- その機能を理解するのに役立つ包括的なドキュメント。

- 脆弱性テストツールの幅広いセレクション。

- 手動および自動化された浸透テストを提供。

- ウェブサイトやウェブアプリケーションに対する迅速な攻撃を実行し、脆弱性を検出します。

- ウェブアプリケーションをクロールし、すべてのページを迅速にマッピングします。

- 直感的なユーザーインターフェイス。

Burp Suiteの欠点

- Windows対応が不十分です。

- プレミアムバージョンは比較的高価です。

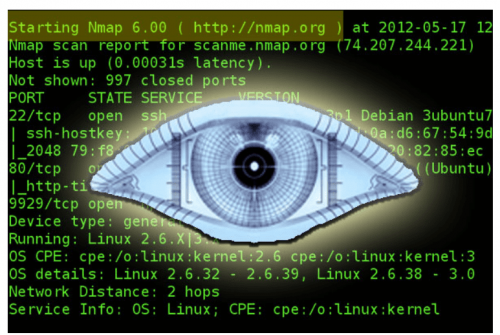

3. Nmap

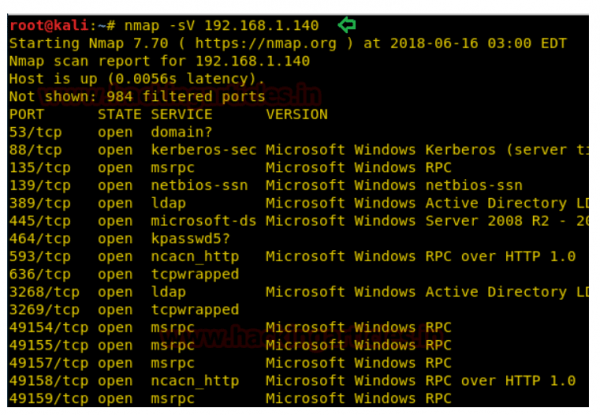

画像ソース: Knoldus.com

NmapはWindows、Mac OS X、Linuxを含むすべての主要なオペレーティングシステムで実行されます。実行可能なコマンドラインだけでなく、Nmapは実行可能なGUI、デバッグツール、および結果ビューアを持っています。また、応答分析とパケット生成ツールを持っています。

Nmapの利点

- A powerful tool for scanning hundreds of thousands of devices.

- チュートリアル、ホワイトペーパー、最新のページを含む包括的なドキュメント。

- 従来のコマンドラインとGUIの両方のバージョンから選択できます。

- 数十の高度なセキュリティ評価技術をサポートしています。

- 無料ダウンロードと完全なソースコード。

Nmapの欠点

- 急な学習曲線。

- Windowsでの機能が限られています。

- スキャンに長い時間がかかります。

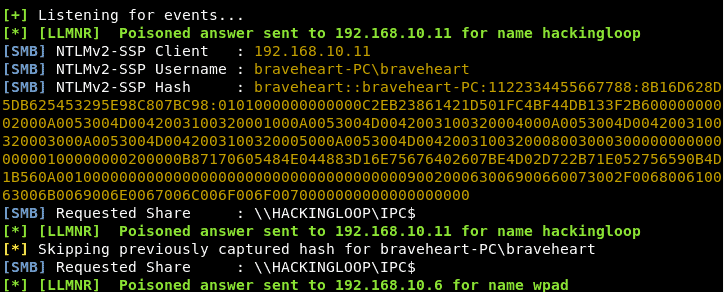

4. Responder

Responderは、企業のITインフラストラクチャをテストするためのKali Linuxに組み込まれたツールです。それはNet BIOS Name Service (NBT-NS)とLink-Local Multicast Name Resolution (LLMNR)をサポートしています。NBT-NSは、Windows上でNetBIOS名をIPアドレスに変換するために使用されるプロトコルです。一方、LLMNRは、IPv4とIPv6のホストをサポートし、すべてのDNSクラス、フォーマット、タイプをサポートするDNSパケット形式ベースのプロトコルです。

このツールは、ITインフラストラクチャをスキャンして、毒された名前サービスIDを検出し、毒されたサービスIDから資格情報とハッシュ値を収集します。Responderを使用することで、NBT-NSとLLMNRを使用して特定のNetBIOSクエリに応答することができます。

Responderの利点

- 特定のDNSエントリでローカルホストを確認できます。

- ネットワークを選択すると自動的にDNSクエリが行われます。

- LLMNR/NBT-NSを使用してネットワークにメッセージを送信します。

- 問題のトラブルシューティングを簡単に行えます。

Responderの欠点

- 急な学習曲線。

- インストールと使用が難しい。

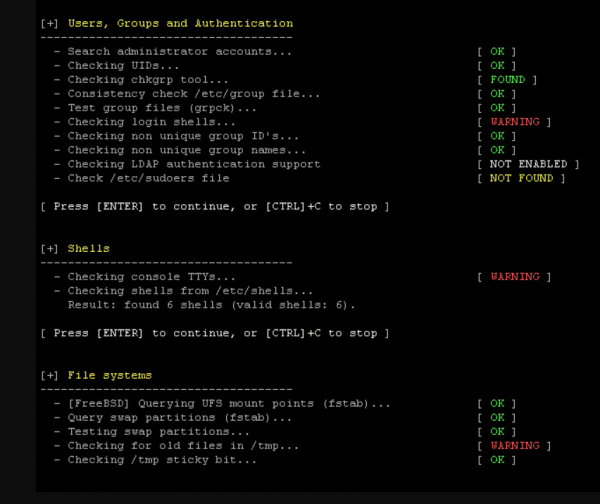

5. Lynis

Redis、MySQL、PostgreSQL、およびOracleなどの一般的なデータベースの関連プロセスの構成ファイルをスキャンします。より理解しやすいようにカラーコーディングがあります。セキュリティポストを強化するためのハードニング機能。

Lynisの欠点

- 1日あたりシステムごとに最大2回の監査に制限されています。

より多くの機能を実装すると、インターフェースが使いにくくなります。 6. Metasploit Metasploit は、その豊富な機能と機能のおかげで、最も人気のある侵入テストツールの1つです。このツールは、倫理的なハッカーや人間のペンテスターがITインフラ上のすべての可能な攻撃システムを悪用するために便利です。 Metasploitには、インフラ上で実際の悪意のある攻撃をシミュレートするために使用できる大規模な攻撃のデータベースがあります。さらに、それを使用して、セキュリティチームに実際の攻撃を識別して見つける方法を訓練することができます。 - わかりやすい監査レポートを提供します。

- Redis、MySQL、PostgreSQL、Oracleなどの一般的なデータベースで、関連プロセスの設定ファイルをスキャンします。

- 理解しやすくするためのカラーコーディングがあります。

- セキュリティのポジションを向上させるためのハードニング機能。セキュリティ

- 規制遵守を達成するためのサポートを目的として設計されています。

Lynisの短所

- 1日あたりの監査は最大2回までに限定されています。

- より多くの機能を実装すると、インターフェイスが使いにくくなります。

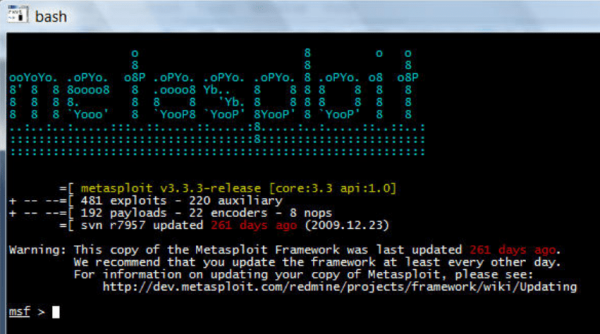

6. Metasploit

Metasploitは、豊富な機能と機能により、最も人気のある浸透テストツールの一つです。このツールは、ITインフラストラクチャ上のすべての可能な攻撃システムを悪用しようとする倫理的なハッカーや人間のペンテスターにとって便利です。Metasploitには、インフラストラクチャ上の実際の悪意のある攻撃をシミュレートするために使用できる膨大な攻撃データベースがあります。また、セキュリティチームに実際の攻撃を特定し、特定する方法を訓練するために使用することもできます。

さらに、Metasploitはシステム内の脅威を探します。脆弱性が検出されると、それらを文書化して、その情報を弱点に対処し、適切なソリューションを開発するために使用できます。このKali Linuxの浸透テストツールには、Java、Python、PHP、Cisco、Androidなど、25以上のプラットフォームで整理された1,600以上の攻撃方法が含まれています。

Metasploitの利点

- 幅広いシステムやデータベースの脆弱性をテストします。

- 他の浸透テストツールとシームレスに統合されています。たとえば、Nmapなどです。

- 日々拡大する膨大な攻撃方法データベースを活用できます。

- 直感的なユーザーインターフェースと情報管理。

- 大規模な開発者グループが貢献するコミュニティ主導のツール。

- 手動プロセスの自動化により、スキャンの完了にかかる時間が短縮されます。

Metasploitの欠点

- Ruby以外の言語で書かれたペイロードはサポートされていません。

- 他のシステムに比べてWindowsでのパフォーマンスが弱いです。

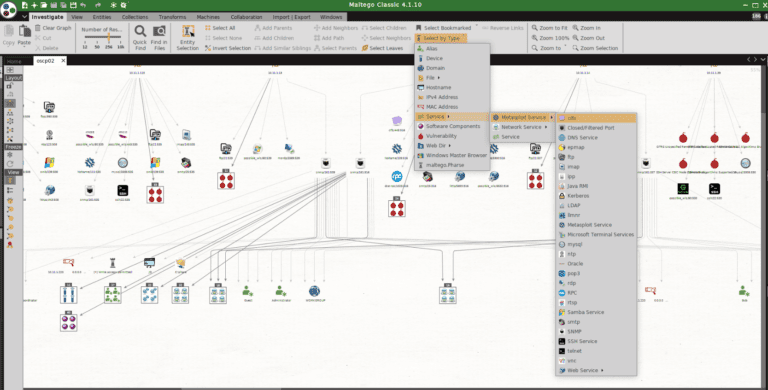

7. Maltego

画像ソース:Github.com

Maltegoの利点

- セキュリティに関連するすべてのタスクの情報収集に時間を節約します。

- 発見が困難な隠された情報にアクセスできます。

- ネットワーク内のさまざまなアイテムの相互接続を視覚的に示します。

- 関係を簡単にチェックできる直感的なGUI。

- Linux、Mac OS、Windowsで動作します。

Maltegoの欠点

- 新規ユーザーにとって圧倒的である可能性があります。

- エンティティのインポートは複雑です。

- それは、それを使用するのを難しくする多くの複雑な機能を持っています。

また読む アクティブディレクトリ直接報告を適用する

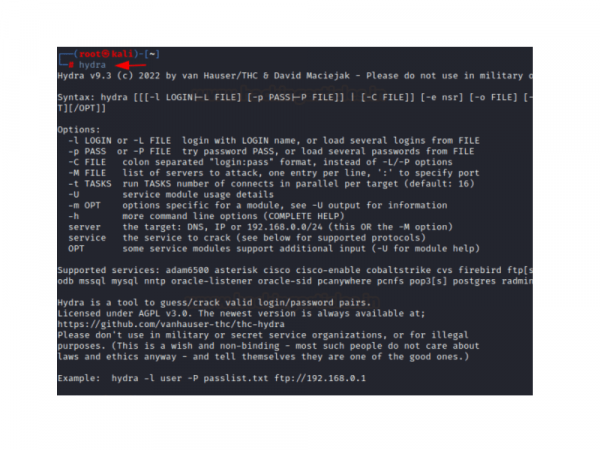

8. ヒュドラ

ヒュドラは、Kali Linuxログインおよびパスワードクラッカーです。このツールは、システムに対するブルートフォース攻撃を実行するために複数のプロトコルを活用します。ヒュドラログインクラッカーは並列化され、非常に多機能で、簡単に統合できます。ヒュドラはLinuxにインストールされており、GUIバージョンとコマンドラインバージョンの両方があります。ただし、他のディストリビューションにもインストールできます。

ハイドラには、誤って中断されたブルートフォース攻撃を再開するオプションがあります。一般的に、ハイドラは攻撃者がシステムを悪用するための幅広いオプションを提供します。適切なアプローチでこのツールを使用すれば、このツールを使用して堅牢でセキュリティが強化されたシステムを作成することができます。

ハイドラの利点

- ブルートフォースオプションの幅広い範囲。

- 使いやすいプロトコルの幅広い種類。

- WebアプリケーションのHTTP POSTフォーム攻撃を実行します。

- ドラフルのユーザー名とパスワードの強度をテストするために使用します。

ハイドラの欠点

- オープンソースコミュニティ版には限られたオプションがあります。

- ユーザー名とパスワードの組み合わせを推測するには多くの時間がかかります。

9. Aircrack-Ng

Aircrack-NgはWi-Fiセキュリティのための浸透テストツールのスイートです。これらのツールは、あなたのWifiがどれだけ安全で、安全なパスワードを持っているかをチェックします。Aircrack-ngは4つの主な領域に焦点を当てています:

Wifiカードとドライバーの機能をチェックし、インジェクションやキャプチャの可能性があるかどうかを確認します。特定のネットワークのデータパケットをキャプチャするためのさまざまなツールがパッケージに含まれています。このツールには高度なクラッキング機能もあります。基本的に、512ビット、256ビット、104ビット、または40ビットのWEPキーを回復できる802.11a/b/gクラッキングプログラムです。

Aircrack-ngスイートには、シームレスなWifi監査を可能にするさまざまなツールが含まれています:

- Aircrack-ng – WEPキーをPTW攻撃を使用して解読するためのもの、WPA/WPA2-PSK攻撃など

- Airodump-ng –すべての無線ネットワークと無線チャネル間の周波数ホップを監視するパケットスニッフィングツール

- Airmon-ng –無線インターフェイスの監視モードを有効にするためのもの

- Aireplay-ng –パケットインジェクション攻撃のためのもの

- Airdecap-ng – WEP/WPA/WPA2キャプチャファイルを解読するためのもの

これらのツールのコレクションは、シームレスなWi-Fiテストを提供するために同期して動作します。

Aircrack-ngの利点

- 解読するための最適なKali Linux浸透テストツールWEP暗号化

- それは急な学習曲線を持っていません。

- コマンドラインが理解しやすい。

- Linux、UNIX、macOS用に複数のバージョンがあります。

Aircrack-ngの短所

- GUIがありません。

- 初期のインストールプロセスは圧倒的です。

10. Impacket Scripts

トップ25の最高のKali Linux浸透テストツールのナンバー10はImpacket Scriptsです。次の浸透テストツールは、ネットワークテスティングのためのpythonクラスを含んでいます。このプールは、ネットワークプロトコルを構築するために役立ち、リモートサービス実行を実行するための複数のツールが付属しています。それは深いプロトコル階層を持つオブジェクト指向のAPIを提供します。さらに、ライブラリはKerberos、リモート実行、サーバーツール/MiTM攻撃、SMB/MSRPC、MSSQL / TDSなどのツールを含んでいます。

このライブラリは、開発者とセキュリティテスターが迅速にネットワークパケットを設計およびデコードできるようにします。この場合、開発者はプロトコルを実装するためにフレームワークを活用します。結局のところ、Impacket Scriptsは高レベルのプロトコル(SMBとNMB)だけでなく、低レベルのプロトコル(TCP、UDP、IP)もサポートしています。

インパケットスクリプトの利点

- 簡単にインストールできます。

- ネットワークテスティングを容易にするための多くのプロトコルが利用可能です。

- 包括的なテスティングガイドを提供します。

- ネットワークテスティングを実行するための多岐にわたるオプションをテスターに提供します。

インパケットスクリプトの欠点

- WindowsよりもLinuxでの性能が劣ります。

- 使用するためにはPythonの知識が必要です。

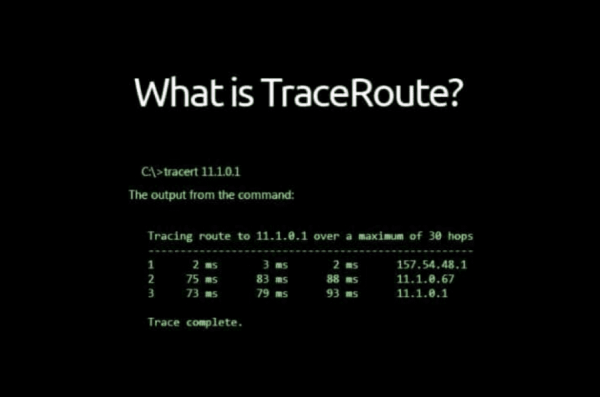

11. トレースルート

トレースルートを使用すると、パケットが通過するIPアドレスのノードを見つけることができます。このプロセスはトレースと呼ばれ、コンピュータネットワーク内の問題を特定するのに役立ちます。トレースルートには、セキュアなネットワークやファイアウォールをバイパスするための追加のネットワークトレース方法が付属しています。

トレースルートの利点

- 高度なネットワークトレース機能。

- インターネット接続のテストに最適。

- 各経路の障害箇所を特定。

- ネットワークホップをスムーズにマッピングし、往復時間(RTT)を提供

トレースルートの欠点

- 履歴データが表示されないため、パターンの特定が困難です。

- ファイアウォールがICMPリクエストをブロックすると、不完全なデータが表示されることがあります。

12. WPscan

WPscanの利点

- データベースダンプを公開できることを検出します。

- メディアファイルの列挙に適しています

- robots.txtやreadmeなどの機密ファイルを検出します。

- テーマとプラグインをマッピングし、それらの潜在的な脆弱性を検出します。

- エラーログファイルを確認します。

- ユーザー名とパスワードのブルートフォースを実行できます。

WPScanの欠点

- GUIがありません。

- Kali Linux以外で使用すると、使いにくいことがあります。

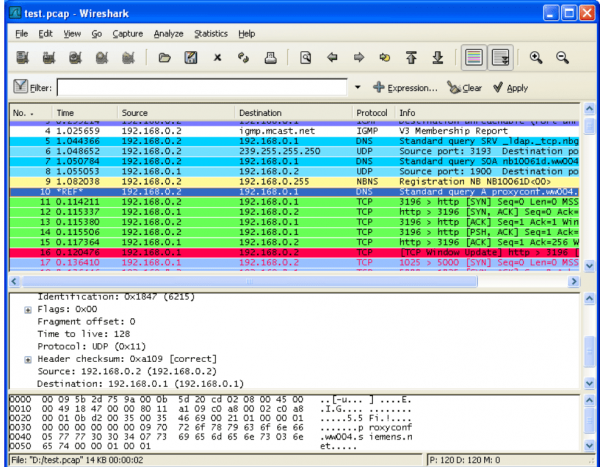

PostScript、XML、CSV、およびプレーンテキスト形式へのエクスポート。パケットの簡単な識別のためのカラーコーディングを備えています。

Wiresharkのデメリット

暗号化されたトラフィックの読み取りに難しさがあります。ユーザーインターフェース/ユーザーエクスペリエンスの品質が低いです。14. SQLmap

そのパケットスニッフィングとネットワーク分析機能により、リアルタイム脆弱性評価に価値があります。接続レベル情報を詳細に調査し、データパケットをキャプチャして特性を特定します。また、イーサネット、ATM、USB、ブルートゥース、IEEE 802.11などからライブデータを読み取ります。ネットワーク内の弱点を特定するために、出力情報を活用できます。Wiresharkの他の機能には、ネットワークプロトコルの開発、ソフトウェア開発、トラブルシューティングが含まれます。

Wiresharkの利点

- 粒度の細かいネットワークトラフィック分析を提供します。

- 強力なTSharkコマンドラインユーティリティ。

- パケットのフィルタリング、ソート、グループ化を可能にします。

- ディープパケットインスペクションに適しています。

- PostScript、XML、CSV、プレーンテキスト形式にエクスポートします。

- パケットの特定のためにカラーコーディングがあります。

Wiresharkの欠点

- 孤立した問題領域の弱点を悪用できません。

- 暗号化されたトラフィックを読み取ることが困難です。

- UI/UXの経験が悪いです。

14. SQLmap

SqlmapSQLインジェクションの脆弱性を自動的に検出し、悪用するためのオープンソースの浸透テストツールです。このツールは強力な検出エンジンと、シームレスな浸透テストのためのさまざまなツールを備えています。SQLベースのデータベースからデータを取得し、ファイルシステムにアクセスし、帯域外接続を介してOS上でコマンドを実行できます。

Pythonをベースにしており、Sqlmapは特にUbuntuのようなLinuxシステムでスムーズに動作します。ウェブアプリケーションのSQLインジェクション脆弱性を検出するのに適しています。ターゲットホストで問題を検出し、パスワードハッシュ、セッション取得など、複数のバックエンド管理オプションを提供します。SqlmapはSQLインジェクション技法を持っています。エラーベース、タイムベースのブラインド、ブール値ベースのブラインド、帯域外、スタッククエリ、UNIONクエリベースなどです。

Sqlmapは、MySQL、Oracle、Microsoft SQL Server、PostgreSQLなど、すべての人気のあるSQLデータベースで動作します。さらに、攻撃者と防御者の両方に対して複数の使用ケースがあります。データベースに対するシミュレーション攻撃を実行するために使用できます。それは、任意のSQLコマンドを実行できるようにするデータベースへのSQLシェルを提供します。また、辞書攻撃を使用してユーザーパスワードを解読することもできます。一方で、弱いパスワードや、潜在的な注入穴を確立するために、サーバーやWebアプリケーションをテストするために使用することもできます。

Sqlmapの利点

- パスワードハッシュ形式の自動認識。

- オンラインパスワードクラッキング。

- データベースにファイルをアップロードまたはダウンロードできます。

- データベーススキーマを自動的に決定します。

- データベースファイルのダンプをサポートしています。

Sqlmapの欠点

- 偽陽性が頻繁に発生します。

- ユーザーが脆弱性を手動で確認する必要があります。

- GUIがありません。

15. 運命

Kismetは、ネットワークターゲットの理解を深めることができます。また、シームレスな無線LANの検出も提供しています。また、サービスセット識別子(SSID)、設定されている暗号化、および無線アクセスポイントを特定するのに役立ちます。提供された情報を活用し、浸透テスターは他のツールを組み合わせてシステムネットワークにアクセスすることができます。

さらに、Kismetにはネットワークの強度、使用状況、WAP構成の傾向を評価するために使用できる組み込みのレポートツールがあります。さらに、Kismetを使ってパケットを注入することもできます。それは、正当なパケットトラフィックを収集し、追加のトラフィックを挿入することを可能にします。あるいは、貴重なデータを含むパケットを傍受します。最後に、Kismetを使ってWEPパスワードを破ることができます。信号強度、SSID、WAP、暗号化の種類、接続されているデバイスなどの入手した情報を使って、WEPパスワードを破る試みを行うことができます。

Kismetの利点

- 無線ネットワークの識別に最適なツール。

- 無線ネットワークの設定ミスを特定するのに役立ちます。

- 複数のパケットを同時に検出できます。

- 無線周波数モニタリングを実行します。

- 痕跡を残さずにパケットをキャプチャするため、エシカルハッキングに最適です。

Kismetの欠点

- 完全な浸透テストには他のツールが必要です。

- ネットワークの検索は時間がかかります。

16. Nikto

Niktoは、Apache、Nginx、Lightspeedなどのウェブサーバーに対して包括的なセキュリティスキャンを実行するオープンソースのウェブサーバースキャナーです。古いサーバーソフトウェアや危険なファイルやプログラムに対してチェックを行います。また、Niktoを使用して、攻撃につながる可能性のある設定エラーをチェックすることもできます。Niktoを使用することで、さらに深く活用できるウェブサイトやウェブサーバーの情報を発見できます。

Niktoは、6700以上の危険なプログラムやファイル、1200以上のサーバーの古いバージョンに対してチェックを行います。また、270以上のサーバーの既知の問題に対してもチェックを行います。オープンソースであるだけでなく、その機能を拡張するプラグインもあります。Niktoは、クロスサイトスクリプティング(XSS)やSQLインジェクションなどの一般的な脆弱性を発見するのにも役立ちます。

Niktoの利点

- ウェブサーバーの設定エラーをテストできます。

- 侵入検知システム(IDS)の有効性を確立するのに役立ちます。

- 完全なHTTPプロキシサポートがあります。

- レポートのカスタマイズに使用できるテンプレートがあります。

Niktoの欠点

- 多数の誤検知を生成します。

- チェックの検証には人間の介入が必要です。

- 実行時間が長い。

17. スキップフィッシュ

スキップフィッシュは、Webアプリケーションの自動化された浸透テストツールです。トップ25の最高のKali Linux浸透テストツールの別の代替案です。それは、アプリケーションに基づいて辞書ファイルをクロールおよびプローブし、サイトマップを作成する強力なセキュリティツールです。サイトマップを使用して、さまざまなセキュリティチェックを実行できます。スキップフィッシュは、Webアプリケーションのセキュリティ問題を管理するために役立つレポートを生成します。理想的には、それはすべてのWebアプリケーションの脆弱性評価の基本的な基盤です。

スキップフィッシュは、SQLインジェクション、コマンドインジェクション、ディレクトリリストなどの一般的な問題を特定するのに効率的です。その強力なエンジンのおかげで、他のツールでは対処が難しいセキュリティチェックを実行します。また、LAN/MANベースのネットワークで1秒あたり2000件以上のリクエストを処理するのに十分な速さです。

スキップフィッシュは、認証が必要なウェブサイトにも役立ちます。まず、基本レベルの認証が必要なサイトのHTTP認証をサポートしています。ウェブアプリケーションレベルで認証が必要なサイトの場合、認証クッキーをキャプチャしてスキップフィッシュに提供することができます。

スキップフィッシュの利点

- セキュリティ問題を発見するためのRatproxyスタイルのロジックがあります。

- 脆弱性のあるWordPressやJoomlaなどのコンテンツ管理システム(CMS)をスキャンできます。

- CPUやメモリの使用率が低くても数千件のリクエストを処理します。

- ペネトレーションテストに役立つ15以上のモジュールをサポートしています。

- 列挙の追跡に適しています。

- 使いやすく、高い適応性があります。

- 最先端のセキュリティアセスメントと洗練されたチェックを提供します。

スキップフィッシュの欠点

- バナー型チェックのための既知の脆弱性の広範なデータベースがありません。

- すべてのタイプのウェブアプリケーションで動作するとは限りません。

18. ネッサス

ネッサスは、包括的な脆弱性評価および浸透テストツールです。コンピュータシステム上でスキャンを実行し、脆弱性を発見した後に通知します。これは、ハッカーが利用できる脆弱性です。このツールは、システム上で1200以上のチェックを実行して弱点を特定します。脆弱性が見つかったら、すぐにパッチを当てて、堅牢なセキュリティソリューションを作成できます。脆弱性のチェックだけでなく、ネッサスはそれらを軽減するための便利な方法を提案します。

ネッサスは、ユーザーが本当の脆弱性を見逃さないように、各チェックを検証する堅牢な浸透テストツールです。また、拡張性があり、ユーザーはシステム固有のチェックを書くために自分の好みのスクリプト言語を使用できます。

ネッサスに加えて、それは最も大きな更新された構成と脆弱性チェックのライブラリの1つを持っています。これにより、最適な速度、精度、およびパフォーマンスが保証されます。ウェブアプリケーションに加えて、このツールをクラウド仮想化プラットフォーム、データベース、オペレーティングシステム、およびネットワークデバイスをテストするために使用できます。また、PCI DSSなどの規制要件を満たすために設計されています。

ネッサスの利点

- ローカルおよびリモートのセキュリティ脆弱性を検出します。

- セキュリティパッチとアップデートの自動検出。

- 脆弱性を明らかにするためにシミュレートされた攻撃を実行します。

- アプリケーションスキャンと設定監査によりコンプライアンス要件を満たします。

ネッサスの欠点

- SIEMプラットフォーム(Metasploitなど)との統合が限られています。

- 大規模なテスト時のパフォーマンスが低下します。

- 無料版での機能が限定されています。

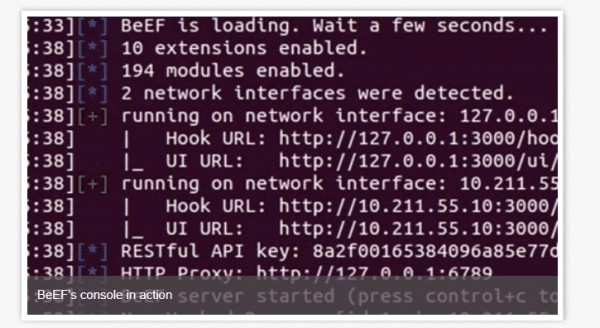

19. BeEF

ブラウザエクスプロイトフレームワーク(BeEF)は、Webブラウザをスキャンするための浸透テストツールです。ユーザーは、クライアントサイドの攻撃ベクトルを実行することで、ターゲットWebブラウザの実際のセキュリティ体制を評価できます。基本的には、ネットワーク環境を超えた潜在的に脆弱な表面を調べます。

BeEFは、他の類似ツールとは異なる独自のアプローチでペンテスティングを行います。ネットワークインターフェイスを攻撃するのではなく、1つ以上のブラウザに埋め込み、それを攻撃の焦点として使用します。ブラウザに埋め込まれた状態で、脆弱性をテストし、エクスプロイトモジュールを実行し、ペイロードを注入することができます。

BeEFの利点

- 効率性を提供する強力でシンプルなAPIがあります。

- 互換性とカスタマイズ性を高める複数のコマンドラインオプションをサポートしています。

- 簡単に設定して使用できます。

- Metasploitとシームレスに統合されます。

- イントラネットサービスの攻撃に最適です。

BeEFの欠点

- プロフェッショナルなペンテスティング知識が必要です。

- エクスプロイタフレームワークが機能するためには、各ブラウザでJavaScriptが有効になっている必要があります。

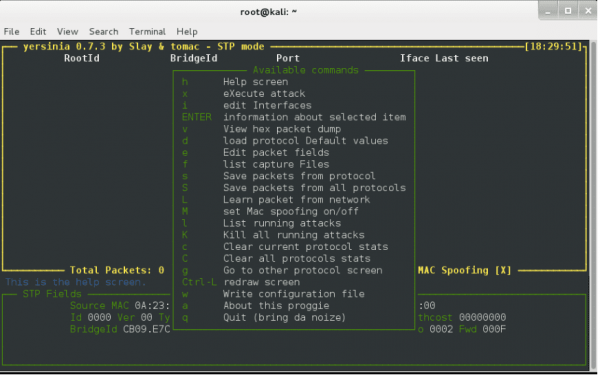

20. Yersinia

イェルシニアは、ネットワークプロトコルの脆弱性を悪用するためのオープンソースの浸透テストツールです。このツールは、異なるプロトコル上で複数のタイプの攻撃を実行できます。C言語で書かれたイェルシニアは、ncurses、libnet、libpcapライブラリを使用してパケットの構築と注入を行います。その主要なプロトコルには、VLANトランキングプロトコル(VTP)、ダイナミックトランキングプロトコル(DTP)、IEEE 802.1X、ダイナミックホスト構成プロトコル(DHCP)、スパニングツリープロトコル(STP)などが含まれます。

イェルシニアには3つの主要モデル、ncurses、ネットワーククライアント、コマンドラインがあります。攻撃者がそれらを発見する前にネットワークの脆弱性を悪用するために、これらの3つのモデルのいずれかを使用できます。

イェルシニアの利点

- シェルスクリプトとの統合が親切です。

- イェルシニアを異なるネットワークセグメントに設定して、より簡単なネットワーク評価を行うことができます。

- Ncurses GUIは堅牢で視覚的です。

- 設定ファイルで好みをカスタマイズできます。

イェルシニアの欠点

- Windowsでスムーズに動作しない。

- ドキュメントが限られています。

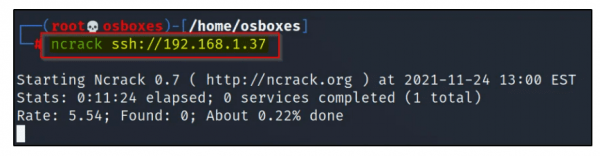

21. Ncrack

Ncrackは、ホストなどのデバイスのセキュリティ態勢を評価するために企業が利用できるKali Linuxのネットワーク浸透テストツールです。このツールは、IMAP、POP3、HTTP、SSH、FTP、RDPを含む複数のプロトコルをサポートし、パスワードのブルートフォース攻撃やSSHパスワードクラッキングに使用できます。Kali Linux上で利用可能なだけでなく、WindowsおよびMac OS Xインストーラーも提供されています

Ncrackは、Nmapと類似したモジュール化された設計アプローチとコマンドライン構文を持ち、動的なネットワークフィードバックに適応できるエンジンを備えています。アーキテクチャ設計により、迅速で大規模なネットワーク監査が可能です

Ncrackの利点

- NcrackとNmapの間でシームレスな相互運用性があります。

- 変化するネットワークフィードバックに適応します。

- 中断された攻撃を再開できます。

- 同時に多数のホストを監査できます。

Ncrackの欠点

- 遅いパスワードクラッキングプロセス。

- 急峻な学習曲線。

- グラフィカルインターフェイスなし。

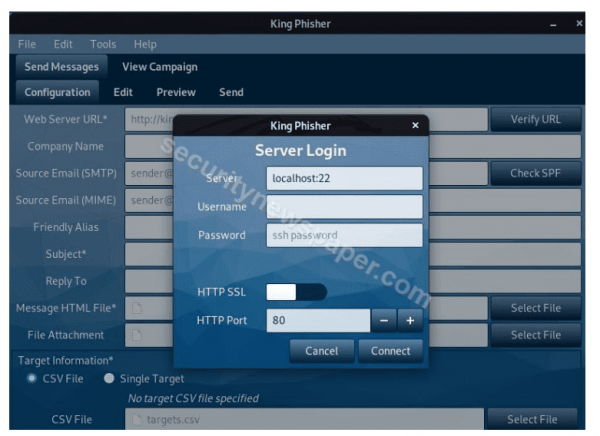

22. King Phisher

画像ソース:Securitynewspaper.com

King Phisherは、ソーシャルエンジニアリング攻撃のためのKali Linuxペネトレーションテストツールです。それは、現実のフィッシング攻撃をシミュレートし、あなたのチーム内のセキュリティ弱点を検出するために使用できる、使いやすいツールです。それは、スタッフの意識とトレーニングのための理想的なツールです。

King Phisherを使用すると、悪意のあるリンクを含む画像をユーザーに送信してユーザーの資格情報を盗むことができます。これにより、チームとビジネスシステム内の弱点を特定できます。その後、それらの問題に対処するためのカスタムトレーニングキャンペーンを作成できます。また、脆弱なビジネスシステムをパッチしてマルウェア攻撃やトロイの木馬から防ぐことができます。

サードパーティクライアントでKing Phisherを使用するためには、ターゲットとなる組織から明示的な法的許可が必要です。これにより、ハッカーが悪意のある利益のためにそれを悪用しないように保証されます。

King Phisherの利点

- メールキャンペーンのステータスに関するSMSアラートを提供します。

- によって強力なシステムが動作していますJinja2エンジン

- キャンペーンの結果に関する詳細なグラフを提供します。

- 強力なウェブクローニング機能を備えています。

- 簡単に修正可能なPython言語で構築されています。

- さまざまなフィッシング目標を達成するために非常に柔軟です。

- 倫理的なフィッシングに限定する使用ポリシー。

King Phisherの欠点

- 膨大なメモリ要件。

- 比較的遅くて時間がかかります。

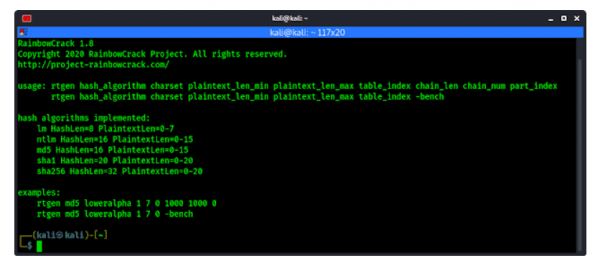

23. RainbowCrack

レインボーアカウントは、レインボーテーブルを使用してハッシュ値からパスワードを解読する浸透テストツールです。基本的に、レインボーテーブルは逆のパスワードハッシュの事前計算されたテーブルです。これらのテーブルは、データベース内のパスワードを解読するのに役立ちます。彼らはパスワードを解読し、不正な方法でコンピュータシステムにアクセスする簡単な方法を提供します。

RainbowCrackは、パスワードを簡単に解読するためのレインボーテーブルを生成します。従来の解読ツールとは異なり、RainbowCrackは大規模なテーブルデータベースを使用して、ハッカーをより簡単にします。また、レインボーテーブルに加えて、検索、ソート、コンバージョンなどの機能があり、浸透テストをより簡単にします。

RainbowCrackの利点

- GUIとコマンドラインインターフェイスの両方が付属しています。

- ほぼすべてのオペレーティングシステムで実行されます。

- 複数のGPUアクセラレータ、すなわちAMDおよびNVIDIA GPUを持っています。

- 任意のハッシュ対数と生のフォーマットファイルのレインボーテーブルをサポートします。

- 従来のパスワードクラッキング方法よりも高速。

RainbowCrackの短所

- ハッシュがテーブルにない場合、パスワードをクラックできない。

- 膨大なRAMとストレージの要件。

24. ソーシャルエンジニアリングツールキット(SET)

ソーシャルエンジニアリングツールキット(SET)は、フィッシングシミュレーションに最適なオープンソースの浸透テストツールです。組織のセキュリティポリシーに完全に準拠していることを確認するために、スタッフに対してソーシャルエンジニアリング攻撃を実行するために使用されます。人間をだますための複数のカスタム攻撃ベクトルがあり、組織内の人間の意識のレベルを評価できます。電子メール、電話、またはSMS経由で攻撃を実行できます。

SETを使用すると、Instagram、Facebook、Googleなどのウェブサイトのフィッシングページを作成できます。このツールは、ターゲットに送信できるリンクを生成します。ターゲットの人がリンクを開き、ログイン資格情報を入力すると、SETはその資格情報を収集します。また、フィッシングのためにウェブサイトを複製し、被害者に配布することでウェブ攻撃を開始することもできます。他のモジュールには、マスメーラー攻撃やペイロードとリスナーが含まれます。

SETの利点

- Metasploit Frameworkとのスムーズな統合。

- システムの実際の弱点を検出するのに役立ちます。

- GUIバージョンとコンソールバージョンがあります。

- ターゲットの性質に応じて攻撃を微調整する柔軟性を提供します。

SETの欠点

- 操作および所望の結果を達成するために、高い社会工学スキルセットが必要です。

- BeEFなどの同様のツールと比較して攻撃ベクトルが限られています。

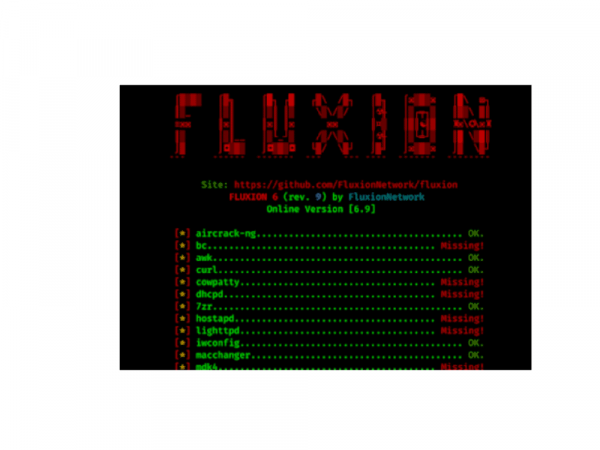

25. Fluxion

このトップ25のベストKali Linuxペネトレーションテストツールの最後の解決策は、Fluxionです。無線セキュリティの最後のペネトレーションテストツールで、監査です。このツールは、ソーシャルエンジニアリングとEvil Twinハッキングの両方を組み合わせて、無線システムにアクセスし、全体的なセキュリティポストを向上させるために使用されます。MITM攻撃をシミュレートして、対象ネットワークのWPA/WPA2キーを回復しようとします。

Fluxionは2種類の攻撃を実行します。

- キャプティブポータル。

- ハンドシェイクスヌーパー。

キャプティブポータル攻撃は、標的のアクセスポイントのWPA/WPA2パスワードを収集するために、偽のネットワークを作成することを含みます。類似のSIDを持つネットワークを作成し、標的のアクセスポイントからすべてのユーザーを切断します。フィッシング攻撃を使用して、ツールはユーザーを騙して標的のアクセスポイントのパスワードを提供させます。

ハンドシェイクスヌーパー攻撃は、WPA/WPA2認証ハッシュを4ウェイハンドシェイクから使用することを含みます。4ウェイハンドシェイクは、IEEE-802.11iによって確立されたネットワーク認証プロトコルであり、WLANのセキュアな認証を提供します。この攻撃により、Fluxionはデオーセンティケーターを使用して、標的のアクセスポイントに接続されているユーザーを切断します。ユーザーが再接続しようとすると、ツールはハッシュを取得します。

Fluxionの利点

- アクセスを得るためにブルートフォースを必要としません。

- 包括的なペネトレーションテストの知識を必要としません。

- 使いやすいです。

- RAMの要求が低いです。

Fluxionの欠点

- 検出されやすい。

- 保証されていないユーザー操作が必要。

Top 25 Best Kali Linux Penetration Testing Tools(利点と欠点)を読んでいただきありがとうございます。結論を述べます。

また、こちらもお読みください。Cyber Attack Monitoringのためのトップ10のSIEMツール(利点と欠点)

Top 25 Best Kali Linux Penetration Testing Tools(利点と欠点)の結論

最高の侵入テストツールを持っていることで、システムの脆弱性や弱点を見つけることができます。テストから得られた情報を使用して、システムを攻撃から守るためのパッチやアップデートを実行することができます。上記の各侵入テストツールはKali Linuxに事前インストールされており、幅広い機能を提供しています。セキュリティニーズや専門知識に応じて、最適なツールを選択できます。

Source:

https://infrasos.com/top-25-best-kali-linux-penetration-testing-tools/