I requisiti di rete continuano a crescere ogni anno. Le reti moderne devono offrire alta velocità, bassa latenza e alta scalabilità. Un altro requisito comune è l’isolamento sicuro dei segmenti di rete. La virtualizzazione nei datacenter aumenta anche le richieste sull’infrastruttura di rete fisica, e la rete tradizionale diventa irrazionale con potenziali problemi di rete.

La virtualizzazione di rete viene utilizzata per astrarsi dalle reti fisiche sottostanti e creare reti scalabili e logiche. Funziona in modo simile alla virtualizzazione delle risorse informatiche (come processore, memoria e archiviazione), il che rende possibile lavorare con queste risorse su un livello astratto.

Cos’è VXLAN?

Virtual Extensible Local Area Network (VXLAN) è una tecnologia di rete sovrapposta. È un protocollo di incapsulamento che fornisce il tunneling di connessioni di livello 2 (L2) su una rete di livello 3 (L3) sottostante (qui di seguito puoi trovare una tabella con sette livelli OSI). La rete sovrapposta è una rete creata sopra qualsiasi rete esistente. La rete sottostante è l’infrastruttura fisica utilizzata per una rete esistente sopra la quale è costruita la rete sovrapposta.

I componenti della rete fisica sottostante includono hardware fisico, cavi e protocolli di rete. Il Border Gateway Protocol (BGP) e l’Open Shortest Path First (OSPF) sono protocolli ampiamente utilizzati per il routing su L3. Esempi comuni di reti sovrapposte sono diversi tipi di reti private virtuali (VPN), tunnel IPSec e reti peer-to-peer.

Specifiche VXLAN

VXLAN è definito dallo standard RFC 7348 dell’Internet Engineering Task Force (IETF). La specifica standardizzata del protocollo VXLAN è stata sviluppata in collaborazione tra Cisco, VMware e Arista, anche se lo standard non è vincolato al fornitore. VXLAN è supportato da soluzioni come il software di virtualizzazione di VMware e dispositivi hardware come router di vari fornitori.

Comprensione di VXLAN

VXLAN consente di creare reti logiche altamente scalabili con il supporto di domini di broadcast multi-tenant e attraversa i confini della rete fisica. Queste reti logiche sono reti overlay. Quando si decoppia la rete virtuale da una rete fisica, si semplifica la gestione di reti grandi, nonostante la configurazione iniziale complessa. Quando viene utilizzato VXLAN, è possibile ridisegnare la rete overlay senza dover riconfigurare la rete sottostante (fisica). È possibile utilizzare due o più reti L3 sottostanti per distribuire un dominio di rete L2 overlay virtuale. La topologia di rete Leaf-Spine è una buona soluzione per la rete sottostante per configurare reti overlay VXLAN in grandi data center.

Dove può essere utilizzato VXLAN?

Il più comune utilizzo di VXLAN è per la creazione di reti virtuali su infrastrutture di rete fisica e logica esistenti durante la distribuzione di un datacenter definito dal software. L’astrazione dall’infrastruttura fisica sottostante viene eseguita per la virtualizzazione nei datacenter definiti dal software (SDDC). Le soluzioni di virtualizzazione VXLAN e VMware consentono di configurare un datacenter completamente virtualizzato, in cui reti e risorse di calcolo sono virtualizzate. I due prodotti software per questo scopo sono VMware vSphere e VMware NSX. Ci sono due edizioni della soluzione di virtualizzazione di rete VMware: NSX-V e NSX-T.

Con VXLAN, le macchine virtuali (VM) in esecuzione in VMware vSphere possono connettersi alla rete logica necessaria e comunicare tra loro anche se sono collocate su host ESXi diversi in cluster diversi o addirittura in datacenter diversi. Le reti logiche VXLAN sono astratte dalle reti fisiche sottostanti e le VM sono astratte dall’hardware sottostante.

Senza VXLAN, ci sono maggiori richieste di operare con gli indirizzi MAC (Media Access Control) sugli apparecchi di rete fisica nei data center dove le macchine virtuali sono in esecuzione e collegate alla rete. Molti data center moderni (inclusi quelli che hanno server di virtualizzazione) utilizzano la topologia di rete foglia-spina e lo schema di connessione top-of-rack (ToR). Quando le macchine virtuali utilizzano una rete fisica, anche con l’isolamento della rete virtuale (VLAN) dei segmenti di rete al secondo livello, gli switch ToR (ai quali sono collegati i server rack) devono operare con gli indirizzi MAC dei dispositivi di rete fisica e degli adattatori di rete delle macchine virtuali per fornire la connettività di livello 2 (anziché apprendere un indirizzo MAC per collegamento). Le tabelle degli indirizzi MAC diventano troppo grandi, causando sovraccarico degli switch e richieste di capacità significativamente più elevate delle tabelle degli indirizzi MAC rispetto agli ambienti non virtualizzati. Quando si verifica un trabocco della tabella, uno switch non può apprendere nuovi indirizzi MAC e si verificano problemi di rete.

La VLAN tradizionale, il protocollo spanning tree (STP) e il percorso multiplo a costo uguale (ECMP) non possono risolvere perfettamente tutti i problemi di rete in un data center virtualizzato. L’utilizzo di reti sovrapposte con VXLAN aiuta a risolvere questo problema. Gli indirizzi MAC delle macchine virtuali operano solo in una rete sovrapposta virtuale (rete VXLAN) e non vengono inviati agli switch fisici di una rete sottostante. Inoltre, le VLAN utilizzate per l’isolamento di rete dei domini L2 e negli ambienti multi-tenant forniscono limiti superiori rispetto alle VLAN. Confrontiamo VXLAN vs VLAN per vedere le principali differenze tra i due.

Confronto tra VXLAN e VLAN

La principale differenza tra questi protocolli di rete è che VLAN utilizza una rete sottostante di livello 2 per l’incapsulamento del frame mentre VXLAN utilizza il livello 3 per questo scopo. Il numero massimo di reti overlay è più elevato per VXLAN.

VLAN è documentato nello standard IEEE 802.1Q. Il numero massimo di VLAN supportate è 4094 a causa dell’ID di segmento a 12 bit: 2^12=4096, ID VLAN 0 – 4095, 2 ID VLAN riservati (0 e 4095 sono riservati). Oggi, 4094 non è sufficiente per i grandi fornitori di servizi cloud. Quando si utilizza il tagging VLAN, la dimensione di un frame Ethernet aumenta da 1518 a 1522 byte. Utilizzando VLAN, le reti sono logicamente isolate al livello L2 utilizzando i tag 802.1Q. La configurazione dell’attrezzatura di rete fisica viene eseguita per la segmentazione di rete.

VXLAN è un’estensione analoga di VLAN. Alcune delle principali differenze tra VLAN e VXLAN includono:

- Il numero massimo di reti virtuali supportate da VXLAN è superiore a 16 milioni (2^24= 16,777,216) a causa della lunghezza di 24 bit dell’identificatore di rete.

- VXLAN e VLAN utilizzano tecniche di incapsulamento diverse. VXLAN non richiede il trunking, a differenza di VLAN, e STP non è richiesto. Non è necessario utilizzare tag VLAN quando vengono utilizzati gli identificatori di rete VXLAN.

- Non è necessario riconfigurare l’attrezzatura di rete fisica per una configurazione VXLAN.

- Gestire grandi reti L2 diventa difficile in infrastrutture fisiche distribuite su larga scala. Gestire reti L3 è più conveniente. Le reti sovrapposte VXLAN che funzionano su reti L3 esistenti consentono agli amministratori di evitare i soliti svantaggi delle reti L2 tradizionali quando le reti L2 sono virtualizzate utilizzando VXLAN e non dipendono dai confini fisici delle reti reali.

Ricordiamo il modello OSI a 7 strati ed esploriamo il principio di funzionamento delle reti VXLAN nella prossima sezione di questo post del blog.

Il modello OSI a 7 strati dell’Interconnessione di Sistema Aperto (OSI):

| Strato | Unità di Dati Protocollo | Esempi di protocolli | |

| 7 | Applicazione | Dati | HTTP, FTP, SSH, DNS |

| 6 | Presentazione | Dati | SSL, IMAP |

| 5 | Sessione | Dati | Varie API, socket |

| 4 | Trasporto | Segmento, Datagramma | TCP, UDP |

| 3 | Rete | Pacchetto | IP, IPSec, ICMP, IGMP |

| 2 | Collegamento Dati | Frame | Ethernet, PPP, FDDI |

| 1 | Fisico | Bit | Fili, Fibra, Wireless |

spazio

Come Funziona VXLAN?

VXLAN incapsula i frame Ethernet L2 interni in pacchetti IP L3 utilizzando datagrammi UDP e li trasmette su una rete IP esistente. Il tipo di incapsulamento VXLAN è noto come MAC-in-UDP, che è un termine più preciso per la tecnologia.

Perché viene utilizzato UDP? Perché l’incapsulamento dei frame VXLAN non viene effettuato direttamente nei pacchetti IP esterni? Le reti L3 sono convenienti per l’amministrazione e, come accennato in precedenza, la rete L3 è la rete sottostante per la rete VXLAN (che è la rete overlay).

L’intestazione VXLAN, lunga 8 byte, viene aggiunta al frame Ethernet originale (il frame interno). Questa intestazione VXLAN è necessaria per consentire a uno switch dall’altro lato di identificare l’identificatore di rete VXLAN (VNI) a cui appartiene il frame. Probabilmente la maggior parte di noi vorrebbe incapsulare il frame originale con l’intestazione VXLAN in un pacchetto IP, simile al protocollo di tunneling L3 Generic Routing Encapsulation (GRE).

C’è un campo Protocollo nell’intestazione IP (vedi immagine sotto) utilizzato per definire i dati del protocollo di livello superiore (vedi tabella con il modello OSI sopra) che è incapsulato nel pacchetto IP corrente. GRE ha il numero di protocollo 47, definito nel campo Protocollo del pacchetto IP esterno. VXLAN non ha alcun numero di protocollo associato e tale incapsulamento diretto in un pacchetto IP esterno causerebbe problemi. Per questo motivo, VXLAN è incapsulato utilizzando UDP e, successivamente, è incapsulato in pacchetti IP. Il protocollo di tunneling GPRS (GTP) utilizza un approccio simile. Il numero di porta UDP VXLAN è 4789. Questo numero di porta VXLAN dovrebbe essere utilizzato come porta UDP di destinazione per impostazione predefinita.

Potresti pensare: TCP è più affidabile. Perché viene utilizzato UDP e non TCP? TCP ha un meccanismo per verificare se i dati sono stati ricevuti e trasmessi con successo senza perdite. Se i dati vengono persi, vengono trasmessi nuovamente. UDP non ha questi meccanismi. Se i dati vengono persi a causa di problemi di connessione, questi dati non vengono mai ritrasmessi. UDP non utilizza sessioni e timeout come TCP.

Se utilizzassimo TCP su TCP e i pacchetti venissero persi nella sessione sottostante, verrebbero persi anche nella sessione sovrapposta. La ritrasmissione del pacchetto viene avviata nelle sessioni TCP sottostanti e sovrapposte, il che causa una degradazione delle prestazioni di rete. Il fatto che UDP non inizi una sessione punto a punto (P2P) è un vantaggio nel caso dell’incapsulamento VXLAN. Si noti che le sessioni punto-multipunto (P2MP) non sono disponibili per le connessioni TCP.

VNI o VNID è l’identificatore di rete VXLAN. Viene utilizzato l’identificatore di rete VXLAN a 24 bit (chiamato anche ID segmento) e definisce il numero massimo supportato di reti VXLAN.

Il Endpoint del tunnel VXLAN (VTEP) è un oggetto responsabile dell’incapsulamento e decapsulamento dei frame L2. Il VTEP è l’analogia di un router di bordo del provider (PE), che è un nodo per l’aggregazione di servizi. Il VTEP può essere implementato come un gateway hardware o come soluzione virtualizzata come VMware NSX (il VTEP software). I tunnel VXLAN iniziano e terminano sui Endpoint del tunnel VXLAN.

I VM collegati allo stesso segmento VXLAN possono comunicare tra loro. Se l’host 1 (VM1) si trova dietro VTEP A e l’host 2 (VM2) si trova dietro VTEP B, entrambi gli host (VM) devono avere un’interfaccia di rete collegata allo stesso VNI (simile a come gli host devono utilizzare lo stesso ID VLAN nella loro configurazione di rete quando si utilizza VLAN).

Incastellamento del Frame VXLAN

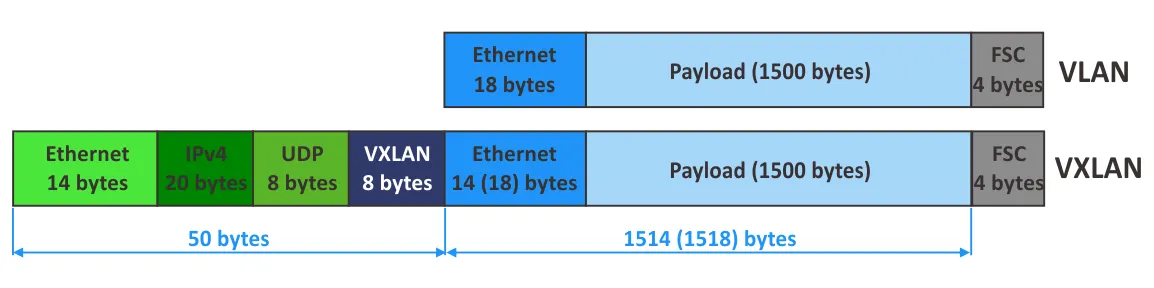

È ora di esplorare in dettaglio la struttura di un incapsulamento del frame VXLAN. Nell’immagine sottostante, si può vedere la struttura di un frame incapsulato VXLAN. Vengono mostrati l’intestazione Ethernet esterna, l’intestazione IP esterna, l’intestazione UDP, l’intestazione VXLAN e il frame Ethernet interno utilizzato in una rete VXLAN.

Intestazione Ethernet esterna (MAC)

- MAC di destinazione esterno è l’indirizzo MAC di un VTEP di destinazione se il VTEP è locale al router più vicino, o l’indirizzo MAC di un router se il VTEP si trova dietro il router.

- MAC di origine esterno è l’indirizzo MAC di un VTEP di origine.

- Tipo VLAN (opzionale) è il campo opzionale. 0x8100 indica che un frame è contrassegnato VLAN.

- Tag VLAN 802.1 esterno è il campo opzionale per definire un tag VLAN (non richiesto per le reti VXLAN).

- Tipo di Ethernet definisce il tipo di pacchetto trasportato da questo frame. 0x800 si riferisce al pacchetto IPv4.

Intestazione IP esterna

- Dati miscellanei intestazione IP contiene versione, lunghezza intestazione, tipo di servizio e altri dati.

- Protocollo IP. Questo campo viene utilizzato per definire un protocollo di rete sottostante tramite il quale i dati vengono trasportati dal pacchetto IP. 0x11 definisce UDP.

- Il checksum dell’intestazione viene utilizzato per garantire l’integrità dei dati solo per l’intestazione IP.

- IP di origine esterna è l’indirizzo IP di un VTEP di origine.

- IP di destinazione esterna è l’indirizzo IP di un VTEP di destinazione.

Intestazione UDP

- Porta di origine UDP è una porta impostata dal VTEP che sta trasmettendo dati.

- Porta di destinazione UDP è la porta assegnata da VXLAN IANA (4789).

- Lunghezza UDP è la lunghezza di un’intestazione UDP più i dati UDP.

- Checksum UDP dovrebbe essere impostato su 0x0000 per VXLAN. In questo caso, il VTEP ricevente evita la verifica del checksum e evita di eliminare un frame in caso di checksum non corretto (se un frame viene eliminato, i dati confezionati non vengono decapsulati).

Intestazione VXLAN

- Le bandiere VXLAN sono diverse bandiere. Il flag I è impostato su 1. Gli altri 7 bit sono ora riservati e devono essere impostati su 0.

- Riservato – campi riservati non ancora utilizzati e impostati su 0.

- Il VNI è il campo di 24 bit per definire il VNI.

- Sequenza di controllo frame (FCS) è il campo di 4 byte per rilevare e controllare gli errori.

Sovraccarico VXLAN

- Calcoliamo il sovraccarico quando si utilizza VXLAN:

8 byte (intestazione VXLAN) + 8 byte (intestazione UDP) + 20 byte (intestazione IPv4) + 14 byte (intestazione L2 esterna) = 50 byte (se non viene utilizzato il tagging VLAN nei frame interni che vengono incapsulati). Se i client utilizzano il tagging VLAN, devono essere aggiunti 4 byte, e il risultato è 54 byte.

- Calcoliamo l’intera dimensione delle cornici esterne nella rete fisica:

1514 (cornice interna) + 4 (tag VLAN interno) + 50 (VXLAN) + 4 (Tag VLAN di Trasporto VXLAN) = 1572 byte

- Se viene utilizzato IPv6, la dimensione dell’intestazione IP aumenta di 20 byte:

1514 (cornice interna) + 4 (tag VLAN interno) + 70 (IPv6 VXLAN) + 4 (Tag VLAN di Trasporto VXLAN) = 1592 byte

- Sono opzionalmente aggiunti ulteriori 8 byte per IPv6. In questo caso, la dimensione della cornice esterna è di 1600 byte.

- È possibile modificare i valori dell’Unità di Trasmissione Massima (MTU) nella configurazione dello switch di conseguenza (ad esempio di 50, 54, 70 o 74 byte). In questo caso è richiesto il supporto delle cornici Jumbo (cornici con dimensioni superiori ai normali 1518 byte).

Si consiglia di aumentare le dimensioni della cornice quando si utilizzano reti virtuali VXLAN in una rete reale. VMware consiglia di impostare l’MTU a 1600 byte o più su switch virtuali distribuiti.

Nota: Le dimensioni della cornice Ethernet e dell’MTU sono caratteristiche importanti della cornice. L’MTU indica la dimensione massima di un payload incapsulato nella cornice Ethernet (la dimensione del pacchetto IP, che ha un valore predefinito di 1500 byte quando non vengono utilizzate le cornici Jumbo). Le dimensioni della cornice Ethernet consistono nella dimensione del payload, nella dimensione dell’intestazione Ethernet e nel FCS.

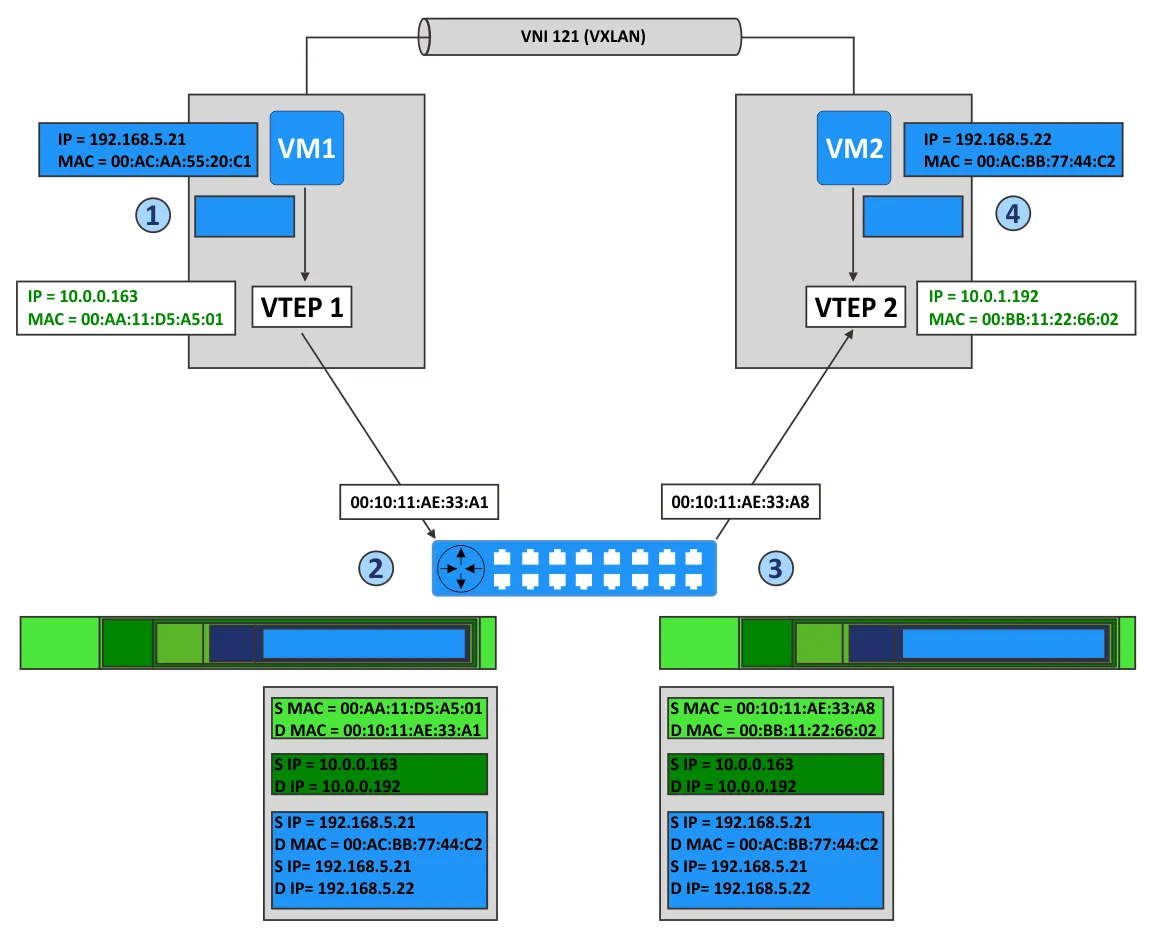

Esempio di Trasferimento Dati in VXLAN

Consideriamo un esempio di trasferimento dati in una rete con VMware VXLAN per comprendere meglio la configurazione e il principio di funzionamento di VXLAN.

Immagina di avere due host ESXi in un ambiente VMware vSphere con VMware NSX configurato. VM1 è in esecuzione sul primo host ESXi e VM2 è in esecuzione sul secondo host ESXi. Gli adattatori di rete virtuali di entrambe le VM sono collegati alla stessa rete VXLAN con VNI 121. Gli host ESXi sono collegati a subnet diverse della rete fisica.

Fase 1

VM1 vuole inviare un pacchetto a VM2. Esploriamo cosa succede in questa situazione.

- VM1 invia il pacchetto ARP per richiedere l’indirizzo MAC dell’host con l’indirizzo IP 192.168.5.22.

- VTEP1, situato sul primo host ESXi, incapsula il pacchetto ARP nel pacchetto multicast associato alla rete virtuale con VNI 121.

- Altri VTEP che ricevono il pacchetto multicast aggiungono l’associazione VTEP1-VM1 alle loro tabelle VXLAN.

- VTEP2 riceve il pacchetto, decapsula questo pacchetto e invia una trasmissione sui gruppi di porte degli switch virtuali associati a VNI 121 e alla rete VXLAN appropriata.

- VM2, situato in uno di questi gruppi di porte, riceve il pacchetto ARP e invia una risposta con il proprio indirizzo MAC (indirizzo MAC di VM2).

- VTEP2, sul secondo host ESXi, crea un pacchetto unicast, incapsula la risposta ARP di VM2 in questo pacchetto e invia il pacchetto utilizzando il routing IP tornando a VTEP1.

- VTEP1 decapsula il pacchetto ricevuto e passa i dati decapsulati a VM1.

spazio

Fase 2

Ora VM1 conosce l’indirizzo MAC di VM2 e può inviare pacchetti a VM2, come mostrato nello schema sopra per la comunicazione da VM a VM.

- VM1 invia il pacchetto IP dal suo indirizzo IP (192.168.5.21) all’indirizzo IP di VM2 (192.168.5.22).

- VTEP1 incapsula questo pacchetto e aggiunge gli header:

- Un header VXLAN con VNI=121

- Un header UDP standard con la porta VXLAN (UDP 4789)

- Un header IP standard che contiene l’indirizzo IP di destinazione di VTEP e il valore 0x011 per definire il protocollo UDP utilizzato per l’incapsulamento

- Un header MAC standard con l’indirizzo MAC del prossimo dispositivo L2 (il prossimo hop). In questo esempio, si tratta dell’interfaccia del router che ha l’indirizzo MAC 00:10:11:AE:33:A1. Questo router esegue il routing per trasferire i pacchetti da VTEP1 a VTEP2.

- VTEP2 riceve il pacchetto perché l’indirizzo MAC di VTEP2 è definito come indirizzo di destinazione.

- VTEP2 decapsula il pacchetto e rileva che ci sono dati VXLAN (VTEP2 identifica la porta UDP 4789 e quindi identifica gli header VXLAN trasportati).

- VTEP verifica che VM2 come destinazione sia autorizzato a ricevere frame da VNI 121 e sia collegato al gruppo di porte corretto.

- Dopo la decapsulazione, il pacchetto IP interno viene trasmesso alla scheda di rete virtuale di VM2 collegata al gruppo di porte con VNI 121.

- VM2 riceve il pacchetto interno e gestisce questo pacchetto come qualsiasi normale pacchetto IP.

- I pacchetti vengono trasferiti da VM2 a VM1 allo stesso modo.

Supporto per la Multicast

Le reti overlay VXLAN supportano le modalità di comunicazione unicast, broadcast e multicast nella rete.

- La comunicazione unicast è utilizzata per trasferire dati tra due host nella rete. I VTEP remoti sono di solito definiti staticamente.

- La comunicazione broadcast è la modalità in cui un host invia dati a tutti gli host nella rete.

- La comunicazione multicast è un altro tipo di comunicazione uno-a-molti. I dati vengono inviati a host selezionati nella rete, non a tutti gli host. Un esempio comune di utilizzo del multicast è lo streaming video online. Il Protocollo di Gestione dei Gruppi Internet (IGMP) viene utilizzato per la comunicazione multicast. È necessario abilitare il monitoring IGMP sugli switch di livello 2 e l’IGMP Querier sui router (livello 3).

Si noti che la possibilità di utilizzare VXLAN per il traffico multicast deriva dal metodo di incapsulamento MAC-in-UDP (spiegato sopra), che consente di stabilire connessioni P2MP. In modalità multicast, i VTEP remoti possono essere trovati automaticamente senza la necessità di definire manualmente tutti i vicini. È possibile definire un gruppo multicast associato a un VNI, quindi il VTEP inizia a ascoltare questo gruppo. Il comportamento degli altri VTEP è simile, e iniziano ad ascoltare il gruppo se i VNI sono impostati correttamente.

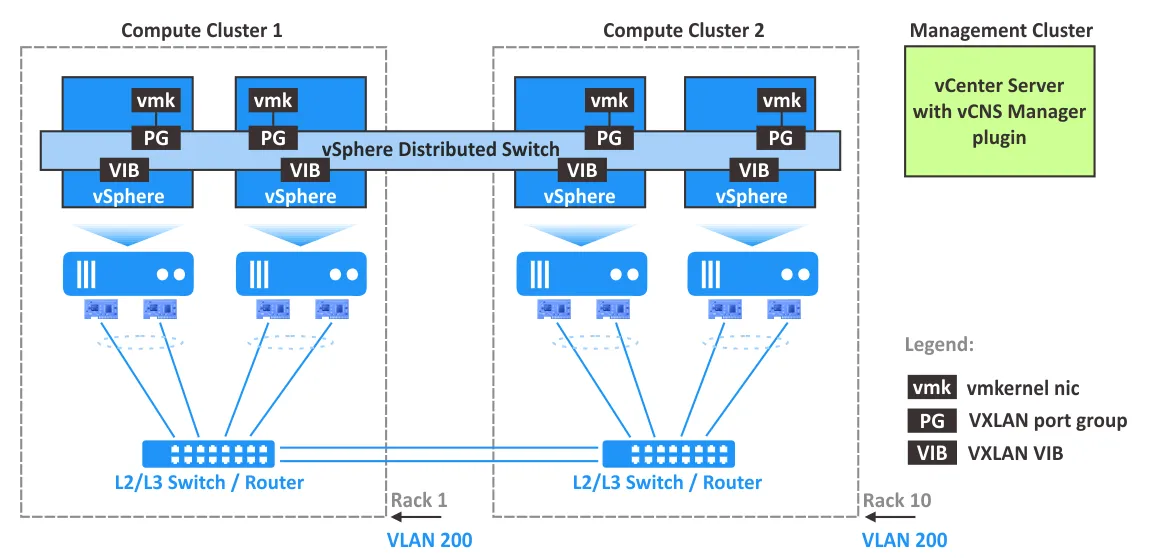

Componenti VMware VXLAN

VMware vSphere, con host ESXi, vCenter e NSX, è la suite di software necessaria per configurare la virtualizzazione di rete con il supporto di VXLAN. Spieghiamo i componenti VMware VXLAN e il loro ruolo nella distribuzione delle reti VXLAN.

NSX-V è una soluzione per costruire reti virtuali in un datacenter con VMware vSphere.

In VMware vSphere con VMware NSX-V, gli switch virtuali distribuiti (distributed vSwitches o DVS) sono utilizzati con VXLAN per l’astrazione della rete. Non è consigliato utilizzare un vSwitch standard.

L’incapsulamento VXLAN avviene tra l’interfaccia virtuale (NIC) di una VM e la porta logica di uno switch virtuale distribuito, che fornisce trasparenza per la rete L3 sottostante e le VM.

Il dispositivo gateway dei servizi NSX Edge funge da gateway tra gli host VXLAN (VM) e gli host non-VXLAN. Esempi di host non-VXLAN sono un router Internet, un server fisico connesso a una rete fisica, ecc. Il gateway di bordo può tradurre gli ID VXLAN dei segmenti di rete VXLAN per consentire agli host non-VXLAN di comunicare con host o VM nelle reti VXLAN.

NSX Manager deve essere installato su un host ESXi gestito da vCenter nell’ambiente vSphere. NSX Manager è un’applicazione virtuale utilizzata per configurare e gestire i componenti VMware NSX, tra cui i controller, i gateway dei servizi di rete e gli switch logici. NSX Manager fornisce un’interfaccia utente grafica (un’interfaccia web) per una migliore esperienza utente. Dopo l’installazione di NSX Manager, viene iniettato un plugin in VMware vSphere Client. Si consiglia di distribuire NSX Manager in un cluster con funzionalità di HA e DRS abilitate. Una sola istanza di NSX Manager è utilizzata per servire un singolo ambiente vCenter.

NSX Controller, chiamato piano di controllo centrale, è un sistema di gestione dello stato distribuito per controllare i tunnel di trasporto overlay e le reti virtuali, fornendo funzionalità di routing e switching logico. È necessario il NSX Controller per configurare reti VXLAN e deve essere distribuito come cluster di appliance virtuali altamente disponibili.

I pacchetti VXLAN VIB devono essere installati sugli host ESXi per supportare le funzionalità VXLAN, inclusa la funzionalità VTEP.

La scheda di rete virtuale vmknic trasporta il traffico di controllo, risponde alle richieste DHCP, alle richieste ARP e alle richieste di join multicast. L’indirizzo IP univoco viene utilizzato per VTEP su ciascun host ESXi per trasportare il traffico VXLAN nei tunnel creati da host a host.

Gruppi di porte VXLAN sui commutatori virtuali sono configurati per definire come il traffico VXLAN in ingresso e in uscita viene trasferito attraverso VTEP e adattatori di rete fisici degli host ESXi.

La configurazione VTEP su ciascun host ESXi è gestita in vCloud Networking and Security Manager, che è un punto centrale per la gestione delle reti virtualizzate.

Si consiglia di pianificare la politica di teaming delle NIC, le impostazioni di failover e il bilanciamento del carico su un commutatore virtuale distribuito in VMware vSphere quando si distribuisce VMware NSX con il supporto VMware VXLAN.

Riepilogo dei vantaggi e svantaggi di VXLAN

Con i principi di funzionamento della configurazione VXLAN e l’implementazione VXLAN di VMware coperti, vediamo i vantaggi e gli svantaggi di VXLAN.

Vantaggi di VXLAN:

- Reti altamente scalabili: un elevato numero di domini L2 che possono essere estesi tra più data center.

- Supporto di multicast, multi-tenancy e segmentazione di rete.

- Flessibilità: non è necessario STP. Le reti L3 sono utilizzate come rete sottostante.

- Nessun sovraccarico delle reti fisiche al secondo livello. Evita il trabocco della tabella MAC sugli switch fisici quando si collegano le VM alle reti.

- Gestione centralizzata della rete. Gestione comoda dopo la distribuzione e la configurazione.

Svantaggi di VXLAN:

- La distribuzione e la configurazione iniziale di VXLAN sono complicate.

- Potrebbe essere difficile scalare un controller centralizzato utilizzato per la gestione delle reti overlay.

- C’è un overhead per gli header a causa delle tecniche di incapsulamento.

- La rete sottostante deve supportare il multicast per il traffico di broadcast, unknown-unicast e multicast (BUM).

Conclusione

VXLAN è un protocollo di incapsulamento di rete adottato per gli ambienti di virtualizzazione in cui un elevato numero di VM deve essere collegato a una rete. VXLAN consente di costruire una rete L2 virtuale su una rete fisica L3 esistente utilizzando la tecnica di incapsulamento MAC-in-UDP. La virtualizzazione della rete VXLAN è il passo successivo dopo la virtualizzazione delle risorse di calcolo per distribuire un datacenter definito dal software. Il supporto VXLAN di VMware NSX per la virtualizzazione della rete VMware accoppiato con VMware vSphere è la soluzione giusta per questo scopo. Questa combinazione è ampiamente utilizzata dai fornitori di servizi cloud, specialmente nei grandi datacenter.

Se si utilizzano le VM VMware vSphere nel proprio server room o datacenter, optare per soluzioni complete di backup VMware ESX come NAKIVO Backup & Replication. La soluzione di NAKIVO offre potenti funzionalità, inclusi backup incrementali e consapevoli dell’applicazione.

NAKIVO Backup & Replication può essere installato in modalità multi-tenant per offrire backup come servizio e ripristino da disastro come servizio. I clienti MSP possono quindi eseguire il backup dei propri dati in modo sicuro senza influire su altri clienti.

Scarica la versione gratuita di NAKIVO Backup & Replication e prova la soluzione!