Elenco di controllo della conformità SOC 2 – Requisiti di audit spiegati. In questo post, spiegheremo la conformità SOC 2, i suoi criteri, la sua importanza e tutto ciò che desideri sapere.

In quest’era digitale, l’aumento degli attacchi di hacking e delle violazioni dei dati è incredibilmente allarmante, facendoci mettere in discussione la conformità alla sicurezza dei fornitori di servizi. Pertanto, la sicurezza delle informazioni è una delle maggiori preoccupazioni delle organizzazioni IT oggi ed è qui che entra in gioco SOC 2!

Quindi, iniziamo con l’elenco di controllo della conformità SOC 2 – Requisiti di audit spiegati.

Cosa significa la conformità SOC 2?

Innanzitutto, SOC sta per Controllo dell’Organizzazione di Servizio.

Allo stesso modo, SOC 2 è uno standard di conformità per le organizzazioni di servizio che chiarisce come dovrebbero proteggere i dati e la privacy dei clienti. Ebbene, conformarsi agli standard SOC 2 denota una solida postura di sicurezza di un’organizzazione di servizio, che li porta a ottenere clienti fedeli.

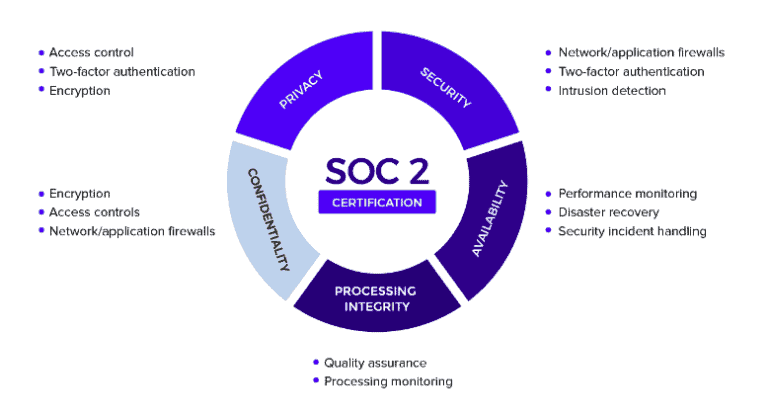

In secondo luogo, il standard SOC 2 si basa su Criteri Servizi di Fiducia vale a dire Sicurezza, confidenzialità, privacy, disponibilità e integrità del processo.

Tuttavia, i criteri SOC 2 possono essere unici per ogni organizzazione, a seconda delle loro pratiche business uniche. Ogni organizzazione può sviluppare controlli che rispettano uno o più Criteri Servizi di Fiducia per guadagnare la fiducia dei clienti.

Inoltre, i rapporti SOC 2 forniranno ai clienti, stakeholder, fornitori e partner aziendali maggiori informazioni sulla gestione dei dati clienti da parte di un’organizzazione/fornitore di servizi utilizzando controlli efficienti. In sostanza, si basa sui principi di politiche, comunicazioni, processi e monitoraggio.

Tipi di rapporti SOC

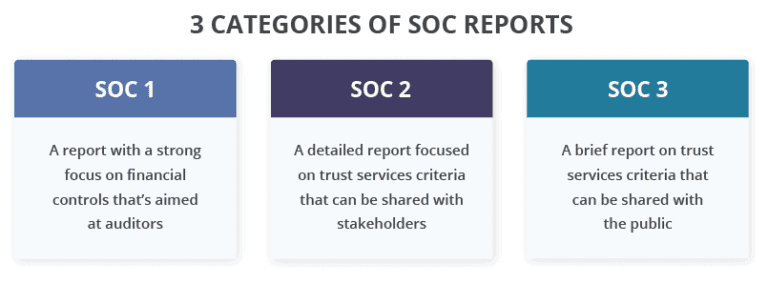

Questo articolo riguarda il rapporto SOC 2, ma ci sono tre tipi di rapporti SOC in totale, come indicato qui sotto:

- SOC 1: Sviluppato meticolosamente per organizzazioni che offrono servizi di reporting finanziario ai loro clienti.

- SOC 2: Questo standard di sicurezza è progettato per organizzazioni con rischi e preoccupazioni legate alla Sicurezza delle Informazioni. Basato sui Criteri dei Servizi Affidabili e qualsiasi fornitore di servizi/azienda può usufruirne per rassicurare le comuni preoccupazioni dei loro potenziali clienti.

- SOC 3: Anche basato sui TSC. Tuttavia, SOC 3 non è così dettagliato come SOC 2.

Tutto sommato, sia SOC 1 che SOC 2 hanno due sottocategorie, chiamate Tipo I e Tipo II.

Prossima con la Checklist di Conformità SOC 2 – Requisiti di Audit Spiegati è parlare dei tipi di conformità.

Tipi di Conformità SOC 2

Ci sono due tipi principali di audit e relazioni SOC 2 – Tipo I e Tipo II:

- Tipo I audit e relazione dettagliano se i sistemi di controllo interni dell’organizzazione di servizio rispettano i principi di fiducia pertinenti. Questo tipo di audit viene eseguito in una data specifica, in un momento specifico.

- Il tipo II audit e relazione spiega se i sistemi di controllo e le attività dell’organizzazione hanno o meno un’efficienza operativa ottimale. Di conseguenza, questo tipo di audit viene condotto per un lungo periodo di tempo, da 3 a 12 mesi. L’auditor esegue test di penetrazione per esaminare e valutare come il fornitore di servizi affronta vari rischi per la sicurezza dei dati. Allo stesso modo, il rapporto di audit di tipo II è molto più approfondito rispetto al tipo I.

Perché le organizzazioni siano conformi a SOC 2 Tipo II, un revisore terzo, tipicamente una società di CPA autorizzata, esaminerà le seguenti politiche e pratiche della tua azienda:

- Software: Rivedere il software operativo e i programmi dei sistemi.

- Infrastruttura: l’hardware e i componenti fisici dei sistemi

- Procedure: procedure manuali e automatizzate coinvolte nelle operazioni di un sistema.

- Persone: la rilevanza delle persone assegnate a diverse operazioni di un sistema.

Dati: le informazioni che un sistema raccoglie, utilizza, memorizza e divulga.

- Data: le informazioni che un sistema raccoglie, utilizza, memorizza e divulga.

Migliora il rispetto della sicurezza di Active Directory e Azure AD

Provaci gratuitamente, accesso a tutte le funzionalità. – Disponibili oltre 200 modelli di report AD. Personalizza facilmente i tuoi report AD.

I criteri di Trust Services (TSC)

Certamente, i criteri di Trust Services sono l’ambito o il dominio che copre l’audit SOC 2 a cui aderisci. Non tutte le organizzazioni devono rispettare tutti i criteri TSC indicati. Non tutti i criteri TSC saranno adatti per tutti i tipi di organizzazioni e per il loro settore specifico.

Ad esempio, se la tua azienda non si occupa affatto di pagamenti o transazioni, non c’è bisogno di coprire i criteri di ‘Integrità del processo’ nel tuo report SOC 2 solo per il gusto di farlo. Devi solo rispettare il criterio di ‘Sicurezza’ e altri criteri TSC pertinenti possono essere aggiunti in base alle preoccupazioni relative ai rischi dei tuoi stakeholders e clienti.

I Cinque Principali Criteri di Trust Services sono i seguenti:

1. Sicurezza

Il fornitore di servizi/organizzazione deve adottare misure efficaci per proteggere i sistemi di calcolo e i dati da accessi non autorizzati, sia logici che fisici.

Inoltre, questi sistemi devono essere protetti da eventuali possibili distruzione e divulgazione non autorizzata di dati sensibili che potrebbero influire sulla capacità dell’impresa di raggiungere i suoi obiettivi aziendali. Soprattutto, non dovrebbe compromettere in alcun modo la disponibilità, la privacy, la confidenzialità e l’integrità del processo dei sistemi o dei dati.

Le misure di sicurezza SOC 2 più comuni da rivedere sono l’accesso logico limitato solo al personale autorizzato, all’interno di un ambiente. Inoltre, vengono analizzati anche altri fattori come:

- MFA (autenticazione a più fattori).

- Regolamenti di protezione delle filiali.

- Firewall.

2. Disponibilità

I sistemi sono disponibili, in funzione e operativi come convenuto. Contemporaneamente, questo criterio richiede alle organizzazioni di documentare un piano di continuità aziendale (BCP) e di recupero (DR) e azioni. In genere comporta anche il test delle prestazioni dei sistemi di backup e recupero.

3. Riservatezza

Di conseguenza, i dati riservati, i dati organizzativi e i dati dei clienti sono sicuri secondo l’accordo di sicurezza. Questo comprende le relazioni B2B e la condivisione di dati riservati da un’impresa all’altra.

4. Integrità del processamento

Si tratta del processamento del sistema che è ben autorizzato, preciso, valido, tempestivo e completo. Allo stesso modo, questo si applica alle organizzazioni di servizi che gestiscono transazioni o pagamenti. Anche gli errori più piccoli nel processamento o nei calcoli possono influire direttamente sui cruciali processi o sui finanziamenti dei clienti.

5. Privacy

Le aziende che raccolgono, utilizzano, memorizzano, conservano, divulgano e eliminano le “informazioni personali” dei clienti per soddisfare gli obiettivi aziendali devono rispettare i principi sulla privacy del settore. Evidentemente, il CICA (Canadian Institute of Chartered Accountants) e l’AICPA (American Institute of Certified Public Accountants) stabiliscono tali principi.

Elenco controlli SOC 2

A questo punto, abbiamo capito che la ‘Sicurezza’ è il fondamento della conformità SOC 2 Compliance e tutti gli altri TSC dipendono da questo ampio ombrello.

I principi di sicurezza SOC 2 richiedono alle organizzazioni di servizio di proteggere i dati dei clienti e gli asset impedendo qualsiasi tipo di accesso non autorizzato. La chiave di questa prevenzione sono i controlli di accesso che mitigheranno l’abuso o l’eliminazione illegale dei dati, gli attacchi maligni, le violazioni dei dati, e così via.

Ecco una semplice lista di controllo di conformità SOC 2 che comprende tutti i controlli di sistema per coprire gli standard di sicurezza:

1. Controlli di Accesso: restrizioni fisiche e logiche imposte sui dati e sugli asset per impedire a individui non autorizzati di accedervi.

2. Operazioni di Sistema: i controlli per monitorare le operazioni attualmente in esecuzione. Identificare e risolvere qualsiasi vulnerabilità all’interno dei processi aziendali.

3. Gestione dei Cambiamenti: processi controllati per gestire in modo sicuro qualsiasi cambiamento apportato all’infrastruttura IT, al sistema e ai processi e proteggerli dalle modifiche non autorizzate.

4. Mitigazione dei rischi: misure di sicurezza e piano di azione per aiutare un’organizzazione a rilevare i rischi; rispondere e mitigarli, senza ostacolare altri processi aziendali.

In ogni caso, i Criteri di conformità SOC 2 non impongono alle organizzazioni di servizio cosa fare e cosa non fare. Inoltre, le aziende sono libere di scegliere le proprie controlli rilevanti per coprire i principi di sicurezza specifici.

Requisiti di audit SOC 2

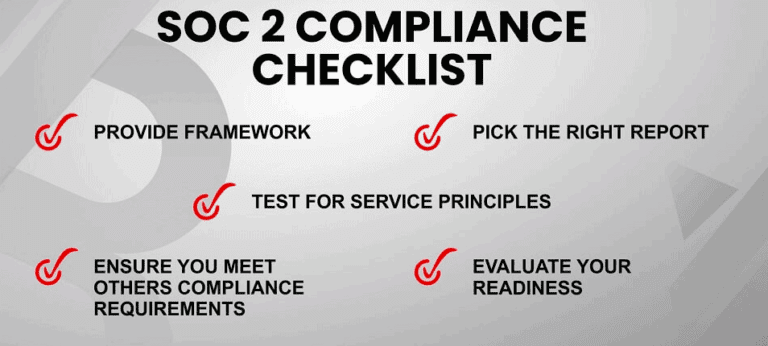

Il Processo di audit SOC 2 comporta la preparazione iniziale e l’esecuzione finale. Inoltre, ci sono alcuni dei requisiti chiave del procedimento di audit SOC 2:

Prepararsi per l’audit

Prima di assumere una società di contabilità per condurre un audit SOC 2 per la tua organizzazione di servizio, assicurati di effettuare alcuni passi.

1. Definire l’ambito e gli obiettivi dell’audit

Assicurati di identificare e soddisfare le preoccupazioni e le domande rischio delle organizzazioni clienti. In cambio, ti aiuterà a scegliere e includere i controlli rilevanti nell’ambito dell’audit.

Se non sei sicuro su quali TSC (Trust Service Criteria) scegliere per il tuo servizio, puoi chiedere assistenza all’auditore. Con una chiara portata e roadmap dell’audit, sarai in grado di lavorare sulla documentazione delle politiche.

2. Documenta procedure e politiche

SOC 2 Type II è una procedura a lungo termine che può richiedere più di 3 o 6 mesi. Pertanto, è necessario documentare accuratamente e compiutamente le politiche di sicurezza dell’informazione basate sui TSC. In effetti, l’auditore utilizzerà queste politiche per valutare di conseguenza i controlli.

Il processo di documentazione può essere lungo a seconda dei controlli e dei principi scelti. Allo stesso modo, si deve aumentare la dimensione del team che lavora sulla documentazione per accelerare l’intero processo.

3. Esegui un test di valutazione della preparazione

Inoltre, esegui un test di analisi delle lacune (gap analysis) rispetto alle tue politiche documentate per determinare quanto la tua organizzazione sia preparata per l’audit SOC 2.

Considera questa valutazione come un esame preliminare. Analizzare ed esaminare le proprie pratiche, framework e politiche ti aiuta a identificare potenziali rischi in anticipo, se presenti.

Esecuzione finale dell’audit SOC 2

Una volta terminata la fase di preparazione, la società di revisione contabile eseguirà l’audit secondo la lista di controllo SOC 2:

- Rivedi la portata dell’audit: Il revisore contabile discute la portata dell’audit con te per chiarezza e per assicurarsi che entrambe le parti siano sullo stesso piano.

- Modello di piano di progetto: L’auditore CPA elabora un piano di azione e comunica il cronoprogramma previsto per il completamento del piano.

- Test delle controlli: Tenendo presente l’ambito dell’audit, l’auditore analizza in profondità e testa i controlli scelti per verificare l’efficienza operativa ottimale.

- Documentazione dei risultati: L’auditore documenta la valutazione dei controlli e i risultati.

Best Practices per la conformità SOC 2

La preparazione per l’audit SOC 2 deve implicare un piano strategico con misure tecniche e amministrative robuste per semplificare l’intero processo. Le organizzazioni ben preparate sono più propense a incontrare minori sfide e ottenere più rapidamente la certificazione SOC 2.

Di seguito sono riportate le Best Practices da adottare durante la preparazione per l’audit SOC 2:

1. Stabilire politiche amministrative

SOP (Standard Operating Procedures) e politiche amministrative aggiornate sono due elementi basilari su cui si basano i tuoi principi di sicurezza.

Queste politiche devono essere allineate bene con i flussi di lavoro organizzativi, l’infrastruttura, la struttura del personale, le tecnologie e le attività quotidiane. L’importante è che i tuoi team debbano comprendere chiaramente queste politiche.

Tuttavia, sicurezza le politiche determinano come impiegare controlli di sicurezza nel tuo ambiente IT per mantenere la privacy e la sicurezza dei dati dei clienti. Queste politiche devono coprire procedure di sicurezza standard per diverse aree, come:

- Disaster Recovery (DR): Definisci chiare e strategiche norme di DR e backup e spiega come le fai rispettare, gestire e testare.

- Accesso al sistema: Definisci come autorizzi, revochi o limiti l’accesso ai dati sensibili.

- Risposta agli incidenti: Determina come rilevi, segnali, analizzi e risolvi gli incidenti di sicurezza.

- Valutazione e analisi dei rischi: Definisci come valuti, gestisci e risolvi sicurezza rischi correlati.

- Ruoli di sicurezza: Definisci come assegni ruoli e responsabilità agli individui in base al loro incarico.

Assicurati di rivedere e aggiornare tempestivamente queste politiche, poiché i processi organizzativi cambiano o si evolvono. L’auditore controlla queste politiche rispetto ai controlli di sicurezza per valutarne l’efficacia.

Leggi anche Usare lo strumento di monitoraggio di Azure AD

2. Creare controlli di sicurezza tecnici

Con le politiche di sicurezza in mente, assicurati che siano presenti controlli di sicurezza tecnici robusti all’interno della tua infrastruttura IT. Questi controlli di sicurezza sono creati attorno a varie aree, come:

- Crittografia.

- Firewall e rete.

- Backup.

- Allarmi anomali.

- IDS (sistemi di rilevamento delle intrusioni).

- Audit dettagliato Registrazione.

- Vulnerabilità Scansione.

3. Documentazione

Raccogli tutte le informazioni, le prove e i materiali rilevanti che aiutano a accelerare il processo di audit SOC 2. Quindi, raccogli i seguenti documenti in un unico posto:

- Politiche di sicurezza amministrative.

- Accordi, attestazioni e certificazioni relative a Cloud e Infrastruttura, tra cui:

- Rapporto SOC 2.

2. BAA (Business Associates’ Agreement).

3. SLAs (Service Level Agreements).

- Tutti i documenti relativi a fornitori terzi, come contratti e accordi.

- Documenti relativi ai Controlli di Sicurezza Tecnici.

Leggi anche Ottieni Report sui Password di Office 365

Perché la Compliance SOC 2 è Necessaria?

Le organizzazioni che offrono servizi alle organizzazioni client, come PaaS e SaaS, devono rispettare gli standard SOC 2.

Perché? Perché l’audit SOC 2 e il rapporto fungono da garanzia per gli stakeholder, i clienti e tutte le altre entità coinvolte che le politiche e le pratiche di controllo interno seguono rigorosamente le linee guida AICPA.

Allo stesso modo, un tale rapporto indipendente conferma anche che un’organizzazione è sicura per proteggere i dati dei clienti.

Chi conduce l’Audit SOC 2?

AICPA regola l’audit SOC 2 e la redazione dei report, e queste procedure sono condotte da un revisore indipendente di una società di avvocatura certificata. Solo in questo modo l’organizzazione di servizi riceverà la certificazione ufficiale.

L’impresa di revisione contabile deve avere una specializzazione in Sicurezza dell’Informazione e deve garantire l’oggettività essendo completamente indipendente dal fornitore di servizi in questione.

Queste aziende di revisione contabile possono impiegare un consulente terzo partito non CPA che abbia competenze nel campo della Sicurezza dell’Informazione per aiutare nel processo di audit. Tuttavia, il rapporto finale sarà pubblicato solo dal revisore contabile.

Grazie per aver letto il SOC 2 Compliance Checklist – Audit Requirements Explained. Concluderemo.

Conclusione del SOC2 Compliance Checklist Audit Requirements Explained

A ‘passed’ SOC 2 audit report confirms that a service organization is abiding by best security practices when handling clients’ personal and sensitive data. When a CPA firm has a negative opinion on an audit report, it may provide a qualified or adverse opinion for correction.

Source:

https://infrasos.com/soc-2-compliance-checklist-audit-requirements-explained/