מאז מרץ 2020, אירועי העולם הדגישו את אחד היתרונות העיקריים של Office 365 ושירותי SaaS מבוססי הענן בכלל: הם זמינים בכל זמן, בכל מקום, על כל מכשיר. כשהעולם נאלץ לעבוד מהבית, יישומי Office 365 כמו Teams, Outlook, SharePoint ו-OneDrive יכלו להיכנס בקלות מחוץ לרשת החברה המסורתית, ואפילו על מכשירים שאינם שייכים לחברה. למעשה, רוב המנויים ל-Office 365 ו-Microsoft 365 מקצים למשתמשים להתקין ולהשתמש באפליקציות שלהם בעד עד חמישה מכשירים.

אחד הדאגות העיקריות שלך כתוצאה מכך עשויה להיות מניעת אבדן נתונים. לדוגמה, כברירת מחדל, משתמש יכול לאמת את עצמו ב-OneDrive או בתיקייה האישית של החברה על מכשיר אישי בלי שום מגבלות על היכולת ל synhronize את כל הקבצים והודעות הדואר הנמצאים בשירות זה. מה קורה לעותקים המקומיים של הנתונים כשהמשתמש עוזב את הארגון?

Azure Active Directory Conditional Access יכול לשים את המנהלים בשליטה שוב. חלק מרישיון Azure Active Directory Premium P1, עם Conditional Access אתה שולט בתנאים תחתם מתן או חסימה גישה למשאבי Azure AD. אפילו אם אתה מעניק גישה, אתה יכול להכריח צורות נוספות, כמו לענות על קורא ריבוי-שיטות (MFA), או כמה זמן לפני שעליהם להתחבר שוב.

איך Conditional Access מזהה מכשירים של חברות

בתרחיש שלנו, נשתמש ב-Conditional Access כדי לאפשר למשתמשים להתחבר ל-Office 365 רק על מכשירים של החברה. אנו עושים זאת על סמך המצב של המכשיר.

למרות שאין מצב התקן הנקרא "התקן עסקי" בכניסה מותנית, באפשרותנו לזהות שני דברים על ידי התבוננות בהתקן כדי להסיק שהתקן שייך לחברה:

- האם התקן הוא מצטרף ל-Azure AD ההיברידי?

- האם התקן מסומן כעומד בדרישות?

הצטרפות הוברידית ל-Azure AD מתייחסת למצב בו התקן מחובר ל-Active Directory באתר הארגוני שלך, אבל גם מסונכרן ומחובר ל-Azure AD בענן. כבר דגשנו כיצד להגיע למצב כזה עבור התקנים כאן. מותאם אישית רק להתקני Windows.

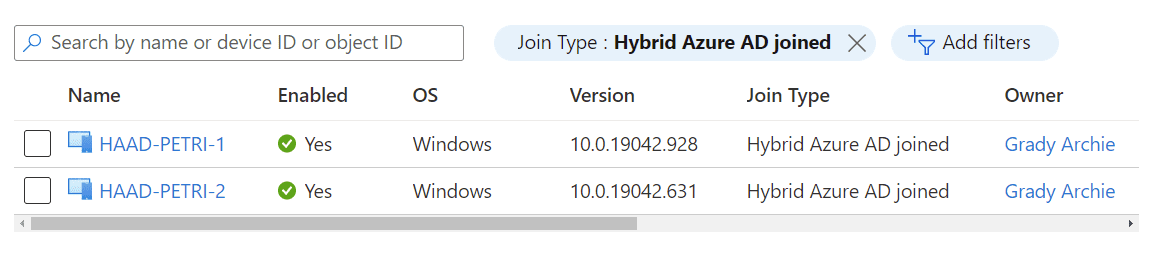

בתמונת המסך למטה, אפשר לראות איך Azure AD מדווח על סוג הצטרפות Azure AD ההיברידית.

מסומן כעומד בדרישות אומר שהתקן נרשם בפתרון לניהול התקנים ניידים, כגון Intune, ומקיים את דרישות ההתאמה של MDM, כמו שימוש בצמיג פעיל. באופן רב, זהו שליטה טובה יותר מבדיקת החברות של התקן בדומיין בלבד, מאחר שאתה גם מבטיח רמת עמידות בטחון, שהיא מועילה לא סופית עבור אסטרטגית אי-אמון. עם זאת, אם יש בדיוק רלוונטיות רק לוודא שהתקן נרשם ב-Intune, תוכל להגדיר מדיניות התאמה ללא דרישות אבטחה מסוימות. שיטה זו יכולה לשמש לפלטפורמות המודרניות "הארבע הגדולות": Windows 10, macOS, iOS ו-Android.

בתמונת המסך למטה, ניתן לראות כיצד Intune מדווח על עמידת התקן בדרישות.

במובן ממוקד, המונח הנכון להתקן באחד מהמצבים הללו הוא התקן מנוהל. זה אומר כי למנהל מערכות מידע יש שליטה מסוימת על התקן זה, כגון היכולת ליישם ולשלוט בהגדרות באמצעות מדיניות קבוצה או Intune. התקנים שאינם בכל אחד מהמצבים הללו נחשבים כ- לא מנוהלים. בהנחה שהגבולות של ההרשאה להירשם ל- Intune הם רק להתקנים תאגידיים, ניתן להשתמש במונחים "מנוהל" ו"תאגידי" באופן המותר.

נקודה חשובה לשים לב אליה היא ש- Azure AD עשוי לבקש מסווגים ודפדפנים מסוימים פרטי תעודות אם מדיניות גישה מותנית על מצב התקן משמשת. זה קורה בדרך כלל בפלטפורמות שאינן של מיקרוסופט, כגון פלטפורמות של אפל וגוגל. זה קורה מכיוון שמידע על מצב התקן מוחזק באישור בתוך התקן זה, ולא כל תוכנה מביאה באופן אוטומטי את המידע הזה ל- Azure AD במהלך האימות.

יצירת מדיניות גישה מותנית

מדיניות גישה מותנית נוצרת בתוך Azure AD > אבטחה > גישה מותנית. מומלץ לתת למדיניות שם שמזהה בדיוק את אופן הפעולה שלה. זה משום שאם ישנן מדיניות מרובות המתאימות לניסיון אימות מסוים, הן כולן יחולו, וקונבנציה טובה של שם פשוטה תקל על תהליך פיתרון תקלות וניהול.

המדיניות מתפצלת ל- משימות ו- בקרת גישה . משימות הן המקביל של רשימה מאומתת של כל מה שחייב להתקיים לגבי הכניסה כדי שהמדיניות תחול על הכניסה. עבור רוב ההגדרות הללו, ניתן לכלול ולא לכלול תנאים. לדוגמה, לכלול כל המשתמשים אך לא לכלול צוות IT . אם המדיניות מתייחסת, אז ה- בקרות גישה קובעות האם הגישה נדחתת או מאושרת ו, כאשר מאושרת, אילו שלבים ואמצעים נוספים יש ליישם או להיות נכונים.

לפני שמתעמקים בכניסה מותנית, חשוב לשקול כמה עוצמתית היא: היא נותנת לך את היכולת לחסום את האימות לכל היישומים לחלוטין. לכן, ייתכן שתגרום להגדרה לא נכונה ותנעל משתמשים חשובים מיישומים חשובים, או אפילו את כל המנהלים. עליך לשקול ליצור יוצאי דופן עבור חשבונות גישה לחירום מקריים שלהם את פעילות הכניסה שלך מונה. אישית, זהו הצעד הראשון שאני עושה בעת יצירת כל מדיניות גישה מותנית.

משימות

משתמשים וקבוצות שולטים מי עליו תחול המדיניות. אם אינך במשימה זו, אינך כפוף לכלליו. למדיניות שחוסמת גישה ל- Office 365 על מכשירים שאינם מנוהלים, ייתכן שתרצה להגביל את הטווח לכל המשתמשים אך לא לכלול אורחים/משתמשים חיצוניים ואת חשבונות הגישה לחירום. בנוסף, כלול רק קבוצת Azure AD מתאימה.

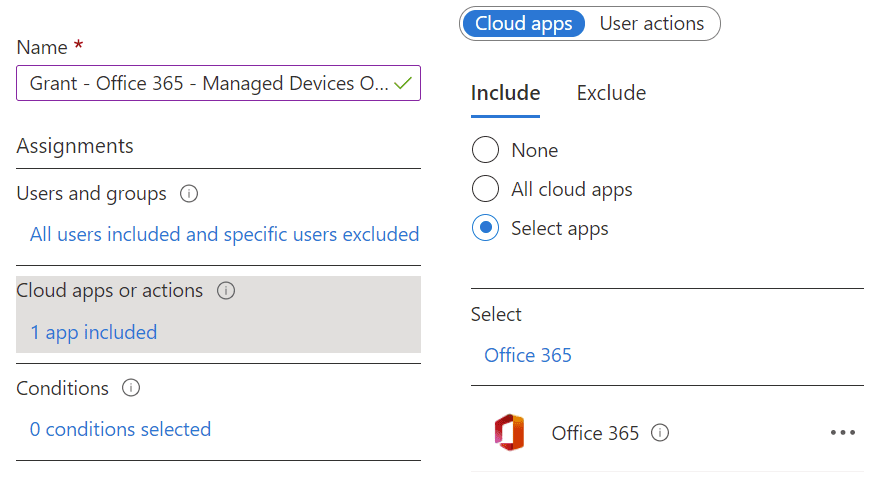

עבור אפליקציות או פעולות בענן, בחר Office 365. ניתן לבחור יותר מאפליקציה אחת בענן, לכן כדאי ליצור מדיניות שמגבילה את כל האפליקציות שאתה מעריך כרגישות, ולא רק את Office 365. האפליקציה של Office 365 המופיעה ב-Conditional Access למעשה היא אוסף של אפליקציות אחרות שאפשר לבחור בנפרד. לדוגמה, היא כוללת Exchange Online ו-SharePoint Online, אך בעצם אפשר בגרות לבחור באפליקציות הרכזיות. הסיבה לבחירת Office 365 ולא בחלקיה היא עקב הייחודיות בשירות. בחירת הפלטפורמה האחידה מפחיתה בעיות שקשורות לתלותים שהאפליקציות יש להן זה בזה.

תנאים הם המקום בו אתה מגדיר אותות ומאפייני אימות כגון כתובות IP, מערכות הפעלה, ואפליקציות (שבתרגום גס עלול להכיל גישה אל אפליקציות רשת או לקוח). בדוגמה שלנו, נחסום גישה לכל דרכי הגישה ל-כל Office 365 ולכן לא לתקן תנאים. זה אומר שכל תנאי מתקיים. שימוש נפוץ בתנאים אלו הוא ליצירת חוקים שונים לגישה דרך הרשת וגישה דרך אפליקציית שולחן עבודה.

תראה גם את תנאי מצב המכשיר, אך לא נבחר אותו במדיניות זו למען הבהירות. קרא הלאה לראות למה.

בקרת גישה

עכשיו שעסקנו עם רכיב ה-"אם זה…" של המדיניות שלנו, הגיע הזמן לרכיב ה-"אז זה…". בקרות הגישה מחולקות להגדרת הרשאה והגדרת חיבור.

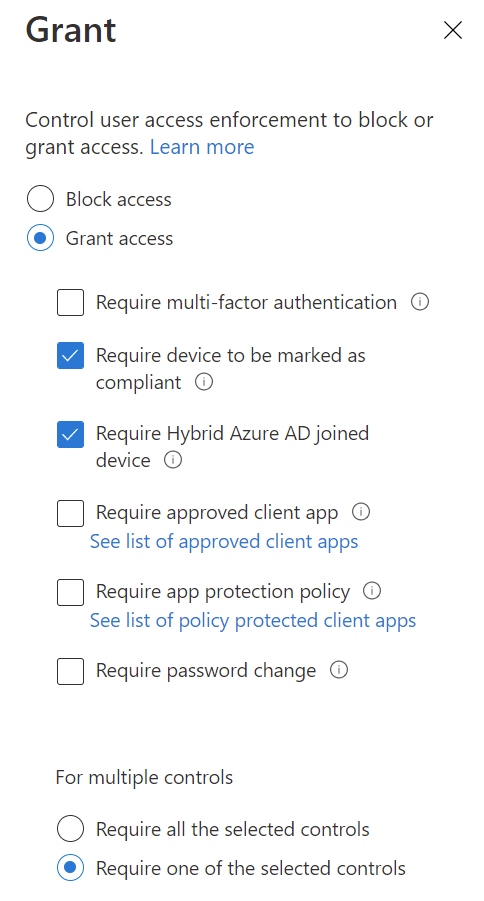

בפאנל המענק, בחר להעניק גישה ובדוק את התיבות עבור המכשיר הנדרש לסומן כמתאמץ ו- דרישת מכשיר מצומצם עם Azure AD. תהיה לך גם אפשרות לבחור אם המכשיר חייב להיות שניהם אלה, או כל אחד מהם. ההמלצה היא לבחור דרישת אחד מהבקרות הנבחרות כך שכל מכשירים מצומצמים במיקום מקומי ו- Azure AD יכולים לקבל גישה.

מה שעשינו כאן זה להגיד "אתה יכול לקבל גישה, אבל אתה זקוק למכשיר מנוהל". במילים אחרות, זה גם אומר "אתה לא יכול לקבל גישה אלא אם כן אתה מכשיר מנוהל". בהנחה שתהליך הצטרפות למיקום מקומי שלנו מאובטח, והרישיון של Intune מוגבל למכשירים תאגידיים, זה מגביל את כל הגישה ל- Office 365 למכשירים תאגידיים.

הגדרות שיחה שולטות במה שמשתמש מורשה לעשות ברגע שהוא מושפע גישה. לדוגמה, במסלולי סרטן מהדורה, אתה יכול להשתמש בהגבלות מוכוונות על ידי האפליקציה לחסום הורדות משירותים כמו Exchange Online ו- SharePoint Online. בתקווה, זה גורם לך לחשוב על הדרכים השונות שבהן אפשר לעצב את המדיניות שלך: אולי אחת לחסום גישה לאפליקציות מלאות במכשירים לא מנוהלים, אבל עוד אחת המאפשרת גישה רק לאפליקציות מהדורה, מחויבת בלי הורדות.

פרוסת מדיניות הגישה המותנית

עם כל ההגדרות שהוחלו, פוליסת הגישה המותנית שלך יכולה כעת להיות במצב רק לדיווח או פעיל. המטרה של המצב רק לדיווח היא לאפשר ליומן הכניסה של Azure AD לבדוק מה היה אמור לקרות ללא הפרעה בסביבת הייצור. תוכל להשתמש במידע זה כדי להבין את ההשלכות של המדיניות: לדוגמה, כמה הפרעה אנו יכולים לצפות, ולכן איזה סוג של השכלה צריכים לספק למשתמשים שלנו?

יש התראה חשובה במקום עבור מצב רק לדיווח במקרה שלנו. כפי שצוין מראש, ל Azure AD על מנת לקבוע את מצב ההתקן, יש צורך לשאול תעודה, ויש פלטפורמות שאינן מאפשרות זאת אוטומטית. אף על פי שאתה פועל במצב רק לדיווח, היא עדיין זקוקה לתעודה כדי לדעת מה היא יכלה לעשות. תיהיה תמיד מתווה על כך במדיניות אם תכלול הגדרות המבוססות על מצב התקן.

כאשר אתה נוח בכך שהמדיניות שלך הוגדרה כהלכה ולא תפגע בעיסוק, תחליף באופן פשוט את המצב ל-פעיל, בנקודה זו המדיניות מיושמת מיידית על ניסיונות האימות העתידיים של Azure AD.

חוויית המשתמש

אם משתמש מנסה כעת לגשת לשירות Office 365 כלשהו באמצעות התקן שאינו תואם לחברה (מתאם Intune או הצטרפות Azure AD היברידית), Azure AD יעצה לו שהגישה נחסמה. זה נכון לכל אמצעי הגישה, בין אם זה באמצעות אפליקציית אינטרנט או אפליקציה לקוח מלאה. שוב, תוכל להשתמש בתנאים כדי להטיל כללים שונים לשני סוגי האפליקציות – אפליקציות אינטרנט ואפליקציות לקוח.

על המכשירים הארגוניים, תהליך האימות אינו משתנה מבחינת המשתמש: הם יכולים להמשיך ישר קדימה. היוצא מן הכלל הוא כאשר האפליקציה לא יכולה לבדוק את מצב המכשיר. זה לא צריך להיות בעיה עבור אפליקציות מצד ראשון כמו חבילת Office 365, אך לדוגמה זה עשוי להיות בעיה עם דפדפנים מצד שלישי, אפילו ב- Windows. המשתמשים שלך עשויים לקבל שגיאה דומה לזו בלהלן. Chrome ב- Windows תומך במצב המכשיר כאשר משתמשים בתוספת החשבונות של Windows 10 וכפי שתוכל לדמיין, Chromium-based Edge תומך בזה כסטנדרט.

מאמר קשור:

Source:

https://petri.com/guide-limit-microsoft-365-access-to-corporate-devices-with-conditional-access/