Les besoins en matière de mise en réseau continuent de croître chaque année. Les réseaux modernes doivent fournir une haute vitesse, une faible latence et une grande évolutivité. Une autre exigence commune est l’isolement sécurisé des segments réseau. La virtualisation dans les centres de données accroît également les exigences sur l’infrastructure réseau physique, et le réseau traditionnel devient irrationnel avec des problèmes potentiels de réseau.

La virtualisation du réseau est utilisée pour abstraire des réseaux physiques sous-jacents et créer des réseaux logiques et évolutifs. Cela fonctionne de manière similaire à la virtualisation des ressources informatiques (telles que le processeur, la mémoire et le stockage), ce qui permet de travailler avec ces ressources sur une couche abstraite.

Qu’est-ce que VXLAN?

Le Réseau Local Étendu Virtuel (VXLAN) est une technologie de réseau de superposition. C’est un protocole d’encapsulation qui permet le tunnelage des connexions de couche 2 (L2) sur un réseau de couche 3 (L3) sous-jacent (ci-dessous, vous trouverez un tableau avec sept couches OSI). Le réseau de superposition est un réseau créé au-dessus de tout réseau existant. Le réseau sous-jacent est l’infrastructure physique utilisée pour un réseau existant au-dessus duquel le réseau de superposition est construit.

Les composants du réseau physique sous-jacent comprennent le matériel physique, les câbles et les protocoles réseau. Le Protocole de Passerelle de Frontière (BGP) et l’Open Shortest Path First (OSPF) sont largement utilisés pour le routage sur L3. Des exemples courants de réseaux de superposition sont différents types de réseaux privés virtuels (VPN), des tunnels IPSec et des réseaux peer-to-peer.

Spécification VXLAN

VXLAN est défini par la norme RFC 7348 de l’Internet Engineering Task Force (IETF). La spécification normalisée du protocole VXLAN a été développée en collaboration entre Cisco, VMware et Arista, bien que la norme ne soit pas verrouillée par un fournisseur. VXLAN est pris en charge par des solutions telles que le logiciel de virtualisation de VMware et des dispositifs matériels tels que des routeurs de différents fournisseurs.

Comprendre VXLAN

VXLAN vous permet de créer des réseaux logiques hautement évolutifs avec le support de domaines de diffusion multi-locataires et de franchir les limites des réseaux physiques. Ces réseaux logiques sont des réseaux superposés. Lorsque vous découplez le réseau virtuel d’un réseau physique, vous simplifiez la gestion des grands réseaux, malgré la configuration initiale complexe. Lorsque VXLAN est utilisé, vous pouvez redéfinir le réseau superposé sans avoir besoin de reconfigurer le réseau sous-jacent (physique). Il est possible d’utiliser deux réseaux L3 sous-jacents ou plus pour déployer un domaine de réseau virtuel L2 superposé. La topologie de réseau Leaf-Spine est une bonne solution pour le réseau sous-jacent afin de configurer des réseaux superposés VXLAN dans de grands centres de données.

Où VXLAN Peut-Il Être Utilisé?

La plus courante utilisation de VXLAN est la création de réseaux virtuels sur l’infrastructure réseau physique et logique existante lors du déploiement d’un datacenter défini par logiciel. L’abstraction de l’infrastructure physique sous-jacente est effectuée pour la virtualisation dans les datacenters définis par logiciel (SDDC). Les solutions de virtualisation VXLAN et VMware vous permettent de configurer un datacenter entièrement virtualisé, dans lequel les réseaux et les ressources informatiques sont virtualisés. Les deux produits logiciels à cette fin sont VMware vSphere et VMware NSX. Il existe deux éditions de la solution de virtualisation réseau VMware : NSX-V et NSX-T.

Avec VXLAN, les machines virtuelles (VM) s’exécutant dans VMware vSphere peuvent se connecter au réseau logique nécessaire et communiquer entre elles même si elles sont situées sur différents hôtes ESXi dans des clusters différents ou même dans des datacenters différents. Les réseaux logiques VXLAN sont abstraits des réseaux physiques sous-jacents, et les VM sont abstraites du matériel sous-jacent.

Sans VXLAN, il y a des demandes plus élevées en termes de manipulation des adresses de contrôle d’accès au média (MAC) sur les équipements réseau physiques dans les centres de données où les machines virtuelles sont en cours d’exécution et connectées au réseau. De nombreux centres de données modernes (y compris ceux qui ont des serveurs de virtualisation) utilisent la topologie réseau en feuille-épine et le schéma de connexion top-of-rack (ToR). Lorsque les machines virtuelles utilisent un réseau physique, même avec une isolation de réseau virtuel (VLAN) des segments de réseau sur la deuxième couche, les commutateurs ToR (auxquels les serveurs de baie sont connectés) doivent fonctionner avec les adresses MAC des périphériques réseau physiques et des adaptateurs réseau VM pour fournir la connectivité L2 (au lieu d’apprendre une adresse MAC par lien). Les tables d’adresses MAC deviennent trop volumineuses, ce qui provoque une surcharge des commutateurs et des demandes de capacité nettement plus élevées des tables d’adresses MAC par rapport aux environnements non virtualisés. Lorsque le débordement de table se produit, un commutateur ne peut pas apprendre de nouvelles adresses MAC et des problèmes réseau se produisent.

Le VLAN traditionnel, le protocole de l’arbre de recouvrement (STP) et le Multipath à coût égal (ECMP) ne peuvent pas résoudre parfaitement tous les problèmes réseau dans un centre de données virtualisé. L’utilisation de réseaux de superposition avec VXLAN aide à résoudre ce problème. Les adresses MAC des machines virtuelles fonctionnent uniquement dans un réseau de superposition virtuel (réseau VXLAN) et ne sont pas envoyées aux commutateurs physiques d’un réseau sous-jacent. De plus, les VLAN utilisés pour l’isolation réseau des domaines L2 et dans les environnements multi-locataires offrent des limites supérieures par rapport au VLAN. Comparons VXLAN et VLAN pour voir les principales différences entre les deux.

Comparaison de VXLAN vs VLAN

La principale différence entre ces protocoles réseau est que le VLAN utilise un réseau de sous-couche de couche 2 pour l’encapsulation des trames, tandis que le VXLAN utilise la couche 3 à cette fin. Le nombre maximal de réseaux de superposition est plus élevé pour le VXLAN.

Le VLAN est documenté dans la norme IEEE 802.1Q. Le nombre maximal de VLAN pris en charge est de 4094 en raison de l’ID de segment sur 12 bits : 2^12=4096, les ID de VLAN vont de 0 à 4095, avec 2 ID de VLAN réservés (0 et 4095 sont réservés). De nos jours, 4094 ne suffit pas pour les grands fournisseurs de services cloud. Lors de l’utilisation du marquage VLAN, la taille d’une trame Ethernet est augmentée de 1518 à 1522 octets. Lors de l’utilisation du VLAN, les réseaux sont isolés logiquement sur la couche 2 en utilisant des balises 802.1Q. La configuration de l’équipement réseau physique est effectuée pour la segmentation du réseau.

Le VXLAN est une extension analogique du VLAN. Certaines des principales différences entre le VLAN et le VXLAN incluent :

- Le nombre maximal de réseaux virtuels pris en charge par le VXLAN est de plus de 16 millions (2^24= 16,777,216) en raison de la longueur sur 24 bits de l’identifiant de réseau.

- Le VXLAN et le VLAN utilisent des techniques d’encapsulation différentes. Le VXLAN ne nécessite pas de troncation, contrairement au VLAN, et le STP n’est pas requis. Il n’est pas nécessaire d’utiliser des balises VLAN lorsque des identifiants de réseau VXLAN sont utilisés.

- La reconfiguration de l’équipement réseau physique n’est pas nécessaire pour une configuration VXLAN.

- La gestion des grands réseaux L2 devient difficile dans de grandes infrastructures physiques distribuées. La gestion des réseaux L3 est plus pratique. Les réseaux de superposition VXLAN qui fonctionnent sur des réseaux L3 existants permettent aux administrateurs d’éviter les inconvénients habituels des réseaux L2 traditionnels lorsque les réseaux L2 sont virtualisés en utilisant VXLAN et ne dépendent pas des limites physiques des réseaux réels.

Rappelons le modèle OSI à 7 couches et explorons le principe de fonctionnement des réseaux VXLAN dans la prochaine section de ce billet de blog.

Le modèle OSI à 7 couches du système interconnexion ouvert (OSI) :

| Couche | Unité de Données de Protocole | Exemples de protocoles | |

| 7 | Application | Données | HTTP, FTP, SSH, DNS |

| 6 | Présentation | Données | SSL, IMAP |

| 5 | Session | Données | Diverses API, sockets |

| 4 | Transport | Segment, Datagramme | TCP, UDP |

| 3 | Réseau | Paquet | IP, IPSec, ICMP, IGMP |

| 2 | Liaison de données | Trame | Ethernet, PPP, FDDI |

| 1 | Physique | Bits | Câbles, Fibre, Sans fil |

espace

Comment fonctionne VXLAN?

VXLAN encapsule les trames Ethernet L2 internes dans des paquets IP L3 en utilisant des datagrammes UDP et les transmet sur un réseau IP existant. Le type d’encapsulation VXLAN est connu sous le nom de MAC-dans-UDP, qui est un terme plus précis pour la technologie.

Pourquoi utilise-t-on UDP ? Pourquoi ne pas encapsuler directement les trames VXLAN dans les paquets IP externes ? Les réseaux de niveau 3 sont pratiques pour l’administration et, comme nous l’avons mentionné précédemment, le réseau de niveau 3 est le réseau sous-jacent pour le réseau VXLAN (qui est le réseau de superposition).

L’en-tête VXLAN, qui a une longueur de 8 octets, est ajouté à la trame Ethernet d’origine (la trame interne). Cet en-tête VXLAN est nécessaire pour permettre à un commutateur de l’autre côté d’identifier l’identifiant de réseau VXLAN (VNI) auquel appartient la trame. La plupart d’entre nous aimerions probablement emballer la trame d’origine avec l’en-tête VXLAN dans un paquet IP, similaire au protocole d’encapsulation du routage générique (GRE) qui est le protocole de tunneling de niveau 3.

Il y a un champ Protocole dans l’en-tête IP (voir l’image ci-dessous) utilisé pour définir les données du protocole de couche supérieure (voir le tableau du modèle OSI ci-dessus) qui est emballé dans le paquet IP actuel. GRE a le numéro de protocole 47, qui est défini dans le champ Protocole du paquet IP externe. VXLAN n’a aucun numéro de protocole associé, et un tel emballage directement dans un paquet IP externe causerait des problèmes. Pour cette raison, VXLAN est encapsulé en utilisant UDP et, par la suite, est encapsulé dans des paquets IP. Le protocole de tunneling GPRS (GTP) utilise une approche similaire. Le numéro de port UDP VXLAN est 4789. Ce numéro de port VXLAN doit être utilisé par défaut comme port UDP de destination.

Vous pourriez penser : Le TCP est plus fiable. Pourquoi utiliser l’UDP et non le TCP? Le TCP dispose d’un mécanisme de vérification pour déterminer si les données ont été reçues et transmises avec succès sans perte. Si les données sont perdues, elles sont renvoyées. L’UDP ne possède pas ces mécanismes. Si des données sont perdues en raison de problèmes de connexion, ces données ne sont jamais renvoyées. L’UDP n’utilise pas de sessions et de délais d’expiration comme le TCP.

Si nous utilisions le TCP sur TCP, et que des paquets sont perdus dans la session sous-jacente, ils le sont également dans la session de recouvrement. La retransmission de paquets est initiée dans les sessions TCP sous-jacentes et de recouvrement, ce qui entraîne une dégradation des performances réseau. Le fait que l’UDP n’initie pas de session point à point (P2P) est un avantage dans le cas de l’encapsulation VXLAN. Notez que les sessions point à multipoint (P2MP) ne sont pas disponibles pour les connexions TCP.

VNI ou VNID est l’identifiant de réseau VXLAN. L’identifiant de réseau VXLAN sur 24 bits (également appelé ID de segment) est utilisé, et il définit le nombre maximum de réseaux VXLAN pris en charge.

Le Point de Terminaison de Tunnel VXLAN (VTEP) est un objet responsable de l’encapsulation et de la désencapsulation des trames L2. Le VTEP est l’équivalent d’un routeur de bord de fournisseur (PE), qui est un nœud pour l’agrégation de services. Le VTEP peut être implémenté en tant que passerelle matérielle ou solution virtualisée comme VMware NSX (le VTEP logiciel). Les tunnels VXLAN commencent et se terminent sur les points de terminaison de tunnel VXLAN.

Les VM connectées au même segment VXLAN peuvent communiquer entre elles. Si l’hôte 1 (VM1) est situé derrière le VTEP A et que l’hôte 2 (VM2) est situé derrière le VTEP B, les deux hôtes (VMs) doivent avoir une interface réseau connectée au même VNI (similaire à la façon dont les hôtes doivent utiliser le même ID de VLAN dans leur configuration réseau lors de l’utilisation de VLAN).

Encapsulation de trame VXLAN

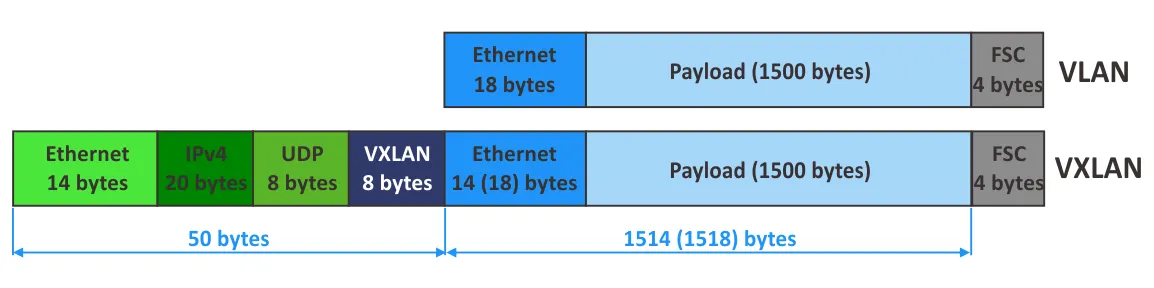

Il est maintenant temps d’explorer en détail la structure de l’encapsulation d’une trame VXLAN. Dans l’image ci-dessous, vous voyez la structure d’une trame encapsulée VXLAN. L’en-tête Ethernet externe, l’en-tête IP externe, l’en-tête UDP, l’en-tête VXLAN et la trame Ethernet interne utilisés dans un réseau VXLAN sont présentés.

En-tête Ethernet externe (MAC)

- L’adresse MAC de destination externe est l’adresse MAC d’un VTEP de destination si le VTEP est local au routeur le plus proche, ou l’adresse MAC d’un routeur si le VTEP est situé derrière le routeur.

- L’adresse MAC source externe est l’adresse MAC d’un VTEP source.

- Type de VLAN (optionnel) est le champ optionnel. 0x8100 indique qu’une trame est étiquetée VLAN.

- Tag VLAN 802.1 externe est le champ optionnel pour définir une étiquette VLAN (non requis pour les réseaux VXLAN).

- Type d’Ethernet définit le type de paquet transporté par cette trame. 0x800 fait référence au paquet IPv4.

En-tête IP externe

- Données diverses de l’en-tête IP contient la version, la longueur de l’en-tête, le type de service et d’autres données.

- Protocole IP. Ce champ est utilisé pour définir un protocole réseau sous-jacent par lequel les données sont transportées par le paquet IP. 0x11 définit UDP.

- Le contrôle de somme d’en-tête est utilisé pour garantir l’intégrité des données pour l’en-tête IP uniquement.

- L’adresse IP source externe est l’adresse IP d’un VTEP source.

- L’adresse IP de destination externe est l’adresse IP d’un VTEP cible.

L’en-tête UDP

- Le port source UDP est un port défini par le VTEP qui transmet des données.

- Le port de destination UDP est le port attribué par VXLAN IANA (4789).

- La longueur UDP est la longueur d’un en-tête UDP plus les données UDP.

- La somme de contrôle UDP doit être réglée sur 0x0000 pour VXLAN. Dans ce cas, le VTEP recevant évite la vérification de la somme de contrôle et évite de laisser tomber une trame en cas de somme de contrôle incorrecte (si une trame est abandonnée, les données empaquetées ne sont pas désencapsulées).

L’en-tête VXLAN

- Les indicateurs VXLAN sont différents. L’indicateur I est réglé sur 1. Les 7 autres bits sont maintenant réservés et doivent être réglés sur 0.

- Réservé – champs réservés qui ne sont pas encore utilisés et sont réglés sur 0.

- Le VNI est le champ de 24 bits pour définir le VNI.

- La séquence de vérification de trame (FCS) est le champ de 4 octets pour détecter et contrôler les erreurs.

Surcoût VXLAN

- Calculons le surcoût lors de l’utilisation de VXLAN :

8 octets (en-tête VXLAN) + 8 octets (en-tête UDP) + 20 octets (en-tête IPv4) + 14 octets (en-tête L2 externe) = 50 octets (si l’étiquetage VLAN n’est pas utilisé dans les trames internes qui sont encapsulées). Si les clients utilisent l’étiquetage VLAN, 4 octets doivent être ajoutés, et le résultat est de 54 octets.

- Calculons la taille totale des cadres externes dans le réseau physique :

1514 (cadre interne) + 4 (balise VLAN interne) + 50 (VXLAN) + 4 (Balise VLAN de transport VXLAN) = 1572 octets

- Si IPv6 est utilisé, la taille de l’en-tête IP est augmentée de 20 octets :

1514 (cadre interne) + 4 (balise VLAN interne) + 70 (IPv6 VXLAN) + 4 (Balise VLAN de transport VXLAN) = 1592 octets

- Un supplément de 8 octets peut être facultativement ajouté pour IPv6. Dans ce cas, la taille du cadre externe est de 1600 octets.

- Vous pouvez modifier les valeurs de l’unité de transmission maximale (MTU) dans la configuration du commutateur en conséquence (par exemple de 50, 54, 70, ou 74 octets). Le support des trames Jumbo (trames d’une taille supérieure à la norme de 1518 octets) est requis dans ce cas.

Il est recommandé d’augmenter la taille des trames lors de l’utilisation de réseaux virtuels VXLAN dans un réseau réel. VMware recommande de régler la MTU à 1600 octets ou plus sur les commutateurs virtuels distribués.

Remarque: La taille du cadre Ethernet et la MTU sont des caractéristiques importantes du cadre. La MTU indique la taille maximale d’une charge utile encapsulée dans le cadre Ethernet (la taille du paquet IP, qui a une valeur par défaut de 1500 octets lorsque les trames Jumbo ne sont pas utilisées). La taille du cadre Ethernet se compose de la taille de la charge utile, de la taille de l’en-tête Ethernet et du FCS.

Exemple de transfert de données en VXLAN

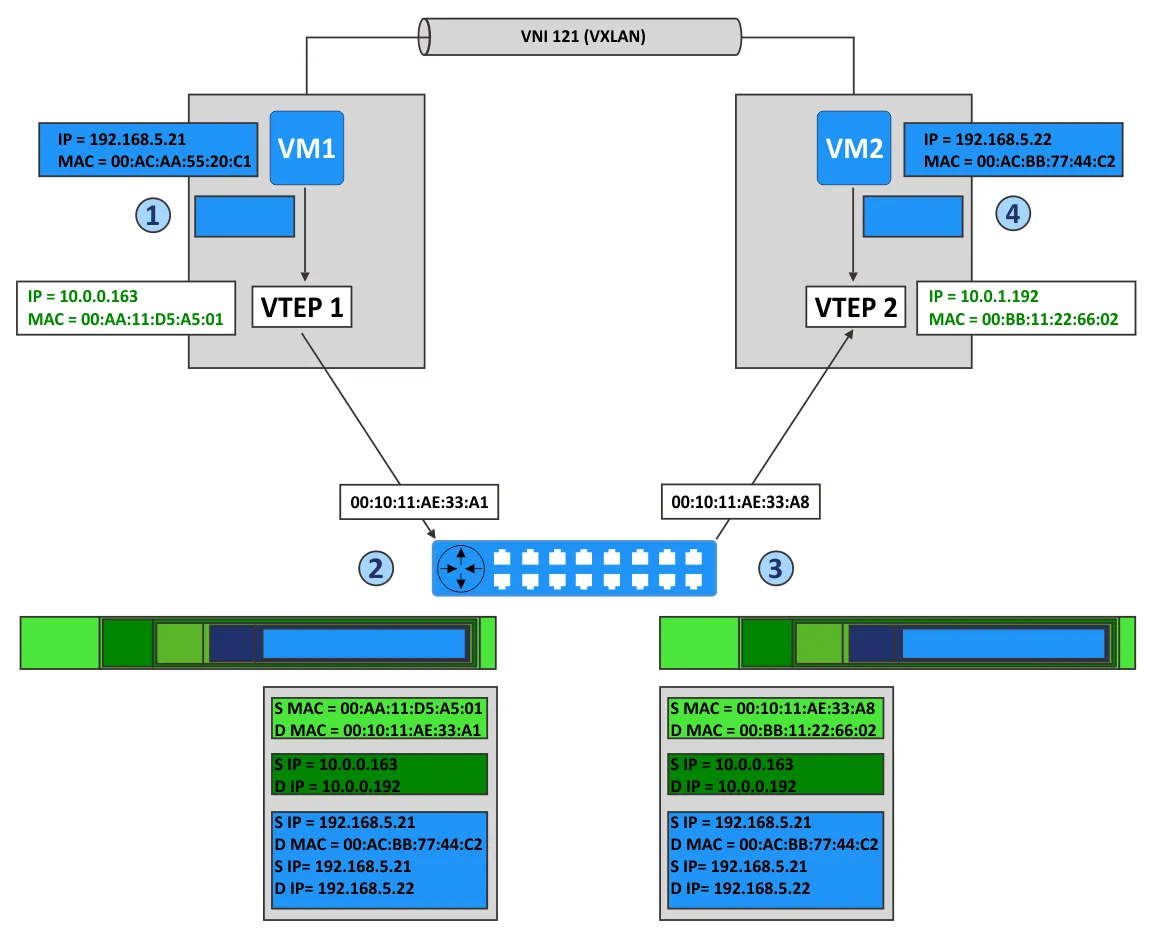

Considérons un exemple de transfert de données dans un réseau avec VMware VXLAN pour mieux comprendre la configuration VXLAN et le principe de fonctionnement.

Imaginez que nous avons deux hôtes ESXi dans un environnement VMware vSphere avec VMware NSX configuré. VM1 s’exécute sur le premier hôte ESXi, et VM2 s’exécute sur le deuxième hôte ESXi. Les adaptateurs réseau virtuels des deux VM sont connectés au même réseau VXLAN avec VNI 121. Les hôtes ESXi sont connectés à des sous-réseaux différents du réseau physique.

Étape 1

VM1 souhaite envoyer un paquet à VM2. Explorons ce qui se passe dans cette situation.

- VM1 envoie le paquet ARP pour demander l’adresse MAC de l’hôte avec l’adresse IP 192.168.5.22.

- VTEP1, situé sur le premier hôte ESXi, encapsule le paquet ARP dans le paquet multicast associé au réseau virtuel avec VNI 121.

- Les autres VTEP recevant le paquet multicast ajoutent l’association VTEP1-VM1 à leurs tables VXLAN.

- VTEP2 reçoit le paquet, décapsule ce paquet, et envoie une diffusion sur les groupes de ports des commutateurs virtuels qui sont associés à VNI 121 et au réseau VXLAN approprié.

- VM2, situé sur l’un de ces groupes de ports, reçoit le paquet ARP et envoie une réponse avec son adresse MAC (adresse MAC de VM2).

- VTEP2, sur le deuxième hôte ESXi, crée un paquet unicast, encapsule la réponse ARP de VM2 dans ce paquet, et envoie le paquet en utilisant le routage IP de retour à VTEP1.

- VTEP1 décapsule le paquet reçu et transmet les données décapsulées à VM1.

espace

Étape 2

Maintenant que VM1 connaît l’adresse MAC de VM2, elle peut envoyer des paquets à VM2, comme indiqué dans le schéma ci-dessus pour la communication VM à VM.

- VM1 envoie le paquet IP depuis son adresse IP (192.168.5.21) vers l’adresse IP de VM2 (192.168.5.22).

- VTEP1 encapsule ce paquet et ajoute les en-têtes :

- Un en-tête VXLAN avec VNI=121

- Un en-tête UDP standard avec le port VXLAN (UDP 4789)

- Un en-tête IP standard qui contient l’adresse IP de destination de VTEP et la valeur 0x011 pour définir le protocole UDP utilisé pour l’encapsulation

- Un en-tête MAC standard avec l’adresse MAC du prochain périphérique L2 (le prochain saut). Dans cet exemple, il s’agit de l’interface de routeur qui a l’adresse MAC 00:10:11:AE:33:A1. Ce routeur effectue le routage pour transférer les paquets de VTEP1 à VTEP2.

- VTEP2 reçoit le paquet car l’adresse MAC de VTEP2 est définie comme adresse de destination.

- VTEP2 désencapsule le paquet et détecte qu’il y a des données VXLAN (VTEP2 identifie le port UDP 4789 puis identifie les en-têtes VXLAN transportés).

- VTEP vérifie que VM2 en tant que cible est autorisé à recevoir des trames depuis VNI 121 et est connecté au bon groupe de ports.

- Après désencapsulation, le paquet IP interne est transmis à la carte NIC virtuelle de VM2 connectée au groupe de ports avec VNI 121.

- VM2 reçoit le paquet interne et traite ce paquet comme n’importe quel paquet IP habituel.

- Les paquets sont transférés de VM2 à VM1 de la même manière.

Support de la multidiffusion

Les réseaux superposés VXLAN prennent en charge les modes de communication unicast, broadcast et multicast dans le réseau.

- La communication unicast est utilisée pour transférer des données entre deux hôtes dans le réseau. Les VTEPs distants sont généralement définis de manière statique.

- La communication en broadcast est le mode dans lequel un hôte envoie des données à tous les hôtes du réseau.

- La communication en multicast est un autre type de communication de type un-vers-plusieurs. Les données sont envoyées à des hôtes sélectionnés dans le réseau, et non à tous les hôtes. Un exemple courant d’utilisation du multicast est la diffusion de vidéos en ligne. Le protocole de gestion de groupe Internet (IGMP) est utilisé pour la communication en multicast. L’écoute IGMP sur les commutateurs de couche 2 et l’interrogateur IGMP sur les routeurs (couche 3) doivent être activés.

Notez que la capacité à utiliser VXLAN pour le trafic multicast résulte de la méthode d’encapsulation MAC-en-UDP (expliquée ci-dessus), qui permet d’établir des connexions P2MP. En mode multicast, les VTEPs distants peuvent être trouvés automatiquement sans avoir besoin de définir manuellement tous les voisins. Vous pouvez définir un groupe multicast associé à un VNI, puis le VTEP commence à écouter ce groupe. Le comportement des autres VTEPs est similaire, et ils commencent à écouter le groupe si les VNIs sont correctement définis.

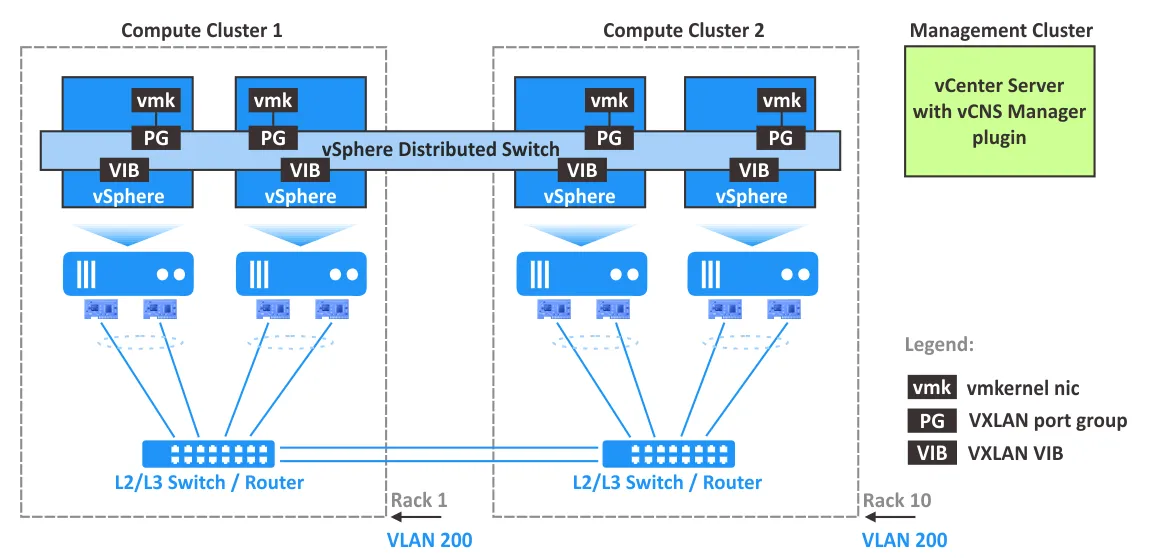

Composants VXLAN VMware

VMware vSphere, avec les hôtes ESXi, vCenter et NSX, est la suite logicielle nécessaire pour configurer la virtualisation réseau avec le support de VXLAN. Expliquons les composants VXLAN VMware et leur rôle dans le déploiement des réseaux VXLAN.

NSX-V est une solution pour construire des réseaux virtuels dans un centre de données avec VMware vSphere.

Dans VMware vSphere avec VMware NSX-V, les commutateurs virtuels distribués (DVS, ou commutateurs distribués) sont utilisés avec VXLAN pour l’abstraction réseau. L’utilisation d’un vSwitch standard n’est pas recommandée.

L’encapsulation VXLAN est effectuée entre l’interface virtuelle (NIC) d’une VM et le port logique d’un commutateur virtuel distribué, ce qui offre une transparence pour le réseau L3 sous-jacent et les VM.

L’appliance passerelle de services NSX Edge agit comme passerelle entre les hôtes VXLAN (VM) et les hôtes non-VXLAN. Des exemples d’hôtes non-VXLAN sont un routeur Internet, un serveur physique connecté à un réseau physique, etc. La passerelle edge peut traduire les identifiants VXLAN des segments de réseau VXLAN pour permettre aux hôtes non-VXLAN de communiquer avec les hôtes ou VM dans les réseaux VXLAN.

Le contrôleur NSX, appelé plan de contrôle central, est un système de gestion d’état distribué pour contrôler les tunnels de transport de superposition et les réseaux virtuels, fournissant des capacités de routage et de commutation logique. Le contrôleur NSX est nécessaire pour configurer les réseaux VXLAN et doit être déployé sous la forme d’un cluster d’appliances virtuelles hautement disponibles.Les packages VXLAN VIB doivent être installés sur les hôtes ESXi pour prendre en charge les fonctionnalités VXLAN, y compris la fonctionnalité VTEP.

L’adaptateur virtuel vmknic transporte le trafic de contrôle, répond aux demandes DHCP, ARP et d’adhésion multicast. L’adresse IP unique est utilisée pour le VTEP sur chaque hôte ESXi pour transporter le trafic VXLAN dans les tunnels créés d’hôte à hôte.

Les groupes de ports VXLAN sur les commutateurs virtuels sont configurés pour définir comment le trafic VXLAN d’entrée et de sortie est transféré via le VTEP et les adaptateurs réseau physiques des hôtes ESXi.

La configuration du VTEP sur chaque hôte ESXi est gérée dans vCloud Networking and Security Manager, qui est un endroit central pour gérer les réseaux virtualisés.

Les groupes de ports VXLAN sur les commutateurs virtuels sont configurés pour définir comment le trafic VXLAN d’entrée et de sortie est transféré à travers les VTEP et les adaptateurs réseau physiques des hôtes ESXi.

La configuration VTEP sur chaque hôte ESXi est gérée dans vCloud Networking and Security Manager, qui est un endroit central pour gérer les réseaux virtualisés.

Il est recommandé de planifier la stratégie de teaming NIC, les paramètres de basculement et l’équilibrage de charge sur un commutateur virtuel distribué dans VMware vSphere lorsque vous déployez VMware NSX avec le support VMware VXLAN.

Résumé des avantages et inconvénients de VXLAN

Avec les principes de fonctionnement de la configuration VXLAN et de la mise en œuvre VMware VXLAN couverts, regardons les avantages et inconvénients de VXLAN.

Avantages de VXLAN:

- Réseaux hautement évolutifs : un grand nombre de domaines L2 peuvent être étendus entre plusieurs datacenters.

- Prise en charge de la multidiffusion, de la multi-locataire et de la segmentation réseau.

- Flexibilité : STP n’est pas nécessaire. Les réseaux L3 sont utilisés comme réseau sous-jacent.

- Aucune surcharge des réseaux physiques sur la deuxième couche. Éviter le débordement de table MAC sur les commutateurs physiques lors de la connexion des VM aux réseaux.

- Gestion centralisée du réseau. Gestion pratique après le déploiement et la configuration.

Inconvénients de VXLAN:

- Le déploiement et la configuration initiale de VXLAN sont compliqués.

- Il peut être difficile de mettre à l’échelle un contrôleur centralisé utilisé pour gérer les réseaux superposés.

- Il y a un surdébit pour les en-têtes en raison des techniques d’encapsulation.

- Le réseau sous-jacent doit prendre en charge la multidiffusion pour la diffusion, l’unicast inconnu et le trafic multidiffusion (BUM).

Conclusion

VXLAN est un protocole d’encapsulation réseau adopté pour les environnements de virtualisation où un grand nombre de machines virtuelles doivent être connectées à un réseau. VXLAN vous permet de construire un réseau L2 virtuel sur un réseau physique L3 existant en utilisant la technique d’encapsulation MAC-in-UDP. La virtualisation du réseau VXLAN est la prochaine étape après la virtualisation des ressources informatiques pour déployer un datacenter défini par logiciel. Le support VXLAN de VMware NSX pour la virtualisation du réseau VMware couplé à VMware vSphere est la bonne solution à cet effet. Cette combinaison est largement utilisée par les fournisseurs de services cloud, en particulier dans les grands datacenters.

Si vous utilisez des machines virtuelles VMware vSphere dans votre salle de serveurs ou votre datacenter, optez pour des solutions complètes de sauvegarde VMware ESX comme NAKIVO Backup & Replication. La solution de NAKIVO offre des fonctionnalités puissantes, y compris des sauvegardes incrementielles et conscientes des applications.

NAKIVO Backup & Replication peut être installé en mode multi-locataire pour offrir une sauvegarde en tant que service et une reprise après sinistre en tant que service. Les clients MSP peuvent alors sauvegarder leurs données en toute sécurité sans affecter les autres clients.

Téléchargez la version gratuite de NAKIVO Backup & Replication et essayez la solution!