Lors de la construction d’un réseau informatique, vous devez définir quelle topologie de réseau vous souhaitez utiliser. Il existe plusieurs types de topologies de réseau utilisés de nos jours, chacun ayant ses avantages et ses inconvénients. La topologie que vous choisissez détermine les performances optimales de votre réseau, les options de scalabilité, la facilité de maintenance et les coûts de construction du réseau. C’est pourquoi il est important de sélectionner le bon type de topologie réseau.

Cet article de blog couvre les types de topologie de réseau, leurs avantages et leurs inconvénients. Il propose également des recommandations sur la topologie de réseau à utiliser dans différents scénarios. Des exemples pratiques d’utilisation d’un type spécifique de topologie de réseau peuvent vous aider à comprendre quand chaque topologie peut être appliquée.

Qu’est-ce que la topologie de réseau?

La topologie de réseau ou la configuration réseau définit la structure du réseau et la manière dont les composants réseau sont connectés. Les types de topologie de réseau sont généralement représentés avec des diagrammes de topologie de réseau pour des raisons de commodité et de clarté. Il existe deux types de topologie de réseau: physique et logique.

La topologie physiquedécrit comment les dispositifs réseau (appelés ordinateurs, stations ou nœuds) sont physiquement connectés dans un réseau informatique. Le schéma géométrique, les connexions, les interconnexions, l’emplacement des dispositifs, le nombre d’adaptateurs réseau utilisés, les types d’adaptateurs réseau, le type de câble, les connecteurs de câble et autres équipements réseau sont les aspects de la topologie physique du réseau.

La topologie logique représente le flux de données d’une station à une autre, comment les données sont transmises et reçues, le chemin des données dans le réseau, et quels protocoles sont utilisés. La topologie logique du réseau explique comment les données sont transférées sur une topologie physique. Les ressources réseau virtuelles et cloud font partie de la topologie logique.

Topologie de réseau point à point

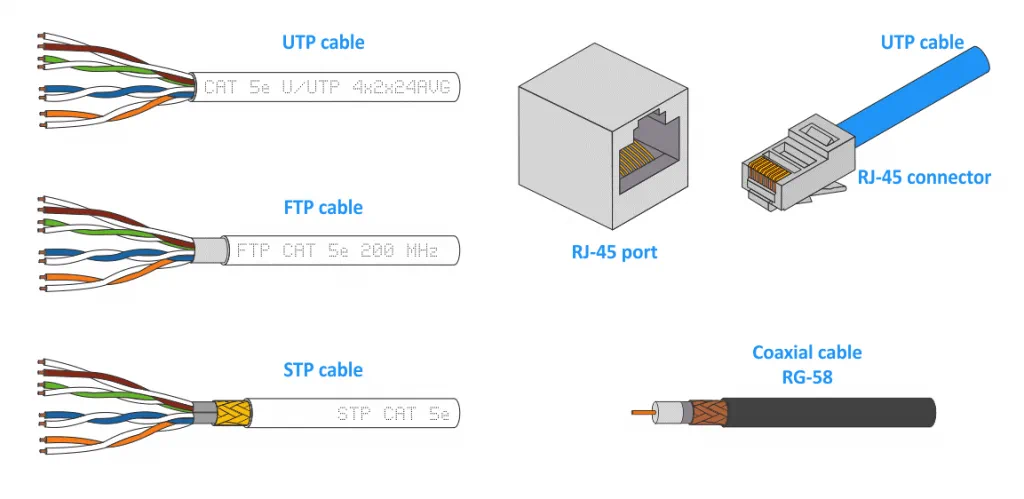

La topologie de réseau point à point est la topologie de réseau la plus simple utilisée lorsque seuls deux ordinateurs ou autres dispositifs réseau sont connectés l’un à l’autre. Un seul câble est utilisé dans ce cas. L’exemple le plus courant de la topologie de réseau point à point est la connexion de deux ordinateurs (qui ont des adaptateurs réseau Ethernet avec des ports RJ-45) avec un câble à paires torsadées (UTP Cat 5e, FTP Cat 5e, STP Cat 5e, etc.). Les topologies de type point à point sont également appelées topologies P2P.

Référez-vous à la dernière section du billet de blog pour en savoir plus sur les différents Types de Câbles.

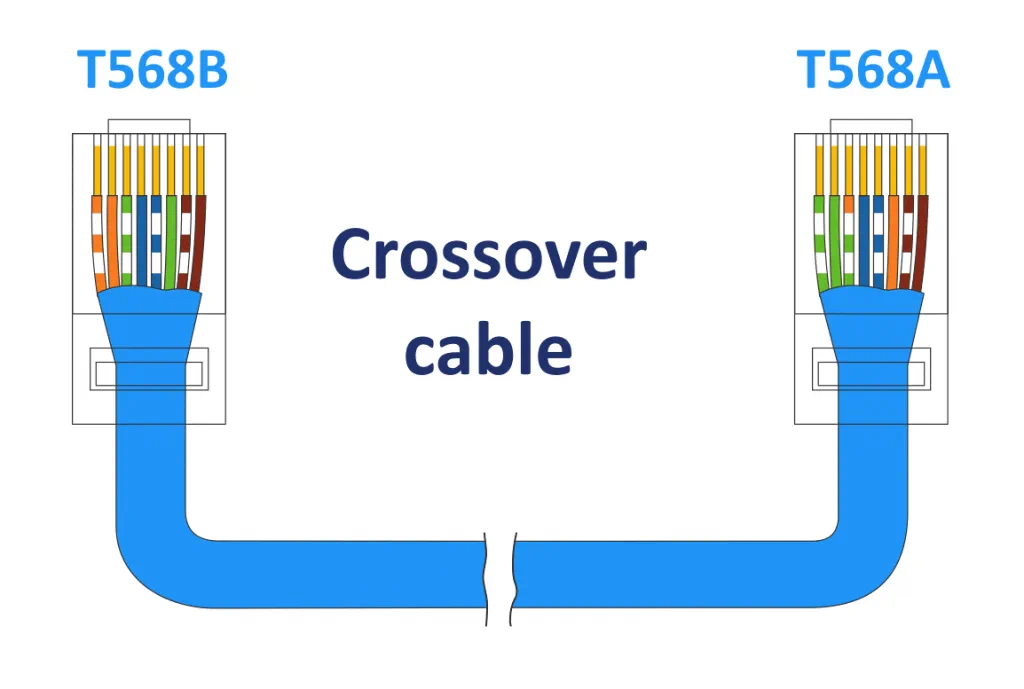

Un câble croisé Ethernet de catégorie 5e est un câble qui possède quatre paires torsadées de fils. Le câble a des connecteurs RJ-45 aux deux extrémités, avec un câblage T568A d’un côté du câble et un câblage T568B de l’autre côté. Le câble croisé est utilisé pour connecter des dispositifs réseau du même type, tels que deux cartes Ethernet de différents ordinateurs. Les cartes réseau modernes peuvent fonctionner avec un câble de connexion sans câble croisé lors de la connexion de deux ordinateurs en utilisant la topologie de réseau point à point. La connexion est possible grâce au support Ethernet Auto MDI-X (interface de dépendance moyenne croisée).

Les cordons de raccordement ou câbles de connexion sont utilisés pour connecter une carte réseau d’un ordinateur à un commutateur et pour connecter des commutateurs entre eux. Les deux extrémités d’un cordon de raccordement sont serties en utilisant la norme T568B (T568A peut également être utilisée pour les deux extrémités du cordon de raccordement, mais cette pratique n’est pas courante).

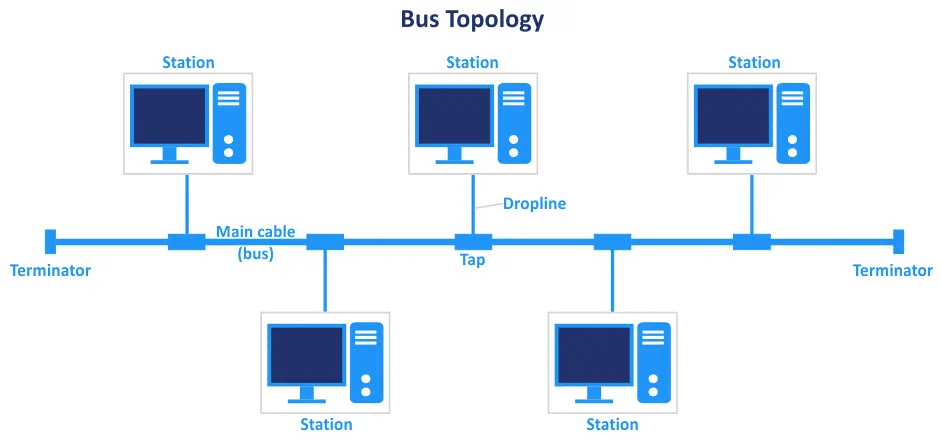

Topologie de réseau en bus

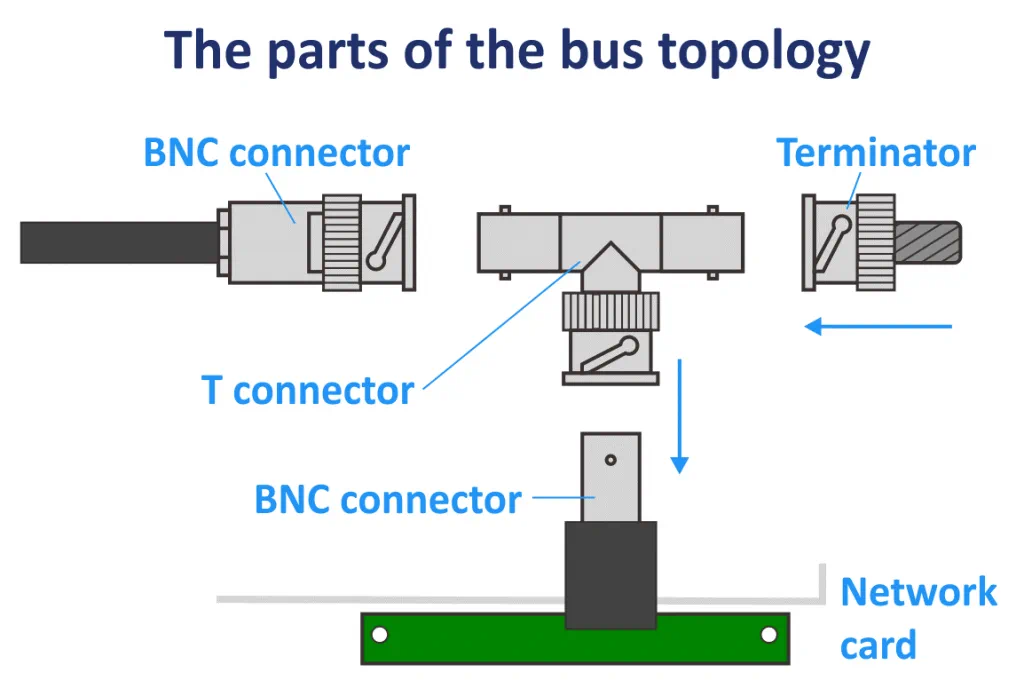

Dans une topologie en bus, le câble principal est appelé câble commun ou câble dorsal. Les stations sont connectées à ce câble principal en utilisant d’autres câbles appelés lignes de dérivation. Le dispositif de branchement est utilisé pour connecter les lignes de dérivation au câble principal. Un câble coaxial RG-58 avec une impédance d’environ 50 à 52 ohms est généralement utilisé pour construire le réseau dans une topologie en bus. Les connecteurs BNC (Bayonet Neill-Concelman) sont utilisés pour connecter les parties du réseau et connecter un câble à la carte réseau. Les terminaisons sont des dispositifs installés à chaque extrémité du câble dorsal pour absorber les signaux et éviter de renvoyer les signaux au bus (le renvoi des signaux provoque des problèmes sérieux dans le réseau).

La difficulté d’installation de la topologie en bus est moyenne. La topologie nécessite moins de câbles que d’autres types de topologies de réseau et coûte moins cher. Cette topologie de réseau est utilisée pour les petits réseaux. La scalabilité est faible car la longueur du câble dorsal est limitée, tout comme le nombre de stations pouvant être connectées au câble dorsal. Chaque dispositif réseau est connecté à un seul câble.

A bus topology makes detecting network failures difficult. If the main cable is corrupted, the network goes down. Every additional node slows down the speed of data transmission in the network. Data can be sent only in one direction and is half-duplex. When one station sends a packet to a target station, the packet is sent to all stations (broadcast communication). However, only the target station receives the packet (after verifying the destination MAC address in the data frame). This working principle causes network overload and is not rational. The network of the bus network topology type works in half-duplex mode.

Le mode half-duplex ne permet pas aux stations du réseau de transmettre et de recevoir des données en même temps. La bande passante du canal est entièrement utilisée lorsque les données sont transférées dans l’une ou l’autre direction. Lorsqu’une station envoie des données, les autres stations ne peuvent que recevoir des données.

En mode full-duplex, les deux stations peuvent transmettre et recevoir des données simultanément. La capacité de liaison est partagée entre les signaux allant dans une direction et les signaux allant dans une autre direction. La liaison doit avoir deux chemins physiques distincts pour envoyer et recevoir des données. En alternative, toute la capacité peut être divisée entre les signaux allant dans les deux directions.

10BASE2 fait partie des spécifications IEEE 802.3 utilisées pour les réseaux Ethernet avec câble coaxial. La longueur maximale du câble varie entre 185 et 200 mètres. La longueur maximale du câble coaxial épais pour la norme 10BASE5 est de 200 mètres.

CSMA/CD (Détection de collisions/accès multiple avec détection de porteuse) est la technologie utilisée pour éviter les collisions (lorsque deux appareils ou plus transmettent des données en même temps et que cela entraîne une corruption des données transmises) dans le réseau. Ce protocole décide quelle station peut transmettre des données à quel moment. IEEE 802.3 est la norme qui définit les méthodes d’accès au réseau local (LAN) en utilisant le protocole CSMA/CD.

Réseau à jeton

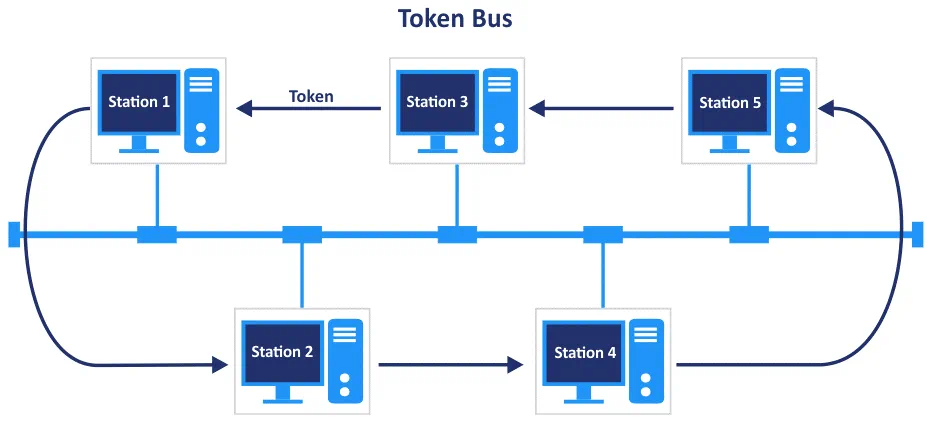

IEEE 802.4 est la norme de réseau à jeton utilisée pour créer un anneau logique de jetons dans les réseaux construits en utilisant la topologie en bus. Un jeton est passé d’une station à une autre dans une séquence définie qui représente l’anneau logique dans le sens horaire ou anti-horaire. Sur l’image suivante, pour la Station 3, les voisins sont les Stations 1 et 5, et l’une d’elles est sélectionnée pour transmettre des données en fonction de la direction. Seul le détenteur du jeton (la station ayant le jeton) peut transmettre des trames dans le réseau. IEEE 802.4 est plus complexe que le protocole IEEE 802.3.

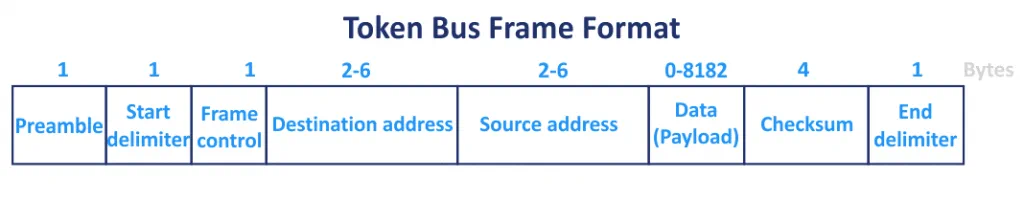

Le format de trame Token Bus. La taille totale de la trame est de 8202 octets, et la trame se compose de 8 champs.

- Le préambule (1 octet) est utilisé pour la synchronisation.

- Le délimiteur de début (1 octet) est le champ utilisé pour marquer le début de la trame.

- Le contrôle de trame (1 octet) vérifie si cette trame est une trame de contrôle ou une trame de données.

- L’adresse de destination (2-6 octets) spécifie l’adresse de la station de destination.

- L’adresse source (2-6 octets) spécifie l’adresse de la station source.

- La charge utile (0-8182 octets) est un champ de longueur variable pour transporter les données utiles de la couche réseau. 8182 octets est la valeur maximale si l’adresse de 2 octets est utilisée. Si la longueur de l’adresse est de 6 octets, alors la taille maximale du champ de charge utile est de 8174 octets, en conséquence.

- Le checksum (4 octets) est utilisé pour la détection d’erreurs.

- Le délimiteur de fin (1 octet) marque la fin de la trame.

La topologie en bus n’est pas recommandée pour les réseaux lors du transfert d’une grande quantité de trafic. En tenant compte du fait que la topologie en bus avec des câbles coaxiaux était utilisée dans les années 1990, et que la vitesse maximale est de 10 Mbit/s, vous ne devriez pas utiliser cette topologie pour construire votre réseau de nos jours.

Topologie de réseau en anneau

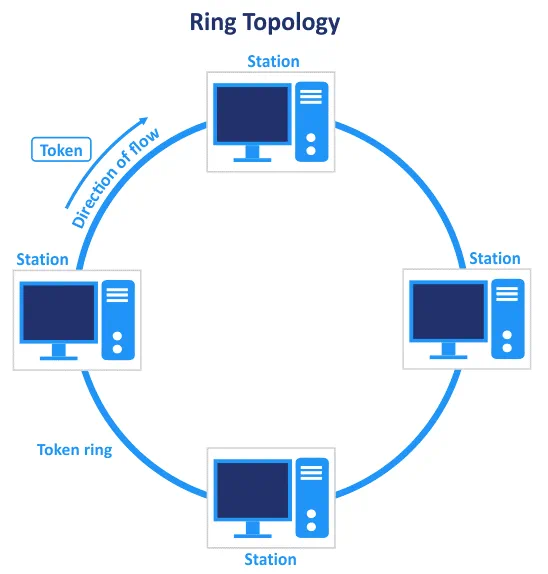

La topologie en anneau est une modification de la topologie en bus. Dans la topologie en anneau, chaque station est connectée à deux autres stations de chaque côté. Les deux autres stations sont les voisines de cette station. Les données circulent séquentiellement dans une direction, donc le réseau fonctionne en mode semi-duplex. Il n’y a pas de terminaisons et la dernière station est connectée à la première station de l’anneau. La topologie en anneau est plus rapide que la topologie en bus. Le câble coaxial et les connecteurs utilisés pour installer un réseau en topologie en anneau sont les mêmes que ceux utilisés pour la topologie en bus.

Si vous construisez un réseau étendu en utilisant la topologie en anneau, utilisez des répéteurs pour éviter les pertes de données lors du transfert de données sur le réseau entre les stations sur de longs fragments de câble. Généralement, chaque station agit comme un répéteur et amplifie le signal. Après la transmission des données, celles-ci voyagent le long de l’anneau et passent par les nœuds intermédiaires jusqu’à ce que les données soient reçues par l’appareil de destination.

Vous pouvez rencontrer une latence plus élevée si le nombre de stations connectées au réseau est élevé. Par exemple, s’il y a 100 ordinateurs dans le réseau et que le premier ordinateur envoie un paquet au 100e ordinateur de l’anneau, le paquet doit passer par 99 stations pour atteindre l’ordinateur cible. N’oubliez pas que les données sont transférées séquentiellement. Tous les nœuds doivent rester actifs pour transmettre des données, et c’est pourquoi la topologie en anneau est classée comme une topologie de réseau active. Le risque de collisions de paquets est réduit car un seul nœud du réseau peut envoyer des paquets à la fois. Cette approche permet une bande passante équitable pour chaque nœud du réseau.

Ring token

Le réseau en anneau à jeton est la mise en œuvre de la norme IEEE 802.5. Cette topologie fonctionne en utilisant le système basé sur les jetons. Le token ring est la technologie introduite en 1984 par IBM. Le jeton est le marqueur qui circule sur la boucle dans une direction. Seul le nœud qui possède le jeton peut transmettre des données.

La première station qui commence à fonctionner dans le réseau devient la station de surveillance ou le moniteur actif, contrôle l’état du réseau et supprime les trames flottantes de l’anneau. Sinon, les trames flottantes circulent continuellement dans l’anneau pendant un temps illimité. Le moniteur actif est également utilisé pour éviter la perte de jetons (en générant un nouveau jeton) et pour les erreurs d’horloge.

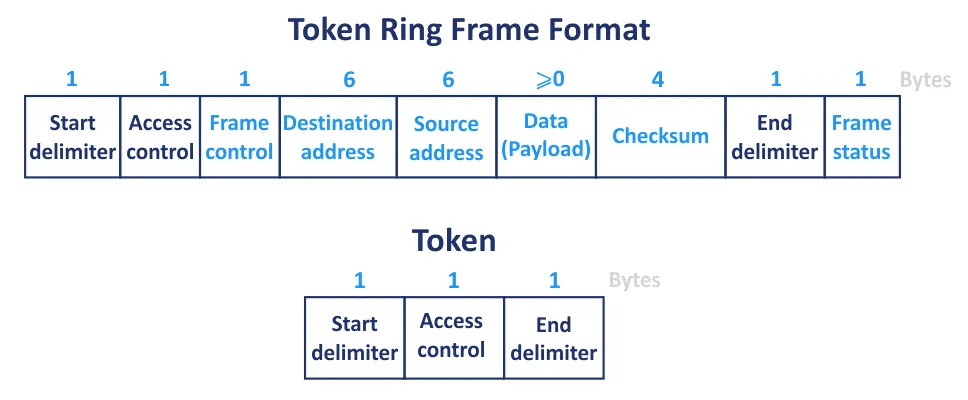

Le format de trame IEEE 802.5 pour un réseau en anneau à jeton est affiché sur le diagramme ci-dessous.

- Le délimiteur de début (1 octet) est utilisé pour la synchronisation et pour notifier une station qu’un jeton arrive.

- Le contrôle d’accès (1 octet) est le champ qui contient le bit de jeton, le bit de moniteur et les bits de priorité.

- Le contrôle de trame (1 octet)

- L’adresse de destination (6 octets) – définit une adresse MAC du périphérique de destination.

- L’adresse source (6 octets) – définit une adresse MAC de l’expéditeur.

- La charge utile (0 octets ou plus) est les données utiles (paquet IP) qui sont transférées dans une trame, et la taille de la charge utile peut varier de 0 à la durée maximale de possession du jeton.

- Le checksum (4 octets), également appelé séquence de contrôle de trame ou CRC (contrôle de redondance cyclique), est utilisé pour vérifier les erreurs dans la trame. Les trames corrompues sont rejetées.

- Le délimiteur de fin (1 octet) marque la fin de la trame.

- Le statut du cadre (1 octet) est un champ utilisé pour terminer un cadre de données et sert d’ACK. Ce champ peut être défini par un récepteur et indique si l’adresse MAC a été reconnue et si le cadre a été copié.

La difficulté de l’installation de la topologie en anneau est moyenne. Si vous souhaitez ajouter ou supprimer un périphérique réseau, vous devez modifier uniquement deux liens. La topologie en anneau n’est pas coûteuse à installer. Mais la liste des avantages se termine ici.

Maintenant, mettons en évidence les inconvénients de la topologie de réseau en anneau. Chaque fragment du réseau peut être un point de défaillance. Une défaillance peut être causée par un câble cassé, un adaptateur réseau endommagé d’un ordinateur, une déconnexion de câble, etc. En cas de défaillance de liaison, l’ensemble du réseau échoue car un signal ne peut pas voyager vers l’avant et passer le point de défaillance. La défaillance d’une station entraîne l’échec de l’ensemble du réseau. Toutes les données circulent autour de l’anneau en passant par tous les nœuds jusqu’à atteindre le nœud de destination. Le dépannage est difficile.

Tous les nœuds dans le réseau de la topologie en anneau partagent la bande passante. Par conséquent, lorsque vous ajoutez plus de nœuds dans l’anneau, des retards de communication et une dégradation des performances du réseau se produisent. Pour reconfigurer le réseau ou ajouter/supprimer des nœuds, le réseau doit être déconnecté et rester hors ligne. Les temps d’arrêt du réseau ne sont pas pratiques et rentables pour une organisation. Ainsi, la topologie de réseau en anneau n’est pas le meilleur choix pour construire un réseau évolutif et fiable.

La topologie en anneau dans les réseaux locaux était populaire dans les années 1990 jusqu’au début de l’usage massif de la norme Ethernet avec des câbles à paires torsadées et une topologie en étoile plus progressive. De nos jours, la topologie en anneau n’est pas utilisée et n’est pas recommandée pour un usage domestique et professionnel en raison de la faible vitesse du réseau de 4 ou 16 Mbit/s et des autres inconvénients mentionnés ci-dessus.

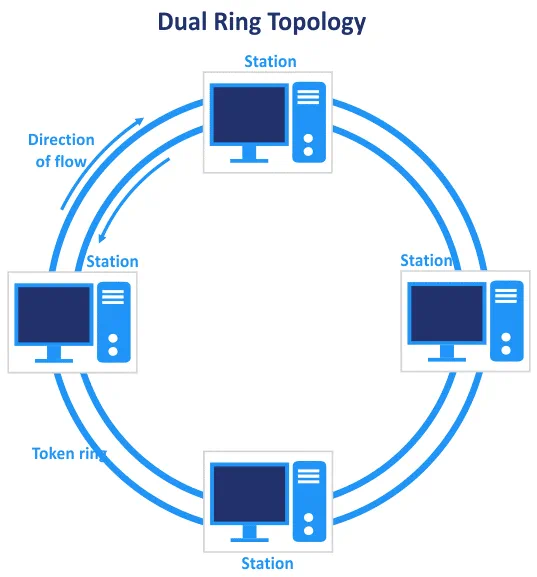

Le double anneau

Le double anneau est une version modifiée de la topologie en anneau. Ajouter une deuxième connexion entre les nœuds dans un anneau permet le transfert de données dans les deux directions et fait fonctionner le réseau en mode full-duplex. Les données sont envoyées dans les deux sens dans le réseau. Si une liaison dans le premier anneau échoue, le deuxième anneau peut être utilisé comme sauvegarde de liaison pour continuer le fonctionnement du réseau jusqu’à ce que le problème dans le premier anneau soit résolu.

L’anneau optique dans les réseaux modernes utilise la topologie en anneau. Cette topologie de réseau est principalement utilisée par les fournisseurs de services Internet (FSI) et les fournisseurs de services gérés (FSG) pour créer des connexions dans les réseaux étendus.

Technologies et normes utilisées pour créer un anneau de fibre optique:

- Anneau de paquets résilient (RPR) connu sous le nom de IEEE 802.17

- Protocole de l’arbre de recouvrement (STP) pour éviter les boucles dans le réseau

- Anneau de protection partagée en plusieurs sections (MS-SPRing/4, MS-SPRing/2, etc.)

- Protection de connexion de sous-réseau (SNCP)

- Anneaux commutés bidirectionnels à quatre fibres (BLSR/4), BLSR/2, etc.

- Module de transport synchrone (STM-4, STM-16, STM-64, etc.)

- Réseau synchrone optique (SONET) et hiérarchie numérique synchrone (SDH)

Les équipements réseau professionnels, tels que les commutateurs, qui prennent en charge les normes appropriées, sont utilisés pour créer un anneau de fibre. Le prix de ce matériel est élevé. L’anneau optique à haute disponibilité est utilisé pour connecter les nœuds dans différents quartiers d’une ville ou dans différentes villes au cercle à haute disponibilité et à haute vitesse.

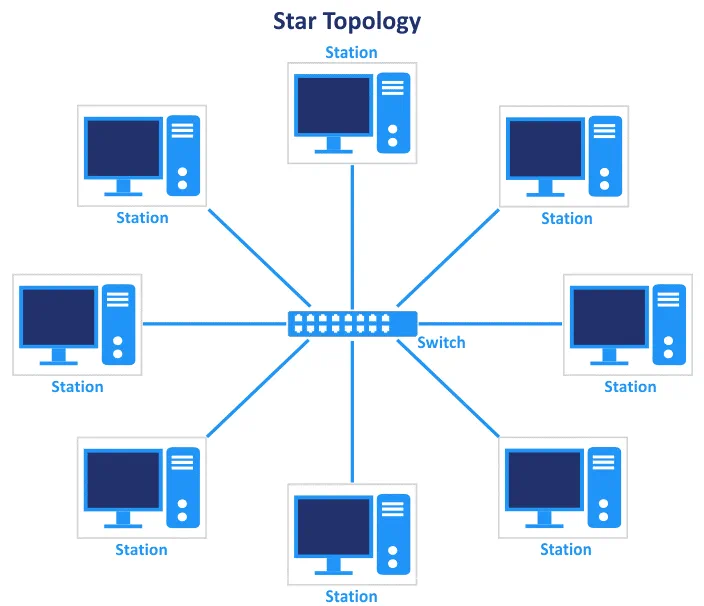

Topologie en étoile

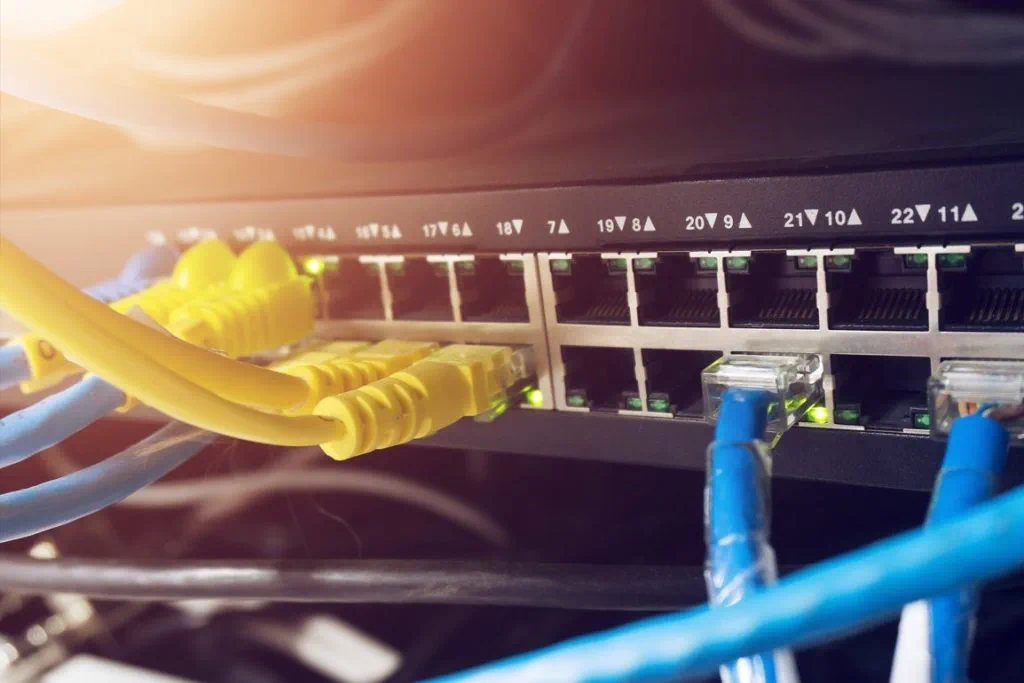

La topologie en étoile est la topologie réseau la plus courante utilisée de nos jours en raison des nombreux avantages qu’elle offre. Cette topologie nécessite une unité centralisée, appelée commutateur, à laquelle tous les autres périphériques réseau sont connectés avec leur propre câble réseau. Un commutateur possède plusieurs ports (généralement 4, 5, 8, 16, 24, 48, etc.), et toutes les stations nécessaires sont connectées au commutateur pour interagir les unes avec les autres dans le réseau. Il n’y a pas de connexions physiques directes entre les deux stations dans ce cas. Si deux stations interagissent entre elles dans le réseau, une trame quitte l’adaptateur réseau de l’expéditeur et est envoyée au commutateur, puis le commutateur retransmet la trame à la carte réseau de la station de destination.

La topologie en étoile est facile à scaler. Si il n’y a pas de ports libres dans un commutateur, changez le commutateur pour un modèle avec plus de ports ou connectez un second commutateur à celui existant à l’aide d’un câble tampon pour élargir la taille de la réseau de la topologie en étoile. Notez que lorsque la réseau est fortement chargé, cette connexion entre les commutateurs peut constituer un goulot d’étranglement parce que le débit de transfert entre les stations connectées à des commutateurs différents peut être inférieur au débit de transfert entre les stations connectées aux ports du même commutateur. Lorsque vous devez ajouter une station à la réseau, prenez un câble tampon, insérez l’une des extrémités dans l’adaptateur réseau de l’appareil de terminaison et l’autre extrémité dans le commutateur.

Si n’importe quelle station connectée à un commutateur échoue, la réseau continue à fonctionner sans interruption. Si un commutateur tombe en panne, la réseau ne peut plus fonctionner. Les modes full-duplex et half-duplex sont pris en charge dans la topologie en étoile. Cette topologie est facile à maintenir.

Évitez les boucles lors de la connexion des appareils réseau. Si plus de deux connexions sont présentes entre deux appareils réseau de deuxième layer, une boucle est créée. Par exemple, si vous connectez deux commutateurs en utilisant deux câbles tampon ou insérez un câble tampon dans deux ports d’un même commutateur, vous obtenez une boucle. La boucle entraîne des interruptions de communication dans la réseau et des tempêtes de broadcast qui perdurent jusqu’à ce que vous éjectiez le câble réseau inutile et éteigniez le commutateur. Si vous voulez créer des connexions redondantes, utilisez des appareils avec plusieurs adaptateurs réseau qui supportent l’équipe de NIC ou l’aggrégation de liens.

Hub vs switch : Quelle est la différence ?

Le hub et le switch sont tous les deux utilisés pour connecter plusieurs appareils dans une zone locale (LAN) utilisant la topologie en étoile. Lorsqu’une signalisation qui encode un frame arrive à un port d’un hub (une station émettrice connectée à ce port par un câble), la signalisation est envoyée à tous les ports du hub et, ainsi, à tous les appareils connectés au hub. Seule la station dont la carte réseau possède l’adresse MAC définie comme adresse MAC de destination dans le frame peut recevoir le frame. Tous les autres appareils réseaux connectés au hub qui ne sont pas des appareils de destination et dont les adaptateurs réseau ont d’autres adresses MAC détectent les signaux envoyés et rejettent ce frame. L’inconvénient du hub est que la réseau est surchargée. Au lieu d’envoyer un frame du hub vers une carte réseau de destination, le frame est envoyé à tous les appareils connectés aux ports du hub. Le flooding réseau réduit la bande passante du réseau. Un hub fonctionne au premier layer du modèle OSI (layer physique).

A switch is a more intelligent device. A switch remembers MAC addresses of connected devices and adds MAC addresses of devices connected to each port of the switch to the MAC address table. When a sender sends a frame to a target device, the frame is sent to the switch. The switch reads the MAC address of the network card of a destination station and checks the internal MAC address table to identify to which port of the switch the destination device is connected. Then, the switch sends the frame only to the port associated with the MAC address of the target device. There is no flooding and network overload. This approach ensures high network performance. There are no collisions when using a switch in a star network topology. A switch operates on the second layer of the OSI model (the data link layer). See the table below to see all OSI layers.

Le Modèle d’Interconnexion des Systèmes Ouverts (OSI).

| Numéro de couche | Nom de couche | Unité de Données Protocolaires (PDU) | Exemples de protocoles et normes |

| 7 | Application | Données reçues ou transmises par une application | HTTP, FTP, POP3, SMTP |

| 6 | Présentation | Données formatées pour la présentation | SSL, TLS |

| 5 | Session | Données transmises à la connexion réseau | NetBIOS, SAP |

| 4 | Transport | Segments TCP, Datagrammes UDP | TCP, UDP |

| 3 | Réseau | Paquets | IPv4, IPv6 |

| 2 | Liaison de données | Trames | Ethernet, PPP, STP, Token Ring |

| 1 | Physique | Bits | 100BaseTX, RS232, ISDN |

A switch is more secure than a hub. Since 2011, using hubs to connect network elements is deprecated by IEEE 802.3, the set of standards and protocols for Ethernet networks.

Note: Les commutateurs, les concentrateurs, les routeurs, les modems et les points d’accès Wi-Fi appartiennent à l’équipement actif de réseau. L’équipement actif dispose de circuits électroniques et a besoin d’électricité pour fonctionner. Les câbles, les connecteurs, les émetteurs-récepteurs, les panneaux de brassage, les montages en rack et les antennes Wi-Fi sont des équipements passifs de réseau qui n’ont pas besoin d’électricité. Les équipements passifs de réseau sont utilisés pour connecter les équipements actifs de réseau.

La topologie en étoile dans la vie réelle

Examinons en détail comment les réseaux Ethernet traditionnels utilisent la topologie en étoile et comment fonctionne la norme IEEE 802.3. Les câbles torsadés (4×2 fils) sont les plus courants. Ils sont généralement utilisés pour ces réseaux, et les extrémités des câbles sont serties avec des connecteurs RJ-45 (également connus sous le nom de 8P8C – 8 Position 8 Contact). Les deux extrémités du câble sont serties en utilisant la norme EIA/TIA 568B. Vous pouvez également sertir les deux extrémités d’un câble en utilisant EIA/TIA 568A car le principe de fonctionnement reste le même, mais cette pratique n’est pas courante. Trouvez plus d’informations sur les câbles dans la section Types de câbles à la fin de cet article de blog.

Normes Ethernet

10BASE-T est la première implémentation d’Ethernet et utilise un câble torsadé (T dans le nom signifie la paire Torsadée, BASE signifie la signalisation en bande de base). La vitesse maximale du réseau est de 10 Mbit/s. Le câble requis est UTP Cat.3 ou supérieur (seules les paires orange et verte sont utilisées).

100BASE-TX, connu sous le nom de Fast Ethernet, a été mis en œuvre en 1995 (IEEE 802.3u). Cette norme fournit une vitesse de 100 Mbit/s dans le réseau et nécessite le câble UTP Cat 5.

1000BASE-T est connu sous le nom d’Ethernet Gigabit (GbE ou 1 GigE) et a été décrit dans la norme IEEE 802.3ab (ratifiée en 1999). Le débit maximal de transfert de données est de 1000 Mbit/s (1 Gbit/s). Le câble requis est UTP Cat 5e.

2.5GBASE-T est la norme désignée sous le nom de IEEE 802.3bz, et la vitesse maximale de transfert de données est de 2.5 Gbit/s. La norme IEEE 802.3bz a été approuvée en 2016. Le câble UTP Cat 5e est requis.

5GBASE-T est similaire à 2.5GBASE-T mais offre un taux de transfert de données de 5 Gbit/s et nécessite une catégorie de câble supérieure – UTP Cat 6.

10GBASE-T est la norme Ethernet la plus rapide qui utilise des câbles avec des fils de cuivre avec une vitesse maximale de 10 Gbit/s. Le câble requis est UTP Cat 6A. La norme IEEE 802.3an contient des spécifications pour utiliser une paire torsadée pour des connexions à 10 Gbit/s.

Les connecteurs RJ-45 sont utilisés pour les câbles dans les normes Ethernet précédentes.

La longueur maximale de câble entre les ports de deux dispositifs réseau est de 100 mètres pour chaque norme mentionnée ci-dessus si les exigences du câble à paires torsadées sont respectées. Si vous avez besoin de connecter deux dispositifs réseau qui sont distants de 200 mètres, utilisez deux segments de câble de 100 mètres et connectez-les à un commutateur installé au milieu à 100 mètres de chaque dispositif.

Pour atteindre la vitesse maximale pour chaque norme, vous devez respecter les exigences minimales : utilisez le câble de la catégorie appropriée, un commutateur prenant en charge le mode nécessaire, et des cartes réseau des appareils connectés au commutateur. Par exemple, si vous souhaitez que vos appareils dans le réseau fonctionnent à une vitesse de 1 Gbit/s, vous devez installer des cartes réseau 1-Gbit sur ces appareils, les connecter à un commutateur 1-Gbit, et utiliser le câble UTP Cat 5e qui est serti avec des connecteurs RJ-45 en tant que cordon de brassage utilisant la norme EIA/TIA 568B. Lorsque tous les appareils connectés fonctionnent à une vitesse de 1 Gbit/s, ils fonctionnent uniquement en mode full-duplex.

L’auto-négociation est une fonctionnalité utilisée pour déterminer la vitesse réseau optimale et le mode de transfert de données (full-duplex ou half-duplex) pour un port relié au port d’un autre appareil connecté. L’auto-négociation détermine automatiquement la configuration d’un port qui est connecté à l’autre extrémité du câble et règle le débit de transfert de données en fonction de la valeur la plus basse. Si vous connectez une carte réseau 100-Mbit à un commutateur 1-Gbit avec un cordon de brassage (Cat 5e), alors la vitesse de la connexion réseau est de 100 Mbit/s. La compatibilité ascendante avec les normes Ethernet précédentes à vitesse inférieure est une fonctionnalité utile.

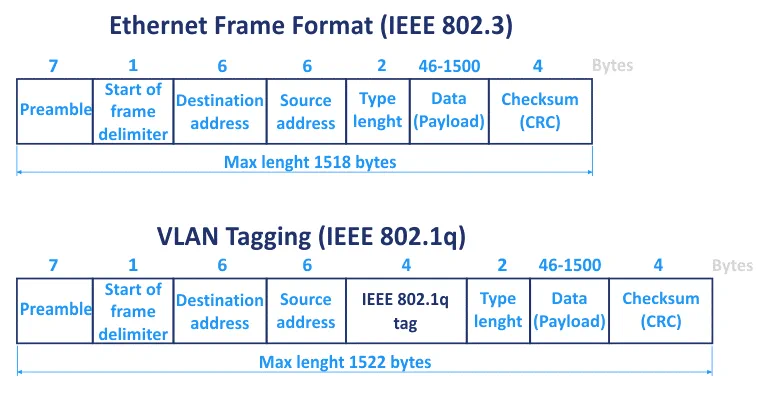

Format de trame

La longueur d’une trame Ethernet standard IEEE 802.3 est de 1518 octets, et l’unité de transmission maximale (MTU – maximum transmission unit) standard est de 1500 octets. Si vous avez besoin que les stations dans le réseau échangent de grandes quantités de données, configurez-les pour utiliser des trames jumbo qui permettent aux trames d’utiliser le MTU de 9000 octets. Les trames jumbo peuvent aider à améliorer les performances lors du transfert de données car le ratio d’informations utiles et d’informations de service dans les trames est plus élevé. Tous les appareils ne prennent pas en charge les trames jumbo.

Un autre avantage de l’utilisation de la topologie en étoile est que les réseaux Ethernet utilisant ce type de topologie physique prennent en charge le marquage VLAN. Les balises VLAN sont utilisées pour diviser un réseau physique en réseaux logiques en utilisant la même infrastructure physique. Les réseaux logiques sont séparés au deuxième niveau du modèle OSI en utilisant des balises VLAN écrites dans les trames. Le matériel doit prendre en charge le marquage VLAN pour utiliser cette fonctionnalité. L’ID VLAN peut varier de 0 à 4094. 4094 est le nombre maximum de réseaux VLAN dans un réseau physique.

Permettez-moi de couvrir les formats de trame pour les réseaux Ethernet IEEE 802.3 qui utilisent la topologie en étoile.

- Le préambule (7 octets) indique le début de la trame et est utilisé pour la synchronisation entre un émetteur et un récepteur.

- Le délimiteur de début de trame (1 octet) est le champ qui est toujours défini sur 10101011. SFD (délimiteur de début de trame) marque la fin du préambule et le début de la trame Ethernet, se préparant aux prochains bits de l’adresse de destination. Ce champ est la dernière chance pour le ou les dispositifs réseau de se synchroniser.

- L’adresse de destination (6 octets) contient l’adresse MAC d’une carte réseau de destination (par exemple, E8:04:62:A0:B1:FF). L’adresse de destination peut être unicast, multicast, broadcast (FF:FF:FF:FF:FF:FF).

- L’adresse source (6 octets) contient l’adresse MAC de la carte réseau source du dispositif émetteur. L’adresse source est toujours unicast.

- Le type (type Ethernet) ou la longueur (2 octets) définit la longueur de la trame Ethernet. Le champ type indique le protocole de couche 3 (L3) (0x0800 – IPv4, 0x86DD – IPv6), que la trame utilise le marquage VLAN 802.1q (0x8100), etc.

- Les données payload (maximum 1500 octets pour les trames standard ou 9000 octets pour les trames jumbo) sont un paquet L3 encapsulé transporté par une trame. Un paquet est une unité de données de protocole typique pour la troisième couche du modèle OSI (la couche Réseau).

- La somme de contrôle, le FSC ou le CRC (4 octets) est utilisé pour vérifier l’intégrité de la trame. Le CRC est calculé par l’expéditeur, puis un destinataire reçoit la trame, calcule cette valeur et la compare avec la valeur CRC reçue dans la trame.

A 14-byte header of an Ethernet frame contains the destination address, source address, and type (length). If VLAN tagging is used, an additional 4-byte VLAN tagging field is added to a frame after the source address field.

Connexion optique

La topologie en étoile est également utilisée pour construire des réseaux basés sur des câbles optiques (fibres optiques) si vous avez besoin de segments de câble plus longs ou d’une latence plus faible. 10GBASE-S et 10GBASE-E sont des normes modernes pour les réseaux 10 Gbit/s utilisant la fibre optique pour établir des connexions. Un commutateur avec des émetteurs-récepteurs et des connecteurs SFP est requis dans ce cas pour construire un réseau en topologie étoile.

Les émetteurs-récepteurs SR (short reach) sont utilisés pour une distance allant jusqu’à 300 mètres.

Les émetteurs-récepteurs LR (long reach) prennent en charge la longueur de câble dans la plage de 300 m à 3 km.

Les émetteurs-récepteurs ER (extended reach) prennent en charge la longueur de câble de 30 km à 40 km.

Le câble optique multimode (MM) est utilisé pour de courtes distances (moins de 300 m).

Le câble optique monomode (SM) est utilisé pour de longues distances (plus de 300 m).

Il existe des émetteurs-récepteurs qui vous permettent de connecter des câbles en cuivre Cat 6A avec des connecteurs RJ-45 aux ports SFP+ pour une compatibilité maximale. Le câble optique est connecté aux émetteurs-récepteurs en utilisant des connecteurs LC. Construire un réseau physique en utilisant des câbles optiques est plus difficile que de construire un réseau en utilisant des câbles en cuivre de Cat 6A.

Avantages de la topologie en étoile

La topologie en étoile est remarquable. L’étoile est le type de topologie de réseau le plus courant de nos jours. Résumons les avantages de ce type de topologie de réseau.

- Une carte réseau par station est suffisante

- Installation et maintenance faciles

- Dépannage facile

- Fiabilité et compatibilité élevées

- Vitesse rapide

- Prise en charge de câbles torsadés et optiques

- Flexibilité et évolutivité

Connexion Wi-Fi

Si une connexion réseau sans fil est utilisée en installant un point d’accès à domicile ou au bureau, le réseau sans fil utilise généralement la topologie de réseau en étoile. La norme 802.11n (a/b/g/n) est utilisée dans ce cas. Le point d’accès Wi-Fi agit comme un commutateur connecté avec des adaptateurs réseau sans fil des stations et représente la topologie en étoile.

Topologie de réseau en arbre

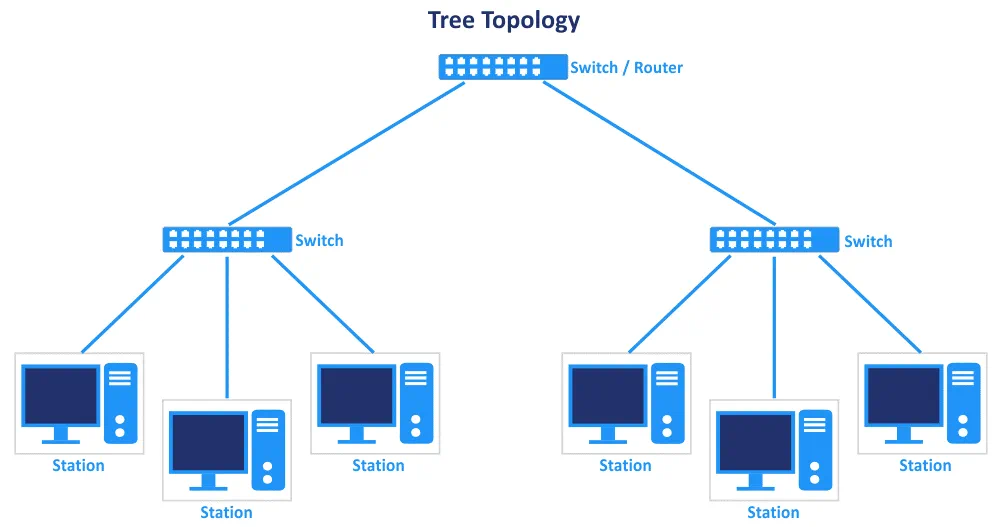

La topologie en arbre est une extension de la topologie en étoile et est largement utilisée de nos jours. L’idée de la topologie en arbre est de pouvoir connecter plusieurs étoiles comme des branches dans un réseau complexe en utilisant des connexions entre les commutateurs. Les stations sont connectées aux ports de ces commutateurs. Si l’un des commutateurs tombe en panne, le segment correspondant du réseau se déconnecte. Si le commutateur principal situé au sommet de la topologie en arbre tombe en panne, les branches du réseau ne peuvent plus se connecter les unes aux autres, mais les ordinateurs des branches continuent de communiquer entre eux. La défaillance d’une station connectée au réseau n’affecte pas la branche du réseau ni le réseau tout entier. La topologie en arbre est fiable et facile à installer, à maintenir et à résoudre les problèmes, et offre une grande évolutivité. Il y a une connexion entre chaque nœud du réseau lors de l’utilisation de cette topologie (voir le diagramme de la topologie réseau ci-dessous).

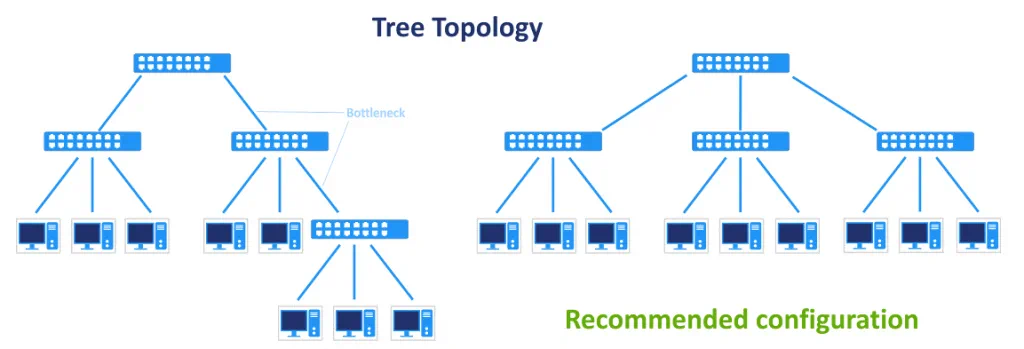

Les protocoles et les normes applicables à la topologie en étoile sont utilisés pour la topologie en arbre (y compris les commutateurs, les câbles et les connecteurs). De plus, des routeurs peuvent être utilisés pour diviser les sous-réseaux les uns des autres au troisième niveau du modèle OSI. En conséquence, les protocoles réseau de la troisième couche sont utilisés et la configuration appropriée de l’équipement réseau est effectuée. La topologie en arbre est largement utilisée dans les grandes organisations car elle est facile à installer et à gérer. La structure hiérarchique du réseau est présente. Optez pour la connexion de tous les commutateurs des branches du réseau au commutateur principal afin d’éviter de créer une longue chaîne de commutateurs qui peut entraîner des goulots d’étranglement et une réduction des performances du réseau lors du transfert de données via des segments entre les commutateurs.

Un exemple de configuration réseau

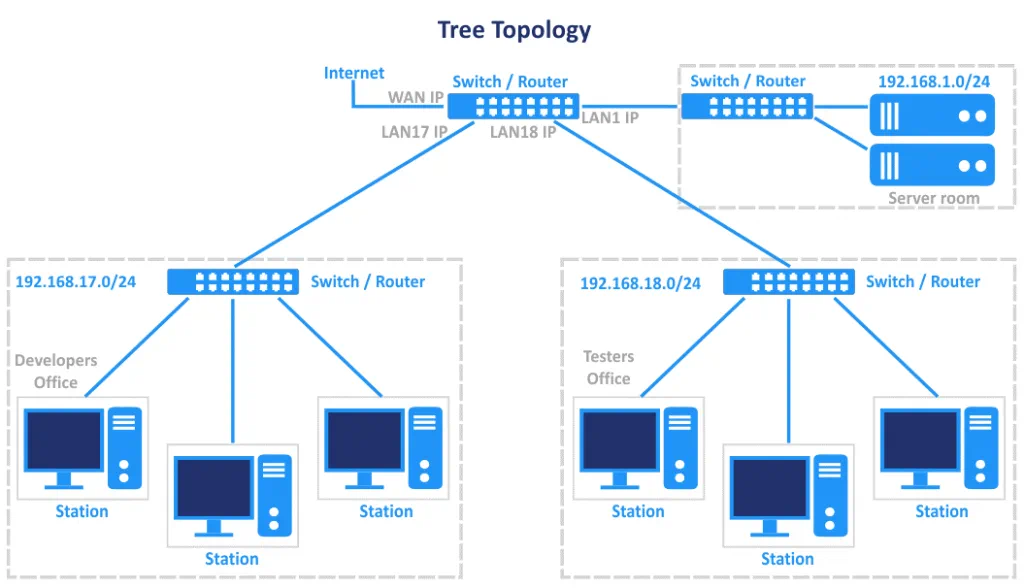

Jetons un coup d’œil à un exemple de topologie de réseau en arbre et à la façon dont ce type de topologie de réseau est utilisé dans la pratique. Par exemple, il existe une organisation avec plusieurs départements, et chaque département occupe un bureau dans un bâtiment. Les départements sont situés à différents étages du bâtiment. Installer un réseau en utilisant une topologie en étoile unique n’est pas rationnel car cela entraînerait une consommation supplémentaire de câble pour connecter toutes les stations dans différents emplacements du bâtiment à un seul commutateur. De plus, le nombre de stations peut être supérieur au nombre de ports dans le commutateur. Dans ce cas, la solution la plus rationnelle est d’installer un commutateur dédié dans le bureau principal de chaque département, de connecter toutes les stations de chaque département au commutateur approprié, et de connecter tous les commutateurs des départements au commutateur principal situé dans la salle des serveurs. Le commutateur principal est au sommet de la hiérarchie en arbre dans cet exemple. Le commutateur principal peut être connecté à un routeur pour accéder à Internet. S’il y a un département situé dans un autre bâtiment et que la distance jusqu’à votre commutateur dans le bâtiment principal est de plus de 100 mètres, vous pouvez utiliser un commutateur supplémentaire avec un câble UTP. Ce commutateur divise la distance en segments de moins de 100 mètres. En alternative, utilisez le câble optique (et les convertisseurs ou commutateurs appropriés) pour connecter ce bureau distant au commutateur principal.

Pour simplifier l’administration et améliorer la sécurité, vous pouvez installer des routeurs pour chaque département et créer des sous-réseaux pour chaque département. Par exemple, les développeurs sont dans le réseau 192.168.17.0/24, les comptables sont dans le réseau 192.168.18.0/24, les testeurs sont dans le réseau 192.168.19.0/24, les serveurs sont dans le réseau 192.168.1.0/24 (le sous-réseau principal), etc.

Qu’est-ce qu’un routeur ?

A router is a device that operates on the third layer of the OSI model (the network layer) and operates with packets (the PDU is a packet). A router can analyze, receive, and forward packets between different IP networks (subnetworks) by using the IP addresses of source hosts and destination hosts. Invalid packets are dropped or rejected. Different techniques are used for routing, such as NAT (network address translation), routing tables, etc. The firewall and network security are additional features of the router. Routers can select the best route to transfer packets. A packet is encapsulated into a frame.

A router has at least two network interfaces (usually LAN and WAN). There are popular models of routers that are combined with a switch in a single device. These routers have one WAN port and multiple LAN ports (usually 4-8 for small office/home office models). Professional routers have multiple ports that are not defined as LAN or WAN ports, and you should configure them manually. You can use a physical Linux server with multiple network adapters and connect this machine as a router. Connect a switch to the LAN network interface of this Linux router to have the tree network topology type.

Connexion Wi-Fi

Tout comme pour la topologie en étoile, l’équipement de réseau sans fil peut être utilisé pour créer des segments de réseau de la topologie en arbre en mélangeant des segments câblés. Deux points d’accès Wi-Fi identiques peuvent fonctionner en mode pont pour connecter deux segments du réseau (deux étoiles). Cette approche est utile lorsque vous devez connecter des bureaux distants de plus de 100 mètres et qu’il n’est pas possible d’installer un câble entre eux. Le diagramme suivant de la topologie en arbre explique ce cas. Un commutateur est connecté à chaque point d’accès Wi-Fi fonctionnant en mode pont, deux autres points d’accès Wi-Fi sont connectés au commutateur approprié, et les stations clientes sont connectées à ces points d’accès (formant des branches de l’arbre qui sont des réseaux de la topologie en étoile).

Topologie de réseau maillé

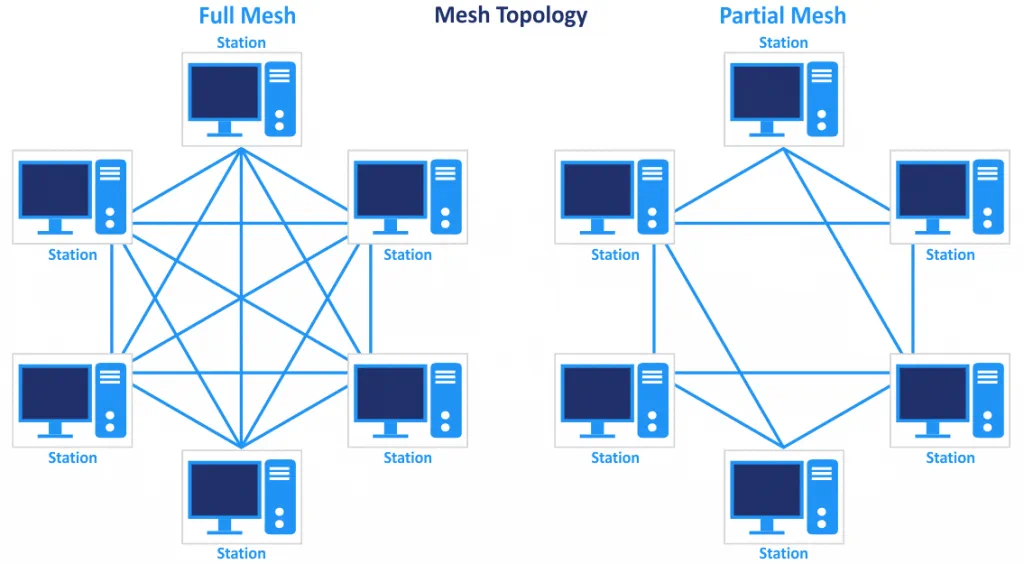

A mesh network topology is a configuration in which each station in the network is connected to the other stations. All devices are interconnected with each other. There are two types of mesh: a full mesh and a partial mesh. In a partially connected mesh, at least two stations of the network are connected to multiple other stations in the network. In a full mesh, each station is connected to all other stations. The number of connections for a full mesh is calculated with the formula Nc=N(N-1)/2 links, where N is the number of nodes in the network (for the full-duplex mode of communication). See the network topology diagram below.

La topologie de réseau maillé offre une redondance pour un réseau mais peut être coûteuse en raison du nombre élevé de connexions et de la longueur totale du câble utilisé. Si une station échoue, le réseau peut continuer à fonctionner en utilisant d’autres nœuds et connexions. Si des données ont été transférées via le nœud défaillant, le chemin est modifié et les données sont transmises via d’autres nœuds.

Chaque nœud est un routeur capable de créer et de modifier dynamiquement des routes pour transférer des données de la manière la plus rationnelle (des protocoles de routage dynamique sont utilisés dans ce cas). Le nombre de sauts peut varier lors du changement de la route entre le périphérique source et de destination. Les tables de routage se composent de l’identifiant de destination, de l’identifiant de source, des métriques, du temps de vie et de l’identifiant de diffusion. Le routage fonctionne au troisième niveau du modèle OSI. Parfois, des techniques d’inondation sont utilisées à la place du routage. Ce type de topologies réseau peut être utilisé pour la transmission de grandes quantités de trafic grâce à la redondance de connexion.

Il est difficile d’ajouter une nouvelle station au réseau car vous devez connecter une nouvelle station à plusieurs autres stations. Ajouter ou supprimer des nœuds n’interrompt pas le fonctionnement de l’ensemble du réseau. Plusieurs cartes réseau par station sont nécessaires pour établir toutes les connexions nécessaires. Après avoir ajouté une nouvelle station, vous devrez peut-être installer des cartes réseau supplémentaires sur d’autres stations qui doivent être connectées à la nouvelle station. La topologie en maillage est évolutive, mais ce processus n’est pas simple. L’administration peut prendre du temps. La topologie tolérante aux pannes garantit une grande fiabilité. Il n’y a pas de relations hiérarchiques.

La topologie en maillage est un exemple de connexion de plusieurs sites sur Internet. Cette topologie réseau est largement utilisée pour les connexions WAN (réseau étendu), pour les réseaux d’organisations critiques telles que les organisations militaires, etc.

Connexion Wi-Fi

La topologie en réseau maillé dans les réseaux Wi-Fi est utilisée pour étendre la couverture des réseaux sans fil appelés réseaux maillés sans fil. L’architecture maillée d’infrastructure est la plus courante pour ce type de topologies de réseau. Les technologies sans fil utilisées pour créer ce type de topologie réseau sont Zigbee et Z-Wave qui sont basées sur le protocole IEEE 802.15.4, WirelessHART. IEEE 802.11, 802.15 et 802.16. Les réseaux cellulaires peuvent également fonctionner en utilisant la topologie de réseau maillé.

Topologie de réseau hybride

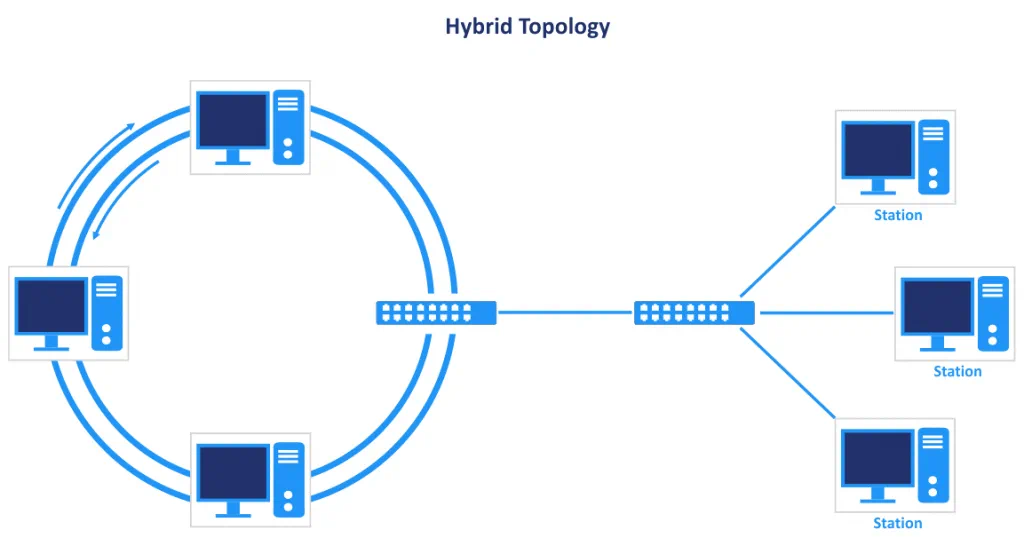

La topologie hybride combine deux ou plusieurs des types de topologie de réseau précédemment couverts. Une combinaison des types de topologie de réseau en étoile et en anneau est un exemple de topologie de réseau hybride. Parfois, vous pourriez avoir besoin de la flexibilité de deux topologies dans votre réseau. La topologie hybride est généralement évolutive et présente les avantages de toutes les topologies enfant. Les inconvénients des topologies sont également combinés, ce qui rend l’installation et la maintenance difficiles. La topologie hybride ajoute plus de complexité à votre réseau et peut nécessiter des coûts supplémentaires.

La topologie en étoile-anneau est l’un des exemples du type de topologies de réseau hybride que l’on peut trouver de nos jours. En parlant de la partie en anneau, nous ne parlons pas de câbles coaxiaux avec des connecteurs en T et des connecteurs BNC. Dans un réseau moderne, un anneau de fibre est utilisé pour connecter des nœuds à de longues distances. Cette topologie de réseau hybride (anneau + étoile) est utilisée pour construire des réseaux entre différents bâtiments situés loin les uns des autres dans une même ville ou dans différentes villes. Utiliser la topologie en étoile lorsque la distance entre les nœuds est élevée est difficile et entraîne une surconsommation de câble.

L’avantage de la bague en fibre avec plusieurs lignes est l’absence d’un point de défaillance unique. Les liens optiques redondants offrent une disponibilité et une fiabilité élevées. En cas de corruption d’un lien optique, des canaux de réserve sont utilisés. Différentes lignes de fibre entre les nœuds du cercle peuvent être tracées en utilisant des routes géographiques différentes.

Les commutateurs/routeurs de fibre qui sont des nœuds de la bague sont connectés aux commutateurs/routeurs qui font partie des segments du réseau en utilisant la topologie en étoile. Cette connexion présente des avantages pour la construction de réseaux locaux. Des convertisseurs de support en fibre sont utilisés pour connecter les commutateurs/routeurs compatibles avec les câbles en fibre et les connecteurs associés aux commutateurs/routeurs compatibles avec les câbles en cuivre sertis avec les connecteurs appropriés si une bague et une étoile utilisent différents types de câbles et d’équipements réseau.

Types de câbles

Les câbles sont des composants importants de la topologie physique du réseau. La vitesse du réseau et les coûts globaux d’installation du réseau dépendent de la topologie du réseau choisie, des câbles et d’autres équipements réseau. Différents types de câbles ont été mentionnés dans l’article de blog lors de l’utilisation d’exemples réels d’utilisation de différents types de topologies de réseau. Jetons un coup d’œil aux câbles les plus utilisés pour différents types de topologies de réseau expliquées dans ce billet de blog pour une meilleure compréhension des topologies physiques.

Câble coaxial

Le câble coaxial se compose d’un fil de cuivre central en tant que conducteur interne. Du cuivre massif ou plusieurs fines brins de cuivre peuvent être utilisés pour le conducteur central dans différents modèles de câbles. Ce conducteur interne est entouré d’une couche isolante protégeant le fil central. La couche isolante est entourée d’une bande d’aluminium conductrice et d’un blindage en cuivre tissé. La couche externe est une isolation en polymère, qui est noire ou blanche.

RG-58 est une version populaire de câble coaxial et a une impédance de 50 ohms. Ce câble est également appelé câble Thinnet 10Base2. RG dans le nom signifie « guide radio ». D’autres exemples de câbles coaxiaux sont RG-6, RG-8, RG-59. De nos jours, les câbles coaxiaux sont utilisés pour connecter les antennes Wi-Fi à l’équipement réseau approprié (types de câbles 5D-FB, 8D-FB, LMR-400).

Paire torsadée

Les câbles à paire torsadée sont largement utilisés pour les réseaux en raison de leur simplicité d’utilisation, de leur large bande passante et de leur prix abordable. Deux fils de cuivre isolés séparés (d’environ 1 mm de diamètre) sont torsadés ensemble pour former une paire. Une à quatre paires sont utilisées dans différents types et catégories de câbles. La raison de la torsion est de réduire les signaux parasites. Les paires torsadées sont recouvertes d’un blindage isolant externe qui protège un câble contre les dommages mécaniques. Il existe trois principaux types de câbles à paire torsadée: UTP, FTP et STP.

UTP (Paire torsadée non blindée) est un câble composé de fils et d’isolants.

Le FTP (Paire torsadée à écran métallique) ou F/UTP est un câble dans lequel toutes les paires torsadées sont recouvertes d’un blindage métallique (feuille d’aluminium). Un fil unique supplémentaire de moins de 1 mm de diamètre est inclus à l’intérieur du câble. En conséquence, les câbles FTP prennent en charge la mise à la terre si les connecteurs appropriés sont utilisés. Les paires torsadées individuelles ne sont pas blindées.

Le STP (Paire torsadée blindée) contient un blindage métallique tissé autour des paires torsadées. Chaque paire torsadée est blindée avec une feuille d’aluminium. Le câble entier est rigide et plus difficile à torsader (le câble n’est pas aussi flexible que le FTP et l’UTP). Le câble STP offre une meilleure protection contre le bruit électromagnétique et les dommages mécaniques.

De nos jours, la catégorie 5e ou supérieure est utilisée pour installer des réseaux. Plus la catégorie est élevée, plus le taux de transfert de données est élevé (100 MHz, 250 MHz, 500 MHz), et la vitesse de transfert de données est prise en charge. Vous pouvez utiliser un câble FTP ou STP de la même catégorie à la place d’un câble UTP. UTP Cat.3 n’a que deux paires torsadées. UTP Cat.5 et supérieur ont 4 paires torsadées. Le sertissage de câble est facile et peut être réalisé par quiconque possède un outil de sertissage de câble.

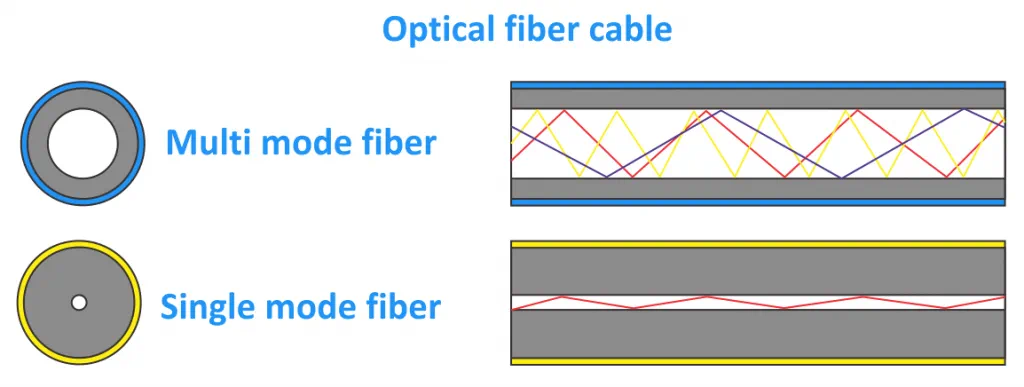

Câble à fibre optique

Le câble à fibre optique offre la latence la plus faible et couvre une plus longue distance avec un seul segment de câble (sans répéteurs). Le câble à fibre optique est mince et se compose de deux couches de verre. La couche de verre de base est un verre pur qui est un guide d’onde pour les signaux lumineux sur une longue distance. Le revêtement est une couche de verre entourant le cœur et a un indice de réfraction inférieur par rapport au cœur. La technologie est basée sur le principe de la réflexion interne totale.

Les câbles à fibre monomode (SMF) et les câbles à fibre multimode (MMF) sont utilisés. Les câbles MMF ont un plus grand diamètre et sont utilisés pour propager plusieurs rayons lumineux (ou modes), mais ils sont meilleurs pour les courtes distances. Les câbles MMF ont généralement une couleur bleue. Les câbles SMF sont meilleurs pour les longues distances et sont jaunes. Les connecteurs populaires sont SC, FC, LC et ST.

Le prix des câbles à fibre optique est élevé. Le soudage de la fibre optique est difficile en comparaison avec le câblage des câbles torsadés ou des câbles coaxiaux. Le prix des émetteurs-récepteurs nécessaires pour brancher un câble optique sur un commutateur ou un routeur ajoute des dépenses. Les extrémités des fibres optiques doivent toujours être propres car même un morceau de poussière peut causer des problèmes significatifs.

Conclusion

Cet article de blog a couvert les topologies réseau, y compris les topologies physiques, les topologies logiques et des exemples de leur utilisation dans la vie réelle. Si vous devez construire un réseau local, utilisez la topologie en étoile, qui est la topologie réseau la plus courante aujourd’hui, ou la topologie en arbre, qui est une modification hautement évolutive de la topologie en étoile. Les topologies en anneau et en maillage sont principalement utilisées par les fournisseurs de services Internet, les fournisseurs de services gérés, dans les centres de données. Ceux-ci sont plus difficiles à configurer. La variété des types de topologies réseau, d’équipements réseau, de normes et de protocoles vous permet d’installer un réseau de n’importe quelle configuration dans votre environnement en fonction de vos besoins.

Lorsque vous avez installé un réseau et connecté des serveurs et une machine virtuelle au réseau, n’oubliez pas de configurer la sauvegarde des données et de protéger vos données. NAKIVO Backup & Replication est une solution universelle de protection des données qui prend en charge la sauvegarde des machines Linux, des machines Windows, des machines virtuelles VMware (VMs), des VM Hyper-V, des bases de données Oracle et d’Office 365 via un réseau. Téléchargez la version gratuite de NAKIVO Backup & Replication et essayez le produit dans votre environnement.

Source:

https://www.nakivo.com/blog/types-of-network-topology-explained/