Al construir una red informática, necesitas definir qué topología de red deseas usar. Hoy en día se utilizan múltiples tipos de topologías de red, cada una con sus ventajas y desventajas. La topología que elijas determina el rendimiento óptimo de tu red, las opciones de escalabilidad, la facilidad de mantenimiento y los costos de construcción de la red. Por eso es importante seleccionar el tipo de topología de red adecuado.

Esta publicación de blog cubre los tipos de topología de red, sus ventajas y desventajas. También proporciona recomendaciones sobre qué topología de red usar en diferentes escenarios. Ejemplos prácticos de uso de un tipo específico de topología de red pueden ayudarte a comprender cuándo se puede aplicar cada topología.

¿Qué es la Topología de Red?

La topología de red o configuración de red define la estructura de la red y cómo están conectados los componentes de red. Los tipos de topología de red suelen representarse con diagramas de topología de red para mayor comodidad y claridad. Hay dos tipos de topología de red: física y lógica.

La topología física describe cómo están conectados físicamente los dispositivos de red (llamados computadoras, estaciones o nodos) en una red informática. El esquema geométrico, las conexiones, interconexiones, la ubicación de los dispositivos, el número de adaptadores de red utilizados, los tipos de adaptadores de red, el tipo de cable, los conectores de cable y otro equipo de red son los aspectos de la topología de red física.

La topología lógica representa el flujo de datos de una estación a otra, cómo se transmiten y reciben los datos, el camino de los datos en la red y qué protocolos se utilizan. La topología de red lógica explica cómo se transfieren los datos sobre una topología física. Los recursos de red virtual y en la nube son parte de la topología lógica.

Topología de Red Punto a Punto

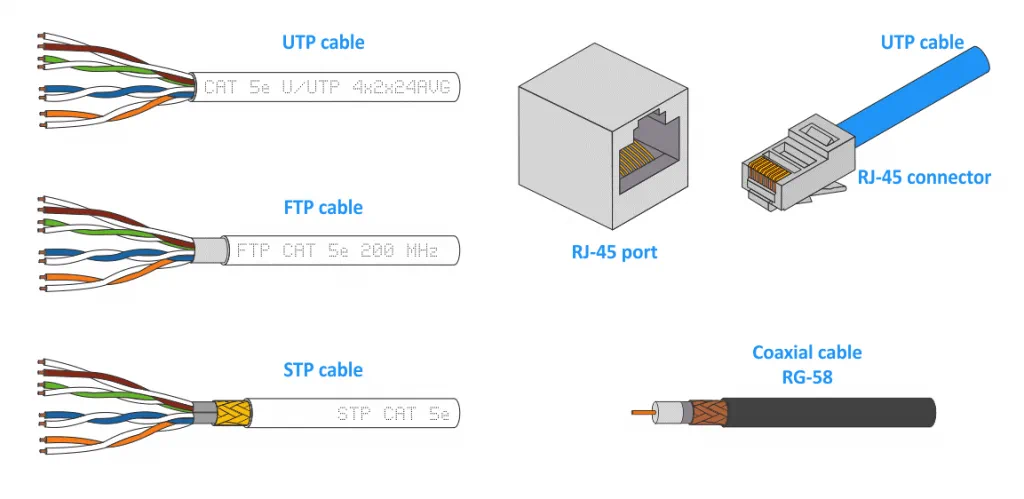

La topología de red punto a punto es la topología de red más simple utilizada cuando solo dos computadoras u otros dispositivos de red están conectados entre sí. En este caso, se utiliza un solo trozo de cable. El ejemplo más común de la topología de red punto a punto es conectar dos computadoras (que tienen adaptadores de red Ethernet con puertos RJ-45) con un cable de par trenzado (UTP Cat 5e, FTP Cat 5e, STP Cat 5e, etc.). El tipo de topologías punto a punto también se llama topología P2P.

Consulte la última sección de la publicación del blog para aprender sobre los diferentes Tipos de Cables.

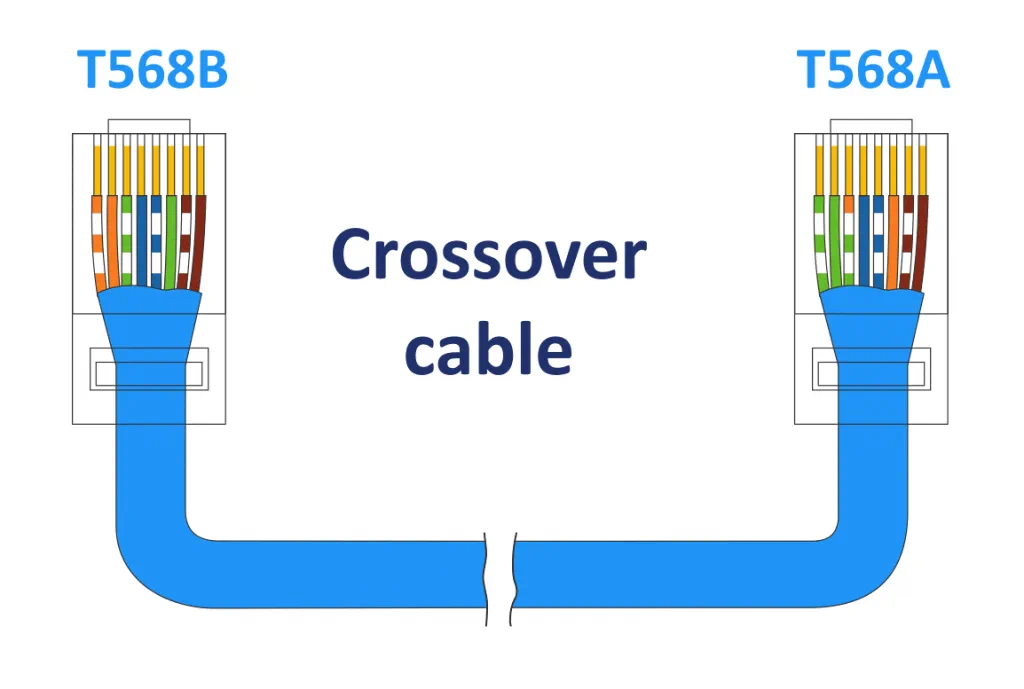

El cable cruzado Ethernet de categoría 5e es un cable que tiene cuatro pares de cables trenzados. El cable tiene conectores RJ-45 en ambos extremos, con cableado T568A en un extremo del cable y T568B en el otro extremo. El cable cruzado se utiliza para conectar dispositivos de red del mismo tipo, como dos tarjetas Ethernet de diferentes computadoras. Las tarjetas de red modernas pueden funcionar con un cable de conexión sin un cable cruzado al conectar dos computadoras usando la topología de red punto a punto. La conexión es posible gracias al soporte de Auto MDI-X Ethernet (interfaz dependiente del medio cruzado).

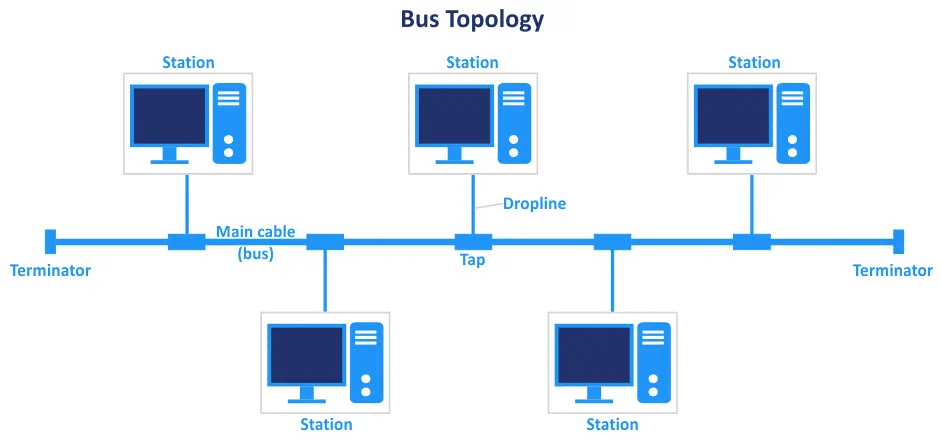

Topología de red en bus

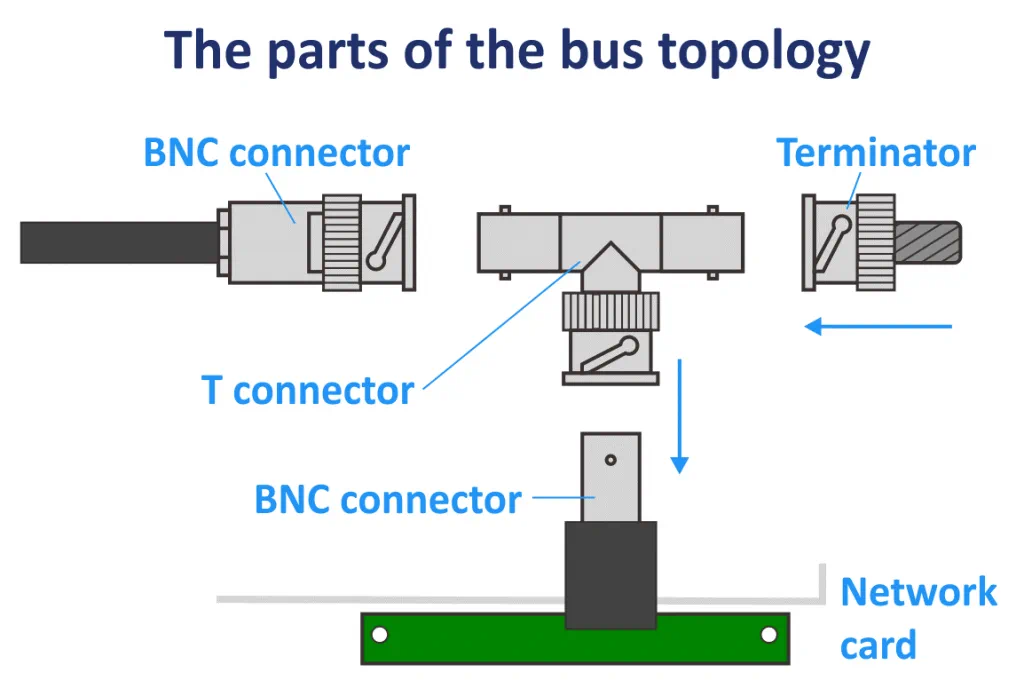

En una topología en bus, el cable principal se denomina cable común o cable de espina dorsal. Las estaciones se conectan a este cable principal mediante otros cables que se denominan líneas de caída. El dispositivo de conexión se utiliza para conectar las líneas de caída al cable principal. Se utiliza generalmente un cable coaxial RG-58 de impedancia de aproximadamente 50-52 Ohmios para construir la red en una topología en bus. Se utilizan conectores BNC (Bayonet Neill-Concelman) para conectar partes de la red y conectar un cable a la tarjeta de red. Los terminadores son dispositivos instalados en cada extremo del cable de espina dorsal para absorber las señales y evitar reflejar las señales de vuelta al bus (reflejar las señales de vuelta causa problemas graves en la red).

La dificultad de instalación de la topología en bus es media. La topología requiere menos cables que otros tipos de topología de red y es menos costosa. Esta topología de red se utiliza para pequeñas redes. La escalabilidad es baja, ya que la longitud del cable de espina dorsal está limitada y también el número de estaciones que pueden conectarse al cable de espina dorsal.

A bus topology makes detecting network failures difficult. If the main cable is corrupted, the network goes down. Every additional node slows down the speed of data transmission in the network. Data can be sent only in one direction and is half-duplex. When one station sends a packet to a target station, the packet is sent to all stations (broadcast communication). However, only the target station receives the packet (after verifying the destination MAC address in the data frame). This working principle causes network overload and is not rational. The network of the bus network topology type works in half-duplex mode.

En el modo semidúplex, las estaciones de la red no pueden transmitir y recibir datos al mismo tiempo. Se utiliza toda la anchura de banda del canal cuando se transfieren datos en una dirección. Cuando una estación está enviando datos, las demás estaciones solo pueden recibir datos.

En el modo full-duplex, ambas estaciones pueden transmitir y recibir datos simultáneamente. La capacidad del enlace se comparte entre las señales que van en una dirección y las señales que van en otra dirección. El enlace debe tener dos caminos físicos separados para enviar y recibir datos. Como alternativa, toda la capacidad puede dividirse entre las señales que van en ambas direcciones.

10BASE2 es parte de las especificaciones IEEE 802.3 utilizadas para redes Ethernet con cable coaxial. La longitud máxima del cable varía entre 185 y 200 metros. La longitud máxima del cable coaxial grueso para el estándar 10BASE5 es de 200 metros.

CSMA/CD (Carrier Sense Multiple Access/Collision Detection) es la tecnología utilizada para evitar colisiones (cuando dos o más dispositivos transmiten datos al mismo tiempo y esto lleva a la corrupción de los datos transmitidos) en la red. Este protocolo decide qué estación en qué momento puede transmitir datos. IEEE 802.3 es el estándar que define los métodos de acceso a LAN (red de área local) utilizando el protocolo CSMA/CD.

Token Bus

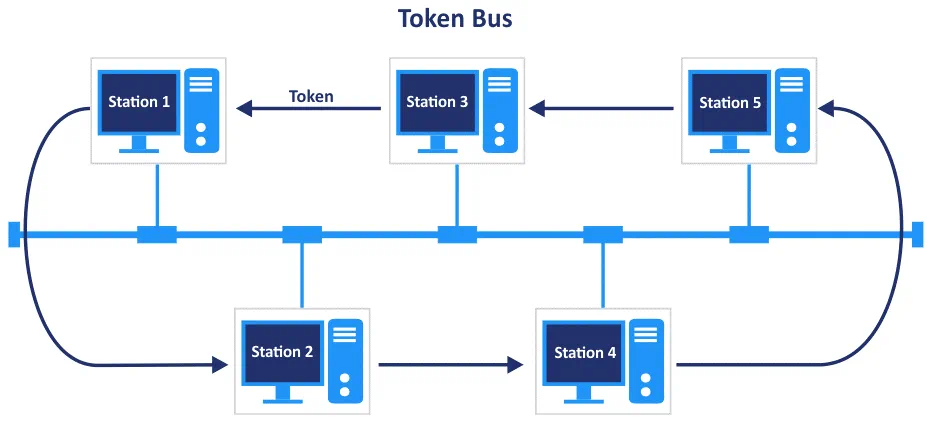

IEEE 802.4 es el estándar Token Bus que se utiliza para crear un anillo lógico de token en redes construidas utilizando la topología de bus. Un token se pasa de una estación a otra en una secuencia definida que representa el anillo lógico en la dirección de las agujas del reloj o en sentido contrario a las agujas del reloj. En la siguiente imagen, para la Estación 3, los vecinos son la Estación 1 y la Estación 5, y una de ellas es seleccionada para transmitir datos dependiendo de la dirección. Solo el titular del token (la estación que tiene el token) puede transmitir tramas en la red. IEEE 802.4 es más complejo que el protocolo IEEE 802.3.

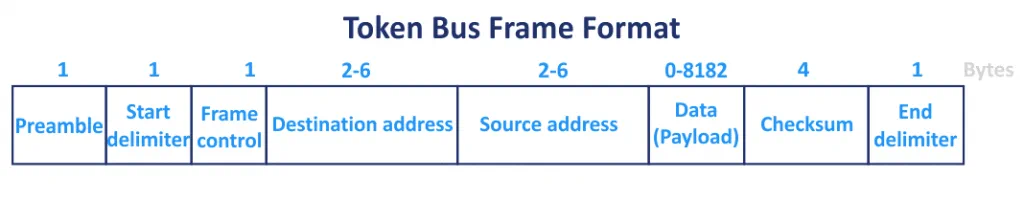

El formato de trama de Token Bus. El tamaño total de la trama es de 8202 bytes, y la trama consta de 8 campos.

- La preámbulo (1 byte) se utiliza para la sincronización.

- El delimitador de inicio (1 byte) es el campo utilizado para marcar el comienzo de la trama.

- El control de trama (1 byte) verifica si esta trama es una trama de control o una trama de datos.

- La dirección de destino (2-6 bytes) especifica la dirección de la estación de destino.

- La dirección de origen (2-6 bytes) especifica la dirección de la estación de origen.

- La carga útil (0-8182 bytes) es un campo de longitud variable para transportar los datos útiles desde la capa de red. 8182 bytes es el valor máximo si se usa la dirección de 2 bytes. Si la longitud de la dirección es de 6 bytes, entonces el tamaño máximo del campo de carga útil es de 8174 bytes, en consecuencia.

- El checksum (4 bytes) se utiliza para la detección de errores.

- El delimitador de fin (1 byte) marca el final de la trama.

La topología de red de bus no se recomienda para redes al transferir una gran cantidad de tráfico. Teniendo en cuenta que la topología de red de bus con cables coaxiales se utilizaba en la década de 1990, y la velocidad máxima es de 10 Mbit/s, no deberías utilizar esta topología para construir tu red en la actualidad.

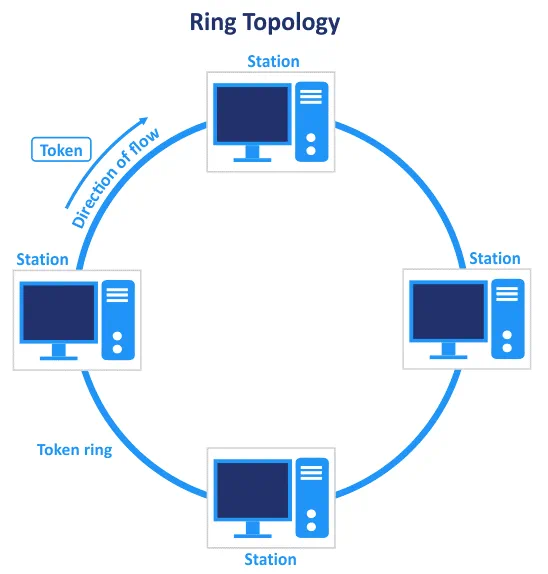

Topología de red en anillo

La topología en anillo es una modificación de la topología en bus. En la topología en anillo, cada estación está conectada a otras dos estaciones a ambos lados. Las dos estaciones son vecinas de esta estación. Los datos viajan secuencialmente en una dirección, por lo tanto, la red funciona en modo semidúplex. No hay terminadores, y la última estación está conectada a la primera estación en el anillo. La topología en anillo es más rápida que la topología en bus. El cable coaxial y los conectores utilizados para instalar una red de topología en anillo son los mismos que los utilizados para la topología de red en bus.

Si construyes una red grande utilizando la topología en anillo, utiliza repetidores para evitar la pérdida de datos al transferir datos sobre la red entre estaciones en fragmentos de cable largos. Generalmente, cada estación funciona como repetidor y amplifica la señal. Después de que los datos se transmiten, los datos viajan a lo largo del anillo y pasan por nodos intermedios hasta que estos datos son recibidos por el dispositivo de destino.

Puedes tener una latencia más alta si el número de estaciones conectadas a la red es alto. Por ejemplo, si hay 100 computadoras en la red, y la primera computadora envía un paquete a la 100ª computadora en el anillo, el paquete tiene que pasar por 99 estaciones para llegar a la computadora objetivo. Recuerda que los datos se transfieren secuencialmente. Todos los nodos deben permanecer activos para transmitir datos, y por esta razón, la topología en anillo se clasifica como una topología de red activa. El riesgo de colisiones de paquetes se reduce porque solo un nodo en la red puede enviar paquetes a la vez. Este enfoque permite un ancho de banda igual para cada nodo en la red.

Token ring

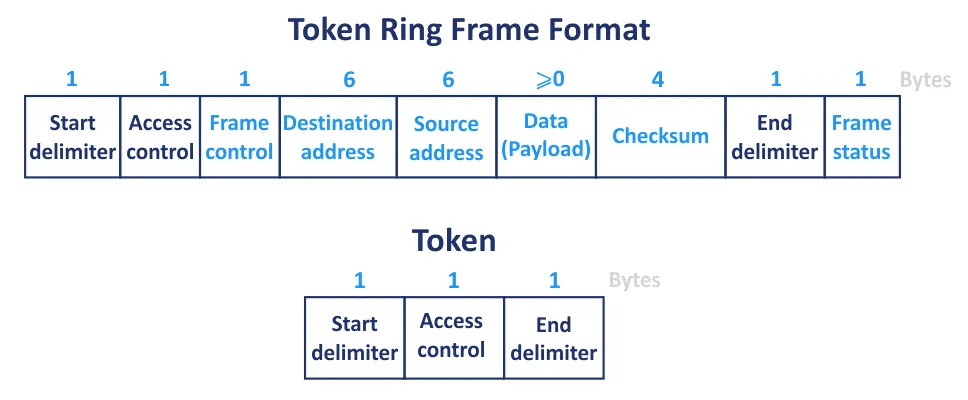

La red de anillo de tokens es la implementación del estándar IEEE 802.5. Esta topología funciona mediante el uso del sistema basado en tokens. Token ring es la tecnología introducida en 1984 por IBM. El token es el marcador que viaja sobre el bucle en una dirección. Solo el nodo que tiene el token puede transmitir datos.

La primera estación que comienza a trabajar en la red se convierte en la estación de monitoreo o el monitor activo, controla el estado de la red y elimina los marcos flotantes del anillo. De lo contrario, los marcos flotantes circulan continuamente en el anillo por tiempo ilimitado. El monitor activo también se utiliza para evitar tokens perdidos (generando un nuevo token) y para errores de reloj.

El formato de trama IEEE 802.5 para una red de anillo de tokens se muestra en el diagrama a continuación.

- El delimitador de inicio (1 byte) se utiliza para la sincronización y para notificar a una estación que un token está llegando.

- El control de acceso (1 byte) es el campo que contiene el bit del token, el bit del monitor y los bits de prioridad.

- El control de trama (1 byte)

- La dirección de destino (6 bytes) – define una dirección MAC del dispositivo de destino.

- La dirección de origen (6 bytes) – define una dirección MAC del remitente.

- La carga útil (0 bytes o más) es los datos útiles (paquete IP) que se transfieren en una trama, y el tamaño de la carga útil puede variar de 0 al tiempo máximo de retención de token.

- La suma de comprobación (4 bytes), que también se llama secuencia de comprobación de trama o CRC (comprobación de redundancia cíclica), se utiliza para verificar errores en la trama. Las tramas corruptas se descartan.

- El delimitador de fin (1 byte) marca el final de la trama.

- El estado del marco (1 byte) es un campo utilizado para terminar un marco de datos y sirve como ACK. Este campo puede ser establecido por un receptor e indica si la dirección MAC fue reconocida y el marco fue copiado.

La dificultad de la instalación de la topología de anillo es media. Si deseas agregar o quitar un dispositivo de red, solo necesitas cambiar dos enlaces. La topología de anillo no es costosa de instalar. Pero la lista de ventajas termina aquí.

Ahora destaquemos las desventajas de la topología de red de anillo. Cada fragmento de la red puede ser un punto de fallo. Una falla puede ser causada por un cable roto, un adaptador de red dañado de una computadora, una desconexión de cable, etc. En caso de fallo de enlace, toda la red falla porque una señal no puede avanzar y pasar el punto de fallo. El fallo de una estación provoca el fallo de toda la red. Todos los datos viajan alrededor del anillo pasando por todos los nodos hasta llegar al nodo de destino. La resolución de problemas es difícil.

Todos los nodos en la red de la topología de anillo comparten ancho de banda. Como resultado, al agregar más nodos al anillo, se producen retrasos en la comunicación y degradación del rendimiento de la red. Para reconfigurar la red o agregar/quitar nodos, la red debe ser desconectada y permanecer fuera de línea. El tiempo de inactividad de la red no es conveniente ni rentable para una organización. Por lo tanto, la topología de red de anillo no es la mejor opción para construir una red escalable y confiable.

La topología de anillo en las redes de área local fue popular en los años 90 hasta el comienzo del uso masivo del estándar Ethernet con cables de par trenzado y una topología de estrella más progresiva. Hoy en día, la topología de anillo no se utiliza y no se recomienda para uso en hogares y oficinas debido a la baja velocidad de red de 4 o 16 Mbit/s y otras desventajas mencionadas anteriormente.

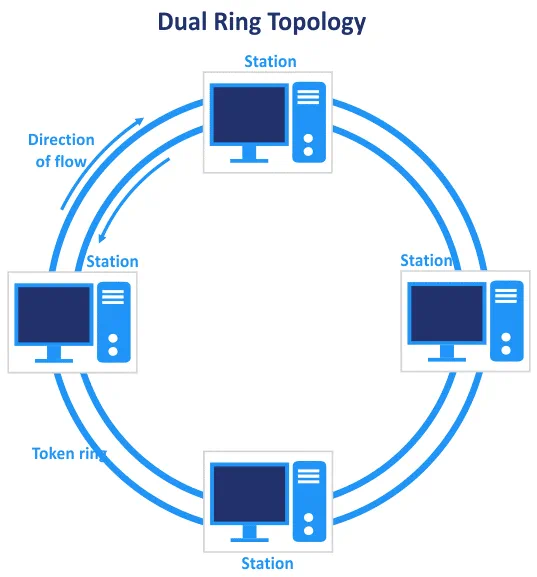

El anillo doble

Es una versión modificada de la topología de anillo. Agregar una segunda conexión entre nodos en un anillo permite la transferencia de datos en ambas direcciones y hace que la red funcione en modo full-dúplex. Los datos se envían en direcciones horaria y antihoraria en la red. Si un enlace en el primer anillo falla, el segundo anillo puede usarse como respaldo para continuar la operación de red hasta que se resuelva el problema en el primer anillo.

El anillo ópticoen las redes modernas utiliza la topología de anillo. Esta topología de red es utilizada principalmente por proveedores de servicios de internet (ISP) y proveedores de servicios gestionados (MSP) para crear conexiones en redes de área amplia.

Tecnologías y estándares utilizados para crear un anillo de fibra óptica:

- Resilient Packet Ring (RPR) conocido como IEEE 802.17

- STP (Protocolo de Árbol de Extensión) para evitar bucles en la red

- Protección compartida de sección múltiple (MS-SPRing/4, MS-SPRing/2, etc.)

- Protección de conexión de subred (SNCP)

- Anillos conmutados de línea bidireccionales de cuatro fibras (BLSR/4), BLSR/2, etc.

- Módulo de transporte síncrono (STM-4, STM-16, STM-64, etc.)

- Redes Ópticas Síncronas (SONET) y Jerarquía Digital Síncrona (SDH)

Equipos de red profesionales, como switches, que admiten los estándares apropiados se utilizan para crear un anillo de fibra. El precio de este hardware es alto. El anillo óptico con alta disponibilidad se utiliza para conectar nodos en diferentes distritos de una ciudad o en diferentes ciudades al círculo de alta disponibilidad y alta velocidad.

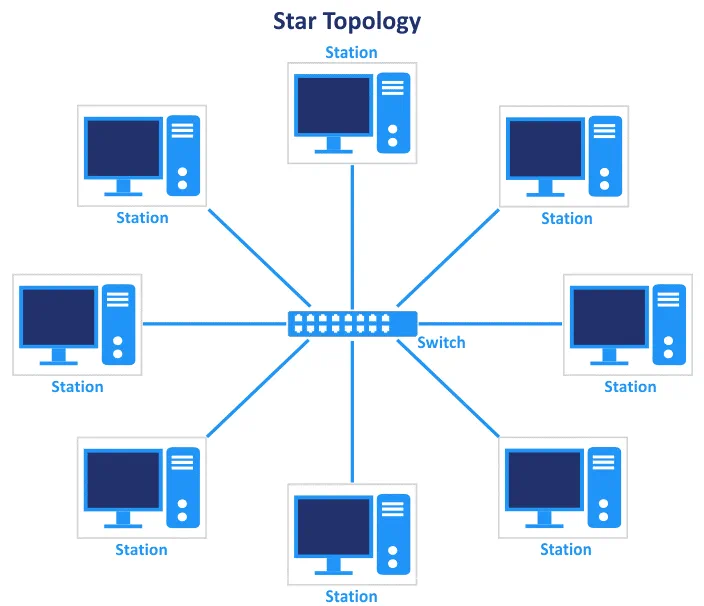

Topología de Red en Estrella

La topología en estrella es la topología de red más comúnmente utilizada hoy en día debido a las numerosas ventajas que proporciona. Esta topología requiere una unidad centralizada, llamada switch, y todos los demás dispositivos de red están conectados a este switch con su propio cable de red. Un switch tiene múltiples puertos (generalmente 4, 5, 8, 16, 24, 48, etc.), y todas las estaciones necesarias están conectadas al switch para interactuar entre sí en la red. En este caso, no hay conexiones físicas directas entre las dos estaciones. Si dos estaciones interactúan entre sí en la red, un marco sale del adaptador de red del remitente y se envía al switch, luego el switch retransmite el marco a la tarjeta de red de la estación de destino.

La topología de red en estrella es fácil de escalar. Si no hay puertos libres en un switch, cambie el switch por uno con más puertos o conecte un segundo switch al switch existente con un cable de conexión para expandir la red de la topología de estrella. Tenga en cuenta que cuando la red está muy cargada, esta conexión entre switches es un cuello de botella porque la tasa de transferencia de datos entre estaciones conectadas a diferentes switches puede ser menor que la tasa de transferencia de datos entre estaciones conectadas a puertos del mismo switch cuando. Si necesita agregar una estación a la red, tome un cable de conexión, inserte un extremo en el adaptador de red del dispositivo final y el otro extremo en el switch.

Si alguna de las estaciones conectadas a un switch falla, la red continúa funcionando sin interrupción. Si un switch se desconecta, la red no puede operar. Los modos full-duplex y half-duplex son compatibles en la topología de red en estrella. Esta topología es fácil en términos de mantenimiento.

Avoid loops when connecting network devices. If more than two connections are present between two network devices working on the second layer, a loop is created. For example, if you connect two switches by using two patch cords or insert a patch cord into two ports of one switch, you get a loop. The loop leads to communication disruptions within the network and broadcast storms that continue until you eject the unneeded network cable and power off the switch. If you want to create redundant connections, use devices with multiple network adapters that support NIC teaming or link aggregation.

Hub vs switch: What is the difference?

Tanto el concentrador como el conmutador se utilizan para conectar múltiples dispositivos en una red de área local (LAN) que utiliza la topología de estrella. Cuando una señal que codifica un trama llega a un puerto de un concentrador (una estación emisora que está conectada a este puerto con un cable), la señal se envía a todos los puertos del concentrador y, por lo tanto, a todos los dispositivos conectados al concentrador. Solo la estación cuya tarjeta de red tiene la dirección MAC que está definida como la dirección MAC de destino en el trama puede recibir el trama. Todos los demás dispositivos de red conectados al concentrador que no son dispositivos de destino y cuyos adaptadores de red tienen otras direcciones MAC detectan las señales enviadas y rechazan este trama. La desventaja del concentrador es que la red está sobrecargada. En lugar de enviar un trama desde el concentrador a una tarjeta de red de destino, el trama se envía a todos los dispositivos conectados a los puertos del concentrador. El inundación de la red reduce el ancho de banda de la red. Un concentrador opera en la primera capa del modelo OSI (una capa física).

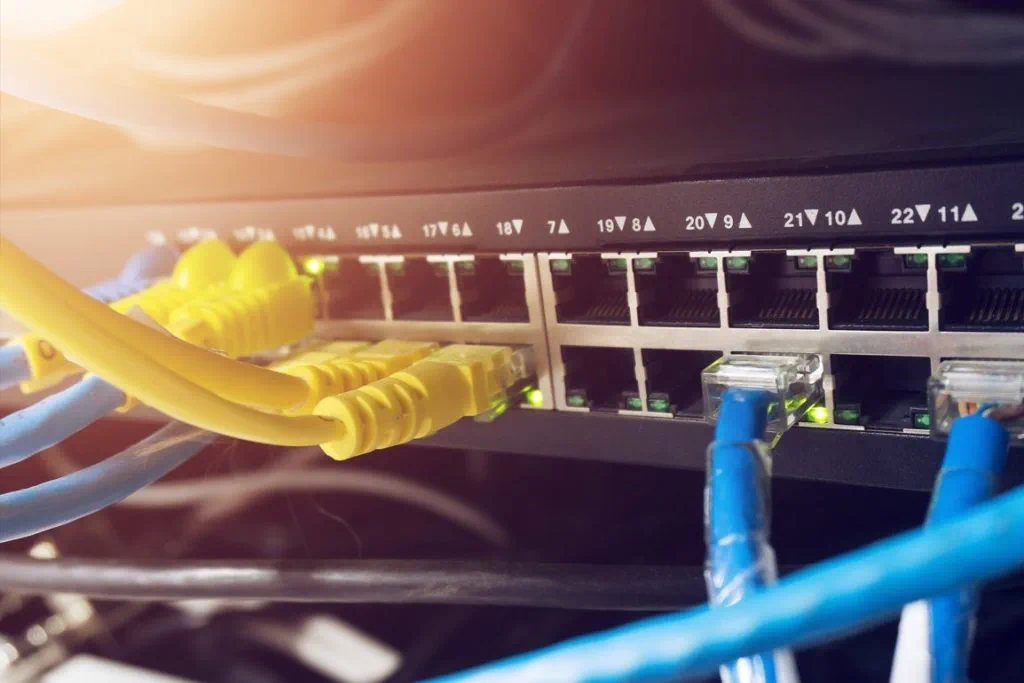

A switch is a more intelligent device. A switch remembers MAC addresses of connected devices and adds MAC addresses of devices connected to each port of the switch to the MAC address table. When a sender sends a frame to a target device, the frame is sent to the switch. The switch reads the MAC address of the network card of a destination station and checks the internal MAC address table to identify to which port of the switch the destination device is connected. Then, the switch sends the frame only to the port associated with the MAC address of the target device. There is no flooding and network overload. This approach ensures high network performance. There are no collisions when using a switch in a star network topology. A switch operates on the second layer of the OSI model (the data link layer). See the table below to see all OSI layers.

El Modelo de Interconexión de Sistemas Abiertos (OSI)

| Número de capa | Nombre de capa | Unidad de Datos de Protocolo (PDU) | Ejemplos de protocolos y estándares |

| 7 | Aplicación | Datos recibidos o transmitidos por una aplicación | HTTP, FTP, POP3, SMTP |

| 6 | Presentación | Datos formateados para presentación | SSL, TLS |

| 5 | Sesión | Datos pasados a la conexión de red | NetBIOS, SAP |

| 4 | Transporte | Segmentos TCP, Datagramas UDP | TCP, UDP |

| 3 | Red | Paquetes | IPv4, IPv6 |

| 2 | Enlace de datos | Tramas | Ethernet, PPP, STP, Token Ring |

| 1 | Física | Bits | 100BaseTX, RS232, ISDN |

A switch is more secure than a hub. Since 2011, using hubs to connect network elements is deprecated by IEEE 802.3, the set of standards and protocols for Ethernet networks.

Nota: Los switches, hubs, routers, módems y puntos de acceso Wi-Fi pertenecen al equipamiento de red activo. El equipamiento activo tiene circuitos electrónicos y necesita energía eléctrica para funcionar. Los cables, conectores, transceptores, paneles de parcheo, monturas en rack y antenas Wi-Fi son equipamiento de red pasivo que no necesita electricidad. El equipamiento de red pasivo se utiliza para conectar el equipamiento de red activo.

Topología estrella en la vida real

Veamos en detalle cómo las redes Ethernet tradicionales utilizan la topología de red estrella y cómo funciona el estándar IEEE 802.3. Los cables de par trenzado (4×2 cables) son los más comunes. Normalmente se utilizan para estas redes, y los extremos de los cables se crimpan con conectores RJ-45 (también conocidos como 8P8C – 8 Posición 8 Contactos). Ambos extremos del cable se crimpan utilizando el estándar EIA/TIA 568B. También se pueden crimpar ambos extremos de un cable utilizando EIA/TIA 568A porque el principio de funcionamiento es el mismo, pero esta práctica no es común. Encuentra más información sobre cables en la sección Tipos de Cables al final de esta publicación de blog.

Estándares Ethernet

10BASE-T es la primera implementación de Ethernet y utiliza un cable de par trenzado (T en el nombre significa par Trenzado, BASE significa señalización de banda base). La velocidad máxima de la red es de 10 Mbit/s. El cable requerido es UTP Cat.3 o superior (solo se utilizan los pares naranja y verde).

100BASE-TX, conocido como Fast Ethernet, se implementó en 1995 (IEEE 802.3u). Este estándar proporciona una velocidad de 100 Mbit/s en la red y requiere el cable UTP Cat 5.

1000BASE-T es conocido como Ethernet Gigabit (GbE o 1 GigE) y fue descrito en el estándar IEEE 802.3ab (ratificado en 1999). La velocidad máxima de transferencia de datos es de 1000 Mbit/s (1 Gbit/s). El cable requerido es UTP Cat 5e.

2.5GBASE-T es el estándar referido como IEEE 802.3bz, y la velocidad máxima de transferencia de datos es de 2.5 Gbit/s. El estándar IEEE 802.3bz fue aprobado en 2016. Se requiere el cable UTP Cat 5e.

5GBASE-T es similar a 2.5GBASE-T pero proporciona una velocidad de transferencia de datos de 5 Gbit/s y requiere una clase superior de cable: UTP Cat 6.

10GBASE-T es el estándar Ethernet más rápido que utiliza cables con hilos de cobre con una velocidad máxima de 10 Gbit/s. El cable requerido es UTP Cat 6A. El estándar IEEE 802.3an contiene especificaciones para usar un par trenzado para conexiones de 10 Gbit/s.

Los conectores RJ-45 se utilizan para los cables en los estándares Ethernet anteriores.

La longitud máxima del cable entre los puertos de dos dispositivos de red es de 100 metros para cada estándar mencionado anteriormente si se cumplen los requisitos del cable de par trenzado. Si necesita conectar dos dispositivos de red que están separados por 200 metros, use dos segmentos de cable de 100 m y conéctelos a un switch instalado en el medio a 100 m de cada dispositivo.

Para lograr la máxima velocidad para cada estándar, debes cumplir con los requisitos mínimos: usar el cable de la categoría adecuada, un switch que soporte el modo necesario y tarjetas de red de los dispositivos conectados al switch. Por ejemplo, si deseas que tus dispositivos en la red operen a una velocidad de 1 Gbit/s, debes instalar tarjetas de red de 1 Gbit en estos dispositivos, conectarlos a un switch de 1 Gbit y usar el cable UTP Cat 5e que esté crimpeado con conectores RJ-45 como un cordón de conexión utilizando el estándar EIA/TIA 568B. Cuando todos los dispositivos conectados funcionan a una velocidad de 1 Gb/s, trabajan solo en modo full-duplex.

La negociación automática es una función utilizada para determinar la velocidad de red óptima y el modo de transferencia de datos (full-duplex o half-duplex) para un puerto vinculado al puerto de otro dispositivo conectado. La negociación automática determina automáticamente la configuración de un puerto que está conectado al otro extremo del cable y establece la velocidad de transferencia de datos en función del valor más bajo. Si conectas una tarjeta de red de 100 Mbit a un switch de 1 Gbit con un cable de conexión (Cat 5e), entonces la velocidad de la conexión de red es de 100 Mbit/s. La compatibilidad con versiones anteriores de estándares Ethernet de menor velocidad es una característica útil.

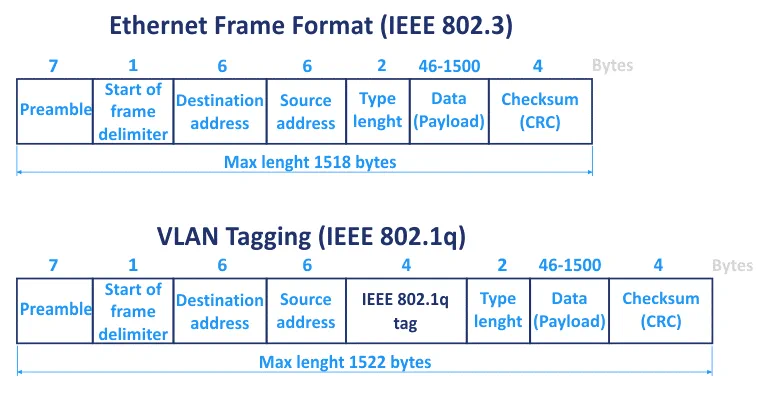

Formato de trama

La longitud de una trama Ethernet estándar IEEE 802.3 es de 1518 bytes, y el MTU estándar (unidad máxima de transmisión) es de 1500 bytes. Si necesitas que las estaciones en la red intercambien grandes cantidades de datos, configúralas para usar tramas jumbo que permitan que las tramas utilicen el MTU de 9000 bytes. Las tramas jumbo pueden ayudar a mejorar el rendimiento al transferir datos porque la proporción de información útil e información de servicio en las tramas es mayor. No todos los dispositivos admiten tramas jumbo.

Otra ventaja de utilizar la topología de red en estrella es que las redes Ethernet que utilizan este tipo de topología física admiten el etiquetado de VLAN. Las etiquetas VLAN se utilizan para dividir una red física en redes lógicas mediante el uso de la misma infraestructura física. Las redes lógicas están separadas en la segunda capa del modelo OSI mediante etiquetas VLAN escritas en los tramas. El hardware debe admitir el etiquetado de VLAN para utilizar esta función. El ID de VLAN puede variar de 0 a 4094. 4094 es el número máximo de redes VLAN en una red física.

Permíteme cubrir los formatos de trama para las redes Ethernet IEEE 802.3 que utilizan la topología de red en estrella.

- Preambulo (7 bytes) indica el inicio de la trama y se utiliza para la sincronización entre un emisor y un receptor.

- Delimitador de inicio de trama (1 byte) es el campo que siempre se establece en 10101011. SFD (delimitador de inicio de trama) marca el final del preámbulo y el inicio de la trama Ethernet, preparando para los próximos bits de la dirección de destino. Este campo es la última oportunidad para que el(los) dispositivo(s) de red se sincronicen.

- Dirección de destino (6 bytes) contiene la dirección MAC de una tarjeta de red de destino (por ejemplo, E8:04:62:A0:B1:FF). La dirección de destino puede ser unicast, multicast, broadcast (FF:FF:FF:FF:FF:FF).

- Dirección de origen (6 bytes) contiene la dirección MAC de la tarjeta de red de origen del dispositivo emisor. La dirección de origen siempre es unicast.

- Tipo (tipo Ethernet) o longitud (2 bytes) define la longitud de la trama Ethernet. El campo tipo indica el protocolo de capa 3 (L3) (0x0800 – IPv4, 0x86DD – IPv6), si la trama está utilizando el etiquetado de VLAN 802.1q (0x8100), etc.

- La carga de datos (máximo 1500 bytes para tramas estándar o 9000 bytes para tramas jumbo) es un paquete L3 encapsulado que es transportado por un marco. Un paquete es una PDU típica (unidad de datos de protocolo) para la tercera capa del modelo OSI (la capa de red).

- La suma de verificación, FSC o CRC (4 bytes) se utiliza para verificar la integridad del marco. El CRC es calculado por el remitente, luego un destinatario recibe el marco, calcula este valor y lo compara con el valor CRC recibido en el marco.

A 14-byte header of an Ethernet frame contains the destination address, source address, and type (length). If VLAN tagging is used, an additional 4-byte VLAN tagging field is added to a frame after the source address field.

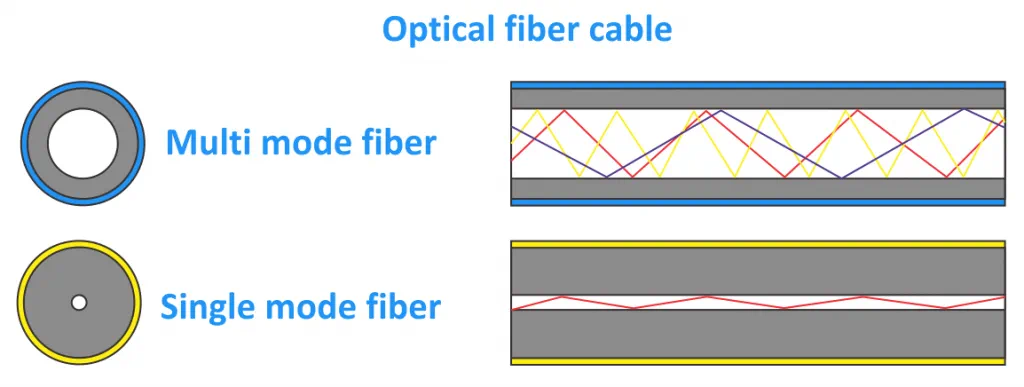

Conexión óptica

La topología de red en estrella también se utiliza para construir redes basadas en cables ópticos (fibra óptica) si necesita tener segmentos de cable más largos o una latencia más baja. 10GBASE-S y 10GBASE-E son estándares modernos para redes de 10 Gbit/s que utilizan fibra óptica para establecer conexiones. Un switch con transceptores y conectores SFP es necesario en este caso para construir una red de topología estrella.

Los transceptores SR (alcance corto) se utilizan para una distancia de hasta 300 metros.

Los transceptores LR (alcance largo) admiten una longitud de cable en el rango de 300 m a 3 km.

Los transceptores ER (alcance extendido) admiten una longitud de cable de 30 km a 40 km.

El cable óptico de modo múltiple (MM) se utiliza para distancias cortas (menos de 300 m).

El cable óptico de modo único (SM) se utiliza para distancias largas (más de 300 m).

Hay transceptores que le permiten conectar cables de cobre Cat 6A con conectores RJ-45 a puertos SFP+ para una máxima compatibilidad. El cable óptico se conecta a los transceptores mediante conectores LC. Construir una red física utilizando cables ópticos es más difícil que construir una red utilizando cables de cobre de Cat 6A.

Ventajas de la topología estrella

La topología de red estrella es sobresaliente. La estrella es el tipo de topología de red más común en la actualidad. Resumamos las ventajas de este tipo de topología de red.

- Una tarjeta de red por estación es suficiente

- Instalación y mantenimiento sencillos

- Detección de problemas fácil

- Alta fiabilidad y compatibilidad

- Velocidad rápida

- Soporte de cables de par trenzado y ópticos

- Flexibilidad y escalabilidad

Conexión Wi-Fi

Si se utiliza una conexión de red inalámbrica instalando un punto de acceso en casa o en la oficina, la red inalámbrica suele usar la topología de red estrella. En este caso se utiliza el estándar 802.11n (a/b/g/n). El punto de acceso Wi-Fi actúa como un switch conectado con adaptadores de red inalámbrica de las estaciones y representa la topología estrella.

Topología de red en árbol

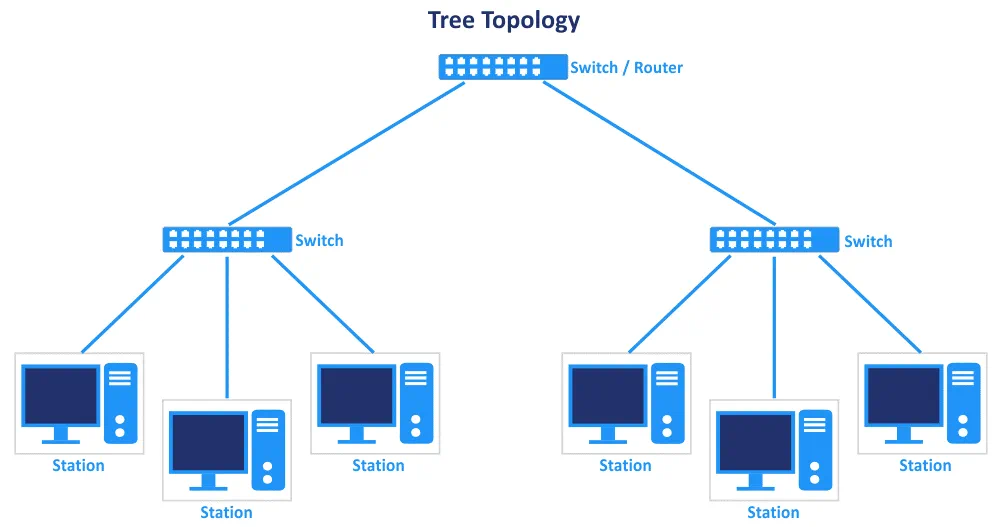

La topología de red en árbol es una extensión de la topología en estrella y se utiliza ampliamente en la actualidad. La idea de la topología en árbol es que se pueden conectar múltiples estrellas como ramas en una red compleja utilizando conexiones entre conmutadores. Las estaciones están conectadas a los puertos de estos conmutadores. Si uno de los conmutadores falla, el segmento de red relacionado se desconecta. Si el conmutador principal ubicado en la parte superior de la topología en árbol se desconecta, las ramas de la red no pueden conectarse entre sí, pero las computadoras de las ramas continúan comunicándose entre sí. La falla de cualquier estación conectada a la red no afecta a la rama de la red ni a toda la red. La topología en árbol es confiable y fácil de instalar, mantener y solucionar problemas, y proporciona una alta escalabilidad. Hay una conexión entre cada nodo de la red al utilizar esta topología (consulte el diagrama de la topología de red a continuación).

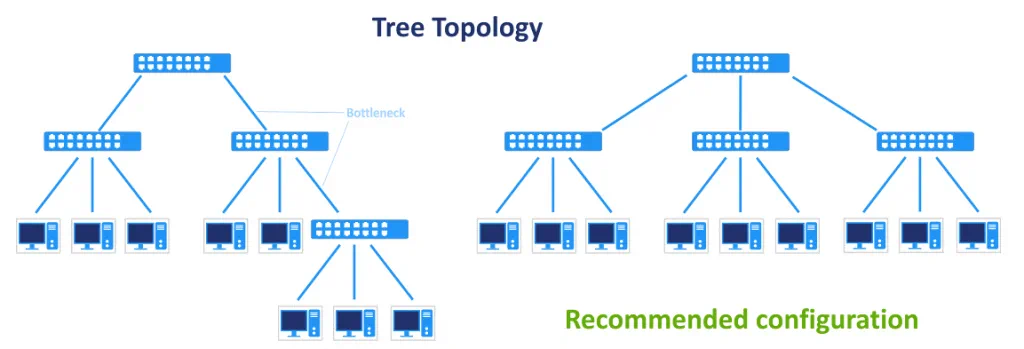

Los protocolos y estándares aplicables a la topología de red en estrella se utilizan para la topología en árbol (incluidos los conmutadores, cables y conectores). Además, se pueden utilizar enrutadores para dividir las subredes entre sí en el tercer nivel del modelo OSI. Como resultado, se utilizan protocolos de red de la tercera capa y se realiza la configuración adecuada del equipo de red. La topología de red en árbol se utiliza ampliamente en grandes organizaciones porque es fácil de instalar y administrar. La estructura jerárquica de la red está presente. Opte por conectar todos los conmutadores de las ramas de la red al conmutador principal para evitar la creación de una cadena larga de conmutadores que pueda causar cuellos de botella y reducir el rendimiento de la red cuando se transfieren datos a través de segmentos entre conmutadores.

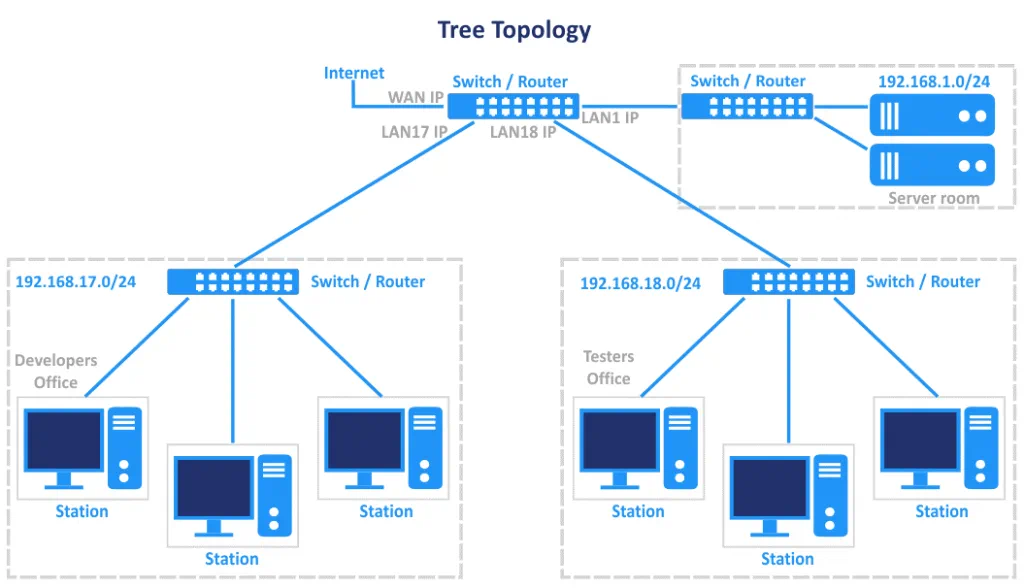

Un ejemplo de configuración de red.

Veamos un ejemplo de la topología de red en árbol y cómo se utiliza este tipo de topología de red en la práctica. Por ejemplo, hay una organización con múltiples departamentos, y cada departamento ocupa una oficina en un edificio. Los departamentos están ubicados en diferentes pisos del edificio. Instalar una red utilizando una topología de estrella única no es racional porque esto llevaría a un consumo adicional de cable para conectar todas las estaciones en diferentes ubicaciones del edificio a un solo switch. Además, el número de estaciones puede ser mayor que el número de puertos en el switch. En este caso, la solución más racional es instalar un switch dedicado en la oficina principal de cada departamento, conectar todas las estaciones de cada departamento al switch correspondiente, y conectar todos los switches de los departamentos al switch principal ubicado en la sala de servidores. El switch principal está en la parte superior de la jerarquía de árbol en este ejemplo. El switch principal puede estar conectado a un enrutador para acceder a Internet. Si hay un departamento ubicado en otro edificio, y la distancia hasta su switch en el edificio principal es más de 100 metros, puede utilizar un switch adicional con un cable UTP. Este switch divide la distancia en segmentos que están por debajo de 100 metros. Como alternativa, utilice el cable óptico (y los convertidores o switches apropiados) para conectar esta oficina remota al switch principal.

Para simplificar la administración y mejorar la seguridad, puede instalar routers para cada departamento y crear subredes para cada departamento. Por ejemplo, los desarrolladores están en la red 192.168.17.0/24, los contadores están en la red 192.168.18.0/24, los probadores están en la red 192.168.19.0/24, los servidores están en la red 192.168.1.0/24 (la subred principal), etc.

¿Qué es un enrutador?

A router is a device that operates on the third layer of the OSI model (the network layer) and operates with packets (the PDU is a packet). A router can analyze, receive, and forward packets between different IP networks (subnetworks) by using the IP addresses of source hosts and destination hosts. Invalid packets are dropped or rejected. Different techniques are used for routing, such as NAT (network address translation), routing tables, etc. The firewall and network security are additional features of the router. Routers can select the best route to transfer packets. A packet is encapsulated into a frame.

A router has at least two network interfaces (usually LAN and WAN). There are popular models of routers that are combined with a switch in a single device. These routers have one WAN port and multiple LAN ports (usually 4-8 for small office/home office models). Professional routers have multiple ports that are not defined as LAN or WAN ports, and you should configure them manually. You can use a physical Linux server with multiple network adapters and connect this machine as a router. Connect a switch to the LAN network interface of this Linux router to have the tree network topology type.

Conexión Wi-Fi

Al igual que en la topología de red en estrella, se puede utilizar equipo de red inalámbrica para crear segmentos de red en la topología en árbol en combinación con segmentos con cable. Dos puntos de acceso Wi-Fi idénticos pueden funcionar en modo puente para conectar dos segmentos de la red (dos estrellas). Este enfoque es útil cuando se necesita conectar oficinas que están a más de 100 metros de distancia y no es posible instalar un cable entre las oficinas. El siguiente diagrama de la topología de red en árbol explica este caso. Un switch está conectado a cada punto de acceso Wi-Fi que funciona en modo puente, dos puntos de acceso Wi-Fi adicionales están conectados al switch correspondiente y las estaciones de clientes están conectadas a estos puntos de acceso (formando ramas del árbol que son redes de la topología en estrella).

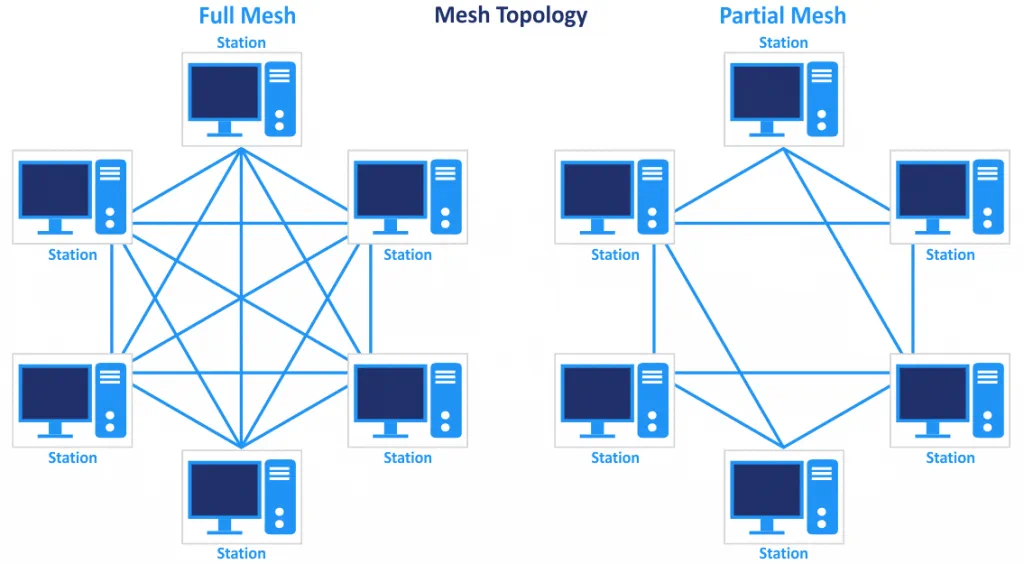

Topología de red de malla

A mesh network topology is a configuration in which each station in the network is connected to the other stations. All devices are interconnected with each other. There are two types of mesh: a full mesh and a partial mesh. In a partially connected mesh, at least two stations of the network are connected to multiple other stations in the network. In a full mesh, each station is connected to all other stations. The number of connections for a full mesh is calculated with the formula Nc=N(N-1)/2 links, where N is the number of nodes in the network (for the full-duplex mode of communication). See the network topology diagram below.

La topología de red de malla proporciona redundancia para una red, pero puede ser costosa debido al alto número de conexiones y longitud total del cable utilizado. Si una estación falla, la red puede continuar operando utilizando otros nodos y conexiones. Si los datos se transfirieron a través del nodo fallido, la ruta se cambia y los datos se transmiten a través de otros nodos.

Cada nodo es un enrutador que puede crear y modificar rutas dinámicamente para transferir datos de la manera más racional (en este caso se utilizan protocolos de enrutamiento dinámico). El número de saltos puede variar al cambiar la ruta entre el dispositivo de origen y destino. Las tablas de enrutamiento consisten en identificador de destino, identificador de origen, métricas, tiempo de vida e identificador de difusión. El enrutamiento funciona en la tercera capa del modelo OSI. A veces se utilizan técnicas de inundación en lugar de enrutamiento. Este tipo de topologías de red se pueden utilizar para la transmisión de grandes cantidades de tráfico gracias a la redundancia de conexión.

Es difícil agregar una nueva estación a la red porque es necesario conectar una nueva estación a múltiples otras estaciones. Agregar o quitar nodos no interrumpe el funcionamiento de toda la red. Se requieren múltiples tarjetas de red por estación para establecer todas las conexiones necesarias. Después de agregar una nueva estación, es posible que necesite instalar tarjetas de red adicionales en otras estaciones que deben estar conectadas a la nueva estación. La topología de red en malla es escalable, pero este proceso no es sencillo. La administración puede llevar mucho tiempo. La topología tolerante a fallos garantiza una alta fiabilidad. No hay relaciones jerárquicas.

La topología de red en malla es un ejemplo de conexión de múltiples sitios en Internet. Esta topología de red se utiliza ampliamente para conexiones de WAN (red de área amplia), para redes de organizaciones críticas como organizaciones militares, etc.

Conexión Wi-Fi

La topología de red en malla en las redes Wi-Fi se utiliza para extender la cobertura de las redes inalámbricas que se llaman redes de malla inalámbricas. La arquitectura de malla de infraestructura es la más común para este tipo de topologías de red. Las tecnologías inalámbricas utilizadas para crear este tipo de topología de red son Zigbee y Z-Wave, que se basan en el protocolo IEEE 802.15.4, WirelessHART. IEEE 802.11, 802.15 y 802.16. Las redes celulares también pueden funcionar utilizando la topología de red en malla.

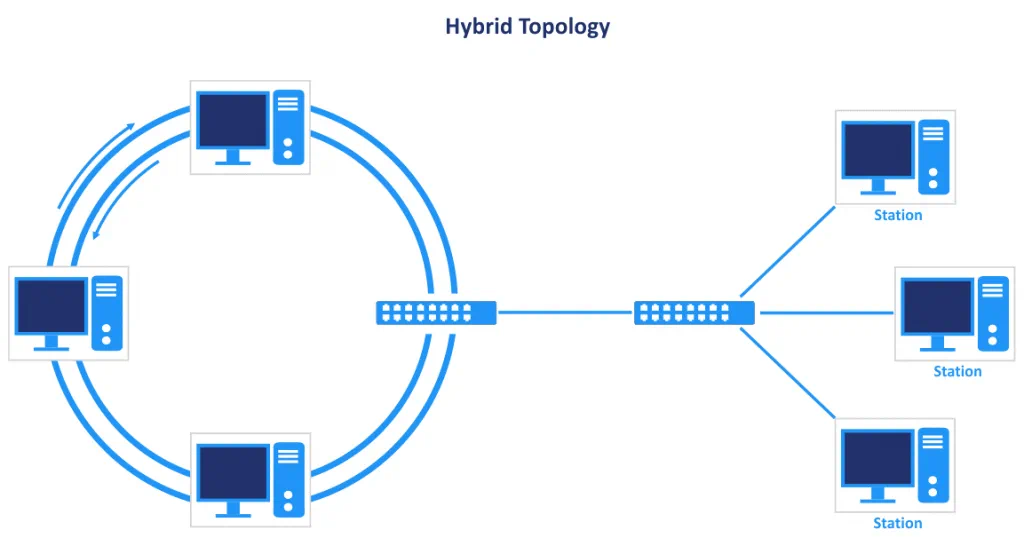

Topología de Red Híbrida

La topología híbrida combina dos o más de los tipos de topología de red cubiertos anteriormente. Una combinación de los tipos de topología de estrella y anillo es un ejemplo de una topología de red híbrida. A veces puede necesitar la flexibilidad de dos topologías en su red. La topología híbrida suele ser escalable y tiene las ventajas de todas las topologías hijas. Las desventajas de las topologías también se combinan, lo que hace que la instalación y el mantenimiento sean difíciles. La topología híbrida agrega más complejidad a su red y puede requerir costos adicionales.

La topología de estrella-anillo es uno de los ejemplos de los tipos de topologías de red híbridas que se pueden encontrar hoy en día. Cuando hablamos de la parte de anillo, no nos referimos a cables coaxiales con conectores T y conectores BNC. En una red moderna, se utiliza un anillo de fibra para conectar nodos a largas distancias. Esta topología de red híbrida (anillo + estrella) se utiliza para construir redes entre diferentes edificios ubicados lejos dentro de una ciudad o en diferentes ciudades. Utilizar la topología de estrella cuando la distancia entre nodos es alta es difícil y causa un consumo excesivo de cable.

La ventaja de un anillo de fibra óptica con múltiples líneas es la ausencia de un único punto de fallo. Los enlaces ópticos redundantes proporcionan alta disponibilidad y confiabilidad. En caso de corrupción de un enlace óptico, se utilizan canales de reserva. Las diferentes líneas de fibra entre los nodos del círculo se pueden rastrear utilizando diferentes rutas geográficas.

Los conmutadores/enrutadores que son nodos del anillo se conectan a conmutadores/enrutadores que son parte de segmentos de red utilizando la topología de estrella. Esta conexión tiene ventajas para la construcción de redes de área local. Los conversores de medios de fibra se utilizan para conectar conmutadores/enrutadores compatibles con cables de fibra y conectores relacionados a conmutadores/enrutadores compatibles con cables de cobre crimpados con los conectores apropiados si un anillo y una estrella utilizan tipos de cables y equipos de red diferentes.

Tipos de cables

Los cables son componentes importantes de la topología física de la red. La velocidad de la red y los costos generales de instalación de la red dependen de la topología de red, los cables y otro equipo de red seleccionado. Se han mencionado diferentes tipos de cables en el artículo al dar ejemplos reales del uso de diferentes tipos de topología de red. Echemos un vistazo a los cables más utilizados para diferentes tipos de topología de red explicados en este artículo para una mejor comprensión de las topologías físicas.

Cable coaxial

El cable coaxial consiste en un alambre de cobre central como conductor interno. Se puede utilizar cobre sólido o varios hilos delgados de cobre para el conductor central en diferentes modelos de cable. Este conductor interno está rodeado por una capa aislante que protege el alambre del núcleo. La capa aislante está rodeada por una cinta de aluminio conductora y un blindaje de cobre tejido. La capa externa es un aislamiento de polímero, que es negro o blanco.

RG-58 es una versión popular de cable coaxial y tiene una impedancia de 50 Ohmios. Este cable también se conoce como cable Thinnet 10Base2. Las letras RG en el nombre significan “guía de radio”. Otros ejemplos de cables coaxiales son RG-6, RG-8, RG-59. Hoy en día, los cables coaxiales se utilizan para conectar antenas Wi-Fi al equipo de red adecuado (tipos de cable 5D-FB, 8D-FB, LMR-400).

Par trenzado

Los cables de par trenzado son ampliamente utilizados en redes debido a la simplicidad de uso, el alto ancho de banda y el precio asequible. Dos alambres de cobre aislados separados (aproximadamente 1 mm de diámetro) están trenzados juntos para formar un par. Se utilizan de uno a cuatro pares en diferentes tipos y categorías de cables. La razón por la que se trenzan es para reducir las señales de ruido. Los pares trenzados están cubiertos con un blindaje aislante externo que protege al cable contra daños mecánicos. Hay tres tipos principales de cables de par trenzado: UTP, FTP y STP.

UTP (Par trenzado sin blindaje) es un cable que consta de cables e aislantes.

FTP (Par trenzado con pantalla de lámina) o F/UTP es un cable en el que todos los pares trenzados están cubiertos con una pantalla metálica (aluminio). Dentro del cable se incluye un alambre individual adicional de menos de 1 mm de diámetro. Como resultado, los cables FTP admiten la puesta a tierra si se utilizan los conectores apropiados. Los pares trenzados individuales no están apantallados.

STP (Par trenzado apantallado) contiene una pantalla metálica tejida alrededor de los pares trenzados. Cada par trenzado está protegido con una lámina de aluminio. Todo el cable es rígido y es más difícil de torcer (el cable no es tan flexible como el FTP y UTP). El cable STP proporciona una mejor protección contra el ruido electromagnético y los daños mecánicos.

Actualmente se utiliza la categoría 5e o superior para instalar redes. Cuanto mayor es la categoría, mayor es la velocidad de transferencia de datos (100 MHz, 250 MHz, 500 MHz) y la velocidad de transferencia de datos es compatible. Se puede utilizar un cable FTP o STP de la misma categoría en lugar de un cable UTP. UTP Cat.3 tiene solo dos pares trenzados. UTP Cat.5 y superiores tienen 4 pares trenzados. El crimpeado de cables es fácil y puede ser realizado por cualquier persona que tenga una herramienta para crimpear cables.

Cable de fibra óptica

El cable de fibra óptica proporciona la latencia más baja y cubre una distancia más larga con un solo segmento de cable (sin repetidores). El cable de fibra óptica es delgado y consta de dos capas de vidrio. La capa de vidrio central es un vidrio puro que actúa como guía de ondas para las señales de luz a larga distancia. El revestimiento es una capa de vidrio que rodea al núcleo y tiene un índice de refracción más bajo en comparación con el núcleo. La tecnología se basa en el principio de reflexión interna total.

Los cables de fibra monomodo (SMF) y los cables de fibra multimodo (MMF) se utilizan. Los cables MMF tienen un diámetro más grande y se utilizan para propagar múltiples rayos de luz (o modos), pero son mejores para distancias cortas. Los cables MMF suelen ser de color azul. Los cables SMF son mejores para distancias largas y son de color amarillo. Los conectores populares son SC, FC, LC y ST.

El precio de los cables de fibra óptica es alto. La soldadura de fibra óptica es difícil en comparación con el cableado de cables de par trenzado o cables coaxiales. El precio de los transceptores necesarios para conectar un cable óptico a un conmutador o enrutador agrega gastos. Los extremos de las fibras ópticas siempre deben estar limpios, ya que incluso un trozo de polvo puede causar problemas significativos.

Conclusión

Esta publicación de blog ha cubierto topologías de red, incluidas topologías físicas, topologías lógicas y ejemplos de su uso en la vida real. Si necesita construir una red de área local, utilice la topología estrella, que es la topología de red más común hoy en día, o la topología de árbol, que es una modificación altamente escalable de la topología estrella. Las topologías de anillo y malla son utilizadas principalmente por proveedores de servicios de Internet, proveedores de servicios gestionados, en centros de datos. Estas son más difíciles de configurar. La variedad de tipos de topología de red, equipos de red, estándares y protocolos le permiten instalar una red de cualquier configuración en su entorno según sus necesidades.

Cuando haya instalado una red y conectado servidores y una máquina virtual a la red, no olvide configurar la copia de seguridad de datos y proteger su información. NAKIVO Backup & Replication es una solución de protección de datos universal que admite la copia de seguridad de máquinas Linux, máquinas Windows, máquinas virtuales VMware (VM), VM de Hyper-V, bases de datos Oracle y Office 365 a través de una red. Descargue la Edición Gratuita de NAKIVO Backup & Replication y pruebe el producto en su entorno.

Source:

https://www.nakivo.com/blog/types-of-network-topology-explained/