Die Anforderungen an Netzwerke wachsen jedes Jahr weiter. Moderne Netzwerke sollen hohe Geschwindigkeit, geringe Latenz und hohe Skalierbarkeit bieten. Ein weiteres häufiges Erfordernis ist die sichere Isolierung von Netzwerksegmenten. Die Virtualisierung in Rechenzentren erhöht ebenfalls die Anforderungen an die physische Netzwerkinfrastruktur, und herkömmliche Netzwerktechnologien werden mit potenziellen Netzwerkproblemen irrational.

Die Netzwerkvirtualisierung wird verwendet, um von den zugrunde liegenden physischen Netzwerken abzustrahieren und skalierbare und logische Netzwerke zu erstellen. Es funktioniert ähnlich wie die Virtualisierung von Rechnerressourcen (wie Prozessor, Speicher und Speicher), was es möglich macht, mit diesen Ressourcen auf einer abstrahierten Ebene zu arbeiten.

Was ist VXLAN?

Virtual Extensible Local Area Network (VXLAN) ist eine Overlay-Netzwerktechnologie. Es handelt sich um ein Kapselungsprotokoll, das Tunneling von Layer 2 (L2)-Verbindungen über ein zugrunde liegendes Layer 3 (L3)-Netzwerk ermöglicht (unten finden Sie eine Tabelle mit sieben OSI-Schichten). Das Overlay-Netzwerk ist ein Netzwerk, das über jedes vorhandene Netzwerk erstellt wird. Das Unterlay-Netzwerk ist die physische Infrastruktur, die für ein vorhandenes Netzwerk verwendet wird, über dem das Overlay-Netzwerk aufgebaut wird.

Die Komponenten des physischen Unterlay-Netzwerks umfassen physische Hardware, Kabel und Netzwerkprotokolle. Border Gateway Protocol (BGP) und Open Shortest Path First (OSPF) sind weit verbreitete Protokolle für das Routing auf L3. Beispiele für Overlay-Netzwerke sind verschiedene Arten von virtuellen privaten Netzwerken (VPNs), IPSec-Tunnel und Peer-to-Peer-Netzwerke.

VXLAN-Spezifikation

VXLAN wird durch den RFC 7348-Standard der Internet Engineering Task Force (IETF) definiert. Die standardisierte Spezifikation des VXLAN-Protokolls wurde in Zusammenarbeit zwischen Cisco, VMware und Arista entwickelt, obwohl der Standard nicht an einen Anbieter gebunden ist. VXLAN wird von Lösungen wie der Virtualisierungssoftware von VMware und Hardwaregeräten wie Routern verschiedener Anbieter unterstützt.

Das Verständnis von VXLAN

VXLAN ermöglicht es Ihnen, hoch skalierbare logische Netzwerke mit Unterstützung von Broadcast-Domänen für mehrere Mandanten und die Überbrückung physischer Netzwerkgrenzen zu erstellen. Diese logischen Netzwerke sind Overlay-Netzwerke. Wenn Sie das virtuelle Netzwerk von einem physischen Netzwerk entkoppeln, vereinfachen Sie das Management großer Netzwerke, trotz der komplexen anfänglichen Konfiguration. Wenn VXLAN verwendet wird, können Sie das Overlay-Netzwerk neu gestalten, ohne das Untergrund- (physische) Netzwerk neu konfigurieren zu müssen. Es ist möglich, zwei oder mehr Untergrund-L3-Netzwerke zu verwenden, um eine virtuelle Overlay-L2-Netzwerkdomäne bereitzustellen. Die Leaf-Spine-Netzwerktopologie ist eine gute Lösung für das Untergrundnetzwerk, um VXLAN-Overlay-Netzwerke in großen Rechenzentren zu konfigurieren.

Wo kann VXLAN verwendet werden?

Die häufigste Verwendung von VXLAN besteht darin, virtuelle Netzwerke über vorhandene physische und logische Netzwerkinfrastrukturen zu erstellen, wenn ein softwaredefiniertes Rechenzentrum implementiert wird. Die Abstraktion von der zugrunde liegenden physischen Infrastruktur erfolgt für die Virtualisierung in softwaredefinierten Rechenzentren (SDDC). VXLAN- und VMware-Virtualisierungslösungen ermöglichen es Ihnen, ein vollständig virtualisiertes Rechenzentrum zu konfigurieren, in dem Netzwerke und Rechenressourcen virtualisiert sind. Die beiden Softwareprodukte für diesen Zweck sind VMware vSphere und VMware NSX. Es gibt zwei Editionen der VMware-Netzwerkvirtualisierungslösung: NSX-V und NSX-T.

Mit VXLAN können virtuelle Maschinen (VMs), die in VMware vSphere ausgeführt werden, eine Verbindung zum benötigten logischen Netzwerk herstellen und miteinander kommunizieren, auch wenn sie sich auf unterschiedlichen ESXi-Hosts in verschiedenen Clustern oder sogar in verschiedenen Rechenzentren befinden. VXLAN-Logiknetzwerke sind von den zugrunde liegenden physischen Netzwerken abstrahiert, und VMs sind von der zugrunde liegenden Hardware abstrahiert.

Ohne VXLAN gibt es höhere Anforderungen an den Umgang mit Media Access Control (MAC)-Adressen auf physischen Netzwerkgeräten in Rechenzentren, in denen virtuelle Maschinen ausgeführt und mit dem Netzwerk verbunden sind. Viele moderne Rechenzentren (einschließlich Rechenzentren, die Virtualisierungsserver haben) verwenden die Blatt-Stängel-Netzwerktopologie und das Top-of-Rack (ToR)-Verbindungsschema. Wenn virtuelle Maschinen ein physisches Netzwerk verwenden, auch mit VLAN-Isolierung von Netzwerksegmenten auf der zweiten Ebene, müssen die ToR-Switches (an die Rack-Server angeschlossen sind) mit MAC-Adressen physischer Netzwerkgeräte und VM-Netzwerkadaptern arbeiten, um die L2-Konnektivität bereitzustellen (anstatt nur eine MAC-Adresse pro Verbindung zu lernen). Die MAC-Adresstabellen werden zu groß, was zu einer Überlastung des Switches und deutlich höheren Kapazitätsanforderungen der MAC-Adresstabellen im Vergleich zu nicht virtualisierten Umgebungen führt. Wenn ein Tabellenüberlauf auftritt, kann ein Switch keine neuen MAC-Adressen lernen, und Netzwerkprobleme treten auf.

Traditionelles VLAN, Spanning Tree Protocol (STP) und Equal-Cost Multipath (ECMP) können nicht alle Netzwerkprobleme in einem virtualisierten Rechenzentrum perfekt lösen. Die Verwendung von Overlay-Netzwerken mit VXLAN hilft, dieses Problem zu lösen. VM-MAC-Adressen arbeiten nur in einem virtuellen Overlay-Netzwerk (VXLAN-Netzwerk) und werden nicht an physische Switches eines Unterlay-Netzwerks gesendet. Darüber hinaus bieten VLANs, die zur Netzwerkisolierung von L2-Domänen und in Multi-Tenant-Umgebungen verwendet werden, höhere Grenzwerte im Vergleich zu VLAN. Lassen Sie uns VXLAN vs VLAN vergleichen, um die Hauptunterschiede zwischen den beiden zu sehen.

VXLAN vs VLAN Vergleich

Der Hauptunterschied zwischen diesen Netzwerkprotokollen besteht darin, dass VLAN eine Layer-2-Untergrundnetzwerk für die Rahmeneinkapselung verwendet, während VXLAN dafür Layer 3 verwendet. Die maximale Anzahl von Overlay-Netzwerken ist höher für VXLAN.

VLAN ist im IEEE 802.1Q-Standard dokumentiert. Die maximale Anzahl der unterstützten VLANs beträgt 4094 aufgrund der 12-Bit-Segment-ID: 2^12=4096, VLAN-IDs 0 – 4095, 2 reservierte VLAN-IDs (0 und 4095 sind reserviert). Heutzutage reichen 4094 für große Cloud-Service-Anbieter nicht aus. Bei Verwendung von VLAN-Tagging wird die Größe eines Ethernet-Rahmens von 1518 auf 1522 Bytes erhöht. Bei Verwendung von VLAN werden Netzwerke durch Verwendung von 802.1Q-Tags logisch auf L2 isoliert. Die Konfiguration der physischen Netzwerkausrüstung wird für die Netzwerksegmentierung durchgeführt.

VXLAN ist eine erweiterte Analogie von VLAN. Einige der Hauptunterschiede zwischen VLAN und VXLAN sind:

- Die maximale Anzahl der von VXLAN unterstützten virtuellen Netzwerke beträgt mehr als 16 Millionen (2^24= 16.777.216) aufgrund der 24-Bit-Länge des Netzwerkidentifikators.

- VXLAN und VLAN verwenden unterschiedliche Einkapselungstechniken. Im Gegensatz zu VLAN erfordert VXLAN keine Trunking, und STP ist nicht erforderlich. Es ist nicht notwendig, VLAN-Tags zu verwenden, wenn VXLAN-Netzwerkidentifikatoren verwendet werden.

- Eine Neukonfiguration der physischen Netzwerkausrüstung ist für eine VXLAN-Konfiguration nicht erforderlich.

- Verwalten großer L2-Netzwerke wird in großen verteilten physischen Infrastrukturen schwierig. Das Verwalten von L3-Netzwerken ist bequemer. VXLAN-Overlay-Netzwerke, die über bestehende L3-Netzwerke arbeiten, ermöglichen es Administratoren, die üblichen Nachteile traditioneller L2-Netzwerke zu vermeiden, wenn L2-Netzwerke durch die Verwendung von VXLAN virtualisiert werden und nicht von den physischen Grenzen realer Netzwerke abhängig sind.

Lasst uns das 7-Schichten-OSI-Modell in Erinnerung rufen und das Funktionsprinzip von VXLAN-Netzwerken im nächsten Abschnitt dieses Blog-Beitrags erkunden.

Das 7-Schichten-Open System Interconnection (OSI) Modell:

| Schicht | Protokolldateneinheit | Beispiele für Protokolle | |

| 7 | Anwendung | Daten | HTTP, FTP, SSH, DNS |

| 6 | Präsentation | Daten | SSL, IMAP |

| 5 | Sitzung | Daten | Verschiedene APIs, Sockets |

| 4 | Transport | Segment, Datagramm | TCP, UDP |

| 3 | Netzwerk | Paket | IP, IPSec, ICMP, IGMP |

| 2 | Datenverbindung | Rahmen | Ethernet, PPP, FDDI |

| 1 | Physisch | Bits | Drähte, Glasfaser, Kabellos |

Raum

Wie funktioniert VXLAN?

VXLAN kapselt innere L2-Ethernet-Frames in L3-IP-Pakete ein, indem es UDP-Datagramme verwendet und sie über ein vorhandenes IP-Netzwerk überträgt. Der VXLAN-Kapselungstyp ist als MAC-in-UDP bekannt, was ein präziserer Begriff für die Technologie ist.

Warum wird UDP verwendet? Warum wird die Encapsulation von VXLAN-Frames nicht direkt in äußere IP-Pakete durchgeführt? L3-Netzwerke sind für die Verwaltung praktisch, und wie wir bereits erwähnt haben, ist das L3-Netzwerk das Unterliegende Netzwerk für das VXLAN-Netzwerk (das Overlay-Netzwerk).

Der VXLAN-Header, der 8 Byte lang ist, wird dem ursprünglichen Ethernet-Frame (dem inneren Frame) hinzugefügt. Dieser VXLAN-Header ist erforderlich, um einem Switch auf der anderen Seite die Identifizierung des VXLAN Network Identifiers (VNI) zu ermöglichen, zu dem der Frame gehört. Die meisten von uns würden wahrscheinlich den ursprünglichen Frame gerne mit dem VXLAN-Header in ein IP-Paket verpacken, ähnlich dem Generic Routing Encapsulation (GRE)-Protokoll, das das L3-Tunnelprotokoll ist.

Es gibt ein Protokoll-Feld im IP-Header (siehe Bild unten), das verwendet wird, um die Daten des höheren Schichtprotokolls (siehe Tabelle mit dem OSI-Modell oben) zu definieren, die in das aktuelle IP-Paket verpackt sind. GRE hat die Protokollnummer 47, die im Protokoll-Feld des äußeren IP-Pakets definiert ist. VXLAN hat keine zugehörige Protokollnummer, und eine solche Verpackung direkt in ein äußeres IP-Paket würde Probleme verursachen. Aus diesem Grund wird VXLAN unter Verwendung von UDP verpackt und anschließend in IP-Pakete eingekapselt. Das GPRS Tunneling Protocol (GTP) verwendet einen ähnlichen Ansatz. Die VXLAN-UDP-Portnummer ist 4789. Diese VXLAN-Portnummer sollte standardmäßig als Ziel-UDP-Port verwendet werden.

Sie könnten denken: TCP ist zuverlässiger. Warum wird UDP verwendet, nicht TCP? TCP verfügt über einen Mechanismus zur Überprüfung, ob Daten empfangen und erfolgreich ohne Verlust übertragen wurden. Wenn die Daten verloren gehen, werden sie erneut gesendet. UDP hat diese Mechanismen nicht. Wenn Daten aufgrund von Verbindungsproblemen verloren gehen, werden diese Daten nie erneut gesendet. UDP verwendet keine Sitzungen und Zeitüberschreitungen wie TCP.

Wenn wir TCP über TCP verwenden würden und Pakete in der untergeordneten Sitzung verloren gehen, gehen sie auch in der übergeordneten Sitzung verloren. Die Paketübertragung wird in den untergeordneten und übergeordneten TCP-Sitzungen initiiert, was zu einer Beeinträchtigung der Netzwerkperformance führt. Die Tatsache, dass UDP keine Punkt-zu-Punkt (P2P)-Sitzung initiiert, ist ein Vorteil im Fall der VXLAN-Verkapselung. Beachten Sie, dass Punkt-zu-Multipunkt (P2MP)-Sitzungen für TCP-Verbindungen nicht verfügbar sind.

VNI oder VNID ist der VXLAN-Netzwerkidentifier. Der 24-Bit-VXLAN-Netzwerkidentifier (auch Segment-ID genannt) wird verwendet und definiert die maximale unterstützte Anzahl von VXLAN-Netzwerken.

Der VXLAN Tunnel Endpoint (VTEP) ist ein Objekt, das für die Verkapselung und Dekapselung von L2-Frames verantwortlich ist. VTEP ist das Analogon eines Provider Edge (PE)-Routers, der ein Knoten für die Dienstaggregation ist. Der VTEP kann als Hardware-Gateway oder virtualisierte Lösung wie VMware NSX (der Software-VTEP) implementiert werden. VXLAN-Tunnel beginnen und enden an VXLAN-Tunnelendpunkten.

VMs, die mit demselben VXLAN-Segment verbunden sind, können miteinander kommunizieren. Wenn Host 1 (VM1) hinter VTEP A und Host 2 (VM2) hinter VTEP B liegt, müssen beide Hosts (VMs) eine Netzwerkschnittstelle haben, die mit derselben VNI verbunden ist (ähnlich wie Hosts dieselbe VLAN-ID in ihrer Netzwerkkonfiguration verwenden müssen, wenn sie VLAN verwenden).

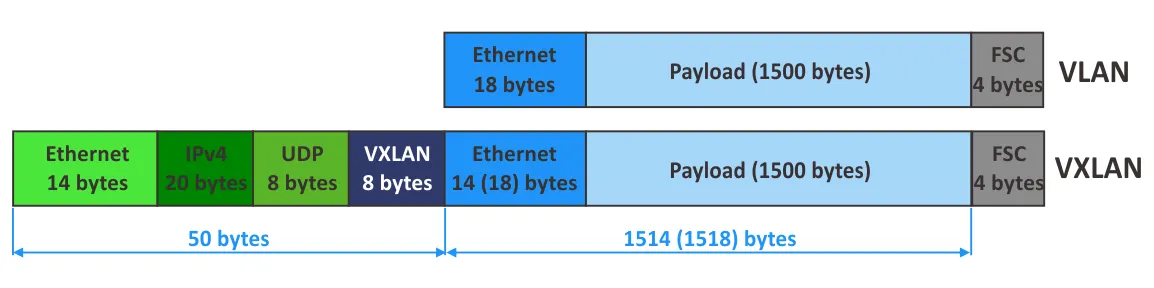

VXLAN-Rahmenverkapselung

Jetzt ist es an der Zeit, die Struktur einer VXLAN-Rahmenverkapselung im Detail zu erkunden. Im folgenden Bild sehen Sie die Struktur eines VXLAN-verkapselten Rahmens. Der äußere Ethernet-Header, der äußere IP-Header, der UDP-Header, der VXLAN-Header und der innere Ethernet-Rahmen, die in einem VXLAN-Netzwerk verwendet werden, sind dargestellt.

Äußerer Ethernet (MAC)-Header

- Äußere Ziel-MAC ist die MAC-Adresse eines Ziel-VTEP, wenn der VTEP lokal zum nächsten Router ist, oder die MAC-Adresse eines Routers, wenn der VTEP hinter dem Router liegt.

- Äußere Quell-MAC ist die MAC-Adresse eines Quell-VTEP.

- VLAN-Typ (optional) ist das optionale Feld. 0x8100 zeigt an, dass ein Rahmen VLAN-getaggt ist.

- Äußeres 802.1 VLAN-Tag ist das optionale Feld zur Definition eines VLAN-Tags (nicht erforderlich für VXLAN-Netzwerke).

- Ethertyp definiert den Typ des von diesem Rahmen getragenen Pakets. 0x800 bezieht sich auf ein IPv4-Paket.

Äußerer IP-Header

- IP-Header-Misc.-Daten enthalten Version, Headerlänge, Diensttyp und andere Daten.

- IP-Protokoll. Dieses Feld wird verwendet, um ein zugrunde liegendes Netzwerkprotokoll zu definieren, über das Daten vom IP-Paket transportiert werden. 0x11 definiert UDP.

- Die Header-Prüfsumme wird nur für den IP-Header verwendet, um die Datenintegrität sicherzustellen.

- Die äußere Quell-IP ist die IP-Adresse eines Quell-VTEP.

- Die äußere Ziel-IP ist die IP-Adresse eines Ziel-VTEP.

UDP-Header

- Der UDP-Quellport ist ein Port, der vom sendenden VTEP festgelegt wird.

- Der UDP-Zielport ist der Port, der von VXLAN IANA zugewiesen wurde (4789).

- Die UDP-Länge ist die Länge eines UDP-Headers plus der UDP-Daten.

- Die UDP-Prüfsumme sollte auf 0x0000 für VXLAN gesetzt werden. In diesem Fall vermeidet der empfangende VTEP die Prüfsummenüberprüfung und das Fallenlassen eines Rahmens bei einer falschen Prüfsumme (wenn ein Rahmen fallen gelassen wird, wird verpackte Daten nicht decapsuliert).

VXLAN-Header

- VXLAN-Flags sind verschiedene Flags. Das I-Flag ist auf 1 gesetzt. Die anderen 7 Bits sind jetzt reserviert und müssen auf 0 gesetzt werden.

- Reserviert – reservierte Felder, die noch nicht verwendet werden und auf 0 gesetzt sind.

- VNI ist das 24-Bit-Feld zur Definition des VNI.

- Frame Check Sequence (FCS) ist das 4-Byte-Feld zur Erkennung und Steuerung von Fehlern.

VXLAN-Overhead

- Lassen Sie uns den Overhead berechnen, wenn VXLAN verwendet wird:

8 Bytes (VXLAN-Header) + 8 Bytes (UDP-Header) + 20 Bytes (IPv4-Header) + 14 Bytes (äußerer L2-Header) = 50 Bytes (wenn VLAN-Markierung nicht in den eingekapselten inneren Frames verwendet wird). Wenn Clients VLAN-Markierung verwenden, müssen 4 Bytes hinzugefügt werden, und das Ergebnis sind 54 Bytes.

- Lassen Sie uns die Gesamtgröße der äußeren Rahmen im physischen Netzwerk berechnen:

1514 (innerer Rahmen) + 4 (inneres VLAN-Tag) + 50 (VXLAN) + 4 (VXLAN-Transport-VLAN-Tag) = 1572 Bytes

- Wenn IPv6 verwendet wird, wird die IP-Headergröße um 20 Byte erhöht:

1514 (innerer Rahmen) + 4 (inneres VLAN-Tag) + 70 (IPv6 VXLAN) + 4 (VXLAN-Transport-VLAN-Tag) = 1592 Bytes

- Zusätzlich können optional 8 Byte für IPv6 hinzugefügt werden. In diesem Fall beträgt die Größe des äußeren Rahmens 1600 Bytes.

- Sie können die Werte für die maximale Übertragungseinheit (MTU) in der Switch-Konfiguration entsprechend ändern (zum Beispiel um 50, 54, 70 oder 74 Bytes). In diesem Fall ist die Unterstützung von Jumbo-Frames (Frames mit einer Größe größer als den standardmäßigen 1518 Bytes) erforderlich.

Es wird empfohlen, die Rahmengröße beim Einsatz virtueller VXLAN-Netzwerke in einem realen Netzwerk zu erhöhen. VMware empfiehlt, die MTU auf 1600 Bytes oder mehr bei verteilten virtuellen Switches festzulegen.

Hinweis: Die Ethernet-Rahmengröße und MTU sind wichtige Eigenschaften des Rahmens. MTU bezieht sich auf die maximale Größe eines Payloads, das in den Ethernet-Rahmen eingekapselt ist (die IP-Paketgröße, die standardmäßig 1500 Byte beträgt, wenn keine Jumbo-Frames verwendet werden). Die Ethernet-Rahmengröße besteht aus der Payload-Größe, der Ethernet-Header-Größe und der FCS.

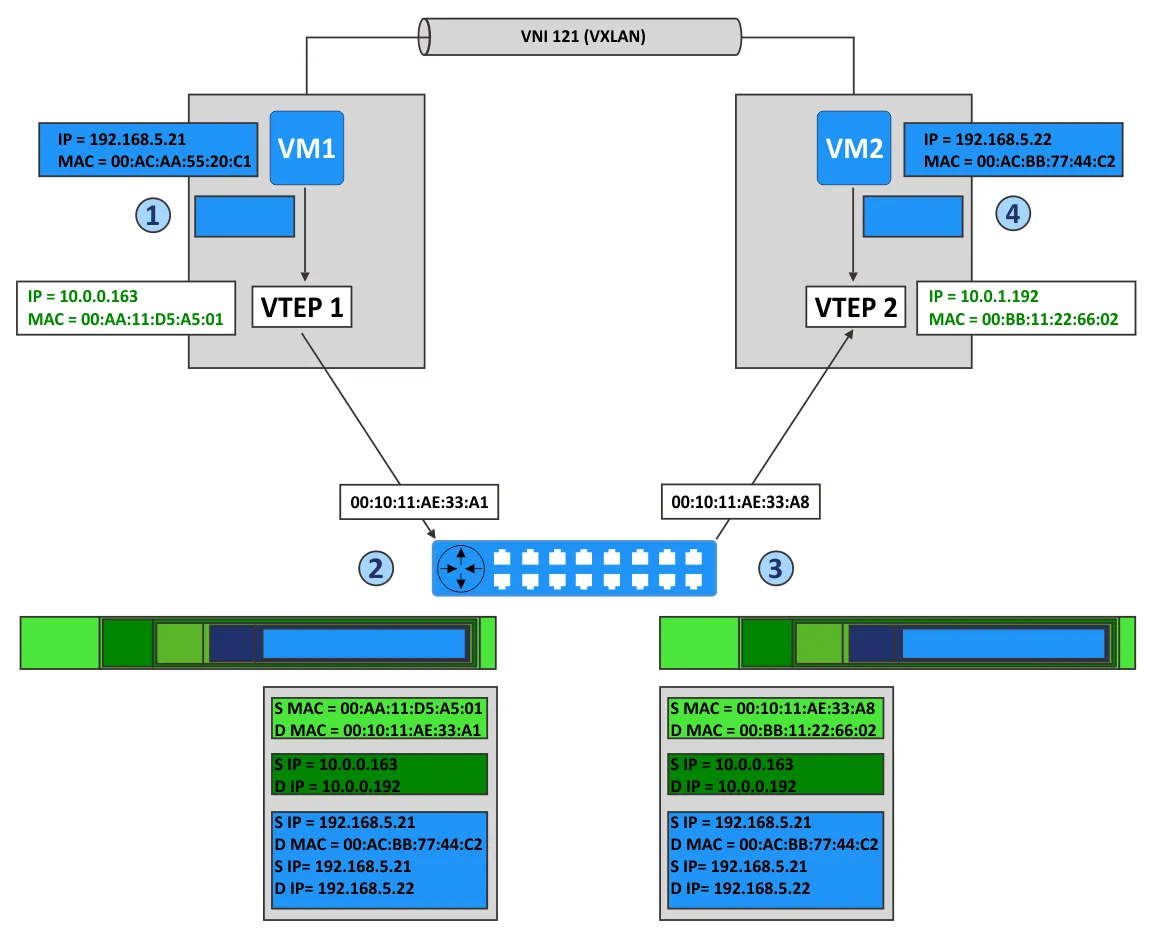

Beispiel für die Datenübertragung in VXLAN

Lassen Sie uns ein Beispiel für die Übertragung von Daten in einem Netzwerk mit VMware VXLAN betrachten, um die VXLAN-Konfiguration und das Arbeitsprinzip besser zu verstehen.

Imagine wir haben zwei ESXi-Hosts in einer VMware vSphere-Umgebung mit konfiguriertem VMware NSX. VM1 läuft auf dem ersten ESXi-Host und VM2 auf dem zweiten ESXi-Host. Die virtuellen Netzwerkadapter beider VMs sind mit demselben VXLAN-Netzwerk mit VNI 121 verbunden. Die ESXi-Hosts sind mit verschiedenen Subnetzen des physischen Netzwerks verbunden.

Phase 1

VM1 möchte ein Paket an VM2 senden. Lassen Sie uns erkunden, was in dieser Situation passiert.

- VM1 sendet das ARP-Paket, um die MAC-Adresse des Hosts mit der IP-Adresse 192.168.5.22 anzufordern.

- VTEP1, der sich auf dem ersten ESXi-Host befindet, kapselt das ARP-Paket in das Multicast-Paket ein, das mit dem virtuellen Netzwerk mit VNI 121 verbunden ist.

- Andere VTEPs, die das Multicast-Paket empfangen, fügen die Zuordnung VTEP1-VM1 ihren VXLAN-Tabellen hinzu.

- VTEP2 empfängt das Paket, dekapselt dieses Paket und sendet einen Broadcast an Portgruppen von virtuellen Switches, die mit VNI 121 und dem entsprechenden VXLAN-Netzwerk verbunden sind.

- VM2, der sich in einer dieser Portgruppen befindet, empfängt das ARP-Paket und sendet eine Antwort mit seiner MAC-Adresse (MAC-Adresse von VM2).

- VTEP2, auf dem zweiten ESXi-Host, erstellt ein Unicast-Paket, kapselt die ARP-Antwort von VM2 in dieses Paket ein und sendet das Paket über IP-Routing zurück an VTEP1.

- VTEP1 dekapselt das empfangene Paket und leitet die dekapsulierten Daten an VM1 weiter.

space

Phase 2

Jetzt kennt VM1 die MAC-Adresse von VM2 und kann Pakete an VM2 senden, wie im obigen Schema für die VM-zu-VM-Kommunikation dargestellt.

- VM1 sendet das IP-Paket von seiner IP-Adresse (192.168.5.21) an die IP-Adresse von VM2 (192.168.5.22).

- VTEP1 kapselt dieses Paket ein und fügt die Header hinzu:

- Ein VXLAN-Header mit VNI=121

- Ein Standard-UDP-Header mit dem VXLAN-Port (UDP 4789)

- Ein Standard-IP-Header, der die Ziel-IP-Adresse von VTEP und den Wert 0x011 enthält, um das für die Kapselung verwendete UDP-Protokoll zu definieren

- Ein Standard-MAC-Header mit der MAC-Adresse des nächsten L2-Geräts (des nächsten Hops). In diesem Beispiel ist dies die Router-Schnittstelle, die die MAC-Adresse 00:10:11:AE:33:A1 hat. Dieser Router führt die Routenübertragung durch, um Pakete von VTEP1 nach VTEP2 zu übertragen.

- VTEP2 empfängt das Paket, weil die MAC-Adresse von VTEP2 als Zieladresse definiert ist.

- VTEP2 dekapselt das Paket und erkennt, dass VXLAN-Daten vorhanden sind (VTEP2 identifiziert den UDP-Port 4789 und identifiziert dann die mitgeführten VXLAN-Header).

- VTEP überprüft, ob VM2 als Zielberechtigt ist, Frames von VNI 121 zu empfangen, und ob es mit der richtigen Portgruppe verbunden ist.

- Nach dem Dekapsulieren wird das innere IP-Paket an die virtuelle NIC von VM2 übertragen, die mit der Portgruppe mit VNI 121 verbunden ist.

- VM2 empfängt das innere Paket und behandelt dieses Paket wie jedes gewöhnliche IP-Paket.

- Pakete werden auf die gleiche Weise von VM2 an VM1 übertragen.

Unterstützung für Multicast

VXLAN-Overlay-Netzwerke unterstützen Unicast-, Broadcast- und Multicast-Kommunikationsmodi im Netzwerk.

- Unicast-Kommunikation wird verwendet, um Daten zwischen zwei Hosts im Netzwerk zu übertragen. Remote-VTEPs werden normalerweise statisch definiert.

- Broadcast-Kommunikation ist der Modus, in dem ein Host Daten an alle Hosts im Netzwerk sendet.

- Multicast-Kommunikation ist ein weiterer Kommunikationstyp von eins zu vielen. Daten werden an ausgewählte Hosts im Netzwerk gesendet, nicht an alle Hosts. Ein häufiges Beispiel für die Verwendung von Multicast ist das Online-Video-Streaming. Das Internet Group Management Protocol (IGMP) wird für Multicast-Kommunikation verwendet. IGMP-Snooping auf L2-Switches und IGMP-Querier auf Routern (L3) müssen aktiviert sein.

Beachten Sie, dass die Möglichkeit, VXLAN für Multicast-Datenverkehr zu verwenden, aus der MAC-in-UDP-Encapsulation-Methode resultiert (oben erklärt), die das Herstellen von Punkt-zu-Mehrpunkt-Verbindungen ermöglicht. Im Multicast-Modus können Remote-VTEPs automatisch gefunden werden, ohne dass alle Nachbarn manuell definiert werden müssen. Sie können eine Multicast-Gruppe mit einem VNI verknüpfen, dann beginnt der VTEP, dieser Gruppe zuzuhören. Das Verhalten anderer VTEPs ist ähnlich, und sie beginnen zuzuhören, wenn die VNIs korrekt eingestellt sind.

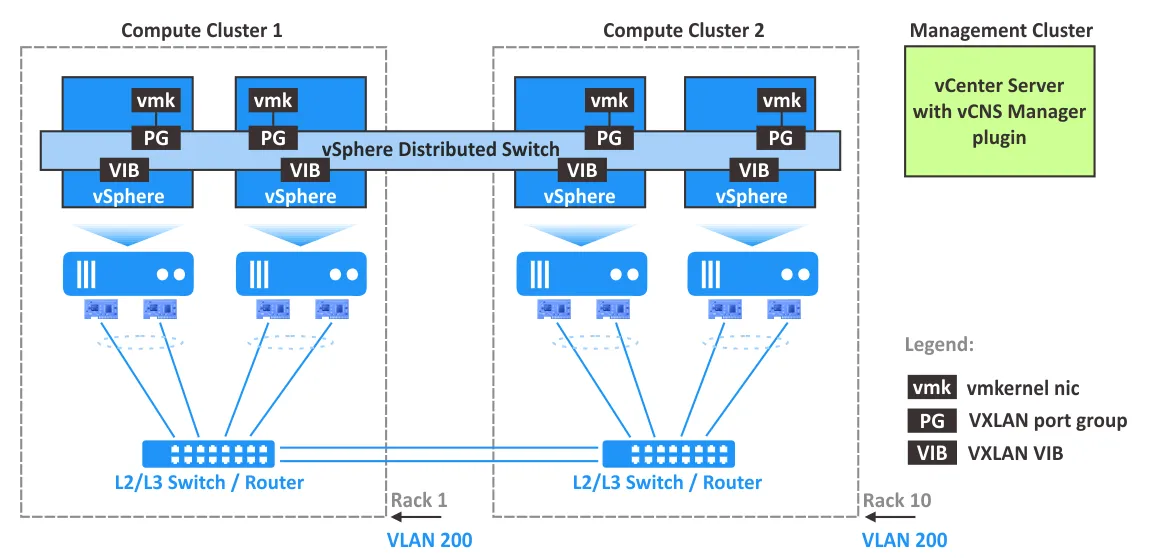

VMware VXLAN-Komponenten

VMware vSphere, mit ESXi-Hosts, vCenter und NSX, ist das Softwarepaket, das benötigt wird, um Netzwerkvirtualisierung mit der Unterstützung von VXLAN zu konfigurieren. Lassen Sie uns die VMware VXLAN-Komponenten erklären und ihre Rolle bei der Bereitstellung von VXLAN-Netzwerken.

NSX-V ist eine Lösung zum Aufbau virtueller Netzwerke in einem Rechenzentrum mit VMware vSphere.

In VMware vSphere mit VMware NSX-V werden verteilt virtuelle Switches (distributed vSwitches oder DVS) mit VXLAN für die Netzwerkabstraktion verwendet. Die Verwendung eines Standard-vSwitches wird nicht empfohlen.

Die VXLAN-Encapsulation erfolgt zwischen dem virtuellen Schnittstellencontroller (NIC) einer VM und dem logischen Port eines verteilten vSwitches, der Transparenz für das zugrunde liegende L3-Netzwerk und die VMs bietet.

Der NSX Edge Services Gateway Appliance fungiert als Gateway zwischen VXLAN-Hosts (VMs) und Nicht-VXLAN-Hosts. Beispiele für Nicht-VXLAN-Hosts sind ein Internet-Router, ein physischer Server, der mit einem physischen Netzwerk verbunden ist, usw. Das Edge-Gateway kann VXLAN-IDs von VXLAN-Netzwerksegmenten übersetzen, um Nicht-VXLAN-Hosts die Kommunikation mit Hosts oder VMs in VXLAN-Netzwerken zu ermöglichen.

NSX-Controller, auch als zentrale Steuerungsebene bezeichnet, ist ein verteiltes Zustandsverwaltungssystem zur Steuerung von Overlay-Transporttunneln und virtuellen Netzwerken, das Routing- und logische Switching-Fähigkeiten bietet. NSX-Controller ist erforderlich, um VXLAN-Netzwerke zu konfigurieren und muss als Cluster hochverfügbarer virtueller Appliances bereitgestellt werden.VXLAN-VIB-Pakete müssen auf ESXi-Hosts installiert werden, um VXLAN-Funktionen einschließlich VTEP-Funktionalität zu unterstützen.

Vmknic-virtueller Adapter trägt Steuerdatenverkehr, antwortet auf DHCP-Anfragen, ARP-Anfragen und Multicast-Beitrittsanfragen. Die eindeutige IP-Adresse wird für VTEP auf jedem ESXi-Host verwendet, um VXLAN-Verkehr in erstellten Host-zu-Host-Tunneln zu übertragen.

VXLAN-Portgruppen auf virtuellen Switches werden konfiguriert, um zu definieren, wie Eingangs- und Ausgangs-VXLAN-Verkehr über VTEP und physische Netzwerkadapter von ESXi-Hosts übertragen werden.

Die VTEP-Konfiguration auf jedem ESXi-Host wird im vCloud Networking and Security Manager verwaltet, das ein zentraler Ort für die Verwaltung virtualisierter Netzwerke ist.

VXLAN-Portgruppen auf virtuellen Switches werden konfiguriert, um zu definieren, wie der Eingangs- und Ausgangs-VXLAN-Verkehr über VTEP und physische Netzwerkadapter von ESXi-Hosts übertragen wird.

Die VTEP-Konfiguration auf jedem ESXi-Host wird im vCloud Networking and Security Manager verwaltet, der ein zentraler Ort für das Management virtualisierter Netzwerke ist.

Es wird empfohlen, dass Sie die NIC-Teaming-Richtlinie, Failover-Einstellungen und Lastenausgleich auf einem verteilten virtuellen Switch in VMware vSphere planen, wenn Sie VMware NSX mit VMware VXLAN-Unterstützung bereitstellen.

Zusammenfassung der Vor- und Nachteile von VXLAN

Mit den Arbeitsprinzipien der VXLAN-Konfiguration und der VMware VXLAN-Implementierung abgedeckt, werfen wir einen Blick auf die Vor- und Nachteile von VXLAN.

VXLAN-Vorteile:

- Sehr skalierbare Netzwerke: eine hohe Anzahl von L2-Domänen, die zwischen mehreren Rechenzentren gestreckt werden können.

- Unterstützung von Multicast, Multi-Tenancy und Netzwerksegmentierung.

- Flexibilität: STP ist nicht erforderlich. L3-Netzwerke werden als das zugrunde liegende Netzwerk verwendet.

- Keine Überlastung der physischen Netzwerke auf der zweiten Ebene. Vermeidung von MAC-Tabellenüberlauf auf physischen Switches beim Anschließen von VMs an die Netzwerke.

- Zentrales Netzwerkmanagement. Bequemes Management nach Bereitstellung und Konfiguration.

VXLAN-Nachteile:

- Die Bereitstellung und die anfängliche VXLAN-Konfiguration sind kompliziert.

- Es kann schwierig sein, einen zentralen Controller zu skalieren, der für das Management von Overlay-Netzwerken verwendet wird.

- Es gibt einen Overhead für Header aufgrund von Encapsulation-Techniken.

- Das Unterlay-Netzwerk muss Multicast für Broadcast, Unknown-Unicast und Multicast (BUM)-Verkehr unterstützen.

Schlussfolgerung

VXLAN ist ein Netzwerk-Encapsulation-Protokoll, das für Virtualisierungsumgebungen übernommen wird, in denen eine hohe Anzahl von VMs mit einem Netzwerk verbunden werden müssen. VXLAN ermöglicht es Ihnen, ein virtuelles L2-Netzwerk über ein bestehendes L3-Physisches Netzwerk aufzubauen, indem Sie die MAC-in-UDP-Encapsulation-Technik verwenden. Die VXLAN-Netzwerkvirtualisierung ist der nächste Schritt nach der Virtualisierung von Rechenressourcen, um ein softwaredefiniertes Rechenzentrum bereitzustellen. Die VXLAN-Unterstützung von VMware NSX für die VMware-Netzwerkvirtualisierung in Verbindung mit VMware vSphere ist die richtige Lösung für diesen Zweck. Diese Kombination wird von Cloud-Service-Providern weit verbreitet eingesetzt, insbesondere in großen Rechenzentren.

Wenn Sie VMware vSphere-VMs in Ihrem Serverraum oder Rechenzentrum verwenden, entscheiden Sie sich für umfassende VMware ESX-Backup-Lösungen wie NAKIVO Backup & Replication. Die Lösung von NAKIVO bietet leistungsstarke Funktionen, einschließlich inkrementeller, anwendungsbezogener Backups.

NAKIVO Backup & Replication kann im Multi-Tenant-Modus installiert werden, um Backup als Service und Disaster Recovery als Service anzubieten. MSP-Kunden können dann ihre Daten sicher sichern, ohne andere Kunden zu beeinträchtigen.

Laden Sie die kostenlose Edition von NAKIVO Backup & Replication herunter und probieren Sie die Lösung aus!