Weltweite Ereignisse seit März 2020 haben einen der wichtigsten Vorteile von Office 365 und Cloud-basierten SaaS-Diensten im Allgemeinen hervorgehoben: sie sind jederzeit, an jedem Ort, auf jedem Gerät verfügbar. Als die Welt gezwungen war, von zu Hause aus zu arbeiten, konnten Office 365-Apps wie Teams, Outlook, SharePoint und OneDrive problemlos außerhalb des traditionellen Unternehmensnetzwerks und sogar auf nicht-unternehmenseigenen Geräten zugegriffen werden. Tatsächlich ermächtigen die meisten Office 365- und Microsoft 365-Abonnements Benutzer, ihre Apps auf bis zu fünf Geräten zu installieren und zu nutzen.

Eine Ihrer Hauptbedenken als Resultat davon könnte der Verlust von Daten sein. Zum Beispiel kann sich ein Benutzer standardmäßig auf seinem persönlichen Gerät bei seinem OneDrive oder Postfach seines Unternehmens authentifizieren, ohne jegliche Einschränkungen hinsichtlich der Möglichkeit, alle Dateien und E-Mails, die in diesem Dienst gehostet werden, zu synchronisieren. Was passiert mit lokalen Kopien von Daten, wenn dieser Benutzer die Organisation verlässt?

Azure Active Directory Conditional Access kann Administratoren die Kontrolle zurückgeben. Teil der Azure Active Directory Premium P1-Lizenz, mit Conditional Access kontrollieren Sie die Bedingungen, unter denen einem Benutzer Zugriff auf Azure AD-Ressourcen gewährt oder verweigert wird. Selbst wenn Sie Zugriff gewähren, können Sie zusätzliche Maßnahmen erzwingen, wie beispielsweise auf eine Multifaktor-Authentifizierung (MFA)-Aufforderung zu reagieren oder wie lange es dauert, bis sie sich erneut anmelden müssen.

Wie Conditional Access Unternehmensgeräte identifiziert

In unserem Szenario werden wir Conditional Access verwenden, um Benutzern das Anmelden bei Office 365 nur auf Unternehmensgeräten zu gestatten. Dies basiert auf dem Gerätestatus.

Obwohl es keinen Gerätestatus namens „Unternehmensgerät“ in den bedingten Zugriffen gibt, können wir anhand zweier Merkmale eines Geräts ableiten, ob es sich um ein Firmengerät handelt:

- Ist das Gerät Hybrid Azure AD-verbunden?

- Ist das Gerät als konform markiert?

Hybrid Azure AD-verbunden bezieht sich auf einen Zustand, in dem ein Gerät mit Ihrem lokalen Active Directory verbunden ist, aber auch synchronisiert und mit dem cloudbasierten Azure AD verbunden ist. Wir haben besprochen, wie Sie Ihre Geräte in diesen Zustand versetzen können hier. Dies ist nur für Windows-Geräte geeignet.

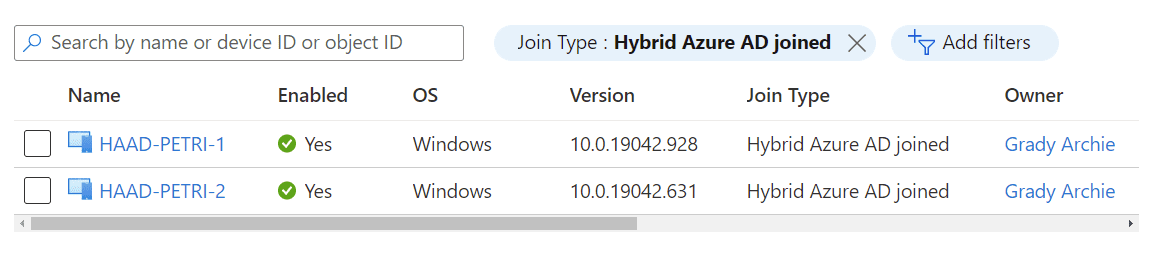

Auf dem nachfolgenden Screenshot können Sie sehen, wie Azure AD den Typ der Hybrid Azure AD-Anmeldung zurückmeldet.

Als konform markiert bedeutet, dass das Gerät in einer mobile Geräteverwaltungslösung, wie Intune, eingeschrieben ist, und die Compliance-Anforderungen dieser MDM erfüllt, z.B. ein aktiver Firewall. Auf viele Arten ist dies eine bessere Kontrolle als nur die Überprüfung der Domänenzugehörigkeit des Geräts, da Sie auch ein Sicherheitsniveau sicherstellen, was für eine Zero-Trust-Strategie vorteilhaft ist. Wenn Sie jedoch nur bestätigen möchten, dass das Gerät in Intune eingeschrieben ist, könnten Sie eine Richtlinie zur Konformität ohne spezifische Sicherheitsanforderungen festlegen. Diese Methode kann für die „Big 4“ modernen Plattformen verwendet werden: Windows 10, macOS, iOS und Android.

Im folgenden Screenshot sehen Sie, wie Intune die Gerätekonformität zurückmeldet.

Genau genommen ist der korrekte Begriff für ein Gerät in einem dieser Zustände ein verwaltetes Gerät. Dies bedeutet, dass ein IT-Administrator eine gewisse Kontrolle über das Gerät hat, z. B. die Möglichkeit, Einstellungen entweder über Gruppenrichtlinien oder Intune anzuwenden und zu steuern. Geräte in keinem dieser Zustände gelten als unverwaltet. Wenn wir die Möglichkeit zur Anmeldung bei Intune auf Unternehmensgeräte beschränkt haben, können wir die Begriffe verwaltet und unternehmenseigen vernünftigerweise synonym verwenden.

Ein wichtiger Punkt ist, dass Azure AD einige Plattformen und Browser zur Eingabe von Zertifikatsinformationen auffordern kann, wenn eine Conditional Access-Richtlinie auf der Gerätestatus basiert wird. Dies betrifft in der Regel nicht auf Microsoft-Plattformen basierende Plattformen, wie beispielsweise Apple- und Google-Plattformen. Dies geschieht, da die Gerätestatusinformationen in einem Zertifikat auf diesem Gerät gespeichert sind und nicht alle Software diese automatisch während der Authentifizierung für Azure AD verfügbar macht.

Erstellen der Conditional Access-Richtlinie

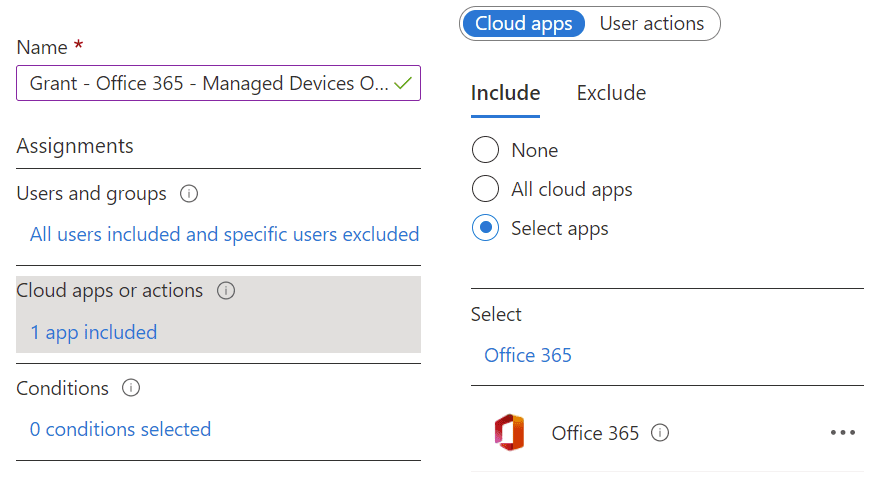

Conditional Access-Richtlinien werden innerhalb von Azure AD > Sicherheit > Conditional Access erstellt. Eine bewährte Praxis ist es, Ihrer Richtlinie einen Namen zu geben, der es leicht macht, genau zu erkennen, was die Richtlinie erreichen soll. Dies liegt daran, dass, wenn mehrere Richtlinien einem Authentifizierungsversuch entsprechen, sie alle angewendet werden, und eine gute Benennungskonvention die Fehlerbehebung und Verwaltung vereinfacht.

Zuweisungen und Zugriffskontrollen sind die beiden Hauptkomponenten von Richtlinien. Zuweisungen sind vergleichbar mit einer Checkliste, die alle Bedingungen beschreibt, die für eine Anmeldung zutreffen müssen, damit die Richtlinie angewendet wird. Für die meisten dieser Einstellungen können Sie sowohl einschließende als auch ausschließende Bedingungen festlegen. Beispielsweise können Sie alle Benutzer einbeziehen, aber IT-Mitarbeiter ausschließen. Wenn die Richtlinie zutrifft, bestimmen die Zugriffskontrollen, ob der Zugriff verweigert oder gestattet wird und, im Falle einer Gestattung, welche weiteren Schritte und Maßnahmen angewendet oder erfüllt werden müssen.

Bevor wir uns näher mit dem bedingten Zugriff befassen, ist es wichtig, sich seiner Leistungsfähigkeit bewusst zu sein: Er ermöglicht es Ihnen, die Authentifizierung für alle Anwendungen komplett zu blockieren. Dadurch besteht die Möglichkeit, dass Sie versehentlich eine Fehlkonfiguration vornehmen und wichtigen Benutzern den Zugang zu wichtigen Anwendungen oder sogar allen Administratoren verweigern. Sie sollten erwägen, Ausnahmen für Notfall-Zugriffskonten („Break-Glass“-Konten) zu erstellen, deren Anmeldeaktivität Sie überwachen. Persönlich ist dies der erste Schritt, den ich durchführe, wenn ich bedingte Zugriffsrichtlinien erstelle.

Benutzer und Gruppen legen fest, auf wen die Richtlinie angewendet werden soll. Wenn Sie nicht in dieser Zuweisung enthalten sind, unterliegen Sie nicht ihren Regeln. Für eine Richtlinie, die den Zugriff auf Office 365 von nicht verwalteten Geräten blockiert, möchten Sie möglicherweise den Geltungsbereich auf alle Benutzer festlegen, aber Gäste/externe Benutzer und Notfallzugriffskonten ausschließen. Alternativ können Sie auch nur eine entsprechende Azure AD-Gruppe einbeziehen.

Für Cloud-Apps oder Aktionen wählen Sie Office 365. Sie können mehr als eine Cloud-App auswählen, daher möchten Sie möglicherweise eine Richtlinie erstellen, die alle von Ihnen als sensibel erachteten Apps einschränkt, nicht nur Office 365. Die Office 365-App, die in Conditional Access aufgeführt ist, ist tatsächlich eine Sammlung anderer Apps, die Sie einzeln auswählen können. Zum Beispiel umfasst sie Exchange Online und SharePoint Online, aber Sie können theoretisch nur die Komponenten-Apps auswählen. Der Grund, Office 365 anstelle seiner Bestandteile auszuwählen, liegt in der integrierten Natur des Dienstes. Die Auswahl der einheitlichen Plattform reduziert Probleme, die mit den Abhängigkeiten zusammenhängen, die sie voneinander haben.

Bedingungen sind der Ort, an dem Sie Signale und Authentifizierungseigenschaften wie IP-Adressen, Betriebssysteme und Apps (was ungefähr bedeutet, Web- oder Client-App-Zugriff) angeben. In unserem Beispiel blockieren wir den Zugriff auf alle Office 365-Zugriffsmethoden, daher geben wir keine Bedingungen an. Dies bedeutet, dass jede Bedingung gilt. Eine häufige Verwendung dieser Bedingungen ist jedoch, unterschiedliche Regeln für Webzugriff und Desktop-App-Zugriff zu haben.

Sie werden auch die Gerätestatusbedingung bemerken, aber wir werden sie tatsächlich nicht für diese Richtlinie auswählen. Lesen Sie weiter, um zu sehen warum.

Zugriffssteuerungen

Nachdem wir das „wenn dies…“-Element unserer Richtlinie behandelt haben, ist es an der Zeit für das „dann das…“. Zugriffssteuerungen sind in Genehmigungs- und Sitzungs-Einstellungen unterteilt.

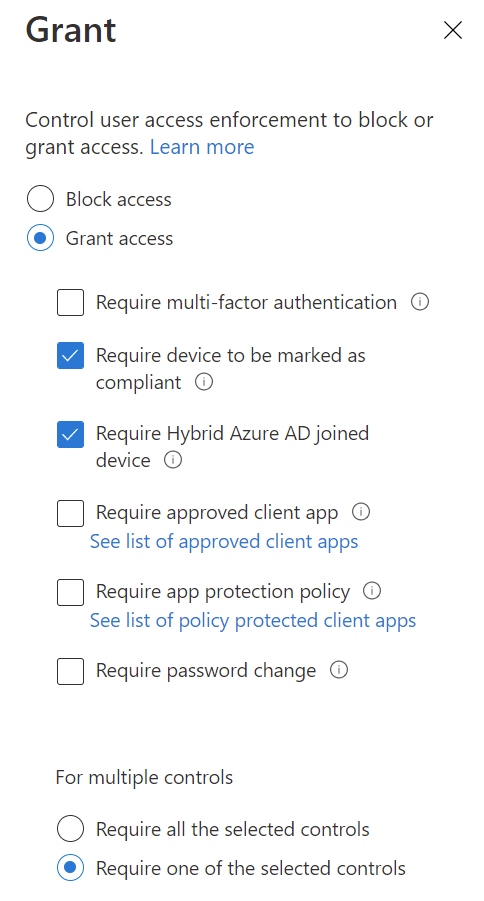

Im Berechtigungssfenster wählen Sie Zugriff gewähren und aktivieren Sie die Kontrollkästchen für Erforderliches Gerät als konform markieren und Erfordern eines hybriden Azure AD-verbundenen Geräts. Sie haben auch die Möglichkeit zu wählen, ob das Gerät beide oder eines dieser Kriterien erfüllen muss. Die Empfehlung lautet, Eines der ausgewählten Kontrollen erforderlich zu wählen, damit sowohl lokal verbundene Domänen als auch nur mit Azure AD verbundene Geräte Zugriff erhalten können.

Was wir hier getan haben, ist zu sagen: „Sie können Zugriff erhalten, aber Sie benötigen ein verwaltetes Gerät“. Anders ausgedrückt besagt dies auch: „Sie können keinen Zugriff erhalten, es sei denn, Sie verwenden ein verwaltetes Gerät“. Wenn unser Prozess für die lokale Domänenanmeldung sicher ist und unsere Intune-Registrierung auf Unternehmensgeräte beschränkt ist, wird der Zugriff auf Office 365 auf Unternehmensgeräte beschränkt.

Sitzungseinstellungen steuern, was ein Benutzer tun darf, sobald ihm Zugriff gewährt wurde. Beispielsweise können Sie in Webbrowser-Sitzungen Vom App erzwungene Einschränkungen verwenden, um Downloads von Diensten wie Exchange Online und SharePoint Online zu blockieren. Hoffentlich bringen Sie dies dazu, über die verschiedenen Möglichkeiten nachzudenken, wie Sie Ihre Richtlinien gestalten können: Möglicherweise eine Richtlinie, um den Zugriff für vollständige Apps auf nicht verwalteten Geräten zu blockieren, aber eine andere, die den Zugriff nur auf Web-Apps ermöglicht und keine Downloads erlaubt.

Bereitstellen der bedingten Zugriffsrichtlinie

Mit den angewendeten Einstellungen kann Ihre bedingte Zugriffsrichtlinie jetzt entweder im Nur Bericht– oder Aktiv-Modus aktiviert werden. Der Bericht-Modus dient dazu, dass die Azure AD-Anmeldeprotokolle geprüft werden können, um zu sehen, was passiert wäre, ohne die Produktionsumgebung zu unterbrechen. Anhand dieser Informationen können Sie dann die Auswirkungen der Richtlinie verstehen, z. B. mit welchen Störungen zu rechnen ist und welches Schulungsangebot Sie daher für Ihre Benutzer bereitstellen sollten.

In unserem Fall gibt es jedoch eine erhebliche Warnung für den Nur Bericht-Modus. Wie bereits erwähnt, muss Azure AD zur Bestimmung des Gerätestatus ein Zertifikat abfragen, was auf einigen Plattformen nicht automatisch möglich ist. Auch wenn Sie im Nur Bericht-Modus arbeiten, benötigt Azure AD dennoch dieses Zertifikat, um zu wissen, was es tun könnte. Sie werden immer über dieses Problem bei Richtlinien informiert, wenn Sie Einstellungen basierend auf dem Gerätestatus eingebunden haben.

Wenn Sie sicher sind, dass Ihre Richtlinie korrekt konfiguriert wurde und das Geschäft nicht beeinträchtigt, ändern Sie einfach den Modus auf Aktiv, wodurch die Richtlinie sofort bei zukünftigen Azure AD-Authentifizierungsversuchen durchgesetzt wird.

Benutzererfahrung

Wenn ein Benutzer jetzt versucht, auf eine Office 365-Ressource von einem nicht-unternehmenseigenen (Intune-konformen oder hybriden Azure AD-verbundenen) Gerät zuzugreifen, blockiert Azure AD den Zugriff. Dies gilt für alle Zugriffsmöglichkeiten, sei es über eine Web-App oder eine vollständige Client-App. Erneut können Sie Bedingungen festlegen, um verschiedene Regeln für Web-Apps und Client-Apps zu haben.

Auf Unternehmensgeräten ändert sich der Authentifizierungsprozess aus Benutzersicht nicht: sie können einfach fortfahren. Eine Ausnahme hiervon tritt auf, wenn die App den Gerätestatus nicht überprüfen kann. Dies sollte kein Problem für Apps von Erstanbietern wie der Office 365-Suite sein, könnte aber beispielsweise ein Problem bei Drittanbieter-Browsern, selbst unter Windows, darstellen. Ihre Benutzer erhalten möglicherweise einen Fehler ähnlich dem in obigem Screenshot. Chrome für Windows unterstützt den Gerätestatus, wenn die Windows 10-Konten-Erweiterung verwendet wird, und wie zu erwarten, unterstützt der auf Chromium basierende Edge dies standardmäßig.

Verwandter Artikel:

Source:

https://petri.com/guide-limit-microsoft-365-access-to-corporate-devices-with-conditional-access/