Beim Aufbau eines Computernetzwerks müssen Sie festlegen, welche Netzwerktopologie Sie verwenden möchten. Heutzutage werden mehrere Arten von Netzwerktopologien verwendet, von denen jede ihre Vor- und Nachteile hat. Die von Ihnen gewählte Topologie bestimmt die optimale Leistung Ihres Netzwerks, Skalierungsoptionen, Wartungsaufwand und die Kosten für den Aufbau des Netzwerks. Daher ist es wichtig, die richtige Netzwerktopologietyp auszuwählen.

In diesem Blogbeitrag werden die Arten von Netzwerktopologien, ihre Vor- und Nachteile behandelt. Es werden auch Empfehlungen gegeben, welche Netzwerktopologie in verschiedenen Szenarien verwendet werden soll. Praktische Beispiele für die Verwendung eines bestimmten Typs von Netzwerktopologien können Ihnen helfen zu verstehen, wann jede Topologie angewendet werden kann.

Was ist Netzwerktopologie?

Die Netzwerktopologie oder Netzwerkkonfiguration definiert die Struktur des Netzwerks und wie Netzwerkkomponenten verbunden sind. Netzwerktopologietypen werden normalerweise mit Netzwerktopologiediagrammen zur Bequemlichkeit und Klarheit dargestellt. Es gibt zwei Arten von Netzwerktopologie: physisch und logisch.

Physische Topologiebeschreibt, wie Netzwerkgeräte (Computer, Stationen oder Knoten genannt) in einem Computernetzwerk physisch verbunden sind. Das geometrische Schema, die Verbindungen, Zwischenverbindungen, Gerätestandort, die Anzahl der verwendeten Netzwerkadapter, Arten von Netzwerkadaptern, Art des Kabels, Kabelstecker und andere Netzwerkgeräte sind Aspekte der physischen Netzwerktopologie.

Die logische Topologie stellt den Datenfluss von einer Station zur anderen dar, wie die Daten übertragen und empfangen werden, den Pfad der Daten im Netzwerk und welche Protokolle verwendet werden. Die logische Netzwerktopologie erklärt, wie Daten über eine physische Topologie übertragen werden. Cloud- und virtuelle Netzwerkressourcen sind Teil der logischen Topologie.

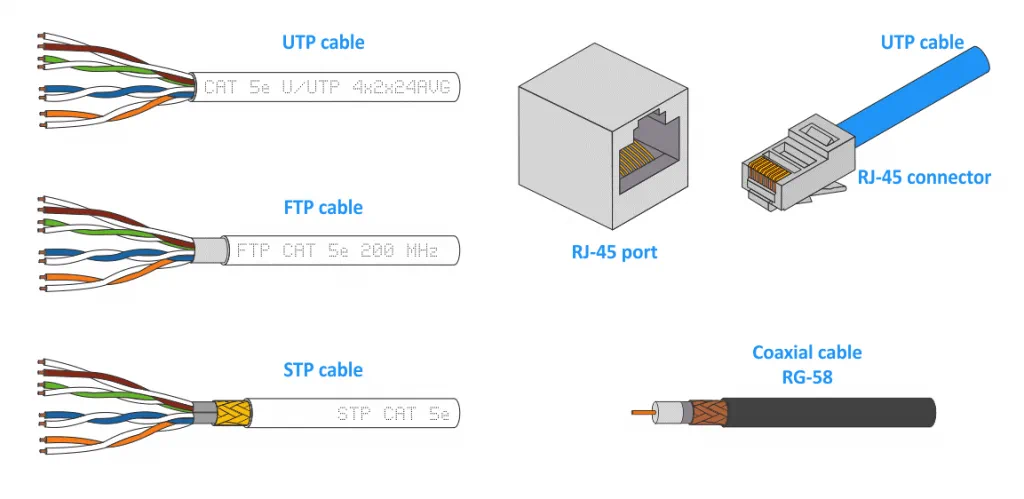

Die Punkt-zu-Punkt-Netzwerktopologie ist die einfachste Netzwerktopologie, die verwendet wird, wenn nur zwei Computer oder andere Netzwerkgeräte miteinander verbunden sind. In diesem Fall wird ein einzelnes Kabel verwendet. Das häufigste Beispiel für die Punkt-zu-Punkt-Netzwerktopologie ist die Verbindung von zwei Computern (die über Ethernet-Netzwerkadapter mit RJ-45-Anschlüssen verfügen) mit einem Twisted-Pair-Kabel (UTP Cat 5e, FTP Cat 5e, STP Cat 5e usw.). Die Punkt-zu-Punkt-Topologien werden auch als P2P-Topologien bezeichnet.

Sehen Sie sich den letzten Abschnitt des Blogbeitrags an, um mehr über die verschiedenen Kabeltypen.

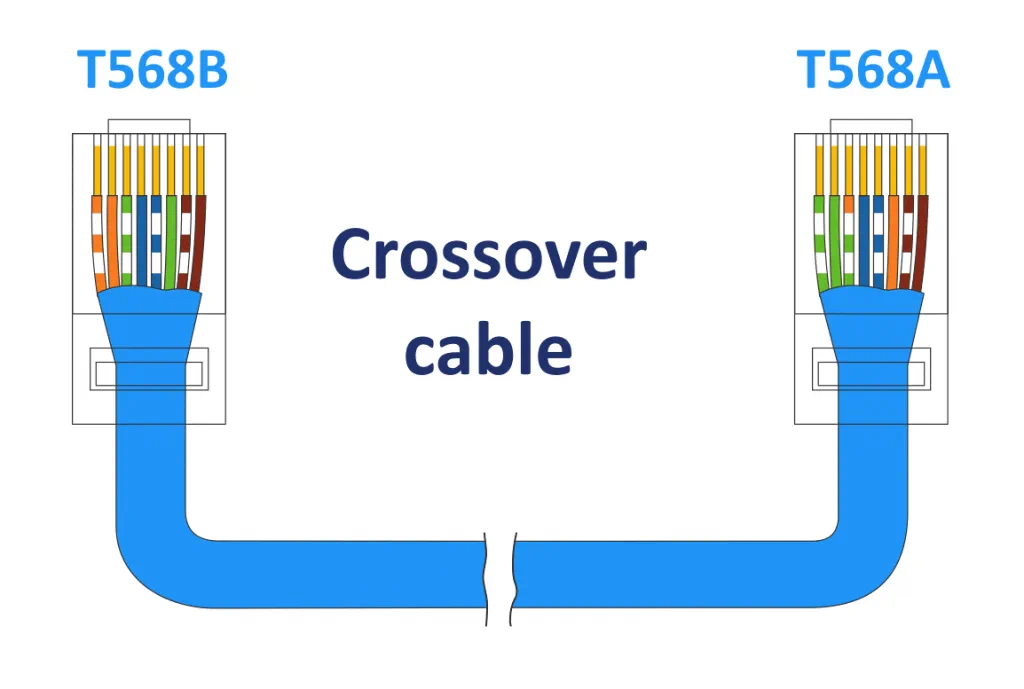

Ein Ethernet-Crossover-Kabel der Kategorie 5e ist ein Kabel, das vier verdrillte Kabelpaare hat. Das Kabel hat RJ-45-Anschlüsse an beiden Enden, mit T568A-Verkabelung an einem Ende des Kabels und T568B am anderen Ende. Das Crossover-Kabel wird verwendet, um Netzwerkgeräte desselben Typs zu verbinden, wie z. B. zwei Ethernet-Karten verschiedener Computer. Moderne Netzwerkkarten können mit einem Patchkabel ohne Crossover-Kabel arbeiten, wenn zwei Computer mithilfe der Punkt-zu-Punkt-Netzwerktopologie verbunden werden. Die Verbindung ist dank der Unterstützung für Ethernet Auto MDI-X (Medium Dependent Interface Crossover) möglich.

Patchkabel oder Patchkabel werden verwendet, um eine Netzwerkkarte eines Computers mit einem Switch zu verbinden und Switches miteinander zu verbinden. An beiden Enden eines Patchkabels werden die T568B-Standard (T568A kann auch für beide Enden des Patchkabels verwendet werden, aber diese Praxis ist nicht üblich).

Bus-Netzwerktopologie

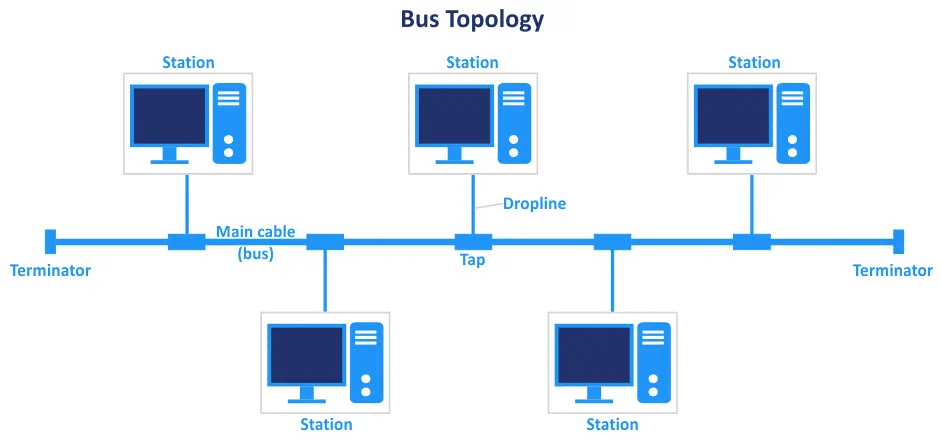

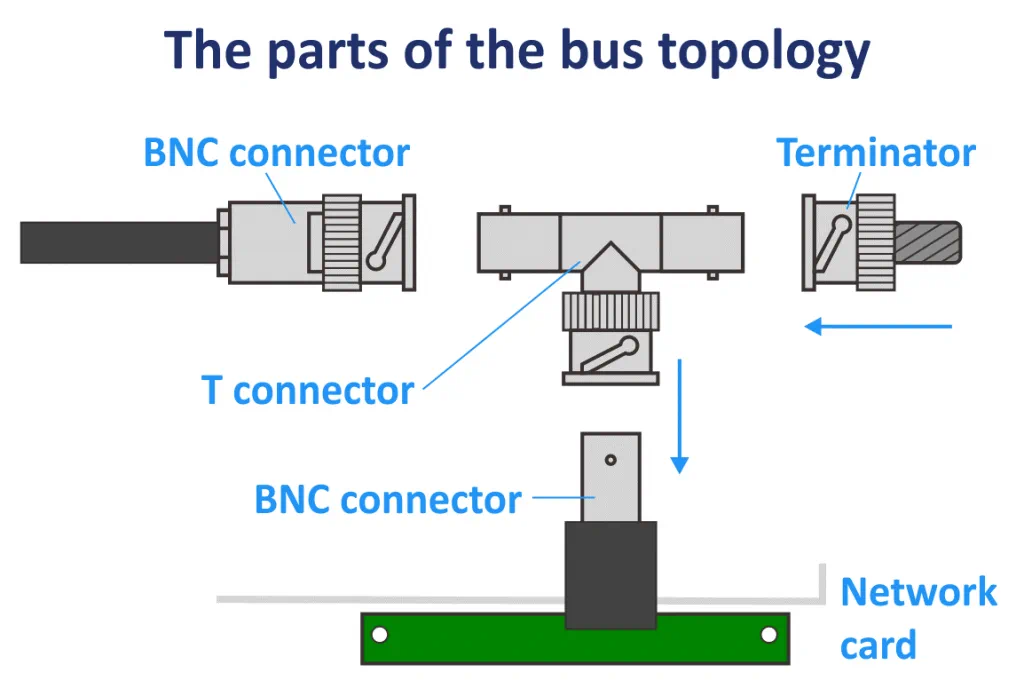

In einer Bus-Topologie wird das Hauptkabel als gemeinsames Kabel oder Backbone-Kabel bezeichnet. Die Stationen sind mit diesem Hauptkabel verbunden, indem andere Kabel verwendet werden, die als Abfallleitungen bezeichnet werden. Das TAP-Gerät wird verwendet, um Abfallleitungen mit dem Hauptkabel zu verbinden. Ein RG-58-Koaxialkabel mit einer Impedanz von etwa 50-52 Ohm wird normalerweise verwendet, um das Netzwerk in einer Bus-Topologie aufzubauen. BNC (Bayonet Neill-Concelman) -Stecker werden verwendet, um Teile des Netzwerks zu verbinden und ein Kabel mit der Netzwerkkarte zu verbinden. Terminatoren sind Geräte, die an jedem Ende des Backbone-Kabels installiert sind, um Signale zu absorbieren und zu verhindern, dass die Signale zurück in den Bus reflektiert werden (das Zurückreflektieren von Signalen verursacht schwerwiegende Probleme im Netzwerk).

Die Installations schwierigkeit der Bus-Topologie ist mittel. Die Topologie erfordert weniger Kabel als andere Arten von Netzwerk-Topologien und ist kostengünstiger. Diese Netzwerk-Topologie wird für kleine Netzwerke verwendet. Die Skalierbarkeit ist gering, da die Länge des Backbone-Kabels begrenzt ist und auch die Anzahl der Stationen, die mit dem Backbone-Kabel verbunden werden können, begrenzt ist. Jedes Netzwerkgerät ist mit einem einzelnen Kabel verbunden.

A bus topology makes detecting network failures difficult. If the main cable is corrupted, the network goes down. Every additional node slows down the speed of data transmission in the network. Data can be sent only in one direction and is half-duplex. When one station sends a packet to a target station, the packet is sent to all stations (broadcast communication). However, only the target station receives the packet (after verifying the destination MAC address in the data frame). This working principle causes network overload and is not rational. The network of the bus network topology type works in half-duplex mode.

Der Halb-Duplex-Modus ermöglicht es den Stationen im Netzwerk nicht, Daten gleichzeitig zu senden und zu empfangen. Die gesamte Kanalbandbreite wird verwendet, wenn Daten in eine Richtung übertragen werden. Wenn eine Station Daten sendet, können andere Stationen nur Daten empfangen.

Im Voll-Duplex-Modus können beide Stationen gleichzeitig Daten senden und empfangen. Die Verbindungskapazität wird zwischen Signalen, die in eine Richtung und Signale, die in die andere Richtung gehen, geteilt. Die Verbindung muss zwei separate physische Pfade haben, um Daten zu senden und zu empfangen. Alternativ kann die gesamte Kapazität zwischen Signalen, die in beide Richtungen gehen, aufgeteilt werden.

10BASE2 ist Teil der IEEE 802.3 Spezifikationen, die für Ethernet-Netzwerke mit Koaxialkabel verwendet werden. Die maximale Kabellänge liegt zwischen 185 und 200 Metern. Die maximale Länge des dicken Koaxialkabels für den 10BASE5-Standard beträgt 200 Meter.

CSMA/CD (Carrier Sense Multiple Access/Collision Detection) ist die Technologie, die verwendet wird, um Kollisionen (wenn zwei oder mehr Geräte gleichzeitig Daten senden und dies zur Korruption der übertragenen Daten führt) im Netzwerk zu verhindern. Dieses Protokoll entscheidet, welche Station zu welchem Zeitpunkt Daten senden kann. IEEE 802.3 ist der Standard, der LAN (Local Area Network)-Zugriffsmethoden unter Verwendung des CSMA/CD-Protokolls definiert.

Token Bus

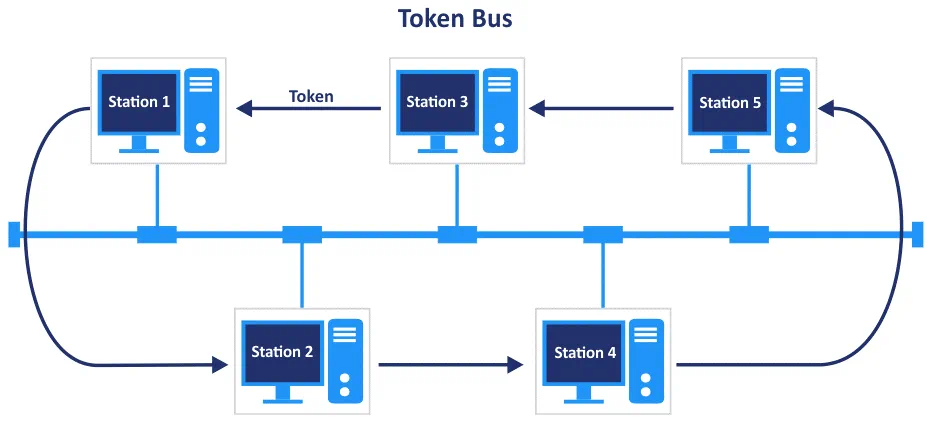

IEEE 802.4 ist der Token-Bus-Standard, der verwendet wird, um einen logischen Token-Ring in Netzwerken aufzubauen, die mit der Bus-Topologie erstellt wurden. Ein Token wird in einer definierten Sequenz, die den logischen Ring im Uhrzeigersinn oder gegen den Uhrzeigersinn darstellt, von einer Station an eine andere weitergegeben. Auf dem folgenden Bild sind für Station 3 die Nachbarn Station 1 und Station 5, und je nach Richtung wird eine von ihnen ausgewählt, um Daten zu übertragen. Nur der Token-Inhaber (die Station, die den Token hat) kann Rahmen im Netzwerk übertragen. IEEE 802.4 ist komplexer als das IEEE 802.3-Protokoll.

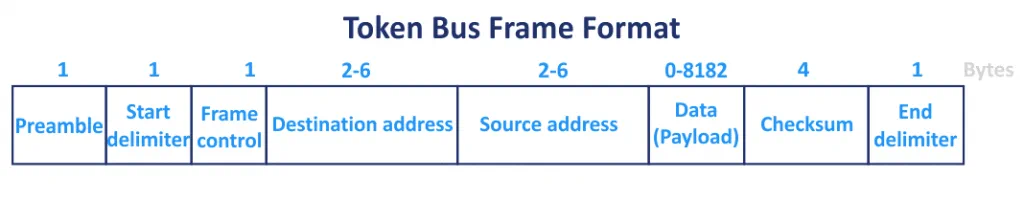

Das Token Bus-Rahmenformat. Die Gesamtgröße des Rahmens beträgt 8202 Bytes, und der Rahmen besteht aus 8 Feldern.

- Präambel (1 Byte) wird zur Synchronisation verwendet.

- Startbegrenzer (1 Byte) ist das Feld, das den Beginn des Rahmens markiert.

- Rahmensteuerung (1 Byte) überprüft, ob dieser Rahmen ein Steuerungsrahmen oder ein Datenrahmen ist.

- Zieladresse (2-6 Bytes) gibt die Adresse der Zielstation an.

- Quelladresse (2-6 Bytes) gibt die Adresse der Quellstation an.

- Nutzlast (0-8182 Bytes) ist ein Feld variabler Länge, um die nützlichen Daten aus der Netzwerkschicht zu tragen. 8182 Bytes ist der maximaler Wert, wenn die 2-Byte-Adresse verwendet wird. Wenn die Adresslänge 6 Bytes beträgt, dann ist die maximale Größe des Nutzlastfelds 8174 Bytes entsprechend.

- Prüfsumme (4 Bytes) wird zur Fehlererkennung verwendet.

- Endbegrenzer (1 Byte) markiert das Ende des Rahmens.

Die Busnetzwerktopologie wird nicht für Netzwerke empfohlen, die eine große Datenmenge übertragen. Wenn man bedenkt, dass die Busnetzwerktopologie mit Koaxialkabeln in den 1990er Jahren verwendet wurde und die maximale Geschwindigkeit 10 Mbit/s beträgt, sollte man diese Topologie heutzutage nicht mehr für den Aufbau seines Netzwerks verwenden.

Ringnetzwerktopologie

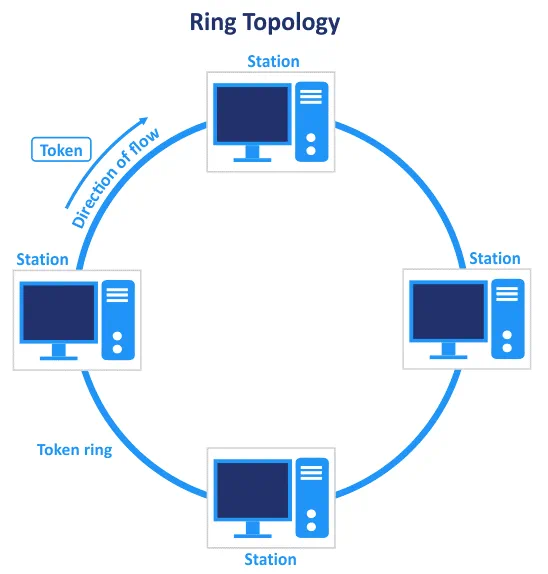

Die Ringnetzwerk-Topologie ist eine Modifikation der Bus-Topologie. In der Ringnetzwerk-Topologie ist jede Station mit zwei anderen Stationen auf beiden Seiten verbunden. Die beiden anderen Stationen sind Nachbarn dieser Station. Daten werden sequenziell in eine Richtung übertragen, daher arbeitet das Netzwerk im Halbduplex-Modus. Es gibt keine Abschlusswiderstände und die letzte Station ist mit der ersten Station im Ring verbunden. Die Ring-Topologie ist schneller als die Bus-Topologie. Das verwendete Koaxialkabel und die Anschlüsse zur Installation eines Netzwerks mit Ring-Topologie sind dieselben wie die für die Bus-Netzwerk-Topologie.

Wenn Sie ein großes Netzwerk mit Ring-Topologie aufbauen, verwenden Sie Repeater, um Datenverlust beim Übertragen von Daten über das Netzwerk zwischen Stationen auf langen Kabelstücken zu verhindern. Im Allgemeinen fungiert jede Station als Repeater und verstärkt das Signal. Nachdem die Daten übertragen wurden, gelangen sie entlang des Rings und passieren Zwischenknoten, bis sie vom Zielgerät empfangen werden.

Sie können eine höhere Latenz haben, wenn die Anzahl der an das Netzwerk angeschlossenen Stationen hoch ist. Wenn zum Beispiel 100 Computer im Netzwerk sind und der erste Computer ein Paket an den 100. Computer im Ring sendet, muss das Paket 99 Stationen passieren, um den Zielcomputer zu erreichen. Denken Sie daran, dass Daten sequenziell übertragen werden. Alle Knoten müssen aktiv bleiben, um Daten zu übertragen, und aus diesem Grund wird die Ring-Topologie als aktive Netzwerk-Topologie eingestuft. Das Risiko von Paketkollisionen wird reduziert, da nur ein Knoten im Netzwerk gleichzeitig Pakete senden kann. Dieser Ansatz ermöglicht jedem Knoten im Netzwerk eine gleichmäßige Bandbreite.

Token Ring

Das Token-Ring-Netzwerk ist die Implementierung des IEEE-802.5-Standards. Diese Topologie funktioniert durch Verwendung des tokenbasierten Systems. Token Ring ist die Technologie, die 1984 von IBM eingeführt wurde. Das Token ist der Marker, der über die Schleife in eine Richtung reist. Nur der Knoten, der das Token hat, kann Daten übertragen.

Die erste Station, die im Netzwerk zu arbeiten beginnt, wird zur Überwachungsstation oder zum aktiven Monitor, steuert den Netzwerkzustand und entfernt schwebende Frames aus dem Ring. Andernfalls zirkulieren kontinuierlich schwebende Frames unbegrenzt lange im Ring. Der aktive Monitor wird auch verwendet, um verlorene Tokens zu vermeiden (indem er ein neues Token generiert) und um Taktfehler zu beheben.

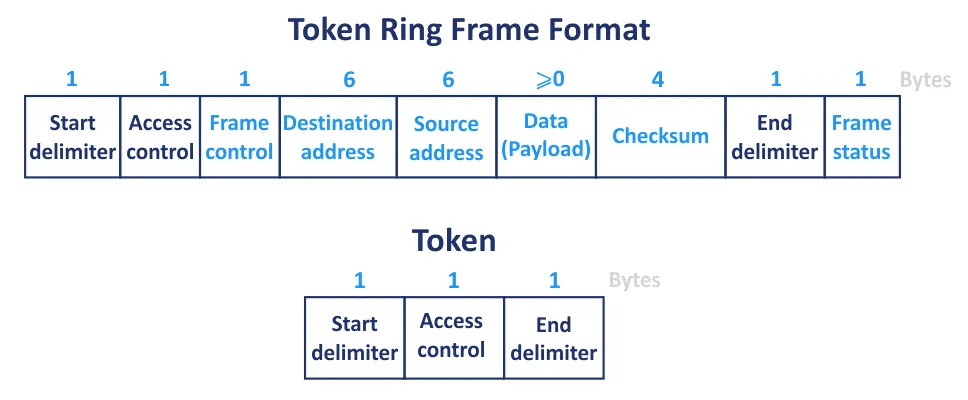

Das IEEE-802.5-Rahmenformat für ein Token-Ring-Netzwerk wird im folgenden Diagramm dargestellt.

- Der Startdelimiter (1 Byte) wird zur Synchronisierung und zur Benachrichtigung einer Station verwendet, dass ein Token ankommt.

- Die Zugriffssteuerung (1 Byte) ist das Feld, das das Token-Bit, das Monitor-Bit und die Prioritätsbits enthält.

- Rahmensteuerung (1 Byte)

- Zieladresse (6 Bytes) – definiert eine MAC-Adresse des Zielgeräts.

- Quelladresse (6 Bytes) – definiert eine MAC-Adresse des Absenders.

- Nutzlast (0 Byte oder mehr) sind die nützlichen Daten (IP-Paket), die in einem Rahmen übertragen werden, und die Größe der Nutzlast kann von 0 bis zur maximalen Token-Haltezeit variieren.

- Prüfsumme (4 Bytes), die auch als Rahmendatenprüfsequenz oder CRC (zyklische Redundanzprüfung) bezeichnet wird, wird verwendet, um Fehler im Rahmen zu überprüfen. Beschädigte Rahmen werden verworfen.

- Der Enddelimiter (1 Byte) kennzeichnet das Ende des Rahmens.

- Framestatus (1 Byte) ist ein Feld, das verwendet wird, um ein Datenrahmen zu beenden und als ACK dient. Dieses Feld kann von einem Empfänger gesetzt werden und zeigt an, ob die MAC-Adresse erkannt wurde und der Rahmen kopiert wurde.

Die Schwierigkeit der Installation der Ringtopologie ist mittel. Wenn Sie ein Netzwerkgerät hinzufügen oder entfernen möchten, müssen Sie nur zwei Verbindungen ändern. Die Ringtopologie ist nicht teuer zu installieren. Aber die Liste der Vorteile endet hier.

Jetzt wollen wir die Nachteile der Ringnetztopologie hervorheben. Jedes Fragment des Netzwerks kann ein Ausfallpunkt sein. Ein Ausfall kann durch ein defektes Kabel, einen beschädigten Netzwerkadapter eines Computers, eine Kabeltrennung usw. verursacht werden. Im Falle eines Verbindungsfehlers fällt das gesamte Netzwerk aus, da ein Signal nicht vorwärts reisen und den Ausfallpunkt passieren kann. Der Ausfall einer Station führt zum Ausfall des gesamten Netzwerks. Alle Daten durchlaufen den Ring, indem sie alle Knoten passieren, bis sie den Zielsknoten erreichen. Die Fehlersuche ist schwierig.

Alle Knoten im Netzwerk der Ringtopologie teilen sich die Bandbreite. Dadurch treten bei Hinzufügen weiterer Knoten in den Ring Kommunikationsverzögerungen und eine Degradierung der Netzwerkperformance auf. Um das Netzwerk neu zu konfigurieren oder Knoten hinzuzufügen/zu entfernen, muss das Netzwerk getrennt und offline bleiben. Eine Netzwerk-Ausfallzeit ist für eine Organisation nicht praktisch und kosteneffizient. Daher ist die Ringnetztopologie keine optimale Wahl, um ein skalierbares und zuverlässiges Netzwerk aufzubauen.

Die Ringnetzwerktopologie in lokalen Netzwerken war in den 1990er Jahren beliebt, bis zur beginnenden massenhaften Nutzung des Ethernet-Standards mit Twisted-Pair-Kabeln und der fortschrittlicheren Stern-Topologie. Heutzutage wird die Ringtopologie nicht mehr verwendet und aufgrund der geringen Netzwerkgeschwindigkeit von 4 oder 16 Mbit/s sowie der oben genannten Nachteile nicht für den Heim- und Bürogebrauch empfohlen.

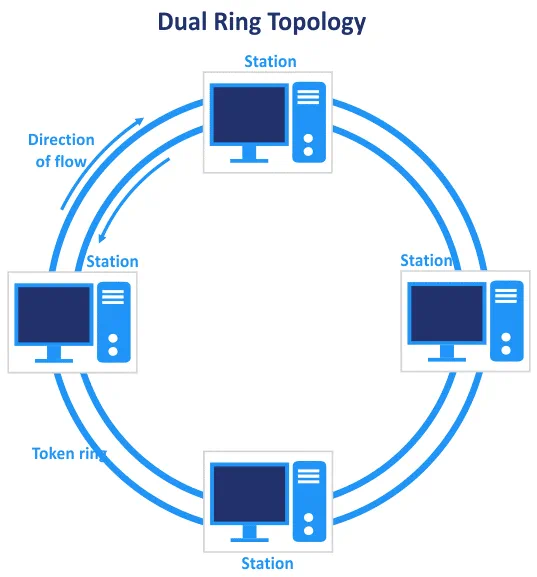

Der Duale Ring

Der duale Ring ist eine modifizierte Version der Ringtopologie. Durch Hinzufügen einer zweiten Verbindung zwischen den Knoten in einem Ring kann Datenübertragung in beide Richtungen erfolgen und das Netzwerk im Vollduplex-Modus arbeiten. Daten werden im Uhrzeigersinn und gegen den Uhrzeigersinn im Netzwerk gesendet. Wenn eine Verbindung im ersten Ring ausfällt, kann der zweite Ring als Backup-Verbindung verwendet werden, um den Netzwerkbetrieb fortzusetzen, bis das Problem im ersten Ring behoben ist.

Der optische Ring in modernen Netzwerken verwendet die Ringnetzwerktopologie. Diese Netzwerktopologie wird hauptsächlich von Internetdienstanbietern (ISP) und verwalteten Dienstanbietern (MSP) verwendet, um Verbindungen in Weitverkehrsnetzen herzustellen.

Technologien und Standards, die zur Erstellung eines optischen Faserringes verwendet werden:

- Resilient Packet Ring (RPR), bekannt als IEEE 802.17

- STP (Spanning Tree Protocol) zur Vermeidung von Schleifen im Netzwerk

- Mehrabschnittiger gemeinsamer Schutzring (MS-SPRing/4, MS-SPRing/2 usw.)

- Subnetzverbindungsschutz (SNCP)

- Vierfaser bidirektionale Leitungsschutzringe (BLSR/4), BLSR/2 usw.

- Synchroner Transportmodul (STM-4, STM-16, STM-64 usw.)

- Synchrones optisches Netzwerk (SONET) und Synchrone Digitale Hierarchie (SDH)

Professionelle Netzwerkgeräte wie Switches, die die entsprechenden Standards unterstützen, werden verwendet, um einen Glasfaser-Ring zu erstellen. Der Preis für diese Hardware ist hoch. Der optische Ring mit hoher Verfügbarkeit wird verwendet, um Knoten in verschiedenen Stadtteilen einer Stadt oder in verschiedenen Städten mit dem hochverfügbaren und hochgeschwindigkeitsfähigen Kreis zu verbinden.

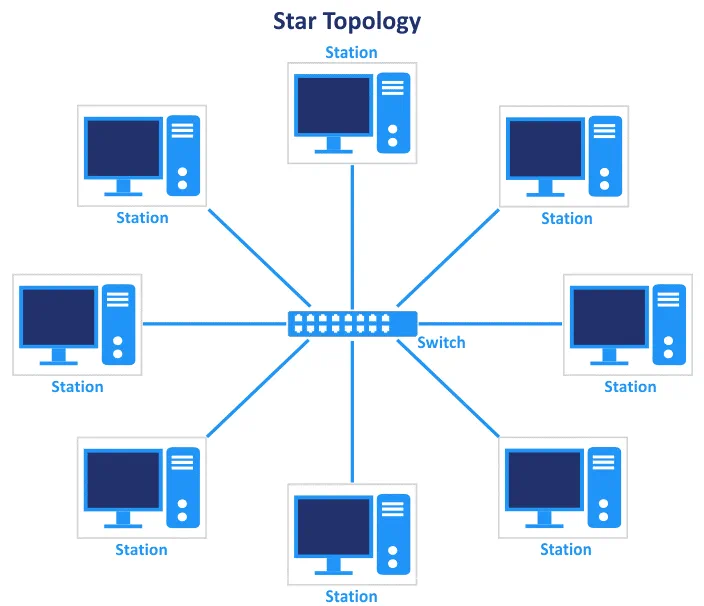

Sternnetzwerk-Topologie

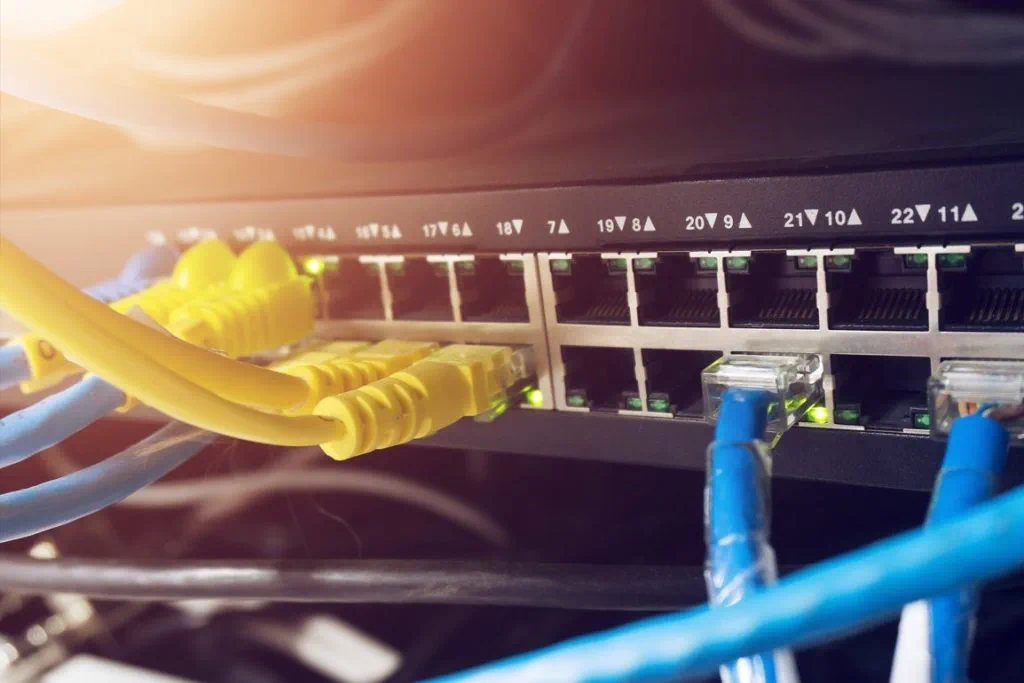

Die Stern-Topologie ist heutzutage die am häufigsten verwendete Netzwerk-Topologie aufgrund der vielen Vorteile, die sie bietet. Diese Topologie erfordert eine zentrale Einheit, die als Switch bezeichnet wird, und alle anderen Netzwerkgeräte sind mit diesem Switch über ein eigenes Netzwerkkabel verbunden. Ein Switch hat mehrere Ports (normalerweise 4, 5, 8, 16, 24, 48 usw.), und alle benötigten Stationen sind mit dem Switch verbunden, um miteinander im Netzwerk zu interagieren. In diesem Fall gibt es keine direkten physischen Verbindungen zwischen den beiden Stationen. Wenn zwei Stationen im Netzwerk miteinander interagieren, verlässt ein Frame den Netzwerkadapter des Senders und wird an den Switch gesendet, und dann übersetzt der Switch den Frame erneut an die Netzwerkkarte der Zielstation.

Die Sternnetz-Topologie ist einfach zu skalieren. Wenn in einem Switch keine freien Anschlüsse vorhanden sind, wechseln Sie den Switch zu einem mit mehr Anschlüssen oder verbinden Sie einen zweiten Switch mit einem Patchkabel mit dem vorhandenen Switch, um das Netzwerk der Stern-Topologie zu erweitern. Beachten Sie, dass bei hoher Netzwerkauslastung diese Verbindung zwischen den Switches ein Engpass ist, da die Datenübertragungsrate zwischen Stationen, die mit verschiedenen Switches verbunden sind, geringer sein kann als die Datenübertragungsrate zwischen Stationen, die mit Ports desselben Switches verbunden sind. Wenn Sie eine Station zum Netzwerk hinzufügen müssen, nehmen Sie ein Patchkabel, stecken Sie ein Ende in den Netzwerkadapter des Endgeräts und das andere Ende in den Switch.

Wenn eine der an einen Switch angeschlossenen Stationen ausfällt, funktioniert das Netzwerk ohne Unterbrechung weiter. Geht ein Switch offline, kann das Netzwerk nicht betrieben werden. Voll- und Halbduplex-Modi werden in der Sternnetz-Topologie unterstützt. Diese Topologie ist einfach in Bezug auf Wartung.

Vermeiden Sie Schleifen beim Verbinden von Netzwerkgeräten. Wenn mehr als zwei Verbindungen zwischen zwei Netzwerkgeräten auf der zweiten Ebene vorhanden sind, entsteht eine Schleife. Wenn Sie beispielsweise zwei Switches mit zwei Patchkabeln verbinden oder ein Patchkabel in zwei Ports eines Switches einstecken, entsteht eine Schleife. Die Schleife führt zu Kommunikationsstörungen im Netzwerk und zu Broadcast-Stürmen, die weitergehen, bis Sie das nicht benötigte Netzwerkkabel auswerfen und den Switch ausschalten. Wenn Sie redundante Verbindungen erstellen möchten, verwenden Sie Geräte mit mehreren Netzwerkadaptern, die NIC-Teaming oder Link Aggregation unterstützen.

Hub vs. Switch: Was ist der Unterschied?

Sowohl Hub als auch Switch werden verwendet, um mehrere Geräte in einem lokalen Netzwerk (LAN) mit einer Stern-Topologie zu verbinden. Wenn ein Signal, das ein Frame codiert, an einem Port eines Hubs ankommt (einer Senderstation, die mit diesem Port über ein Kabel verbunden ist), wird das Signal an alle Ports des Hubs und somit an alle mit dem Hub verbundenen Geräte gesendet. Nur die Station, deren Netzwerkkarte die MAC-Adresse hat, die als Ziel-MAC-Adresse im Frame definiert ist, kann das Frame empfangen. Alle anderen Netzwerkgeräte, die mit dem Hub verbunden sind, aber keine Zielgeräte sind und deren Netzwerkadapter andere MAC-Adressen haben, erkennen die gesendeten Signale und lehnen dieses Frame ab. Der Nachteil des Hubs besteht darin, dass das Netzwerk überlastet ist. Anstatt ein Frame vom Hub an eine Zielnetzwerkkarte zu senden, wird das Frame an alle Geräte gesendet, die mit Ports des Hubs verbunden sind. Das Netzwerkfluten reduziert die Bandbreite des Netzwerks. Ein Hub arbeitet auf der ersten Schicht des OSI-Modells (einer physikalischen Schicht).

A switch is a more intelligent device. A switch remembers MAC addresses of connected devices and adds MAC addresses of devices connected to each port of the switch to the MAC address table. When a sender sends a frame to a target device, the frame is sent to the switch. The switch reads the MAC address of the network card of a destination station and checks the internal MAC address table to identify to which port of the switch the destination device is connected. Then, the switch sends the frame only to the port associated with the MAC address of the target device. There is no flooding and network overload. This approach ensures high network performance. There are no collisions when using a switch in a star network topology. A switch operates on the second layer of the OSI model (the data link layer). See the table below to see all OSI layers.

Das Open System Interconnection Model (OSI)

| Ebenennummer | Ebenenname | Protokolldateneinheit (PDU) | Beispiele für Protokolle und Standards |

| 7 | Anwendung | Von einer Anwendung empfangene oder übertragene Daten | HTTP, FTP, POP3, SMTP |

| 6 | Präsentation | Für die Präsentation formatierte Daten | SSL, TLS |

| 5 | Sitzung | An die Netzwerkverbindung übergebene Daten | NetBIOS, SAP |

| 4 | Transport | TCP-Segmente, UDP-Datagramme | TCP, UDP |

| 3 | Netzwerk | Pakete | IPv4, IPv6 |

| 2 | Datenverbindung | Frames | Ethernet, PPP, STP, Token Ring |

| 1 | Physikalisch | Bits | 100BaseTX, RS232, ISDN |

A switch is more secure than a hub. Since 2011, using hubs to connect network elements is deprecated by IEEE 802.3, the set of standards and protocols for Ethernet networks.

Hinweis: Switches, Hubs, Router, Modems und Wi-Fi Access Points gehören zur aktiven Netzwerkausrüstung. Aktive Ausrüstung verfügt über elektronische Schaltkreise und benötigt elektrische Energie für den Betrieb. Kabel, Steckverbinder, Transceiver, Patchpanels, Rack-Montagen und Wi-Fi-Antennen sind passive Netzwerkausrüstung, die keine Elektrizität benötigt. Passive Netzwerkausrüstung wird verwendet, um aktive Netzwerkausrüstung zu verbinden.

Stern-Topologie im realen Leben

Lassen Sie uns im Detail betrachten, wie traditionelle Ethernet-Netzwerke die Sternnetzwerk-Topologie verwenden und wie der IEEE 802.3-Standard funktioniert. Twisted-Pair-Kabel (4×2 Drähte) sind die häufigsten. Sie werden normalerweise für diese Netzwerke verwendet, und die Enden der Kabel sind mit RJ-45-Steckern (die auch als 8P8C – 8 Position 8 Contact bekannt sind) abgeschlossen. Beide Enden des Kabels werden nach dem EIA/TIA 568B-Standard abgeschlossen. Sie können auch beide Enden eines Kabels nach EIA/TIA 568A abschließen, da das Arbeitsprinzip gleich bleibt, aber diese Praxis ist nicht üblich. Weitere Informationen zu Kabeln finden Sie im Abschnitt Arten von Kabeln am Ende dieses Blog-Beitrags.

Ethernet-Standards

10BASE-T ist die erste Implementierung von Ethernet und verwendet ein Twisted-Pair-Kabel (T im Namen bedeutet das Twisted Pair, BASE bedeutet Basisbandsignalisierung). Die maximale Geschwindigkeit des Netzwerks beträgt 10 Mbit/s. Das erforderliche Kabel ist UTP Cat.3 oder höher (nur orangefarbene und grüne Paare werden verwendet).

100BASE-TX, auch bekannt als Fast Ethernet, wurde im Jahr 1995 implementiert (IEEE 802.3u). Dieser Standard bietet eine Geschwindigkeit von 100 Mbit/s im Netzwerk und erfordert das UTP Cat 5 Kabel.

1000BASE-T wird als Gigabit Ethernet (GbE oder 1 GigE) bezeichnet und wurde im IEEE-Standard 802.3ab beschrieben (der 1999 ratifiziert wurde). Die maximale Datenübertragungsrate beträgt 1000 Mbit/s (1 Gbit/s). Das erforderliche Kabel ist UTP Cat 5e.

2.5GBASE-T ist der Standard, der als IEEE 802.3bz bezeichnet wird, und die maximale Datenübertragungsgeschwindigkeit beträgt 2.5 Gbit/s. Der IEEE-Standard 802.3bz wurde im Jahr 2016 genehmigt. Das UTP Cat 5e Kabel wird benötigt.

5GBASE-T ist ähnlich wie 2.5GBASE-T, bietet aber eine Datenübertragungsrate von 5 Gbit/s und erfordert eine höhere Kabelklasse – UTP Cat 6.

10GBASE-T ist der schnellste Ethernet-Standard, der Kabel mit Kupferdrähten mit einer maximalen Geschwindigkeit von 10 Gbit/s verwendet. Das erforderliche Kabel ist UTP Cat 6A. Der IEEE-Standard 802.3an enthält Spezifikationen für die Verwendung eines verdrillten Paares für 10 Gbit/s Verbindungen.

RJ-45-Anschlüsse werden für Kabel in den vorherigen Ethernet-Standards verwendet.

Die maximale Kabellänge zwischen den Anschlüssen zweier Netzwerkgeräte beträgt 100 Meter für jeden oben genannten Standard, wenn die Anforderungen an das verdrillte Kabel erfüllt sind. Wenn Sie zwei Netzwerkgeräte verbinden müssen, die 200 Meter voneinander entfernt sind, verwenden Sie zwei 100-Meter-Segmente Kabel und verbinden Sie sie mit einem Schalter, der in der Mitte auf 100 m von jedem Gerät installiert ist.

Um die höchste Geschwindigkeit für jeden Standard zu erreichen, müssen Sie die Mindestanforderungen erfüllen: Verwenden Sie das Kabel der entsprechenden Kategorie, einen Switch, der den benötigten Modus unterstützt, und Netzwerkkarten der an den Switch angeschlossenen Geräte. Wenn Sie beispielsweise möchten, dass Ihre Geräte im Netzwerk mit einer Geschwindigkeit von 1 Gbit/s arbeiten, müssen Sie 1-Gbit-Netzwerkkarten in diesen Geräten installieren, sie mit einem 1-Gbit-Switch verbinden und das UTP Cat 5e-Kabel verwenden, das mit RJ-45-Steckern vercrimpt ist, als Patchkabel gemäß dem EIA/TIA 568B-Standard. Wenn alle verbundenen Geräte mit einer Geschwindigkeit von 1 Gb/s arbeiten, funktionieren sie nur im Vollduplex-Modus.

Die Auto-Negotiation ist eine Funktion, die verwendet wird, um die optimale Netzwerkgeschwindigkeit und den Datenübertragungsmodus (Vollduplex oder Halbduplex) für einen Port zu bestimmen, der mit dem Port eines anderen verbundenen Geräts verbunden ist. Die Auto-Negotiation bestimmt automatisch die Konfiguration eines Ports, der mit dem anderen Ende des Kabels verbunden ist, und stellt die Datenübertragungsrate basierend auf dem niedrigeren Wert ein. Wenn Sie beispielsweise eine 100-Mbit-Netzwerkkarte mit einem 1-Gbit-Switch mit einem Patchkabel (Cat 5e) verbinden, beträgt die Geschwindigkeit der Netzwerkverbindung 100 Mbit/s. Die Abwärtskompatibilität mit früheren Ethernet-Standards mit niedrigerer Geschwindigkeit ist eine nützliche Funktion.

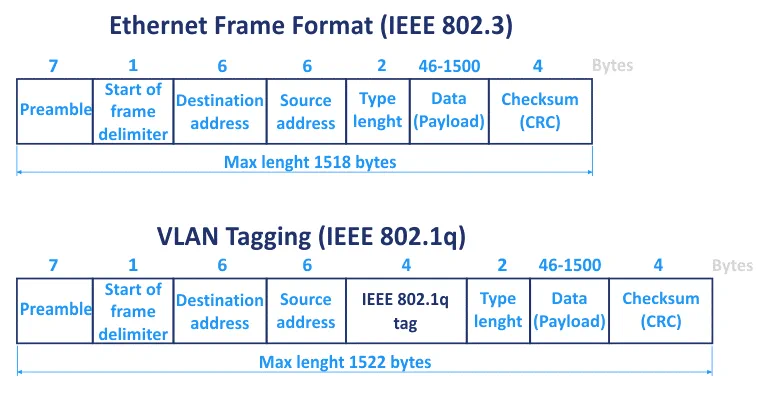

Frameformat

Die Länge eines Standard-Ethernet-IEEE-802.3-Rahmens beträgt 1518 Bytes, und die Standard-MTU (maximale Übertragungseinheit) beträgt 1500 Bytes. Wenn Sie möchten, dass Stationen im Netzwerk große Datenmengen austauschen, konfigurieren Sie sie so, dass sie Jumbo-Frames verwenden, die Frames mit einer MTU von 9000 Bytes ermöglichen. Jumbo-Frames können die Leistung beim Datenübertragung verbessern, da das Verhältnis von nützlichen Informationen zu Serviceinformationen in den Frames höher ist. Nicht alle Geräte unterstützen Jumbo-Frames.

Ein weiterer Vorteil der Verwendung der Sternnetzwerktopologie ist, dass Ethernet-Netzwerke dieses physische Netzwerktopologie-Typs die VLAN-Markierung unterstützen. VLAN-Tags werden verwendet, um ein physisches Netzwerk durch Verwendung der gleichen physischen Infrastruktur in logische Netzwerke zu unterteilen. Logische Netzwerke werden auf der zweiten Ebene des OSI-Modells durch Verwendung von VLAN-Tags in die Frames getrennt. Die Hardware muss die VLAN-Markierung unterstützen, um diese Funktion zu verwenden. Die VLAN-ID kann von 0 bis 4094 reichen. 4094 ist die maximale Anzahl von VLAN-Netzwerken in einem physischen Netzwerk.

Lassen Sie mich die Rahmenformate für IEEE 802.3-Ethernet-Netzwerke abdecken, die die Sternnetzwerktopologie verwenden.

- Das Präambel (7 Bytes) gibt den Start des Rahmens an und wird zur Synchronisierung zwischen Sender und Empfänger verwendet.

- Der Start des Rahmens (1 Byte) ist das Feld, das immer auf 10101011 gesetzt ist. SFD (Start des Rahmens) kennzeichnet das Ende der Präambel und den Beginn des Ethernet-Rahmens und bereitet auf die bevorstehenden Bits der Zieladresse vor. Dieses Feld ist die letzte Chance für das Netzwerkgerät(e), sich zu synchronisieren.

- Die Zieladresse (6 Bytes) enthält die MAC-Adresse einer Zielnetzwerkkarte (z. B. E8:04:62:A0:B1:FF). Die Zieladresse kann unicast, multicast, broadcast (FF:FF:FF:FF:FF:FF) sein.

- Die Quelladresse (6 Bytes) enthält die MAC-Adresse der Quellnetzwerkkarte des Sendergeräts. Die Quelladresse ist immer unicast.

- Typ (Ethernet-Typ) oder Länge (2 Bytes) definiert die Länge des Ethernet-Rahmens. Das Typfeld gibt das Schicht-3-(L3-)Protokoll (0x0800 – IPv4, 0x86DD – IPv6) an, ob der Rahmen 802.1q-VLAN-Markierung (0x8100) verwendet usw.

- Datenträger (maximal 1500 Bytes für Standardframes oder 9000 Bytes für Jumboframes) ist ein verkapseltes L3-Paket, das von einem Frame transportiert wird. Ein Paket ist eine typische PDU (Protokolldateneinheit) für die dritte Schicht des OSI-Modells (die Netzwerkschicht).

- Prüfsumme, FSC oder CRC (4 Bytes) werden zur Überprüfung der Rahmenintegrität verwendet. CRC wird vom Sender berechnet, dann empfängt ein Empfänger den Rahmen, berechnet diesen Wert und vergleicht ihn mit dem empfangenen CRC-Wert im Rahmen.

A 14-byte header of an Ethernet frame contains the destination address, source address, and type (length). If VLAN tagging is used, an additional 4-byte VLAN tagging field is added to a frame after the source address field.

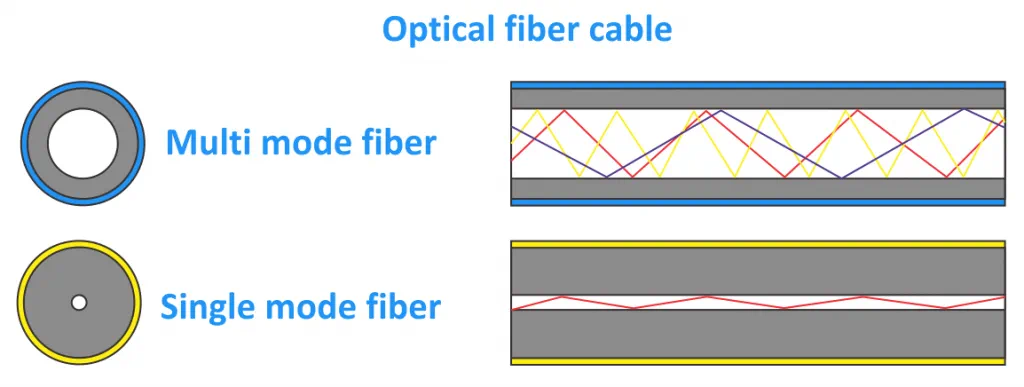

Optische Verbindung

Die Sternnetztopologie wird auch zum Aufbau von Netzwerken auf der Basis von Lichtwellenleitern (Glasfaser) verwendet, wenn längere Kabelsegmente oder eine niedrigere Latenz erforderlich sind. 10GBASE-S und 10GBASE-E sind moderne Standards für 10 Gbit/s-Netzwerke, die Glasfaser zur Herstellung von Verbindungen verwenden. In diesem Fall ist ein Switch mit Transceivern und SFP-Anschlüssen erforderlich, um ein Sternnetzwerk aufzubauen.

SR (Short Reach)-Transceiver werden für eine Entfernung von bis zu 300 Metern verwendet.

LR (Long Reach)-Transceiver unterstützen Kabelstrecken im Bereich von 300 m bis 3 km.

ER (Extended Reach)-Transceiver unterstützen Kabelstrecken von 30 km bis 40 km.

Das Multimode (MM)-Lichtwellenleiterkabel wird für kurze Entfernungen (weniger als 300 m) verwendet.

Das Single-Mode (SM)-Lichtwellenleiterkabel wird für lange Entfernungen (mehr als 300 m) verwendet.

Es gibt Transceiver, die es Ihnen ermöglichen, Kupfer-Cat-6A-Kabel mit RJ-45-Anschlüssen an SFP+-Ports für maximale Kompatibilität anzuschließen. Das optische Kabel wird mit Transceivern über LC-Anschlüsse verbunden. Der Aufbau eines physischen Netzwerks unter Verwendung von Lichtwellenleiterkabeln ist schwieriger als der Aufbau eines Netzwerks unter Verwendung von Kupferkabeln der Kategorie 6A.

Vorteile der Stern-Topology

Die Sternnetz-Topology ist hervorragend. Der Stern ist heutzutage die häufigste Netztopologieart. Lassen Sie uns die Vorteile dieses Netztopologietyps zusammenfassen.

- Eine Netzwerkkarte pro Station reicht aus

- Einfache Installation und Wartung

- Einfache Fehlerbehebung

- Hohe Zuverlässigkeit und Kompatibilität

- Schnelle Geschwindigkeit

- Unterstützung von Twisted-Pair- und optischen Kabeln

- Flexibilität und Skalierbarkeit

Wi-Fi-Verbindung

Wenn eine drahtlose Netzwerkverbindung verwendet wird, indem ein Zugangspunkt zu Hause oder im Büro installiert wird, verwendet das drahtlose Netzwerk normalerweise die Sternnetz-Topology. In diesem Fall wird der Standard 802.11n (a/b/g/n) verwendet. Der Wi-Fi-Zugangspunkt fungiert als Switch, der mit drahtlosen Netzwerkadaptern der Stationen verbunden ist und die Stern-Topology repräsentiert.

Baumnetz-Topology

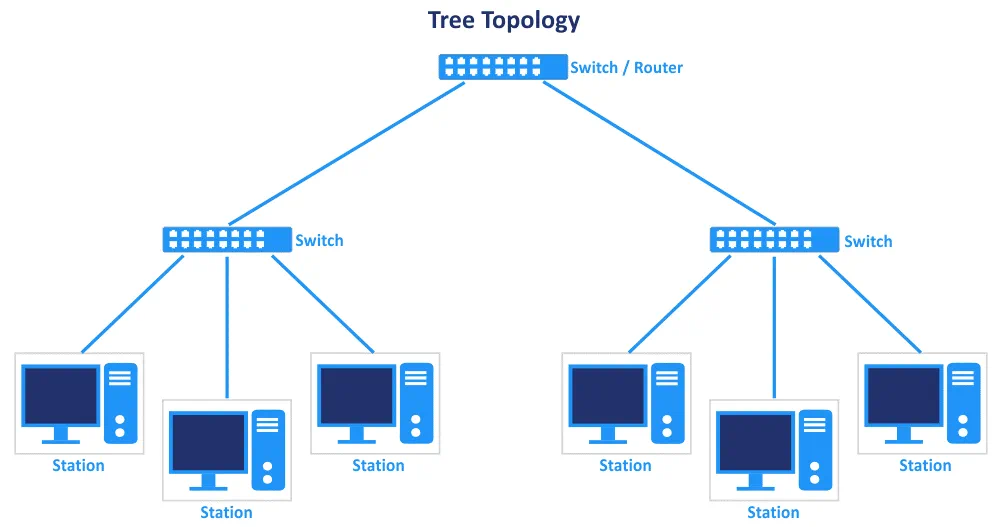

Die Baumnetzwerktopologie ist eine Erweiterung der Stern-Topologie und wird heutzutage weit verbreitet eingesetzt. Die Idee der Baumtopologie besteht darin, mehrere Sterne wie Äste in ein komplexes Netzwerk zu integrieren, indem Verbindungen zwischen den Switches hergestellt werden. Stationen sind mit den Ports dieser Switches verbunden. Wenn einer der Switches ausfällt, wird das entsprechende Segment des Netzwerks offline geschaltet. Wenn der Hauptswitch, der sich oben in der Baumtopologie befindet, offline geht, können die Netzwerkäste keine Verbindung zueinander herstellen, aber die Computer der Äste kommunizieren weiterhin miteinander. Das Ausfallen einer Station, die mit dem Netzwerk verbunden ist, beeinträchtigt weder den Netzwerkast noch das gesamte Netzwerk. Die Baumtopologie ist zuverlässig und einfach zu installieren, zu warten und zu beheben, und bietet eine hohe Skalierbarkeit. Bei Verwendung dieser Topologie gibt es eine Verbindung zwischen jedem Knoten des Netzwerks (siehe das Netzwerk-Topologie-Diagramm unten).

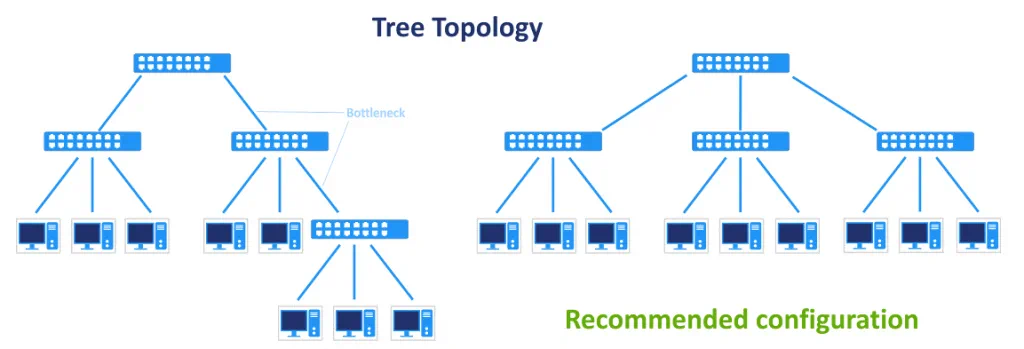

Protokolle und Standards, die für die Stern-Topologie gelten, werden auch für die Baumtopologie verwendet (einschließlich Switches, Kabel und Steckverbinder). Auch Router können verwendet werden, um Subnetzwerke auf der dritten Ebene des OSI-Modells voneinander zu trennen. Als Ergebnis werden Netzwerkprotokolle der dritten Schicht verwendet, und die entsprechende Konfiguration der Netzwerkausrüstung wird durchgeführt. Die Baumnetzwerktopologie wird in großen Organisationen weit verbreitet, weil sie einfach zu installieren und zu verwalten ist. Die hierarchische Netzwerkstruktur ist vorhanden. Entscheiden Sie sich dafür, alle Switches der Netzwerkäste mit dem Hauptswitch zu verbinden, um die Bildung einer langen Kette von Switches zu vermeiden, die zu Engpässen und reduzierter Netzwerkleistung führen kann, wenn Daten über Segmente zwischen den Switches übertragen werden.

Ein Beispiel für eine Netzwerkkonfiguration

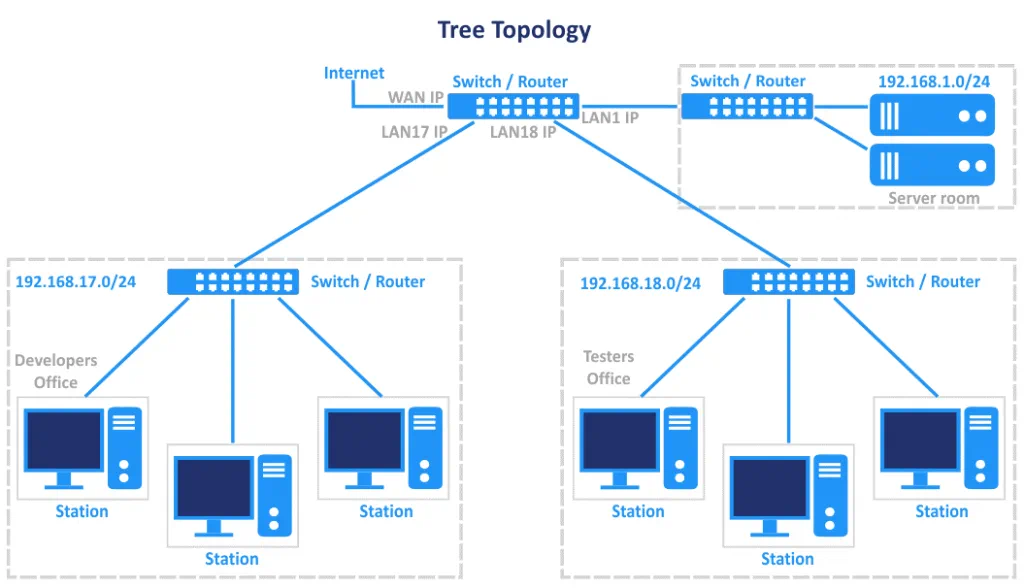

Schauen wir uns ein Beispiel für die Baumnetzwerktopologie an und wie dieser Netzwerktyp in der Praxis verwendet wird. Nehmen wir zum Beispiel eine Organisation mit mehreren Abteilungen, wobei jede Abteilung ein Büro in einem Gebäude belegt. Die Abteilungen befinden sich auf verschiedenen Etagen des Gebäudes. Ein Netzwerk mit einer einzigen Stern-Topologie zu installieren, ist nicht rational, da dies zu einem zusätzlichen Kabelverbrauch führen würde, um alle Stationen an verschiedenen Standorten des Gebäudes mit einem einzigen Switch zu verbinden. Außerdem kann die Anzahl der Stationen höher sein als die Anzahl der Ports im Switch. In diesem Fall ist die rationalste Lösung, in der Hauptstelle jeder Abteilung einen dedizierten Switch zu installieren, alle Stationen jeder Abteilung mit dem entsprechenden Switch zu verbinden und alle Switches der Abteilungen mit dem Hauptswitch im Serverraum zu verbinden. Der Hauptswitch befindet sich in diesem Beispiel oben in der Baumhierarchie. Der Hauptswitch kann mit einem Router verbunden werden, um auf das Internet zuzugreifen. Wenn es eine Abteilung in einem anderen Gebäude gibt und die Entfernung zu Ihrem Switch im Hauptgebäude mehr als 100 Meter beträgt, können Sie einen zusätzlichen Switch mit einem UTP-Kabel verwenden. Dieser Switch teilt die Entfernung in Segmente auf, die unter 100 Metern liegen. Alternativ können Sie das optische Kabel (und die entsprechenden Konverter oder Switches) verwenden, um dieses entfernte Büro mit dem Hauptswitch zu verbinden.

Um die Verwaltung zu vereinfachen und die Sicherheit zu verbessern, können Sie für jede Abteilung Router installieren und für jede Abteilung Subnetze erstellen. Zum Beispiel befinden sich Entwickler im Netzwerk 192.168.17.0/24, Buchhalter im Netzwerk 192.168.18.0/24, Tester im Netzwerk 192.168.19.0/24, Server im Netzwerk 192.168.1.0/24 (das Hauptsubnetz) usw.

Was ist ein Router?

A router is a device that operates on the third layer of the OSI model (the network layer) and operates with packets (the PDU is a packet). A router can analyze, receive, and forward packets between different IP networks (subnetworks) by using the IP addresses of source hosts and destination hosts. Invalid packets are dropped or rejected. Different techniques are used for routing, such as NAT (network address translation), routing tables, etc. The firewall and network security are additional features of the router. Routers can select the best route to transfer packets. A packet is encapsulated into a frame.

A router has at least two network interfaces (usually LAN and WAN). There are popular models of routers that are combined with a switch in a single device. These routers have one WAN port and multiple LAN ports (usually 4-8 for small office/home office models). Professional routers have multiple ports that are not defined as LAN or WAN ports, and you should configure them manually. You can use a physical Linux server with multiple network adapters and connect this machine as a router. Connect a switch to the LAN network interface of this Linux router to have the tree network topology type.

Wi-Fi-Verbindung

Genau wie für die Sternnetzwerktopologie können drahtlose Netzwerkgeräte verwendet werden, um Netzwerksegmente der Baumtopologie in Kombination mit verkabelten Segmenten zu erstellen. Zwei identische Wi-Fi-Zugangspunkte können im Bridge-Modus arbeiten, um zwei Segmente des Netzwerks (zwei Sterne) zu verbinden. Dieser Ansatz ist nützlich, wenn Sie Büros verbinden müssen, die mehr als 100 Meter voneinander entfernt sind und es nicht möglich ist, ein Kabel zwischen den Büros zu installieren. Das folgende Diagramm der Baumnetzwerktopologie erläutert diesen Fall. Ein Switch ist mit jedem Wi-Fi-Zugangspunkt verbunden, der im Bridge-Modus arbeitet. Zwei andere Wi-Fi-Zugangspunkte sind mit dem entsprechenden Switch verbunden, und Client-Stationen sind mit diesen Zugangspunkten verbunden (sie bilden Äste des Baums, die Netzwerke der Stern-Topologie sind).

Mesh-Netzwerktopologie

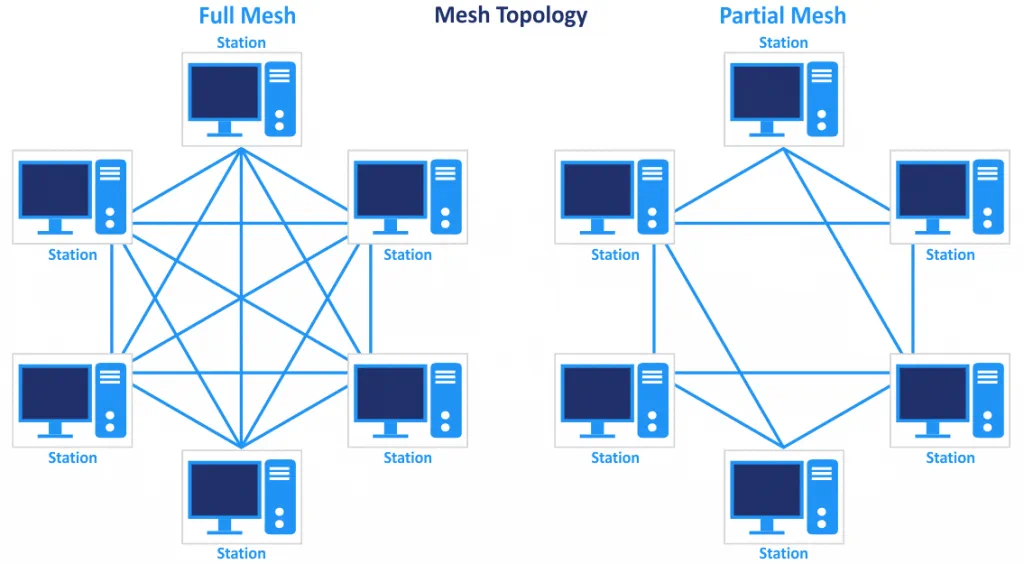

A mesh network topology is a configuration in which each station in the network is connected to the other stations. All devices are interconnected with each other. There are two types of mesh: a full mesh and a partial mesh. In a partially connected mesh, at least two stations of the network are connected to multiple other stations in the network. In a full mesh, each station is connected to all other stations. The number of connections for a full mesh is calculated with the formula Nc=N(N-1)/2 links, where N is the number of nodes in the network (for the full-duplex mode of communication). See the network topology diagram below.

Die Mesh-Netzwerktopologie bietet Redundanz für ein Netzwerk, kann jedoch aufgrund der hohen Anzahl von Verbindungen und der Gesamtlänge des verwendeten Kabels kostspielig sein. Wenn eine Station ausfällt, kann das Netzwerk den Betrieb fortsetzen, indem andere Knoten und Verbindungen verwendet werden. Wenn Daten über den ausgefallenen Knoten übertragen wurden, wird die Route geändert, und die Daten werden über andere Knoten übertragen.

Jeder Knoten ist ein Router, der dynamisch Routen erstellen und ändern kann, um Daten auf dem rationalsten Weg zu übertragen (dynamische Routingprotokolle werden in diesem Fall verwendet). Die Anzahl der Hops kann sich ändern, wenn sich die Route zwischen Quell- und Zielgerät ändert. Routing-Tabellen bestehen aus Zielkennung, Quellkennung, Metriken, Time-to-Live und Broadcast-Kennung. Das Routing funktioniert auf der dritten Ebene des OSI-Modells. Manchmal werden Flutungstechniken anstelle von Routing verwendet. Diese Art von Netzwerktopologien kann für die Übertragung großer Datenmengen dank Verbindungsrückfälligkeit verwendet werden.

Es ist schwierig, eine neue Station dem Netzwerk hinzuzufügen, weil Sie eine neue Station mit mehreren anderen Stationen verbinden müssen. Das Hinzufügen oder Entfernen von Knoten unterbricht den Betrieb des gesamten Netzwerks nicht. Mehrere Netzwerkkarten pro Station sind erforderlich, um alle benötigten Verbindungen herzustellen. Nach dem Hinzufügen einer neuen Station müssen möglicherweise zusätzliche Netzwerkkarten an anderen Stationen installiert werden, die mit der neuen Station verbunden sein müssen. Die Maschennetzwerk-Topologie ist skalierbar, aber dieser Prozess ist nicht geradlinig. Die Verwaltung kann zeitaufwändig sein. Die fehlertolerante Topologie gewährleistet eine hohe Zuverlässigkeit. Es gibt keine hierarchischen Beziehungen.

Die Maschennetzwerk-Topologie ist ein Beispiel für die Verbindung mehrerer Standorte im Internet. Diese Netzwerk-Topologie wird häufig für WAN (Wide Area Network) -Verbindungen verwendet, für Netzwerke von organisationskritischen Organisationen wie Militärorganisationen usw.

Wi-Fi-Verbindung

Die Mesh-Netzwerktopologie in Wi-Fi-Netzwerken wird verwendet, um die Abdeckung drahtloser Netzwerke zu erweitern, die als drahtlose Mesh-Netzwerke bezeichnet werden. Die Infrastruktur-Mesh-Architektur ist die häufigste für diese Art von Netzwerktopologien. Drahtlose Technologien, die verwendet werden, um diesen Netzwerktopologie-Typ zu erstellen, sind Zigbee und Z-Wave, die auf dem IEEE-Protokoll 802.15.4 basieren, sowie WirelessHART. IEEE 802.11, 802.15 und 802.16. Auch zellulare Netzwerke können die Netzwerk-Topologie des Mesh-Netzwerks verwenden.

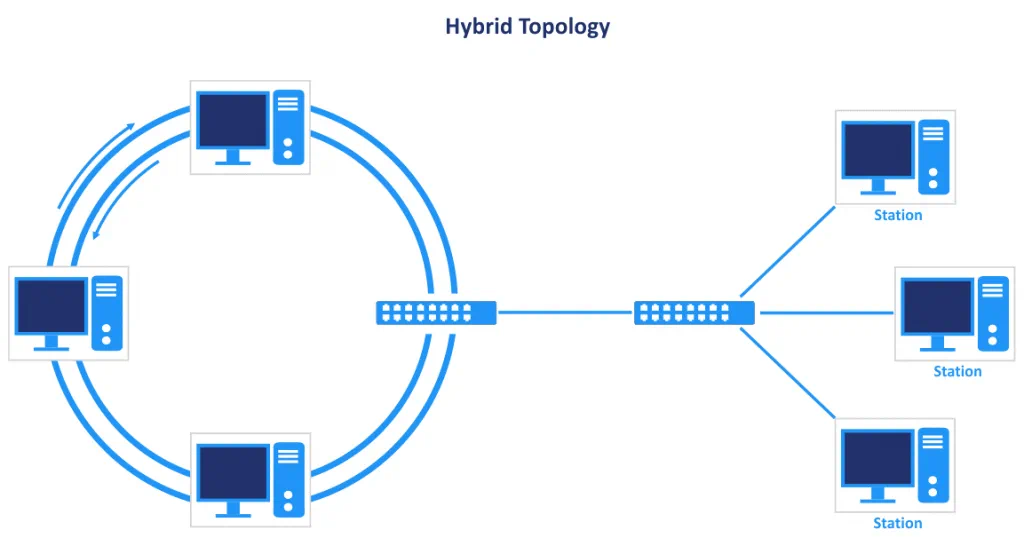

Hybride Netzwerk-Topologie

Die hybride Topologie kombiniert zwei oder mehr der zuvor behandelten Netzwerk-Topologie-Typen. Eine Kombination der Stern- und Ringtypen der Netzwerk-Topologie ist ein Beispiel für eine hybride Netzwerk-Topologie. Manchmal benötigen Sie möglicherweise die Flexibilität von zwei Topologien in Ihrem Netzwerk. Die hybride Topologie ist normalerweise skalierbar und hat die Vorteile aller Sub-Topologien. Die Nachteile der Topologien werden ebenfalls kombiniert, was die Installation und Wartung erschwert. Die hybride Topologie fügt Ihrem Netzwerk mehr Komplexität hinzu und kann zusätzliche Kosten verursachen.

Die Stern-Ring-Topologie ist eines der Beispiele für die hybriden Typen von Netzwerk-Topologien, die Sie heutzutage finden können. Wenn wir über den Ringteil sprechen, meinen wir keine koaxialen Kabel mit T-Verbindern und BNC-Verbindern. In einem modernen Netzwerk wird ein Glasfaserring verwendet, um Knoten in großen Entfernungen zu verbinden. Diese hybride Netzwerk-Topologie (Ring + Stern) wird verwendet, um Netzwerke zwischen verschiedenen Gebäuden aufzubauen, die sich weit voneinander entfernt innerhalb einer Stadt oder in verschiedenen Städten befinden. Die Verwendung der Stern-Topologie, wenn der Abstand zwischen den Knoten groß ist, ist schwierig und führt zu einem übermäßigen Verbrauch von Kabeln.

Der Vorteil des Faserringes mit mehreren Leitungen besteht in der Abwesenheit eines einzelnen Ausfallpunktes. Redundante optische Verbindungen bieten hohe Verfügbarkeit und Zuverlässigkeit. Im Falle einer Beschädigung einer optischen Verbindung werden Reservekanäle verwendet. Unterschiedliche Glasfaserleitungen zwischen den Knoten des Rings können durch die Verwendung unterschiedlicher geografischer Routen verfolgt werden.

Faser-Switches/Router, die Knoten des Rings sind, sind mit Switches/Routern verbunden, die Teile der Netzwerksegmente sind, und verwenden die Sternnetzwerktopologie. Diese Verbindung hat Vorteile für den Aufbau von lokalen Netzwerken. Glasfaser-Medienkonverter werden verwendet, um Switches/Router, die mit Glasfaserkabeln und entsprechenden Steckverbindern kompatibel sind, mit Switches/Router, die mit Kupferkabeln und den entsprechenden Steckverbindern gecrimpt sind, zu verbinden, wenn ein Ring und ein Stern unterschiedliche Arten von Kabeln und Netzwerkgeräten verwenden.

Arten von Kabeln

Kabel sind wichtige Komponenten der physikalischen Netzwerktopologie. Netzwerkgeschwindigkeit und Gesamtkosten für die Netzwerkinstallation hängen von der ausgewählten Netzwerktopologie, den Kabeln und anderen Netzwerkgeräten ab. Verschiedene Kabeltypen wurden im Blogbeitrag erwähnt, als echte Beispiele für die Verwendung unterschiedlicher Netzwerktopologien gegeben wurden. Lassen Sie uns die am häufigsten verwendeten Kabel für verschiedene Arten von Netzwerktopologien betrachten, die in diesem Blogbeitrag für ein besseres Verständnis der physikalischen Topologien erklärt wurden.

Koaxialkabel

Das Koaxialkabel besteht aus einem zentralen Kupferdraht als Innenleiter. Festes Kupfer oder mehrere dünnere Kupferstränge können für den zentralen Leiter in verschiedenen Kabelmodellen verwendet werden. Dieser Innenleiter ist von einer isolierenden Schicht umgeben, die den Kerndraht schützt. Die isolierende Schicht ist von leitfähigem Aluminiumband und gewebtem Kupferschirm umgeben. Die äußere Schicht ist eine Polymerisolierung, die schwarz oder weiß ist.

RG-58 ist eine beliebte Version eines Koaxialkabels und hat eine Impedanz von 50 Ohm. Dieses Kabel wird auch als 10Base2 Thinnet-Kabel bezeichnet. RG im Namen steht für „Radio Guide“. Weitere Beispiele für Koaxialkabel sind RG-6, RG-8, RG-59. Heutzutage werden Koaxialkabel verwendet, um WLAN-Antennen mit dem entsprechenden Netzwerkgerät zu verbinden (Kabeltypen 5D-FB, 8D-FB, LMR-400).

Twisted Pair

Twisted Pair-Kabel werden aufgrund ihrer einfachen Handhabung, hohen Bandbreite und des erschwinglichen Preises weit verbreitet für Netzwerke eingesetzt. Zwei separate isolierte Kupferdrähte (ca. 1 mm Durchmesser) werden miteinander verdreht, um ein Paar zu bilden. Ein bis vier Paare werden in verschiedenen Kabeltypen und Kategorien verwendet. Der Grund für das Verdrehen besteht darin, Störsignale zu reduzieren. Twisted Pairs sind mit einem äußeren isolierten Schirm bedeckt, der das Kabel vor mechanischen Beschädigungen schützt. Es gibt drei Haupttypen von Twisted Pair-Kabeln: UTP, FTP und STP.

UTP (Unshielded Twisted Pair) ist ein Kabel, das aus Drähten und Isolatoren besteht.

FTP (Foil screened Twisted Pair) oder F/UTP ist ein Kabel, bei dem alle verdrillten Paare zusammen mit einem Metallschild (Aluminiumfolie) abgedeckt sind. Ein zusätzliches einzelnes Draht weniger als 1 mm Durchmesser ist im Inneren des Kabels enthalten. Als Ergebnis unterstützen FTP-Kabel die Erdung, wenn die entsprechenden Steckverbinder verwendet werden. Die einzelnen verdrillten Paare sind ungeschirmt.

STP (Shielded Twisted Pair) enthält ein gewebtes Metallschild um die verdrillten Paare. Jedes verdrillte Paar ist mit Aluminiumfolie abgeschirmt. Das gesamte Kabel ist hart und lässt sich schwerer verdrehen (das Kabel ist nicht so hochflexibel wie FTP und UTP). Das STP-Kabel bietet besseren Schutz gegen elektromagnetische Störungen und mechanische Beschädigungen.

Kategorie 5e oder höher wird heutzutage für die Installation von Netzwerken verwendet. Je höher die Kategorie ist, desto höher ist die Datenübertragungsrate (100 MHz, 250 MHz, 500 MHz) und die unterstützte Datenübertragungsgeschwindigkeit. Sie können ein FTP- oder STP-Kabel derselben Kategorie anstelle eines UTP-Kabels verwenden. UTP Cat.3 hat nur zwei verdrillte Paare. UTP Cat.5 und höher haben 4 verdrillte Paare. Das Krimpen von Kabeln ist einfach und kann von jedem durchgeführt werden, der ein Kabelkrimperwerkzeug hat.

Glasfaserkabel

Glasfaserkabel bieten die geringste Latenz und decken mit einem Kabelsegment eine längere Strecke ab (ohne Repeater). Glasfaserkabel sind dünn und bestehen aus zwei Glaslagen. Die Kernglaslage ist reines Glas, das ein Wellenleiter für Lichtsignale über eine lange Strecke ist. Die Mantelschicht ist eine Glaslage, die den Kern umgibt und einen niedrigeren Brechungsindex als der Kern hat. Die Technologie basiert auf dem Prinzip der totalen inneren Reflexion.

Einzelmodusfasern (SMF) und Multimodusfasern (MMF) werden verwendet. Die MMF-Kabel haben einen größeren Durchmesser und werden verwendet, um mehrere Lichtstrahlen (oder Modi) zu propagieren, aber sie eignen sich besser für kurze Entfernungen. MMF-Kabel haben normalerweise eine blaue Farbe. Die SMF-Kabel sind besser für große Entfernungen geeignet und sind gelb. Beliebte Steckverbinder sind SC, FC, LC und ST.

Der Preis für Glasfaserkabel ist hoch. Das Verschweißen von Glasfasern ist im Vergleich zur Verdrahtung von verdrillten Paarkabeln oder Koaxialkabeln schwierig. Die Kosten für Transceiver, die benötigt werden, um ein optisches Kabel mit einem Switch oder Router zu verbinden, erhöhen die Ausgaben. Die Enden optischer Fasern sollten immer sauber sein, da selbst ein Staubpartikel erhebliche Probleme verursachen kann.

Fazit

In diesem Blogbeitrag wurden Netzwerktopologien behandelt, einschließlich physikalischer Topologien, logischer Topologien und Beispiele für deren Verwendung im wirklichen Leben. Wenn Sie ein lokales Netzwerk aufbauen müssen, verwenden Sie die Stern-Topologie, die heute die gängigste Netzwerk-Topologie ist, oder die Baum-Netzwerk-Topologie, die eine hoch skalierbare Modifikation der Stern-Topologie ist. Die Ring- und Maschen-Topologien werden hauptsächlich von Internetdienstanbietern, Managed Service Providern und in Rechenzentren verwendet. Diese sind schwieriger zu konfigurieren. Die Vielfalt der Netzwerktopologietypen, Netzwerkgeräte, Standards und Protokolle ermöglichen es Ihnen, je nach Bedarf eine Netzwerkkonfiguration in Ihrer Umgebung zu installieren.

Wenn Sie ein Netzwerk installiert und Server sowie eine virtuelle Maschine mit dem Netzwerk verbunden haben, vergessen Sie nicht, die Datensicherung zu konfigurieren und Ihre Daten zu schützen. NAKIVO Backup & Replication ist eine universelle Datensicherungslösung, die die Sicherung von Linux-Maschinen, Windows-Maschinen, VMware-Virtualmaschinen (VMs), Hyper-V-VMs, Oracle-Datenbanken und Office 365 über ein Netzwerk unterstützt. Laden Sie die Free Edition von NAKIVO Backup & Replication herunter und probieren Sie das Produkt in Ihrer Umgebung aus.

Source:

https://www.nakivo.com/blog/types-of-network-topology-explained/