Benötigen Sie einen sicheren, verschlüsselten Zugang zum Internet? Warum nicht auf OpenVPN auf dem Window Server setzen? Die Einrichtung eines VPN kann mühsam sein, aber Sie sind hier genau richtig!

In diesem Tutorial erfahren Sie, wie Sie ein kostenloses VPN einrichten und bösartige Entitäten von Ihrem Windows Server fernhalten können.

Sind Sie bereit, Ihr Netzwerk abzusichern? Tauchen Sie einfach ein!

Voraussetzungen

In diesem Tutorial wird eine praktische Demonstration durchgeführt. Wenn Sie mitmachen möchten, stellen Sie sicher, dass Sie Folgendes haben:

- A Windows Server – This tutorial uses Window Server 2019 R2.

- A client machine to test the VPN server – This demo uses Windows 10 64 bit.

- Verbinden Sie sich mit dem Desktop auf einem Windows Server mit Remote Desktop (RDP) oder Ihrem bevorzugten Desktop-Manager-Client – Diese Demo verwendet den Standard RDP Fensterclient.

OpenVPN auf dem Window Server installieren

OpenVPN funktioniert auf verschiedenen Betriebssystemen, ist jedoch nicht in Ihrer Betriebssysteminstallation enthalten. Starten Sie dieses Tutorial, indem Sie OpenVPN auf Ihrem Server installieren.

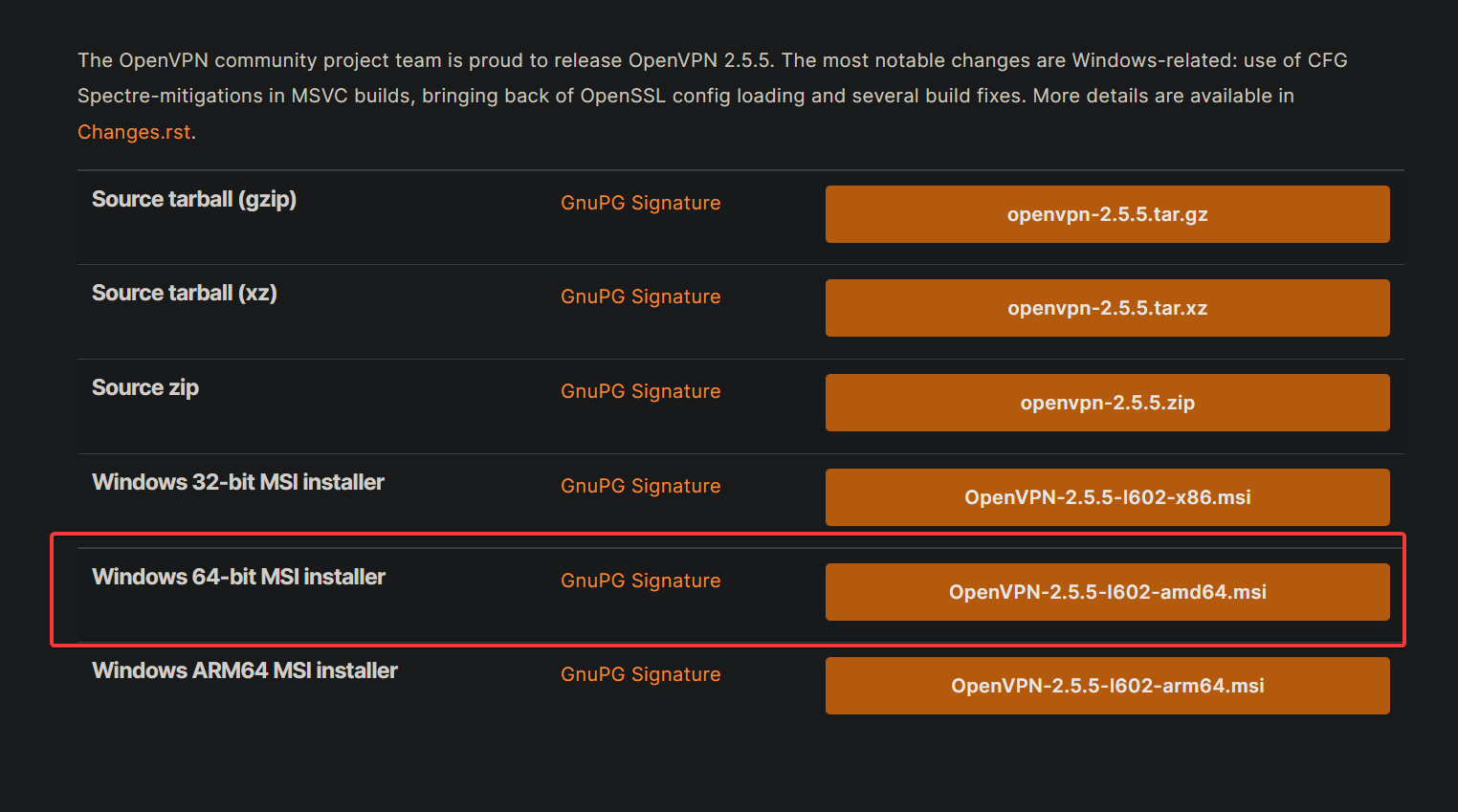

1. Öffnen Sie Ihren bevorzugten Browser und navigieren Sie zur OpenVPN Download-Seite. Laden Sie das Windows 64-Bit MSI-Installationspaket auf Ihren Server herunter und führen Sie das Installationsprogramm aus.

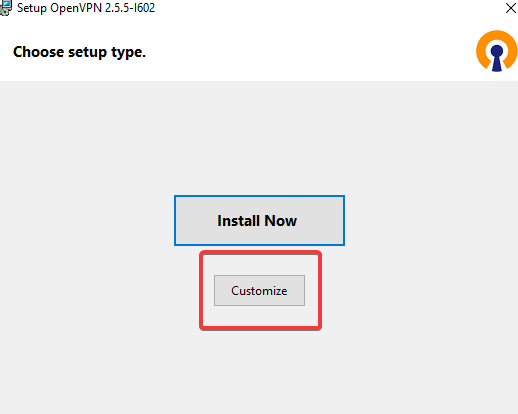

2. Klicken Sie als nächstes auf Anpassen auf der ersten Seite des Installationsassistenten, wie unten gezeigt. Die Anpassen-Option ermöglicht es Ihnen, zusätzliche Elemente für Ihren VPN-Server zu installieren.

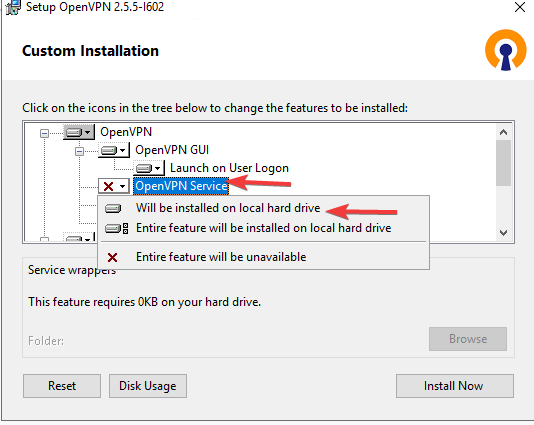

3. Auf der Seite Benutzerdefinierte Installation klicken Sie auf das Dropdown-Menü OpenVPN-Dienst —> Wird auf der lokalen Festplatte installiert, um den OpenVPN-Dienst auf Ihrem System zu installieren. Diese Option aktiviert auch den OpenVPN-Dienst beim Systemstart.

4. Scrollen Sie nun nach unten und klicken Sie auf das Dropdown-Menü OpenSSL-Dienstprogramme —> Option Wird auf der lokalen Festplatte installiert. Diese Option macht OpenSSL-Bibliotheken und Entwicklungsköpfe für den OpenVPN-Dienst verfügbar und wird vom OpenVPN-Dienst für bestimmte kryptografische Funktionen benötigt.

Klicken Sie auf Jetzt installieren, um OpenVPN auf Ihrem Server zu installieren.

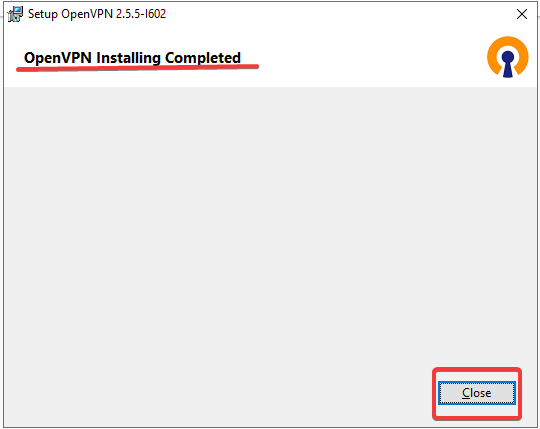

5. Klicken Sie abschließend auf Schließen, wenn die Installation abgeschlossen ist.

Generieren von Zertifikaten und Schlüsseln für den Server und die Clients

Sie haben OpenVPN nun auf Ihrem Server installiert, aber wie sichern Sie die Verbindung Ihres Servers mit dem/ den Client(s)? Sie werden Zertifikate und Schlüssel für Ihren Server und Ihre Client(s) generieren.

Zertifikate und Schlüssel werden verwendet, um eine verschlüsselte Verbindung zwischen Ihrem Server und Client(s) herzustellen. Sie erhalten einen einzigartigen öffentlichen und privaten Schlüssel beim Generieren eines Zertifikats.

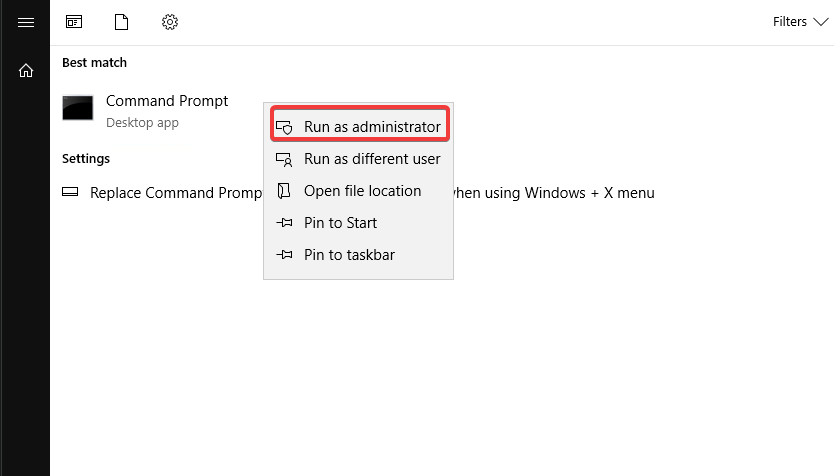

1. Öffnen Sie Ihre Eingabeaufforderung als Administrator. Einige OpenVPN-Befehle erfordern erhöhte Berechtigungen zum Ausführen.

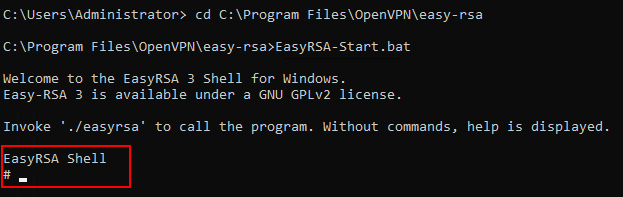

2. Führen Sie anschließend die unten stehenden Befehle aus, um die easy-rsa -Shell zu starten. Die easy-rsa-Shell wird zur Verwaltung von Zertifikaten, Schlüsseln und Konfigurationen verwendet.

EasyRSA wird Ihre Haupt-Befehlszeilenschnittstelle für den Rest des Tutorials sein.

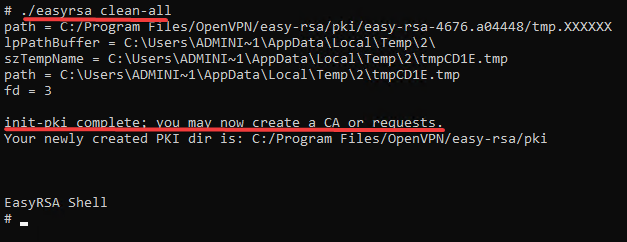

3. Führen Sie den Befehl ./easyrsa clean-all aus, um vorhandene Schlüssel und Konfigurationen zu löschen. Dieser Befehl stellt sicher, dass Sie mit einer sauberen Konfiguration beginnen.

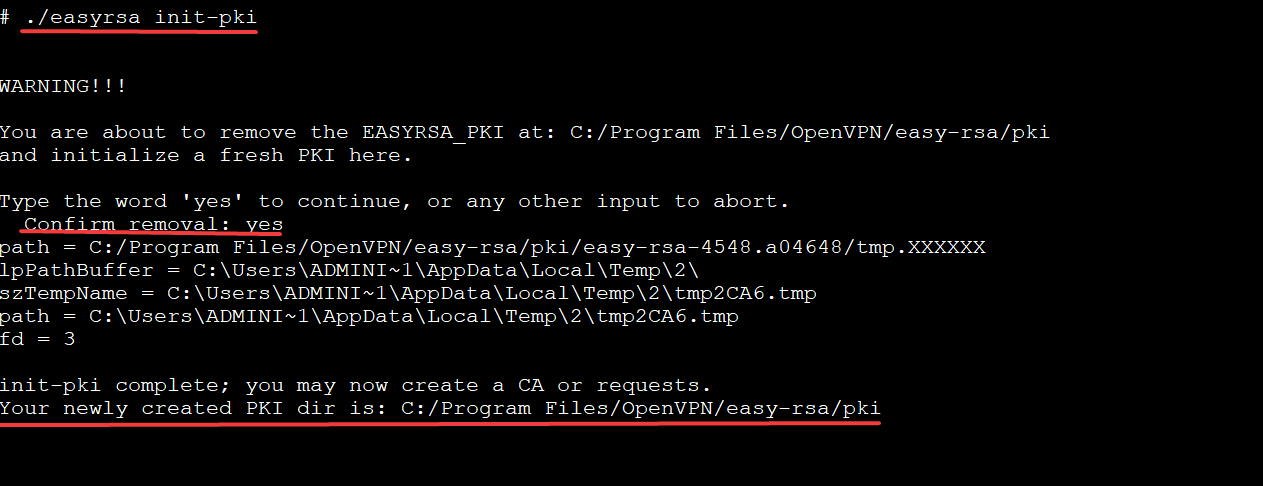

4. Führen Sie nun den Befehl ./easyrsa init-pki aus, um die Public Key Infrastructure (PKI) zu initialisieren und eine neue Verzeichnisstruktur für Ihre Zertifikate und Schlüssel zu erstellen.

Public Key Infrastructure (PKI) ist ein Rahmenwerk, das es Ihnen ermöglicht, öffentliche und private Schlüssel für Ihren Server und Client(s) zu erstellen und zu verwalten.

Geben Sie ja ein und drücken Sie die Eingabetaste, um zu bestätigen, dass Sie vorhandene Schlüssel zerstören und eine neue PKI erstellen möchten, wie unten gezeigt.

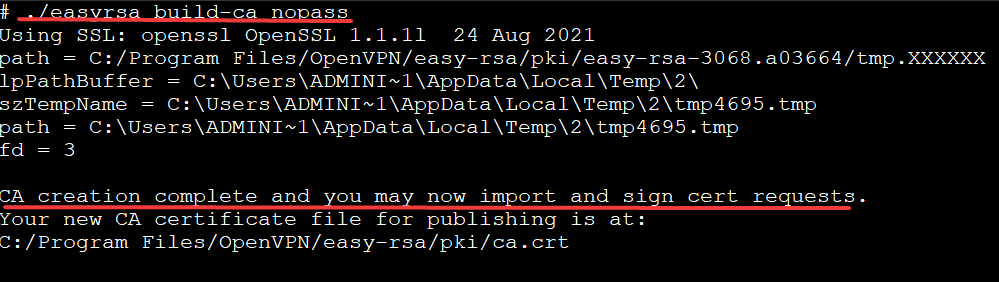

5. Führen Sie den folgenden Befehl aus, um die Zertifizierungsstelle (CA) (build-ca) zu erstellen. Die CA ist dafür verantwortlich, Zertifikate für Server und Clients auszustellen, diese zu signieren, Zertifikate zu widerrufen usw.

Die Option nopass wird verwendet, sodass Sie nicht jedes Mal ein Passwort eingeben müssen, wenn Sie die Zertifikate und Schlüssel auf Ihre Clients kopieren. ./easyrsa build-ca nopass

Bei der Konfiguration Ihres VPN müssen Sie ein Zertifikat für Ihren Server und Ihre Client(s) erstellen, das von der Zertifizierungsstelle (CA) signiert ist.

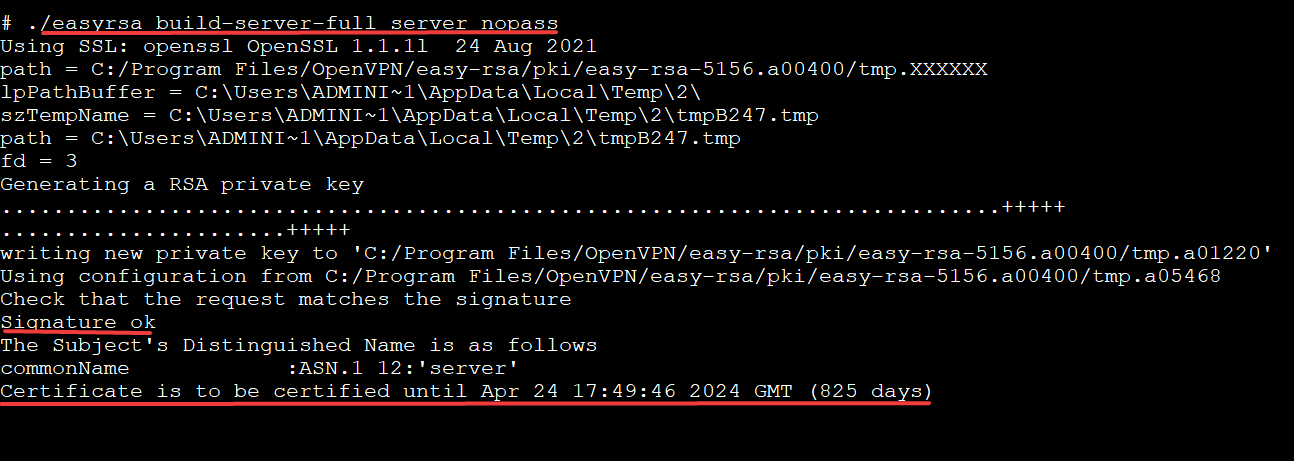

6. Führen Sie den folgenden Befehl aus, um das Serverzertifikat und den Schlüssel zu erstellen (build-server-full). Dieser Befehl erstellt das OpenVPN-Serverzertifikat und den Schlüssel, signiert es mit Ihrer CA und platziert die Dateien im Unterverzeichnis „keys“.

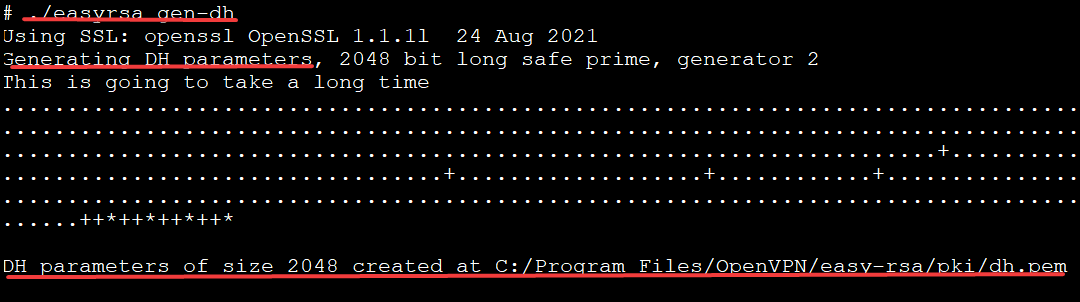

7. Führen Sie als nächstes den folgenden Befehl aus, um die Diffie-Hellman-Parameter (gen-dh) zu generieren, und schließen Sie dann Ihre easyrsa-Shell.

Diffie-Hellman ist ein Protokoll, das es zwei Benutzern ermöglicht, kryptografische Schlüssel über eine unsichere Verbindung auszutauschen. Diffie-Hellman wird benötigt, um sicherzustellen, dass Ihr VPN sicher bleibt, auch wenn Ihre Verschlüsselungsschlüssel gestohlen werden.

Sie haben jetzt alle erforderlichen SSL/TLS-Schlüsseldateien für Ihren OpenVPN-Dienst, wie in der folgenden Tabelle aufgeführt.

| Folder Path | Content |

| C:\Program Files\OpenVPN\easy-rsa\pki | CA file, DH file, and other OpenSSL-related files like a config file. |

| C:\Program Files\OpenVPN\easy-rsa\pki\private | Include the private key files of CA, Server, and Client certificates. |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued | Contains issued server and client certificates. |

8. Öffnen Sie schließlich Ihren Datei-Explorer und kopieren Sie die unten aufgeführten Dateien in die Ordner C:\Program Files\OpenVPN\config-auto und C:\Program Files\OpenVPN\easy-rsa\pki\private.

| C:\Program Files\OpenVPN\easy-rsa\pki\ca.cert |

| C:\Program Files\OpenVPN\easy-rsa\pki\dh.pem |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued\server.cert |

| C:\Program Files\OpenVPN\easy-rsa\pki\private\server.key |

Konfigurieren Ihrer Windows-Firewall-Regeln

Jetzt, da Sie Ihren OpenVPN-Server konfiguriert haben, ist Ihr nächster Schritt sicherzustellen, dass Sie auf den Dienst zugreifen können. Sie müssen die Windows-Firewall so konfigurieren, dass OpenVPN-Verkehr zugelassen wird.

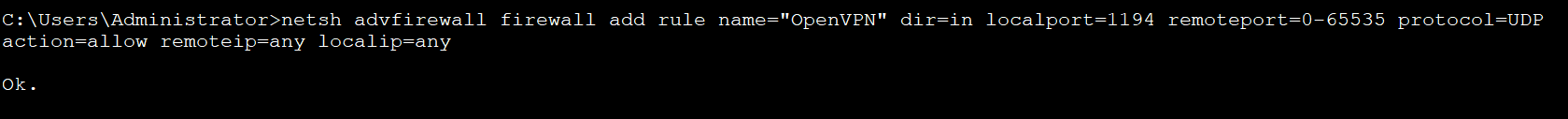

1. Führen Sie den Befehl netsh unten aus, um den Verkehr durch Ihre Windows-Firewall wie folgt zu ermöglichen:

- Konfiguriert (

advfirewall) die Windows-Firewall (firewall), indem eine Regel namensOpenVPN(add rule name="OpenVPN") zur Windows-Firewall hinzugefügt wird. - Erlaubt (

Aktion=zulassen) allen lokalen IP-Adressen (localip=any) und externen Geräten (remoteip=any), über diese Regel zu kommunizieren. - Gibt dem Server an, welchen Port er öffnen soll (

localport=1194 remoteport=0-65535) und welchen Protokolltyp er verwenden soll (protocol=UDP).

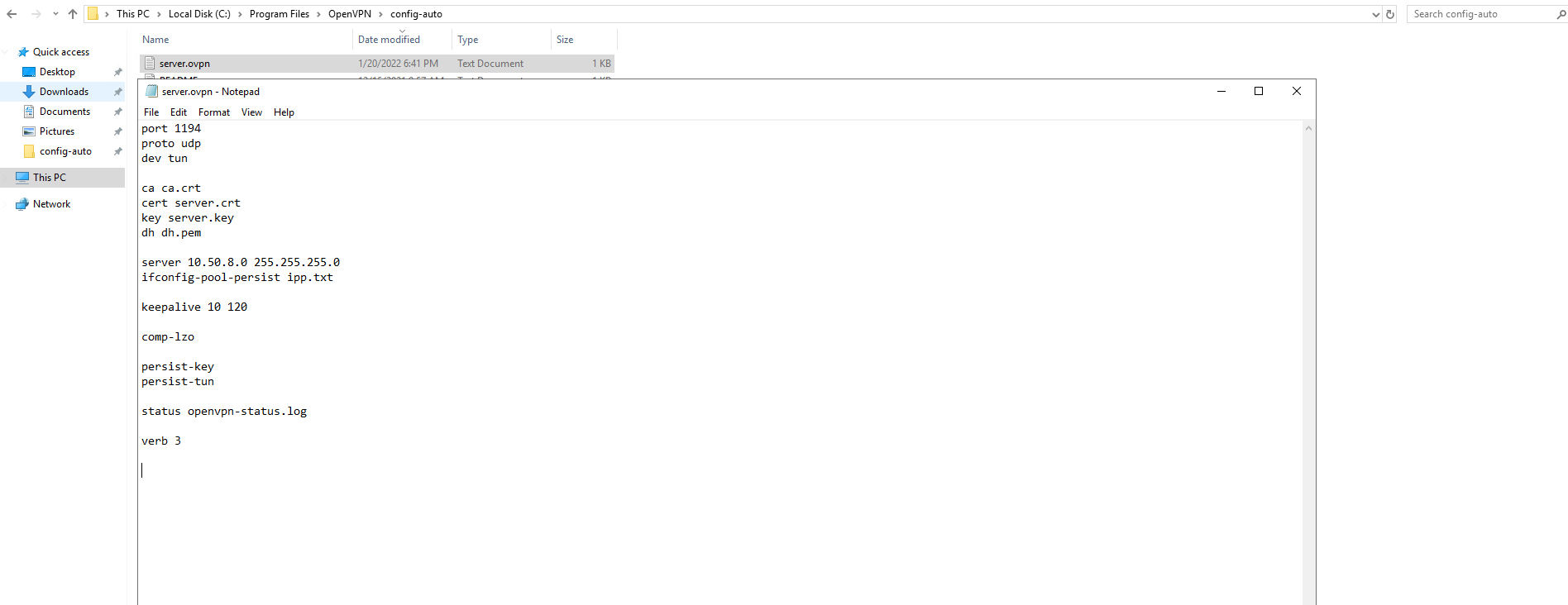

2. Öffnen Sie Ihre Datei C:\Program Files\OpenVPN\config-auto\server.ovpn in Ihrem bevorzugten Texteditor, um deren Inhalt wie unten gezeigt zu überprüfen.

Eine .ovpn-Datei ist eine OpenVPN-Konfigurationsdatei. Sie enthält alle Informationen, die OpenVPN benötigt, um eine Verbindung zu einem VPN herzustellen, wie Verschlüsselungs- und Authentifizierungsschlüssel. Für dieses Tutorial benötigen Sie eine .ovpn-Datei, um Ihre Verbindung mit Ihrem VPN-Server zu konfigurieren.

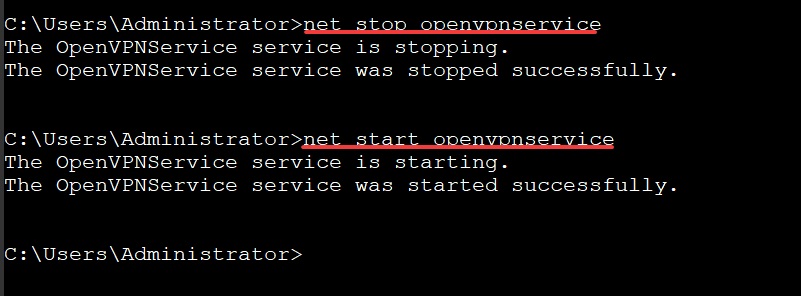

Zum Schluss führen Sie die folgenden Befehle aus, um Ihren OpenVPN-Dienst neu zu starten und Ihre Änderungen zu übernehmen.

Konfigurieren Sie Ihren Client

Neben der Konfiguration Ihres Servers für den OpenVPN-Verkehr müssen Sie auch Ihren Client konfigurieren. In OpenVPN ist ein Client jede Maschine, die sich mit dem VPN verbindet. In diesem Beispiel wird Windows 10 verwendet, um eine Verbindung zum Server herzustellen.

1. Installieren Sie OpenVPN auf Ihrem Client, wie Sie es im Abschnitt „OpenVPN auf Ihrem Server installieren“ getan haben.

2. Kopieren Sie die unten aufgeführten Dateien von Ihrem Server in den Ordner C:\Program Files\OpenVPN\config Ihres Clients.

| C:\Program Files\OpenVPN\easy-rsa\pki\ca.cert |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued\client.crt |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued\client.key |

3. Öffnen Sie schließlich die Datei C:\Program Files\OpenVPN\config\client.ovpn und füllen Sie die Datei mit dem unten stehenden Inhalt aus. Ersetzen Sie Ihre_OpenVPN_IP durch Ihre tatsächliche IP-Adresse des Windows-Servers.

Testen der VPN-Verbindung Ihres Clients

Jetzt, da Sie sowohl den Server als auch den Client installiert und konfiguriert haben, ist es an der Zeit zu überprüfen, ob die Verbindung zwischen ihnen ordnungsgemäß funktioniert.

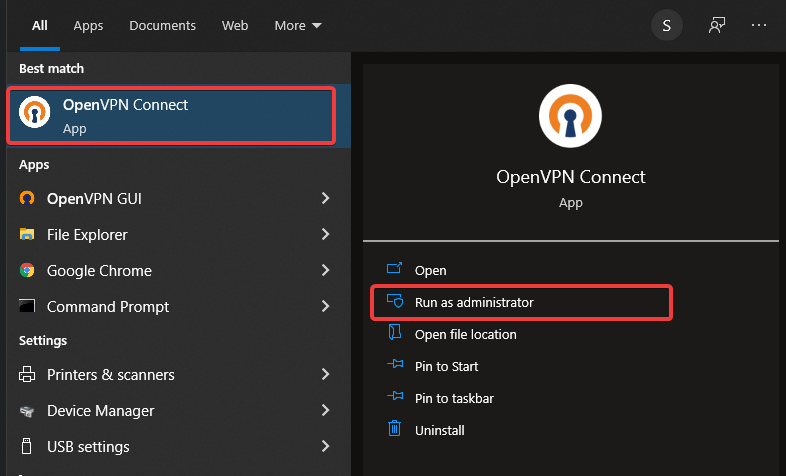

Auf Ihrem Windows 10-Client führen Sie die OpenVPN GUI aus.

Klicken Sie mit der rechten Maustaste auf das OpenVPN-Statussymbol (Monitor mit einem Vorhängeschlosssymbol) im Benachrichtigungsbereich und wählen Sie Verbinden, um den Client mit Ihrem VPN zu verbinden.

Sobald der Client verbunden ist, wird das OpenVPN-Statussymbol grün, und Sie erhalten eine VPN ist jetzt verbunden Benachrichtigung, wie unten dargestellt.

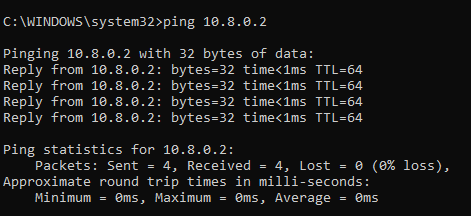

Zur doppelten Überprüfung können Sie ping Ihren VPN-Server mit der zugewiesenen IP-Adresse (10.8.0.2).

Die folgende Ausgabe bestätigt, dass Ihr VPN wie beabsichtigt funktioniert.

Fazit

In diesem Tutorial haben Sie gelernt, wie Sie OpenVPN unter Windows Server korrekt installieren. Sie haben auch gelernt, den OpenVPN-Server und -Client über eine OpenVPN-Konfigurationsdatei (.ovpn) zu konfigurieren. Zu diesem Zeitpunkt haben Sie jetzt einen voll funktionsfähigen VPN-Dienst, den Sie verwenden können, um Ihre Internetverbindung zu sichern und sicher im Web zu surfen.

Jetzt, warum erweitern Sie Ihren VPN-Konnektivität mit Amazon AWS VPC unter Verwendung des AWS VPC VPN-Gateways Dienstes nicht mit diesem neu gewonnenen Wissen?