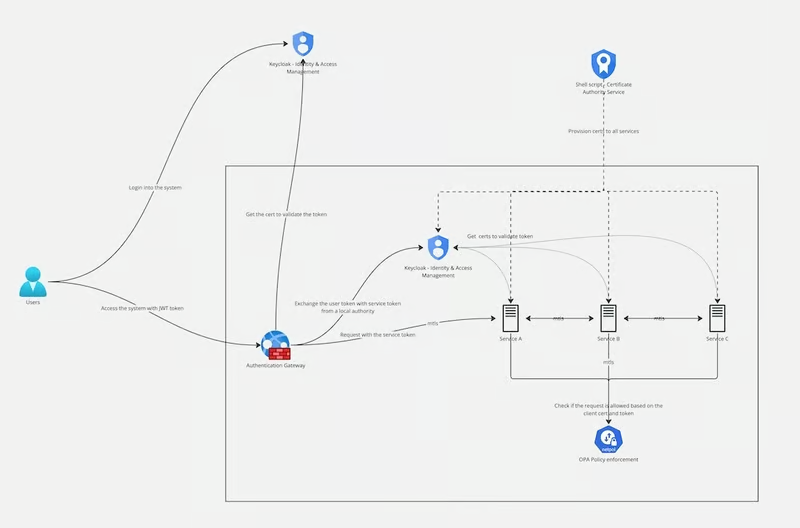

Die Sicherung von verteilten Systemen ist eine komplexe Herausforderung aufgrund der Vielfalt und der Größe der beteiligten Komponenten. Da es mehrere Dienste gibt, die miteinander interagieren können und über potentiell unsichere Netze verfügen, erhöht sich das Risiko unberechtigter Zugriffe und Datenverluste erheblich. Dieser Artikel untersucht eine praktische Herangehensweise zur Sicherung von verteilten Systemen mithilfe eines Open-Source-Projekts. Das Projekt zeigt, wie mehrere Sicherheitsmechanismen und Technologien integriert werden können, um häufige Sicherheitschallengen wie Authentifizierung, Autorisierung und sichere Kommunikation zu bewältigen.

Verstehen von Sicherheits Herausforderungen in verteilten Systemen

Verteilte Systeme umfassen mehrere Dienste oder Mikrosysteme, die sicher über ein Netz kommunizieren müssen. Schlüssel Sicherheits Herausforderungen in solchen Architekturen beinhalten:

- Sichere Kommunikation: Sicherstellen, dass Daten, die zwischen Diensten übertragen werden, verschlüsselt sind und dem Abhörn oder Manipulieren durch Außenstehende ausgesetzt sind

- Authentifizierung: Überprüfen der Identitäten von Benutzern und Diensten, um unberechtigter Zugriff zu vermeiden

- Autorisierung: Steuern, was authentifizierte Benutzer und Dienste aufgrund ihrer Rollen und Berechtigungen tun dürfen

- Richtlinien-Erfüllung: Implementieren feingranularer Zugriffskontrollen und Richtlinien, die Service-zu-Service- und Benutzerinteraktionen regeln.

- Zertifikat Management: Verwaltung digitaler Zertifikate für die Datenverschlüsselung und den Aufbau von Vertrauen zwischen Diensten

Dieses Open-Source-Projekt befasst sich mit diesen Herausforderungen und nutzt verschiedene integrierte Technologien und Lösungen.

Projekt-Einrichtung und -Konfiguration

Das Projekt beginnt mit der Einrichtung einer sicheren Umgebung mithilfe von Shell-Skripten und Docker. Die Einrichtung beinhaltet die Bereitstellung digitaler Zertifikate und den Start der notwendigen Dienste, um sicherzustellen, dass alle Komponenten auf eine sichere Kommunikation vorbereitet sind.

Schritte zur Einrichtung der Umgebung

1. Zertifikate bereitstellen

Das Projekt verwendet ein Shell-Skript (provisioning.sh), um eine Zertifizierungsstelle (CA) zu simulieren und die notwendigen Zertifikate für die Dienste zu generieren.

./provisioning.sh

2. Starten von Diensten

Docker Compose wird verwendet, um alle in dem Projekt definierten Dienste zu starten, um sicherzustellen, dass sie korrekt für eine sichere Operation konfiguriert sind.

docker-compose up

3. Testen der Dienst-zu-Dienst-Kommunikation

Um die Dienst-zu-Dienst-Kommunikation mit Zertifikaten und JWT-Token zu validieren, ist das Skript test_services.sh bereitgestellt. Dieses Skript zeigt, wie verschiedene Dienste sicher miteinander interagieren, indem sie ihre zugewiesenen Zertifikate verwenden.

Sicherheits Herausforderungen in verteilten Systemen lösen

Das Projekt integriert verschiedene Schlüsseltechnologien, um die zuvor erwähnten Haupt-Sicherheits Herausforderungen zu adressieren. Hier ist wie jede Herausforderung behandelt wird:

1. Sichere Kommunikation mit gegenseitigem TLS (mTLS)

Herausforderung

In einem verteilten System müssen Dienste sicher kommunizieren, um unautorisierte Zugriffe und Datenverluste zu vermeiden.

Lösung

Das Projekt verwendet gegenseitiges TLS (mTLS), um die Kommunikation zwischen Diensten zu sichern. mTLS stellt sicher, dass sowohl der Client als auch der Server sich gegenseitig mit ihren jeweiligen Zertifikaten authentifizieren. Diese gegenseitige Authentifizierung hält unautorisierte Dienste davon ab, mit合法en Diensten zu kommunizieren.

Implementierung

Nginx ist als Reverse Proxy konfiguriert, um mTLS zu verwalten. Es erfordert sowohl Client als auch Serverzertifikate für die Errichtung einer sicheren Verbindung, was die Vertraulichkeit und Integrität der zwischen Diensten übertragenen Daten gewährleistet.

2. Authentifizierung mit Keycloak

Aufgabe

Die richtige Authentifizierung von Benutzern und Diensten ist entscheidend, um unberechtigten Zugriff zu vermeiden.

Lösung

Das Projekt nutzt Keycloak, ein quelloffenes Identitäts- und Zugriffsmanagement-System, um die Authentifizierung zu verwalten. Keycloak unterstützt mehrere Authentifizierungsarten, einschließlich OpenID Connect und Client-Zertifikate, was es für die Authentifizierung sowohl von Benutzern als auch von Diensten geeignet macht.

- Benutzerauthentifizierung:

Benutzer werden mit OpenID Connect authentifiziert. Keycloak ist mit einem Client (appTest-login-client) konfiguriert, der die Authentifizierungsflüsse von Benutzern verwaltet, einschließlich Login,Tokenausstellung und Callback-Verarbeitung. - Dienstauthentifizierung:

Für die Authentifizierung von Dienst zu Dienst verwendet das Projekt einen Keycloak-Client (client_credentials-test), der für den Client-Zertifikat-Typ konfiguriert ist. Diese Methode ist ideal für die Authentifizierung von Diensten ohne Benutzereingriff.

Beispiel für die Authentifizierungsfluss

- Benutzer navigieren zu der Login-Seite.

- Nach erfolgreichem Anmelden weicht Keycloak den Benutzern auf eine Callback-Seite mit einem Autorisierungscode ab.

- Der Autorisierungscode wird dann gegen einen JWT-Token getauscht, der für spätere Anfragen verwendet wird. Der Datei

authn.jsim Verzeichnisnginx/njsliegt eine detaillierte Implementierung dieses Flows zugrunde.

Beispiel für Dienstauthentifizierung mit Clientzertifikaten

curl -X POST "http://localhost:9000/realms/tenantA/protocol/openid-connect/token" \

-H "Content-Type: application/x-www-form-urlencoded" \

-d "grant_type=client_credentials" \

-d "client_id=client_credentials-test" \

-d "client_secret=your-client-secret-here"

3. Benutzerautorisierung mit Open Policy Agent (OPA) und JWT

Aufgabe

Ergreifen von feingliedrigen Zugriffskontrollen, um sicherzustellen, dass nur authentifizierte Benutzer und Dienste Zugriff auf autorisierte Ressourcen haben

Lösung

Das Projekt nutzt eine Kombination von Open Policy Agent (OPA) und JWT-Token, um Autorisierungsrichtlinien durchzusetzen. Das Projekt zeigt drei verschiedene Strategien für die JWT-Validierung an, um eine robuste Sicherheit zu gewährleisten:

- Keycloak-Zertifikate abrufen: Liest die Zertifikate dynamisch aus Keycloak aus, um den Token zu validieren.

- Verwendung von x5t (Fingerabdruck): Nutzt den im Token eingebetteten Fingerabdruck, um das öffentliche Schlüsselpaar aus dem lokalen Vertrauensspeicher abzurufen.

- Eingebettete Zertifikatüberprüfung: Überprüft dasToken mit einem eingebauten Zertifikat und stellt sicher, dass das Zertifikat gegen eine vertraute Zertifizierungsstelle (CA) validiert wird.

Siehe den nginx/njs/token.js Datei für die detaillierte Implementierung dieser Strategien.

4. Richtlinienverwaltung mit Open Policy Agent (OPA)

Aufgabe

Implementierung dynamischer und flexibler Zugriffssteuerungspolitiken sowohl für Dienste als auch für Benutzer

Lösung

OPA wird zur Durchsetzung feingranularer Zugriffssteuerungspolitiken verwendet. Politiken werden in einer deklarativen Sprache (Rego) geschrieben und im opa/ Verzeichnis gespeichert. Diese Politiken legen die Bedingungen fest, unter denen Dienste kommunizieren und Benutzer Ressourcen aufrufen können, was sicherstellt, dass Zugriffssteuerungen über das System hinweg konsistent angewendet werden.

5. Zertifikatmanagement

Aufgabe

Verwaltung digitaler Zertifikate für Dienste zur Errichtung des Vertrauens und zur Sicherung der Kommunikation

Lösung:

Das Projekt beinhaltet ein robustes Zertifikatmanagementsystem. Eine Shell-Skript (provisioning.sh) wird verwendet, um ein Zertifikatsauthority (CA) zu simulieren und Zertifikate für jede Dienstleistung zu generieren. Dieser Ansatz vereinfacht die Zertifikatverwaltung und stellt sicher, dass alle Dienste die notwendigen Berechtigungen für eine sichere Kommunikation haben.

Wir haben auch einen Endpunkt hinzugefügt, um das Zertifikat des Dienstes ohne den Notwendigkeit des Neustarts von nginx zu aktualisieren.

curl --insecure https://localhost/certs --cert certificates/gen/serviceA/client.crt --key certificates/gen/serviceA/client.key -F cert=@certificates/gen/serviceA/client.crt -F key=@certificates/gen/serviceA/client.keyFazit

Die Erstellung eines sicheren verteilten Systems erfordert sorgfältige Beachtung verschiedener Sicherheitselemente, einschließlich sicherer Kommunikation, Authentifizierung, Autorisierung, Richtlinienausführung und Zertifikatverwaltung. Dieses Open-Source-Projekt stellt ein umfassendes Beispiel dar, wie mehrere Sicherheitssysteme integriert werden können, um diese Herausforderungen wirksam zu behandeln.

Durch die Anwendung der in diesem Projekt gezeigten Setup- und Konfigurationstechniken können Entwickler auf Basis von mutueller TLS, Keycloak, Open Policy Agent und Nginx eine starke Sicherheitsarchitektur aufbauen. Diese Technologien, wenn sie kombiniert werden, stellen eine solide Grundlage für die Sicherung von verteilten Systemen gegen eine Vielzahl von Bedrohungen dar, was sowohl Datenschutz als auch sichere Zugriffskontrollen gewährleistet.

Source:

https://dzone.com/articles/designing-a-secure-architecture-for-distributed-systems