هل تحتاج إلى طريقة آمنة ومشفرة للوصول إلى الإنترنت الخاص بك؟ لماذا لا تلجأ إلى OpenVPN على نظام ويندوز سيرفر؟ إعداد VPN الأول الخاص بك قد يكون مؤلمًا ، ولكن لقد أتيت إلى المكان الصحيح!

في هذا البرنامج التعليمي ، ستتعرف على كيفية إعداد VPN مجاني والحفاظ على الكيانات الضارة بعيدًا عن ويندوز سيرفر الخاص بك.

هل أنت مستعد لتأمين شبكتك؟ حسنًا ، انطلق على الفور!

المتطلبات الأساسية

سيكون هذا الدرس عرضًا توضيحيًا عمليًا. إذا كنت ترغب في المتابعة ، تأكد من وجود ما يلي:

- A Windows Server – This tutorial uses Window Server 2019 R2.

- A client machine to test the VPN server – This demo uses Windows 10 64 bit.

- الاتصال بسطح المكتب على نظام ويندوز سيرفر باستخدام Remote Desktop (RDP) أو عميل إدارة سطح المكتب المفضل لديك – يستخدم هذا العرض التوضيحي عميل نافذة RDP الافتراضي.

تثبيت OpenVPN على نظام ويندوز سيرفر

يعمل OpenVPN على أنظمة تشغيل مختلفة ، ولكنه لا يأتي مع تثبيت نظام التشغيل الخاص بك. ابدأ هذا البرنامج التعليمي بتثبيت OpenVPN على الخادم الخاص بك.

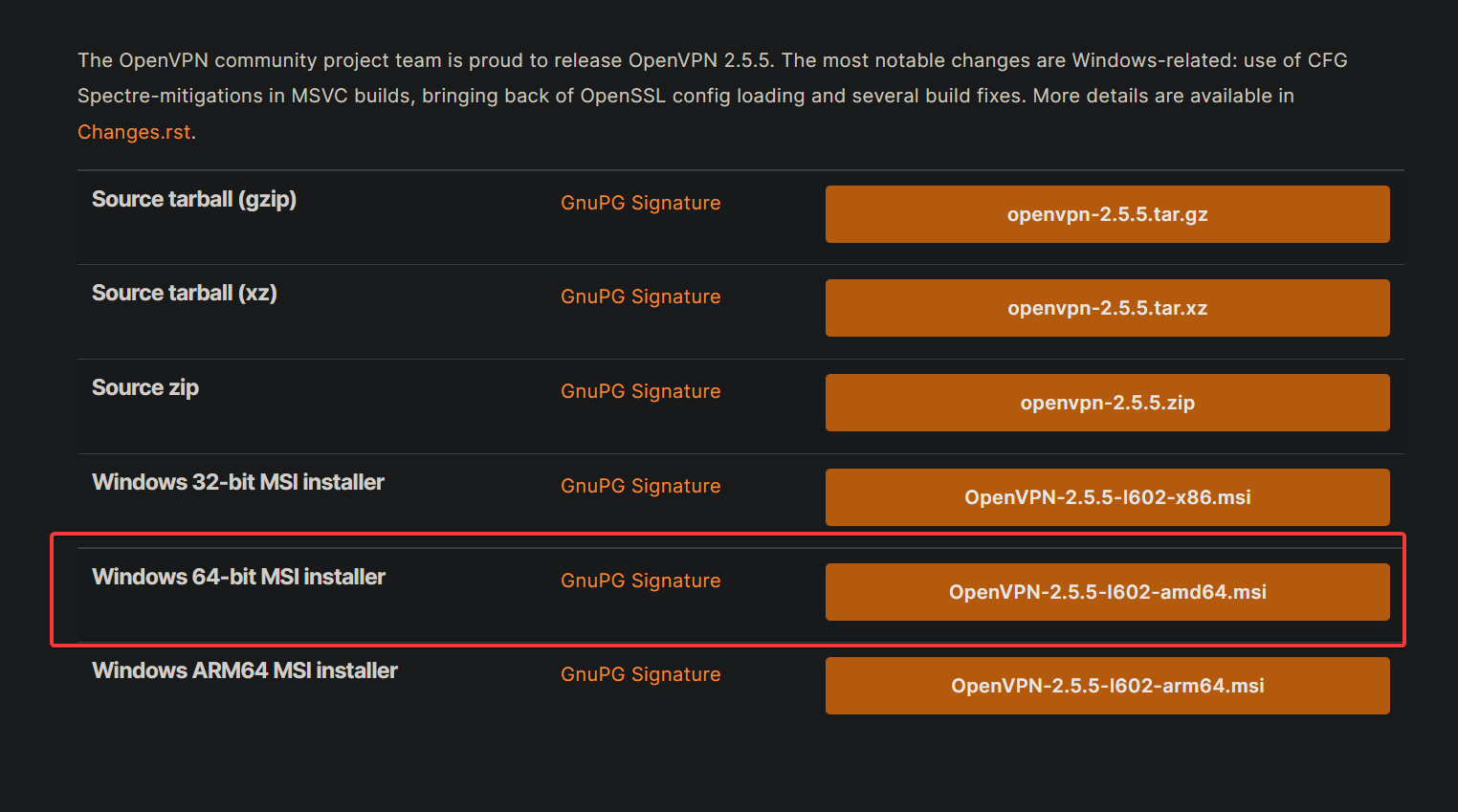

1. قم بفتح متصفحك المفضل وانتقل إلى صفحة تنزيل OpenVPN. قم بتنزيل حزمة مثبت MSI بتقنية 64 بت لنظام التشغيل Windows إلى خادمك وقم بتشغيل المثبت.

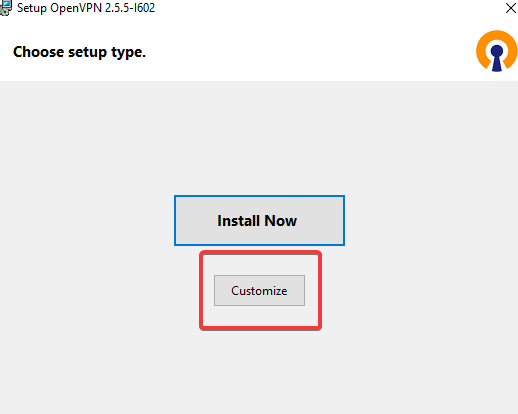

2. بعد ذلك، انقر على تخصيص على صفحة المعالج للمثبت كما هو موضح أدناه. الخيار تخصيص يتيح لك تثبيت عناصر إضافية لخادم VPN الخاص بك.

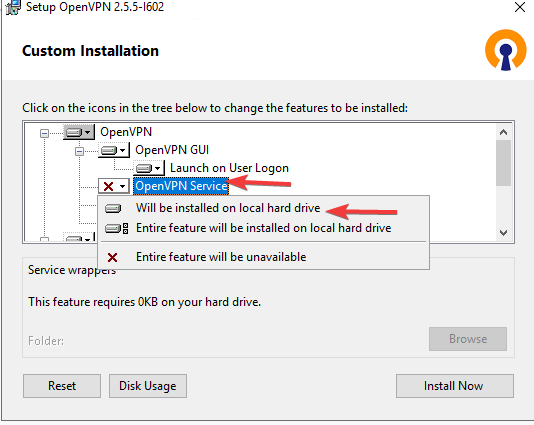

3. على صفحة التثبيت المخصص، انقر فوق قائمة السحب خدمة OpenVPN —> سيتم تثبيتها على القرص الصلب المحلي لتثبيت خدمة OpenVPN على نظامك. يُمكنك أيضًا تمكين خدمة OpenVPN عند بدء تشغيل النظام الخاص بك باختيار هذا الخيار.

4. الآن، انتقل لأسفل، وانقر على قائمة السحب أدوات OpenSSL —> سيتم تثبيتها على القرص الصلب المحلي. يُمكنك اختيار هذا الخيار لجعل مكتبات OpenSSL وترويسة التطوير متاحة لخدمة OpenVPN والتي تُطلب من خدمة OpenVPN لبعض الوظائف التشفيرية.

انقر على تثبيت الآن لتثبيت OpenVPN على خادمك.

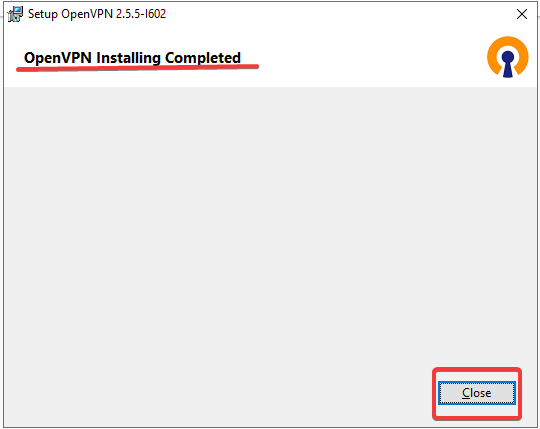

5. في النهاية، انقر على إغلاق عند اكتمال التثبيت.

توليد الشهادات والمفاتيح للخادم والعملاء

لديك الآن OpenVPN مثبتًا على خادمك، ولكن كيف ستؤمن اتصال الخادم بالعميل(العملاء)؟ ستقوم بتوليد الشهادات والمفاتيح لخادمك والعميل(العملاء).

الشهادات والمفاتيح تستخدم لتوفير اتصال مشفر بين خادمك والعميل (العملاء). تحصل على مفتاح عام وخاص فريد عند إنشاء شهادة.

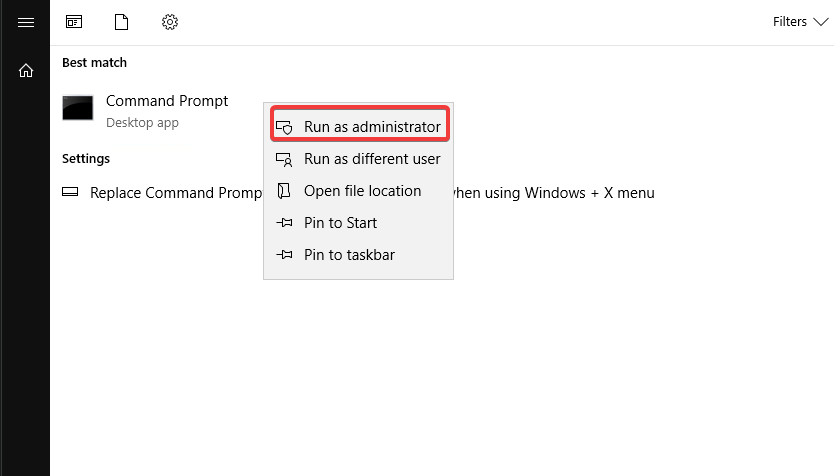

1. قم بفتح موجه الأوامر كمسؤول. بعض أوامر OpenVPN تتطلب امتيازات مرتفعة للتشغيل.

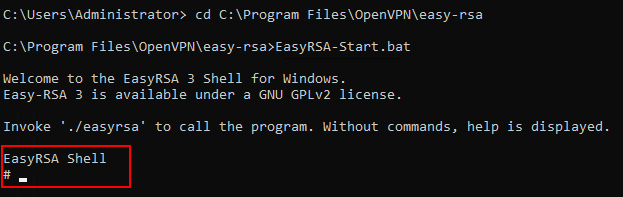

2. ثم، قم بتشغيل الأوامر أدناه لبدء easy-rsa shell. يتم استخدام القالب easy-rsa لإدارة الشهادات والمفاتيح والتكوينات.

سيكون EasyRSA واجهة سطر الأوامر الرئيسية لبقية البرنامج التعليمي.

3. قم بتشغيل الأمر ./easyrsa clean-all أدناه لمسح أي مفاتيح وتكوينات موجودة. يضمن هذا الأمر أن تبدأ بتكوين نظيف.

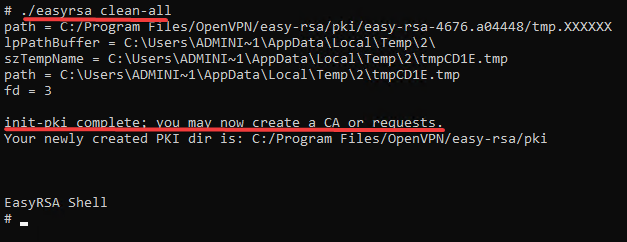

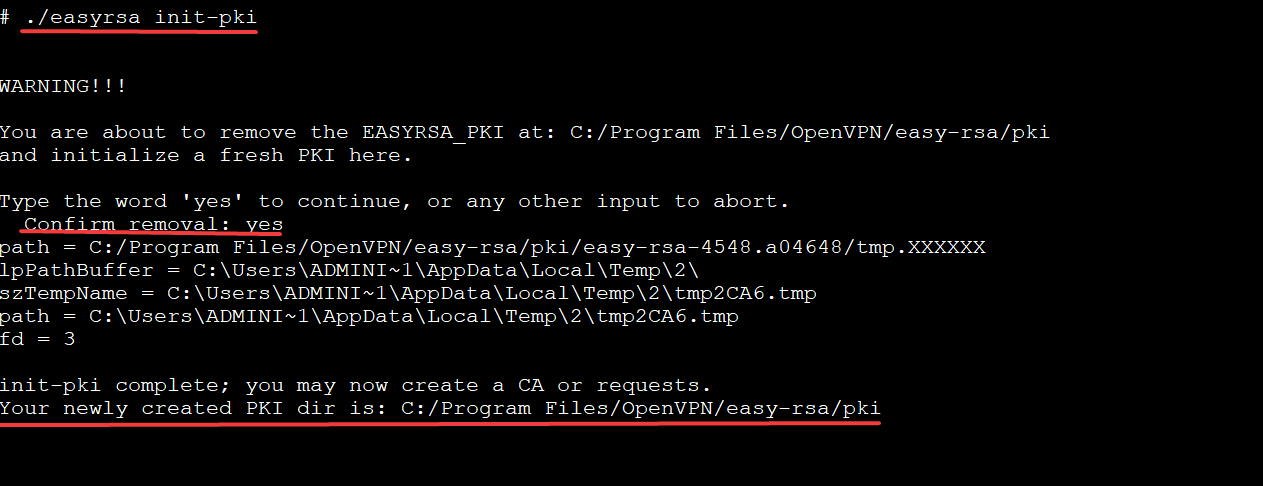

4. الآن، قم بتشغيل الأمر ./easyrsa init-pki لبدء تهئية البنية التحتية للمفتاح العام (PKI) وإنشاء هيكل مجلد جديد للشهادات والمفاتيح الخاصة بك.

البنية التحتية للمفتاح العام (PKI) هي إطار يتيح لك إنشاء وإدارة المفاتيح العامة والخاصة التي يستخدمها خادمك والعميل (العملاء).

Type نعم واضغط على Enter لتأكيد رغبتك في تدمير أي مفاتيح قائمة وإنشاء نظام مفتوح للمفاتيح جديد، كما هو موضح أدناه.

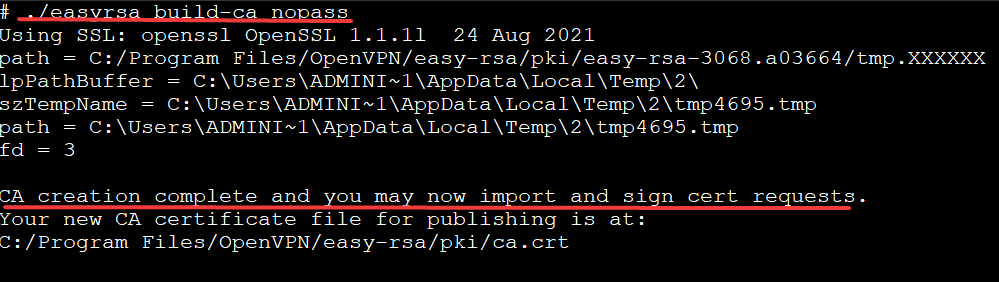

5. قم بتشغيل الأمر أدناه لإنشاء سلطة الشهادات (CA) (build-ca). CA مسؤولة عن إصدار الشهادات للخوادم والعملاء، وتوقيع تلك الشهادات، وإلغاء الشهادات، وما إلى ذلك.

تُستخدم خيار nopass، لذا لا داعي لإدخال كلمة مرور في كل مرة تقوم فيها بنسخ الشهادات والمفاتيح إلى عملائك. ./easyrsa build-ca nopass

عند تكوين شبكة الخاص بك، ستحتاج إلى إنشاء شهادة لخادمك والعميل/العملاء الذين تم توقيع شهادتهم من قبل سلطة الشهادات (CA).

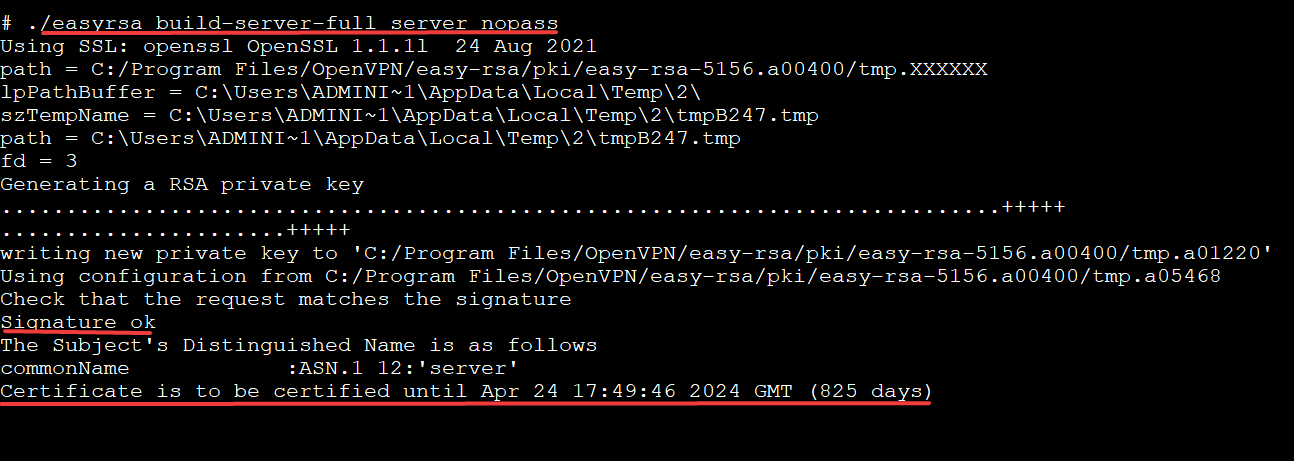

6. قم بتشغيل الأمر أدناه لإنشاء شهادة ومفتاح الخادم (build-server-full). يقوم هذا الأمر بإنشاء شهادة ومفتاح خادم OpenVPN، ويوقعها باستخدام CA الخاصة بك، ويضع الملفات في الدليل الفرعي keys.

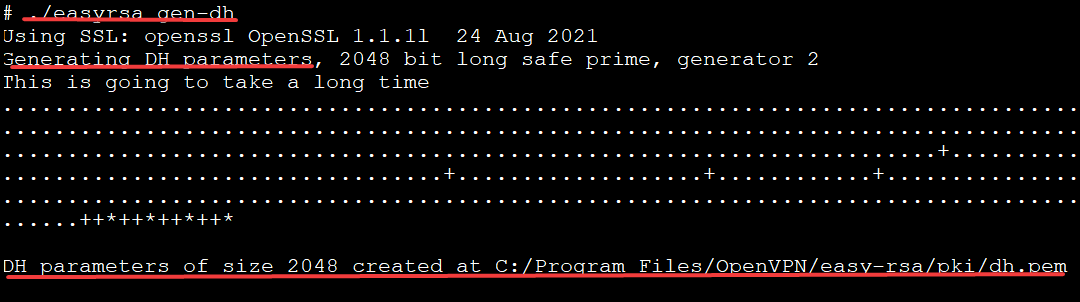

7. بعد ذلك، قم بتشغيل الأمر التالي لإنشاء معلمات ديفي هيلمان (gen-dh)، ثم أغلق جلسة easyrsa الخاصة بك.

ديفي هيلمان هو بروتوكول يتيح لمستخدمين اثنين تبادل مفاتيح التشفير عبر اتصال غير آمن. سيتعين استخدام ديفي هيلمان لضمان بقاء شبكة الخاص بك آمنة حتى في حالة سرقة مفاتيح التشفير.

حتى الآن، لديك جميع الملفات الرئيسية لشهادات SSL/TLS اللازمة لخدمة OpenVPN الخاصة بك مدرجة في الجدول أدناه.

| Folder Path | Content |

| C:\Program Files\OpenVPN\easy-rsa\pki | CA file, DH file, and other OpenSSL-related files like a config file. |

| C:\Program Files\OpenVPN\easy-rsa\pki\private | Include the private key files of CA, Server, and Client certificates. |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued | Contains issued server and client certificates. |

8. أخيرًا، قم بفتح مستكشف الملفات الخاص بك، وانسخ الملفات المدرجة أدناه إلى المجلدات C:\Program Files\OpenVPN\config-auto و C:\Program Files\OpenVPN\easy-rsa\pki\private.

| C:\Program Files\OpenVPN\easy-rsa\pki\ca.cert |

| C:\Program Files\OpenVPN\easy-rsa\pki\dh.pem |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued\server.cert |

| C:\Program Files\OpenVPN\easy-rsa\pki\private\server.key |

تكوين قواعد جدار الحماية الخاص بنظام التشغيل Windows

الآن بعد تكوين خادم OpenVPN الخاص بك، خطوتك التالية هي التأكد من قدرتك على الوصول إلى الخدمة. ستحتاج إلى تكوين جدار الحماية الخاص بنظام التشغيل Windows للسماح بحركة المرور عبر OpenVPN.

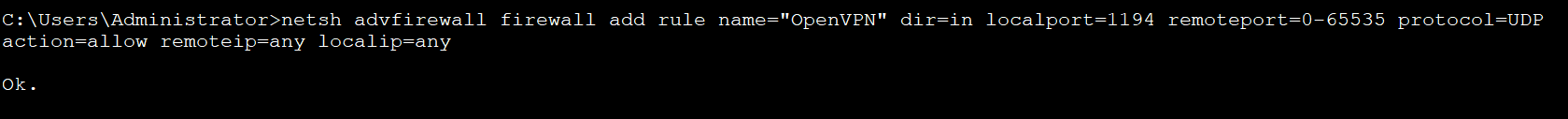

1. قم بتشغيل الأمر netsh أدناه للسماح بحركة المرور عبر جدار الحماية الخاص بنظام التشغيل Windows باستخدام الآتي:

- يقوم بتكوين (

advfirewall) جدار الحماية (firewall) الخاص بنظام التشغيل Windows (add rule name="OpenVPN") بإضافة قاعدة تسمىOpenVPNإلى جدار الحماية الخاص بنظام التشغيل Windows. - يسمح (

action=allow) لجميع عناوين IP المحلية (localip=any) والأجهزة الخارجية (remoteip=any) بالتواصل عبر هذه القاعدة. - يخبر الخادم أي منفذ يجب فتحه (

localport=1194 remoteport=0-65535) ونوع البروتوكول المستخدم (protocol=UDP).

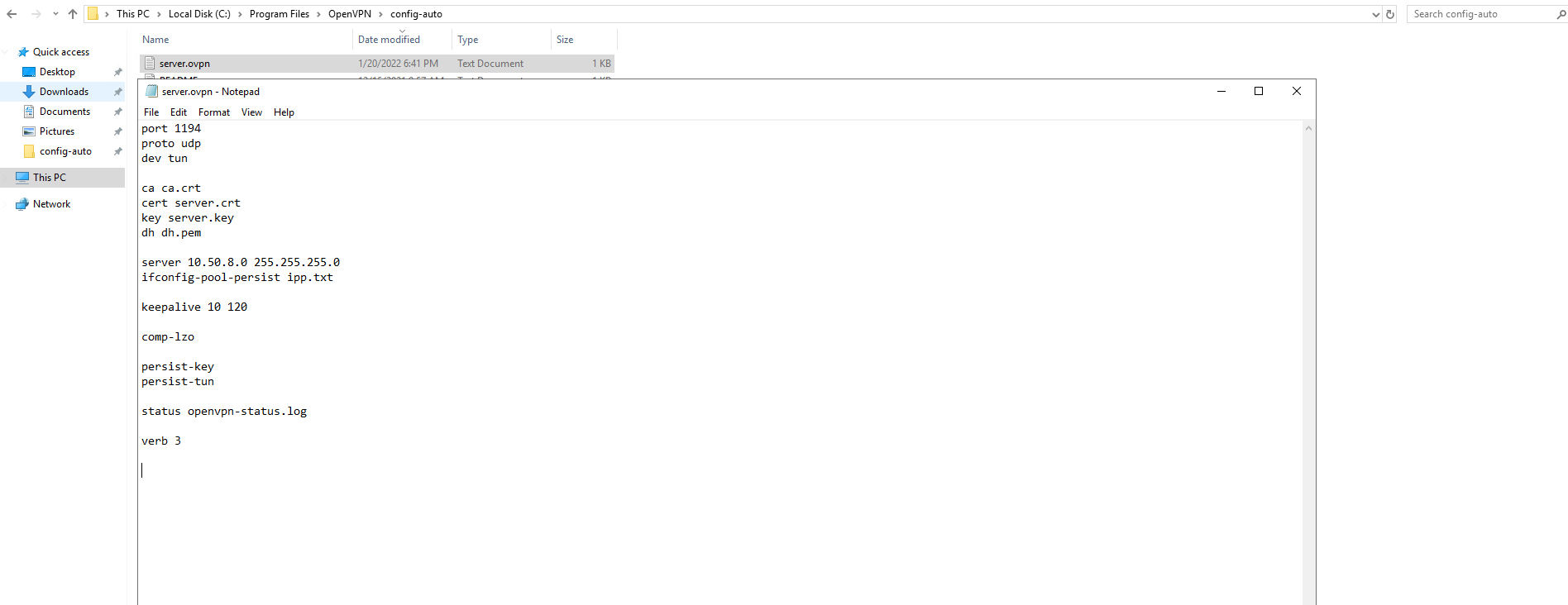

2. افتح ملف C:\Program Files\OpenVPN\config-auto\server.ovpn في محرر النص المفضل لديك لمعاينة محتواه، كما هو موضح أدناه.

ملف .ovpn هو ملف تكوين OpenVPN. يحتوي على جميع المعلومات التي يحتاجها OpenVPN للاتصال بشبكة VPN، مثل مفاتيح التشفير والمصادقة. لهذا البرنامج التعليمي، ستحتاج إلى ملف .ovpn لتكوين اتصالك بخادم VPN الخاص بك.

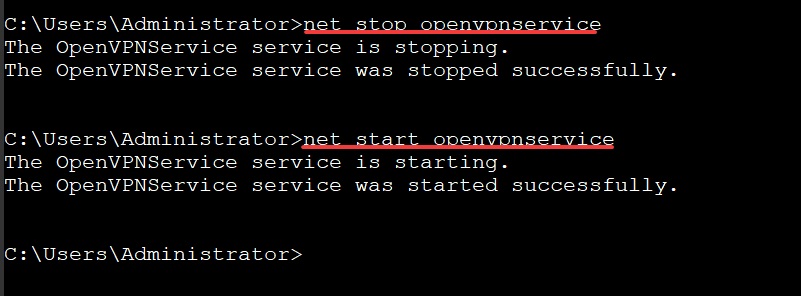

أخيرًا، قم بتشغيل الأوامر التالية لإعادة تشغيل خدمة OpenVPN الخاصة بك لتطبيق التغييرات الخاصة بك.

تكوين عميلك

بالإضافة إلى تكوين الخادم الخاص بك للسماح بحركة مرور OpenVPN، ستحتاج أيضًا إلى تكوين العميل الخاص بك. في OpenVPN، يُعتبر العميل أي جهاز يتصل بشبكة الـ VPN. يستخدم هذا العرض التوضيحي نظام Windows 10 للاتصال بالخادم.

1. قم بتثبيت OpenVPN على عميلك كما فعلت في قسم “تثبيت OpenVPN على خادمك” ****.

2. انسخ الملفات المدرجة أدناه من خادمك إلى مجلد C:\Program Files\OpenVPN\config على عميلك.

| C:\Program Files\OpenVPN\easy-rsa\pki\ca.cert |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued\client.crt |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued\client.key |

3. أخيرًا، افتح ملف C:\Program Files\OpenVPN\config\client.ovpn واملأ الملف بالمحتوى أدناه. استبدل YOUR_OPENVPN_IP بعنوان IP الفعلي لخادمك ويندوز.

اختبار اتصال VPN لعميلك

الآن بعد تثبيت وتكوين كل من الخادم والعميل، حان الوقت لاختبار ما إذا كان الاتصال بينهما يعمل بشكل صحيح.

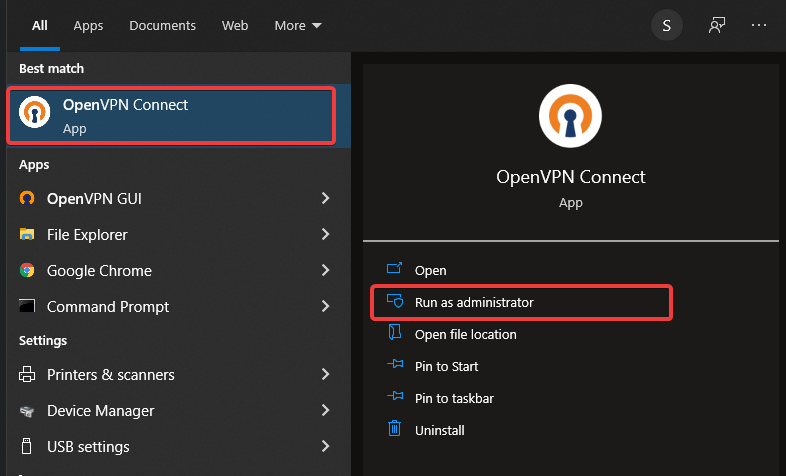

على عميل Windows 10 الخاص بك، قم بتشغيل واجهة المستخدم الرسومية لـ OpenVPN.

انقر بزر الماوس الأيمن على أيقونة حالة OpenVPN (شاشة مراقبة بأيقونة قفل) في منطقة الإشعارات، واختر الاتصال للاتصال بالعميل بخادم الـ VPN الخاص بك.

بمجرد أن يتم الاتصال بالعميل، تتحول أيقونة حالة OpenVPN إلى اللون الأخضر، وستتلقى إشعارًا يقول تم الآن الاتصال بالشبكة الافتراضية الخاصة، كما هو موضح أدناه.

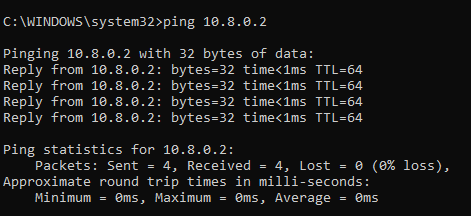

للتحقق مرة أخرى، يمكنك ping خادم VPN الخاص بك باستخدام عنوان الـ IP المخصص (10.8.0.2).

يؤكد الإخراج أدناه أن VPN الخاص بك يعمل كما هو مقصود.

الاستنتاج

في هذا البرنامج التعليمي، تعلمت الخطوات الصحيحة لتثبيت OpenVPN على خادم Windows. كما تعلمت تكوين خادم وعميل OpenVPN عبر ملف تكوين OpenVPN (.ovpn). في هذه النقطة، لديك الآن خدمة VPN تعمل بالكامل يمكنك استخدامها لتأمين اتصال الإنترنت الخاص بك لتصفح الويب بأمان.

الآن، لماذا لا توسع اتصال VPN الخاص بك إلى Amazon AWS VPC باستخدام بوابة VPN AWS VPC مع هذه المعرفة الجديدة؟