تستخدم المؤسسات Active Directory لإدارة أجهزة الكمبيوتر والمستخدمين في نظام التشغيل ويندوز بشكل مركزي. يعد تكوين Active Directory Domain Controller (ADDC) على خادم ويندوز من السهل، ويمكن للمسؤولين استخدام هذا الخادم للمصادقة على المستخدمين وتكوين الأذونات وإدارة الوصول إلى الموارد المشتركة.

لقد انتقلت العديد من الشركات التي تستخدم بالفعل ويندوز إلى منصة سحابية من ميكروسوفت مثل مايكروسوفت 365 (سابقًا أوفيس 365) أو أزور. في هذه الحالة، يتعين على مسؤول النظام إنشاء حسابات للمستخدمين في مايكروسوفت 365. في بعض الأحيان، تفضل المؤسسات استخدام نفس بيانات الاعتماد لحسابات المستخدمين المحلية وحسابات المستخدمين في السحابة. يمكن للمسؤولين مزامنة مستخدمي النطاق المحلي في الموقع مع مايكروسوفت 365 وAzure Active Directory (Azure AD) لاستخدام نفس حساب المستخدم لكل من المصادقة المحلية والسحابية. يُعرف هذا بنموذج النشر الهجين، وهو شائع بين المؤسسات التي تستخدم منتجات برامج مايكروسوفت.

يغطي هذا المقال عملية مزامنة AD لـ Office 365 ويشرح كيف يمكنك أداء مزامنة Active Directory لـ Office 365 لمزامنة حسابات المستخدمين في الموقع والسحابة لمنتجات مايكروسوفت.

Office 365 وAzure AD

Office 365 هو مستأجر في Azure Active Directory ويستخدم البوابة لتخزين البيانات المستخدمة للمصادقة وتكوين الأذونات للوصول إلى بيئة سحابة Microsoft. يمكن لمسؤول مستأجر Office 365 الوصول إلى بوابة Azure لإدارة الأذونات وتكوين الإعدادات الأخرى. إذا كان لديك ADDC (Active Directory Domain Controller) يعمل في الموقع، يمكنك مزامنة Office 365 مع AD (مزامنة Active Directory الموجودة في الموقع و Azure Active Directory مع Office 365) و، نتيجة لذلك، تحقيق تكامل Active Directory لـ Office 365.

هذا النهج يوفر لك هوية هجينة ويتيح للمستخدمين استخدام نفس بيانات المصادقة للوصول إلى خدمات Office 365 والموارد المحلية في مكتبك / مركز البيانات الخاص بك. تتم مزامنة بيانات Active Directory مثل المستخدمين والمجموعات وجهات الاتصال في هذه الحالة. مزامنة الدليل هي خطوة مهمة في الانتقال إلى السحابة إذا كنت ترغب في الحصول على بيئة هجينة.

ما هو Azure AD Connect؟

يعد Azure AD Connect أداة خفيفة تثبت على خادم محلي، الذي يعمل كـ ADDC. يقوم Azure AD Connect بمزامنة بيانات الهوية الخاصة بك في Active Directory المحلي مع Azure Active Directory المستخدمة من قبل Office 365 في السحابة. يمكن تثبيت هذه الأداة على مركز تحكم المجال أو على خادم Windows الذي يعتبر عضوًا في المجال. قد استبدل Azure AD Connect أداة مزامنة الدليل (DirSync) التي تم إهمالها.

- يدعم Azure AD Connect الوظائف التالية:

- مزامنة تجزئة كلمات المرور

- المصادقة عبر الإجراء المباشر

المصادقة الموحدة. يمكن طلب المصادقة لموفر هوية آخر من قبل جهاز كمبيوتر عميل.

يتم إجراء مزامنة الدليل افتراضيًا من الدليل النشط الموضعي إلى دليل Azure AD الذي يستخدمه Office 365. لكن يمكنك تكوين مزامنة Active Directory في الاتجاه المعاكس ومزامنة التغيير من Azure AD إلى الدليل النشط الموضعي. يتم جدولة المزامنة افتراضيًا للعمل كل 30 دقيقة. يمكنك تحرير تكوين الجدولة وإجبار على مزامنة دليل Office 365 في PowerShell. يمكنك تكوين المزامنة التفاضلية لمزامنة البيانات التي تم تغييرها منذ أخر مزامنة لدليل Office 365. والتوصية هي أنه يجب إجراء مزامنة تفاضلية في غضون 7 أيام من أخر مزامنة.

المتطلبات

للتثبيت وتشغيل Azure AD Connect، تأكد مما يلي:

- يجب تثبيت وحدة تحكم مجال Active Directory التي تعمل بنظام التشغيل Windows Server وتكوينها محليًا.

- يجب أن يكون مستوى وظائف دليل Active Directory الموضعي هو Windows Server 2003 أو أحدث.

- يجب أن تكون لديك أذونات مسؤول مجال أو أذونات مسؤول محلي على كمبيوتر عضو في المجال.

أنظمة التشغيل المعتمدة: Windows Server 2012و Windows Server 2016 و Windows Server 2019 مع واجهة مستخدم رسومية. لا يدعم Windows Server Core. يجب أن تكون إصدارات Windows Server هي Standard أو أعلى. لا يدعم إصدارات Essentials.

يجب تثبيت .NET Framework 4.5.1 أو أحدث على كمبيوتر Windows Server الذي يعمل بنظام Azure AD Connect.

PowerShell 3.0 أو أحدث. يجب أن تسمح لك سياسة تنفيذ البرنامج النصي بتشغيل البرامج النصية. والسياسة الموصى بها هي RemoteSigned.

يجب أن يكون لديك مجال خارجي مرتبط بمستأجر Office 365 الخاص بك.

A directory in Azure AD must be created. A domain controller in Azure AD must be configured as writable.

متطلبات الشبكة:

- اتصال HTTPS صادر إلى خوادم Microsoft

- TCP 80. يتم استخدام بروتوكول HTTP لتنزيل قوائم إلغاء الشهادات للتحقق من شهادات TSL/SSL

- TCP 443. يتم استخدام HTTPS لمزامنة البيانات مع Azure Active Directory

- يجب تمكين TLS 1.2 على جهاز Windows.

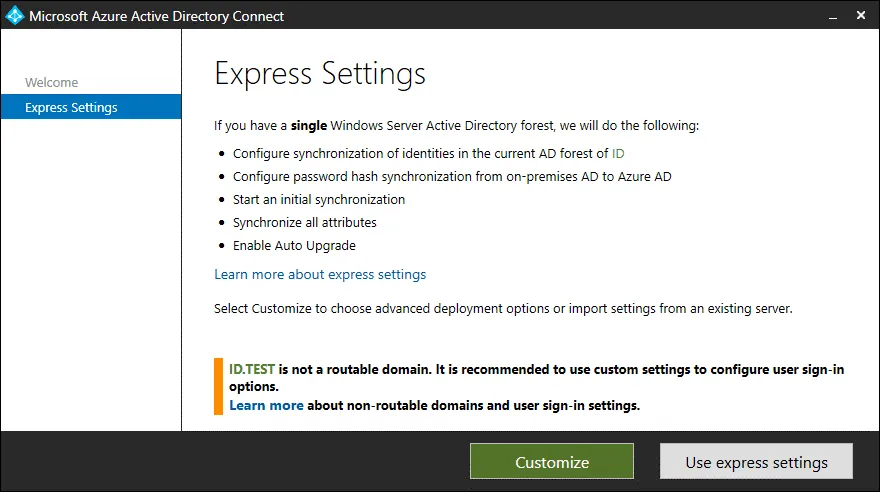

إعداد البيئة

تحقق من اللاحقات UPN (أو اسم المستخدم الأساسي) لنطاقك المحلي المستخدمة من قبل Active Directory الموجود في الموقع. يجب أن يكون النطاق المحلي قابلًا للتوجيه، ويجب ألا يكون لدى النطاق المحلي لاحقة .local، .test، إلخ. تُصنف النطاقات التي تحتوي على هذا النوع من اللاحقات على أنها غير قابلة للتوجيه، ويمكن تزامن هذه النطاقات فقط مع نطاق .onmicrosoft.com. على سبيل المثال، إذا كان لديك نطاق .nakivo.test في Active Directory الموجود في الموقع و nakivo.onmicrosoft.com في Azure Active Directory، يجب أن يتم مزامنة [email protected] إلى [email protected]. إذا كان لديك اسم domain.net في Active Directory المحلي، واسم النطاق الخارجي المستخدم في Office 365 و Azure هو أيضًا domain.net، فإن [email protected] من Active Directory الموجود في الموقع يمكن مزامنته مع [email protected] في Azure AD المستخدمة من قبل Office 365 للمصادقة ولتكوين الأذونات. وبالتالي يجب أن يكون اسم النطاق صالحًا ويجب أن يحتوي على لاحقات صحيحة مثل .com، .net، .uk، .us، .edu، إلخ. لتحقيق المزامنة الكاملة ولمطابقة الأسماء. يمكن مزامنة UPNs للمستخدمين المحليين في Active Directory الخاص بك مع Azure AD و Office 365.

ملاحظة: تُستخدم أسماء النطاقات المذكورة في هذه المقالة كأمثلة. يرجى استخدام أسماء النطاقات الصحيحة وفقًا لتكوين بيئتك.

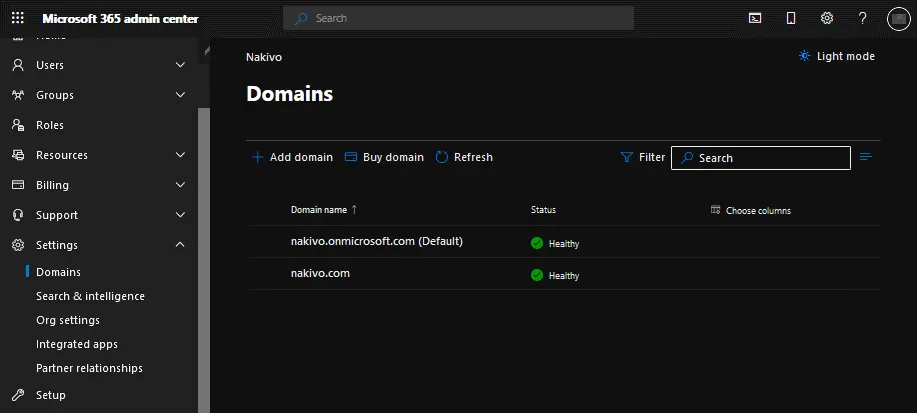

يمكنك التحقق من أسماء النطاقات الخاصة بك لـ Office 365 في مركز مشرف Microsoft 365. انتقل إلى الإعدادات > النطاقات لرؤية النطاقات المتاحة التي يمكن ربطها بمؤجر Office 365 الخاص بك.

جعل النطاق قابلاً للتوجيه

يمكنك تحرير إعدادات نطاقك في موقعك على الشبكة المحلية لجعل النطاق قابلًا للتوجيه لزيادة قدرات المزامنة من خلال إضافة الأكواد اللازمة لـ UPN. أضف الأكواد اللازمة لـ UPN إلى نطاقك على الشبكة المحلية الحالي لمطابقة أسماء المستخدمين على الشبكة المحلية وفي Microsoft 365 (Azure). أولاً، قم بتسجيل كود لاحقة جديد، ثم قم بتحديث مستخدمي Active Directory على الشبكة المحلية لاستخدام اللاحقة المحدثة.

إضافة لاحقة UPN الجديدة

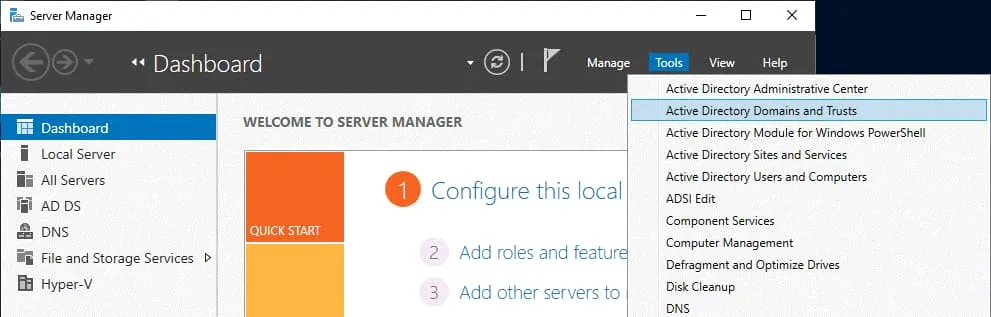

انتقل إلى Active Directory Domains and Trusts على مركز تحكم نطاقك في الشبكة المحلية. للقيام بذلك، افتح مدير الخوادم، انقر فوق الأدوات، ومن القائمة المفتوحة، انقر فوق Active Directory Domains and Trusts. كبديل، قم بتشغيل domain.msc في قائمة التشغيل (اضغط على Win+R لفتح قائمة التشغيل) أو في موجه الأوامر (CMD).

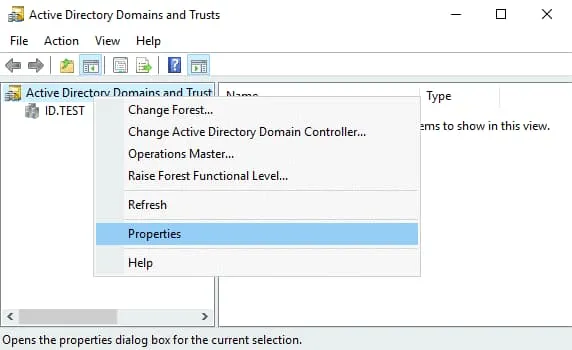

تفتح نافذة Active Directory Domains and Trusts. انقر بزر الماوس الأيمن على Active Directory Domains and Trusts و، في القائمة السياقية، انقر فوق Properties.

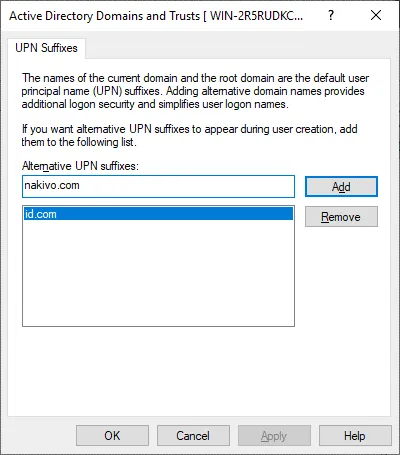

أدخل اسم النطاق الموحد الصحيح مع اللاحقة الصحيحة، على سبيل المثال، id.com، أو nakivo.com. انقر فوق Add، ثم انقر فوق OK لحفظ الإعدادات وإغلاق هذه النافذة.

تحرير UPNs للمستخدمين الحاليين

الآن يجب عليك تحرير بادئات UPN للمستخدمين الحاليين على مركز تحكم نطاق Active Directory الخاص بالمؤسسة.

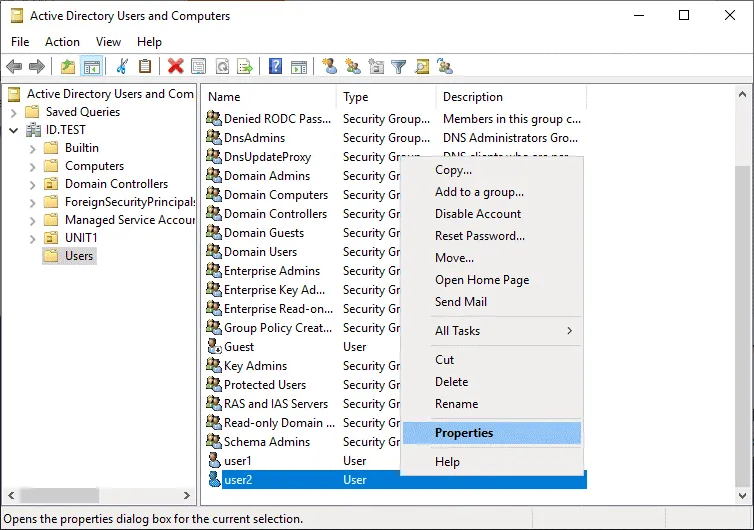

انتقل إلى مستخدمو Active Directory وأجهزة الكمبيوتر عن طريق فتح مدير الخوادم والانتقال إلى قائمة الأدوات (تمامًا كما فعلت من قبل). كبديل، اضغط Win+R لفتح قائمة التشغيل، اكتب dsa.msc في مربع الحوار “تشغيل”، وانقر على Enter.

في نافذة مستخدمو Active Directory وأجهزة الكمبيوتر، قم بتوسيع النطاق الخاص بك وانقر فوق الدليل المستخدمون. حدد مستخدم النطاق، انقر بزر الماوس الأيمن فوق مستخدم النطاق، وانقر على الخصائص في القائمة المنسدلة.

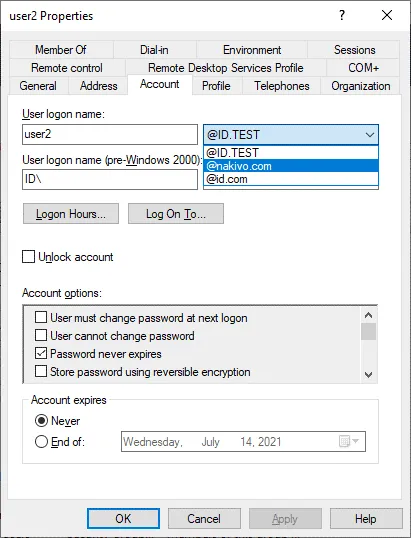

حدد علامة التبويب الحساب في نافذة خصائص المستخدم. في القائمة المنسدلة، حدد اسم النطاق الصحيح مع البادئة الصحيحة. انقر على موافق لحفظ الإعدادات وإغلاق النافذة.

كرر هذه العملية لجميع المستخدمين الذين هم أعضاء في نطاقك داخل المؤسسة (المستخدمين الذين ترغب في أداء مزامنة AD لـ Office 365). إذا كان لديك عدد كبير من المستخدمين في مركز تحكم نطاق Active Directory داخل المؤسسة، استخدم PowerShell للتحرير الجماعي بدلاً من تحرير خصائص كل مستخدم يدويًا. استخدم الأوامر أعلاه لهذا الغرض:

$LocalUsers = Get-ADUser -Filter “UserPrincipalName -like ‘*domain.local’” -Properties userPrincipalName -ResultSetSize $null

$LocalUsers | foreach {$newUpn = $_.UserPrincipalName.Replace(“@domain.local”,”@domain.com”); $_ | Set-ADUser -UserPrincipalName $newUpn}

قم بتعيين أسماء النطاق الصحيحة بدلاً من domain.local و domain.com استنادًا إلى التكوين في بيئتك.

يمكنك تغيير UPN والعنوان في PowerShell باستخدام وحدة البرنامج النصي MSOnline (وحدة Azure AD PowerShell).

Set-MsolUserPrincipalName -UserPrincipalName [email protected] -NewUserPrincipalName [email protected]

بعد تحديث UPN ، أنت مستعد لمزامنة خدمات مجال Active Directory المحلية مع Microsoft 365 و Azure Active Directory.

تحرير سمات توجيه البريد الإلكتروني

قم بتحرير سمة البريد الإلكتروني لكل مستخدم وقم بتعيين عنوان بريد إلكتروني بروكسي SMTP.

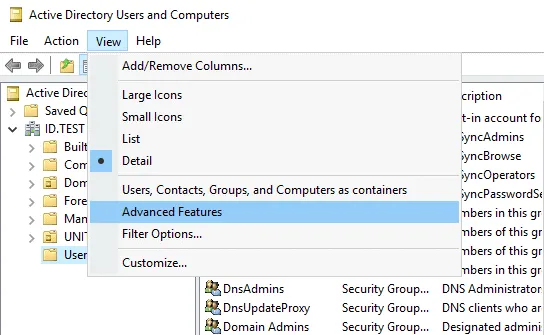

لعرض علامة التبويب محرر السمات حيث يمكنك تعيين بروكسي SMTP (في نافذة خصائص المستخدم) ، في نافذة مستخدمو Active Directory وأجهزة الكمبيوتر ، انقر فوق عرض > ميزات متقدمة.

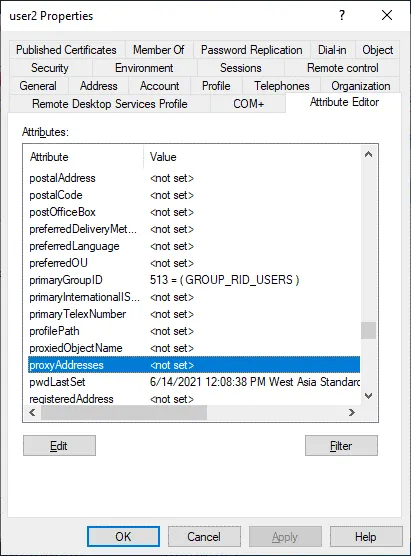

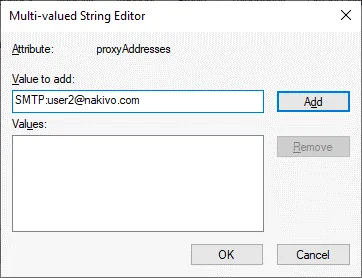

حدد المستخدم الآن ، افتح خصائص المستخدم ، انقر على علامة التبويب محرر السمات ، ثم انقر نقرًا مزدوجًا فوق السمة proxyAddresses.

يجب تعريف عناوين البريد الإلكتروني لـ Office 365 كعناوين بروكسي SMTP لمستخدمي Active Directory على وحدة تحكم المجال المحلية ، على سبيل المثال:

SMTP:[email protected]

يجب أن تحتوي عنوان البريد الإلكتروني الأساسي على SMTP بحروف كبيرة. يمكن أن تبدأ عناوين البروكسي الأخرى للبريد بـ smtp بأحرف صغيرة.

اضغط على إضافة لإضافة القيمة ، ثم اضغط على موافق لحفظ الإعدادات.

كرر هذا الإجراء لكل مستخدم يحتاج إلى مزامنة Office 365.

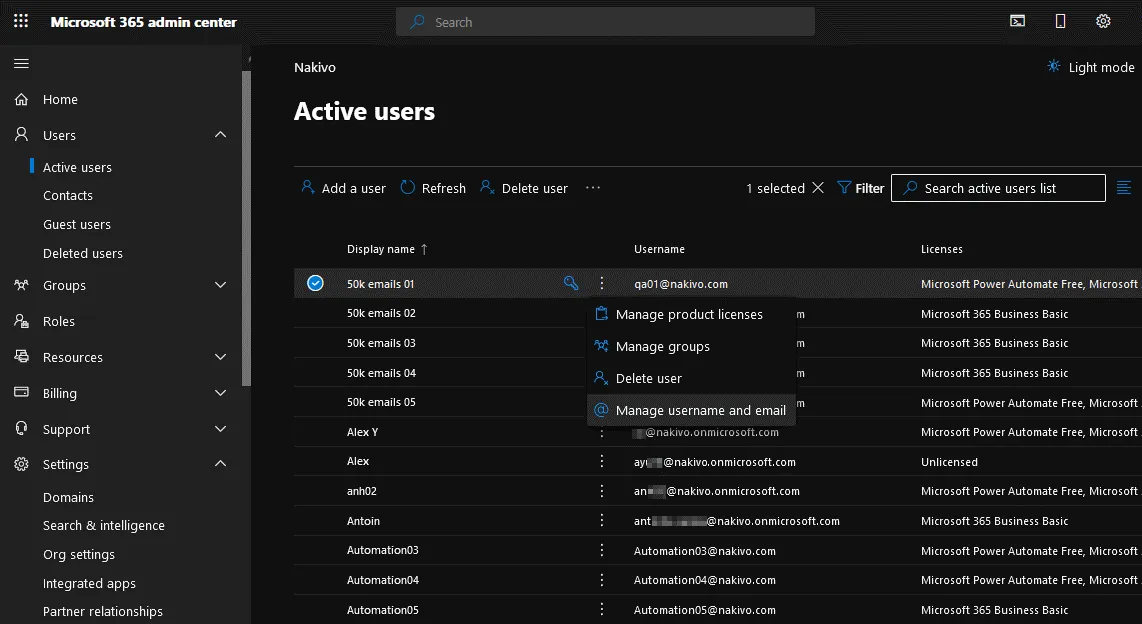

فحص أسماء المستخدمين في مركز مشرف Office 365

فتح مركز مسؤولي Microsoft 365، انتقل إلى المستخدمين > نشطين وتحقق من أسماء المستخدمين واللاحقات المستخدمة في أسمائهم. إذا كان لديك نطاق مخصص مثل nakivo.com، فافضل استخدام هذه الأسماء الرئيسية للمستخدمين بدلاً من الأسماء ذات النطاق nakivo.onmicrosoft.com.

انقر على ثلاث نقاط بجوار المستخدم المناسب، وفي القائمة التي تظهر، انقر على إدارة اسم المستخدم والبريد الإلكتروني لتحديد النطاق المطلوب لاسم المستخدم. الوضع المثالي هو عندما تتطابق أسماء النطاقات وأسماء المستخدمين في Office 365 مع أسماء المستخدمين في Active Directory على الأرض.

افتح المجموعات في مركز مسؤولي Microsoft 365 وقم بتحرير عناوين المجموعات تمامًا كما قمت بتحرير عناوين البريد الإلكتروني للمستخدمين.

تثبيت Azure AD Connect

قم بتنزيل Azure AD Connect من موقع Microsoft باستخدام الرابط:

https://www.microsoft.com/en-us/download/details.aspx?id=47594

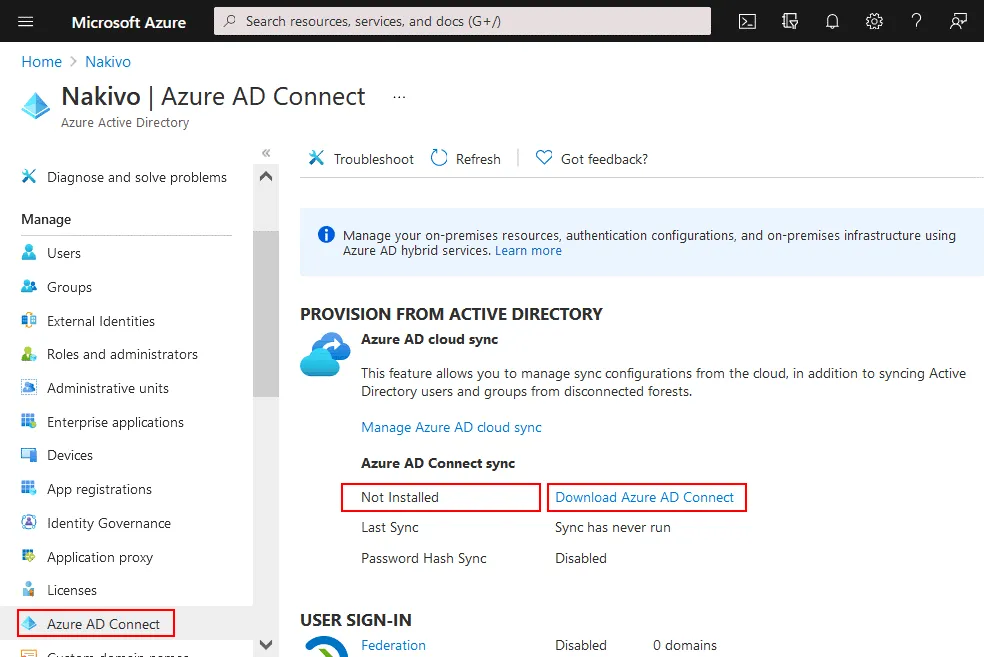

يمكنك التحقق من حالة توصيل Azure والحصول على رابط التنزيل من صفحة Azure AD Connect في بوابة Microsoft Azure. للقيام بذلك، انتقل إلى Azure Active Directory > Azure AD Connect في بوابة Azure.

قم بتخزين ملف تثبيت Azure AD Connect على الخادم الذي تنوي تثبيت هذه الأداة عليه، على سبيل المثال، على مراقب المجال.

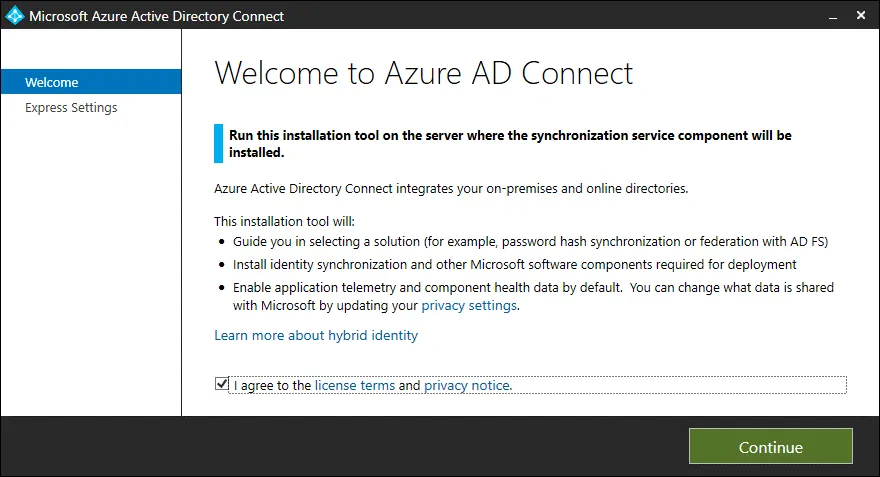

قم بتشغيل ملف تثبيت Azure AD Connect (AzureADConnect.msi). يفتح معالج Azure AD Connect.

مرحبًا. في مرحلة الترحيب، حدد “أوافق على شروط الترخيص وإشعار الخصوصية” وانقر متابعة.

إعدادات سريعة. حدد أحد الخيارين المتاحين – تخصيص أو استخدام الإعدادات السريعة. يوفر الخيار تخصيص لك مزيدًا من التحكم عند تكوين مزامنة Active Directory لـ Office 365.

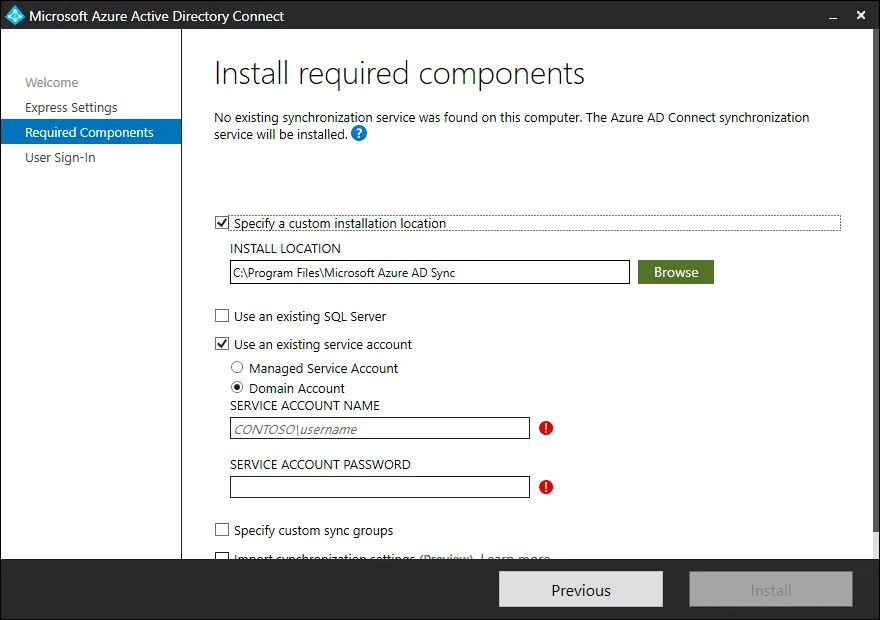

المكونات المطلوبة. حدد المكونات المطلوبة للتثبيت وحدد إعدادات التكوين للخيارات المحددة.

- حدد موقع التثبيت المخصص

- استخدم خادم SQL موجود بالفعل

- استخدم حساب خدمة موجود بالفعل

- حدد مجموعات المزامنة المخصصة

- استيراد إعدادات المزامنة

انقر تثبيت للمتابعة.

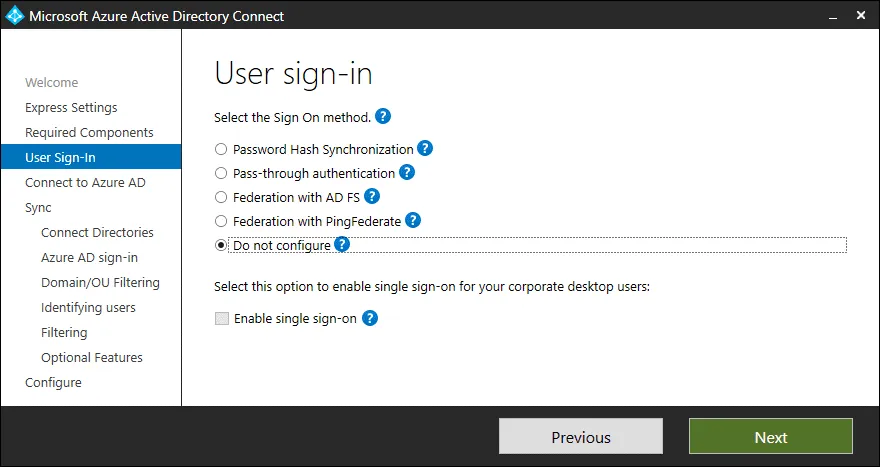

تسجيل الدخول للمستخدم. حدد أحد طرق تسجيل الدخول المتاحة. بعض الخيارات تتطلب خطوات إضافية للتكوين.

- مزامنة تجزئة كلمة المرور. يتم مزامنة تجزئة كلمة مرور المستخدم من Active Directory الموجودة في الموقع مع Active Directory في Azure.

- المصادقة السلبية. يمكن للمستخدمين استخدام نفس كلمة المرور في Active Directory الموجودة في الموقع وفي السحابة (Office 365، Azure) ولكن لا تتطلب بنية تحتية إضافية وبيئة اتحادية.

- الاتحاد مع AD FS. يجب تكوين بيئة هجينة باستخدام Active Directory وخدمات الاتحاد الفعالة المنشأة في الموقع. تدعم تجديد الشهادة ونشر خوادم AD FS الإضافية.

- التوحيد مع PingFederate. يمكن استخدام هذا الخيار إذا تم نشر خادم PingFederate الخاص بالمؤسسة في البنية التحتية الخاصة بك لتوفير تسجيل دخول واحد لمصادقة المستخدم.

- لا تقم بالتكوين. يمكنك استخدام حل غير مُدار من قبل هذا المعالج لتسجيل الدخول المتحالف. يمكن للمستخدمين الذين يسجلون الدخول إلى شبكة المؤسسة الوصول إلى موارد السحابة بعد مزامنة Office 365 مع AD من دون الحاجة إلى إدخال كلمات المرور مرة أخرى.

اقرأ مقال المدونة حول خدمات التوثيق الموحد للدليل النشط.

حدد مزامنة تجزئة كلمة المرور أو لا تقم بالتكوين كخيار موصى به إذا كنت غير متأكد من ما يجب القيام به.

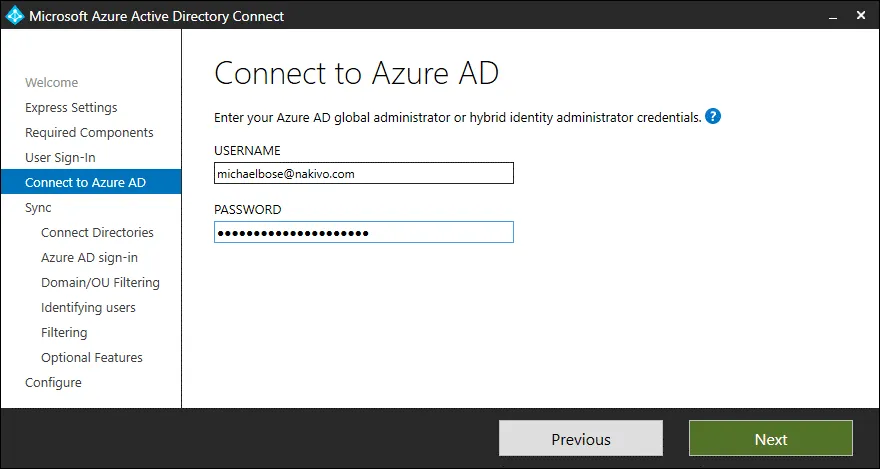

الاتصال ب Azure AD. أدخل اسم مستخدم وكلمة مرور حساب مستخدم Microsoft 365 الذي لديه امتيازات مسؤول عام في Microsoft Azure/Office 365 (بيانات اعتماد مسؤول Office 365). يتعين استخدام حساب المسؤول هذا لتكوين Azure AD Connect لجعل التطبيق قادرًا على أداء مزامنة Office 365 AD. انقر فوق التالي في كل خطوة للمتابعة.

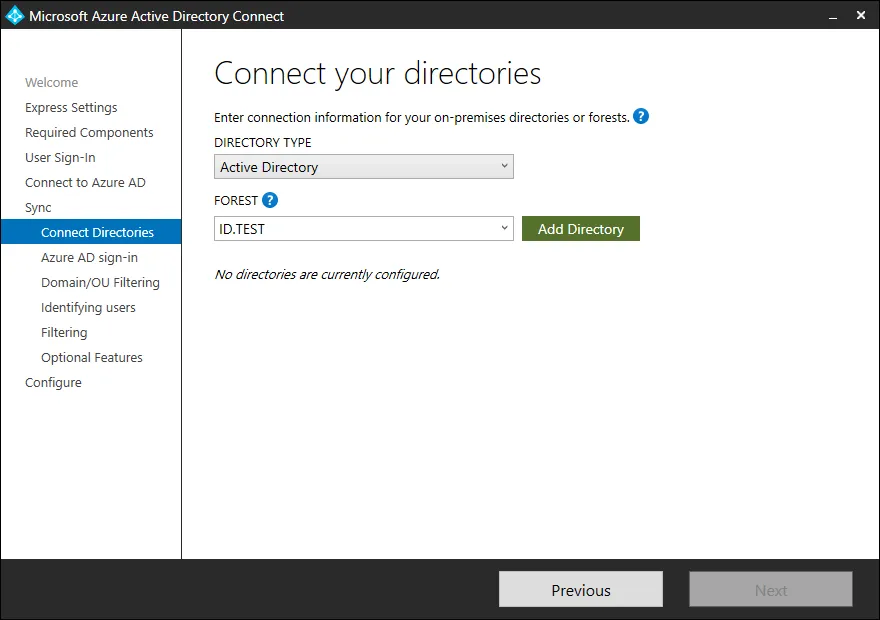

الاتصال بالدلائل مباشرة. أدخل المعلومات الخاصة بدليل Active Directory الحالي المستخدم في بيئة النطاق المحلي. حدد نوع الدليل (Active Directory) ، حدد غابة النطاق ، انقر فوق إضافة الدليل ، وأدخل بيانات اعتماد مسؤول النطاق. إذا كنت بحاجة إلى مزامنة غابة نطاق ، استخدم بيانات الاعتماد للمسؤول التنفيذي.

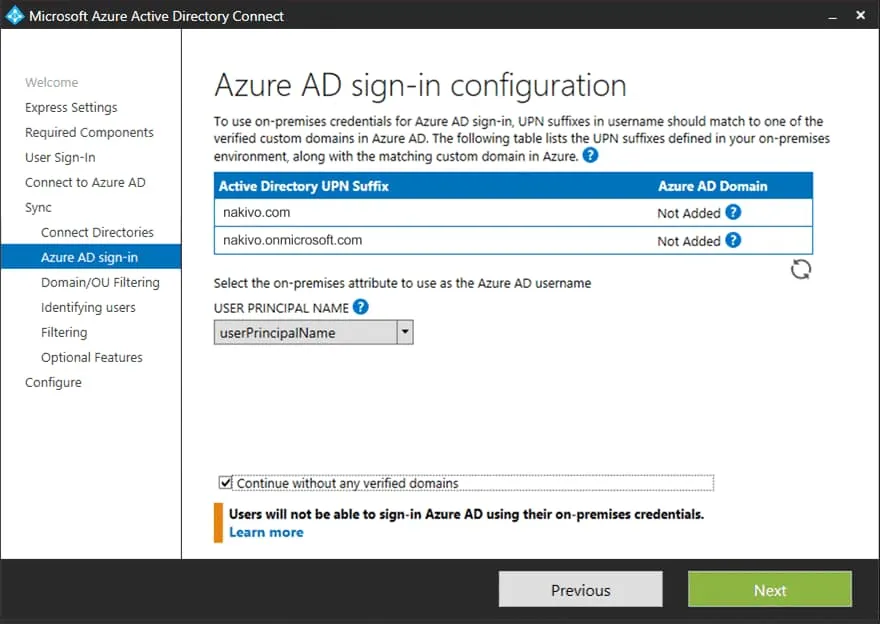

تسجيل الدخول إلى Azure AD. تحقق من النطاقات الخاصة بك وأسماء تسجيل الدخول الأصلية لنظام Active Directory. حدد السمة التي ترغب في استخدامها كاسم مستخدم في Azure AD وOffice 365. نحن نختار userPrincipalName. حدد مربع الاختيار المتابعة بدون أي نطاقات تم التحقق منها إذا لم يتم التحقق من نطاقك. يمكنك إكمال عملية التحقق لاحقًا للسماح للمستخدمين بتسجيل الدخول إلى Azure AD وOffice 365.

تصفية النطاق ووحدة التنظيم. اترك الإعدادات الافتراضية على هذه الشاشة لأداء مزامنة Active Directory لجميع بيانات Active Directory. حدد النطاقات المخصصة ووحدات التنظيم إذا كنت بحاجة إلى تخصيص الإعدادات. يمكنك إلغاء تحديد النطاقات أو وحدات التنظيم التي لا ترغب في مزامنتها.

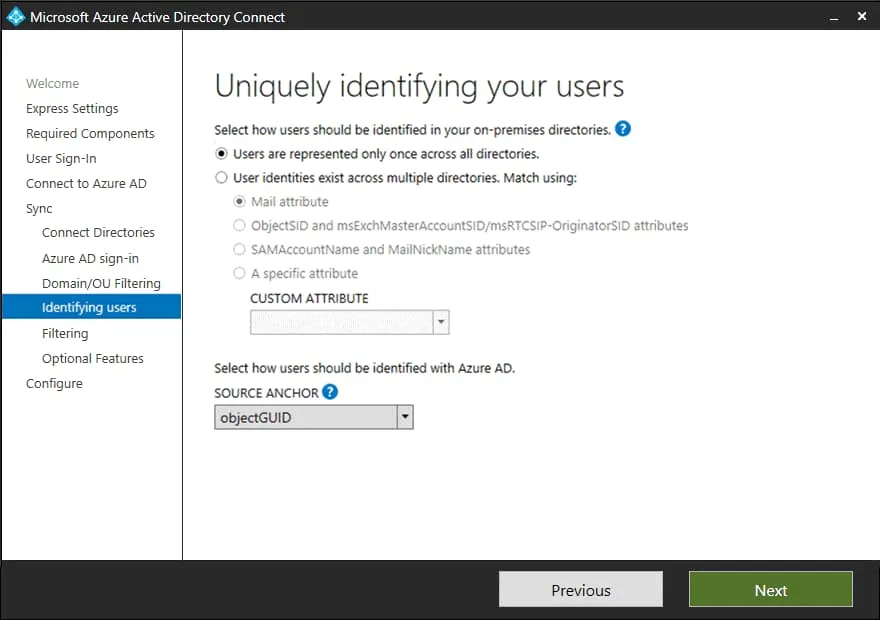

تحديد الهوية للمستخدمين. يُوصى بترك الإعدادات الافتراضية في هذه الخطوة لإعداد أساسي لمزامنة Active Directory مع Office 365 (لـ Azure AD واحدة، ونطاق واحد، وغابة Active Directory واحدة). إذا كنت بحاجة إلى إجراء إعداد أكثر تعقيدًا، حدد خيارات مخصصة لهويات المستخدمين عبر الدلائل. في خيارات تحديد الهوية للمستخدم SOURCE ANCHOR، حدد الخيار الافتراضي objectGUID لتوليد معرفات وتعيين المستخدمين.

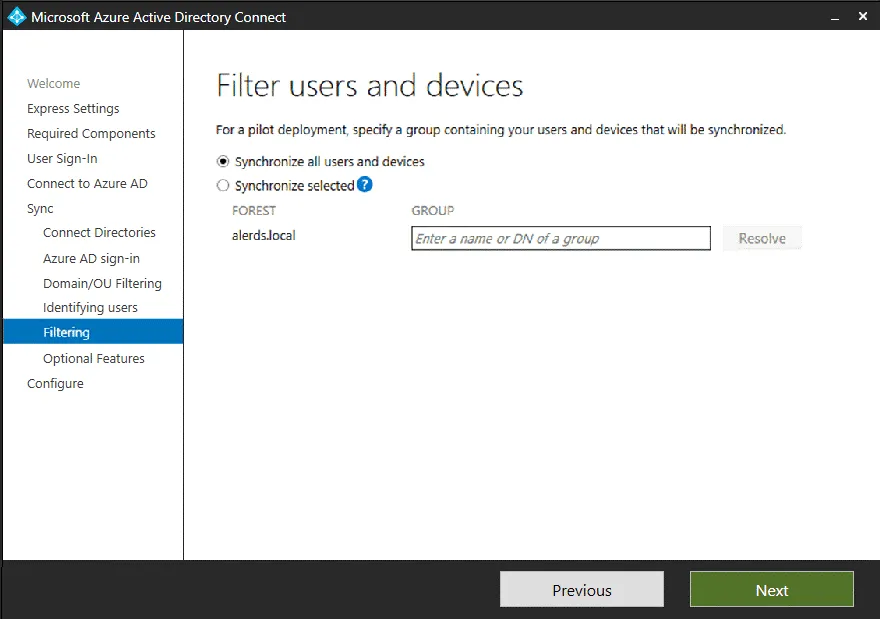

التصفية. اختر مزامنة جميع المستخدمين والأجهزة أو حدد كائنات مخصصة للمزامنة. يمكنك استخدام تصفية على أساس المجموعة.

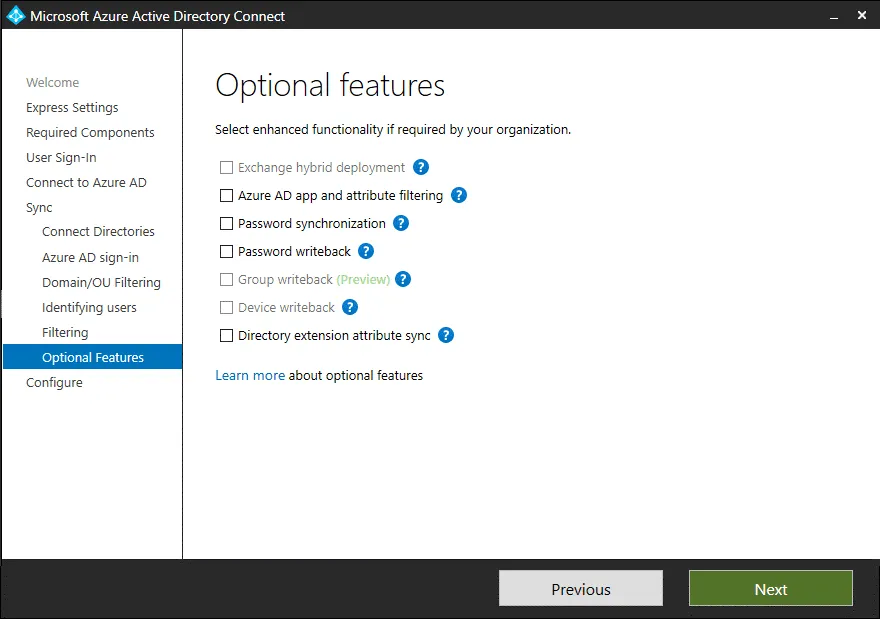

الميزات الاختيارية. حدد الميزات الإضافية إذا كنت بحاجة إليها. حوّل المؤشر فوق رمز “؟” بجوار اسم كل ميزة للحصول على نصائح تساعدك في اتخاذ القرار الصحيح.

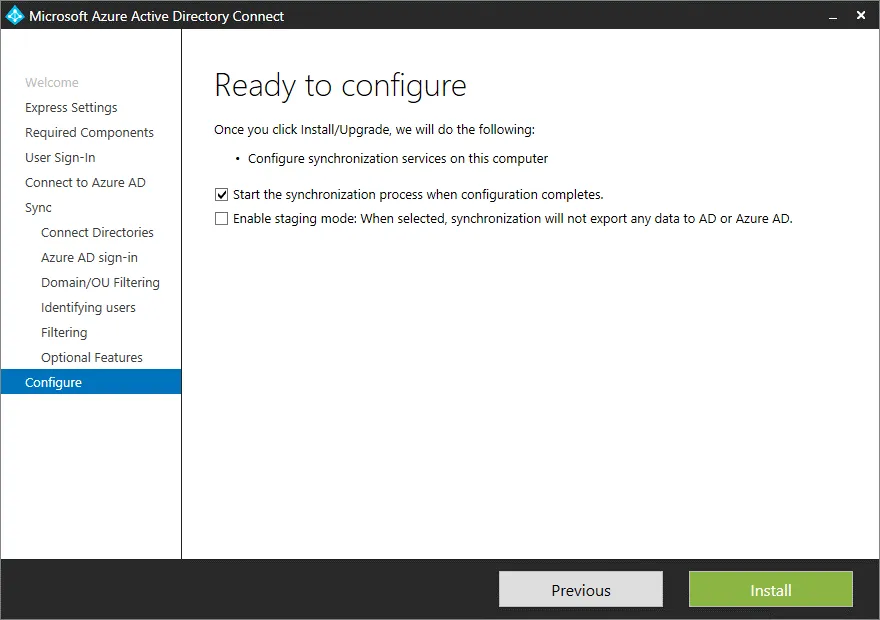

مستعد للتكوين. حدد خانة الاختيار ابدأ عملية المزامنة عند اكتمال التكوين إذا كنت ترغب في بدء المزامنة على الفور بعد انتهاء هذا المعالج. يمكنك إلغاء تحديد هذه الخانة وبدء المزامنة يدويًا عند الحاجة إليها. انقر فوق تثبيت لإنهاء التكوين.

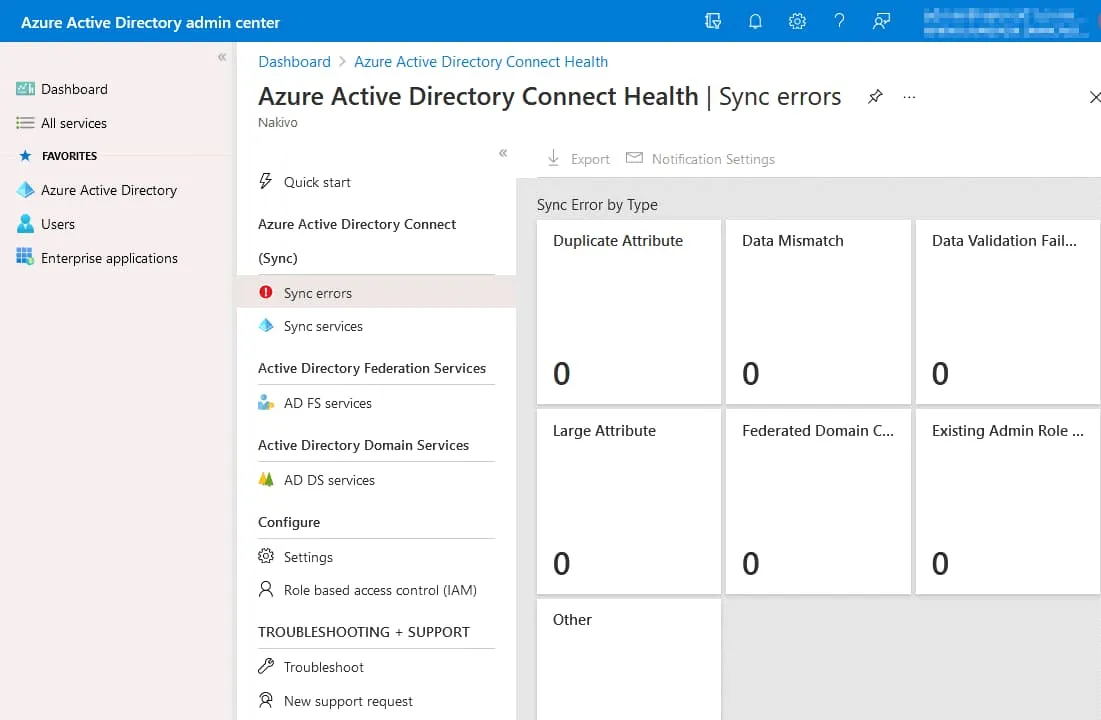

انتظر حتى انتهاء التثبيت والتكوين. عندما ترى رسالة اكتمال التكوين، يمكنك النقر فوق الخروج لإغلاق التطبيق. يتم عرض معلومات قصيرة حول عملية مزامنة Office 365 AD المكتملة على شاشة اكتمال التكوين. ثم افتح مركز إدارة Microsoft 365 وتحقق مما إذا كانت المزامنة مع Active Directory في Office 365 قد اكتملت بنجاح. افتح قسم أخطاء المزامنة في صفحة صحة Azure AD Connect في بوابة Azure لرؤية معلومات مفصلة حول الأخطاء. إذا كانت هناك أخطاء، فاطلع على التوصيات المقدمة التي يمكن أن تساعدك في إصلاح الأخطاء.

إذا تم اكتمال مزامنة Office 365 AD بنجاح، يمكنك تعيين تراخيص لمستخدمي Office 365 الجدد الذين تمت إضافتهم بعد مزامنة Office 365 مع Active Directory الموجود في الموقع.

تصدير تكوين Azure AD Connect

يمكنك تنصيب Azure AD Connect باستخدام النموذج المختصر (Express) أو النموذج المختصر (Customized). مع عدة تنصيبات تستخدم نفس configuration Azure AD Connect لتتزايم Active Directory في المنزل الخارجي و Office 365 / Azure والتزايم أيضًا من أعداد الغاية المتعددة، يجب أن تنفذ تصدير/تسليم الconfiguration Azure AD Connect.

بعد تكوين Azure AD Connect باستخدام الGUI بواسطة المعالج، يتم حفظ التكوين في ملف JSON يتم تخزينه في المجلد %ProgramData%\AADConnect. يبدو أسم ملف الJSON كما لو أنه يبدو مثل Applied-SynchronizationPolicy-*.JSON حيث * يعني توقيت التاريخ/الوقت الذي يساعد في تحديد متى تم حفظ التكوين. تتم تصدير التغيرات التي يجري في الGUI تلقائيًا. ومع ذلك يجب تصدير التغيرات التي يجري بواسطة PowerShell يجب أن يتم تصديرها يدويًا عند الحاجة.

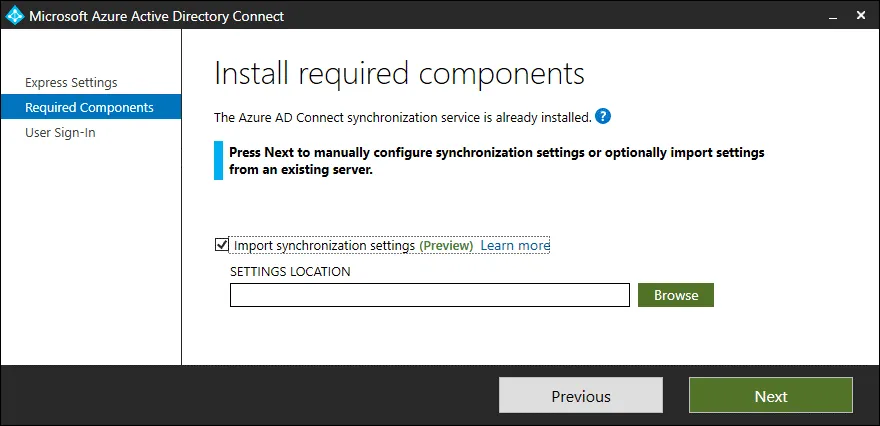

ولتسميل الإعدادات، تشغل Azure AD Connect واختر الخيار Customize، على الشاشة Install required components، اختر Import synchronization settings، انقر على Browse، ثم اختر ملف الconfiguration JSON.

يسمح الاستيراد التكويني للمستخدمين بإجراء قدر صغير من التعبير اليدوي لتكوين Azure AD Connect خلال وقت قصير وإعادة تكوين النفس المتماثل عبر الأجهزة المتعددة.

أدوات لتحويل التكوينات

هناك أدوات لتصدير وإستيراد التكوينات من جهز إلى آخر للحصول على تكوين متماثل عندما تقوم بتزايم Office 365 Active Directory.

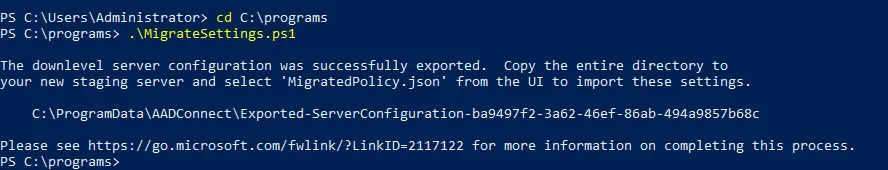

يتم نقل الملف MigrateSettings.ps1 من C:\Program Files\Microsoft Azure Active Directory Connect\Tools\ أو مجلد خاص حيث تم تثبيت Azure AD Connect على السيرفر الأول إلى موقع خاص، مثلا C:\Programs\، وما إلى ذلك.

تم تشغيل ال脚本 MigrateSettings.ps1 على السيرفر الأول (الموجود). إذا رأيت رسالة الخروج التي تقول أن ما يتقبل التحديد “True” غير موجود، تعدي المستند وأزل $true منه.

تم تشغيل المستند والتفقد في المجلد في الخروج. تم تصدير إعدادات توافر Azure AD إلى هذا المجلد. تحمل هذا الExported-ServerConfiguration-* المجلد وما فيه الى السيرفر الثاني (الجديد).

تم تشغيل Azure AD Connect على السيرفر الثاني وعلى الشاشة Install required components تختار لimport synchronization settings وتحدد ملف MigratedPolicy.json الإعدادات (كما توضح ذلك أعلاه) الموجود في المجلد المستقل Exported-ServerConfiguration-* المكافأ.

خيارات أخرى لتوافر AD Office 365

إذا لم يمكنك أن تنتظر 30 دقيقة، وهي فترة التوافر الاستاندادي بين العمليات التي يتم بموجبها التوافر، يمكنك تحفيز التوافر AD Office 365 بواسطة أوامر PowerShell. تعتبر موديل Azure Active Directory PowerShell من الأصولي المتوفر مع أداة Azure AD Connect.

تم تدخيل موديل ADSync PowerShell:

Import-Module ADSync

تم فحص إعدادات التوافر AD Office 365 الحالية:

Get-ADSyncScheduler

أجراء تزامن فارق لتزامن فقط التغييرات المحددة منذ التزامن السابق المنجذب:

Start-ADSyncSyncCycle -PolicyType Delta

أجراء تزامن كامل لتزامن جميع البيانات:

Start-ADSyncSyncCycle -PolicyType Initial

تغيير فترة التزامن لتزامن الـ Office 365 AD إلى 10 دقائق:

Set-ADSyncScheduler -CustomizedSyncCycleInterval 00:10:00

تذكر أن التزامن اليدوي لـ Office 365 AD لا يتم تزامن كلمات المرور المستخدمة. في هذه الحالة ، حاول إعادة تشغيل خدمة تزامن ـ Office 365 في الserver الموجود في مجال Azure AD Connect ومن ثم تأكد من صحة المعلومات الشخصية.

Recommendations for Configuration

حماية الserver على قواعد البيانات التي تتم تثبيطها بـ Azure AD Connect. قيادة وصول المستخدمين الذين ليسوا مشرفين إلى الserver الذي يتم تشغيل خدمة Azure AD Connect. استخدام كلمات مرور قوية لحماية حسابات الخدمات موجودة في هذه الأداة لتزامن التنظيم التعريفي الفعال. وبما أن هذه الأداة قوية جدًا فإن الكلمات المرورية القوية أساسية في الحالات التي يحصل على الوصول إلى الserver الذي يجري تزامن التنظيم التعريفي. يمكنك إضافة المستخدمين الموثوقين إلى مجموعة ADSyncAdmins للتحكم السهل في الوصول.

فحص المجموعات التي ستتزامن من تنظيم البيانات الموجود في المكان الاصلي إلى Azure AD و Office 365. لا يتم التزامن على كل المجموعات. قد يوجد مجموعات تخفي في السحابة أو التي لا يوجد سبب تزامنها بسبب الأمن أو الإن

لا تحصل على تزامن منشأة 365 للتوافر النشط مع تزامن منشأة Azure AD كحلف تأمين. بعض خصائص الأشياء في السحابة تميزية، على سبيل المثال، معلومات الترخيص حول مستخدمي منشأة 365. إذا تم حذف هذه المعلومات الواحدة بالفعل في السحابة، لن تستطيع استعيد هذه المعلومات بتشغيل تزامن منشأة 365 من قاعدة توافر الموارد المباشرة. تزامن قاعدة توافر الموارد المباشرة بالسحابة ليس نفسه مثل تأمين قاعدة توافر الموارد ومراقب المستودع. قم باستخدام أدوات خاصة وحلول التأمين لحماية مراقب المستودعات الفعالة لقاعدة توافر الموارد المباشرة ومعلومات منشأة 365 في السحابة.

تأمين منشأة 365 وتأمين قاعدة توافر الموارد

يجب أن تقوم بتأمين منشأة 365 بشكل منتظم وتخزين هذه الأيام في مكان آمن. تأمين منشأة 365 يجب أن يشمل البيانات المطلوبة من تطبيقات منشأة مثل بريد خارجي منشأة Exchange Online، OneDrive و SharePoint. البيانات في منشأة 365 تتخزين في السحابة، ولكن إذا تم تلوث بعض من هذه البيانات بالقرصنة المرتكزة أو تم حذفها بشكل تلوثي بتأتي، تحصل على التخزين فقط الطريقة الوحيدة لإستعادة هذه البيانات، خاصة إذا لا تلاحظ الخسارة من البيانات حينها.

قاعدة توافر الموارد هي نظام إدارة مركزي في شبكة Windows. عدم 可用ية مراقب قاعدة توافر الموارد المنشأة في المستودع يمكن

يعد برنامج NAKIVO Backup & Replication حلاً لحماية بيانات المؤسسات الصغيرة والمتوسطة والشركات الكبيرة والذي يدعم النسخ الاحتياطي السحابي لـ Office 365، بما في ذلك التطبيقات مثل Exchange Online وSharePoint Online وMicrosoft Teams وOneDrive for Business. يمكنك النسخ الاحتياطي لجهات مستأجرة متعددة لـ Office 365، وتحديد جميع المستخدمين أو المستخدمين المخصصين، واستعادة العناصر التي تحتاجها على مستوى محدد.

يدعم برنامج NAKIVO Backup & Replication النسخ الاحتياطي للخادم المادي بما في ذلك خوادم Windows التي تعمل كوحدات تحكم نطاق Active Directory ويمكنها إجراء نسخ احتياطي لـ Active Directory يدعم النسخ الاحتياطي المعتمد على التطبيق النسخ الاحتياطي لوحدات تحكم النطاق والحصول على بيانات تتوافق مع التطبيق في نسخة احتياطية. كما يدعم النسخ الاحتياطي للخادم المادي الاسترداد المحدد.

الخلاصة

تقوم المؤسسات التي تهاجر إلى السحابة بذلك بشكل جزئي فقط. وتستمر في استخدام خدمات Active Directory في الموقع مع خدمات السحابة. يُعرف هذا بالبيئة الهجينة. يسمح خيار مزامنة Office 365 مع AD للمؤسسات بتكوين بيئات هجينة ومزامنة حسابات المستخدم وخيارات المصادقة بين AD المحلي وAzure AD.

يمكن إجراء مزامنة Office 365 Active Directory باستخدام Azure AD Connect، وهي أداة أصلية طورتها Microsoft. يجب عليك إعداد Active Directory المحلي الخاص بك، وتكوين إعدادات النطاق للنطاق المحلي والنطاق الخارجي المرتبط بمستأجر Office 365 الخاص بك، وتكوين خيارات مزامنة دليل Office 365 في AD Connect. يتيح تكامل Office 365 Active Directory للمستخدمين استخدام نفس بيانات الاعتماد لبيئات Windows المحلية وفي Office 365.

Source:

https://www.nakivo.com/blog/a-step-by-step-guide-to-setting-up-office-365-ad-sync/