在快节奏的软件开发世界中,快速可靠地交付高质量应用程序至关重要。这就是CI/CD(持续集成与持续交付/部署)发挥作用的地方。

CI/CD是一组旨在自动化和简化代码集成、测试和部署流程的实践和工具。通过采用CI/CD,您的团队可以减少手动错误,加快发布周期,并确保您的代码始终处于可部署状态。

在本教程中,我们将专注于一种面向初学者的方法,使用Bitbucket、Linux服务器和Python与Flask设置基本CI/CD流水线。具体来说,我们将创建一个自动化流程,每当特定分支推送或合并时,从Bitbucket存储库拉取最新更改到您的Linux服务器。

此过程将由Bitbucket Webhooks 和一个简单的基于Flask的Python服务器驱动,该服务器监听传入的Webhook事件并触发部署。

值得注意的是,CI/CD是一个庞大而复杂的领域,本教程旨在提供基础理解,而不是详尽指南。

我们将介绍使用初学者可访问的工具建立CI/CD流水线的基础知识。请记住,现实世界的CI/CD系统通常涉及更先进的工具和配置,如容器化、编排和多阶段测试环境。

通过本教程的最后,您将获得一个使用Bitbucket、Linux和Python自动化部署的示例,随着您对CI/CD概念的理解加深,您可以在此基础上进行扩展。

目录:

为什么CI/CD很重要?

CI/CD已经成为现代软件开发的基石,原因有几点。首先,它加速了开发过程。通过自动化重复任务,如测试和部署,开发人员可以更多地专注于编写代码,而不是手动流程。这导致新功能和错误修复更快地交付,这在竞争激烈的市场中尤为重要,速度可以成为一个区分因素。

CI/CD的另一个关键好处是减少错误并提高可靠性。自动化测试确保每个代码更改在集成到主代码库之前都经过严格检查,这最小化了引入可能会破坏应用程序或需要昂贵修复的错误的风险。自动化部署流程还降低了在发布过程中出现人为错误的可能性,确保部署是一致和可预测的。

CI/CD 还促进了团队成员之间更好的协作。在传统开发工作流程中,从多个开发者那里集成代码更改可能是一个耗时且易出错的过程。使用 CI/CD,代码会频繁集成和测试,通常每天多次。这意味着冲突会被及早检测并解决,代码库保持在稳定状态。因此,即使多个贡献者同时在项目的不同部分工作,团队也能更高效、更有信心地工作。

最后,CI/CD 支持持续改进和创新。通过自动化部署过程,团队可以更频繁地将更新发布到生产环境,并且风险更小。这使他们能够更快地从用户那里收集反馈,并更有效地对产品进行迭代。

本教程内容概述

在本教程中,我们将逐步介绍如何设置一个简单的 CI/CD 流水线,将代码更改从 Bitbucket 存储库自动部署到 Linux 服务器。您将学习到以下内容:

-

如何配置 Bitbucket 存储库,以便在特定分支有推送或合并时发送 webhook 通知。

-

如何在您的 Linux 服务器上设置基于 Flask 的 Python 服务器,以监听传入的 webhook 事件。

-

如何编写一个脚本,从代码仓库中提取最新更改并将其部署到服务器。

-

如何测试和排除自动化部署过程中的故障。

在本教程结束时,您将拥有一个基本的 CI/CD 管道的工作示例,您可以根据需要进行自定义和扩展。让我们开始吧!

步骤 1:在 Bitbucket 中设置 Webhook

在开始设置之前,让我们简要解释一下什么是 Webhook 以及它在我们的 CI/CD 过程中的作用。

Webhook 是一种机制,允许一个系统实时通知另一个系统关于某个事件。在 Bitbucket 的上下文中,可以配置 Webhook 以便在代码仓库中发生特定事件时(例如推送到某个分支或合并请求),向指定的 URL 发送 HTTP 请求(通常是带有负载数据的 POST 请求)。

在我们的案例中,Webhook 将在特定分支上发生推送或合并时,通知我们的基于 Flask 的 Python 服务器(运行在您的 Linux 服务器上)。此通知将触发服务器上的脚本,以从代码仓库中提取最新更改并自动部署。基本上,Webhook 充当 Bitbucket 和您的服务器之间的桥梁,使得部署过程的自动化无缝进行。

现在您了解了 Webhook 的作用,让我们在 Bitbucket 中设置一个:

-

登录到Bitbucket并导航到您的存储库。

-

在左侧边栏中,单击设置。

-

在工作流部分,找到并单击Webhooks。

-

单击添加Webhook按钮。

-

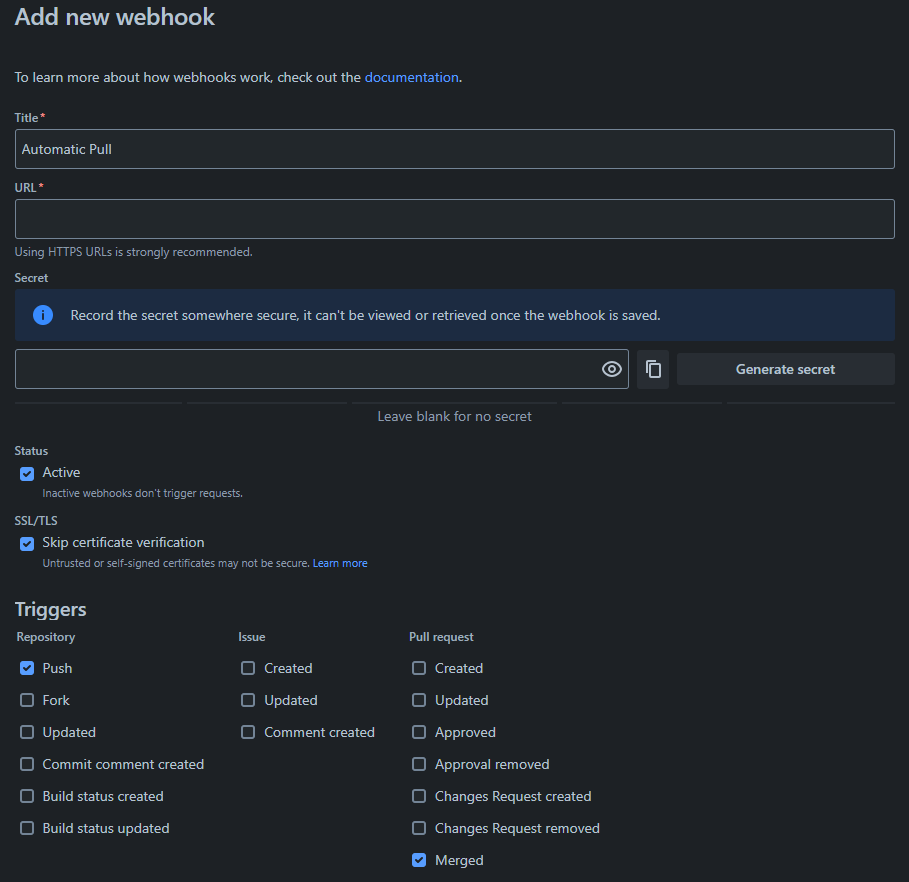

为您的Webhook输入一个名称(例如,“自动拉取”)。

-

在URL字段中,提供Webhook将发送请求的服务器URL。如果您在本地运行Flask应用,这可能类似于

http://your-server-ip/pull-repo。(对于生产环境,强烈建议使用HTTPS来保护Bitbucket与您的服务器之间的通信。) - 在触发器部分中,选择您想要监听的事件。在这个示例中,我们将选择推送(如果您也想在合并后部署,可以选择合并请求)。

-

使用一个易于理解的名称保存Webhook,以便以后容易识别。

一旦Webhook设置完成,每当所选事件发生时,Bitbucket将向指定的URL发送一个POST请求。在接下来的步骤中,我们将设置一个Flask服务器来处理这些传入请求并触发部署过程。

这是您在设置Bitbucket Webhook时应该看到的内容

步骤2:在您的Linux服务器上设置Flask监听器

在下一步中,您将在Linux机器上设置一个简单的Web服务器,用于监听来自Bitbucket的webhook。当它接收到通知时,它将执行git pull或强制拉取(在本地更改的情况下)以更新存储库。

安装Flask:

要创建Flask应用程序,首先运行以下命令安装Flask:

pip install flask

创建Flask应用程序:

在服务器上创建一个新的Python脚本(例如,app_repo_pull.py),并添加以下代码:

from flask import Flask

import subprocess

app = Flask(__name__)

@app.route('/pull-repo', methods=['POST'])

def pull_repo():

try:

# 从远程存储库获取最新更改

subprocess.run(["git", "-C", "/path/to/your/repository", "fetch"], check=True)

# 强制重置本地分支以匹配远程的'test'分支

subprocess.run(["git", "-C", "/path/to/your/repository", "reset", "--hard", "origin/test"], check=True) # 用您的分支名称替换'test'

return "Force pull successful", 200

except subprocess.CalledProcessError:

return "Failed to force pull the repository", 500

if __name__ == '__main__':

app.run(host='0.0.0.0', port=5000)

这段代码的作用如下:

-

subprocess.run(["git", "-C", "/path/to/your/repository", "fetch"]):此命令从远程存储库获取最新更改,而不会影响本地工作目录。 -

subprocess.run(["git", "-C", "/path/to/your/repository", "reset", "--hard", "origin/test"]):此命令执行强制重置,强制本地仓库与远程test分支匹配。将test替换为您的分支名称。

请确保将/path/to/your/repository替换为您本地Git仓库的实际路径。

步骤 3:公开 Flask 应用(可选)

如果您希望 Flask 应用可以从外部访问,您需要公开它。为此,您可以使用 NGINX 设置反向代理。以下是操作方法:

首先,如果您还没有安装 NGINX,请运行以下命令安装它:

sudo apt-get install nginx

接下来,您需要配置 NGINX 以将请求代理到您的 Flask 应用。打开 NGINX 配置文件:

sudo nano /etc/nginx/sites-available/default

修改配置以包含此块:

server {

listen 80;

server_name your-server-ip;

location /pull-repo {

proxy_pass http://localhost:5000;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

}

}

现在只需重新加载 NGINX 以应用更改:

sudo systemctl reload nginx

步骤 4:测试设置

现在一切都已设置,继续执行此 Python 脚本以启动 Flask 应用:

python3 app_repo_pull.py

现在来测试一下是否一切正常:

- 进行提交:将提交推送到您Bitbucket存储库中的

test分支。此操作将触发Webhook。

-

Webhook触发:Webhook将向您的服务器发送POST请求。Flask应用程序将接收此请求,从

test分支执行强制拉取,并更新本地存储库。 -

验证拉取:检查Flask应用程序的日志输出或检查本地存储库,以验证更改是否已成功拉取并应用。

步骤5:安全考虑

将Flask应用程序暴露在互联网上时,确保服务器和应用程序的安全至关重要,以防止未经授权的访问、数据泄露和攻击。以下是需要关注的关键领域:

1. 使用安全服务器和适当的防火墙规则

安全服务器的配置应最大程度地减少外部威胁的暴露。这涉及使用防火墙规则,最小化不必要的服务,并确保仅打开所需通信端口。

安全服务器设置示例:

-

最小化软件: 只安装您需要的软件(例如 Python、Flask、NGINX),并移除不必要的服务。

-

操作系统更新: 确保服务器的操作系统及时更新,安装最新的安全补丁。

-

防火墙配置: 使用防火墙控制进出流量,限制对服务器的访问。

例如,在 Ubuntu 上基本的 UFW(简单防火墙) 配置可能如下所示:

# 允许 SSH(端口 22)远程访问

sudo ufw allow ssh

# 允许 HTTP(端口 80)和 HTTPS(端口 443)的 web 流量

sudo ufw allow http

sudo ufw allow https

# 启用防火墙

sudo ufw enable

# 检查防火墙状态

sudo ufw status

在这种情况下:

-

防火墙允许通过端口 22 的 SSH 连接,端口 80 的 HTTP,以及端口 443 的 HTTPS。

-

任何不必要的端口或服务应默认被阻止,以限制攻击的暴露。

附加防火墙规则:

-

限制对 webhook 端点的访问:理想情况下,仅允许来自 Bitbucket 的 IP 地址的流量访问 webhook 端点,以防止外部访问。您可以在防火墙中或使用网络服务器(例如 NGINX)设置此项,只接受来自 Bitbucket 的 IP 范围的请求。

-

拒绝所有其他传入流量:对于任何不需要暴露于互联网的服务(例如数据库端口),确保这些端口被阻止。

2. 为 Flask 应用添加认证

由于您的 Flask 应用将通过 webhook URL 公开访问,您应该考虑添加认证,以确保只有授权用户(例如 Bitbucket 的服务器)可以触发拉取操作。

基本认证示例:

您可以使用简单的基于令牌的身份验证来保护您的 Webhook 端点。以下是如何修改您的 Flask 应用程序以要求身份验证令牌的示例:

from flask import Flask, request, abort

import subprocess

app = Flask(__name__)

# 为 Webhook 验证定义一个秘密令牌

SECRET_TOKEN = 'your-secret-token'

@app.route('/pull-repo', methods=['POST'])

def pull_repo():

# 检查请求是否包含正确的令牌

token = request.headers.get('X-Hub-Signature')

if token != SECRET_TOKEN:

abort(403) # 如果令牌不正确,则拒绝

try:

subprocess.run(["git", "-C", "/path/to/your/repository", "fetch"], check=True)

subprocess.run(["git", "-C", "/path/to/your/repository", "reset", "--hard", "origin/test"], check=True)

return "Force pull successful", 200

except subprocess.CalledProcessError:

return "Failed to force pull the repository", 500

if __name__ == '__main__':

app.run(host='0.0.0.0', port=5000)

工作原理:

-

X-Hub-Signature是您在 Bitbucket 设置 Webhook 时添加到请求中的自定义标头。 -

只有带有正确令牌的请求才允许触发拉取操作。如果令牌丢失或不正确,则请求将被拒绝,并返回

403 Forbidden响应。

您还可以使用更复杂的身份验证形式,如 OAuth 或 HMAC(基于哈希的消息认证码),但这种简单的令牌方法适用于许多情况。

3. 使用 HTTPS 进行安全通信

加密在您的 Flask 应用程序和 Bitbucket Webhook 之间传输的数据,以及在网络上传输的任何敏感数据(如令牌或密码)是至关重要的。这可以确保攻击者无法拦截或修改数据。

为什么要使用HTTPS?

-

数据加密:HTTPS加密通信,确保敏感数据如您的身份验证令牌不会被中间人攻击所窃取。

-

信任和完整性:HTTPS有助于确保服务器接收的数据未被篡改。

使用Let’s Encrypt为Flask应用添加SSL安全性:

- 安装Certbot(用于获取Let’s Encrypt证书的工具):

sudo apt-get update

sudo apt-get install certbot python3-certbot-nginx

为您的域名获取免费SSL证书:

sudo certbot --nginx -d your-domain.com

-

此命令将自动配置Nginx以使用来自Let’s Encrypt的免费SSL证书的HTTPS。

-

确保使用HTTPS:确保您的Flask应用或Nginx配置强制所有流量使用HTTPS。您可以通过在Nginx中设置重定向规则来实现这一点:

server {

listen 80;

server_name your-domain.com;

# 将HTTP重定向到HTTPS

return 301 https://$host$request_uri;

}

server {

listen 443 ssl;

server_name your-domain.com;

ssl_certificate /etc/letsencrypt/live/your-domain.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/your-domain.com/privkey.pem;

# 其他Nginx配置...

}

自动续订:Let’s Encrypt证书有效期为90天,因此设置自动续订非常重要:

sudo certbot renew --dry-run

此命令测试续订流程,确保一切正常。

4. 日志记录和监控

为您的Flask应用程序实施日志记录和监控,以跟踪任何未经授权的尝试、错误或异常活动:

-

记录请求:记录所有传入请求,包括IP地址、请求标头和响应状态,以便监视任何可疑活动。

-

使用监控工具:设置像Prometheus、Grafana或New Relic这样的工具,监控服务器性能和应用程序健康状况。

总结

在本教程中,我们探讨了如何设置一个简单、适合初学者的CI/CD流水线,使用Bitbucket、Linux服务器和Python与Flask自动化部署。以下是您学到的内容的总结:

-

CI/CD基础:我们讨论了持续集成(CI)和持续交付/部署(CD)的基础知识,这是自动化代码集成、测试和部署的基本实践。您了解了CI/CD如何加快开发速度、减少错误并改善开发人员之间的协作。

-

设置Bitbucket Webhooks:您学会了如何配置Bitbucket webhook,以便在特定分支上推送或合并时通知您的服务器。这个webhook作为触发器,自动启动部署过程。

-

创建基于Flask的Webhook监听器:我们向您展示了如何在Linux服务器上设置一个Flask应用程序来监听来自Bitbucket的传入webhook请求。这个Flask应用程序接收通知并运行必要的Git命令来拉取和部署最新更改。

-

自动化部署过程:使用Python和Flask,我们自动化了从Bitbucket仓库拉取更改并执行强制拉取以确保部署最新代码的过程。您还学会了如何配置服务器来公开Flask应用并安全地接受请求。

-

安全考虑:我们介绍了保护部署过程的关键安全步骤:

-

防火墙规则:我们讨论了配置防火墙规则以限制暴露,并确保只有授权流量(来自Bitbucket)可以访问您的服务器。

-

身份验证:我们添加了基于令牌的身份验证,以确保只有授权请求可以触发部署。

-

HTTPS:我们解释了如何使用来自Let’s Encrypt的SSL证书来保护您的服务器与Bitbucket之间的通信。

-

日志记录和监控:最后,我们建议设置日志记录和监控,以跟踪任何异常活动或错误。

-

下一步

到本教程结束时,您现在已经拥有一个自动化部署流水线的工作示例。虽然这只是一个基本实现,但它可以作为您构建的基础。随着您对CI/CD越来越熟悉,您可以探索高级主题,比如:

-

多阶段部署流水线

-

与Docker等容器化工具的集成

-

更复杂的测试和部署策略

-

使用诸如Kubernetes之类的编排工具进行扩展

CI/CD实践不断发展,通过掌握基础知识,您已经为自己在这一领域扩展技能奠定了基础。祝自动化顺利,感谢您的阅读!

您可以从这里fork代码。

Source:

https://www.freecodecamp.org/news/create-a-basic-cicd-pipeline-with-webhooks-on-linux/