Ao mesmo tempo que a digitalização trouxe muitos benefícios, ela aumentou a dependência do setor financeiro em tecnologia de informação e comunicação (TIC), levando a mais riscos digitais, como ataques cibernéticos, interrupções em TIC, corrupção e perda de dados. Para enfrentar ameaças de segurança e melhorar a resiliência operacional no setor financeiro, a União Europeia ratificou a DORA, a Lei de Resiliência Operacional Digital.

Este blog explora como a nova regulamentação da UE pode ajudar as entidades financeiras a melhorar o gerenciamento de riscos em TIC para um ecossistema financeiro mais seguro. Também abrange como o NAKIVO pode assistir as instituições financeiras em alcançar a conformidade com a DORA.

O que é a Lei de Resiliência Operacional Digital (DORA)?

Visão geral e propósito da DORA

A Lei de Resiliência Operacional Digital (DORA) é o regulamento (UE) 2022/2554, ratificado formalmente pelo Parlamento Europeu e pelo Conselho da União Europeia em novembro de 2022. O primeiro rascunho da DORA foi sugerido em 2020 como parte do Pacote de Finanças Digitais (DFP), que estabeleceu a estratégia da UE, recomendações e proposta legislativa sobre ativos criptográficos, blocos de registro e resiliência digital para o setor financeiro.

A regulamentação tem como objetivo estabelecer um quadro legal padrão para as instituições financeiras da UE e seus fornecedores de TIC terceirizados, para fortalecer a resiliência operacional e a segurança dos sistemas em TIC. Noutras palavras, um dos objetivos principais da DORA é mitigar as ameaças cibernéticas, brechas em TIC e interrupções no setor financeiro.

Instituições financeiras e seus fornecedores de TIC terceirizados devem implementar o framework DORA e as normas técnicas até 17 de janeiro de 2025.

Entidades Regulatórias que Aplicam a DORA

Apesar da UE oficialmente adotar a DORA em 2022, as Autoridades Supervisórias da UE (ASUEs) ainda estão desenvolvendo as normas técnicas regulatórias (RTS) sob a lei. Três ASUEs – Autoridade Bancária Europeia (EBA), Autoridade Europeia dos Seguros e Pensionistas (EIOPA) e Autoridade Europeia dos Valores Mobiliários e dos Mercados (ESMA) – publicaram o primeiro rascunho em janeiro de 2024 e estão esperadas para finalizar as RTS no final do ano. Após as ASUEs submeter as RTS finais à Comissão da UE, as normas serão aprovadas pelo Parlamento e pelo Conselho.

A execução das RTS e o controle da conformidade compete às autoridades nacionais competentes, que ainda não foram finalizadas. A aplicação começa assim que as autoridades são designadas e o prazo final de janeiro de 2025 passa.

Principais Requisitos da Lei DORA

A regulamentação DORA estabelece requisitos de segurança para as redes e sistemas de TIC das instituições financeiras e seus fornecedores terceirizados. Esses requisitos abrangem quatro aspectos principais de segurança de TIC:

- Gestão de riscos de TIC (Capítulo II). Enfatizando a responsabilidade da gestão para interrupções de TIC e estabelecendo um framework comum para detectar, identificar, gerenciar e mitigar ameaças de TIC.

- Gestão de incidentes de TIC, classificação e relatórios (Capítulo III). Padronizando obrigações de relatórios de incidentes de TIC e expandindo o escopo de incidentes a serem relatados às autoridades.

- Teste de resiliência operacional digital (Capítulo IV). Impõe testes de resiliência baseados em risco em sistemas críticos de TIC, incluindo testes de penetração avançados liderados por ameaças, a serem realizados pelo menos a cada 3 anos.

- Gerenciamento de risco de terceiros em TIC (Capítulo V). Exige que as instituições financeiras estabelecem regras de monitoramento de risco para seus provedores de terceiros, incluindo cláusulas relativas a risco em seus contratos e aplicando penalidades por não conformidade.

- Compartilhamento de informações (Capítulo VI). Introduz arranjos de compartilhamento de informações onde as entidades financeiras podem trocar informações e inteligência sobre ameaças cibernéticas para aumentar a conscientização sobre novas ameaças e compartilhar estratégias de mitigação de ameaças.

Quem deve cumprir com a Lei de Resiliência Operacional Digital?

Organizações cobertas pelo DORA

As instituições financeiras e entidades cujas atividades são críticas para a infraestrutura do setor financeiro caem no escopo do DORA:

- Instituições de crédito e pagamento

- Instituições de dinheiro eletrônico

- Fornecedores de serviços de ativos criptográficos

- Empresas de investimento e gerentes de fundos de investimento alternativos

- Companhias de seguros e reinsuração e intermediários

- Locais de negociação e repositórios de negócios

- Fundos de pensão

- Depósitos centrais de títulos, contrapartes centrais e repositórios de securitização

- Fornecedores de serviços, incluindo serviços como informação de conta, relatórios de dados, gerenciamento, financiamento coletivo

- Agências de rating de crédito

- Gestores de benchmarks críticos

- Prestadores de serviços de TIC de terceiros, incluindo provedores de serviços cloud

Riscos de Não-Cumprimento com a DORA

A DORA autoriza os estados membros a decidir sobre as penalidades administrativas ou medidas corretivas para o não-cumprimento. A Lei também permite que os estados membros apliquem penalidades criminais para infrações sujeitas à lei penal nacional.

Assim, a DORA define possíveis medidas mínimas que os estados membros podem usar para garantir o cumprimento eficaz das orientações da DORA, incluindo a emissão de notas públicas e, em alguns casos, pedidos para cessar qualquer atividade não-cumpridora, temporariamente ou permanentemente.

A regulamentação DORA também dá poder às AES para designar prestadores de serviços de TIC de terceiros críticos para o setor financeiro e nomear um supervisor principal para cada provedor crítico. Os supervisores principais recebem a mesma autoridade que as autoridades competentes e podem exigir medidas corretivas e penalidades de prestadores de TIC não-cumpridores. A DORA autorizou os supervisores principais a impor multas de até 1% do volume de negócios médio diário global de um provedor de TIC no ano anterior. Essa multa pode ser imposta diariamente por até seis meses ou até que o cumprimento seja alcançado.

Como a DORA Impacta as Entidades Financeiras e os Prestadores de Terceiros

Embora as normas reais ainda não tenham sido finalizadas, a DORA descreve exigências e recomendações gerais sobre como o setor financeiro deve padronizar suas práticas de gestão de TIC e medidas de segurança.

Se você for um fornecedor de ICT terceirizado, como um vendedor de serviços de nuvem, seu primeiro passo deve ser determine se você é considerado crítico de acordo com o Artigo 31 (Seção II). Os fornecedores críticos ficam sob a regulação de DORA, tal como outras entidades financeiras.

DORA exige que as instituições financeiras avaliem o risco de fornecedores terceirizados e estipulam gerenciamento de incidentes em contratos de serviço. Portanto, como um fornecedor não-crítico que trabalha com organizações financeiras, você será obrigado a mitigar riscos que podem potencialmente impactar a organização financeira.

Ajustes operacionais necessários por DORA

DORA enfatiza a responsabilidade do gerenciamento para disrupções em ICT e exige que as instituições financeiras desenvolvam e mantenham um framework abrangente para mitigar riscos em ICT. O framework deve incluir as seguintes coisas:

- Funções e responsabilidades definidas para o gerenciamento e pessoal envolvido

- Risco de ICT regular de avaliação para identificar e monitorizar riscos em sistemas, processos e ativos de ICT

- Monitoramento contínuo de sistemas de ICT para ameaças potenciais

- Procedimentos estruturados e detalhados para prevenir, gerenciar e responder a incidentes em ICT, incluindo planejamento de resposta a incidentes e planos de continuidade de negócios

- Atualização e melhoria contínua de práticas e medidas com base na análise de incidentes

- Framework de protocolos de comunicação de incidentes para clientes e outros stakeholders, internos e externos, para garantir transparência e confiança durante as disrupções em ICT.

- Fechados protocolos para o relatório de incidentes aos órgãos reguladores e outras entidades relevantes, com base na severidade do incidente

Práticas de Risco Fortalecidas

Junto com o monitoramento contínuo de riscos em TIC, a DORA aplica testes regulares de sistemas e ativos para exposição a riscos em TIC. As instituições financeiras se tornam responsáveis pelos riscos associados a provedores de serviços de TIC terceirizados e pelo tratamento de provedores não-conformes. Em especial, a DORA exige que as entidades financeiras incluam provisões para gerenciar riscos em TIC em seus contratos com os fornecedores com quem trabalham.

A Lei enfatiza a importância de estratégias de prevenção, que incluem testar a resiliência e medidas de segurança existentes para identificar vulnerabilidades de sistema e protocolo e análise e relatórios pós-incidente. A DORA também encoraja a aprendizagem e eventos de indústria em que as instituições financeiras possam compartilhar suas experiências e conhecimentos.

Estándares Aumentados de Cibersegurança e Proteção de Dados

A DORA reconhece a cibersegurança e a proteção de dados como os fatores principais que afetam a resiliência operacional de uma organização e exige que as entidades financeiras:

- implementem medidas de segurança como controles de acesso e criptografia

- desenvolvam planos de continuidade de negócios e recuperação de desastres

- usem ferramentas para monitoramento de ameaças em TIC contínuo e detecção de malware em tempo real

- garantir atualizações de software e hardware oportunistas para mitigar vulnerabilidades

- realizar avaliações de vulnerabilidade regular que incluam testes de penetração e de cenários

Para ambientes críticos e áreas de alto risco, as entidades devem realizar testes avançados periódicos, como testes de equipe vermelha, e até mesmo ser necessário participar de exercícios de teste de toda a indústria.

- relatar incidentes rapidamente aos stakeholders e autoridades para fins de transparência durante os incidentes e para permitir que outras organizações aprendam com os incidentes

Opiniões de Especialistas na Lei de Resilência Operacional Digital

Insights de Profissionais de Cibersegurança

“A Lei DORA exige que as instituições financeiras desenvolvam uma política de segurança de dados apropriada e uma rede robusta com base em um método de risco baseado. São as práticas que a DORA especifica novas para a indústria? Não, elas têm estado lá por décadas. No entanto, apesar do risco crescente de ataques cibernéticos, como o ransomware, algumas organizações ainda não implementaram ou apenas parcialmente implementaram as medidas de segurança básicas mais simples”,diz Sergei Serdyuk, Vice Presidente em NAKIVO.

Predições para o Futuro da DORA

“A DORA está abrindo caminhos para uma melhor cadeia de segurança de dados no setor financeiro. E esperançamente, com o tempo, essa regulação irá ser estendida a outros setores também. Com a digitalização global e os avanços da IA, mais indústrias e organizações se tornaram sujeitas a riscos de cibersegurança. Em muitos casos, isso não significa apenas a perda individual de uma organização, financeira ou reputacional, mas um aumento do risco de interrupções interestaduais e cruzadas devido às codependências entre as organizações.” —Sergei Serdyuk, Vice Presidente na NAKIVO.

Passos para Garantir a Conformidade da DORA com a NAKIVO

A DORA dá especial atenção aos procedimentos de backup e replicação (Artigos 11-12) já que eles afetam diretamente a disponibilidade dos serviços da empresa, a continuidade e a segurança dos dados. A DORA obriga as entidades a garantir a segurança do transferimento de dados e a minimizar o risco de corrupção e perda de dados, bem como práticas de gerenciamento de dados ruins e erros humanos.

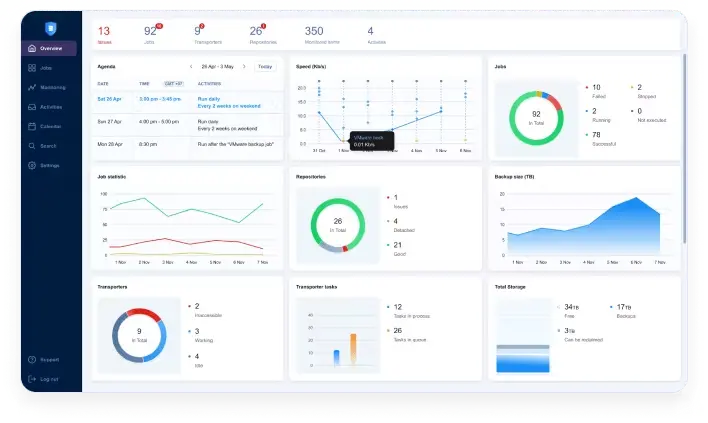

O NAKIVO Backup & Replication é uma solução abrangente de proteção de dados que permite que você realize backup, replicação, configure e automate fluxos de recuperação de desastres e monitore cargas de trabalho a partir de uma interface web baseada em uma única plataforma.

A solução suporta ambientes virtuais, cloud, físicos, NAS, SaaS e híbridos, o que a torna bem-sucedida para ajudar entidades financeiras de diferentes tamanhos a garantir uma proteção de dados de primeira classe. A solução funciona de forma híbrida comvários tipos de armazenamento, incluindo aparelhos de deduplicação e dispositivos NAS, nuvens públicas, plataformas cloud compatíveis com S3, e fita, para garantir a flexibilidade necessária para diferentes necessidades de negócios e conformidade.

A realização de uma Avaliação Inicial de Conformidade

Realize a análise de lacunas para identificar as áreas onde podem ser necessárias melhorias para cumprir com a regulamentação DORA. Concentre-se em 4 áreas chave que mencionamos acima:

- Gestão de riscos em TIC

- Gestão de incidentes em TIC, classificação e relatórios

- Testes de resiliência operacional digital

- Gestão de riscos de terceiros em TIC

Desenvolvendo uma Estratégia de Conformidade DORA

Ao desenvolver uma estratégia de conformidade DORA, deve haver um mapa anual com passos definidos, objetivos e prioridades. A estratégia será diferente dependendo da complexidade da infraestrutura de TI da organização e do nível de resiliência atual contra as ameaças digitais.

O DORA exige que as organizações financeiras tenham planos de continuidade de negócios apropriados, planos de resposta e recuperação em TIC e realizem uma avaliação de impacto de negócios (BIA) de sua exposição a interrupções graves.

O DORA também exige que as organizações tenham pelo menos um local secundário remoto (um site de recuperação de desastres) para garantir a continuidade das operações críticas do negócio quando o site primário estiver fora de serviço. Para minimizar o downtime e limitar as interrupções ou perdas, uma organização deve desenvolver um plano de recuperação de desastres que inclua as seguintes coisas:

- O escopo de backup e recuperação de desastres com base na importância de componentes de software e hardware e de dados armazenados;

- Componentes de TI e ordem de recuperação de VM;

- Objetivos de recuperação (tempo de recuperação e ponto de recuperação) para cada função dependendo da sua importância e impacto global nas operações de negócios (isto também significa que você precisa ter um esquema de rotação de ponto de recuperação baseado na frequência de atualização dos dados e sua importância);

- Funções e responsabilidades atribuídas aos funcionários;

- Requisitos de hardware estabelecidos para um site de DR secundário, para garantir recursos de CPU, memória, capacidade de disco e banda de rede suficientes para uma transição sem problemas.

Navegar na conformidade do DORA com NAKIVO

As funcionalidades avançadas da solução NAKIVO podem ajudar a minimizar os esforços de conformidade com o DORA e automatizar a maioria dos processos relacionados à cibersegurança. Para ajudá-lo a navegar melhor em todos os casos de uso, aqui ilustramos como você pode atender às específicas exigências de segurança do DORA usando a solução NAKIVO:

- Resilência de dados (Artigo 9).A solução NAKIVO permite que você facilmente atinja o “regra 3-2-1” de backup para melhor resistência de dados. De acordo com essa regra, você precisa armazenar pelo menos 3 cópias de seus dados de backup em 3 locais diferentes; 2 cópias devem estar fora do local e 1 no cloud.

- Integridade de dados (Artigo 12).Com cópias de backup e réplicas conhecendo as aplicações, você pode ter a certeza de que os dados da aplicação são consistentes mesmo quando o backup é executado enquanto a aplicação está em execução. A solução também dá suporte a backups do banco de dados Oracle, aplicações Microsoft como o Active Directory e o Exchange Server, bem como as aplicações e serviços Microsoft 365 (Teams, Exchange Online, SharePoint Online, OneDrive for Business).

- Resistência contra ransomware e outras ameaças cibernéticas (Artigo 9).A solução NAKIVO permite que você crie backups imutáveis localmente, no cloud ou em dispositivos HYDRAstor para garantir que ninguém possa alterar ou excluir seus dados. Você também pode aproveitar a air-gaping enviando cópias de backup para fita ou qualquer outro armazenamento removível onde os criminosos cibernéticos não conseguem acessá-los pela rede. A solução também permite que você examine os backups para malware antes da recuperação, para que você possa ter a certeza de que os dados de backup não estão infectados.

- Criptografia end-to-end (Artigo 9).Com a solução NAKIVO, você pode criptografar os dados de backup antes de deixarem o computador de origem e criptografar o network e os repositórios de backup para garantir que seus dados estão seguros tanto em trânsito quanto em repouso.

- Prevenção de acesso não autorizado e mecanismos de autenticação forte (Artigo 9).Você pode proteger todos os backups e fluxos de proteção de dados com controle de acesso baseado em papéis e autenticação de múltiplas fases.

- Monitoramento de ameaças em tempo real (Artigo 10). A melhor maneira de garantir a detecção de anomalias em tempo real é usar um software anti-malware abrangente. No entanto, a solução da NAKIVO tem funcionalidades que podem ajudar a melhorar o monitoramento de ameaças. Por exemplo, com a função de monitoramento de TI para VMware, você pode detectar problemas e atividade suspeita antes que eles se tornem um problema maior. A funcionalidade permite o monitoramento em tempo real de todas as métricas de desempenho, incluindo o uso de CPU, RAM e disco, para você notar rapidamente qualquer consumo anômalo.

- Resistência operacional contra riscos de TI e tempo de inatividade mínimo em caso de interrupções (Artigos 11-12). A funcionalidade de Recuperação de Sites avançada da NAKIVO permite que você automate e teste fluxos de trabalho de recuperação de sites. Você pode configurar sequências automatizadas e dispará-las com um clique durante desastres para mudar instantaneamente para réplicas localizadas em um site secundário.

- Testes regulares de fluxos de trabalho de BC e protocolos (Artigo 12). Para garantir que a recuperação seja suave e que os objetivos sejam atingidos durante o desastre, você pode agendar testes regulares de failover e failback em um modo de teste que não interrompa suas atividades de produção. Os testes permitem verificar a sequência de ações e verificar a conectividade da rede.

Resumo

A Lei de Resistência Operacional Digital é um salto estratégico em direção a um setor financeiro mais resiliente e operações financeiras seguras. Ao forçar a implementação das melhores práticas de cibersegurança e encorajando o aprendizado e a conscientização, a Lei ajuda as instituições financeiras a enfrentar as ameaças atuais e desafios futuros, estabelecendo um marco para outras indústrias.

Faça do NAKIVO um elemento de sua jornada em direção a um sistema de TIC mais resiliente.

Source:

https://www.nakivo.com/blog/digital-operational-resilience-act/