Hoewel de digitalisering veel voordelen heeft gebracht, heeft het ook de afhankelijkheid van de financiële sector van informatie- en communicatietechnologie (ICT) vergroot, waardoor er meer digitaal risico’s zoals cyber aanvallen, ICT-uitval, data-corrumptie en verlies zijn opgekomen. Om aan de bedreigingen op het gebied van veiligheid tegemoet te komen en de operationele resistentie in de financiële sector te verbeteren, heeft de Europese Unie het Digitale Operationele Resiliente Wet (DORA) geratificeerd.

Deze blog gaat over hoe de nieuwe EU-verordening de ICT-risicomanagement van financiële entiteiten kan helpen bij het verbetering van een veiligere financiële ecosystem. Hij gaat ook over hoe NAKIVO de financiële instellingen kan helpen voldoen aan de DORA-vereisten.

Wat is de Digitale Operationele Resiliente Wet (DORA)?

Overzicht en doel van DORA

De Digitale Operationele Resiliente Wet (DORA) is Europees verbod 2022/2554, formeel geratificeerd door het Europese Parlement en de Raad van de Europese Unie in november 2022. Het eerste DORA-ontwerp werd in 2020 voorgesteld als onderdeel van de Digitale Financiële Pakket (DFP), dat de EU-strategie, aanbevelingen en wetgevende voorstel op het gebied van crypto-activa, blockchain en digitale resistentie voor de financiële sector uitlegde.

Het doel van de wet is een geharmoniseerd rechtsraamwerk te stichten voor EU-financiële instellingen en hun derde-partij IT-leveranciers om de operationele resistentie en veiligheid van ICT-systemen te versterken. Met andere woorden, één van de hoofddoelstellingen van DORA is het verminderen van de cyber bedreigingen, ICT-breuken en uitval in de financiële sector.

Financiële instellingen en hun derdepartijen ICT-leveranciers moeten het DORA-raamwerk en de technische standaarden vanaf 17 januari 2025 implementeren.

Regelgevende Organen die DORA handhaven

Hoewel de EU officieel DORA in 2022 heeft aangenomen, zijn de EU-toezichtsautoriteiten (ESAs) nog steeds in het ontwikkelen van de regelgevende technische standaarden (RTS) onder de wet. Drie ESAs – de Europese Bankautoriteit (EBA), de Europese Autoriteit voor Verzekeringen en Pensioenen (EIOPA) en de Europese Autoriteit voor effecten en markten (ESMA) – hebben in januari 2024 de eerste concepten gelanceerd en worden verwacht de RTS voor het einde van het jaar af te ronden. Naast de ESAs de definitieve RTS aan de EU-commissie te hebben ingediend, zullen de standaarden worden goedgekeurd door het Parlement en de Raad.

Het toezicht op de naleving van de RTS en de handhaving ervan zijn de verantwoordelijkheid van de respectievelijke nationale toezichtsautoriteiten, die nog steeds moeten worden bepaald. De handhaving start nadat de autoriteiten zijn toegezegd en de deadline van januari 2025 is overschreden.

Belangrijkste vereisten van de DORA-wet

De DORA-verordening stelt veiligheidseisen voor het netwerk en de ICT-systemen van financiële instellingen en hun derde partijen leveranciers. Deze vereisten omvatten vier belangrijke aspecten van ICT-veiligheid:

- ICT-risicomanagement (Kapitel II).Hiermee wordt de verantwoordelijkheid van de ICT-uitvallen voor de bestuurders benadrukt en wordt een algemeen kader geïmplementeerd voor het detecteren, identificeren, beheren en vermijden van ICT-bedreigingen.

- ICT-incidentenbeheer, classificering en melden (Kapitel III).Hier wordt de verplichte incidentenmelding voor ICT-incidenten standaardmatig gemaakt en wordt de scope van de incidenten die aan de autoriteiten moeten worden gemeld uitgebreid.

- Digitaal operationeel resistentie-testen (Hoofdstuk IV). Verplichting tot risicobaseerd testen van de operationele resistentie van kritieke ICT-systemen, met geavanceerde aanvallen geleidde doorschermingsproeven (TLPT), die minstens elke 3 jaar uitgevoerd moeten worden.

- ICT-derdenrisicobeheer (Hoofdstuk V).Verplichting voor financiële instellingen om regels voor risicobeheer op te stellen voor hun derdenleveranciers, inclusief risicogebonden voorwaarden in hun contracten, en stelsels van boetes voor niet-naleving in te stellen.

- Informatie-uitwisseling (Hoofdstuk VI).Introductie van een informatie-uitwisselingssysteem waarin financiële entiteiten hun kybergevaar-informatie en -intelligentie kunnen uitwisselen om de kennis van nieuwe bedreigingen te vergroten en strategieën voor het verminderen van bedreigingen te delen.

Wie moet voldoen aan de wet Digitaal Operationeel Resistentie (DORA)?

Beschermde organisaties onder DORA

Financiële instellingen en bedrijven die activiteiten uitvoeren die kritiek zijn voor de financiële sectorinfrastructuur, vallen onder de scope van DORA:

- Krediet- en betalingsinstellingen

- Elektronische geldinstellingen

- Crypto-actiebedieningen

- Investeerderbedrijven en beheerders van alternatieve beleggingsfondsen

- Verzekerings- en reverzekeringsbedrijven en -vertegenwoordigers

- Handelsplaatsen en afdrukkenopslagplaatsen

- Pensioenfondsen

- Centrale effectendepositories, centrale contrapartijen en securitisatiedepositories

- Dienstverleners, inclusief diensten als accountinformatie, datareportage, beheer, crowdfunding

- Kredietratingbureaus

- Beheerders van kritische benchmarks

- Derden aanICT-dienstverleners, inclusief clouddienstverleners

Risico’s van niet-naleving van DORA

DORA geeft de ledenstaten de macht om te beslissen over bestuursrechtelijke sancties of herstelmaatregelen voor niet-naleving. Het wetboek geeft ook de ledenstaten de mogelijkheid om strafrechtelijke sancties toe te passen voor overtredingen die onder nationaal strafrecht vallen.

Daarmee stelt DORA mogelijke minimale maatregelen voor die de ledenstaten kunnen gebruiken om effective implementatie van de richtlijnen van DORA te waarborgen, inclusief het uitgeven van openbare nota’s en, in sommige gevallen, verzoeken om elke niet-nalevende activiteit opnieuw in te zetten, tijdelijk of permanent.

De DORA-verordening geeft de ESAs ook de bevoegdheid om ITC-derden dienstverleners die belangrijk zijn voor de financiële sector te identificeren en een hoofdtoezichthouder aan te stellen voor elke kritische provider. Hoofdtoezichthouders krijgen dezelfde machten als toezichthouders en kunnen herstelmaatregelen en sancties eisen van niet-nalevende ITC-dienstverleners. DORA heeft de hoofdtoezichthouders gemachtigd om boetes op te leggen tot maximaal 1% van de gemiddelde dagelijkse wereldwijde omzet van de ITC-dienstverleners in het voorgaande jaar. Deze boete kan dagelijks worden opgelegd voor maximaal 6 maanden of tot naleving van de regels.

Hoe DORA de invloed op financiële entiteiten en derden aanleveraars heeft

Hoewel de letterlijke normen nog niet zijn vastgesteld, beschrijft DORA algemene vereisten en aanbevelingen over hoe de financiële sector zijn ICT-beheersingspraktijken en -veiligheidsmaatregelen moet standaardiseren.

Als u een derde-partij ICT-leverancier bent, zoals een clouddienstleverancier, moet u de eerste stap zijn om vast te stellen of u wordt beschouwd als kritiek volgens artikel 31 (sectie II). Kritieke leveranciers vallen onder de regelgeving van DORA net zoals andere financiële entiteiten.

DORA eist van financiële instellingen dat ze het risico van derde-partij leveranciers meten en incidentbeheer vastleggen in de dienstovereenkomsten. Daarom zal u, als een niet-kritische leverancier die werkt met financiële organisaties, geacht worden risico’s te verminderen die potentieel de financiële organisatie kunnen beïnvloeden.

Operaties aanpassingen vereist door DORA

DORA accentueert de verantwoordelijkheid van het management voor ICT-uitval en eist dat financiële instellingen een uitgebreid kader voor het verminderen van ICT-risico’s ontwikkelen en behouden. Het kader moet de volgende punten bevatten:

- Gedefinieerde rollen en verantwoordelijkheden voor management en betrokken personeel

- Regelmatige ICT-risicobeoordeling voor het identificeren en monitoren van risico’s over ICT-systemen, processen en activa

- Ongoing monitoring van ICT-systemen voor potentiële bedreigingen

- Gestructureerde en gedetailleerde procedures voor het voorkomen, behandelen en reageren op ICT-incidenten, inclusief incidentreactie en bedrijfsvoortzettingplannen

- Continu opwaarderen en verbeteren van praktijk en maatregelen op basis van incidentanalyse

- Incidentcommunicatieprotocollen voor klanten en andere belanghebbenden, zowel externe als interne, om transparantie en vertrouwen te behouden tijdens ICT-uitval.

- helder vastgelegd zijn voor het melden van incidenten aan toezichtsorganen en andere betrokkenen, gebaseerd op de ernst van het incident

Versterkte risicomanagementpraktijken

Naast de permanente ICT-risicover supervisie en controle, eist DORA dat er regelmatig testen plaatsvinden op systemen en activa voor ICT-risicover exposure. Financiële instellingen krijgen verantwoordelijkheid voor de risico’s die verbonden zijn aan derden voor ICT-dienstverlening en om met niet-conforme leveranciers om te gaan. Concreet eist DORA dat financiële instellingen voorbereidingen opnemen voor het beheer van ICT-risico’s in hun contracten met de leveranciers waarmee ze samenwerken.

De wet benadrukt de belangrijkheid van preventie strategieën, die testen op bestaande weerstand en beveiligingsmaatregelen om systeem- en protocolgevallen te identificeren en post-incidentanalyse en rapportage bevatten. DORA moedigt ook aan tot algemene leren en gebeurtenisarrangementen in de sector waar financiële instellingen hun ervaring en kennis kunnen delen.

Verbeterde Cybersecurity en Data Protectie standaarden

DORA erkent cybersecurity en data bescherming als de hoofdfactoren die de operationele weerstand van een organisatie beïnvloeden en eist dat financiële entiteiten:

- security maatregelen zoals toegangscontroles en versleuteling

- business continuity en disaster recovery plannen ontwikkelen

- gereedschap gebruiken voor continu ICT-dreigementen monitor en voorwaarden voor realtime malware detectie

- rechtstijdige updates voor software en hardware uitvoeren om kwetsbaarheden te verminderen.

- voert regelmatige kwetsbaarheidscontroles uit die aanvallen en scenario-gebaseerde testen omvatten

Voor kritieke omgevingen en hoge-risicogebieden verwachten we van de entiteiten dat ze periodieke geavanceerde testen uitvoeren zoals rood team testen, en zelfs moeten deelnemen aan algemene testoefeningen in de sector.

- rapporteert incidenten snel aan belanghebbenden en autoriteiten voor de doelstellingen van transparantie tijdens incidenten en om andere organisaties toe te laten leren van incidenten

Expertie Opinies over de Digital Operational Resilience Act

Inzichten uit de CybersecurityProfessionals

“De DORA vereist van financiële instellingen een goed geconstrueerde gegevensbeveiligingspolitiek en een solide netwerk gebaseerd op een risico-gebaseerde aanpak. Zijn de door de DORA gespecificeerde praktijken nieuw voor de industrie? Nee, ze zijn al jarenlang aanwezig. Echter, ondanks de steeds groeiende kans op cyberaanslagen zoalsransomware, hebben sommige organisaties nog niet geïmplementeerd of slechts gedeeltelijk de basisveiligheidsmaatregelen doorgevoerd,” vertelt Sergei Serdyuk, Vice President bij NAKIVO.

Prognoses voor de Toekomst van DORA

“DORA legt de basis voor een sterkere cybersecurity in de financiële sector. En hoopelijk zal deze regeling over time ook uitgebreid worden naar andere sectoren. Met de wereldwijde digitalisering en de vooruitgang van AI zijn meer industrieën en organisaties onderhevig aan cybersecurityrisico’s. In veel gevallen betekent dit niet het individuele verlies van een organisatie, ofwel financieel of reputatieschermend, maar een verhoogd risico van industriële en cross-industriële storingen door codependencies tussen organisaties.” —Sergei Serdyuk, Vice President bij NAKIVO.

Stappen om DORA-conformiteit te waarborgen met NAKIVO

DORA besteedt speciaal aandacht aan back-up en replicatieprocedures (artikelen 11-12) omdat ze direct de dienstverlening van het bedrijf beïnvloeden, de beschikbaarheid en de dataveiligheid. DORA forceert de partijen om de veiligheid van dataoverdracht te waarborgen en het risico van datavervuiling en -verlies terug te dringen, evenals slechte databeheerpraktijken en menselijke fouten.

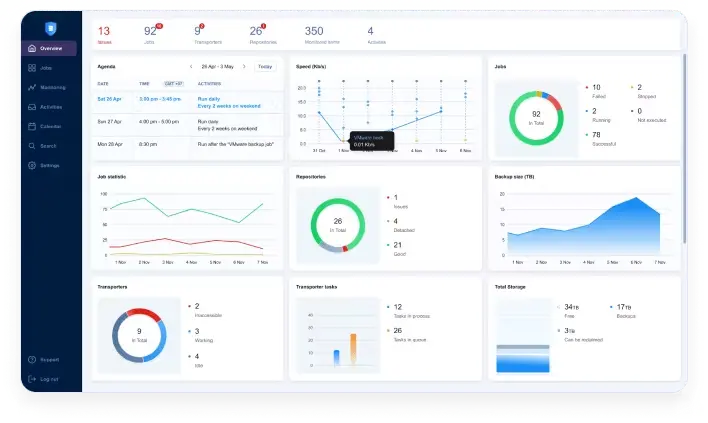

NAKIVO Backup & Replication is een complete databescherming oplossing die u in staat stelt om back-ups te maken, replicaties uit te voeren, disaster recovery-werkstromen te configureren en te automatiseren en taken vanuit een enkele webgebaseerde interface te monitoren.

De oplossing ondersteunt virtuele, cloud, fysieke, NAS, SaaS en gemengde omgevingen, wat hem ideaal maakt om financiële entiteiten van verschillende grootte uitstekende databescherming te bieden. De oplossing werkt perfect met verschillende opslagtypen, inclusief deduplicatieapparaten en NAS-apparaten, openbare cloudomgevingen, cloudplatformen compatible met S3, en tape, om het nodige niveau van flexibiliteit te bieden voor verschillende bedrijfs- en compliantienoodzaken.

Voer een eerste maatlijningsonderzoek uit

Voer een kluisdeling uit om gebieden te identificeren waar verbeteringen nodig zijn om te voldoen aan de DORA-verordening. concentreer op de 4 belangrijkste gebieden die we hierboven genoemd hebben:

- ICT risicomanagement

- ICT incidentbeheer, classificering en rapportage

- Digitaal operationeel aanpakken van de resistentieproeven

- ICT derdepartement risicomanagement

Ontwikkelen van een strategie voor DORA-conformiteit

Bij het ontwikkelen van een strategie voor DORA-conformiteit moet er een jaarlijkse wegwijzer zijn met gedefinieerde stappen, doelen en prioriteiten. De strategie zal verschillen afhankelijk van de complexiteit van de IT-infrastructuur van de organisatie en zijn huidige niveau van bestandheid tegenover digitaal gevaar.

DORA vereist van financiële organisaties dat ze geschikte bedrijfsvervolgingsplannen, ICT-reactie- en herstelplannen en een bedrijfsinvloedendiagnose (BIA) uitvoeren van hun blootstelling aan ernstige verstoringen.

DORA vereist ook dat organisaties minimaal één afgelegen reservekantoor (een brandstofdragend kantoor) hebben om de doorstroom van kritische bedrijfsactiviteiten veilig te stellen als het primaire kantoor niet operationeel is. Om downtime te minimaliseren en de verstoring of verlies te beperken, moet een organisatie een herstelplan ontwikkelen die de volgende bevat:

- Het back-up- en katastrofeenvrijbaarbereik gebaseerd op de belangrijkheid van software- en hardwarecomponenten en opgeslagen gegevens;

- Afhankelijkheden tussen IT-componenten en de VM-herstelvolgorde;

- Hersteldoelstellingen (hersteltime en herstelpunt) voor elke functie, afhankelijk van haar belang en de algehele impact op de bedrijfsoperaties ( dit betekent ook dat u een herstelpuntrotatieschema moet hebben op basis van de frequentie van gegevensupdate en hun belang);

- Toegewezen rollen en verantwoordelijkheden voor personeel;

- Gestelde hardwarevereisten voor een secundair DR-locatie om voldoende CPU, geheugen, schijfcapaciteit en netwerkbandbreedte te bieden voor een gloednieuwe overgang.

Navigeren door DORA-conformiteit met NAKIVO

De geavanceerde functionaliteit van de NAKIVO-oplossing kan helpen uw inspanningen voor DORA-conformiteit te minimaliseren en de meeste cybersecurity-gerelateerde processen te automatiseren. Om u beter door alle use-cases te helpen, illustreren we hoe u specifieke DORA-veiligheidseisen kunt aanpakken door middel van de NAKIVO-oplossing te gebruiken:

- Dataresilience (Artikel 9).De NAKIVO-oplossing laat u gemakkelijk de 3-2-1-backupregel voor betere dataresilience halen. Volgens deze regel moet u minstens 3 kopieën van uw back-upgegevens op 3 verschillende locaties bewaren; 2 kopieën moeten op afstand zijn en 1 in de cloud.

- Data integriteit (Artikel 12).Met app-gebaseerde back-ups en kopieën kun je gerust zijn dat applicatiedata consistent blijft, zelfs als de back-up wordt uitgevoerd terwijl de app actief is. De oplossing ondersteunt ook back-ups van Oracle DB, Microsoft-toepassingen zoals Active Directory en Exchange Server, evenals Microsoft 365-apps en diensten (Teams, Exchange Online, SharePoint Online, OneDrive voor bedrijf).

- Resilience tegen ransomware en andere cyberbedreigingen (Artikel 9).NAKIVO’s oplossing laat je toe om onveranderbare back-ups op locatie, in de cloud of op HYDRAstor-apparaten te maken, om er voor te zorgen dat niemand uw data kan wijzigen of verwijderen. U kunt ook profiteren van air-gapping door back-upkopieën naar schijf of elke andere loskoppelbare opslag te sturen waar cybercriminelen geen toegang tot kunnen krijgen via het netwerk. De oplossing laat ook toe om back-ups te scannen voor malware voordat ze worden hersteld, zodat u zeker bent dat de back-upgegevens niet geïnfecteerd zijn.

- End-to-end-encryptie (Artikel 9).Met de NAKIVO-oplossing kunt u back-upgegevens encrypteren voordat ze de bronmachine verlaten en kunt u de netwerk- en back-uppunten versleutelen om er voor te zorgen dat uw gegevens beveiligd zijn zowel tijdens het vervoer als bij opslag.

- Veiligheid van ongeautoriseerde toegang en sterke authenticatiesystemen (Artikel 9).U kunt alle back-ups en gegevensbeschermingswerkstromen beschermen met rollengebonden toegangscontrole en meerfacultaire authenticatie.

- Realtime bewaking van bedreigingen (artikel 10). De beste manier om te zorgen voor realtime detectie van anomalieën is het gebruik van uitgebreide anti-malwaresoftware. De oplossing van NAKIVO heeft echter functies waarmee u de bewaking van bedreigingen kunt verbeteren. Met de IT-monitoringfunctie voor VMware kunt u bijvoorbeeld problemen en verdachte activiteiten detecteren voordat ze een groter probleem worden. Met deze functie kunt u alle prestatiegegevens, waaronder CPU, RAM en schijfgebruik, in realtime bewaken, zodat u elk ongewoon verbruik snel kunt opmerken.

- Operationele veerkracht tegen ICT-risico’s en minimale uitvaltijd bij storingen (artikel 11-12). Met de geavanceerde functionaliteit voor siteherstel van NAKIVO kunt u workflows voor siteherstel automatiseren en testen.

- Regelmatig testen van DR-workflows en -protocollen (artikel 12). Om ervoor te zorgen dat het herstel soepel verloopt en de doelstellingen tijdens de ramp worden gehaald, kunt u regelmatig testen van failover- en failback-workflows plannen in een testmodus die uw productieactiviteiten niet verstoort. Het testen stelt je in staat om de volgorde van acties te controleren en netwerkconnectiviteit te verifiëren.

Samenvatting

De Digital Operational Resilience Act is een strategische sprong naar een veerkrachtigere financiële sector en veilige financiële operaties. Door de implementatie van de beste cyberbeveiligingspraktijken af te dwingen en leren en bewustzijn aan te moedigen, helpt de wet financiële instellingen het hoofd te bieden aan huidige bedreigingen en toekomstige uitdagingen, terwijl het een benchmark vormt voor andere sectoren.

Maak NAKIVO deel uit van uw reis naar een veerkrachtiger ICT-systeem.

Source:

https://www.nakivo.com/blog/digital-operational-resilience-act/