אירועי פורנזיקה חיוניים ב-Office 365

האירוע MailItemsAccessed הוא האירוע הראשון החיוני (לפעמים מכונה אירועי עריכה ברמה גבוהה) שהוצג כחלק מ- Microsoft 365 Advanced Audit (או בפקודת ההרשמה). הוצאתו לפועל לא הייתה eachש במיוחד קלה או פשוטה ותרמה לחלק מה-בעיות בהרשמת תיבת הדואר של Exchange Online שחווינו במהלך השנה האחרונה. אירועי פורנזיקה של MailItemsAccessed מוצגים כעת בשוכני במקומות המגורים, ורציתי לגלות עד כמה שהאירועים האלה שימושיים כאשר מבצעים חקירה בחשבונות שנפגעו.

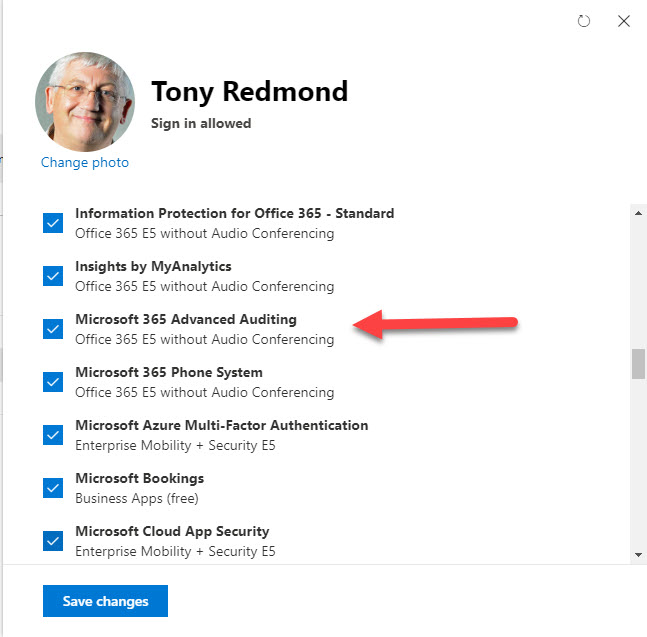

רישיונות E5 נדרשים

האירוע MailItemsAccessed נוצר כאשר משתמשים רשומים נגישים לפריטים בתיבות הדואר ב- Exchange Online באמצעות פרוטוקול תקשורת כלשהו מכל לקוח, אך רק אם לחשבונך יש רישיון Office 365 E5 או תוסף אחריות E5 של Microsoft 365. במקרה שלי, יש לי רישיון Office 365 E5, והרשמת מיוחדת מופיעה כאחד האפליקציות בתוכנית (ציור 1). לאחר כישוד, אירועים מועלים על ידי Exchange Online ליומן ההרשמה של Office 365 יחד עם אירועי ההרשמה בתיבת הדואר האחרים.

שני סוגים של אירוע MailItemsAccessed

אירועי הגישה לפריטי דואר מתקבלים בשני סוגים: סנכרון ו־קישור.

אירועי סנכרון נרשמים כאשר לקוח שולחת Outlook מסנכרן הודעות מתיקיית הדואר הנכנס למטמון המקומי שלו (OST למערכת הפעלה Windows או OLM ל-Mac). במהלך הסנכרון, הלקוח מוריד עותקים של כל פריטים חדשים או משונים מתיקיית הדואר הנכנס ורושם כל מחיקות להחיל בעותקו המקומי. האירוע הסנכרון רשום מתי הסנכרון בוצע עבור תיקייה. במהלך האירוע הרגיל, תצפה לראות הרבה אירועים שרושמים סנכרון עבור תיקיות כמו תיקיית הדואר הנכנס, פריטים שנשלחו, פריטים שנמחקו ולוח השנה, וגם כל תיקייה אחרת שבה נעשה בה מעבר הודעות. בקשר לחקירה, ההנחה היא שאם נפילה מתרחשת ומישהו יכול להשתמש ב-Outlook לסנכרון תיקייה למטמון מקומי, ייתכן שכל הפריטים בתיקייה זו יועתקו.

אירועי קישור רושמים גישה להודעה ספציפית. כדי להפחית את כמות הרשומות בהדקת חשבון, Exchange Online יוצרת אירוע קישור יחיד שמכסה גישה להודעות בתקופת שתי דקות. לכן, אירוע קישור עשוי לכסות גישה להודעה יחידה או עשרות הודעות.

כדי לתת רעיון על הכמות של אירועים שמשתמש עשוי לייצר, במהלך תקופת שני ימים חשבוני יצר 443 אירועי הגישה לפריטי דואר. רובם היו אירועי קישור (394), ומתוכם 312 היו בתיקיית הדואר הנכנס ו־32 בפריטים שנשלחו.

מעניין, נתפסו 25 אירועים עבור קופסת הדואר היוצא, שהיא תיקיה זמנית בה פריטים קיימים בזמן המתנה לעיבוד על ידי שירות ההעברה של Exchange. זה משמש גם כאשר Outlook פורסם בשיחה בקבוצת Outlook, ולכן האירועים עבור קופסת הדואר היוצא הופיעו ברשומות הבדיקה.

הפוטנציאל להגבלת קצב

I don’t use email as heavily as I once did when I was a corporate VP, so expect heavier volumes for other mailboxes. The transfer of some communications to Teams has also reduced email volume in some tenants. However, I do use multiple clients (OWA, Outlook, and Outlook mobile), all of which are usually signed in and active, which increases the number of Bind events. In the case of very active mailboxes, if more than a thousand events are generated for a mailbox in less than 24 hours, Exchange Online stops generating MailItemsAccessed events for that mailbox for 24 hours. Microsoft says that less than 1% of Exchange Online mailboxes are throttled.

חיפוש אחר אירועים

עכשיו שיש לנו מושג על האירועים לצפות בהם, איך אנחנו ניגשים לאירועים במהלך חקירה? שימוש בחיפוש ביומן הבקרה במרכז האם של Microsoft 365 אינו יעיל מאחר שאי אפשר לקורלציה של אירועים שם. במקום זה, אנו צריכים לחלץ אירועים רלוונטיים מיומן הבקרה ולעבד אותם לצורה שתקל על ניתוח נוסף.

כדי לעשות זאת, אני משתמש בתסריט PowerShell כדי:

- להשתמש ב cmdlet Search-UnifiedAuditLog כדי למצוא אירועי MailItemsAccessed. החיפוש יכול להיות מותאם לטווחי תאריך שונים ולמשתמשים.

- לעבד כל רשומה כדי לחלץ מידע מתכנמו ברשות AuditData בפורמט JSON.

- לבצע עיבוד נוסף כדי להפוך את המידע ב-AuditData לברור יותר. לדוגמה, לרשום את סוג הכניסה כטקסט (משתמש, מופקד או מנהל) במקום קוד מספרי.

- באפשרות זו, לבצע מעקב אחר ההודעה כדי לאחזר את הנושא עבור ההודעות (ראה למטה).

- ליצור קובץ CSV שמכיל את הרשומות שעובדו.

התסריט מעביר רשומת בדיקה שנראית ככה:

RunspaceId : bb26bb84-41fe-4d3f-85dd-e800a4352e3d RecordType : ExchangeItemAggregated CreationDate : 7 Apr 2020 23:47:30 UserIds : [email protected] Operations : MailItemsAccessed AuditData : {"CreationTime":"2020-04-07T23:47:30","Id":"f5493f9a-57ce-4859-94bd-fd2ad38d5680","Operation": "MailItemsAccessed","OrganizationId":"b662313f-14fc-43a2-9a7a-d2e27f4f3478","RecordType":50,"ResultStatus":"Succeeded","UserKey":"1003BFFD805C87B0","UserType":0,"Version":1,"Workload":"Exchange","UserId":"[email protected]","ClientIPAddress":"2001:bb6:5f4f:f058:4163:e14a:1332:27c7","ClientInfoString":"Client=OutlookService;Outlook-iOS\/2.0;","ExternalAccess ":false,"InternalLogonType":0,"LogonType":0,"LogonUserSid":"S-1-5-21-458367025-2064581115-2950179075-392557","MailboxGuid":"0370f354-2752-4437-878d-cf0e5310a8d4","MailboxOwnerSid":"S-1-5-21-458367025-2064581115-2950179075-392557", "MailboxOwnerUPN":"[email protected]","OperationProperties":[{"Name":"MailAccessType","Value":"Bind"},{"Name":"IsThrottled","Value":"False"}],"OrganizationName":"office365itpros.onmicrosoft.com","OriginatingServer":"DB7PR04MB4346 (15.20.2878.014)\u000d\u000a","SessionId":"1f99e672-8141-4a22-9aa0-96357297e843","Folders":[{"FolderItems":[{"InternetMessageId":"<71ceaeec-6dc3-4452-839f-6db34dd95f95@DB5EUR01BG102.eop-EUR01.prod.protection.outlook.com>"}], "Id":"LgAAAAB+7ILpFNx8TrktaK8VYWerAQBe9CuwLc2fTK7W46L1SAp9AAAA2lHHAAAB","Path":"\\Inbox"}],"OperationCount":1} ResultIndex : 1 ResultCount : 443 Identity : f5493f9a-57ce-4859-94bd-fd2ad38d5680 IsValid : True ObjectState : Unchanged

אל פריט שנראה כמו זה:

TimeStamp : 7 Apr 2020 23:47 Mailbox : [email protected] User : [email protected] LogonType : User FolderId : LgAAAAB+7ILpFNx8TrktaK8VYWerAQBe9CuwLc2fTK7W46L1SAp9AAAA2lHHAAAB Folder : Inbox Access : Bind Operation : MailAccessType Throttled : False ClientIP : 2001:bb6:5f4f:f058:4163:e14a:1332:27c7 ClientInfo : Client=OutlookService;Outlook-iOS/2.0; SessionId : 1f99e672-8141-4a22-9aa0-96357297e843 Messages : (1) 71ceaeec-6dc3-4452-839f-6db34dd95f95@DB5EUR01BG102.eop-EUR01.prod.protection.outlook.com (Spam Notification: 3 New Messages)

הרשומה בודקת וניקוית עם המידע היא הרבה יותר קלה לעבודה איתה.

אין נושאי דואר אלקטרוני

אירועי הגישה להודעות לא מעניקים מידע על נושאי ההודעות. כל הפניות להודעות באירועי בדיקה מתבצעות לפי מזהה ההודעה באינטרנט, ערך ייחודי הנוצר על ידי שרת הדואר היוצא. לדוגמה:

מיקרוסופט עשוי שלא לכלול נושאי ההודעות באירועי הגישה להודעות מאחר שיכולים לחשוף מידע אישי לחוקר. זה הבין, אך העמדה זו מופרכת בעובדה ששיתוף הפעולה ברשת אונליין של SharePoint מסוגל לחשוף כותרות מסמכים ברשומות הבדיקה שלו ונושאי ההודעות מוצגים לחוקרים בחיפושי תוכן ב-Office 365.

בהתחשב בעובדות שאירועי הבדיקה מכילים רק מזהי ההודעות באינטרנט, חוקרים נתקלים בבעיה כיצד לחבר בין אירועי בדיקה להודעות אמיתיות. הדבר חשוב מאחר שאם תוקפים פרצו לתיבת הדואר, עליכם להבין האם קיימים בהודעות שהם גישו מידע חשוב, סודי או רגיש.

מעקב אחר ההודעות עוזר

הדרך הקלה ביותר להתאים מזהה ההודעה עם ההודעה עצמה היא להשתמש באתר תיעוד ההודעות. עם זאת, האתר תיעוד ההודעות האינטראקטיבי (זמין במרכז תקיפות Microsoft 365) או ב cmdlet Get-MessageTrace תומך רק בעקיפת הודעות שנמצאות בתוקף עד עשרה ימים לאחור. מכאן נובע שכאשר הסקריפט מעבד אירועי בקרת חשבונות, הוא קורא רק ל-cmdlet Get-MessageTrace על מנת לקבל נושאים להודעות בתוקף פחות מעשרה ימים לאחור. הקריאה אינה נעשית עבור הודעות ישנות וטקסט מסביר הוא מתווסף במקום הנושא. הפלט עבור סט ההודעות שנמצאות באירוע חשיפת MailItemsAccessed נראה כמו כך. ההופעה של הנושא הופכת את ההבנה אם התקבלו הודעות חשובות כמובן יותר.

(1) CH2PR00MB0763CF5D33C5C47B0E0700B6A1C30@CH2PR00MB0763.namprd00.prod.outlook.com (Re: Counting Distribution list members);

(2) [email protected] (TechSmith Influencer News – Camtasia 2020 sneak peek, help for organizations transitioning to remote work and learning, and more!);

(3) 20200407140628.27860.640645555.swift@theirishtimes.activehosted.com (Coronavirus: Ireland’s infection peak may have passed, toll could hit 400 by August, report forecasts);

(4) DM6PR00MB07650C27AC4B4FA1245BA27BC4C30@DM6PR00MB0765.namprd00.prod.outlook.com (Presentation on ‘Inclusive Meetings’ today)

עקיפת ההודעות הישנות

להודעות ישנות, ניתן להפעיל חיפוש היסטורי כדי לאחזר פרטי הודעות שנמצאות בין 11 ל-90 ימים לאחור, אך לא ניתן לעשות זאת באופן אינטרקטיבי מאחר וה-cmdlet מגדיר חיפוש רקע. תוכנית Exchange Online לא שומרת נתוני מעקב אחר הודעות ליותר מ-90 ימים, מה שגורם לבעיה אם מתקפן גושש למיילים ישנים. מהצד החיובי, מיילים ישנים יתכן שאינם כל כך רגישים כמו הודעות חדשות.

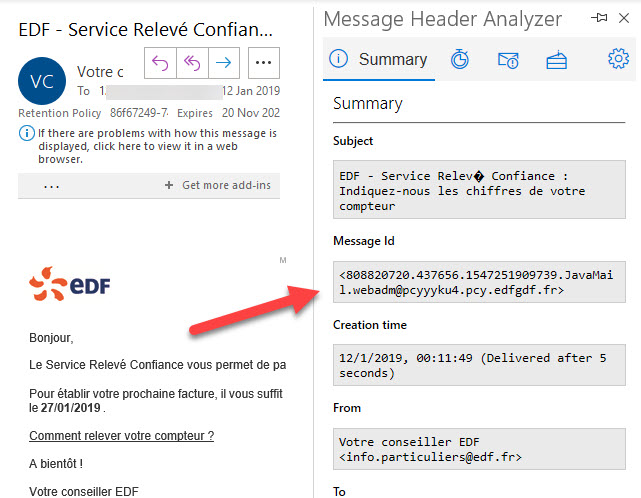

ניתן לקשר את מזהים הודעה שנמצאים בארועי ביקורת למיילים ישנים, אך זה עסק מזדמן אם הנתונים אינם נמצאים במאגר חיפושי. הגישה הידנית היא להשתמש ב-Outlook או OWA כדי לבחון הודעות בתיקיית הדוא"ל של המשתמש בסביבות תאריך האירוע ביקורת. עבור כל הודעה, עליך להשתמש בתוסף ניתוח כותרת הודעה כדי לדווח על כותרות הודעה, בתוכן אשר הוא מזהה הודעה באינטרנט (איור 2).

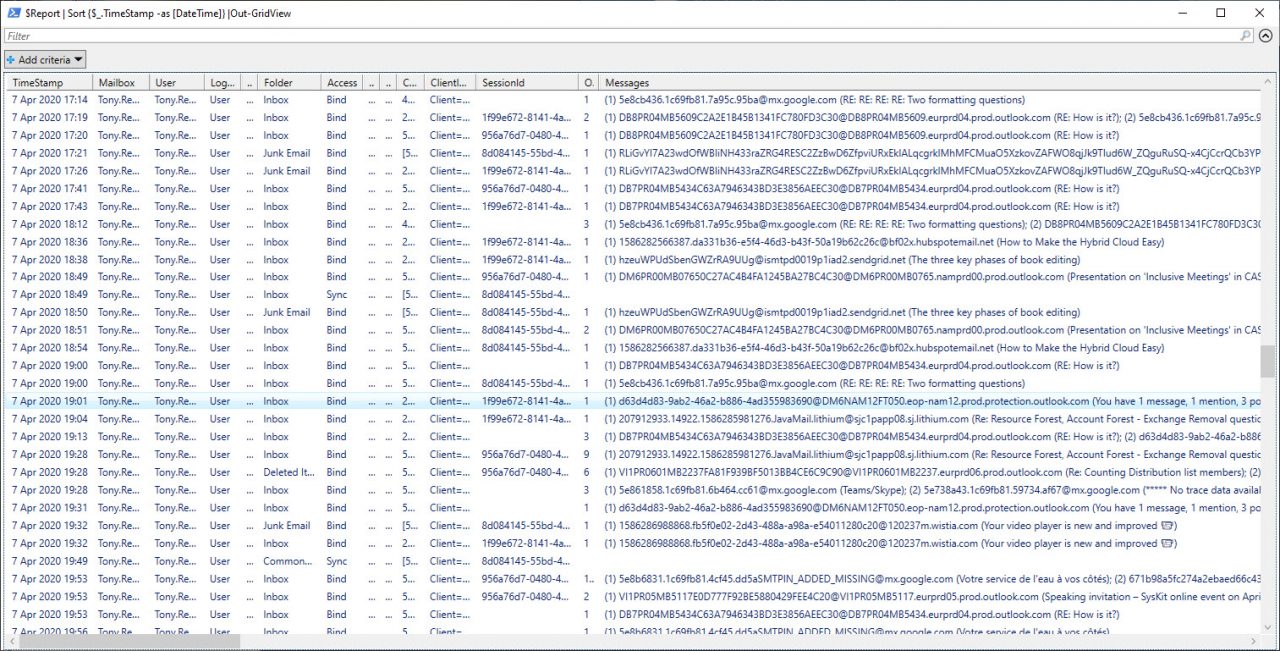

פענוח אירועי הביקורת

הסקריפט שלי (שניתן ל הוריד מ-GitHub), מפליט תוצאות לרשימת PowerShell, מה שהופך קל לייצר סטטיסטיקות כמו מספר אירועי חיבור לפי תיקייה. הרשימה מופנית גם לחלון Out-GridView של PowerShell לניתוח ראשוני (איור 3) ולקובץ CSV לשיקול לאור המועד הארוך יותר.

Out-GridView הוא דרך נהדרת לקבל ידיות ראשוניות על מה יכול היה לקרות מאחר וניתן למיין את האירועים במהירות לפי SessionId או כתובת ה-IP של הלקוח. מסמך ה- Microsoft מסביר כיצד להשתמש בשדות אלו לקישור בין האירועים על מנת להדגיש פעולות שאולי בוצעו על ידי התקפה.

תובנה מועילה לגבי מה שקורה בתיבת הדואר

MailItemsAccessed אירועי הניטור מספקים תובנה שימושית לגבי מה שקורה כאשר המשתמשים גושים לפריטי תיבת הדואר. הייתי שמח לראות את המידע שפורסם באירועים להיות נגיש ומלא יותר (נושא ההודעה הוא חלק חשוב מהנתונים), אך מה שיש כעת טוב מה שהיה לנו בעבר.

הפקת ואחסון אירועי ניטור עולה כסף, במיוחד כאשר האירועים פרוליפרטיביים. אני מבין למה Microsoft רואה את MailItemsAccessed כאירוע קריטי ומצפה לראות אילו אירועים נוספים התואמים לקריטריונים הם יספקו בעתיד. זה פשוט חבל שאירועי הניטור אלו הם תכונת E5. גאיים E3 נתקפות גם!

Source:

https://petri.com/interpreting-the-office-365-mailitemsaccessed-audit-event/