בדיקת עמידות SOC 2 – דרישות אודיט מוסברות. בפוסט הזה, אנו הולכים להסביר עמידות SOC 2, הקריטריונים שלה, החשיבות שלה, והכל מה שתרצו לדעת.

בעידן הדיגיטלי הנוכחי, הגידול בתקיפות פריצה ובהפרות נתונים מטריד ביותר, מוביל לשאלה על עמידות האבטחה של ספקי השירותים. לכן, אבטחת מידע היא אחת מהדאגות הגדולות ביותר של ארגוני המערכות מידע היום, וזהו המקום שבו SOC 2 נכנס לתמונה!

אז, האם נתחיל עם בדיקת עמידות SOC 2 – דרישות אודיט מוסברות?

מהו עמידות SOC 2?

למעשה, SOC מתייחס לשליטת ארגון השירותים. SOC 2 הוא תקן עמידות עבור ארגוני שירותים שמסביר כיצד עליהם לאבטח את הנתונים והפרטיות של לקוחותיהם. נכון, התאמה לתקני SOC 2 מציינת עמידות אבטחה חזקה של ארגון שירותים, שמובילה אותם להשגת לקוחות נאמנים.

לקריאה נוספת צ'קליסט להתאמה ל- GDPR – דרישות אודיט מוסברות

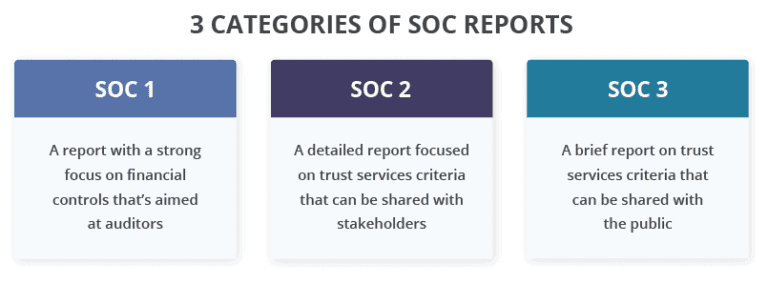

סוגי דוחות SOC

המאמר הזה מתעסק בדוח SOC 2, אך יש שלושה סוגים של דוחות SOC בסך הכול, כפי שמפורט להלן:

- SOC 1: פותח בקפידה עבור ארגונים המציעים שירותי דיווח פיננסי ללקוחותיהם.

- SOC 2: תקן אבטחה זה מיועד לארגונים שיש להם סיכונים ותחושות קשורים לאבטחת מידע. מבוסס על קריטריוני שירותי האמון וכל ספק שירות / חברה יכולה להשתמש בו כדי להרגיע את דאגות הקהל הפוטנציאלי שלה.

- SOC 3: גם מבוסס על קריטריוני שירותי האמון. אך SOC 3 אינו כל כך מפורט כמו SOC 2.

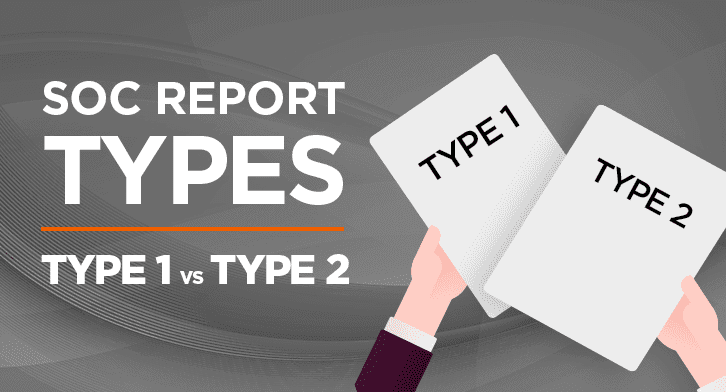

בסופו של דבר, כמו גם SOC 1 ו- SOC 2 יש להם שני תת-קטגוריות, כלומר סוג I וסוג II.

הבא בתקן SOC 2 Compliance Checklist – Audit Requirements Explained הוא לדבר על סוגי ההתאמה.

סוגי התאמת SOC 2

יש שני סוגים ראשיים של בדיקות ודוחות של SOC 2 – סוג I וסוג II:

- בדיקת סוג I ודיווח מפרטים האם מערכות בקרת האבטחה הפנימית של ארגון השירות עומדות בעקרונות האמון הרלוונטיים. סוג זה של בדיקה מבוצע בתאריך ספציפי, ברגע ספציפי בזמן.

- בדיקת סוג II ודיווח מסבירה האם מערכות הבקרה והפעילויות של הארגון יש ביצועים אופטימליים או לא. כתוצאה, סוג זה של בדיקה נערכת לאורך תקופה ארוכה, בין 3 ל-12 חודשים. המבקר מריץ בדיקות חדירה כדי לבחון ולהעריך איך ספק השירות עוסק בפניות שונות של סיכוני אבטחת מידע. באותה מידה, דו"ח בדיקת הסוג II הוא הרבה יותר מעמיק בהשוואה לסוג I.

על מנת שארגונים יעמדו בדרישות של SOC 2 סוג II, מבקר צד שלישי, בדרך כלל חברת CPA מורשית, תבצע ביקורת של המדיניות והפרקטיקות הבאות של החברה שלך:

- תוכנה: ביקורת של תוכנות התפעול ותוכניות המערכות.

- תשתיות: החומרה והרכיבים הפיזיים של המערכות

- נהלים: הנהלים הידניים והאוטומטיים המעורבים בפעולות של מערכת.

- אנשים: רלוונטיות של האנשים שמוקצים לפעולות שונות של מערכת.

נתונים: המידע שמערכת אוספת, משתמשת בו, אוחסנתו ומפרסם.

- נתונים: המידע שמערכת קולטת, משתמשת בו, שומרת עליו ומפרסמת.

שפר את תאימות בטחון Active Directory ו-Azure AD

נסה אותנו בחינם, גישה לכל התכונות. – 200+ תבניות דו"ח AD זמינות. בקלות תכנן דו"חות AD משלך.

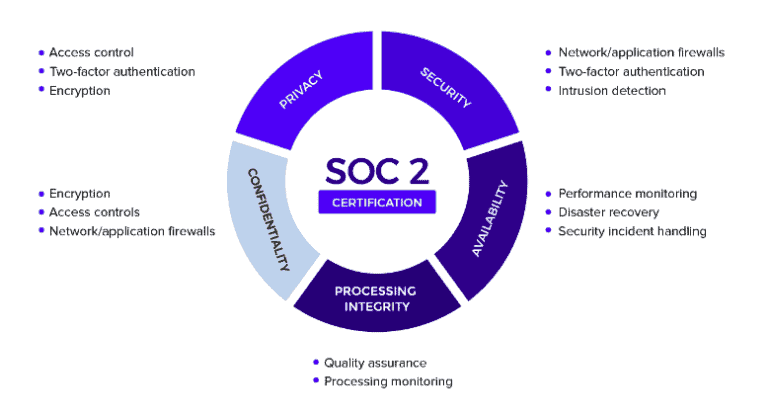

את הקריטריונים לשירותים בטוחים (TSC)

בהחלט, קריטריונים לשירותים בטוחים הם התחום או התחום שבו מתבצע SOC 2 בדיקה שלך. אין צורך שכל ארגון יציית לכל הקריטריונים הנקובים בTSC. לא כל הקריטריונים יהיו רלוונטיים לכל סוגי הארגונים ולמגוון המסחר שלהם.

לדוגמה, אם החברה שלך אינה מתמודדת עם תשלומים או עסקאות בכלל, אין צורך לכסות את קריטריון "שלמות עיבוד" בדו"ח SOC 2 שלך רק בגלל זה. רק קריטריון "בטחון" חייב להיות מצויין בתקינות, וקריטריונים TSC נוספים יכולים להוסיף על פי הסכנות הקשורות לעניינים של המשתקפים והלקוחות שלך.

החמישה קריטריונים עיקריים לשירותים בטוחים הם:

1. בטחון

ספק השירות/הארגון חייב לנקוט אמצעים יעילים להגנה על מערכות מחשוב ונתונים מפני גישה לא מורשית, הן לוגית והן פיזית.

בנוסף, על המערכות להיות מוגנות מפני כל הרס אפשרי וגילוי לא מורשה של נתונים רגישים שעלולים להשפיע על יכולתו של הארגון לעמוד ביעדיו העסקיים. בעיקר, הוא לא צריך בשום אופן לפגוע בזמינות, בפרטיות, בסודיות ובשלמות העיבוד של המערכות או הנתונים.

בקרות האבטחה הנפוצות ביותר של SOC 2 לביקורת הן גישה לוגית המוגבלת רק לאישיות מורשית, בתוך סביבה. בנוסף, נבחנים גם גורמים נוספים, כגון:

- MFA (אימות רב-גורמי).

- תקנות הגנת סניפים.

- חומות אש.

2. זמינות

3. סודיות

כתוצאה מכך, נתונים סודיים, נתוני ארגון וגם נתוני לקוחות מאובטחים על פי ההסכם האבטחה. זה כולל יחסי B2B ושיתוף נתונים סודיים מעסק לעסק.

4. שלמות עיבוד

זה כולל שהתהליך המערכתי מורשה היטב, מדויק, תקף, בזמן ושלם. באותו אופן, זה חל גם על ארגוני שירותים המעבדים עיסקאות או תשלומים. אף טעות קטנה בעיבוד או בחישובים עשויה להשפיע ישירות על תהליכים קרדינליים או כספיים של לקוחותיך.

5. פרטיות

חברות שאוספות, משתמשות, שומרות, שומרות, מפרשות ומשליכות את "מידע אישי" של לקוחות לשם מטרות עסקיות חייבות לעמוד בעקרונות פרטיות של המגזר. ברור שמכון קנדי של CPA (ממונים על חשבון) ו-AICPA (ארגון המוסמכים המקצועיים בחשבון) מביאים את העקרונות הללו.

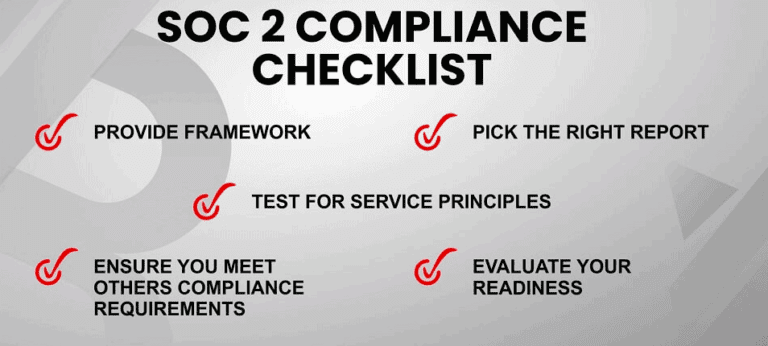

רשימת תקינות SOC 2

עד כה הבנו ש"אבטחה" היא האבן היסודית של SOC 2 תקינות ושכל שאר TSC מסתמכים על המטרייה הרחבה הזו.

עקרונות אבטחת SOC 2 דורשים מארגוני שירות להגן על נתוני לקוחות ונכסים שלהם על ידי מניעת גישה לא מורשית מכל סוג. המפתח למניעה זו הוא בקרות גישה שימנעו שימוש לא נכון או מחיקה לא חוקית של נתונים, תקיפות רעות, פריצות נתונים, וכו'

הנה רשימת צ'ק להתאמת SOC 2 פשוטה הכוללת את כל בקרות המערכת לכיסוי תקני אבטחה:

1. בקרות גישה: הגבלות פיזיות ולוגיות שמוטמות על נתונים ונכסים כדי למנוע מאנשים לא מורשים לקחת גישה אליהם.

2. פעולות מערכת: הבקרות לניטור פעולות הרצה נוכחיות. זיהוי ופתרון כל חולשה בתהליכי העסק.

3. ניהול שינויים: תהליכים מבוקרים לניהול מאובטח של כל שינוי שנעשה בתשתיות המערכת, המערכת, והתהליכים ולהגנתם מהשינויים לא מורשים.

4. התמקדות בנטרול סיכונים: מדיניוות ותוכנית פעולה בתחום האבטחה שעוזרות לארגון לזהות סיכונים; להגיב ולנטרל אותם, מבלי להפריע לתהליכים עסקיים אחרים.

בכל זאת, קריטריונים של תקן SOC 2 אינם קובעים לארגון השירות מה לעשות ומה לא לעשות. עוד, עסקים חופשיים לבחור את הבקרות הרלוונטיות שלהם כדי לכסות עקרונות אבטחה מסוימים.

דרישות בדיקת SOC 2

התהליך בדיקת SOC 2 כולל הכנה ראשונית וביצועים סופיים. עוד, ישנם כמה מהדרישות העיקריות של תהליך בדיקת SOC 2:

הכן לבדיקה

לפני שאתה משכיר ארגון CPA לערוך בדיקת SOC 2 audit עבור הארגון השירותי שלך, וודא לבצע כמה שלבים.

1. הגדר את היקף הבדיקה והמטרות

הקפד לזהות ולטפל בחששות ושאלות סיכון של ארגוני הלקוחות. בתמורה, זה יעזור לך לבחור ולכלול בקרות רלוונטיות בהיקף הבדיקה.

אם אין לך בטחון באילו TSCs לבחור עבור השירות שלך, תוכל לבקש עזרה מהמבקר. עם תחום ברור ומסלול בדיקה, תוכל לעבוד על תיעוד מדיניות.

2. תיעוד שיטות עבודה ומדיניות

SOC 2 Type II היא תהליך ארוך טווח שעשוי לארוך יותר מ-3 או 6 חודשים. לכן, נדרש לתעד במדויק ובאופן מקיף את מדיניות בטחון המידע על פי TSCs. למעשה, המבקר ישתמש במדיניות זו כדי להעריך את הבקרות בהתאם.

תהליך התיעוד עשוי להיות זמני כפי שנבחרו בקרות ועקרונות. כך שעל מנת להאטר את כל התהליך חייבים להגדיל את מספר הצוות שעובד על התיעוד.

3. ביצוע בדיקת מערכת הכשרות

בנוסף, לבצע בדיקת פער ניתוח נגד המדיניות התיעוד שלך כדי לקבוע כמה הארגון שלך מוכן לבדיקת SOC 2.

תחשוב על הערכה זו כמו על מבחן מקדים. ביצוע ניתוח והערכה של הנוהלים, המסמכים והמדיניות שלך עוזר לך לזהות סיכומים מראש אם יש כאלה.

ביצוע הבדיקה הסופית של SOC 2

ברגע שהשלב המוקדם מסתיים, משרד ה-CPA יבצע את הבדיקה על פי רשימת הספק SOC 2:

- בדיקת התחום הבדיקה: ה-CPA דנה בתחום ה- בדיקה עם כך שלך לבהירות ולוודא ששני הצדדים באותו הדף.

- תכנית פרויקט: הבוחן ה CPA יוצר תוכנית פעולה ומעביר את התוחלת הזמן לסיום התוכנית.

- בדיקת בקרות: עם היקף הביקורת בראש, הבוחן בודק בעומק ובודק את הבקרות הנבחרות בקרות כדי לבדוק אם הם משמשים ביעילות מירבית.

- תיעוד תוצאות: הבוחן מתעד את הערכת הבקרות שלך ואת התוצאות.

- משלוח סופי של דוח ביקורת: הבוחן ה CPA מפרסם את הדוח הסופי דוח הכולל את דעתם לנהל אבטחת מידע של הארגון.

נוהלי פעולה מומלצים לעמידה בתקני SOC 2

הכנת עבור בדיקת SOC 2 חייבת לכלול תוכנית אסטרטגית עם מדיניות טכנית ואדמיניסטרטיבית חזקה כדי לפשט את כל התהליך. ארגונים מוכנים היטב צפויים לעמוד באתגרים פחות ולהשיג אישור SOC 2 מהר יותר.

להלן נוהלי הפעולה המומלצים להשיג כשמתכוננים לבדיקת SOC 2:

1. הקמת מדיניות מנהלית

SOPs (תהליכי פעולה סטנדרטיים) ומדיניות מנהלית מעודכנת הם שני רכיבים בסיסיים עליהם מבוססים העקרונות הבטחוניים שלך.

המדיניות חייבת להתיישב היטב עם זרימת העבודה של הארגון שלך, התשתית, מבנה העובדים, הטכנולוגיות והפעילויות היום יומיות. הדבר החשוב הוא שהצוותים שלך חייבים להבין את המדיניות הזו בבירור.

עם זאת, בטיחות המדיניות קובעת איך ליישם בקרות בטיחות בתוך סביבת ה-IT שלך כדי לשמור על הפרטיות והבטיחות של נתוני הלקוחות. המדיניות חייבת לכסות תהליכי בטיחות סטנדרטיים עבור אזורים שונים, כגון:

- שיקום מתאזר (DR): להגדיר סטנדרטים של DR וגיבוי ברורים ולהסביר איך אתה מ强制, מנהל ובודק אותם.

- גישה למערכת: להגדיר איך אתה מאשר, מבטל או מגביל גישה לנתונים רגישים.

- תגובה לאירועים: לקבוע איך אתה מזהה, מדווח, מנתח ומפתח תוצאות בטיחות.

- הערכת סיכון וניתוח: להגדיר איך אתה מעריך, מנהל ומפתר סיכונים קשורים בטיחות.

- תפקידים בטיחותיים: קבע כיצד אתה מקצה תפקידים ואחריות לאנשים בהתאם לתפקידם.

ודא שתבדוק ותעדכן באופן עתיר את המדיניות הזו, כפי שהתהליכים הארגוניים שלך משתנים או מתפתחים. הבודק בודק את המדיניות הזו כנגד בקרות האבטחה שלך כדי לבדוק את יעילותם.

קרא גם השתמש בכלי מעקב Azure AD

2. יצירת בקרות אבטחה טכניים

עם מדיניות אבטחה בראש, ודא שיש בקרות אבטחה טכניים חזקים במקום בתשתיות ה-IT שלך. בקרות אבטחה מובנית סביב מרבית רבים, כגון:

- הצפנה.

- מגברים ורשתות.

- גיבויים.

- אזהרות חריגות.

- מערכות גילוי פלישה (IDS).

- בדיקה מדורגת מפורטת יצירת תיק .

- פגם סריקה.

3. תיעוד

איסוף כל המידע הרלוונטי, הראיות והחומרים שעוזרים להאיץ את תהליך הבדיקה של SOC 2. ואז, אוסף את המסמכים הבאים במקום אחד:

- מדיניות אבטחה של מנהלים.

- הסכמים, ההכרזות והמעמדות הקשורים לענן ולתשתיות, כוללים:

- דוח SOC 2.

2. עסקת עסקים (BAA).

3. הסכמי רמת שירות (SLAs).

- כל המסמכים הקשורים לספקים שלישיים כמו חוזים והסכמים.

- מסמכים הקשורים לבקרות בטיחות טכניות.

למה קיום תקינות SOC 2 הוא הכרחי?

ארגוני השירותים המספקים שירותים לארגונים לקוח כמו PaaS ו-SaaS חייבים לעמוד בתקני SOC 2.

למה? כיוון שבדיקת SOC 2 ו-דוח משמשת כאומדן לסטואים, ללקוחות ולכל היחסים האחרים שמדובר במדיניות ובמנגנונים פנימיים שלך שמקיימים בקפדנות את הנחיות AICPA.

באותו אופן, דוח עצמאי כזה מאשר גם שארגון מוגש כדי להגן על נתוני הלקוח.

מי מבוצעת בדיקת SOC 2?

AICPA מנהלת את בדיקת SOC 2 ודו"ח והתהליכים הללו מבוצעים על ידי בודק שלישי ממשרד CPA מוסמך. רק ככה יקבל ארגון השירות המתאים סמכות רשמית.

פירמת ה CPA חייבת להיות מתמחה באבטחת מידע וחייבת להבטיח אובייקטיביות על ידי לגמרי בלתי תלויה בספק השירות שנושא בחשבון.

מותר לפירמות CPA כאלה לשכור יועץ שלישות שאינו CPA, שיש לו ידע בתחום אבטחת המידע, כדי לעזור בתהליך הבדיקה. אך, הדוח הסופי יפורסם רק על ידי ה CPA.

תודה שקראתם את רשימת התקינות SOC 2 – דרישות בדיקת האישום הוסברו. נסיים.

סיום רשימת התקינות SOC2 דרישות בדיקת האישום הוסברו

לסיום, SOC 2 היא אחת המסגרות החשובות לעזור לחברות השירות לקבוע את בקרות אבטחת הנתונים אותם הם משתמשים בהם כדי לאבטח את הנתונים של הלקוחות שלהם.

A ‘passed’ SOC 2 audit report confirms that a service organization is abiding by best security practices when handling clients’ personal and sensitive data. When a CPA firm has a negative opinion on an audit report, it may provide a qualified or adverse opinion for correction.

Source:

https://infrasos.com/soc-2-compliance-checklist-audit-requirements-explained/