בעוד שהדיגיטציה הביאה יתרונות רבים, היא גם הגבירה את התלות של מגזר הפיננסים בטכנולוגיית המידע והתקשורת (ICT), מה שהוביל לעלייה בסיכונים דיגיטליים כמו מתקפות סייבר, שיבושי ICT, פגיעה בנתונים ואובדן מידע. כדי להתמודד עם איומי אבטחה ולשפר את החוסן התפעולי במגזר הפיננסים, האיחוד האירופי אישר את DORA, חוק החוסן התפעולי הדיגיטלי.

בלוג זה בוחן כיצד התקנה החדשה של האיחוד האירופי יכולה לסייע לגופים פיננסיים לשפר את ניהול סיכוני ה-ICT עבור אקוסיסטם פיננסי בטוח יותר. הוא גם סוקר כיצד NAKIVO יכולה לסייע למוסדות פיננסיים לעמוד בדרישות התקן DORA.

מהו חוק החוסן התפעולי הדיגיטלי (DORA)?

סקירה כללית ומטרות של DORA

חוק החוסן התפעולי הדיגיטלי (DORA) הוא רגולציה אירופאית מספר 2022/2554, שאושרה רשמית על ידי הפרלמנט האירופי ומועצת האיחוד האירופי בנובמבר 2022. הטיוטה הראשונה של DORA הוצעה בשנת 2020 כחלק מחבילת המימון הדיגיטלי (DFP), אשר הציגה את אסטרטגיית האיחוד האירופי, המלצות והצעת חוק בנוגע לנכסים קריפטוגרפיים, בלוקצ'יין וחוסן דיגיטלי עבור מגזר הפיננסים.

הרגולציה שואפת ליצור מסגרת משפטית אחידה למוסדות פיננסיים באיחוד האירופי ולספקי ה-IT שלהם מצד שלישי כדי לחזק את החוסן התפעולי והאבטחה של מערכות ה-ICT. במילים אחרות, אחד היעדים המרכזיים של DORA הוא לצמצם איומי סייבר, פרצות ICT ושיבושים במגזר הפיננסים.

מוסדות פיננסיים וספקי ה-ICT שלהם מצד שלישי צריכים ליישם את מסגרת העבודה והתקנים הטכניים של DORA עד ל-17 בינואר 2025.

גופי הפיקוח האחראים על אכיפת DORA

למרות שהאיחוד האירופי אימץ את DORA באופן רשמי ב-2022, הרשויות המפקחות של האיחוד האירופי (ESAs) עדיין מפתחות את התקנים הטכניים הרגולטוריים (RTS) תחת החוק. שלוש ה-ESAs – הרשות הבנקאית האירופית (EBA), הרשות האירופית לביטוח ופנסיות (EIOPA) והרשות האירופית לניירות ערך ושווקים (ESMA) – פרסמו את הטיוטה הראשונה בינואר 2024, והן צפויות להשלים את התקנים עד סוף השנה. לאחר שה-ESAs יגישו את ה-RTS הסופי לנציבות האיחוד האירופי, התקנים יאושרו על ידי הפרלמנט והמועצה.

אכיפת התקנים והפיקוח על הציות יוטלו על הרשויות הלאומיות המוסמכות, שעדיין לא נקבעו סופית. האכיפה תתחיל לאחר שיוגדרו הרשויות והדדליין של ינואר 2025 יחלוף.

דרישות מפתח של חוק DORA

תקנת DORA מגדירה דרישות אבטחה לרשת ולמערכות ה-ICT של מוסדות פיננסיים ושל ספקי הצד השלישי שלהם. דרישות אלו מכסות ארבעה היבטים מרכזיים של אבטחת ICT:

- ניהול סיכוני ICT (פרק II). מיקוד באחריות הניהולית לשיבושי ICT וקביעת מסגרת משותפת לזיהוי, ניהול ומיתון איומי ICT.

- ניהול, סיווג ודיווח על תקריות ICT (פרק III). סטנדרטיזציה של חובות הדיווח על תקריות ICT והרחבת תחום התקריות שיש לדווח עליהן לרשויות.

- בדיקות חוסן תפעולי דיגיטלי (פרק IV). מחייב ביצוע בדיקות חוסן מבוססות סיכון למערכות ICT קריטיות, כולל בדיקות חדירה מתקדמות בהובלת איומים (TLPT), לפחות אחת לשלוש שנים.

- ניהול סיכוני צד שלישי של ICT (פרק V). מחייב מוסדות פיננסיים לקבוע כללי מעקב אחר סיכונים עבור ספקי הצד השלישי שלהם, כולל הכללת סעיפים הקשורים לסיכון בחוזים שלהם, והטלת עונשים על אי-עמידה בדרישות.

- שיתוף מידע (פרק VI). מציג הסדרי שיתוף מידע שבהם ישויות פיננסיות יכולות להחליף ביניהן מידע ומודיעין על איומי סייבר כדי להעלות את המודעות לאיומים חדשים ולשתף אסטרטגיות למיתון איומים.

מי חייב לציית לחוק החוסן התפעולי הדיגיטלי?

ארגונים המכוסים תחת DORA

מוסדות פיננסיים וישויות שהפעילויות שלהן קריטיות לתשתיות מגזר הפיננסים נכללות בתחום ה-DORA:

- מוסדות אשראי ותשלום

- מוסדות כספים אלקטרוניים

- ספקי שירותי נכסים קריפטוגרפיים

- חברות השקעות ומנהלי קרנות השקעה אלטרנטיביות

- חברות ביטוח וביטוח משנה ומתווכים

- זירות מסחר ומאגרי מסחר

- קרנות פנסיה

- מרכזי הפקדה לניירות ערך, מרכזי סליקה ומאגרי ניירות ערך

- ספקי שירותים, כולל שירותים כמו מידע על חשבונות, דיווח נתונים, ניהול, מימון המונים

- סוכנויות דירוג אשראי

- מנהלי מדדים קריטיים

- ספקי שירותי ICT צד שלישי, כולל ספקי שירותי ענן

סיכונים של אי-עמידה בדרישות DORA

DORA מעניקה למדינות החברות סמכות לקבוע עונשים מנהליים או אמצעים מתקנים במקרה של אי-עמידה. החוק גם מאפשר למדינות החברות להחיל עונשים פליליים על הפרות הכפופות לחוק הפלילי הלאומי.

לכן, DORA קובעת אמצעים מינימליים אפשריים שמדינות החברות יכולות להשתמש בהן כדי להבטיח יישום אפקטיבי של קווי ההנחיה של DORA, כולל הוצאת הודעות פומביות, ובמקרים מסוימים, בקשות להפסיק כל פעילות שאינה תואמת, באופן זמני או קבוע.

הרגולציה של DORA גם מעניקה ל-ESAs סמכות למנות ספקי שירותי ICT צד שלישי קריטיים למגזר הפיננסי ולמנות מפקח ראשי לכל ספק קריטי. מפקחים ראשיים מקבלים את אותה סמכות כמו הרשויות המוסמכות ויכולים לדרוש אמצעים מתקנים ועונשים מספקי ICT שאינם עומדים בדרישות. DORA מעניקה למפקחים ראשיים סמכות להטיל קנסות של עד 1% מההכנסות היומיות הממוצעות של ספק ICT ברחבי העולם בשנה הקודמת. קנס זה יכול להיות מוטל מדי יום למשך עד 6 חודשים או עד להשגת עמידה.

כיצד DORA משפיעה על ישויות פיננסיות וספקי צד שלישי

למרות שהתקנים בפועל טרם גובשו סופית, DORA משרטטת דרישות והמלצות כלליות כיצד המגזר הפיננסי צריך לתקנן את שיטות ניהול ה-ICT ואמצעי האבטחה שלו.

אם אתה ספק של שירותי המחשב שלישי, כמו ספק שירותי הענן, הצעד הראשון שלך צריך להיות להביע אם אתה נחשב כמעבד קריטי לפי משפט 31 (חלק II). ספקים קריטיים מתחתים להגיון דורה באותה מידה כמו ארגונים פיננסיים אחרים.

דורה דורשת למוסדות הפיננסים למדוד את הסיכון של ספקים שלישיים ולהגדיר את המערכת למניעת התקריות בהסכמות השירות. אז, כספק לא קריטי שעובד עם ארגונים פיננסיים, תצטרך להפחית סיכונים שיכולים להשפיע על הארגון הפיננסי.

הגידולים ה operatiוליים הדרושים על ידי DORA

דורה מדגישה את האחריות הניהולית עבור הפרעות בתחום הICT ודורשת למוסדות הפיננסים לפיתח ולשמר קרקע מקיפה למניעת סיכונים בתחום הICT. הקרקע צריכה לכלול את הדברים הבאים:

- תפקידים ואחריות מוגדרים עבור הניהול והצוות המעורב

- מדידה סדירה של סיכוני הICT עבור זיהוי ונטישת סיכונים במערכות, תהליכים ונכסים

- סוקרה מתמשכת של מערכות הICT עבור איומים אפשריים

- הגדרות מבניות ופעולות מובניות עבור מניעת, ניהול ומגיב לתקריות הICT, כולל תגובה לתקרים ותכניות הממשל העסקים

- עדכון ושיפור מתמשך של המערכות והמדיניות בהתבסס על ניתוחי תקרים

- פ

- נהלים ברורים לדיווח על תקריות לרשויות הרגולטוריות ולגורמים רלוונטיים אחרים בהתאם לחומרת התקרית

חיזוק שיטות ניהול סיכונים

יחד עם ניטור מתמשך של סיכוני ICT, DORA מחייבת בדיקות סדירות של מערכות ונכסים לחשיפת סיכוני ICT. מוסדות פיננסיים הופכים אחראים לסיכונים הקשורים לספקי שירותי ICT צד שלישי ולטיפול בספקים שאינם עומדים בדרישות. למעשה, DORA מחייבת את הגורמים הפיננסיים לכלול סעיפים לניהול סיכוני ICT בחוזים עם ספקים שאיתם הם עובדים.

החוק מדגיש את חשיבותן של אסטרטגיות מניעה, הכוללות בדיקות של אמצעי העמידות והאבטחה הקיימים לזיהוי פגיעויות במערכת ובנהלים, וכן ניתוח ודיווח לאחר תקריות. DORA גם מעודדת למידה תעשייתית רחבת היקף ואירועים בהם מוסדות פיננסיים יכולים לחלוק את ניסיונם וידעם.

שיפור תקני הסייבר והגנת המידע

DORA מכירה באבטחת סייבר והגנת המידע כגורמים מרכזיים המשפיעים על החוסן התפעולי של ארגון, ודורשת מגורמים פיננסיים:

- ליישם אמצעי אבטחה כמו בקרת גישה והצפנה

- לפתח תוכניות להמשכיות עסקית והתאוששות מאסון

- להשתמש בכלים לניטור רציף של איומי ICT וזיהוי בזמן אמת של תוכנות זדוניות

- להבטיח עדכוני תוכנה וחומרה בזמן כדי למזער פגיעויות

- בואו לבצע בדיקות פגיעות רגילות שכוללות ניסויי פניטרציה ובהן מבוססים על תרחישים.

בסביבות קריטיות ואזורים עם סיכון גבוה, יש ציפייה מפרטים לבצע בדיקות מתקדמות על בסיס תורנות כמו ניסויי צוות אדום ולחלוטין להשתתף בתרגילי בדיקה נרחבים בכל התעשייה.

- לדווח במהירות על תקרינות למערכת חלקים ולרשויות במטרה לשקיפות בזמן תקרינות ולאפשר לארגונים אחרים ללמוד מהתקרינות

מדועות מומחים על חוק הקיימות הפעילה הדיגיטלית

תובנות ממומחי אבטחת הרשת

"חוק DORA מחייב את מוסדות הפיננסים לפתח מדיניות בטיחות נתונים תקינה ורשת חזקה על בסיס גישה מבוססת סיכון. התנהגויות שמצוינות ב-DORA הן חדשות לתעשיה? לא, הן נמצאות שם כבר עשורים. עם זאת, למרות הסיכון הגדל המשמעותי בפני תקיפות כמו ראנסומר, חלק מהארגונים עדיין לא היווצרו או היווצרו חלקית המיסודות הבטיחותיים הבסיסיים,"אומר סרגיי סרדיוק, וועידה לנשיאה בNAKIVO.

הערכות לעתידו של DORA

“DORA מסדיר את הדרך לאבטחת המערכת החשמלית בתעשיית הפיננסים באופן חזק יותר. ובתקווה, במהלך הזמן, הרגולציה הזו תנדף גם לתעשיות אחרות. עם הדיגיטליזציה העולמית והתקדמות העיקרית של המערכות החשמליות, הרבה יותר תעשיות וארגונים נפגעים על ידי סיכוני הבטחת המידע. בהרבה מהמקרים, זה לא מתייחס לפסד פרטי של ארגון, בין אם זה פיננסי או קוד מידע, אלא לסיכון מעלה של התפרצויות בתעשייה ובתחום התעשייות המשולבים בעקבות התלות הקודמת בין הארגונים.” —Sergei Serdyuk, סגן המנהל בNAKIVO.

שלבים להבטיח התאמה לDORA בעזרת NAKIVO

DORA מעניין במידע במאמץ (משפטים 11-12) בגלל שהם ישירים משפיעים על הזמנית העוסקת בשירותים של החברה, הממשיכות והאבטחה של המידע. DORA מאלץ את היישומים לאבטח את בטחת המידע ולהפחית את סיכון הפגיעה והאבדן של המידע, בנוסף למעשים הלאה של ניהול המידע והטעויות האנושיות.

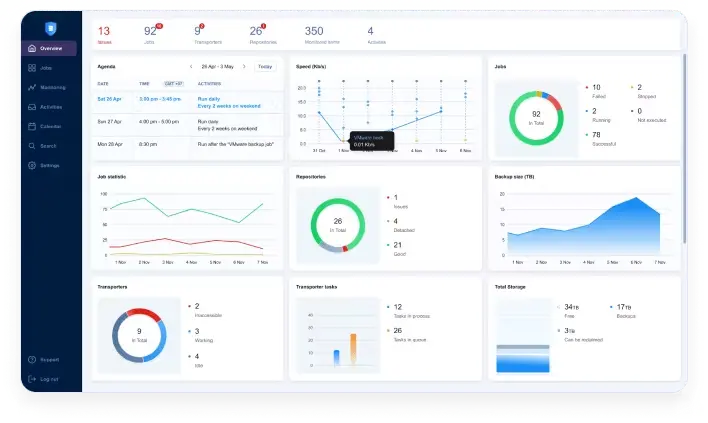

NAKIVO Backup & Replication היא פתרון הגנה מקיף על מידע שמאפשר לך לבצע בקעים, לשכפל, לתכנן ולאוטומatizez תהליכי השיחזור האסון ולהשגיח על עבודות משקל דרך משטח אינטרנטי אחד.

הפתרון תומך בסביבות וירטואליים, עצמיים, פיזיים, NAS, SaaS והייבידים, מה שמעניין אותו בעזרת ת

ניהול הערכה ראשונית של שיגוריות

בצורה גילוי פערים כדי לזהות אזורים בהם עשויים להיות צורך בשיפור לצורך עמידות לחוקת DORA. התמקדו ב-4 האזורים המפתחים שהזכרנו מעלה:

- ניהול סיכוני ICT

- ניהול תקרינות ICT, סיווג ודיווח

- בדיקת עמידות פעילה דיגיטלית

- ניהול סיכונים של צד שלישי ICT

פיתוח אסטרטגיה לשיגוריות DORA

בפיתוח אסטרטגיה לשיגוריות DORA, צריך להיות מפה שנתית עם צעדים מוגדרים, מטרות ועדיפויות. האסטרטגיה תשתנה תלויית המורכבות של תשתית התקשורת המסחרית של הארגון וברמת העמידות הנוכחית שלו כנגד איומים דיגיטליים.

DORA מחייבת ארגונים פיננסיים להיות בעלי תכניות שלמות להמשך עסקיים, תכניות הגיבה ושחזור של ICT ולבצע הערכת ההשפעה העסקית (BIA) של החשיפה שלהם להשפעות מחוץ לשיטור.

DORA גם מחייבת את הארגונים להיות בעלי לפחות אתר נישאי שני למרחק (אתר שחזור מקרי אסון) כדי להבטיח את הממשל של פעילויות העסקים המפתחות כשהאתר הראשי אינו פעיל. כדי להקטין את זמן הכישלון ולהגביל או להפסיק את ההשפעה או האובדן, יש לפתח תכנית שחזור מקרי אסון הכוללת את הבא:

- הגיבוי ושחזור הקשר המונחים המבוססים על

- תלויות בין רכיבים המקוריים ברשת לסדר השיחזור של ה-VM;

- מטרות השיחזור (זמן השיחזור ונקודת השיחזור) לכל פעולה סתם לפי חשיבותה וההשפעה הכללית על התפעול העסקי (זה גם אומר שעליך להיות תוכנית הסיבוב של נקודת השיחזור המבוססת על תדירות העדכונים במידע וחשיבותו);

- תפקידים ואחריות מוגדרים עבור האנשים;

- דרישות האובייקטים הכרחיות עבור מקום שני למערכת הגיבוי כדי להבטיח מספיקות בעלי הCPU, הזיכרון, היכולת המסעדה ורשת עבור העברה הבלוק המושלמת.

ניווט בהדרכה להדרכה עם NAKIVO

תכונות מתקדמות של פתרון NAKIVO יכולות לעזור לך למצבת את המאמצים בהדרכה למען ההדרכה האופיינית של DORA ולאוטומטיזציה של רוב התהליכים הקשורים באבטחת הסייבר. על מנת לעזור לך להגיע לכל מקרה השימוש, אנחנו פה מדגים איך אתה יכול לטפל בדרישות האבטחה DORA ספציפיות על ידי שימוש בפתרון NAKIVO:

- עמידות המידע (רשימה 9). פתרון NAKIVO מאפשר לך להגיע בקלות לחוק ה-3-2-1 לשימור עמידות מידע. לפי החוק, צריך לאחסן לפחות 3 עותקים של הגיבור בשלושה מיקומים שונים; 2 עותקים צריכים להיות מחוץ למקום ואחד בענן.

- איכות המידע (מאמר 12).עם שירותי הגיבוי והעתקים המודעים ליישומים, ניתן להיות בטוח שהמידע ביישומים הוא סודי אפילו כשהגיבוי מבצע בעוד היישום מתפקד. הפתרון תומך גם בגיבויים של בסיס הנתונים Oracle, יישומים של מיקרוסוף כמו דירקטורים פעילים ומשרד ההתעסקות, בנוסף ליישומים ושירותים מיקרוסוף 365 (צוותים, משרד ההתעסקות מקוון, ספארטס פונטל מקוון, אונידריו לעסקים).

- עמידות נגד קוד הרansom ואיומים סייבר אחרים (מאמר 9).הפתרון NAKIVO מאפשר לך ליצור גיבויים בלתי-משנהבים באזור, בהמשך היישומים או על מכשירי HYDRAstor כדי לוודא שאף אחד לא יוכל לשנות או למחוק את המידע שלך. תוכל גם להרוויח מהמגבילהעל ידי שליחת הגיבויים לקלט קופסאים או מידע אחר באחסון נייד בו קוד הפושע לא יוכל לגain גישה דרך הרשת. הפתרון גם מאפשר לך לסרוק את הגיבויים למלאכות לפני שיקום כך שתוכל להיות בטוח שהמידע בגיבוי איננו מדבק.

- הצפנה מקדם עד סוף (מאמר 9).עם פתרון NAKIVO, ניתן להצפן את המידע הגיבויים לפני שהוא יעזב את המכונה המקורית ולהצפן את האחסון הרשתי והאחסון הגיבויים כדי לוודא שהמידע מוגן גם בתהליך התעבורה וגם במצב המצב.

- מנ

- ניטור איומים בזמן אמת (סעיף 10). הדרך הטובה ביותר להבטיח זיהוי בזמן אמת של אנומליות היא להשתמש בתוכנת אנטי-וירוס מקיפה. עם זאת, לפתרון של NAKIVO יש תכונות שיכולות לסייע לך לשפר את ניטור האיומים. לדוגמה, עם פונקציית ניטור ה-IT עבור VMware, ניתן לזהות בעיות ופעילות חשודה לפני שהן הופכות לבעיה גדולה יותר. הפונקציה מאפשרת ניטור בזמן אמת של כל המדדים, כולל שימוש במעבד, בזיכרון RAM ובדיסק, כך שניתן להבחין במהירות בכל צריכה חריגה.

- חוסן תפעולי מול סיכוני ICT ומינימום השבתות במקרה של הפרעות (סעיפים 11-12). לפונקציית השחזור המתקדמת של NAKIVO יש יכולת לאוטומציה ובדיקת זרימות עבודה של שחזור אתר. ניתן להגדיר רצפים אוטומטיים ולהפעילם בלחיצה אחת בזמן אסון כדי לעבור מיידית להעתקים הממוקמים באתר משני.

- בדיקות סדירות של זרימות עבודה ופרוטוקולים של שחזור מאסון (סעיף 12). כדי להבטיח שהשחזור יתבצע בצורה חלקה והמטרות יושגו במהלך האסון, ניתן לקבוע בדיקות סדירות של זרימות עבודה של מעבר אוטומטי וחזרה במצב בדיקה שאינו משבש את פעילויות הייצור. הבדיקה מאפשרת לבדוק את רצף הפעולות ולאמת את קישוריות הרשת.

סיכום

החוק המבני החסון הדיגיטלי הוא קפיץ אסטרטגי לעבר מגוון כלכלי יותר חסון ופעילויות כלכליות בטוחות. דרך היציאה בחיישנות של היישום של המערכות הכי טובות ביצועי האבטחה הסייברית ובתמריץ ללמידה ולמודעות, החוק עוזר למוסדות הפיננסים להתמודד עם האתגרים הקרובים והאתגרים העתידיים, בעוד שהוא מציב ערך שיווק לתעשיות אחרות.

הוסף NAKIVO למסע שלך לעבר מערכת הICT יותר חסונתית.

Source:

https://www.nakivo.com/blog/digital-operational-resilience-act/