אתה מתמודד לנהל גישה למשאבי AWS שלך כשהארגון שלך גדל? אל תדאג! שירות האבטחה של AWS (STS) כאן כדי להציל אותך.

עם זכויות התפקיד ב- AWS STS, תוכל להעניק גישה זמנית למשאבי AWS שלך למשתמשים ויישומים בלי צורך באישורים לטווח ארוך. ובמדריך זה, תלמד לנהל את המשאבים שלך בצורה יעילה יותר תוך שמסיר דאגות אבטחה.

קרא הלאה וקבל שליטה מוחלטת על התשתיות והמשאבים שלך בקלות!

דרישות מוקדמות

מדובר בהדגמה מעשית למידה. כדי לעקוב, הקפד לוודא שיש לך חשבון AWS עם חיוב פעיל, אך חשבון עם חשבון חינם מספיק.

יצירת משתמש IAM עם אפשרות אפס לגישה

לפני שתוכל להשתמש בזכויות התפקיד של AWS STS, עליך ליצור משתמש IAM ללא הרשאות מוקצות לו. פעולה זו עשויה להראות נגד-תחושתית, אך היא חיונית מאוד כיוון שמשתמשי IAM אינם יכולים להניח ישירות תפקידים. עליהם לרכוש כרטיסי אבטחה זמניים תוך שהם מניחים תפקיד דרך שירות AWS STS.

כדי ליצור משתמש IAM עם אפשרויות אפס, עקוב אחרי השלבים האלה:

1. פתח את הדפדפן האינטרנט האהוב עליך, והתחבר ל למסוף ניהול של AWS עם חשבון AWS שלך.

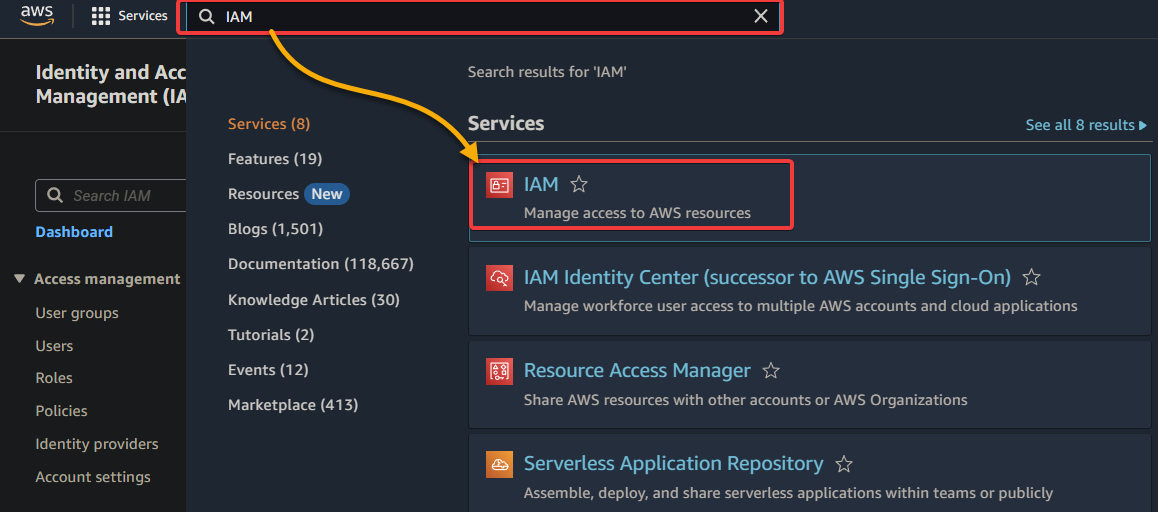

2. לאחר מכן, חפש ובחר ב- IAM מתוך רשימת השירותים כדי לגשת למסוף ה- IAM.

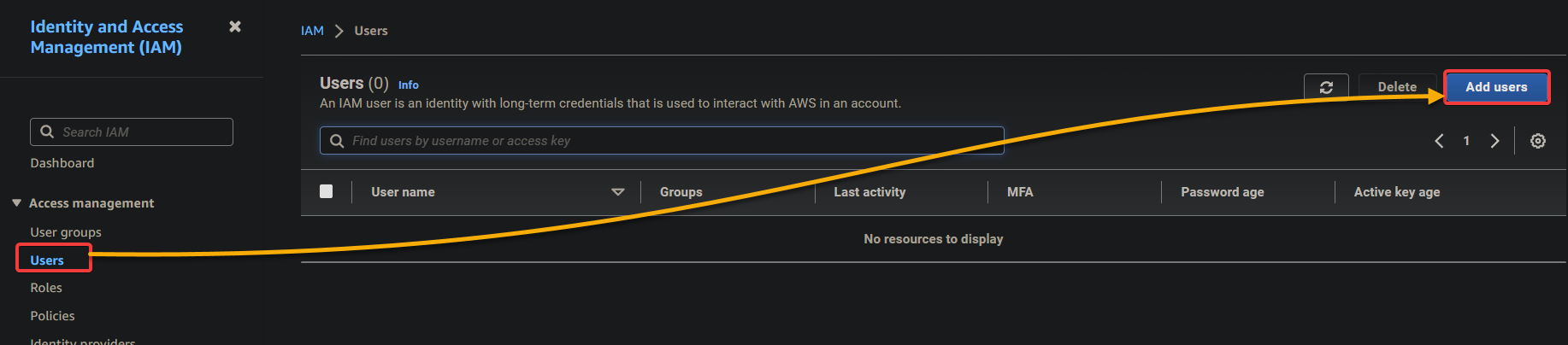

3. במסוף IAM, נווט אל משתמשים (בפריסה השמאלית) ולחץ על הוספת משתמש כדי להתחיל בהוספת משתמש חדש.

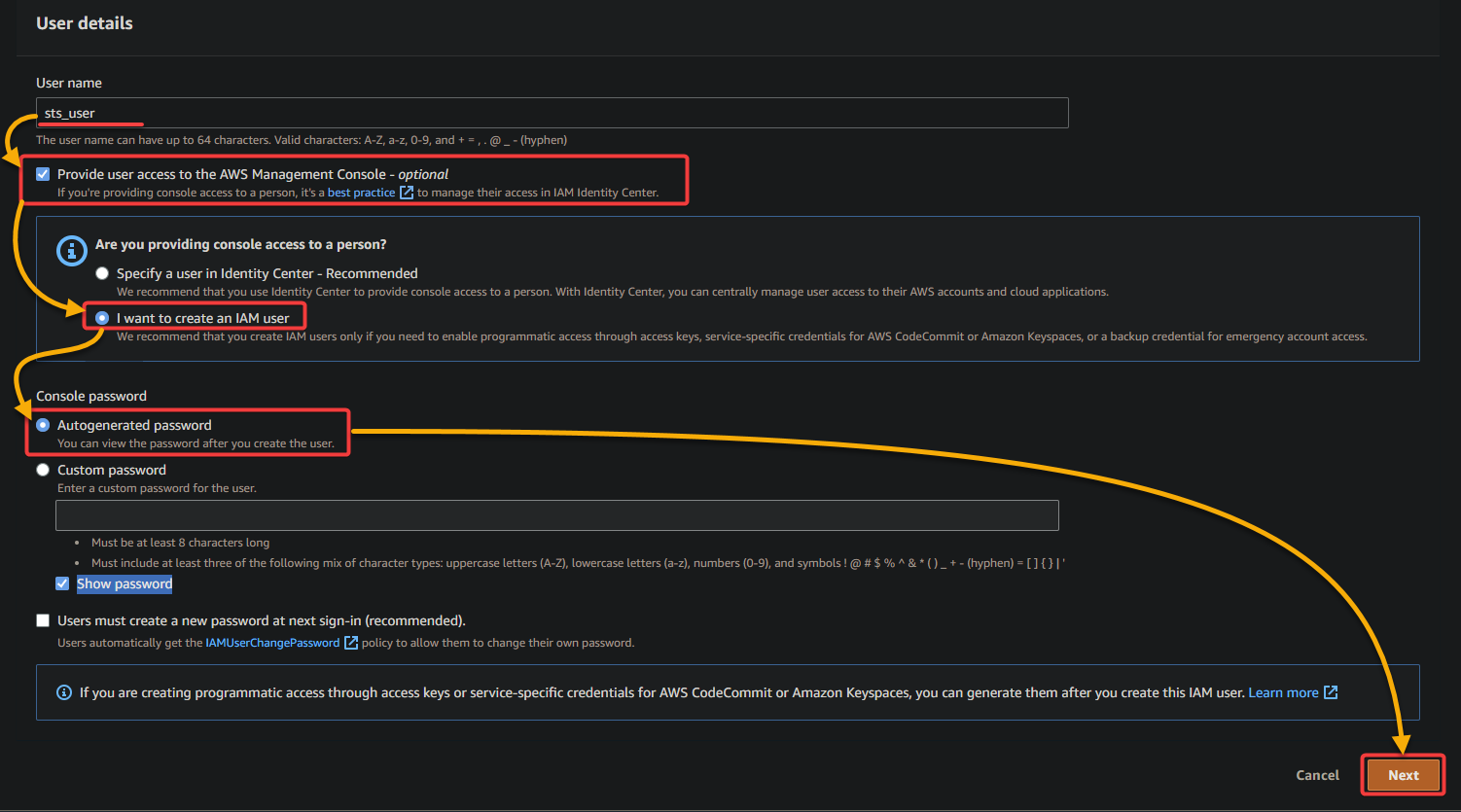

4. כעת, הגדר את פרטי המשתמשים למטה. פעולה זו מאפשרת למשתמש IAM שלך להיכנס למסוף ניהול של AWS עם שם המשתמש והסיסמה שלו.

- שם משתמש – ספק שם עבור המשתמש החדש, וסמן את תיבת הסימון למתן גישה למסוף ניהול של AWS.

- בחר באפשרות "אני רוצה ליצור משתמש IAM" מאחר ואתה יוצר משתמש IAM.

- סיסמת מסוף – בחר באפשרות הסיסמה האוטומטית כדי ליצור סיסמה שניתן לשנות מאוחר יותר.

לאחר הגדרת ההגדרות, לחץ על הבא כדי להמשיך ביצירת המשתמש IAM.

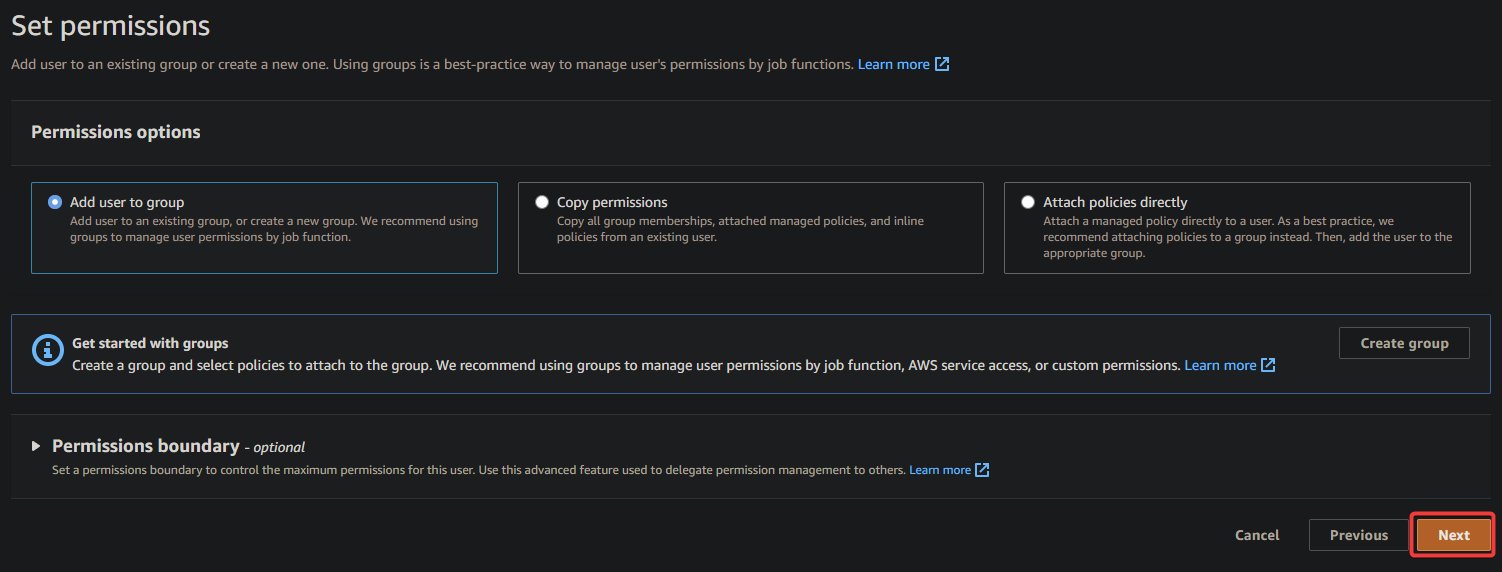

5. בעמוד הבא, השאר את הברירות המחדל כפי שהן, ולחץ על הבא כדי לדלג על הגדרת הרשאות המשתמש.

אין צורך להקצות הרשאות למשתמש זה מאחר ואתה יוצר אחד עם אפס הרשאות וגישה למסוף ניהול של AWS.

עם אפס הרשאות, המשתמשים מונעים מלקחת פעולה עד שהם מניחים תפקיד שמעניק להם את ההרשאות הנדרשות.

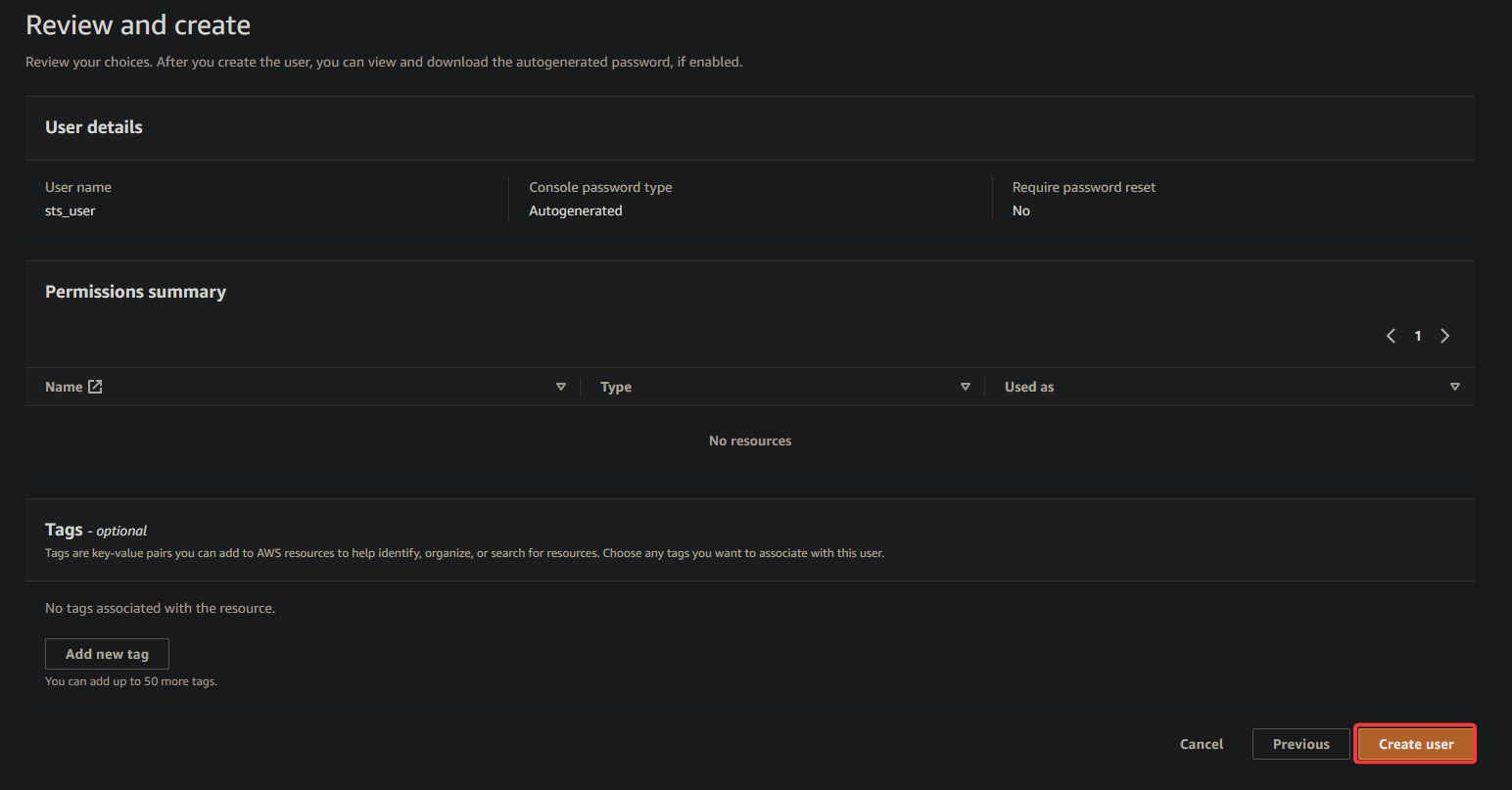

6. לבסוף, בדוק את פרטי המשתמש שהגדרת, ולחץ על "צור משתמש" כדי לסיים את יצירת המשתמש IAM.

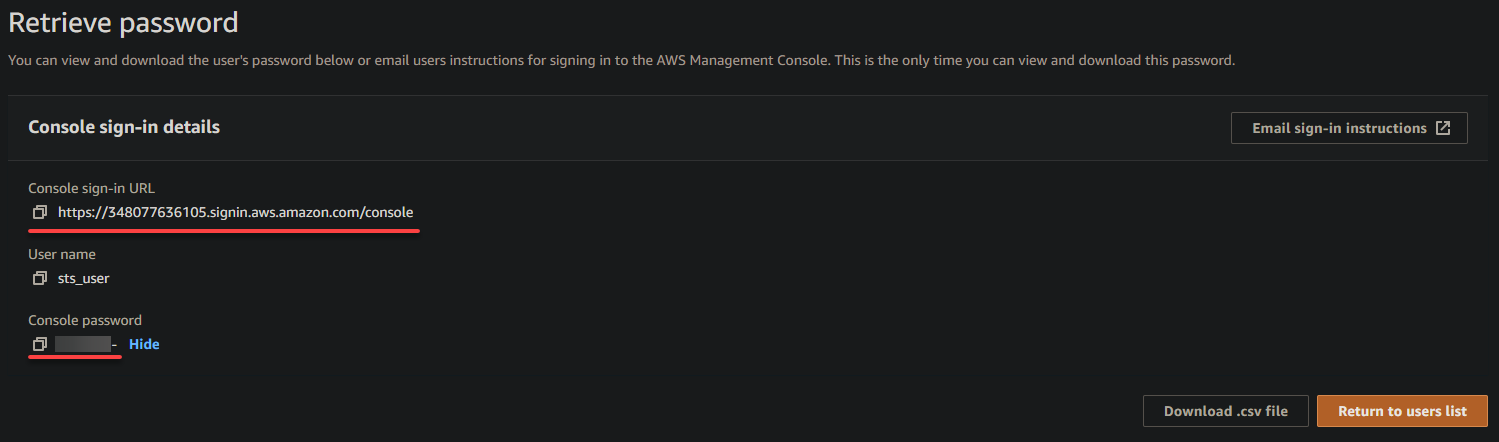

7. העתק ושמור את כתובת ה-URL והסיסמה של משתמש IAM. תזכור לך לצורך התחברות עם משתמש IAM מאוחר יותר.

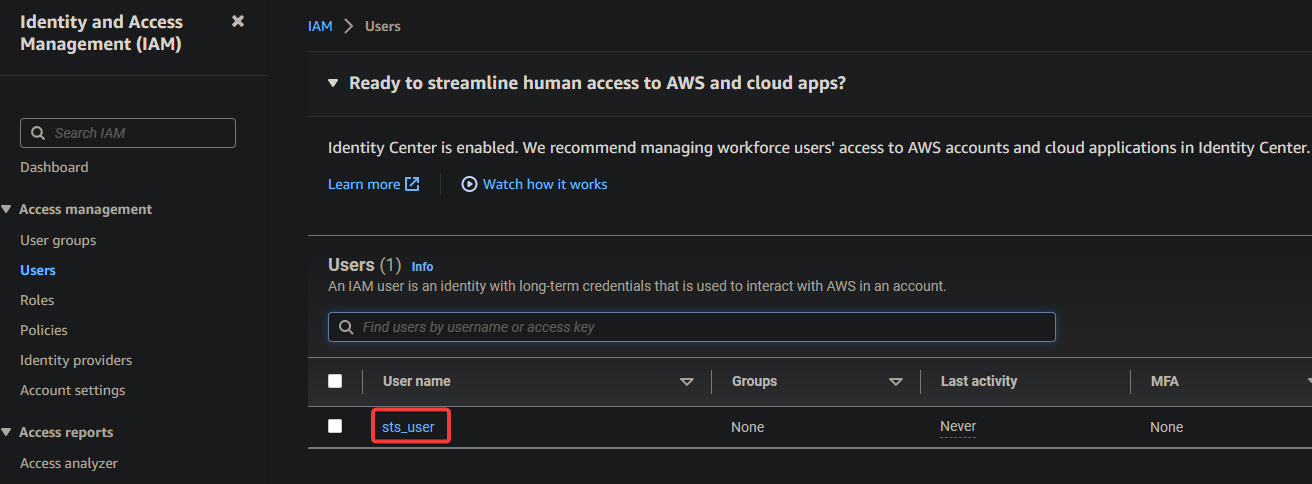

8. עכשיו, חזור ללוח הבקרה של IAM, נווט לדף המשתמשים (בחלון השמאלי), ולחץ על שם המשתמש שנוצר ידנית כדי לגשת לדף הסיכום שלו.

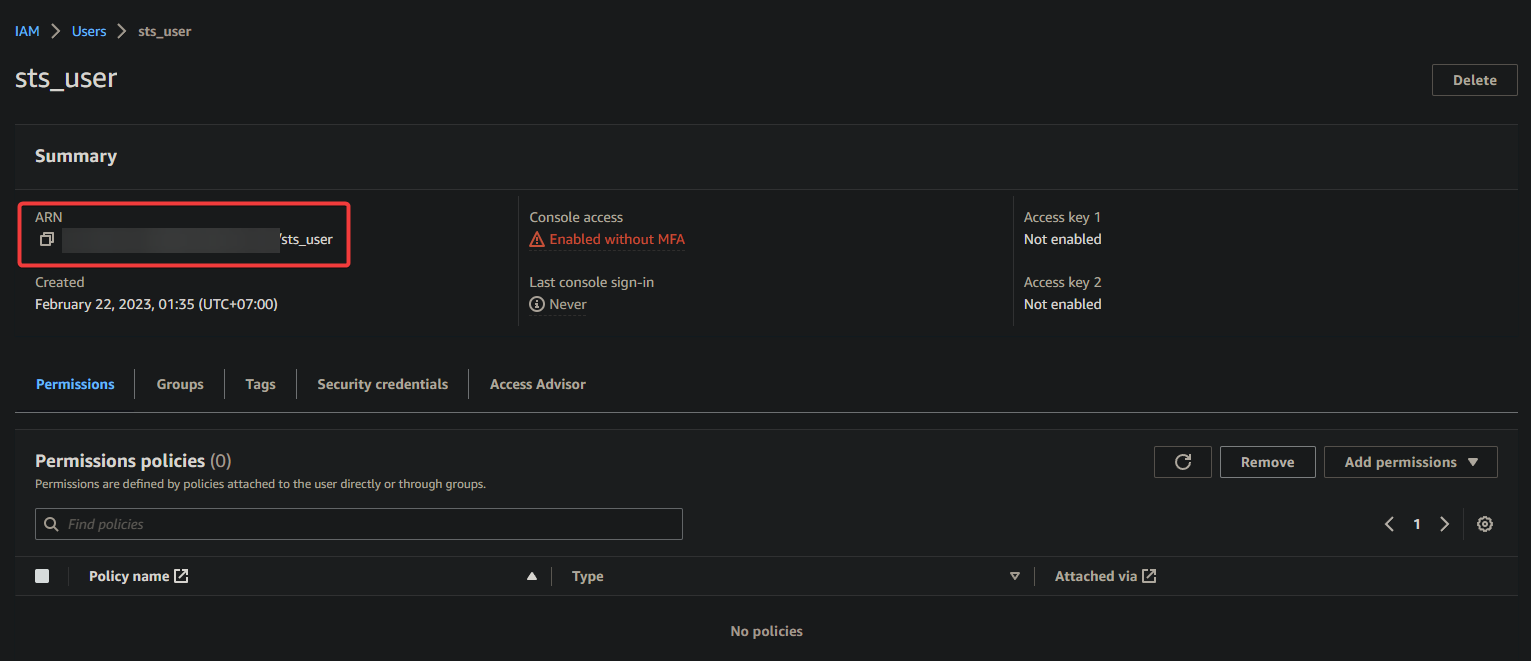

9. לבסוף, בדף הסיכום, רשום את שם המשאב של אמזון (ARN) של המשתמש, הזיהוי הייחודי של המשתמש. תזכור לך לצורך שיוך תפקיד למשתמש בשלב מאוחר יותר.

הכנת מדיניות אמינות מותאמת אישית

עם משתמש IAM מוקצה שנוצר, אתה מוכן להניח תפקיד, המעניק גישה למשאבי AWS. אך כדי למשתמש IAM להניח תפקיד, התפקיד חייב לבטח בהמשתמש ראשית.

על ידי יצירת מדיניות אמינות מותאמת אישית, תקבע "יחס אמינות" בין המשתמש IAM והתפקיד. היחס הזה יגדיר אילו משתמשים או חשבונות יכולים להניח את התפקיד ובאילו תנאים.

להכין מדיניות אמינות מותאמת אישית, עקוב אחרי השלבים הבאים:

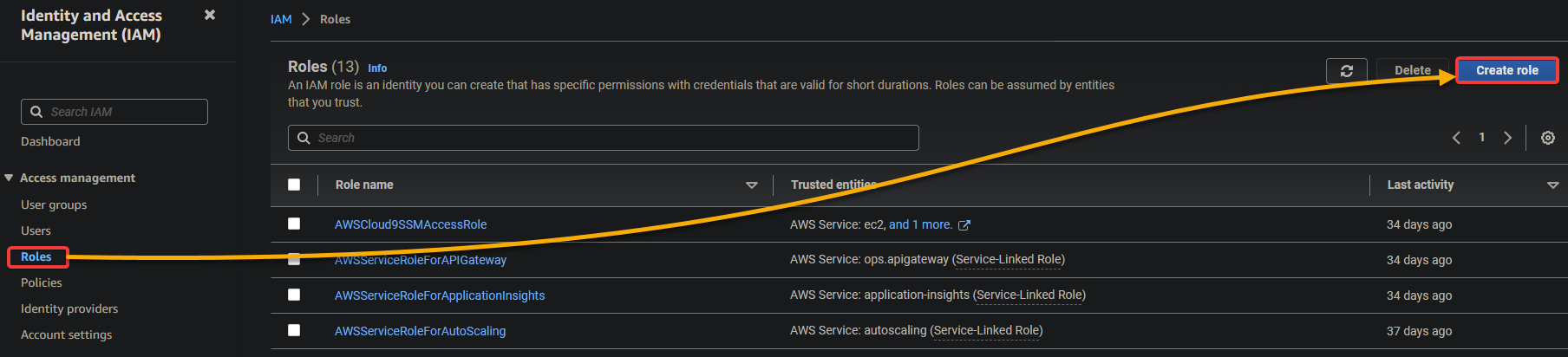

1. נווט לתפקידים (בחלון השמאלי) בלוח הבקרה של IAM, ולחץ על צור תפקיד כדי להתחיל ביצירת תפקיד חדש.

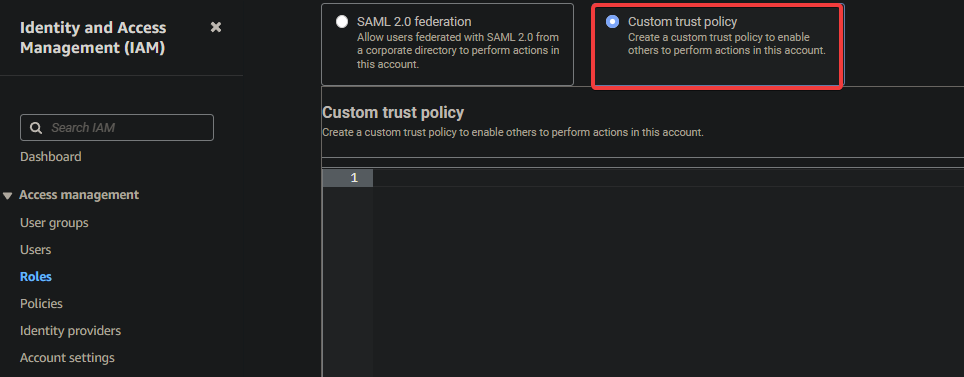

2. לאחר מכן, לחץ על האפשרות ליצירת מדיניות אמינות מותאמת אישית.

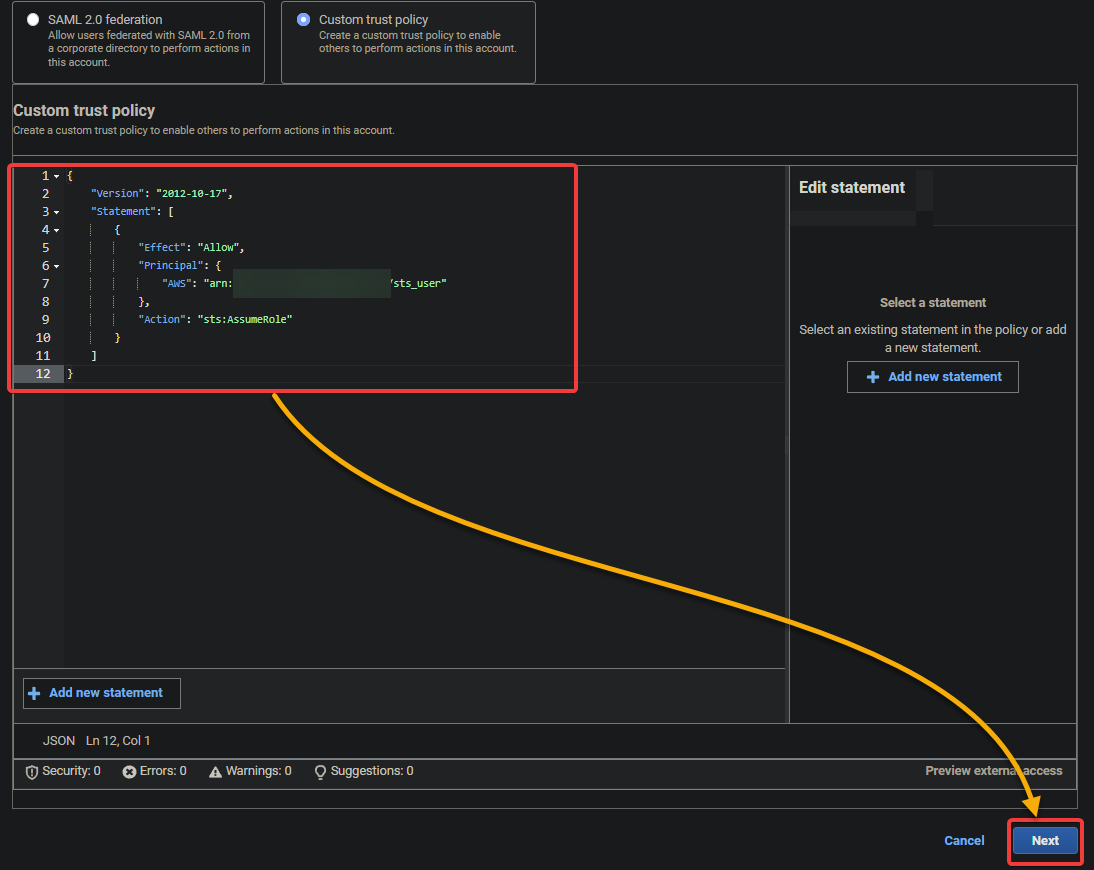

3. הזן את המדיניות הבאה בשדה הטקסט, כפי שמוצג למטה, ולחץ הבא. החלף את YOUR_ARN ב-ARN של משתמש IAM שלך שרשמת בשלב האחרון של קטע "יצירת משתמש IAM עם גישה אפס".

למטה דוגמה בסיסית למדיניות אמון מותאמת אישית המאפשרת למשתמש או תפקיד IAM מסוים להניח משתמש או תפקיד IAM מסוים עם השדות הבאים:

| Field | Function |

|---|---|

| Version | Specifies the version of the policy language. |

| Statement | Contains the policy statement(s). |

| Effect | Specifies whether the statement allows or denies access, with Allow, in this case, granting access. |

| Principal | Specifies the entity allowed to assume the role; in this example, it is an empty string. |

| Action | Specifies the action the IAM user or role is allowed to perform. The sts:AssumeRole value allows the user to assume the specified IAM role. |

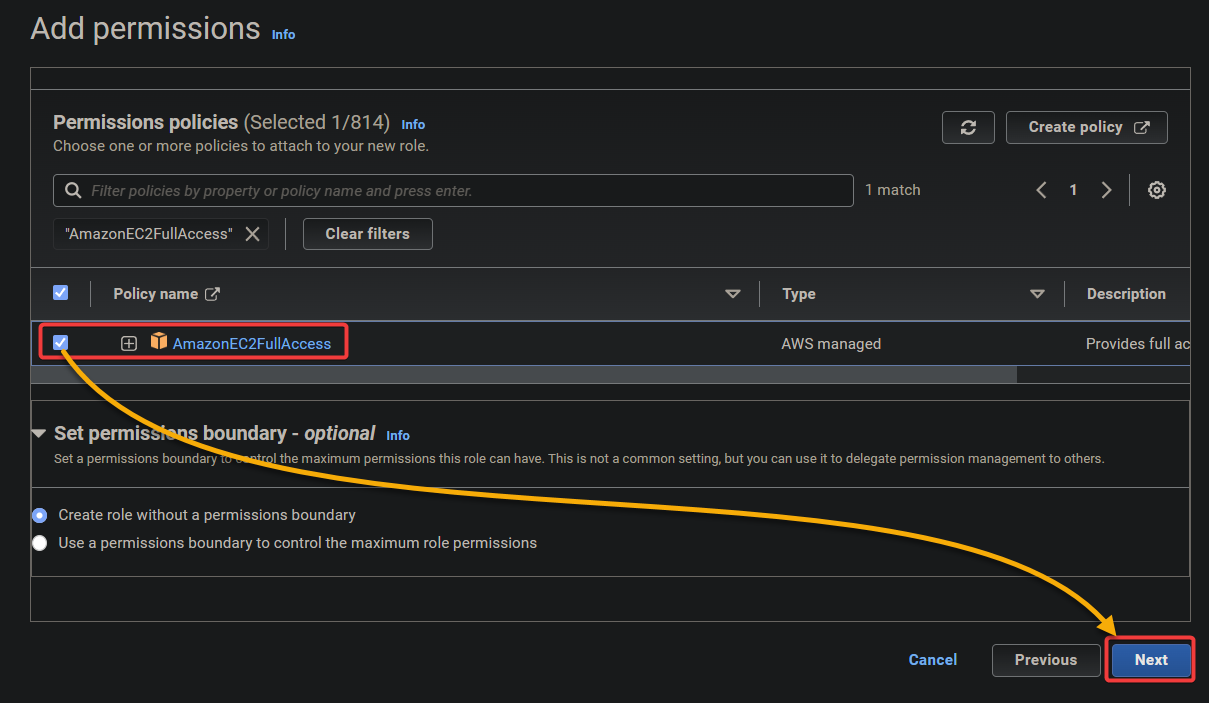

4. בדף הבא, חפש ובחר ב-AmazonEC2FullAccess מתוך רשימת המדיניות שמופיעה, ולחץ על הבא. מדיניות זו מעניקה גישה מלאה לכל משאבי EC2.

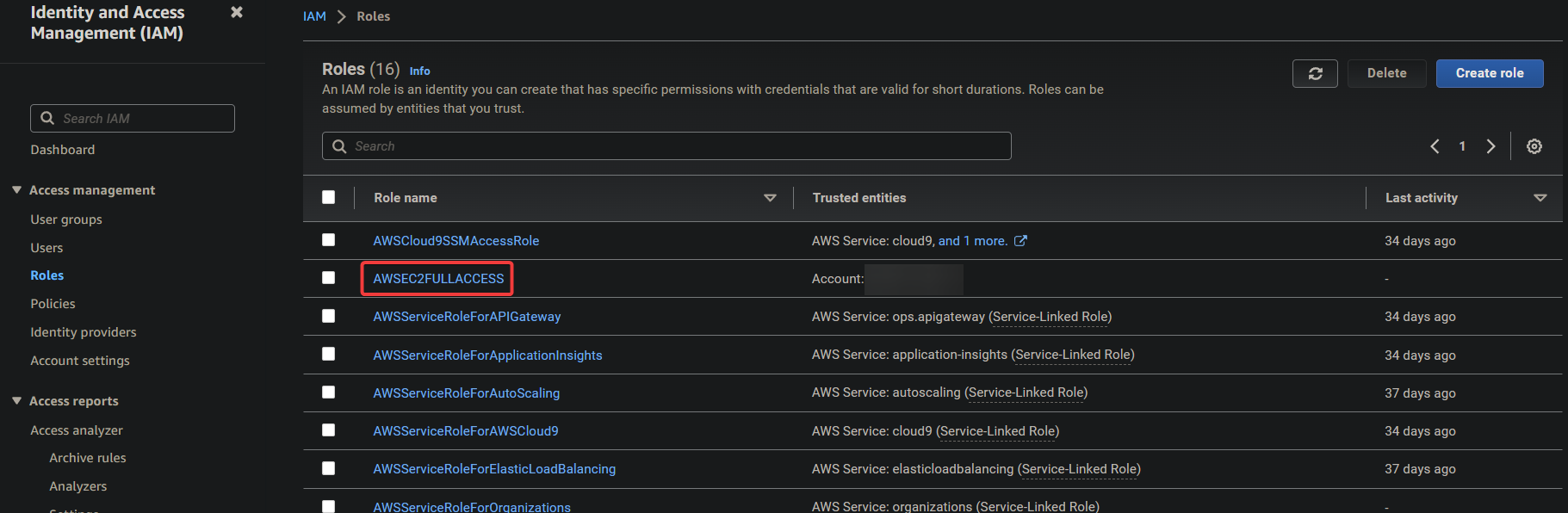

5. לבא, ספק שם למדיניות האמון המותאמת אישית שלך (כלול, AWSEC2FULLACCESS).

6. שמור על הגדרות אחרות כמו שהן, ולחץ על יצירת תפקיד כדי לסיים את יצירת התפקיד.

בנקודה זו, התפקיד אמור להיות אפשרי על ידי IAM (sts_user). כאשר הוא ננחת, המשתמש יקבל גישה לכל משאבי EC2, כמו רשימה, יצירה ומחיקה של מקרים EC2, וכו '

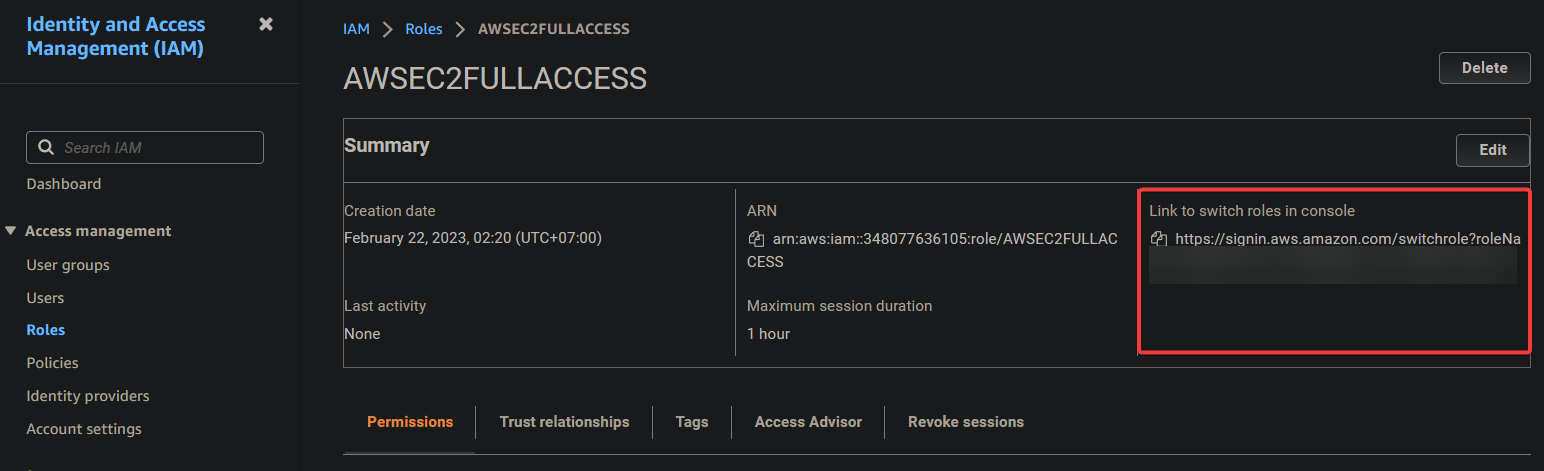

7. לחץ על התפקיד שנוצר כמו שמופיע למטה, כדי לראות את הפרטים שלו.

8. בסופו, העתק את הקישור להחלפת תפקידים במסוף ושמור אותו. יהיה עליך להשתמש בקישור זה מאוחר יותר כדי להחליף תפקידים במסוף כשאתה נכנס עם משתמש IAM (sts_user).

מתפקיד ומניח תפקיד עם משתמש IAM

לאחר יצירת תפקיד, כעת תוכל להניח את התפקיד עם משתמש IAM המוקצה שלך. תתחבר למסוף של AWS עם משתמש IAM שלך ותחליף לתפקיד שיצרת כדי לבדוק את הגישה ל-EC2.

כדי לראות איך להחליף ולהניח תפקיד עם משתמש IAM:

1. נווט אל כתובת ה-URL להתחברות שרשמת בשלב שבעה של חלק "יצירת משתמש IAM עם אפשרות אפס לגישה", והתחבר עם הסיסמה של משתמש IAM.

?

הימנע מהתנגשויות עם חשבון השורש שלך על ידי התחברות באמצעות דפדפן שונה או חלון אינקוגניטו.

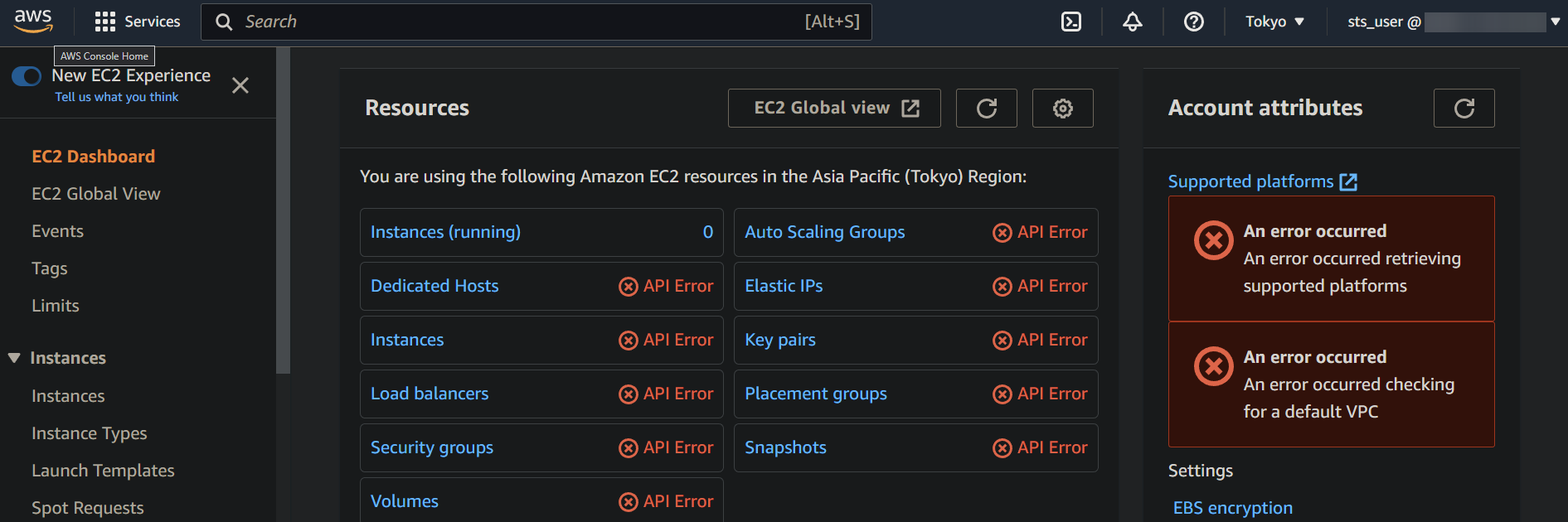

2. לאחר התחברות, נווט אל קונסולת EC2, ותראה הרבה שגיאות API באדום, כפי שמוצג למטה. אלה שגיאות מציינות שהמשתמש IAM אינו מורשה לגשת למשאבי EC2.

כדי לתקן את השגיאות האלה, עליך להניח את התפקיד שיצרת כדי לקבל גישה לכל משאבי EC2 (AWSEC2FULLACCESS) בשלב הבא. כאשר אתה מניח תפקיד ב-AWS, אתה מקבל את ההרשאות המשויכות לאותו תפקיד באופן זמני.

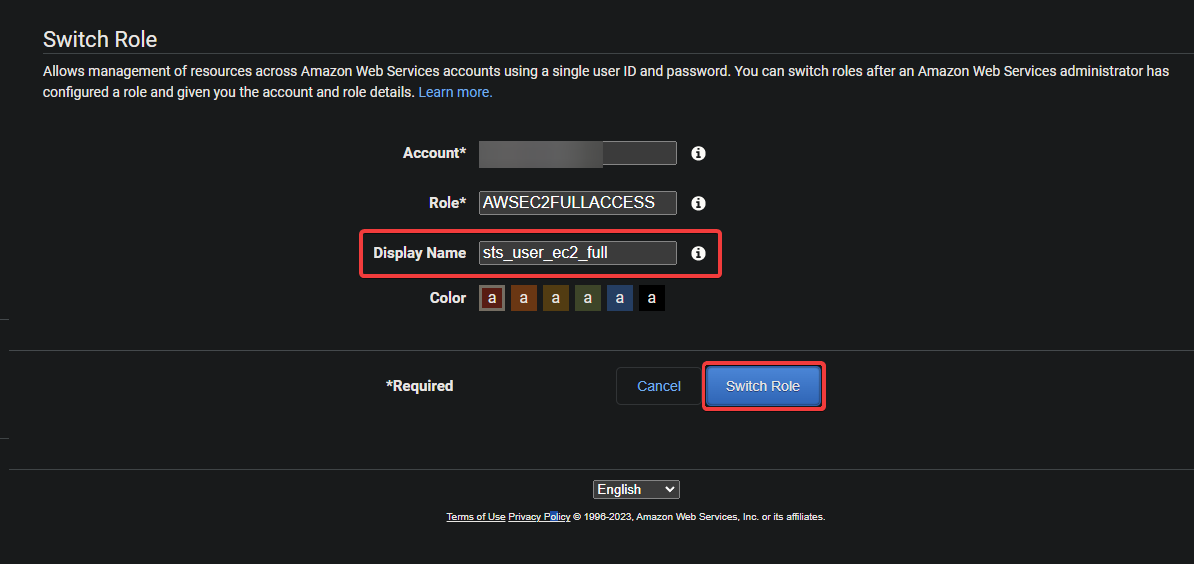

3. פתח כרטיסייה דפדפן חדשה, ונווט אל "קישור להחלפת תפקידים" שרשמת בשלב האחרון של חלק "הכנה של מדיניות אמון מותאמת אישית".

קישור זה הוא כתובת URL מיוחדת שמביאה אותך ישירות לעמוד המעבר לתפקיד ב-Konsole מנהל AWS. עמוד המעבר לתפקיד מאפשר לך להניח תפקיד שונה, אשר מגדיר אילו משאבי AWS תוכל לגשת אליהם.

4. עכשיו, ספק שם תצוגה מתאים עבור ההפעלה, ולחץ על "החלף תפקיד" כדי להניח את התפקיד. שם התצוגה עוזר לך לעקוב אחר ההפעלות הפעילות שלך.

לאחר הנחת התפקיד, הדפדפן שלך מעביר לעמוד המנהל AWS עם הרשאות התפקיד שנבחר.

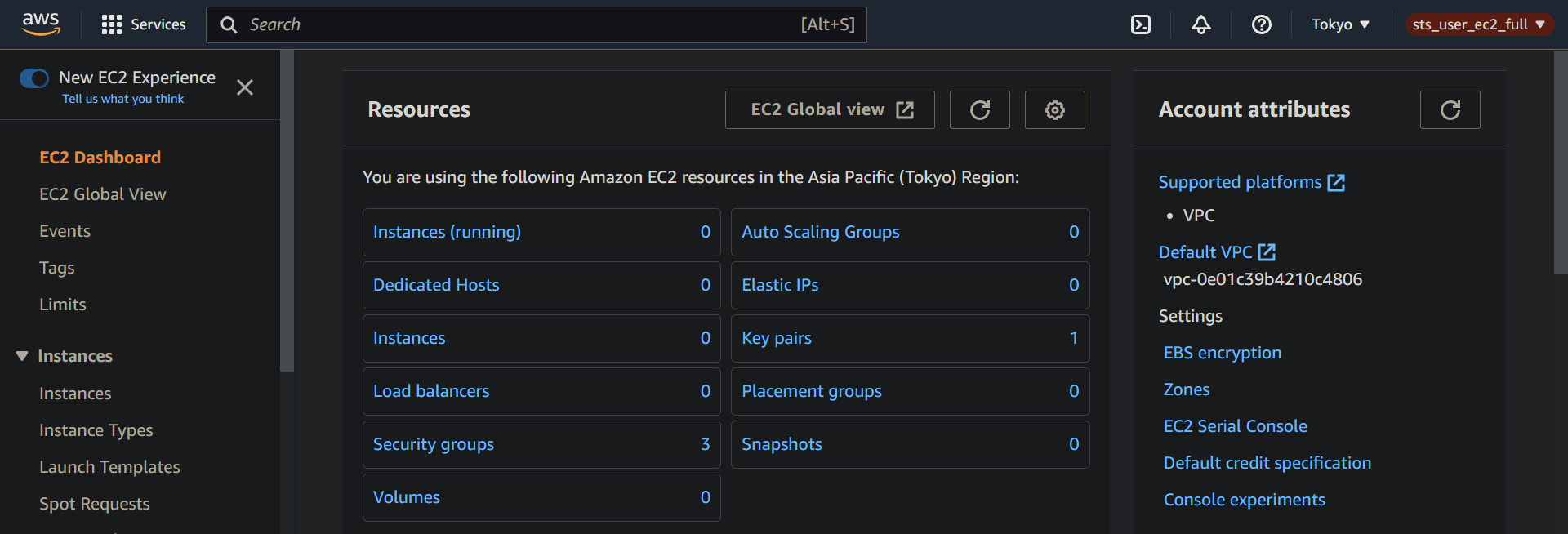

5. נווט שוב אל קונסולת EC2 כדי לאמת כי המשתמש IAM שלך קיבל גישה למשאבי EC2.

אם הכל ילך כמתוכנן, לא תראה עוד את שגיאות ה- API שראית קודם, מאחר שאתה מחובר כעת עם הרשאות התפקיד, כולל גישה למשאבי EC2.

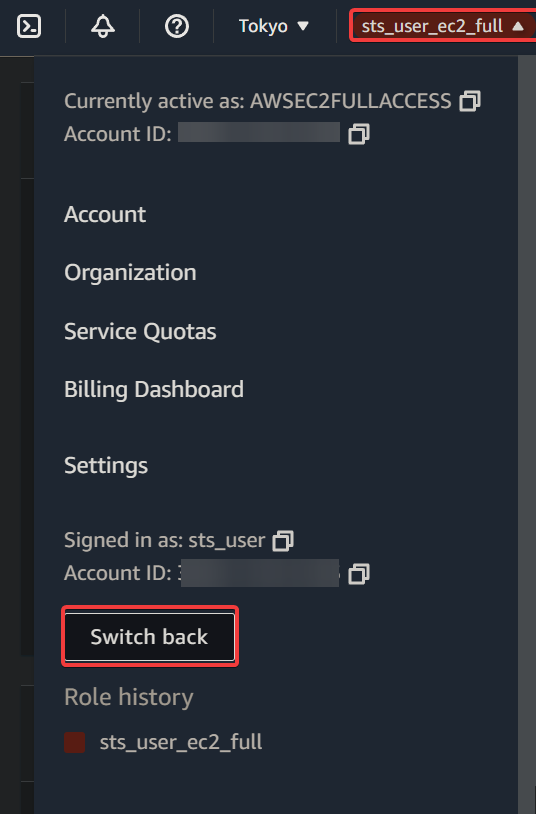

6. לבסוף, לחץ על שם התצוגה של ההפעלה שלך (בחלק העליון הימני) ובחר "החזר חזרה" כדי לחזור למשתמש IAM המקורי.

תתנתק מההפעלה הנוכחית שלך ותתחבר כמשתמש IAM המקורי שלך עם סט ההרשאות המקורי שלו. פעולה זו היא הפרקטיקה הטובה ביותר להפחתת הסיכון של ביצוע פעולות לא מתוכננות בטעות.

סיכום

נניח שלקחת תפקיד ב-AWS הוא תכונה חזקה שמאפשרת לך להעניק גישה זמנית למשאבים מבלי לשתף את האישורים הקבועים שלך. ובמהלך המדריך הזה, למדת להשתמש ברשותיות תפקיד STS של AWS.

בנקודה זו, תוכל להניח בביטחון תפקיד עם הרשאות מוגבלות כדי להבטיח את אבטחת המשאבים שלך ולמזער את השפעת הפוטנציאלית של כל פעולה לא מתוכננת או רעה.

קונסולת ניהול AWS היא דרך מצוינת להתחיל עם שירותי AWS כמו להניח תפקידים. אך למה לא לנסות להניח תפקיד דרך ממשק השורת פקודה של AWS (CLI)? חקירה ואינטגרציה של AWS CLI בתסריטי אוטומציה שלך יכולה לספק יכולות ותכונות מתקדמות יותר.