Bien que la digitalisation ait apporté de nombreuses avantages, elle a également augmenté la dépendance du secteur financier à l’égard des technologies de l’information et de la communication (TIC), ce qui a conduit à une augmentation du risque numérique, notamment aux cyberattaques, aux perturbations des TIC, à la corruption des données et aux pertes de données. Pour s’attaquer aux menaces de sécurité et améliorer la résilience opérationnelle du secteur financier, l’Union européenne a ratifié la DORA, la loi sur la résilience opérationnelle numérique.

Ce blog examine comment la nouvelle réglementation de l’UE peut aider les entités financières à améliorer la gestion des risques liés aux TIC pour un écosystème financier plus sécurisé. Il couvre également comment NAKIVO peut aider les institutions financières à se conformer à la DORA.

Qu’est-ce que la loi sur la résilience opérationnelle numérique (DORA)?

Aperçu et objectif de la DORA

La loi sur la résilience opérationnelle numérique (DORA) est le règlement européen 2022/2554, formellement ratifié par le Parlement européen et le Conseil de l’Union européenne en novembre 2022. Le premier projet de DORA a été suggéré en 2020 en tant que partie du Paquet de financement numérique (DFP), qui a défini la stratégie de l’UE, les recommandations et la proposition législative sur les actifs crypto, le blockchain et la résilience numérique pour le secteur financier.

Le règlement vise à établir un cadre légal standardisé pour les institutions financières de l’UE et leurs fournisseurs de TIC tiers afin de renforcer la résilience opérationnelle et la sécurité des systèmes informatisés des TIC. En d’autres termes, l’un des principaux objectifs de la DORA est de mitiger les menaces de cyberattaques, les violations des TIC et les perturbations dans le secteur financier.

Les institutions financières et leurs fournisseurs de TIC tiers devraient mettre en œuvre le cadre DORA et les normes techniques d’ici au 17 janvier 2025.

Les organes de réglementation chargés de l’application de DORA

Bien que l’UE ait officiellement adopté DORA en 2022, les autorités de surveillance de l’UE (ESAs) sont encore en train d’élaborer les normes techniques réglementaires (RTS) en vertu de la loi. Trois ESAs – l’Autorité européenne de banques (EBA), l’Autorité européenne des assurances et des pensions professionnelles (EIOPA) et l’Autorité européenne des valeurs mobilières et des marchés (ESMA) – ont publié le premier projet de normes en janvier 2024 et sont censées finaliser les RTS à la fin de l’année. Après que les ESAs auront soumis les RTS finales à la Commission européenne, les normes seront ratifiées par le Parlement et le Conseil.

La surveillance de l’application des RTS et l’application des normes incombent aux autorités compétentes nationales respectives, qui ne sont pas encore déterminées. La mise en œuvre des normes débute une fois que les autorités sont désignées et que le délai de janvier 2025 est écoulé.

Principaux exigences de la loi DORA

Le règlement DORA définit des exigences de sécurité pour les réseaux et les systèmes TIC des institutions financières et de leurs fournisseurs tiers. Ces exigences couvrent quatre aspects majeurs de la sécurité TIC :

- La gestion du risque TIC (Chapitre II).En mettant l’accent sur la responsabilité de la direction pour les interruptions TIC et en établissant un cadre commun pour la détection, l’identification, la gestion et la atténuation de menaces TIC.

- La gestion des incidents TIC, leur classification et leur déclaration (Chapitre III).Standardisant les obligations de déclaration d’incidents TIC et élargissant le scope des incidents à déclarer aux autorités.

- Testing de résilience opérationnelle numérique (Chapitre IV). L’obligation de réaliser des tests de résilience basés sur les risques pour les systèmes critiques de TIC, avec des tests de pénétration avancés dirigés par les menaces (TLPT), devant être effectués au moins tous les 3 ans.

- Gestion du risque lié aux tiers dans les TIC (Chapitre V).Exigeant des institutions financières de définir des règles de surveillance des risques pour leurs fournisseurs tiers, y compris des dispositions liées aux risques dans leurs contrats, et imposant des pénalités pour non-conformité.

- Partage de l’information (Chapitre VI). Introduction de dispositions pour le partage d’information où les entités financières peuvent échanger leurs informations et renseignements sur les menaces cybersécuritaires pour mieux se rendre compte de nouvelles menaces et partager des stratégies de mitigations des menaces.

Qui doit respecter la loi sur la résilience opérationnelle numérique (RONA)?

Organisations visées par la RONA

Les institutions financières et les entités dont les activités sont cruciales pour l’infrastructure du secteur financier sont visées par la RONA :

- Institutions de crédit et d’échange de paiements

- Institutions monétaires électroniques

- Fournisseurs de services de crypto-actifs

- Firms d’investissement et gestionnaires de fonds de placement alternatifs

- Compagnies d’assurance et de réassurance et intermédiaires

- Plaques boursières et dépôts de titres

- Fonds de placement à long terme

- Dépôts de titres centraux, des contreparties centrales et des dépôts de titrisations

- Fournisseurs de services, y compris des services tels que les informations de compte, les rapports de données, la gestion, le financement de crowdfunding

- Agence de notation financière

- Gestionnaires de benchmarks critiques

- Fournisseurs de services ICT tiers, y compris les fournisseurs de services cloud

Risques de non-conformité avec la DORA

La DORA autorise les États membres à décider des pénalités administratives ou des mesures correctives pour non-conformité. La loi permet également aux États membres d’appliquer des pénalités pénales pour les infractions relevant du droit pénal national.

La DORA définit ainsi les mesures minimales possibles que les États membres peuvent utiliser pour assurer la mise en œuvre efficace des directives de la DORA, y compris l’émission de notes publiques et, dans certains cas, des demandes de cessation d’activités non conformes, temporairement ou définitivement.

Le règlement DORA accorde également aux AES le pouvoir de désigner les fournisseurs de services ICT tiers externes qui sont importants pour le secteur financier et de nommer un superviseur principal pour chaque fournisseur critique. Les superviseurs principaux disposent des mêmes pouvoirs que les autorités compétentes et peuvent exiger des mesures correctives et des pénalités auprès des fournisseurs de services ICT non conformes. La DORA autorise les superviseurs principaux à imposer des amendes pouvant aller jusqu’à 1 % du chiffre d’affaires moyen quotidien mondial des fournisseurs de services ICT pour l’année précédente. Cette amende peut être imposée quotidiennement pendant jusqu’à 6 mois ou jusqu’à ce que la conformité soit atteinte.

Comment la DORA impacte les entités financières et les fournisseurs tiers

Bien que les normes réelles n’aient pas encore été finalisées, la DORA définit des exigences générales et des recommandations sur la manière dont le secteur financier devrait normaliser ses pratiques de gestion des TIC et ses mesures de sécurité.

Si vous êtes un fournisseur tiers de TIC, tel qu’un vendeur de services cloud, votre premier pas devrait être de déterminer si vous êtes considéré comme critique en vertu de l’article 31 (section II). Les fournisseurs critiques sont soumis à la réglementation de DORA, à l’instar d’autres entités financières.

DORA exige que les institutions financières mesurent les risques des fournisseurs tiers et stipule la gestion des incidents dans les accords de services. Ainsi, en tant que fournisseur non critique travaillant avec des organisations financières, vous serez requis de atténuer les risques potentiellement impactant l’organisation financière.

Ajustements opérationnels requis par DORA

DORA met l’accent sur la responsabilité de la direction pour les perturbations des TIC et exige que les institutions financières développent et maintiennent un cadre complet pour atténuer les risques des TIC. Le cadre devrait inclure les éléments suivants :

- Rôles et responsabilités définis pour la direction et le personnel impliqué

- Une évaluation régulière des risques des TIC pour identifier et surveiller les risques across les systèmes, les processus et les actifs des TIC

- Un surveillance permanente des systèmes des TIC pour les menaces potentielles

- Des procédures structurées et détaillées pour prévenir, gérer et répondre aux incidents des TIC, y compris les plans d’intervention et de continuité des opérations

- Une mise à jour continue et l’amélioration des pratiques et mesures sur la base de l’analyse des incidents

- Des protocoles de communication des incidents pour les clients et autres intervenants, internes et externes, pour assurer la transparence et la confiance pendant les perturbations des TIC.

- Prédictions claires pour l’établissement de rapports d’incidents aux organes de réglementation et aux autres entités pertinentes en fonction de la gravité de l’incident

Pratiques de gestion du risque renforcées

En plus de la surveillance continue du risque des TIC, la DORA impose un test régulier des systèmes et des actifs pour déterminer l’exposition au risque des TIC. Les institutions financières deviennent responsables des risques associés à des fournisseurs de services informatiques tiers et des providers non-conformes. Notamment, la DORA exige que les entités financières incluent des dispositions pour gérer les risques des TIC dans leurs contrats avec les fournisseurs avec lesquels elles travaillent.

La Loi souligne l’importance des stratégies de prévention, qui comprennent des tests de la résilience et des mesures de sécurité existantes pour identifier les vulnérabilités des systèmes et des protocoles, ainsi que des analyses et des rapports post-incident. La DORA encourage également l’apprentissage à l’échelle industrielle et la coordination d’événements où les institutions financières peuvent partager leurs expériences et leurs connaissances.

Amélioration des normes de cybersécurité et de protection des données

La DORA reconnaît la cybersécurité et la protection des données comme les facteurs principaux affectant la résilience opérationnelle des organisations et exige que les entités financières :

- mettent en œuvre des mesures de sécurité telles que les contrôles d’accès et l’encodage

- élaborent des plans de continuité des activités et de secours

- utilisent des outils pour la surveillance continue des menaces informatiques et la détection de malware en temps réel

- s’assurent de la mise à jour rapide des logiciels et du matériel pour atténuer les vulnérabilités.

- effectue régulièrement des évaluations des vulnérabilités incluant des tests de pénétration et des tests basés sur des scénarios

Pour les environnements critique et les zones à haut risque, les entités sont censées effectuer périodiquement des tests avancés comme les tests deéquipes rouges, et même être tenues de participer à des exercices de tests à l’échelle industrielle.

- signale rapidement les incidents aux stakeholders et aux autorités pour des raisons de transparence pendant les incidents et permettre aux autres organisations d’apprendre des incidents

Expertises sur la Loi sur la résilience opérationnelle numérique

Aperçus des professionnels de la cybersécurité

“La DORA exige aux institutions financières de développer une politique de sécurité des données appropriée et une infrastructure de réseau robuste basée sur une approche axée sur le risque. Est-ce que les pratiques spécifiées par la DORA sont nouvelles pour l’industrie ? Non, elles existent depuis des décennies. Cependant, malgré le risque croissant des cyberattaques telles que le cryptomelée, certaines organisations n’ont pas encore mises en œuvre ou n’ont que partiellement mis en œuvre les mesures de sécurité de base les plus simples,”dit Sergei Serdyuk, vice-président à NAKIVO.

Prédictions pour l’avenir de la DORA.

« DORA ouvre la voie vers une plus forte sécurité des données dans l’industrie financière. Et nous espérons que, par la suite, cette réglementation s’étendra à d’autres secteurs également. Avec la numérisation mondiale et les avancées de l’IA, de plus en plus d’industries et d’organisations sont soumises à des risques de sécurité des données. Dans de nombreux cas, cela ne signifie pas une perte individuelle pour l’organisation, financière ou réputationnelle, mais un risque accru de perturbations des industries et de disruptions intersectorielles en raison de la codépendence entre les organisations. » —Sergei Serdyuk, Vice-Président à NAKIVO.

Mesures pour assurer la conformité de DORA avec NAKIVO

DORA accorde une attention spéciale aux procédures de sauvegarde et de réplication (Articles 11-12) car elles affectent directement la disponibilité, la continuité et la sécurité des données de l’entreprise. DORA impose aux entités de garantir la sécurité du transfert des données et de minimiser les risques de corruption et de perte des données, ainsi que de mauvaises pratiques de gestion des données et des erreurs humaines.

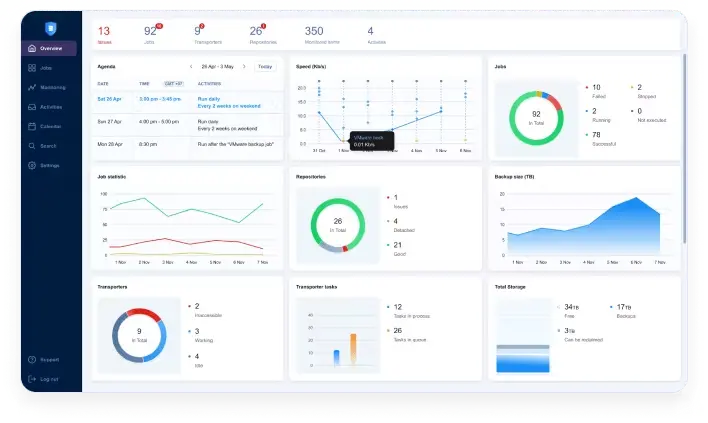

NAKIVO Backup & Replication est une solution complète de protection des données qui vous permet de sauvegarder, répliquer, configurer et automatiser les workflows de récupération d’urgence et de surveiller les charges d’activité via une interface web unique.

Cette solution supporte les environnements virtuels, cloud, physiques, NAS, SaaS et hybrides, ce qui la place en bonne position pour aider les entités financières de différentes tailles à assurer une protection des données de qualité supérieure. La solution fonctionne parfaitement avec différents types d’appareils de stockage, y compris les appareils de suppression de redondance et les appareils NAS, les clouds publics, les plateformes cloud compatibles S3 et les bandes magnétiques, ce qui garantit la flexibilité requise pour différentes exigences commerciales et de conformité.

Effectuer une évaluation initiale de conformité

Exécuter une analyse des lacunes pour identifier les domaines où des améliorations sont peut-être nécessaires pour se conformer à la réglementation DORA. Concentrez-vous sur quatre domaines clés mentionnés ci-dessus :

- Gestion du risque des TIC

- Gestion des incidents des TIC, de la classification et des rapports

- Test de résilience opérationnelle numérique

- Gestion du risque des tierces parties des TIC

Développer une stratégie de conformité DORA

Lors du développement d’une stratégie de conformité DORA, il devrait y avoir une feuille de route annuelle avec des étapes définies, des objectifs et des priorités. La stratégie variera selon la complexité de l’infrastructure des TIC de l’organisation et de son niveau de résilience actuel face aux menaces numériques.

DORA exige que les organisations financières aient des plans d’continuité des activités, des plans de réponse et de recovery des TIC et qu’elles effectuent une évaluation d’impact des risques (BIA) de leur exposition à des perturbations graves.

DORA exige également que les organisations aient au moins un site secondaire à distance (un site de recovery d’urgence) pour assurer la continuité des opérations critiques des activités commerciales lorsque le site principal est indisponible. Pour minimiser les pannes et limiter les perturbations ou pertes, une organisation devrait développer un plan de recovery d’urgence qui comprend les éléments suivants :

- Le scope de sauvegarde et de recovery d’urgence basé sur l’importance des composants logiciels et matériels et des données stockées ;

- Dépendances entre composants IT et ordre de recovery des VM ;

- Objectifs de recovery (temps de recovery et point de recovery) pour chaque fonction en fonction de son importance et de l’impact global sur les opérations commerciales (ce qui signifie également que vous devez avoir un plan de rotation du point de recovery en fonction de la fréquence des mises à jour des données et de leur importance) ;

- Rôles et responsabilités assignés au personnel ;

- Exigences matérielles établies pour un site de DR de secours pour assurer des ressources CPU, mémoire, capacité de disque et bande passante réseau suffisantes pour une transition fluide.

Navigation dans la conformité avec DORA grâce à NAKIVO

Les fonctionnalités avancées de la solution NAKIVO peuvent vous aider à minimiser les efforts liés à la conformité avec DORA et à automatiser la plupart des processus liés à la cybersécurité. Pour vous aider à mieux naviguer dans tous les cas d’utilisation, nous illustrons ici comment vous pouvez répondre aux exigences de sécurité liées à DORA en utilisant la solution NAKIVO :

- La résilience des données (article 9).La solution NAKIVO vous permet facilement de respecter la règle 3-2-1 de sauvegarde pour mieux assurer la résilience des données. En vertu de cette règle, vous devez stocker au moins 3 copies de vos données de sauvegarde dans 3 emplacements différents ; 2 copies devraient être hors site et 1 dans le cloud.

- Intégrité des données (Article 12).Avec des sauvegardes et des répliques sensibles à l’application, vous pouvez être sûr que les données de l’application sont cohérentes même lorsque la sauvegarde est effectuée en cours d’execution de l’application. La solution est également compatible avec les sauvegardes de bases de données Oracle, des applications Microsoft telles que Active Directory et Exchange Server, ainsi que avec les applications et services Microsoft 365 (Teams, Exchange Online, SharePoint Online, OneDrive pour les affaires).

- Résilience contre le cryptage malveillant et d’autres menaces cyber (Article 9).La solution de NAKIVO permet de créer des sauvegardes immuables localement, dans le cloud ou sur des appareils HYDRAstor pour s’assurer que personne ne peut modifier ou supprimer vos données. Vous pouvez également tirer profit de l’air-gapping en envoyant des copies de sauvegarde sur des tapes ou sur d’autres stockages amovibles où les cybercriminels ne peuvent pas y accéder par réseau. La solution vous permet également de scanner les sauvegardes pour le malware avant la récupération afin que vous soyez sûr que les données de sauvegarde ne sont pas infectées.

- Chiffrement end-to-end (Article 9).Avec la solution de NAKIVO, vous pouvez chiffrer les données de sauvegarde avant qu’elles ne quittent l’ordinateur source et chiffrer les réseaux et les dépôts de sauvegarde pour s’assurer que vos données sont sécurisées tant en transit que à l’arrêt.

- Prévention de l’accès non autorisé et mécanismes d’authentification forte (Article 9).Vous pouvez protéger toutes les sauvegardes et les flux de protection des données avec un contrôle d’accès basé sur des rôles et une authentification à plusieurs facteurs.

- Surveillance en temps réel des menaces (Article 10). La meilleure façon d’assurer la détection en temps réel des anomalies est d’utiliser un logiciel antivirus complet. Cependant, la solution de NAKIVO offre des fonctionnalités qui peuvent vous aider à améliorer la surveillance des menaces. Par exemple, avec la fonction de surveillance IT pour VMware, vous pouvez détecter les problèmes et les activités suspectes avant qu’elles ne deviennent un problème plus grave. Cette fonction permet la surveillance en temps réel de toutes les métriques de performance, y compris l’utilisation du CPU, de la RAM et du disque, vous permettant ainsi de remarquer rapidement toute consommation anormale.

- Résilience opérationnelle face aux risques informatiques et temps de downtime minimal en cas de perturbations (Articles 11-12). La fonctionnalité avancée de récupération de site de NAKIVO vous permet de automatiser et tester les workflows de récupération de site. Vous pouvez configurer des séquences automatisées et les déclencher en un clic durant les désastres pour passer instantanément aux répliques situées à un site secondaire.

- Tests réguliers des workflows de DR et des protocoles (Article 12). Afin de s’assurer que la récupération est fluide et que les objectifs sont atteints durant le désastre, vous pouvez programmer des tests réguliers des workflows de basculement et de retour en arrière dans un mode de test qui n’interrompt pas vos activités de production. Ces tests vous permettent de vérifier la séquence des actions et de vérifier la connectivité réseau.

Récapitulatif

La Loi sur la résilience opérationnelle numérique est une avancée stratégique vers un secteur financier plus résilient et des opérations financières plus sécurisées. En imposant la mise en œuvre des meilleures pratiques de cybersécurité et en encourageant l’apprentissage et la sensibilisation, la Loi aide les institutions financières à faire face aux menaces actuelles et aux défis futurs, tout en établissant une référence pour d’autres industries.

Faisons de NAKIVO une composante de votre cheminement vers une stabilité plus grande pour vos systèmes ICT.

Source:

https://www.nakivo.com/blog/digital-operational-resilience-act/