Wichtige Office 365 Forensik-Ereignisse

Das MailItemsAccessed-Ereignis ist das erste wichtige (manchmal als hochwertig bezeichnete) Überwachungsereignis, das im Rahmen von Microsoft 365 Advanced Audit (oder Überwachung) eingeführt wurde. Seine Einführung war weder reibungslos noch unkompliziert und trug zu einigen der Probleme bei der Überwachung von Exchange Online-Postfächern bei, die im letzten Jahr aufgetreten sind. MailItemsAccessed-Überwachungsereignisse werden jetzt in Mandanten angezeigt, und ich wollte herausfinden, wie nützlich diese Ereignisse sind, wenn man kompromittierte Konten untersucht.

E5-Lizenzen erforderlich

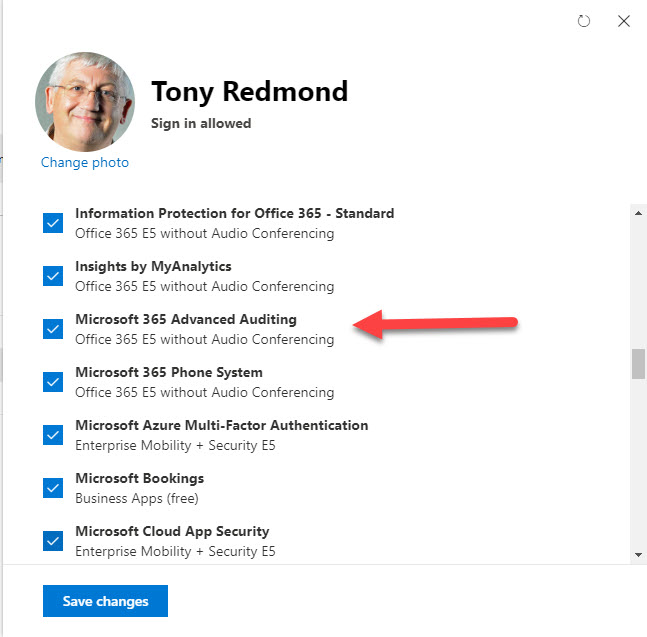

Das MailItemsAccessed-Ereignis wird generiert, wenn lizenzierte Benutzer über beliebige Konnektivitätsprotokolle von beliebigen Clients auf Elemente in Exchange Online-Postfächern zugreifen, jedoch nur, wenn Ihr Konto über eine Office 365 E5- oder eine Microsoft 365 E5-Compliance-Add-On-Lizenz verfügt. In meinem Fall habe ich eine Office 365 E5-Lizenz, und die Advanced Auditing wird als eine der Apps im Plan angezeigt (Abbildung 1). Nach der Erfassung werden die Ereignisse von Exchange Online in das Office 365-Überwachungsprotokoll hochgeladen, zusammen mit anderen Postfach-Überwachungsereignissen.

Zwei Arten von MailItemsAccessed-Ereignissen

MailItemsAccessed-Ereignisse gibt es in zwei Arten: Sync (Synchronisierung) und Bind (Zugriff auf eine Nachricht).

Sync-Ereignisse werden erfasst, wenn ein Outlook-Desktop-Client Nachrichten vom Postfach in den lokalen Cache (die OST für Windows oder die OLM für Mac) synchronisiert. Während der Synchronisierung lädt der Client Kopien aller neuen oder geänderten Elemente aus dem Postfach herunter und merkt sich alle Löschungen, die auf die lokale Kopie angewendet werden sollen. Das Sync-Ereignis protokolliert, dass eine Synchronisierung für einen Ordner stattgefunden hat. Im normalen Ablauf der Ereignisse würde man erwarten, viele Ereignisse zu sehen, die die Synchronisierung für Ordner wie Posteingang, Gesendete Elemente, Gelöschte Objekte und den Kalender aufzeichnen, sowie jeden anderen Ordner, in den Nachrichten verschoben werden. Für die Untersuchung wird angenommen, dass bei einem Sicherheitsvorfall, bei dem jemand Outlook verwenden kann, um einen Ordner mit einem lokalen Cache zu synchronisieren, potenziell alle Elemente in diesem Ordner kopiert werden könnten.

Bind-Ereignisse protokollieren den Zugriff auf eine einzelne Nachricht. Um die Anzahl der Prüfaufzeichnungen zu reduzieren, generiert Exchange Online ein einziges Bind-Ereignis, das den Zugriff auf Nachrichten innerhalb eines Zeitraums von zwei Minuten abdeckt. Somit könnte ein Bind-Ereignis den Zugriff auf eine einzelne Nachricht oder zehn Nachrichten umfassen.

Um eine Vorstellung davon zu geben, wie viele Ereignisse ein Benutzer erzeugen könnte, habe mein Konto über einen Zeitraum von zwei Tagen 443 MailItemsAccessed-Ereignisse generiert. Die Mehrheit waren Bind-Ereignisse (394), und davon waren 312 im Posteingang und 32 in Gesendete Elemente.

Interessant ist, dass 25 Ereignisse im Outbox-Verzeichnis erfasst wurden, das ein Verzeichnis ist, in dem Elemente vorliegen, während sie von Exchange Transportdienst verarbeitet werden. Es wird auch verwendet, wenn Outlook in einer Outlook-Gruppe zu einer Unterhaltung beiträgt, weshalb die Ereignisse im Outbox-Verzeichnis in den Auditdaten auftraten.

Das Potenzial für das Drosseln

I don’t use email as heavily as I once did when I was a corporate VP, so expect heavier volumes for other mailboxes. The transfer of some communications to Teams has also reduced email volume in some tenants. However, I do use multiple clients (OWA, Outlook, and Outlook mobile), all of which are usually signed in and active, which increases the number of Bind events. In the case of very active mailboxes, if more than a thousand events are generated for a mailbox in less than 24 hours, Exchange Online stops generating MailItemsAccessed events for that mailbox for 24 hours. Microsoft says that less than 1% of Exchange Online mailboxes are throttled.

Suche nach Ereignissen

Nun wissen wir, was wir erwarten können, aber wie können wir Ereignisse während einer Untersuchung zugänglich machen? Die Nutzung der Auditlogensuche im Microsoft 365-Kompatibilitätscenter ist nicht möglich, weil dort keine Ereignisse korreliert werden können. Stattdessen müssen wir relevante Ereignisse aus der Auditloge extrahieren und sie in eine Form verarbeiten, die eine weitere Analyse erleichtert.

Zum Ausführen dieser Aufgabe verwende ich ein PowerShell-Skript, um:

- Den Befehl Search-UnifiedAuditLog verwenden, um Ereignisse des Typs MailItemsAccessed aufzuspüren. Die Suche kann für unterschiedliche Datumsbereiche und Benutzer angepasst werden.

- Jedes Ereignis verarbeiten, um Informationen aus der im JSON-Format gehaltenen AuditData-Eigenschaft herauszuschneiden.

- Weitere Verarbeitung durchführen, um die Informationen aus AuditData klar zu machen. Zum Beispiel sollten die Anmeldeart als Text (Benutzer, Delegierter oder Admin) und nicht als numerisches Code ausgegeben werden.

- Wenn möglich, eine Nachrichtenverfolgung durchführen, um das Thema von Nachrichten zu erhalten (siehe unten).

- Ein CSV-Datei mit den verarbeiteten Einträgen generieren.

Das Skript wandelt ein Auditdaten-Eintrag, der wie folgt aussieht:

RunspaceId : bb26bb84-41fe-4d3f-85dd-e800a4352e3d RecordType : ExchangeItemAggregated CreationDate : 7 Apr 2020 23:47:30 UserIds : [email protected] Operations : MailItemsAccessed AuditData : {"CreationTime":"2020-04-07T23:47:30","Id":"f5493f9a-57ce-4859-94bd-fd2ad38d5680","Operation": "MailItemsAccessed","OrganizationId":"b662313f-14fc-43a2-9a7a-d2e27f4f3478","RecordType":50,"ResultStatus":"Succeeded","UserKey":"1003BFFD805C87B0","UserType":0,"Version":1,"Workload":"Exchange","UserId":"[email protected]","ClientIPAddress":"2001:bb6:5f4f:f058:4163:e14a:1332:27c7","ClientInfoString":"Client=OutlookService;Outlook-iOS\/2.0;","ExternalAccess ":false,"InternalLogonType":0,"LogonType":0,"LogonUserSid":"S-1-5-21-458367025-2064581115-2950179075-392557","MailboxGuid":"0370f354-2752-4437-878d-cf0e5310a8d4","MailboxOwnerSid":"S-1-5-21-458367025-2064581115-2950179075-392557", "MailboxOwnerUPN":"[email protected]","OperationProperties":[{"Name":"MailAccessType","Value":"Bind"},{"Name":"IsThrottled","Value":"False"}],"OrganizationName":"office365itpros.onmicrosoft.com","OriginatingServer":"DB7PR04MB4346 (15.20.2878.014)\u000d\u000a","SessionId":"1f99e672-8141-4a22-9aa0-96357297e843","Folders":[{"FolderItems":[{"InternetMessageId":"<71ceaeec-6dc3-4452-839f-6db34dd95f95@DB5EUR01BG102.eop-EUR01.prod.protection.outlook.com>"}], "Id":"LgAAAAB+7ILpFNx8TrktaK8VYWerAQBe9CuwLc2fTK7W46L1SAp9AAAA2lHHAAAB","Path":"\\Inbox"}],"OperationCount":1} ResultIndex : 1 ResultCount : 443 Identity : f5493f9a-57ce-4859-94bd-fd2ad38d5680 IsValid : True ObjectState : Unchanged

In ein Element mit dem folgenden Aussehen um:

TimeStamp : 7 Apr 2020 23:47 Mailbox : [email protected] User : [email protected] LogonType : User FolderId : LgAAAAB+7ILpFNx8TrktaK8VYWerAQBe9CuwLc2fTK7W46L1SAp9AAAA2lHHAAAB Folder : Inbox Access : Bind Operation : MailAccessType Throttled : False ClientIP : 2001:bb6:5f4f:f058:4163:e14a:1332:27c7 ClientInfo : Client=OutlookService;Outlook-iOS/2.0; SessionId : 1f99e672-8141-4a22-9aa0-96357297e843 Messages : (1) 71ceaeec-6dc3-4452-839f-6db34dd95f95@DB5EUR01BG102.eop-EUR01.prod.protection.outlook.com (Spam Notification: 3 New Messages)

Die aufgelöste und gereinigte Auditdaten-Eintrag ist viel einfacher zu bearbeiten.

Kein E-Mail-Thema

MailItemsAccessed Ereignisse geben keine Informationen über Betreffzeilen von Nachrichten preis. Alle Verweise auf Nachrichten in Überwachungsereignissen erfolgen über ihre Internetnachrichtenidentifikatoren, ein eindeutiger Wert, der vom sendenden Mailserver generiert wird. Zum Beispiel:

Microsoft enthält möglicherweise keine Betreffzeilen in den MailItemsAccessed Ereignissen, da sie einem Ermittler persönliche Informationen preisgeben könnten. Dies ist verständlich, jedoch wird diese Position dadurch untergraben, dass SharePoint Online gerne Dokumententitel in seinen Überwachungsaufzeichnungen offenlegt und Betreffzeilen in Office 365 Inhaltsuchvorgängen Ermittlern offenbart werden.

Aufgrund der Tatsache, dass die Überwachungsereignisse nur Internetnachrichtenidentifikatoren enthalten, sehen sich Ermittler mit dem Problem konfrontiert, wie sie Überwachungsereignisse mit realen Nachrichten verknüpfen können. Dies ist wichtig, da Sie verstehen müssen, ob wichtige, vertrauliche oder sensible Informationen in den von einem Angreifer abgerufenen Nachrichten vorhanden sind, wenn ein Postfach kompromittiert wurde.

Nachrichtenverfolgung hilft

Der einfachste Weg, eine Nachrichtenkennung mit einer Nachricht abzugleichen, besteht darin, eine Nachrichtenverfolgung zu verwenden. Die interaktive Nachrichtenverfolgung (verfügbar im Microsoft 365-Compliance Center) oder das Get-MessageTrace-Cmdlet unterstützen jedoch nur die Verfolgung von Nachrichten, die weniger als zehn Tage alt sind. Aus diesem Grund ruft das Skript bei der Verarbeitung von Überwachungsereignissen nur das Get-MessageTrace-Cmdlet auf, um Betreffzeilen für Nachrichten abzurufen, die weniger als 10 Tage alt sind. Der Aufruf erfolgt nicht für ältere Nachrichten, und stattdessen wird ein erläuternder Text für den Betreff eingefügt. Die Ausgabe für eine Reihe von Nachrichten, die in einem MailItemsAccessed-Bind-Ereignis gefunden wurden, sieht in etwa so aus. Die Anwesenheit des Betreffs erleichtert es erheblich zu verstehen, ob wichtige Nachrichten beeinträchtigt wurden.

(1) CH2PR00MB0763CF5D33C5C47B0E0700B6A1C30@CH2PR00MB0763.namprd00.prod.outlook.com (Re: Anzahl der Mitglieder der Verteilerliste zählen);

(2) [email protected] (TechSmith Influencer News – Camtasia 2020 Vorschau, Hilfe für Organisationen bei der Umstellung auf Remote-Arbeit und Lernen, und mehr!);

(3) 20200407140628.27860.640645555.swift@theirishtimes.activehosted.com (Coronavirus: Der Infektionshöhepunkt in Irland könnte überwunden sein, die Opferzahl könnte bis August 400 erreichen, prognostiziert ein Bericht);

(4) DM6PR00MB07650C27AC4B4FA1245BA27BC4C30@DM6PR00MB0765.namprd00.prod.outlook.com (Präsentation über ‚Inclusive Meetings‘ heute)

Nachverfolgung älterer Nachrichten

Für ältere Nachrichten ist es möglich, eine historische Suche durchzuführen, um Details von Nachrichten zwischen 11 und 90 Tagen zu erhalten, aber dies kann nicht interaktiv erfolgen, da das Cmdlet eine Hintergrundsuche einrichtet. Exchange Online speichert keine Nachrichtenverfolgungsdaten länger als 90 Tage, was ein Problem darstellt, wenn ein Angreifer auf ältere E-Mails zugreift. Auf der positiven Seite sind ältere E-Mails möglicherweise nicht so sensibel wie neuere Nachrichten.

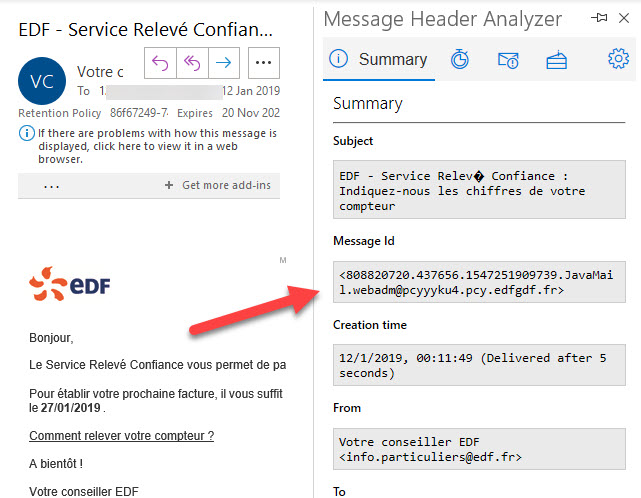

Sie können Nachrichtenidentifikatoren, die in Überwachungsereignissen gefunden wurden, mit alten E-Mails verknüpfen, aber es ist eine mühsame Angelegenheit, wenn die Daten nicht in einem durchsuchbaren Repository vorhanden sind. Der manuelle Ansatz besteht darin, Outlook oder OWA zu verwenden, um Nachrichten im Postfach des Benutzers um das Datum des Überwachungsereignisses herum zu untersuchen. Verwenden Sie für jede Nachricht das Add-In „Message Header Analysis“, um Nachrichtenheader zu melden, darunter die Internetnachrichtenidentifikator (Abbildung 2).

Interpretation der Überwachungsereignisse

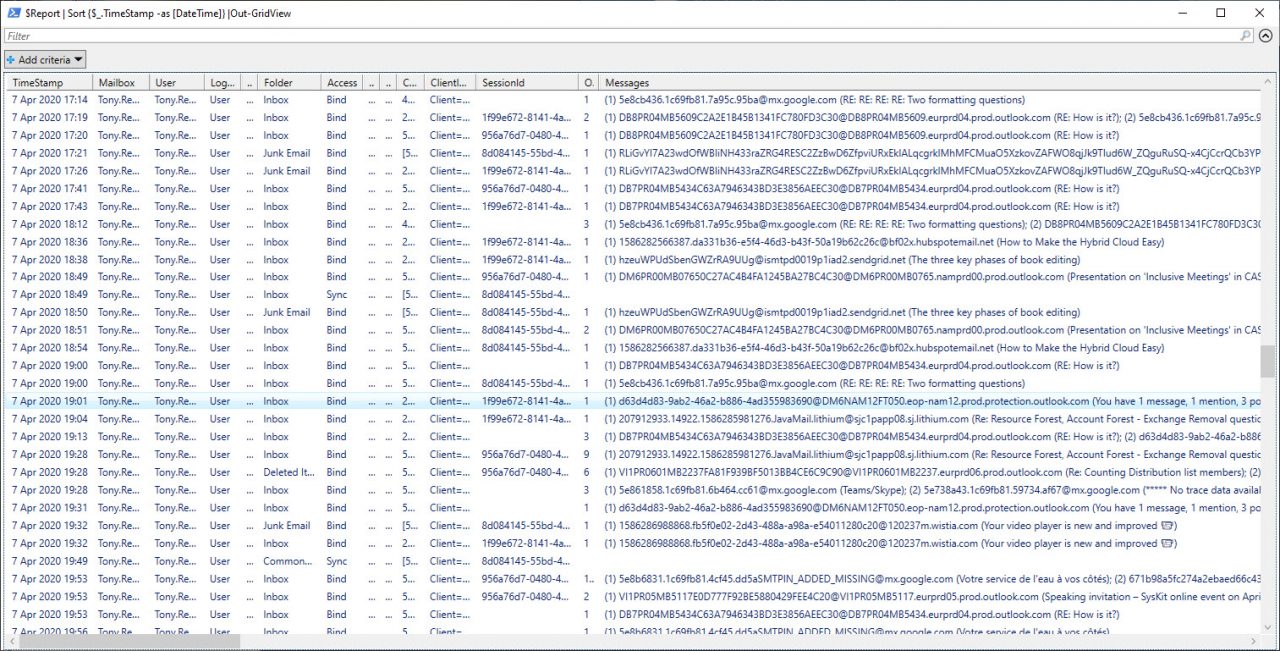

Mein Skript (das Sie von GitHub herunterladen können) gibt Ergebnisse in eine PowerShell-Liste aus, was es einfach macht, Statistiken wie die Anzahl der Bindungsereignisse pro Ordner zu erstellen. Die Liste wird auch in das Out-GridView-Fenster von PowerShell geleitet, um eine erste Analyse durchzuführen (Abbildung 3) und in eine CSV-Datei zur langfristigen Berücksichtigung.

Out-GridView ist eine großartige Möglichkeit, einen ersten Überblick darüber zu erhalten, was passiert sein könnte, da Sie Ereignisse schnell nach SessionId oder Client-IP-Adresse sortieren können. Die Dokumentation von Microsoft erläutert, wie man diese Felder verwendet, um Ereignisse miteinander zu verknüpfen und Aktionen hervorzuheben, die von einem Angreifer ausgeführt worden sein könnten.

Hilfreiche Einblicke in das Geschehen in einem Postfach

MailItemsAccessed überwachte Ereignisse geben hilfreiche Einblicke in das, was passiert, wenn Benutzer auf Postfachelemente zugreifen. Ich würde mir wünschen, dass die in den Ereignissen veröffentlichten Informationen zugänglicher und vollständiger wären (der Betreff der Nachricht ist ein wichtiges Datenstück), aber das, was wir jetzt haben, ist besser als das, was wir zuvor hatten.

Das Generieren und Speichern von Überwachungsereignissen kostet Geld, insbesondere wenn die Ereignisse zahlreich sind. Ich verstehe, warum Microsoft MailItemsAccessed als ein entscheidendes Ereignis betrachtet und freue mich darauf zu sehen, welche anderen Ereignisse, die den Kriterien entsprechen, sie in Zukunft liefern. Es ist nur schade, dass diese Überwachungsereignisse ein E5-Feature sind. Auch E3-Tenants werden angegriffen!

Source:

https://petri.com/interpreting-the-office-365-mailitemsaccessed-audit-event/