أحداث تحقيقات Office 365 الحاسمة

الحدث MailItemsAccessed هو أول حدث تدقيق حاسم (يُسمى أحيانًا حدث قيمة عالية) تم تقديمه كجزء من فحص Microsoft 365 المتقدم (أو التدقيق). كانت مدخلة هذا الحدث ليست سلسة ولا بدون تعقيد وساهمت في بعض المشاكل المحيطة بتدقيق صندوق بريد Exchange Online التي عانينا منها على مدى العام الماضي. أحداث التدقيق MailItemsAccessed تظهر الآن في الجهات المستأجرة، وأردت معرفة مدى فائدة هذه الأحداث عند التحقيق في الحسابات التي تم اختراقها.

تراخيص E5 المطلوبة

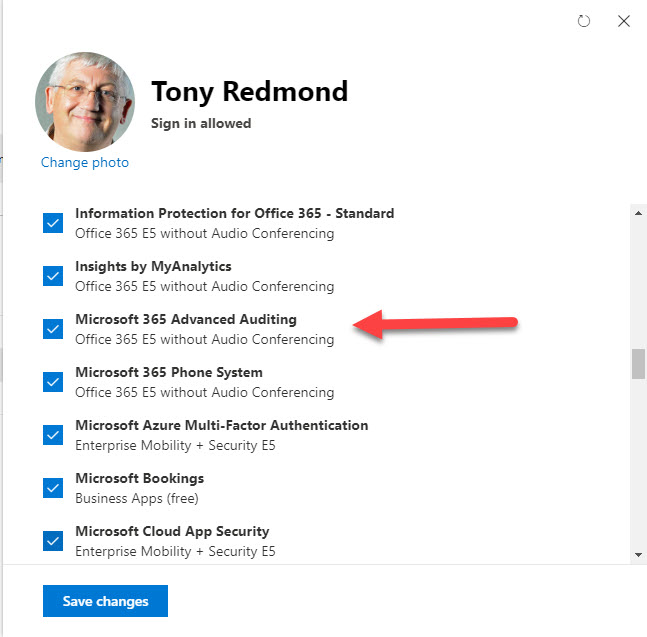

يتم إنشاء الحدث MailItemsAccessed عندما يصل المستخدمون الذين حصلوا على تراخيص إلى العناصر في صناديق بريد Exchange Online باستخدام أي بروتوكول اتصال من أي عميل، ولكن فقط إذا كان حسابك يحتوي على ترخيص Office 365 E5 أو إضافة توافق Microsoft 365 E5. في حالتي، لدي ترخيص Office 365 E5، ويظهر التدقيق المتقدم كأحد التطبيقات في الخطة (الشكل 1). بعد التقاطها، يتم تحميل الأحداث من قِبل Exchange Online إلى سجل تدقيق Office 365 إلى جانب أحداث تدقيق البريد الإلكتروني الأخرى.

نوعان من حدث MailItemsAccessed

تأتي أحداث MailItemsAccessed في نوعين: Sync (مزامنة) و Bind (الوصول إلى رسالة).

تُسجل أحداث Sync عندما يقوم عميل Outlook على سطح المكتب بمزامنة الرسائل من البريد الوارد إلى ذاكرة التخزين المحلية (OST لنظام Windows أو OLM لنظام Mac). خلال عملية المزامنة، يقوم العميل بتنزيل نسخ من جميع العناصر الجديدة أو المعدلة من البريد الوارد ويلاحظ أي حذف لتطبيقه في نسخته المحلية. تُسجل حدث المزامنة حدوث المزامنة لمجلد. في الحالة الطبيعية من التطورات، يُمكن توقع رؤية العديد من الأحداث التي تُسجل المزامنة لمجلدات مثل البريد الوارد، ورسائل المرسل، والعناصر المحذوفة، والتقويم، بالإضافة إلى أي مجلد آخر يتم نقل الرسائل إليه. في سياق التحقيق، يفترض أنه إذا حدث اختراق واستطاع شخص ما استخدام Outlook لمزامنة مجلد بذاكرة تخزين محلية، فقد يتم نسخ جميع العناصر في ذلك المجلد.

تُسجل أحداث Bind وصولًا إلى رسالة فردية. من أجل تقليل عدد سجلات التدقيق، تُولِّد Exchange Online حدث ربط واحد يغطي وصول إلى الرسائل خلال فترة تقدر بدقيقتين. بالتالي، قد يغطي حدث الربط وصولاً إلى رسالة واحدة أو عشر رسائل.

لإعطاء فكرة عن حجم الأحداث التي يمكن للمستخدم إنتاجها، تم إنشاء 443 حدثًا لـ MailItemsAccessed خلال فترة تزيد عن يومين. كانت معظم هذه الأحداث حدثًا Bind (394)، ومن بينها 312 في البريد الوارد و 32 في رسائل المرسل.

بشكل مثير للاهتمام، تم التقاط 25 حدثاً لصندوق الصادر، وهو مجلد مؤقت حيث توجد العناصر أثناء انتظارها لمعالجتها بواسطة خدمة نقل Exchange. كما يُستخدم عندما يقوم Outlook بالنشر في محادثة في مجموعة Outlook، وهذا هو السبب في ظهور أحداث مجلد الصادر في سجلات المراقبة.

الإمكانية في التحكم

I don’t use email as heavily as I once did when I was a corporate VP, so expect heavier volumes for other mailboxes. The transfer of some communications to Teams has also reduced email volume in some tenants. However, I do use multiple clients (OWA, Outlook, and Outlook mobile), all of which are usually signed in and active, which increases the number of Bind events. In the case of very active mailboxes, if more than a thousand events are generated for a mailbox in less than 24 hours, Exchange Online stops generating MailItemsAccessed events for that mailbox for 24 hours. Microsoft says that less than 1% of Exchange Online mailboxes are throttled.

البحث عن الأحداث

الآن نعرف ما هي الأحداث المتوقعة، كيف يمكننا الوصول إلى الأحداث أثناء التحقيق؟ استخدام بحث سجل المراقبة في مركز الامتثال لـ Microsoft 365 غير قابل للتطبيق لأنه من المستحيل تتبع الأحداث هناك. بدلاً من ذلك، نحتاج إلى استخراج الأحداث ذات الصلة من سجل المراقبة ومعالجتها في شكل يسهل التحليل اللاحق.

للقيام بذلك، أستخدم سكريبت PowerShell ل:

- استخدام cmdlet Search-UnifiedAuditLog للعثور على أحداث MailItemsAccessed. يمكن تخصيص البحث لفترات تواريخ ومستخدمين مختلفين.

- معالجة كل سجل لاستخراج المعلومات من خاصية AuditData المنسقة بتنسيق JSON.

- القيام بمعالجة إضافية لجعل المعلومات في AuditData أكثر وضوحًا. على سبيل المثال، كتابة نوع تسجيل الدخول كنص (مستخدم، مندوب، أو مسؤول) بدلاً من رمز رقمي.

- إذا كان ذلك ممكنًا، فإننا نقوم بتتبع الرسالة لاسترداد الموضوع للرسائل (انظر أدناه).

- إنشاء ملف CSV يحتوي على السجلات المعالجة.

يقوم السكريبت بتحويل سجل مراقبة يبدو مثل هذا:

RunspaceId : bb26bb84-41fe-4d3f-85dd-e800a4352e3d RecordType : ExchangeItemAggregated CreationDate : 7 Apr 2020 23:47:30 UserIds : [email protected] Operations : MailItemsAccessed AuditData : {"CreationTime":"2020-04-07T23:47:30","Id":"f5493f9a-57ce-4859-94bd-fd2ad38d5680","Operation": "MailItemsAccessed","OrganizationId":"b662313f-14fc-43a2-9a7a-d2e27f4f3478","RecordType":50,"ResultStatus":"Succeeded","UserKey":"1003BFFD805C87B0","UserType":0,"Version":1,"Workload":"Exchange","UserId":"[email protected]","ClientIPAddress":"2001:bb6:5f4f:f058:4163:e14a:1332:27c7","ClientInfoString":"Client=OutlookService;Outlook-iOS\/2.0;","ExternalAccess ":false,"InternalLogonType":0,"LogonType":0,"LogonUserSid":"S-1-5-21-458367025-2064581115-2950179075-392557","MailboxGuid":"0370f354-2752-4437-878d-cf0e5310a8d4","MailboxOwnerSid":"S-1-5-21-458367025-2064581115-2950179075-392557", "MailboxOwnerUPN":"[email protected]","OperationProperties":[{"Name":"MailAccessType","Value":"Bind"},{"Name":"IsThrottled","Value":"False"}],"OrganizationName":"office365itpros.onmicrosoft.com","OriginatingServer":"DB7PR04MB4346 (15.20.2878.014)\u000d\u000a","SessionId":"1f99e672-8141-4a22-9aa0-96357297e843","Folders":[{"FolderItems":[{"InternetMessageId":"<71ceaeec-6dc3-4452-839f-6db34dd95f95@DB5EUR01BG102.eop-EUR01.prod.protection.outlook.com>"}], "Id":"LgAAAAB+7ILpFNx8TrktaK8VYWerAQBe9CuwLc2fTK7W46L1SAp9AAAA2lHHAAAB","Path":"\\Inbox"}],"OperationCount":1} ResultIndex : 1 ResultCount : 443 Identity : f5493f9a-57ce-4859-94bd-fd2ad38d5680 IsValid : True ObjectState : Unchanged

إلى عنصر يبدو مثل هذا:

TimeStamp : 7 Apr 2020 23:47 Mailbox : [email protected] User : [email protected] LogonType : User FolderId : LgAAAAB+7ILpFNx8TrktaK8VYWerAQBe9CuwLc2fTK7W46L1SAp9AAAA2lHHAAAB Folder : Inbox Access : Bind Operation : MailAccessType Throttled : False ClientIP : 2001:bb6:5f4f:f058:4163:e14a:1332:27c7 ClientInfo : Client=OutlookService;Outlook-iOS/2.0; SessionId : 1f99e672-8141-4a22-9aa0-96357297e843 Messages : (1) 71ceaeec-6dc3-4452-839f-6db34dd95f95@DB5EUR01BG102.eop-EUR01.prod.protection.outlook.com (Spam Notification: 3 New Messages)

يُسهل التحليل اللاحق العمل مع السجل المحلل والمنظم.

لا توجد مواضيع للبريد الإلكتروني

الأحداث MailItemsAccessed لا تخبرك بشيء عن مواضيع الرسائل. جميع الإشارات إلى الرسائل في أحداث المراقبة هي بواسطة معرف الرسالة على الإنترنت، وهو قيمة فريدة تُنشأ بواسطة خادم البريد الإرسالي. على سبيل المثال:

قد لا تتضمن مايكروسوفت مواضيع الرسائل في أحداث MailItemsAccessed لأنها قد تكشف معلومات شخصية للمحقق. هذا مفهوم، ولكن هذا الموقف يتعرض لخطر بسبب حقيقة أن SharePoint Online سعيدة تمامًا بكشف عناوين المستندات في سجلات مراقبتها ومواضيع الرسائل يتم كشفها للمحققين في عمليات البحث عن المحتوى في Office 365.

نظرًا لأن الأحداث للمراقبة تحتوي فقط على معرفات الرسالة على الإنترنت، يواجه المحققون مشكلة في كيفية ربط أحداث المراقبة بالرسائل الحقيقية. هذا أمر مهم لأنه إذا دخل مهاجم صندوق بريد، فيجب عليك فهم ما إذا كانت هناك معلومات هامة أو سرية أو حساسة في الرسائل التي قاموا بالوصول إليها.

تتعاون تتبع الرسائل في المساعدة

أسهل طريقة لمطابقة معرف الرسالة مع الرسالة هي استخدام تتبع الرسائل. ومع ذلك، يدعم التتبع التفاعلي للرسائل (المتاح في مركز الامتثال في Microsoft 365) أو أمرcmdletGet-MessageTrace فقط تتبع الرسائل التي لا تزيد عن عشرة أيام. لهذا السبب، عند معالجة أحداث التدقيق، يُسمح فقط للنص بأن يستدعي أمرcmdletGet-MessageTrace لاسترداد مواضيع الرسائل التي لا تزيد عن 10 أيام. ولا يتم الاستدعاء للرسائل الأقدم ويتم إدراج نص توضيحي بدلاً من الموضوع. يبدو إخراج مجموعة من الرسائل الموجودة في حدث VBind MailItemsAccessed كما يلي. وجود الموضوع يجعل من السهل فهم ما إذا كانت هناك رسائل هامة معرضة للخطر.

(1) CH2PR00MB0763CF5D33C5C47B0E0700B6A1C30@CH2PR00MB0763.namprd00.prod.outlook.com (Re: Counting Distribution list members);

(2) [email protected] (TechSmith Influencer نيوز – معاينة سريعة لـ Camtasia 2020 ، مساعدة للمؤسسات في التحول إلى العمل عن بعد والتعلم، والمزيد!);

(3) 20200407140628.27860.640645555.swift@theirishtimes.activehosted.com (Coronavirus: قد يكونتقرير التوقعات);

(4) DM6PR00MB07650C27AC4B4FA1245BA27BC4C30@DM6PR00MB0765.namprd00.prod.outlook.com (عرض حول ‘اجتماعات شاملة’ اليوم)

تتبع الرسائل الأقدمية

للرسائل القديمة، يُمكن تشغيل بحث تاريخي لاسترجاع تفاصيل الرسائل بين 11 و90 يومًا، لكن لا يمكنك القيام بذلك تفاعليًا حيث يعمد الـ cmdlet إلى إعداد بحث في الخلفية. لا تحتفظ Exchange Online ببيانات تتبع الرسائل لأكثر من 90 يومًا، مما يخلق مشكلة في حال اختراق مهاجم للبريد الإلكتروني القديم. من الناحية الإيجابية، ربما لا تكون الرسائل القديمة مفصحة تمامًا كالرسائل الجديدة.

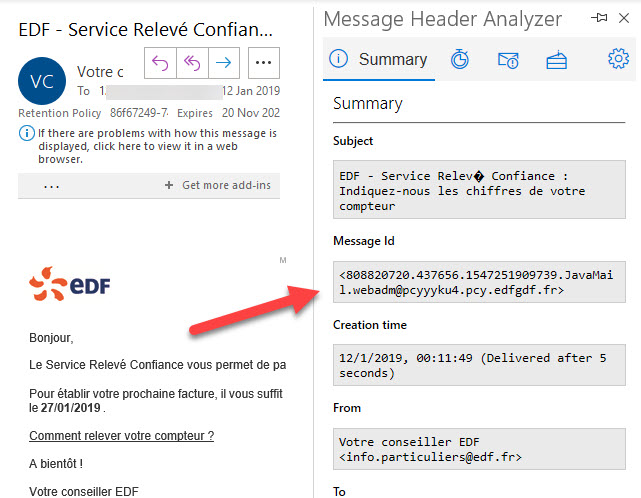

يمكنك ربط معرفات الرسائل الموجودة في أحداث التدقيق بالبريد الإلكتروني القديم، لكنها عملية شاقة إذا لم تكن البيانات متاحة في مستودع بحثي. الطريقة اليدوية تتضمن استخدام Outlook أو OWA لفحص الرسائل في صندوق بريد المستخدم حول تاريخ حدوث الحدث المدقق. لكل رسالة، استخدم إضافة تحليل رؤوس الرسائل للإبلاغ عن رؤوس الرسالة، من ضمنها معرف الرسالة الإلكترونية (الشكل 2).

تفسير أحداث التدقيق

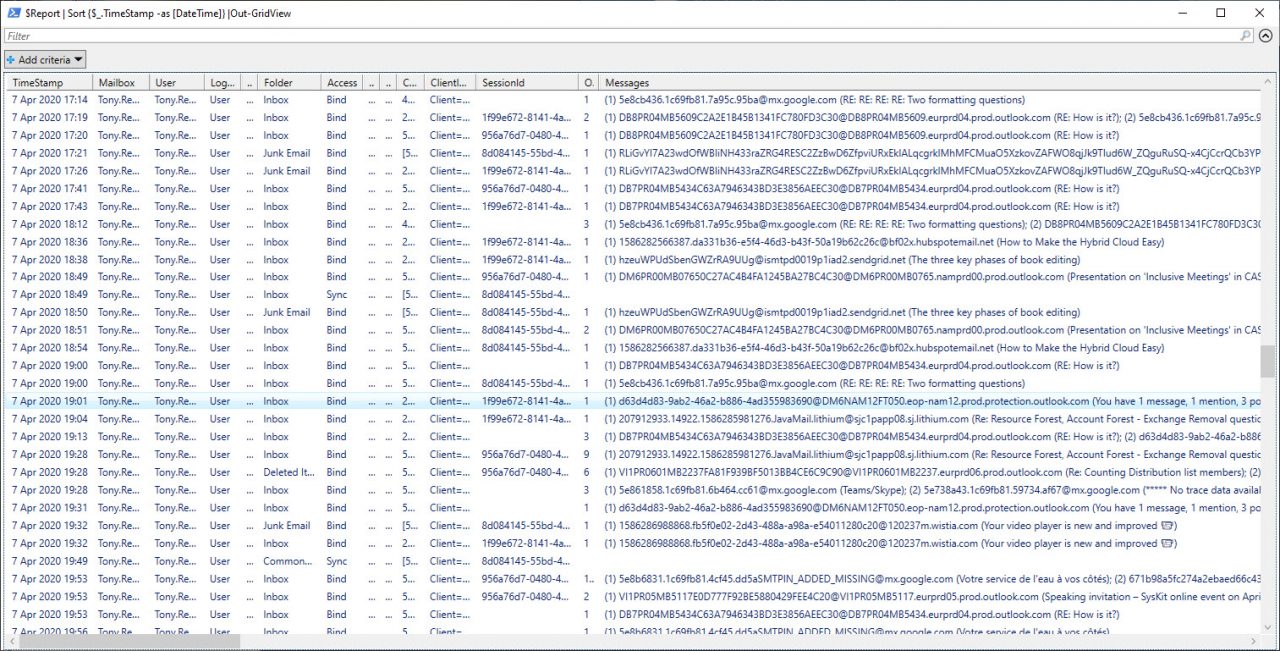

يُخرج البرنامج النصي الخاص بي (الذي يمكنك تنزيله من GitHub) نتائج إلى قائمة PowerShell، مما يجعل من السهل إنشاء إحصائيات مثل عدد أحداث الربط لكل مجلد. يتم توجيه القائمة أيضًا إلى نافذة Out-GridView في PowerShell للتحليل الأولي (الشكل 3) وإلى ملف CSV للاعتبار على المدى الطويل.

Out-GridView هو طريقة رائعة للحصول على فهم أولي حول ما قد يكون قد حدث لأنه يمكنك فرز الأحداث بسرعة حسب SessionId أو عنوان IP الخاص بالعميل. يوضح توثيق Microsoft كيفية استخدام هذه الحقول لربط الأحداث معًا لتسليط الضوء على الإجراءات التي قد يكون قد أجراها مهاجم.

رؤية مفيدة حول ما يحدث في صندوق البريد

أحداث تدقيق الوصول إلى الرسائل توفر رؤية مفيدة حول الأمور التي تحدث عندما يقوم المستخدمون بالوصول إلى عناصر صندوق البريد. أود أن أرى أن تكون المعلومات المنشورة في الأحداث أكثر وصولًا واكتمالًا (عنوان الرسالة هو قطعة بيانات مهمة)، لكن ما لدينا الآن أفضل من ما كان عليه في السابق.

إن إنشاء وتخزين أحداث التدقيق يكلف المال، خاصةً عندما تكون الأحداث متكاثرة. أفهم لماذا تعتبر مايكروسوفت أحداث تدقيق الوصول إلى الرسائل حدثًا مهمًا وأتطلع إلى رؤية ما هي الأحداث الأخرى التي تطابق المعايير التي ستقدمها مستقبلاً. من المؤسف فقط أن هذه الأحداث التدقيقية هي ميزة لـ E5. المستأجرون لـ E3 يتعرضون أيضًا للهجمات!

Source:

https://petri.com/interpreting-the-office-365-mailitemsaccessed-audit-event/