بيان المشكلة

مع الزيادة السريعة في التطبيقات عبر الإنترنت في صناعات مثل التمويل، التجارة الإلكترونية، ووسائل التواصل الاجتماعي، ارتفعت تردد وتعقيد محاولات الاحتيال. تواجه تطبيقات التجارة الإلكترونية تحديات مثل المعاملات غير المصرح بها، إنشاء حسابات بنكية وهمية، وهجمات الروبوت، مما يؤدي إلى خسائر مالية وضرر سمعة وثقة مستخدمين منخفضة.

تعتمد طرق الكشف عن الاحتيال الحالية غالبًا على تحليل ما بعد الحدث، دون معالجة الحاجة إلى التصدي في الوقت الحقيقي. المشكلة الحرجة هي تطوير نظام قادر على اكتشاف ومنع الاحتيال أثناء حدوثه مع موازنة الأداء وتجربة المستخدم وخصوصية البيانات.

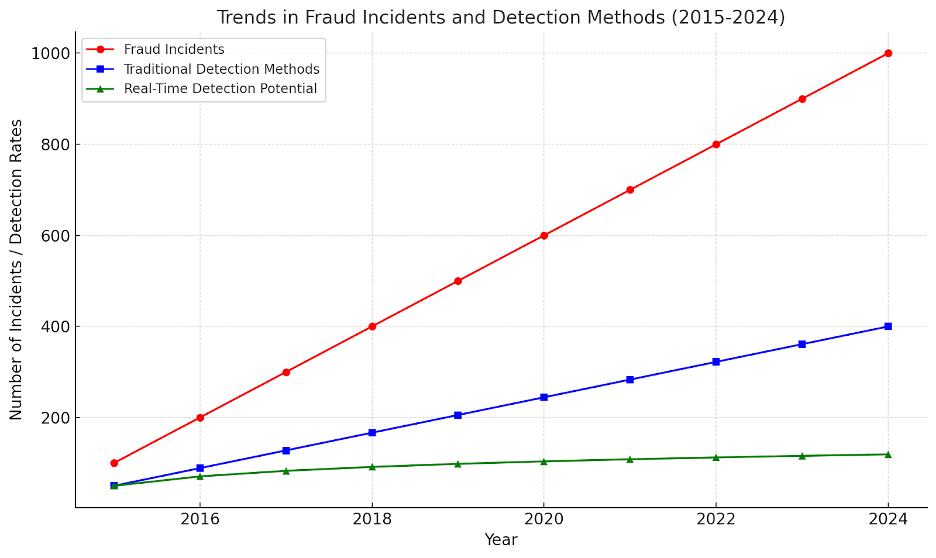

رسم بياني يوضح اتجاهات الحوادث الاحتيالية وأساليب الكشف من عام 2015 إلى 2024. يوضح:

- الخط الأحمر – الزيادة في عدد حوادث الاحتيال مع مرور الوقت.

- الخط الأزرق – استقرار فعالية الأساليب التقليدية للكشف.

- الخط الأخضر – الاتجاه الصاعد في إمكانية أنظمة الكشف عن الاحتيال في الوقت الحقيقي، مواكبة لتعقيد الاحتيال المتزايد.

في المملكة المتحدة، تم تسجيل ما يقرب من 1.4 مليون عملية سرقة تعزى إلى المحتالين في النصف الأول من عام 2023، بمعدل واحدة كل 12 ثانية.

تقنيات الذكاء الاصطناعي/التعلم الآلي للكشف عن الاحتيال في الوقت الحقيقي

تحليل السلوك

تحليل السلوك قد ظهر كركن أساسي لاكتشاف الاحتيال في الوقت الحقيقي في تطبيقات التجارة الإلكترونية. يمكن لتطبيقات التجارة الإلكترونية اكتشاف الشذوذات التي تشير إلى النشاط الاحتيالي من خلال تحليل أنماط سلوك المستخدم.

على عكس الأنظمة القائمة على القواعد الثابتة، يعتمد تحليل السلوك على خوارزميات تعلم الآلة والبيومتريا السلوكية لتحديد الانحرافات الدقيقة في أفعال المستخدم، مثل سرعة الكتابة، وأنماط اللمس، وتسلسلات الملاحة.

على سبيل المثال، يتبع المستخدمون الشرعيون غالبا مسارات متوقعة عند تفاعلهم مع تطبيق (على سبيل المثال، تسجيل الدخول → البحث → الشراء). بينما يمكن أن يظهر الأشخاص الاحتياليون أو الروبوتات سلوكًا عشوائيًا أو مفرطًا في النظام. تراقب أنظمة تحليل السلوك هذه الأنماط في الوقت الحقيقي، مستفيدة من ميزات مثل:

- البيومتريا السلوكية – رصد سمات المستخدم الفريدة مثل الضغط على المفاتيح، وضغط اللمس، أو سرعة السحب

- تحليل الجلسة – تتبع أفعال المستخدم خلال جلسة لاكتشاف الانحرافات عن أنماط الاستخدام الطبيعية

- المصادقة المستمرة – التحقق المستمر من هوية المستخدم بناءً على أنماط السلوك بدلاً من الاعتماد فقط على تسجيل الدخول مرة واحدة

بصمات الأجهزة

تستخدم تقنية بصمة الجهاز للكشف عن الاحتيال في الوقت الحقيقي تقنيات الذكاء الاصطناعي/تعلم الآلة لتحديد الأجهزة بشكل فريد وتتبع سلوكها. من خلال استخراج كل من السمات الثابتة (مثل طراز الجهاز، وإصدار نظام التشغيل، ودقة الشاشة) والميزات الديناميكية (مثل تغييرات عنوان IP أو أوقات تسجيل الدخول)، تقوم خوارزميات تعلم الآلة مثل الغابات العشوائية وXGBoost بتصنيف الأجهزة على أنها شرعية أو احتيالية.

تساعد تقنيات الكشف عن الشذوذ، مثل غابة العزل وعامل الشذوذ المحلي (LOF)، في تحديد سلوك الجهاز غير المعتاد من خلال تقييم الانحرافات عن الأنماط النموذجية. تُستخدم طرق التعرف على الأنماط مثل سلاسل ماركوف وتشويه الزمن الديناميكي لتحليل تسلسل الإجراءات التي يقوم بها الجهاز، مما يكشف عن سلوكيات غير منتظمة على مر الزمن قد تشير إلى الاحتيال.

تتحسن أنظمة الكشف عن الاحتيال في الوقت الحقيقي باستمرار من خلال التعلم التكيفي. يتيح التعلم شبه المراقب للنماذج أن تتحسن باستخدام كل من البيانات الموصوفة وغير الموصوفة، بينما يسمح التعلم المعزز للأنظمة بالتعلم من الملاحظات والتكيف مع تكتيكات الاحتيال الجديدة. تتيح هذه التقنيات المتقدمة في الذكاء الاصطناعي/تعلم الآلة لأنظمة بصمة الجهاز أن تتطور استجابةً للتهديدات الناشئة، مما يضمن أن يبقى كشف الاحتيال دقيقًا وديناميكيًا. من خلال دمج هذه التقنيات، يمكن لتطبيقات التجارة الإلكترونية اكتشاف الأجهزة والسلوكيات المشبوهة بدقة عالية في الوقت الحقيقي، مما يقلل بشكل فعال من مخاطر الاحتيال.

- XGBoost – خوارزمية متقدمة للتعزيز التدريجي معروفة بأدائها العالي في مهام التصنيف والانحدار.

- تعزيز التدرج – تقنية تعلم الآلة التي تبني بشكل تسلسلي أشجار القرار لتصحيح الأخطاء التي ترتكبها النماذج السابقة

- التنظيم – تقنية تُستخدم لتجنب الإفراط في التكيف من خلال إضافة عقوبة على تعقيد النموذج

- تقليم الشجرة – عملية إزالة الفروع من أشجار القرار لتعزيز الأداء ومنع الإفراط في التكيف

- المعالجة المتوازية – القدرة على إجراء حسابات متعددة في وقت واحد، مما يسرع من تدريب النموذج

- التقريب من الدرجة الثانية – نهج تحسين يستخدم المشتقات الأولى والثانية لوظيفة الخسارة لتحقيق تقدم أسرع

تسجيل المخاطر في الوقت الحقيقي

يقوم تسجيل المخاطر في الوقت الحقيقي بتقييم احتمالية النشاط الاحتيالي أثناء جلسة مستخدم أو عملية. يُسند درجة مخاطر ديناميكية استنادًا إلى أنماط السلوك، ومعلومات الجهاز، والموقع الجغرافي، والبيانات التاريخية.

كيفية العمل:

- جمع البيانات – يلتقط أفعال المستخدم (مثل وقت تسجيل الدخول، والجهاز، والموقع)

- التحليل – يقارن بين السلوك الطبيعي وأنماط الاحتيال المعروفة

- التسجيل – يسند درجة مخاطر (مثل 0-100، حيث تشير القيم الأعلى إلى مخاطر أعلى)

- العمل – بناءً على الدرجة، يُشغّل إجراءات مثل وضع علامة، والتحقق الإضافي، أو الحظر

التحقق من المستندات باستخدام الذكاء الاصطناعي

تقنية التحقق من الوثائق بواسطة الذكاء الاصطناعي تقوم بتشغيل فحوصات الهوية عن طريق تحليل الهويات المرفقة (مثل جوازات السفر ورخص القيادة) في الوقت الحقيقي. إنها تستخدم تقنية التعرف الضوئي على الأحرف لاستخراج البيانات، وتحقق من الأصالة، وتستخدم كشف الحياة الواقعية لمطابقة صور الهويات مع صور المستخدمين الشخصية.

فيما يلي أمثلة على التطبيقات التي تستخدم الذكاء الاصطناعي للتحقق من الوثائق:

- Revolut – تحقق من هوية المستخدم لإنشاء الحساب والامتثال لمتطلبات KYC

- Airbnb – يؤكد هويات المضيفين والضيوف لضمان الثقة في المنصة

- Uber – يحقق من رخص القيادة والهويات لتسجيل السائقين الجدد

- PayPal – يضمن التسجيل الآمن من خلال التحقق من هويات العملاء

تعزز هذه التقنية الأمان، وتسرع في التسجيل، وتمنع الاحتيال.

تحديات التنفيذ والاتجاهات المستقبلية في كشف الاحتيال بواسطة الذكاء الاصطناعي

| category | implementation challenges |

|---|---|

|

الخصوصية والأمان الإلكتروني |

تتطلب نماذج الذكاء الاصطناعي / التعلم الآلي كميات كبيرة من البيانات للتدريب، مما يثير قلقًا بشأن الخصوصية. يجب على مطوري تطبيقات التجارة الإلكترونية ضمان الامتثال للتشريعات مثل GDPR و CCPA. |

|

النتائج الإيجابية الزائفة |

يمكن أن تولد النماذج الحساسة بشكل مفرط نتائج إيجابية خاطئة، مما يسبب إزعاجًا للمستخدمين الشرعيين. إن تحقيق توازن بين الدقة والاستدعاء ضروري. |

|

قابلية التوسع |

يجب على نماذج اكتشاف الاحتيال التعامل مع حجم عال من المعاملات في الوقت الحقيقي دون المساس بأداء التطبيق. |

|

هجمات الخصم |

يمكن للمحتالين استخدام تقنيات استهدافية لخداع نماذج الذكاء الاصطناعي، مما يسلط الضوء على الحاجة لإعادة تدريب النموذج بشكل مستمر وتحسينه. |

| category | future trends in ai-powered fraud detection |

|---|---|

|

التعلم التوزيعي |

يتيح التعلم التوزيعي تدريب نماذج الذكاء الاصطناعي عبر أجهزة متعددة دون مشاركة البيانات الخام، مما يعالج مخاوف الخصوصية بينما يستفيد من بيانات السلوك بمقياس كبير. |

|

الذكاء الاصطناعي القابل للتفسير (XAI) |

تقنيات XAI تجعل اتخاذ القرارات في الذكاء الاصطناعي شفافًا، مما يعزز الثقة في أنظمة اكتشاف الاحتيال ويضمن الامتثال لمتطلبات التنظيم. |

|

التكامل مع تقنية البلوكشين |

يمكن أن تجمع الذكاء الاصطناعي/تعلم الآلة مع تقنية البلوكشين سجلات لا يمكن تغييرها للمعاملات، مما يضيف طبقة إضافية من الأمان والقابلية للتتبع. |

|

ذكاء التهديد عبر الأنظمة المتعددة |

مشاركة أنماط الاحتيال عبر التطبيقات والمنصات تمكن من اكتشاف أسرع والاستجابة للتهديدات الناشئة. |

الاستنتاج

تحسين اكتشاف الاحتيال من خلال دمج الذكاء الاصطناعي وتعلم الآلة في تطبيقات التجارة الإلكترونية، مما يقدم حلولًا فعالة في الوقت الحقيقي وقابلة للتكيف. مع تطور التهديدات السيبرانية، يجب أن تتطور أنظمتنا للاكتشاف. يمكننا بناء أنظمة إيكولوجية على الإنترنت أكثر أمانًا وأمانًا من خلال التعامل مع التحديات واعتماد التقنيات الناشئة.

شكرًا لقراءة هذا! يمكنك الاتصال بنا على صفحة سوابنيل، صفحة فيكيش, و صفحة ميلاف على لينكدإن!

Source:

https://dzone.com/articles/real-time-fraud-detection-using-ai-and-ml